Verwalten von Benutzern und Berechtigungen kann mühsam sein, besonders wenn Sie gerade erst als Administrator beginnen. Aber die gute Nachricht ist, dass das Active Directory-Verwaltungszentrum (ADAC) gleich um die Ecke ist.

Ob Benutzer erstellen, ein Passwort zurücksetzen oder Benutzerberechtigungen ändern, ADAC ist für die Aufgabe gerüstet. Und in diesem Tutorial erfahren Sie, wie Sie ADAC auf professionellem Niveau bereitstellen und nutzen können.

Freuen Sie sich schon? Lesen Sie weiter und starten Sie Ihre Reise als Administrator mit ADAC!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

Voraussetzungen

Wenn Sie die Beispiele in diesem Tutorial verfolgen möchten, stellen Sie sicher, dass Sie einen Windows Server haben. Dieses Tutorial verwendet Windows Server 2019, aber spätere Versionen funktionieren ebenfalls.

Installation von Active Directory auf Windows Server 2019+

Active Directory (AD) ist ein Verzeichnisdienst, der Administratoren wie Ihnen ermöglicht, Berechtigungen zu verwalten und den Zugriff auf Netzwerkressourcen zu kontrollieren. Da AD jedoch standardmäßig nicht mit Ihrem Windows Server installiert wird, müssen Sie AD zunächst über den Server-Manager installieren.

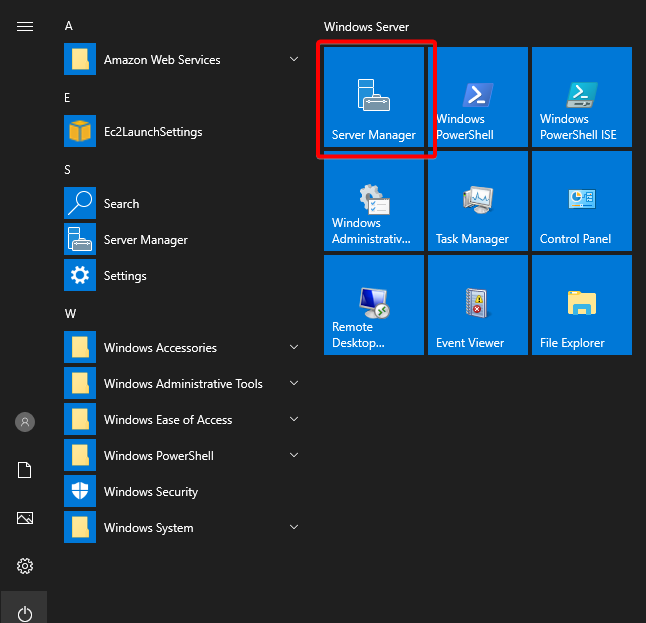

1. Öffnen Sie den Server-Manager über das Startmenü.

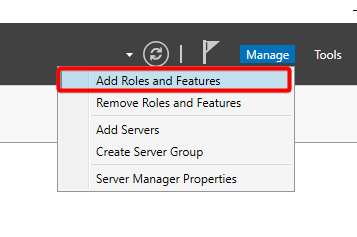

2. Klicken Sie im Server-Manager auf Verwalten (oben rechts) und wählen Sie die Option Rollen und Features hinzufügen aus. Ein Installationsassistent wird geöffnet, über den Sie AD installieren können.

3. Aktivieren Sie die Option Diese Seite standardmäßig überspringen und klicken Sie auf Weiter, da diese Seite rein einführend ist.

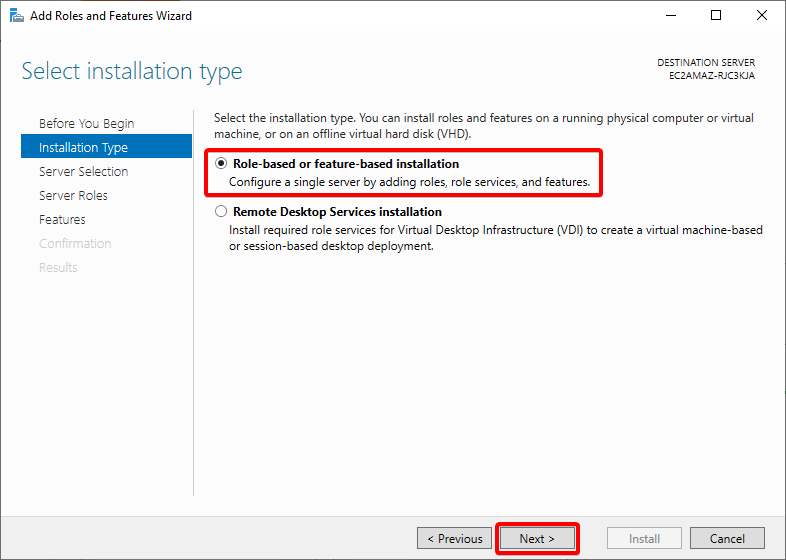

4. Unter dem Abschnitt Installationsart wählen Sie die installationsart aus, rollenbasiert oder funktionsbasiert, da Sie an einem einzelnen Server arbeiten, der nicht Teil einer VDI ist, und klicken Sie auf Weiter.

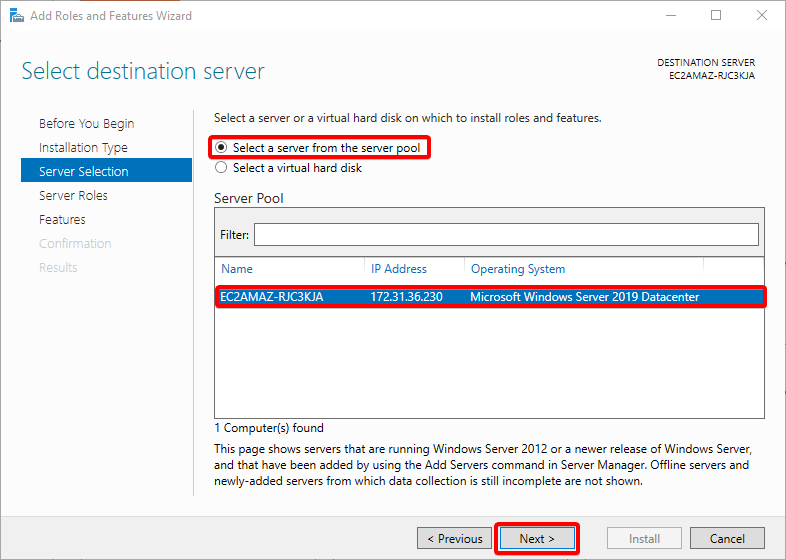

5. Wählen Sie nun die Option Einen Server aus dem Pool auswählen, wählen Sie den relevanten Server als Ziel für die Installation aus und klicken Sie auf Weiter.

Die Auswahl des Servers, der als Ihr DC fungieren soll, ist in diesem Prozess entscheidend. Wenn Sie am ersten Host in Ihrer Umgebung arbeiten, gibt es nur einen Server im Pool. Wenn Sie jedoch in einer Live-Umgebung mit vorhandenen Diensten arbeiten, sehen Sie die anderen Server aus der Umgebung.

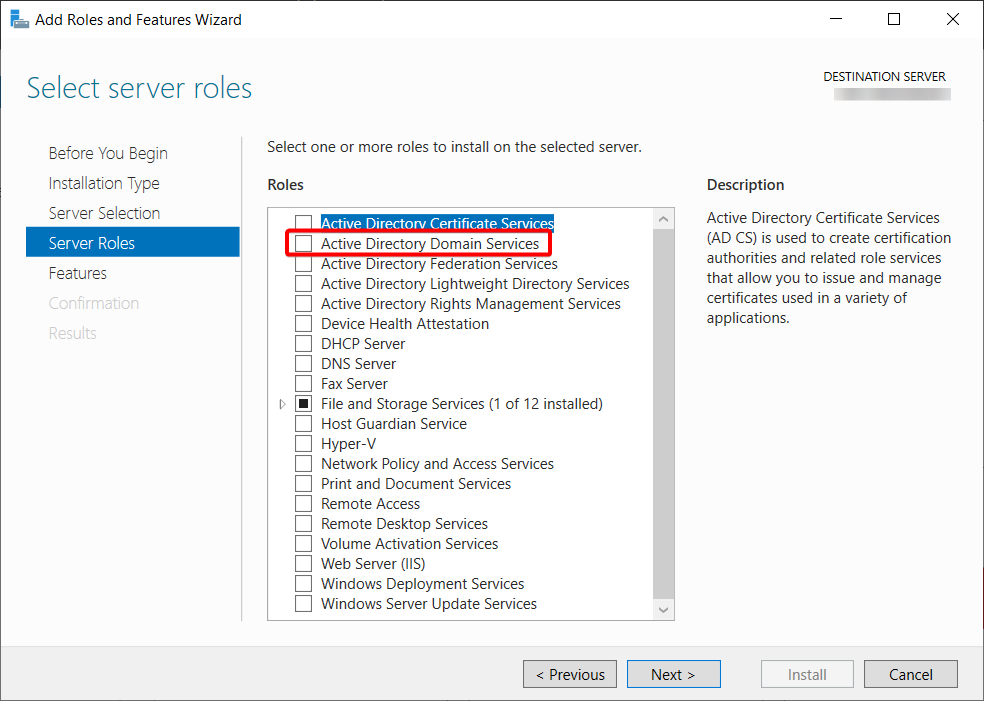

6. Aktivieren Sie die Option Active Directory-Domänendienste, die möglicherweise ein zusätzliches Fenster öffnet, wenn abhängige Funktionen fehlen.

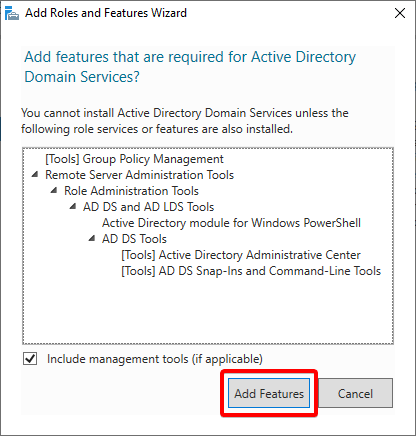

7. Bestätigen Sie die Abhängigkeiten und klicken Sie auf Features hinzufügen.

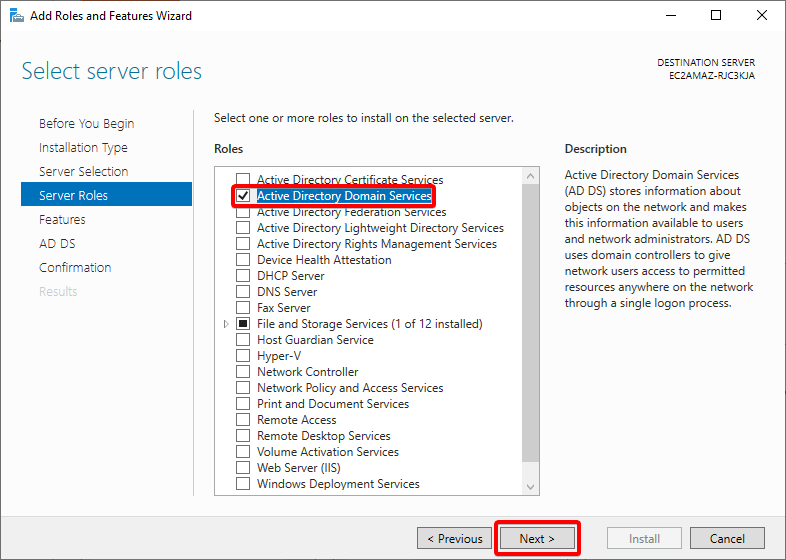

8. Bestätigen Sie, dass die Option Active Directory-Domänendienste ausgewählt ist, und klicken Sie auf Weiter.

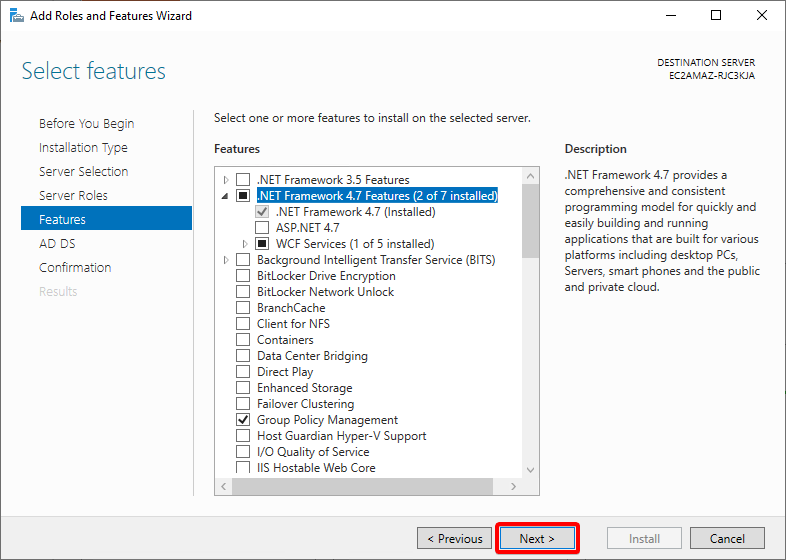

9. Lassen Sie alles in der Sektion Features standardmäßig und klicken Sie auf Weiter.

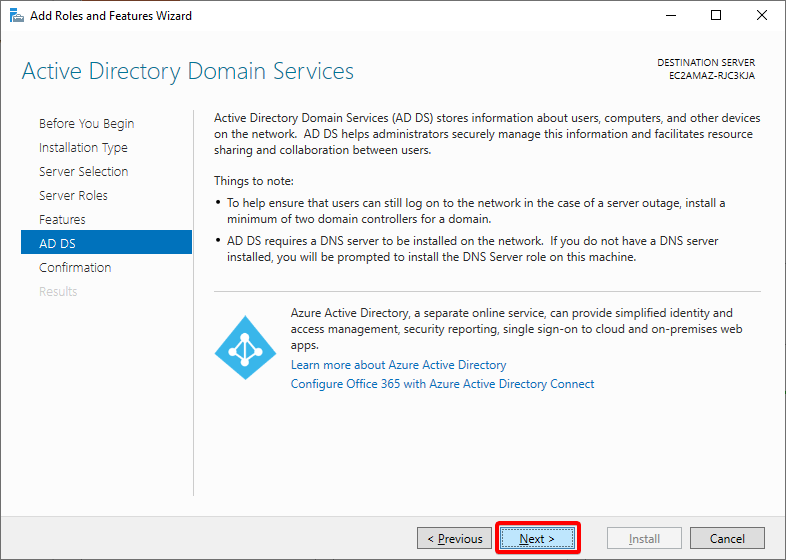

10. Überprüfen Sie die AD DS-Einführung und klicken Sie auf Weiter.

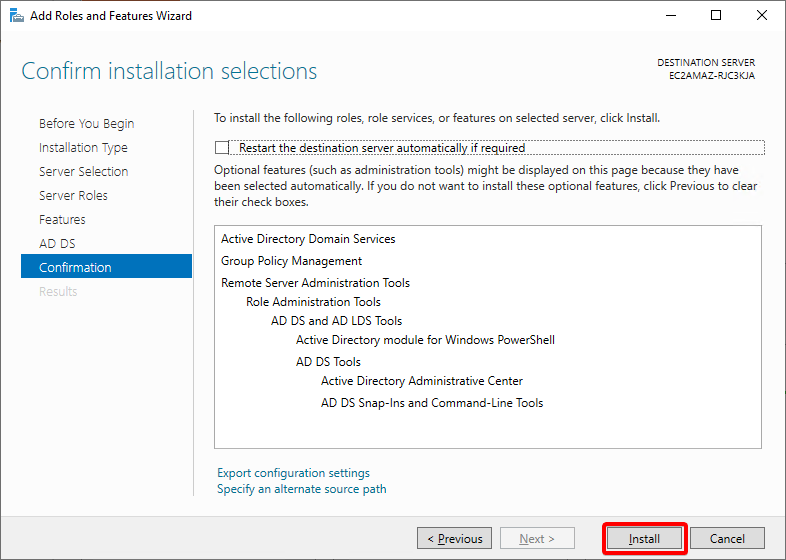

11. Bestätigen Sie Ihre Installationsauswahl und klicken Sie auf Installieren. Dadurch wird die Installation von AD auf Ihrem Server gestartet.

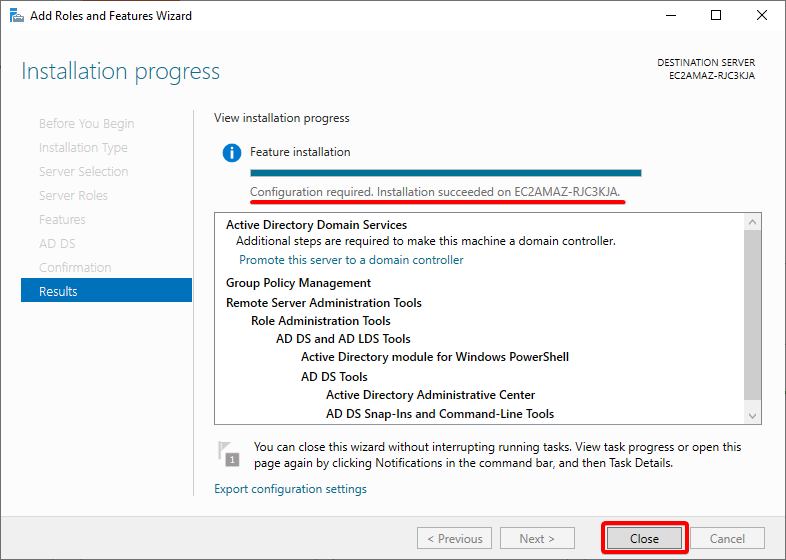

12. Klicken Sie abschließend auf Schließen, wenn die Installation abgeschlossen ist. Sie haben ADAC erfolgreich installiert, und von nun an können Sie die flexible AD-Verwaltung erleben.

Konfiguration der AD-Installation

Auch nach der Installation erfordert AD immer noch eine Konfiguration, um den Server zum Domänencontroller zu befördern. Dadurch wird Ihr Server zum Autoritätsserver für eine AD-Domäne, was für Hosts unerlässlich ist, um zu erkennen, welcher Server der Domänencontroller ist.

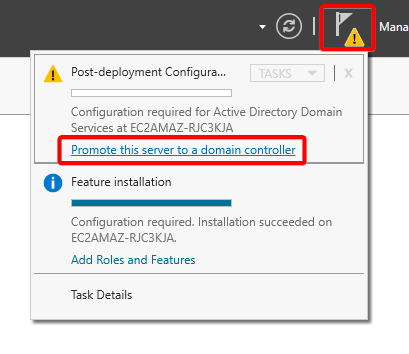

1. Wählen Sie in der Server-Manager-Oberfläche das gelbe Ausrufezeichen neben der Flagge (oben rechts) aus und klicken Sie auf den Link „Diesen Server zu einem Domänencontroller befördern“.

Der Assistent für die Konfiguration der Active Directory-Domänendienste wird geöffnet, in dem Sie Ihren neuen Domänencontroller konfigurieren können.

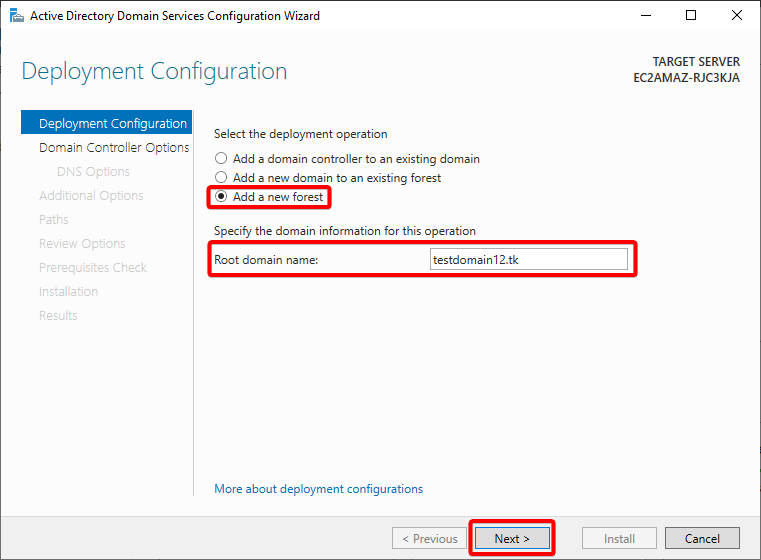

2. Wählen Sie unter „Bereitstellungskonfiguration“ die Option „Eine neue Domäne hinzufügen“. Eine Domäne ist eine Struktur, die von AD verwendet wird, um Domänen zu definieren und zu gruppieren.

Geben Sie den Namen der Root-Domäne an und klicken Sie auf „Weiter“. In diesem Tutorial wird der Name der Root-Domäne als testdomain12.tk festgelegt.

In diesem Tutorial erstellen Sie eine neue Domäne, aber es ist auch möglich, eine vorhandene Domäne zu verwenden, um Ihre Umgebung zu erweitern.

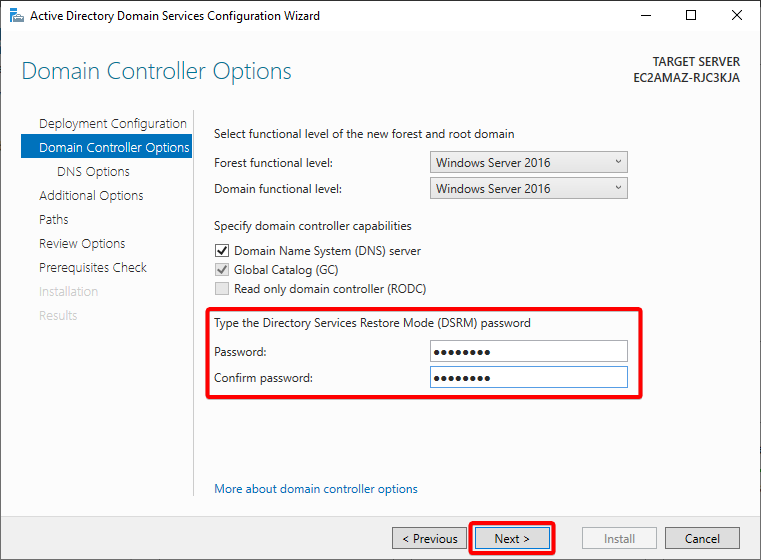

3. Lassen Sie die Voreinstellungen für die Optionen des Domänencontrollers unverändert und geben Sie nur das gewünschte Passwort ein.

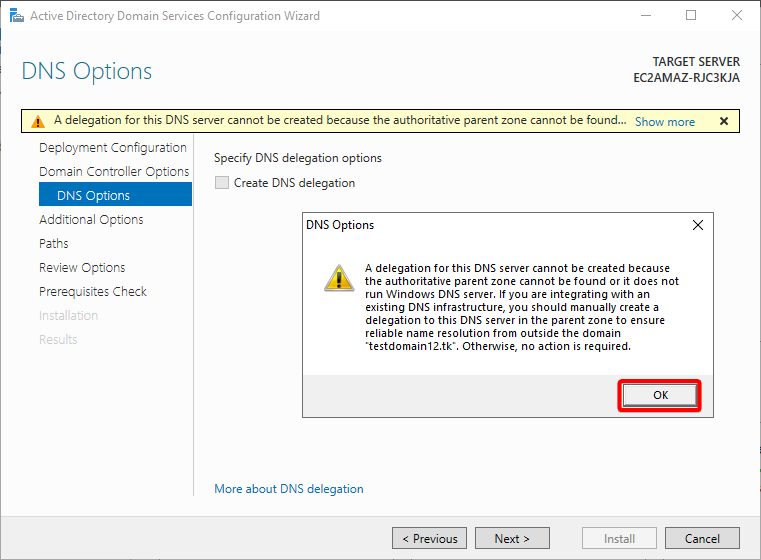

Wenn Ihr Server keinen autoritativen Eltern-DNS findet, erhalten Sie folgende Warnmeldung.

Diese Meldung erinnert Sie lediglich daran, Ihre vorhandenen DNS-Einträge so zu setzen, dass der Domänenname korrekt aufgelöst wird. Diese Aktion ist nur erforderlich, wenn Sie Ihre Domäne in die bestehende Infrastruktur integrieren möchten.

Wenn nicht, und Sie neue Infrastruktur aufbauen, wobei dieser Server Ihr neuer DNS-Elternhost ist, ignorieren Sie diese Nachricht.

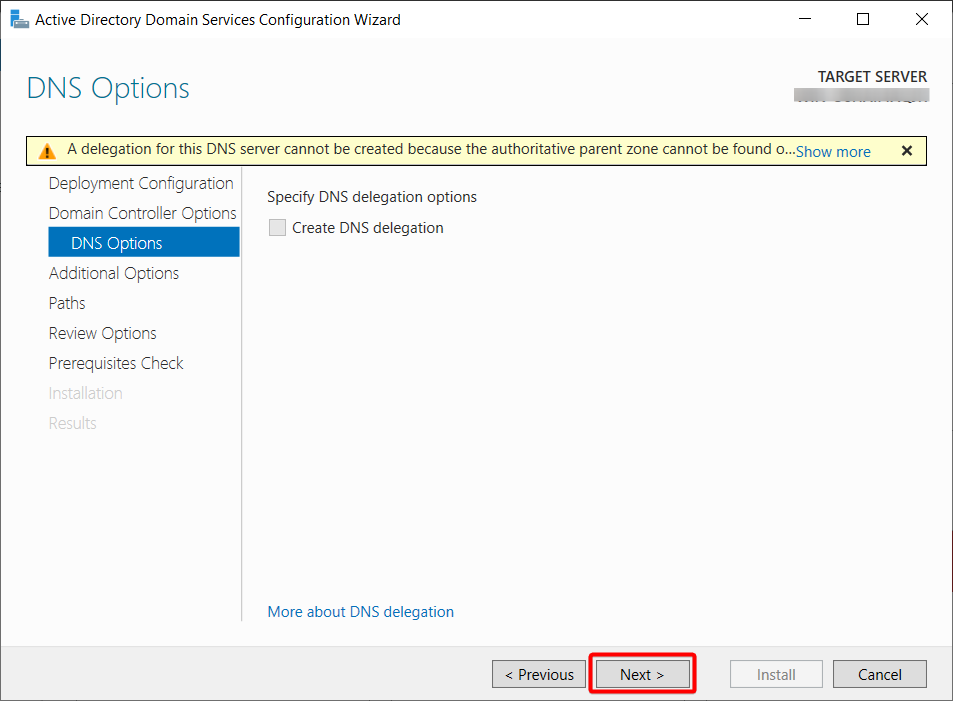

4. Lassen Sie die Option zur Erstellung der DNS-Delegation unmarkiert und klicken Sie auf Weiter.

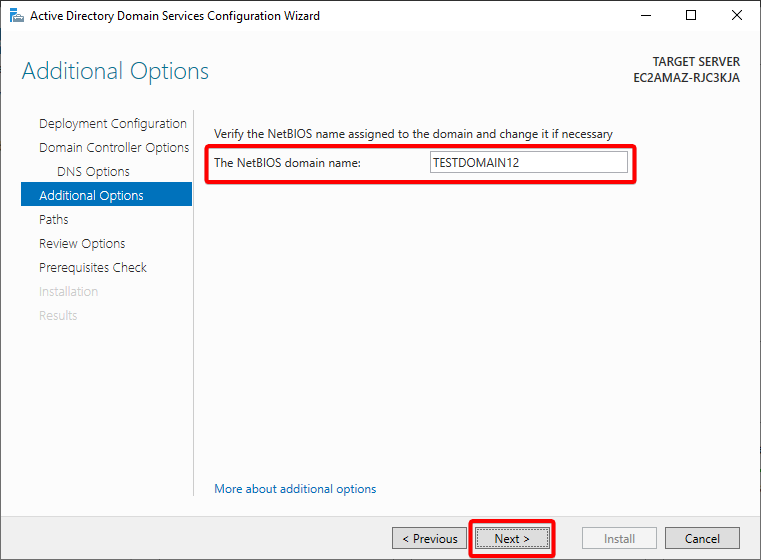

5. Lassen Sie nun den Standard-NetBIOS-Domänennamen und klicken Sie auf Weiter.

Standardmäßig setzt der Assistent den NetBIOS-Domänennamen als gekürzte Version des Domänennamens, den Sie im Schrit zwei als Root-Domänenname angegeben haben.

Auch wenn Sie den NetBIOS-Domänennamen ändern können, ist es bewährte Praxis, dies als Standard zu belassen, da es mit Ihrer Domäne zusammenhängt.

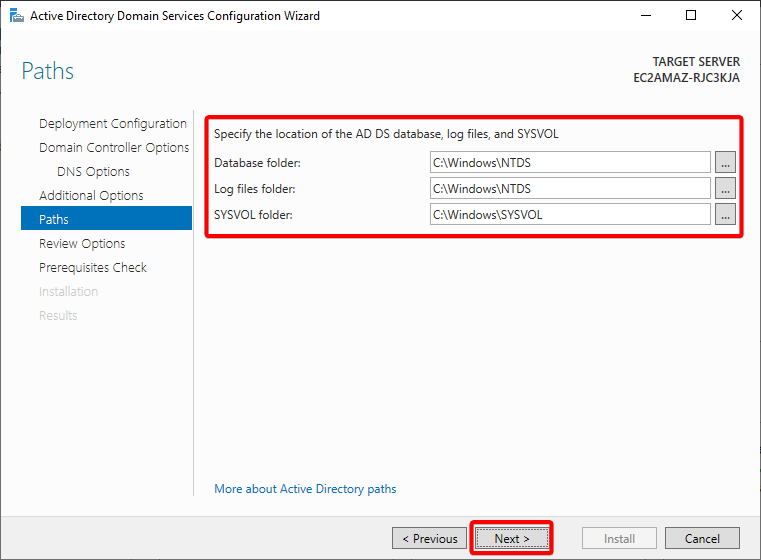

6. Wie in den vorherigen Schritten lassen Sie die Standardpfade zur Definition der lokalen Verzeichnisse der Installation.

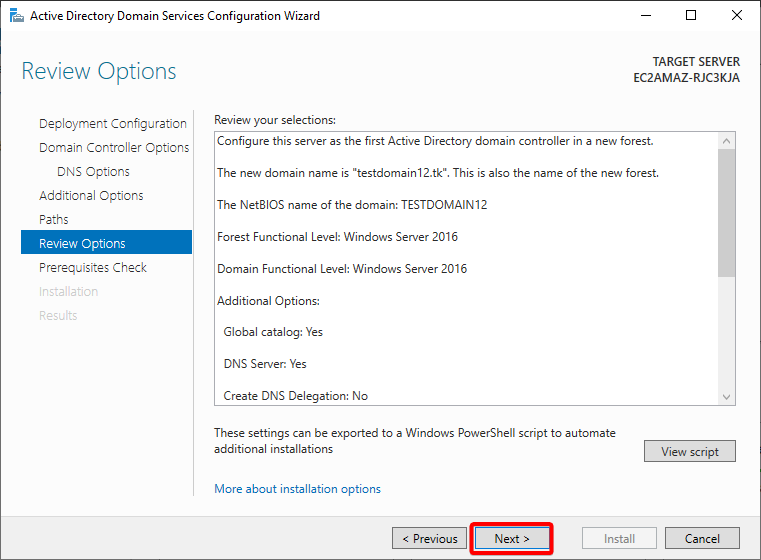

7. Überprüfen Sie die Optionen für Ihre Installation und klicken Sie auf Weiter, wenn Sie mit allem zufrieden sind.

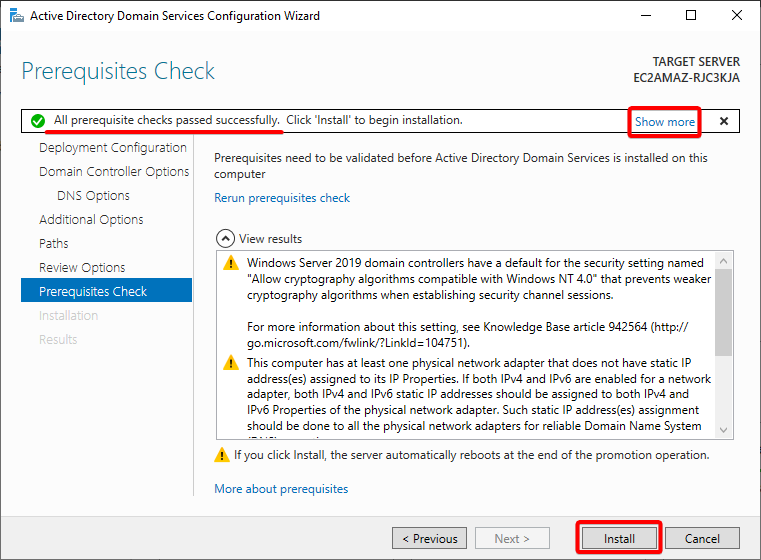

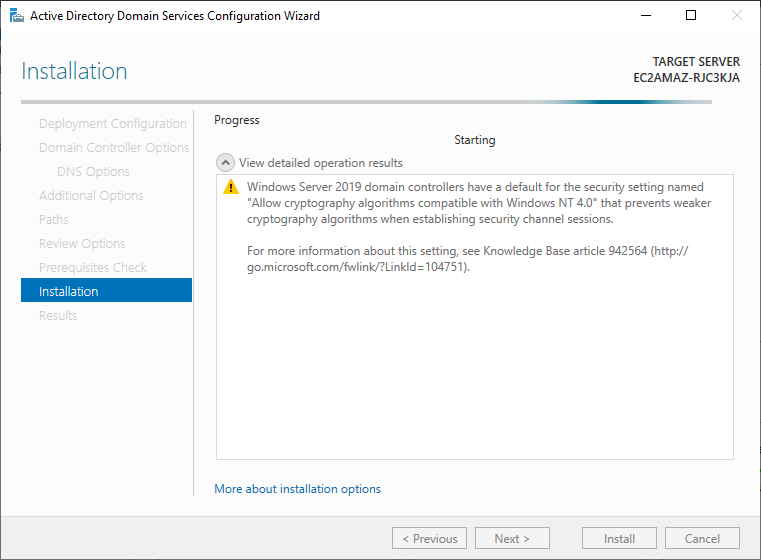

8. Klicken Sie auf Installieren, sobald der Assistent Ihre Konfiguration validiert hat und sichergestellt hat, dass alles bereit für die Bereitstellung ist.

Wenn Sie die Meldung Alle Voraussetzungstests erfolgreich bestanden sehen, wie unten gezeigt, können Sie mit der Installation fortfahren. Andernfalls klicken Sie auf Mehr anzeigen und untersuchen Sie weiter.

Nach Abschluss der Installation wird Ihr Server neu gestartet.

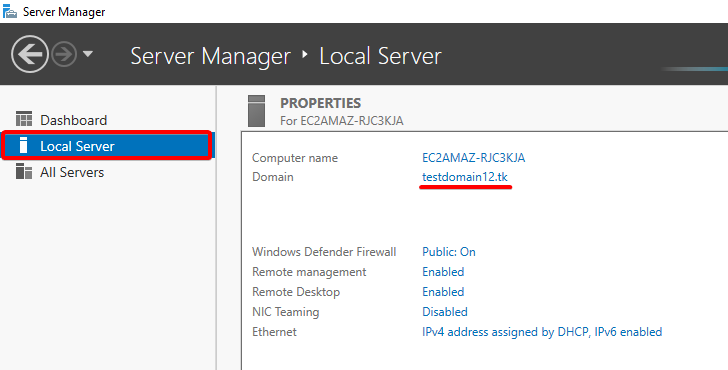

9. Öffnen Sie schließlich nach dem Neustart Ihren Server-Manager und navigieren Sie zur Registerkarte Lokaler Server (linke Seite). Sie sehen, dass die Arbeitsgruppe auf Ihren Root-Domänennamen (testdomain12.tk) geändert wurde, was bestätigt, dass Ihr Server jetzt in der Domäne ist.

Erstellen einer Organisations Einheit

Eine Organizational Unit (OU) ist ein Container, der entwickelt wurde, um Ihre Umgebung zu organisieren und Dinge ordentlich und sicher aufzubewahren. OUs sind besonders hilfreich, um spezifische Berechtigungen für Mitglieder der OU festzulegen.

Um eine OU im Hauptverzeichnis des Forests Ihrer Domäne zu erstellen:

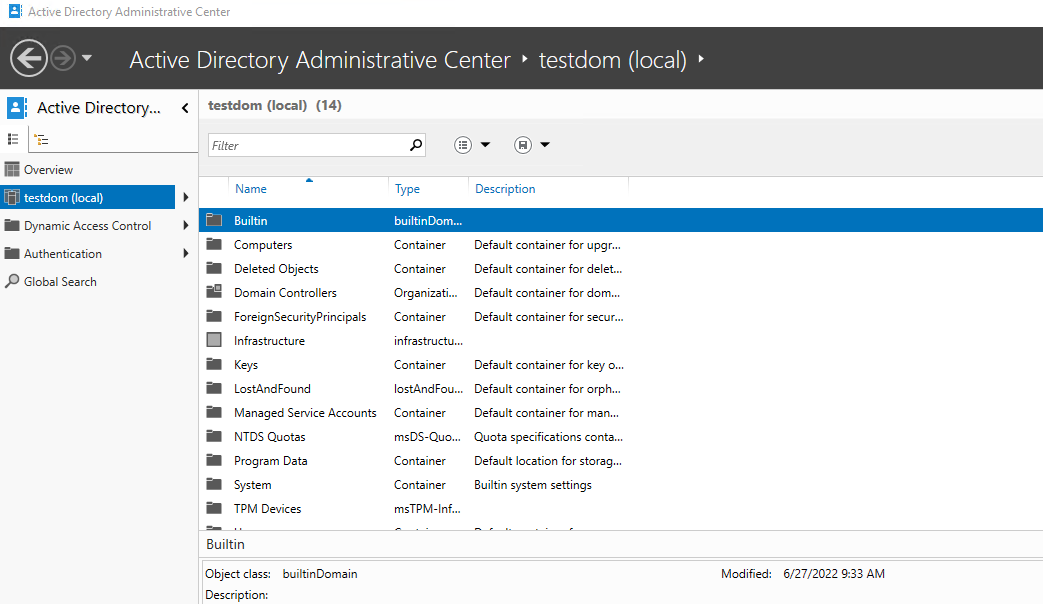

1. Öffnen Sie das Active Directory-Verwaltungszentrum (ADAC) über das Startmenü.

2. Wählen Sie in ADAC Ihr verwaltetes Domänen aus dem linken Bereich aus, wie unten gezeigt.

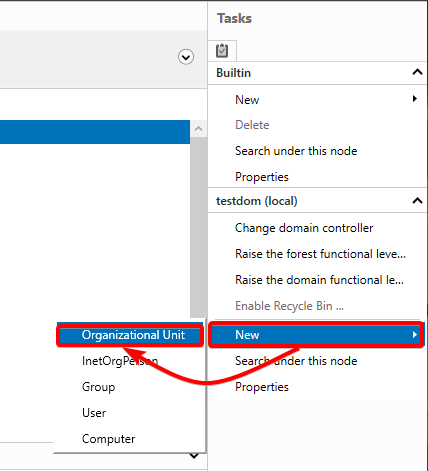

3. Wählen Sie im Aufgabenbereich (rechts) Neu -> Organizational Unit unter Ihrer ausgewählten Domäne aus. Dadurch wird ein Dialogfeld geöffnet, in dem Sie eine neue OU konfigurieren können (Schritt vier).

Wenn der Aufgabenbereich standardmäßig nicht angezeigt wird, klicken Sie auf Verwalten (oben rechts) -> Aufgabenbereich.

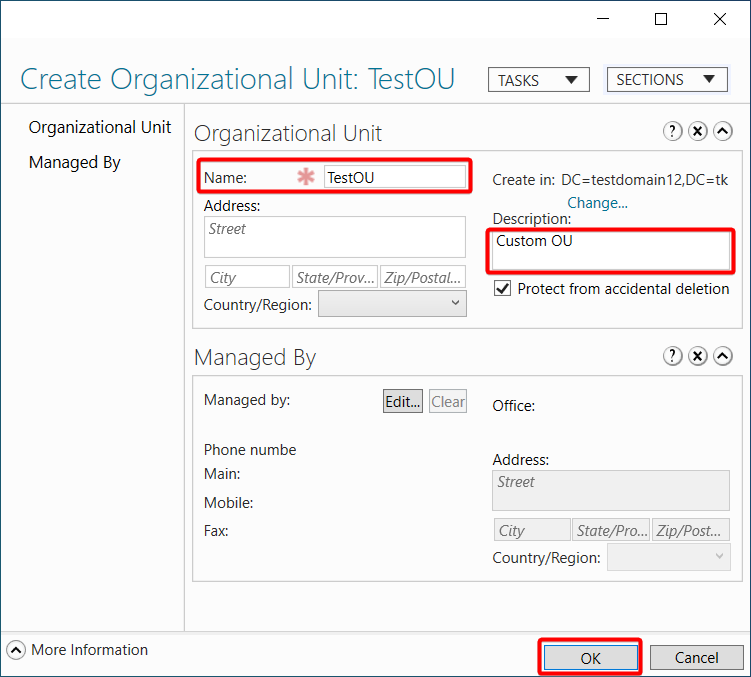

4. Geben Sie nun einen Namen und eine kurze Beschreibung für die neue OU an und klicken Sie auf OK, um die OU zu erstellen. In diesem Tutorial wird als Name der OU „TestOU“ verwendet.

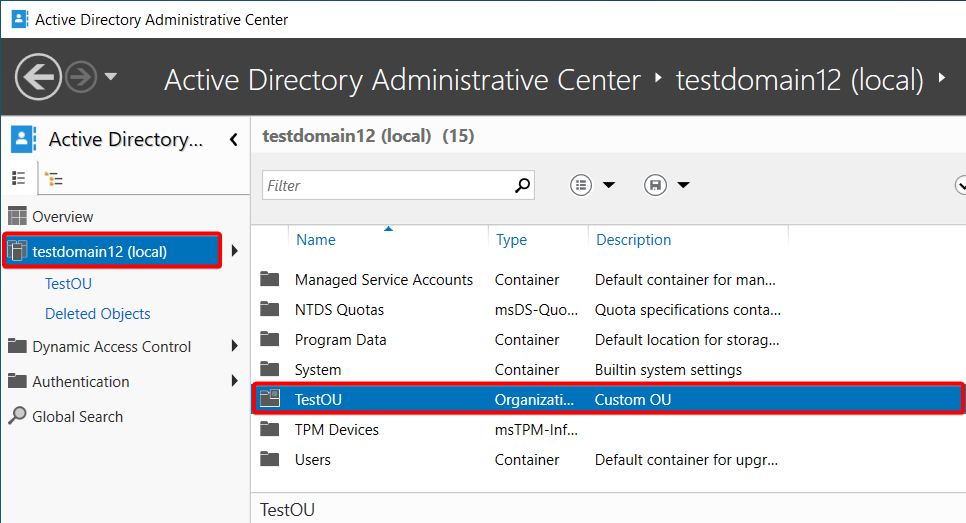

5. Wählen Sie schließlich Ihre Domäne aus und bestätigen Sie das Vorhandensein der neuen OU, wie unten gezeigt.

Hinzufügen von Benutzern zu einer Organizational Unit

Mitarbeiter benötigen Zugriff auf die Ressourcen der Organisation, wenn sie in das Unternehmen aufgenommen werden. In der Regel besteht Ihre erste Aufgabe darin, ein Benutzerkonto in AD hinzuzufügen und später die erforderlichen Berechtigungen bereitzustellen.

Um Benutzer zu Ihrer OU hinzuzufügen:

1. Doppelklicken Sie auf Ihr gewünschtes Verzeichnis oder Ihre OU. Zugriff auf die neu erstellte OU

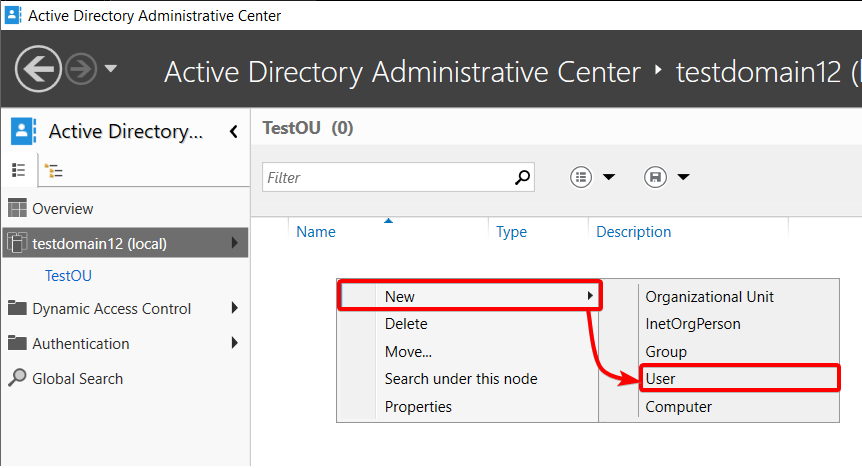

2. Klicken Sie mit der rechten Maustaste in die leere Tabellenliste -> Neu -> Benutzer, um das Erstellen eines neuen Benutzers zu starten.

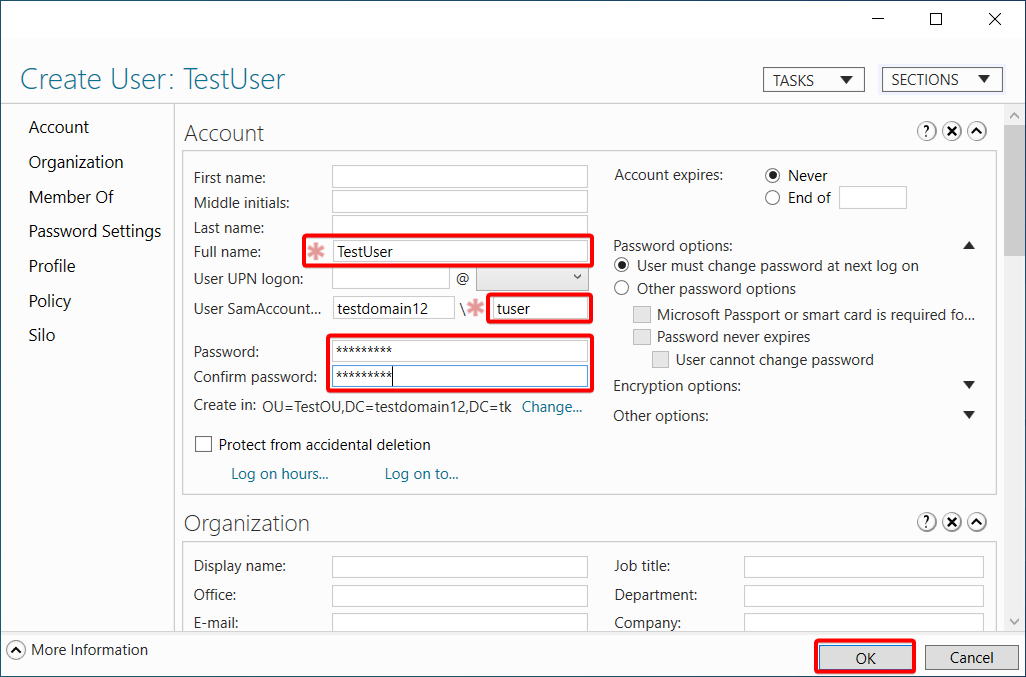

3. Füllen Sie schließlich die erforderlichen Felder aus (die mit roten Asterisken markiert sind) sowie das Benutzerpasswort und klicken Sie auf OK, um den neuen Benutzer zu erstellen.

Der vollständige Name und der Benutzer-SamAccountName-Login sind die einzigen obligatorischen Felder. Aber wie Sie an der Anzahl der optionalen Felder sehen können, stehen viele anpassbare Felder zur Verfügung. Zum Beispiel werden der vollständige Name, die Mittelinitialen und der Nachname auf das Benutzerkonto und jede Anwendung, die SSO (AD-Benutzeranmeldung-Integration) verwendet, übersetzt.

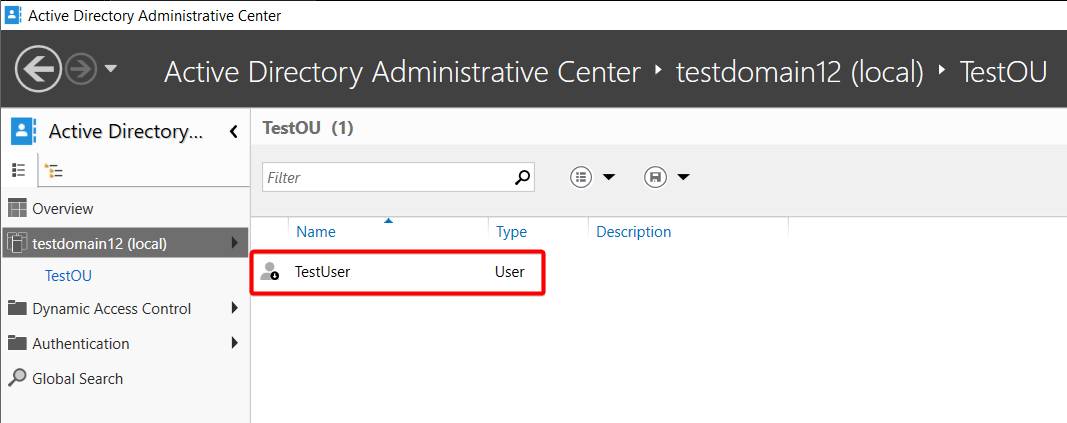

Zurück zum Hauptfenster von ADAC sehen Sie den neu erstellten Benutzer in Ihrer OU.

Zurücksetzen von Benutzerpasswörtern

Vielleicht hat einer der Benutzer sein Passwort vergessen (was oft passiert). Wenn dies der Fall ist, müssen Sie den betreffenden Benutzer finden und sein Passwort zurücksetzen. Zum Glück ist ADAC für diese Aufgabe gerüstet.

Um das Passwort eines Benutzers zurückzusetzen:

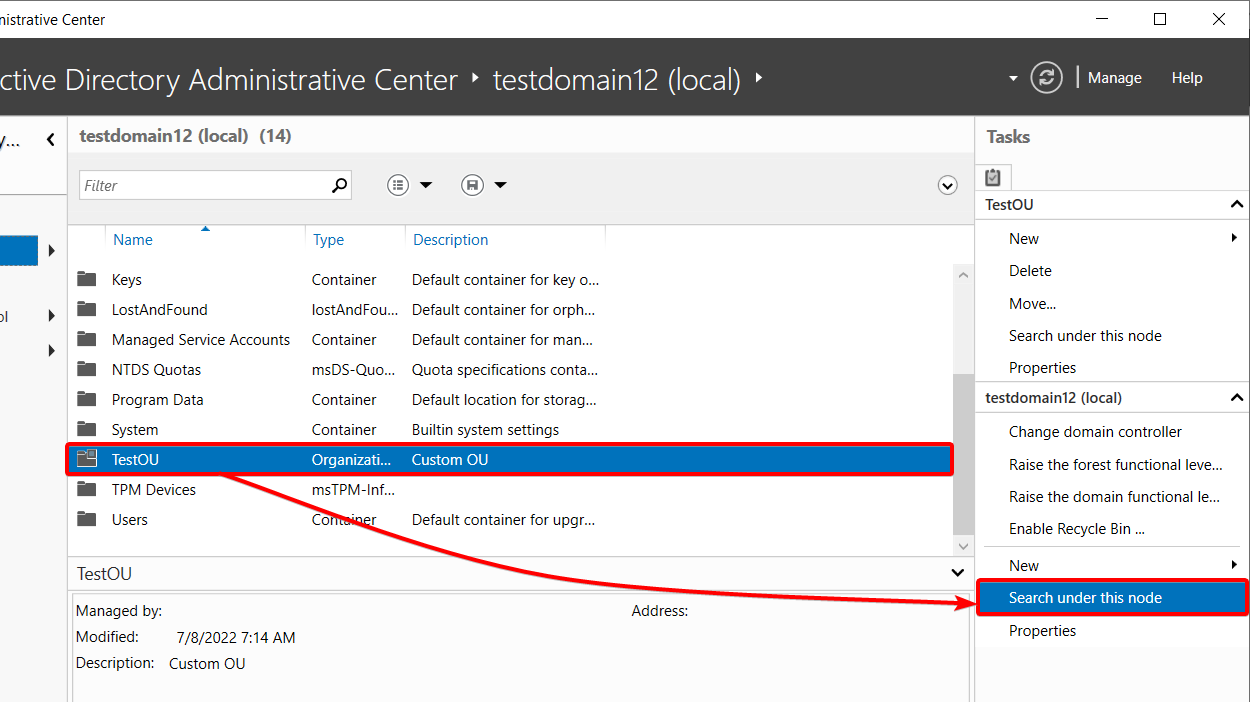

1. Öffnen Sie ADAC, markieren Sie die Domäne, in der sich der Benutzer befindet, und klicken Sie auf „Suchen unter diesem Knoten“ in der Aufgabenleiste, wie unten gezeigt.

A Global Search option appears on the left pane (step three).

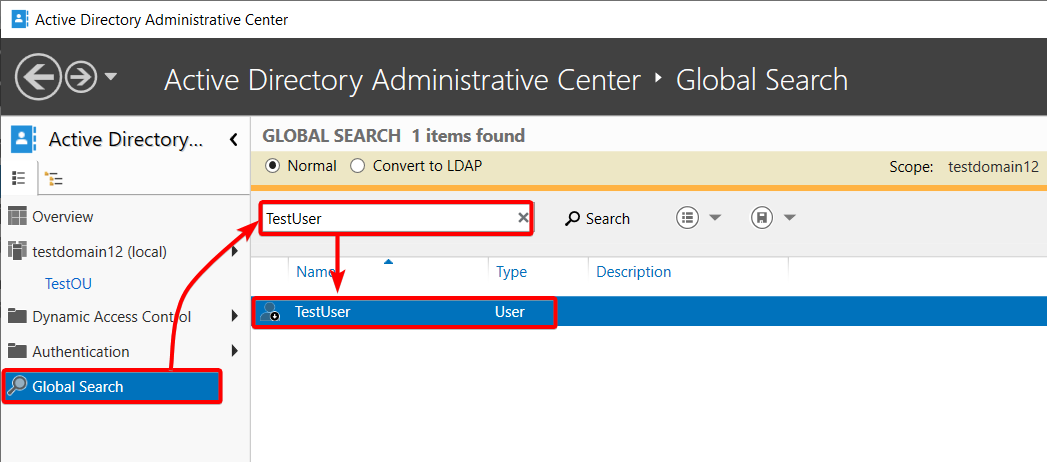

2. Klicken Sie anschließend auf die Option „Globale Suche“ (linke Leiste), geben Sie den Benutzernamen ein (oder einen der Identifikationsattribute des Benutzers, wie Vor- oder Nachname) und drücken Sie „Enter“, um nach dem Benutzer zu suchen.

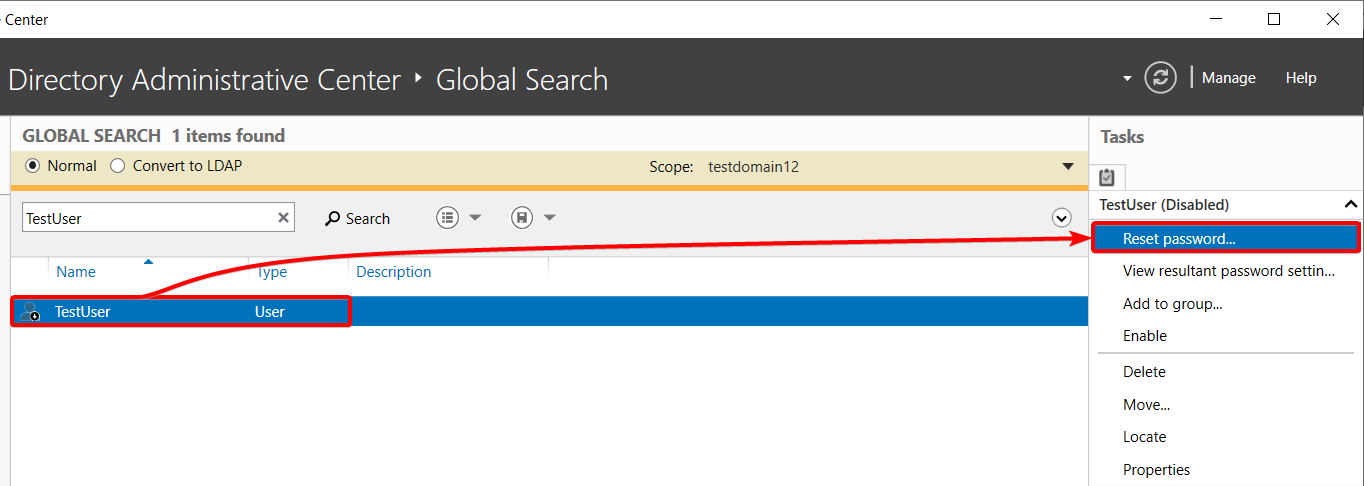

3. Wählen Sie den Benutzer aus und klicken Sie im Aufgabenbereich auf „Passwort zurücksetzen“. Ein Dialogfeld öffnet sich, in dem Sie das Passwort des Benutzers zurücksetzen können (Schritt vier).

Wenn Sie einen Benutzer oder andere AD-Objekte löschen, wählen Sie stattdessen die Option „Löschen“. Wenn Mitarbeiter das Unternehmen verlassen, ist das Löschen der Benutzerkonten in AD entscheidend, um den Zugriff zu schließen, damit sie sich nicht erneut anmelden können, um Unheil anzurichten.

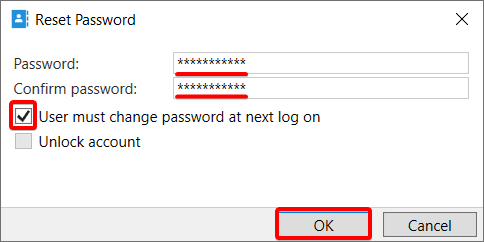

4. Setzen Sie abschließend das Passwort des Benutzers zurück, indem Sie folgendes tun:

- Geben Sie ein zufälliges Passwort ein und bestätigen Sie das Passwort. Stellen Sie sicher, dass das Passwort den organisatorischen Anforderungen entspricht.

- Aktivieren Sie das Kontrollkästchen Benutzer muss beim nächsten Anmelden das Passwort ändern auf , um den Benutzer zu zwingen, das Passwort zu ändern, bevor er sich bei dem Konto anmeldet.

- Klicken Sie auf OK, um das Zurücksetzen des Passworts des Benutzers abzuschließen.

Wiederherstellen eines Benutzers oder eines AD-Objekts

Wenn Sie versehentlich ein Objekt wie einen Benutzer oder eine Gruppe löschen, müssen Sie dieses Objekt wiederherstellen. Aber wie? Sie können jedes Objekt wiederherstellen, solange der Papierkorb aktiviert ist.

Bevor Sie also drastische Änderungen an Ihrer Domäne vornehmen, stellen Sie sicher, dass der Papierkorb aktiviert ist:

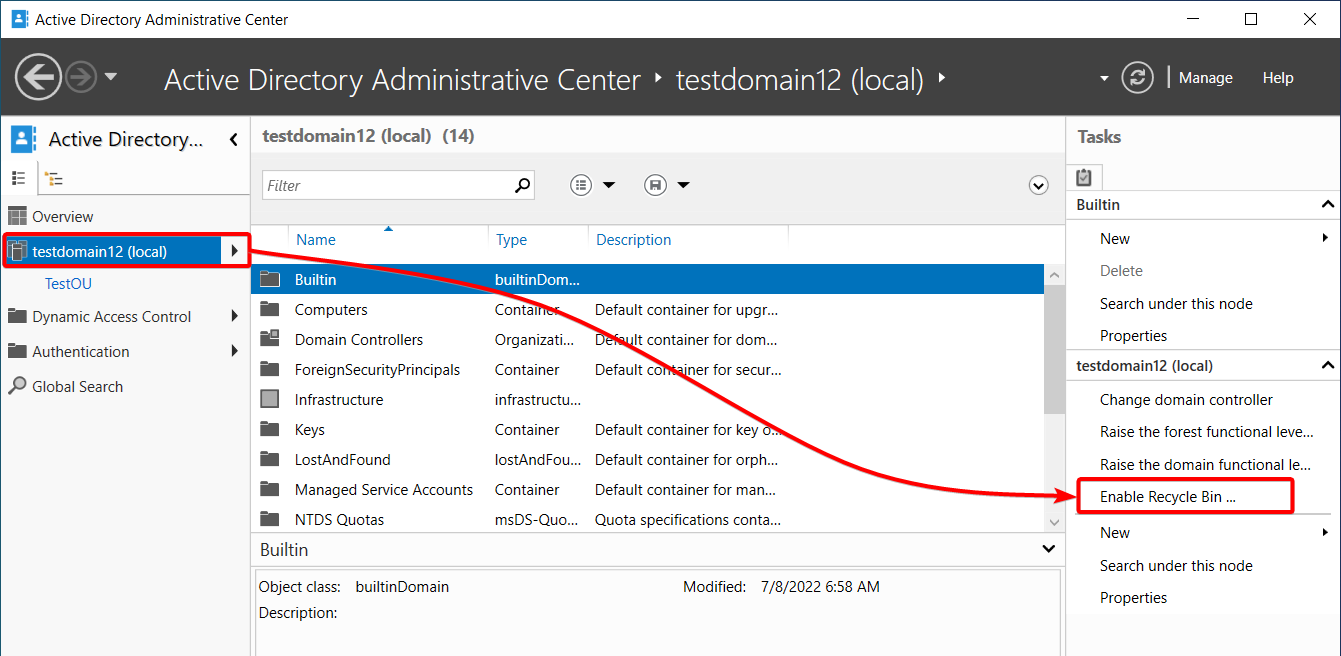

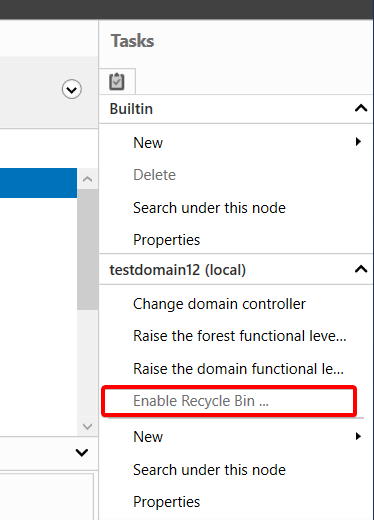

1. Wählen Sie die relevante Domäne (linke Seite) aus und klicken Sie unter dem Aufgabenbereich auf die Option Papierkorb aktivieren, wie unten gezeigt, um den Papierkorb zu aktivieren.

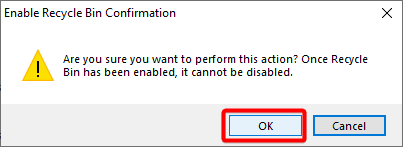

2. Klicken Sie anschließend auf OK, wenn Sie mit der unten angezeigten Nachricht zur Bestätigung der Aktivierung des Papierkorbs aufgefordert werden.

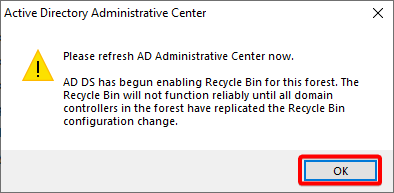

3. Klicken Sie erneut auf OK, um die Änderungen zu bestätigen.

4. Drücken Sie die F5-Taste, um ADAC zu aktualisieren, und die Option Papierkorb aktivieren ist jetzt ausgegraut, was darauf hinweist, dass der Papierkorb aktiviert ist.

Sie können Objekte jetzt sicher löschen und sie bei Bedarf wiederherstellen.

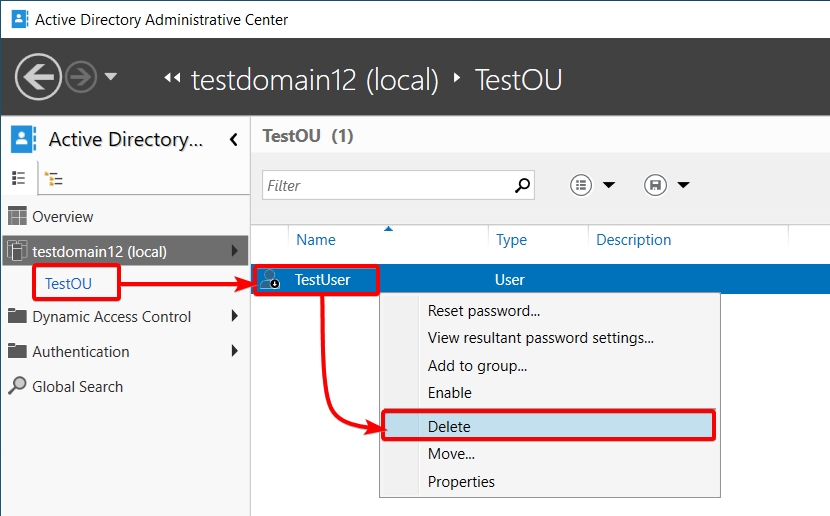

5. Löschen Sie nun einen Benutzer mit folgendem:

- Navigieren Sie zu Ihrer Domäne.

- Wählen Sie die OU aus, in der sich der Benutzer befindet.

- Klicken Sie mit der rechten Maustaste auf den Benutzer und wählen Sie die Option „Löschen“, um den Benutzer zu löschen.

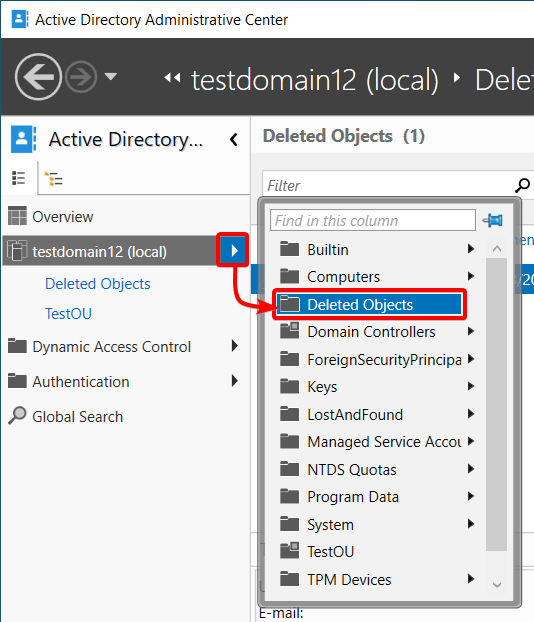

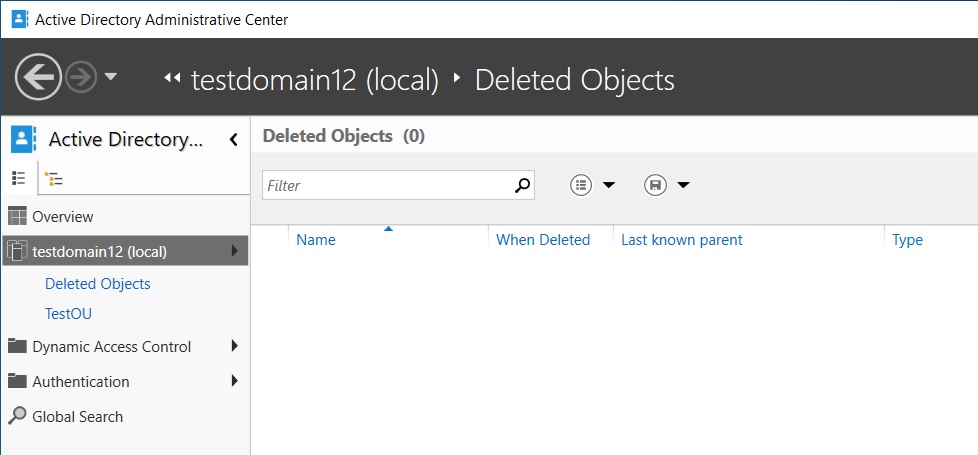

6. Klicken Sie auf das Pfeilsymbol rechts neben Ihrer Domäne (linkes Fenster) und wählen Sie den Container „Gelöschte Objekte“, um die Liste aller gelöschten Objekte anzuzeigen.

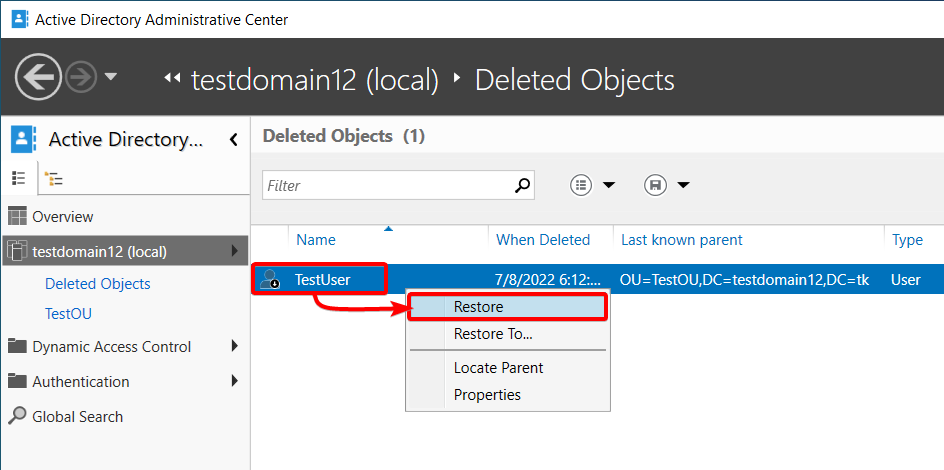

7. Klicken Sie mit der rechten Maustaste auf den Benutzer in der Liste der gelöschten Objekte und wählen Sie die Option „Wiederherstellen“, um den Benutzer in seine ursprüngliche OU zurückzusetzen. Wenn Sie den Benutzer lieber in einen anderen Container/OU zurücksetzen möchten, wählen Sie stattdessen die Option „Wiederherstellen nach“.

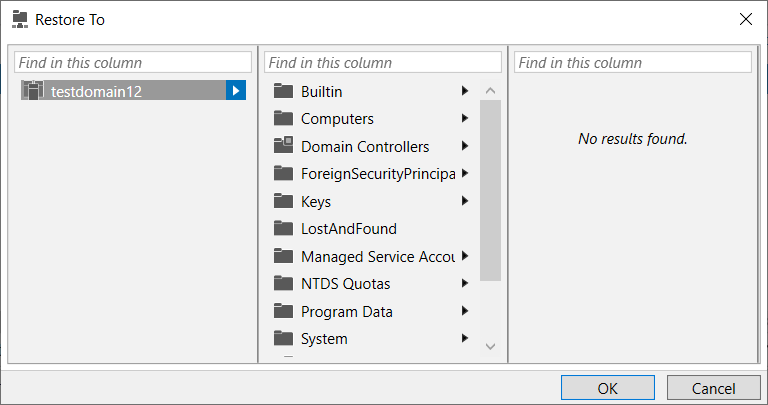

Wenn Sie sich dafür entscheiden, den Benutzer an einen anderen Ort zurückzusetzen, wird das untenstehende Popup-Fenster angezeigt, in dem Sie den Wiederherstellungsort auswählen können.

Nach der Wiederherstellung verschwindet der Benutzer aus dem Container „Gelöschte Objekte“.

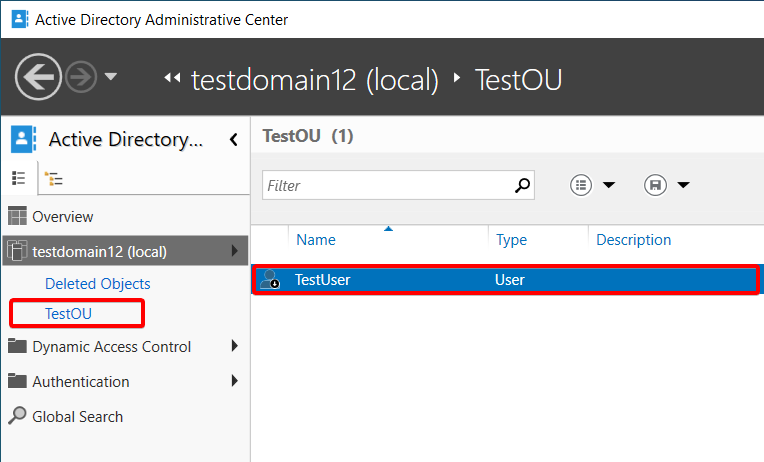

8. Klicken Sie abschließend auf die OU, in der Sie den Benutzer erstellt haben, und Sie werden feststellen, dass der Benutzer wieder in der OU ist.

Anzeigen der PowerShell-Historie in ADAC

Nehmen wir an, einer Ihrer Kollegen hat unbefugte Änderungen an Ihrem Domänencontroller vorgenommen. Natürlich müssen Sie die Historie überprüfen und sehen, welche Änderungen so schnell wie möglich vorgenommen wurden, und ADAC kann dabei helfen.

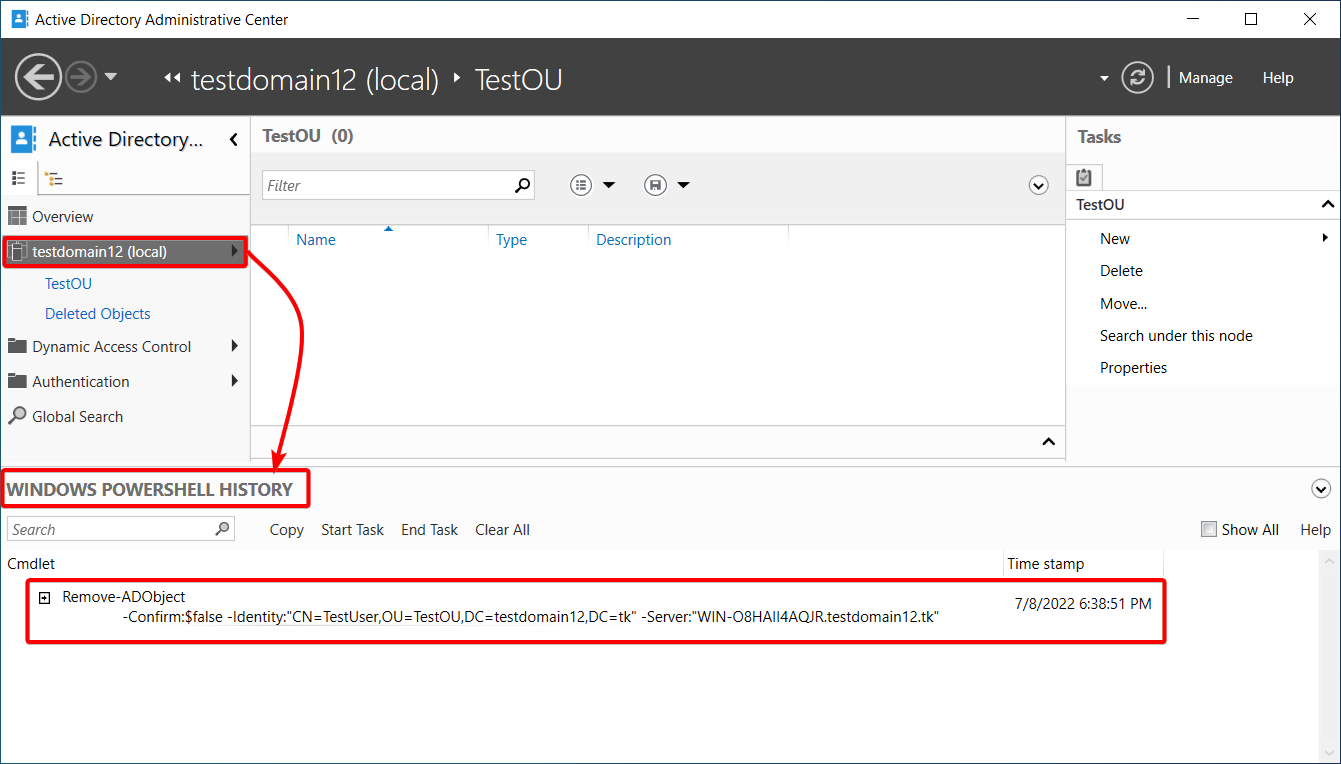

Navigieren Sie zu Ihrer Domäne und klicken Sie auf den Abschnitt WINDOWS POWERSHELL HISTORY unten, um den Abschnitt zu erweitern, da er standardmäßig minimiert ist.

Nach der Erweiterung können Sie die PowerShell-Historie sehen, da PowerShell Befehle für alle Änderungen ausführt, die Sie in ADAC vornehmen. Die Überprüfung der Historie ermöglicht es Ihnen, festzustellen, welche unbefugten Änderungen an Ihrer Domäne vorgenommen wurden, und sie letztendlich rückgängig zu machen.

Unten sehen Sie, dass ein Objekt (ein Benutzer) mit dem Remove-ADObject-Cmdlet entfernt wurde. Jetzt können Sie diesen gelöschten Benutzer in seine OU wiederherstellen.

Erweitern Sie die Funktionalität der Gruppenrichtlinie und vereinfachen Sie die Verwaltung von feinkörnigen Kennwortrichtlinien. Zielen Sie auf jede GPO-Ebene, Gruppe, Benutzer oder Computer mit Wörterbuch- und Passwortsatz-Einstellungen mit Specops Password Policy. Probieren Sie es kostenlos aus!

Schlussfolgerung

Dieses Tutorial hatte zum Ziel, Ihre Fähigkeit zur Verwaltung einer AD-Instanz von Grund auf zu verbessern. Hat es gut funktioniert? Sie haben die Installation und Konfiguration der Instanz durchgeführt, Benutzer, Objekte und Organisationseinheiten verwaltet, was es Ihnen ermöglicht, eine bescheidene Umgebung zu verwalten.

Sie sind nun zuversichtlich, Objekte in Ihrer Domäne zu verwalten, ohne sich Sorgen machen zu müssen, wenn sie gelöscht werden, da Sie sie jederzeit mit wenigen Klicks aus dem Papierkorb wiederherstellen können.

Wenn Sie jemals an einen Punkt gelangen, an dem Ihre große Organisation chaotisch wird, erwägen Sie eine Bereinigung Ihres AD.

Source:

https://adamtheautomator.com/active-directory-administrative-center/