شودان هو محرك بحث يكتشف الأجهزة المتصلة بالإنترنت. في هذه المقالة سننظر إلى لماذا يعتبر أحد الأدوات المهمة وهو أيضًا تهديد متوقع.

عندما تسمع العبارة “محرك بحث”، فإن عقلك قد يقفز إلى جوجل أو بينغ أو ياهو. هذه الplatforms مألوفة لمعظمنا ، وتساعدنا على إيجاد المواقع الإلكترونية والصور والأخبار.

لكن هنالك محرك بحث آخر هنا ، والذي لم يسمع أي شخص عنه. وهو أكثر قوة وخطورة. يدعى Shodan.

شودان هي قاعدة بيانات للأجهزة العلنية التي معظمها لا تكون من المفترض أن تكون علنية. ما يخيف الشيء حول شودان هو أنه قد يكون أحد أجهزتك.

دعونا ننظر إلى ما هو شودان وكيف يعمل ولماذا يعتبر أحد الأدوات المهمة وهو أيضًا تهديد متوقع.

ما هو شودان؟

شودان هو محرك بحث يكتشف الأجهزة المتصلة بالإنترنت. هذا يشمل كل ما يمكن من كاميرات وروترز بسيطة إلى أجهزة تحكم صناعية معقدة.

المحركات التقنية التقليدية تدور المواقع الإلكترونية. يبحث شودان عن الأجهزة في الإنترنت ويقدم قائمة بها وفقًا للأي بوت والأنقاب المفتوحة ومعلومات أخرى تتوفر على الإنترنت.

شودان يعمل بإستخدام البروتوكولات المحددة لإكتشاف الأجهزة المتصلة بالإنترنت. يجمع كل معلومات عن الجهز.

تشمل هذه العناوين IP، والمنافذ المفتوحة، وحتى إصدارات البرامج المستخدمة. يتم جعل هذه البيانات قابلة للبحث من خلال السماح للمستخدمين بالاستعلام عن قاعدة البيانات. يمكنك البحث عن أنواع محددة من الأجهزة أو الثغرات باستخدام واجهة شودان أو أداة CLI.

دعونا نلقي نظرة على كيفية استخدام شودان عبر واجهة الويب وسطر الأوامر.

كيفية استخدام واجهة شودان على الويب

اذهب إلى shodan.io وأنشئ حسابًا. بينما يمكن إجراء بعض عمليات البحث بدون حساب، ستحتاج إلى تسجيل الدخول للوصول إلى معظم الميزات.

أيضًا، ستحتاج إلى حساب مميز للعثور على معظم الأجهزة، ونتائج الخطة المجانية محدودة جدًا.

في الصفحة الرئيسية، سترى شريط بحث بسيط. يمكنك كتابة استفسارات عامة مثل “كلمة مرور افتراضية” أو “كاميرا ويب” لترى ما يمكن أن يجده شودان.

على سبيل المثال، كتابة “كلمة مرور افتراضية” ستعرض الأجهزة ذات الإعدادات الافتراضية. هذه الأجهزة عرضة للوصول غير المصرح به.

يسمح لك شودان أيضًا بتصفية النتائج بمعلمات محددة. على سبيل المثال:

-

البحث عن أجهزة محددة: إذا كنت تبحث عن كاميرات الويب، يمكنك كتابة “webcam country:US”. ستعيد هذه الاستفسار كاميرات الويب الموجودة في الولايات المتحدة.

-

البحث بعنوان العنوان IP:

لرؤية تفاصيل حول IP محدد، أدخل عنوان IP الخاص في مربع البحث.

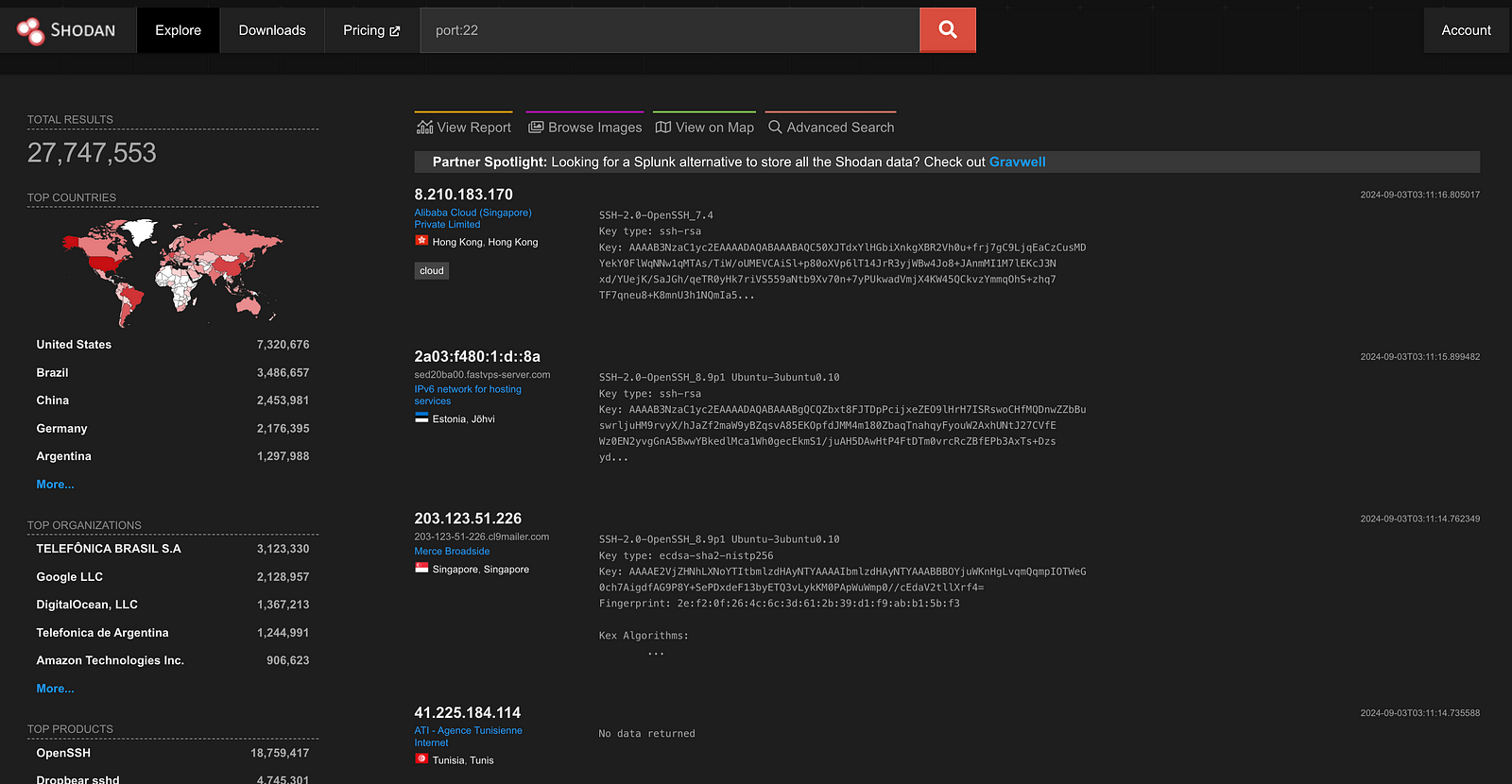

- البحث بالمنفذ: للعثور على أجهزة بهذا المنفذ مفتوحا، استخدم استعلاما مثل “port:22”. هذا سيجد أجهزة مع SSH (منفذ 22) معروضة على الإنترنت.

بعد تنفيذ البحث، سيقدم شودان قائمة بالأجهزة المتوافقة. يتضمن كل نتيجة عنوان IP، المنافذ المفتوحة، والبرمجيات على الجهاز.

على سبيل المثال، بحث عن “port:22” قد يجد خوادم SSH وتفاصيل تهيئتها.

كيفية استخدام واجهة سطر الأوامر Shodan (CLI)

للمستخدمين المتقدمين، يوفر شودان واجهة سطر الأوامر (CLI). تسمح لك بالبحث وتتمكين من التوطين التلقائي للمهام.

ملاحظة: قد يتم تحديد استخدام API بحسب حسابك وقد تكون عليك الدفع لاستخدامها.

قبل أن تستطيع استخدام CLI، ستحتاج إلى تثبيتها. يمكنك فعل ذلك باستخدام مدير حزمة Python، pip. افتح جهازك الطرفي وأكتب التالي.

pip install shodan

بعد التثبيت، يمكنك معرفة ما إذا كان يعمل بمجرد محاولة أمر المساعدة.

shodan -h

يجب عليك إضافة واجهة الأوامر الطلبية لـShodan مع مفتاح API الخاص بك. يمكنك إيجاد مفتاح API الخاص بك في صفحة حساب Shodan. لإعدادها، استخدم الأمر التالي:

shodan init YOUR_API_KEY

يمكنك الآن البدء بالبحث. وهنا مثال لبحث أساسي:

shodan search "default password"

سيعود هذا الأمر بأجهزة تحتوي على “كلمة المرور الافتراضية” في بانراتها. هذا يشير عادة إلى ممارسات أمنية سيئة.

يمكنك البحث عن أجهزة بصفات محددة كما سبق:

shodan search "port:80 country:US"

سيجد هذا الأمر الخوادم الويب (منفذ 80) الموجودة في الولايات المتحدة.

للحصول على معلومات مفصلة عن عنوان IP محدد، استخدم الأمر التالي:

shodan host 8.8.8.8

سيعود بكل المعلومات المعروفة عن الIP المحدد. وهذا يشمل المنافذ المفتوحة والخدمات المكتشفة.

لرؤية المزيد من الأوامر أو تصحيح مشاكل الواجهة الطلبية، هنا الوثيقة الرسمية من Shodan.

الجيد، والسيء، والخطير

Shodan سينابيع مزدوجة. إنه أداة قوية لمحترفي الأمن الإلكتروني. يشكل أيضًا خطرًا كبيرًا إذا تم استخدامه بنية سيئة.

يستخدم الفرق الأمنية Shodan للعثور على الأجهزة المعروضة داخل شبكاتهم. يسمح لهم بحل الثغرات قبل أن يستغل شخص آخرها.

يمكن للباحثين تتبع الثغرات أو البرمجيات الخبيثة بمراقبة الأجهزة على Shodan.

لكن بالإضافة إلى ذلك، يمكن أن يكون شودان هلم جميع الخواطر للمخترقين. يستخدم المخترقون شودان للعثور على الأجهزة المعرضة على الإنترنت. ويشمل ذلك الكاميرات على الإنترنت، الخوادم، وحتى أنظمة السيطرة الصناعية。

حقيقة قلقanteجنة بشأن شودان هي قدرته على العثور على أنظمة السيطرة الصناعية. النظام الصناعي للسيطرة (ICS) يسيطر ويراقب العمليات الصناعية. إنه الـ “الدماغ” وراء الآلات في المصانع، ومحطات الطاقة، ومصافي المياه。

وجد شودان الآلاف من الأنظمة الصناعية المتصلة بالإنترنت وغير المحمية (ICS). في بعض الحالات، لم يكن لهذه الأنظمة كلمة مرور أو إستخدمت بيانات تسجيل الدخول الافتراضية。

وقد أيضا أدرج شودان الآلاف من الكاميرات الأمنية، خوادم قواعد البيانات، وأجهزة الإنترنت الأشياء. وهذه تثير قلقات كبيرة بشأن الخصوصية والأمن. كل هذه يمكن تلاعب بها بسهولة إذا لم يتم تأمينها بشكل صحيح。

لحماية أجهزتك الخاصة، يجب أن تفهم شودان. يجب أن تعرف كيفية عمله وما يمكن أن يجده。

إذن، كيف يمكنك منع شودان من عرض أجهزتك؟

1. تغيير بيانات تسجيل الدخول الافتراضية: دائما تغيير أسماء المستخدمين وكلمات المرور الافتراضية على أجهزتك。

2. استخدام كلمات مرور قوية: تجنب الكلمات المرور الضعيفة. إستخدم مزيجا من الأحرف، الأرقام، والرموز، وفكر في استخدام مدير كلمات المرور。

3. تعطيل الخدمات غير الضرورية: إذا كان لديك خدمات لا تستخدمها في جهازك، تعطلها. هذا يقلل من عدد العيوب الإمكانية。

الخاتمة

شودان هو أداة قوية. إنها تذكير بأن أي جهاز متصل بالإنترنت هو بالفعل عرضة. إنها توفر أفكار مفيدة للخبراء في مجال الأمن السيبراني ولكن أيضًا فرصة للمجرمين السيبرانيين.

معرفة ما يمكن أن يفعله شودان يجب أن تجعلك تأخذ أمن السيبرانيات على محمل الجدية. في عالم يتم ربط كل شيء ببعض، فأمانك بسيط كما هو أقوى جهاز فيك. واصل التواصل والتحديث، وأهم ما يحتاج إلىه ، أن تبقى آمنًا.

أنضم إلى نشرة معلومات سيبرانيات متحكمة لمزيد من المقالات حول الأمن السيبراني المهيمن والدفاعي. لتعلم كيفية بناء وظيفة في مجال الأمن السيبراني، أنظر إلى دفاع المخترقين.