Azure AD 中的角色和角色基礎訪問控制是什麼?使用者 、群組 或其他對象稱為 Azure AD 角色基礎訪問控制 (Azure AD RBAC )。

Azure AD 使用角色來管理目錄資源。將角色分配給用戶、群組或其他對象稱為 Azure AD 基於角色的訪問控制(Azure AD RBAC)。

關於角色,Azure AD 提供多個內建選項,具有特定權限。然而,在少數情況下,內建角色可能無法完全滿足組織的需求。

在這種情況下,管理員創建自定義角色,具有有限的權限來滿足他們的要求。

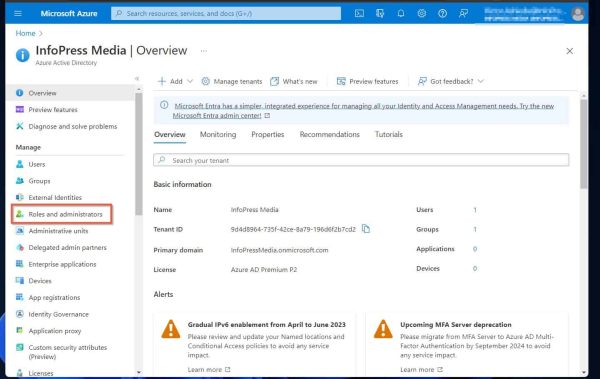

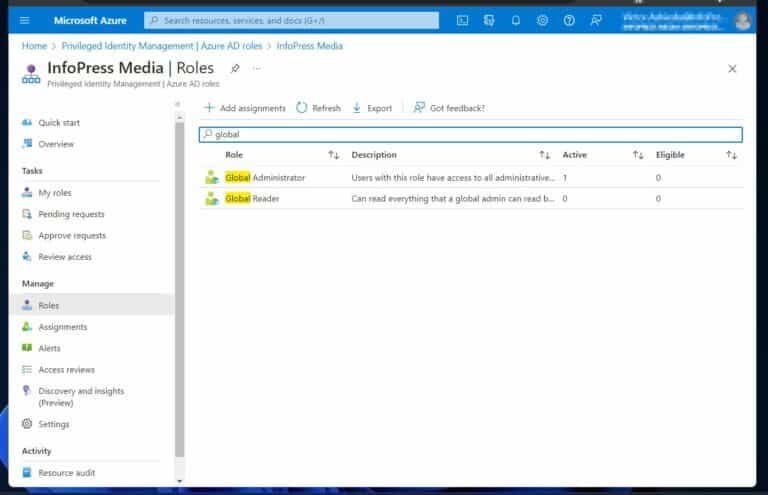

Azure AD 三個最重要的內建角色包括計費管理員、用戶管理員和全球管理員。要查看 Azure AD 中可用的所有角色,請導航至 Azure Active Directory 門戶中的“角色與管理員”。

值得一提的是,擁有免費 Azure AD 訂閱的用戶可以使用內建角色。然而,用戶必須被分配 Azure AD Premium P1許可證才能創建自定義角色。

Azure AD基於角色的訪問控制最佳實踐

1. 盡可能使用內建的Azure AD角色

尋找現有的角色並使用它來指派資源管理。Azure AD有超過70種內建角色。

然而,如果沒有符合您的需求,請創建和使用自訂角色。

要檢查Azure AD角色,請登錄到porta.azure.com。尋找並打开“azure active directory”。

最後,點擊“角色和管理員”。

2. 從最小權限原則奄Azure AD RBAC

“最小權限”原則促進授予以执行任务所需的明确权限给管理员。遵循此指南可以限制对您的环境的风险。

接纳此原則可能需要創建自訂角色。這是必要的,因為现有角色可能比您為特定任務分配所需的權限更多。

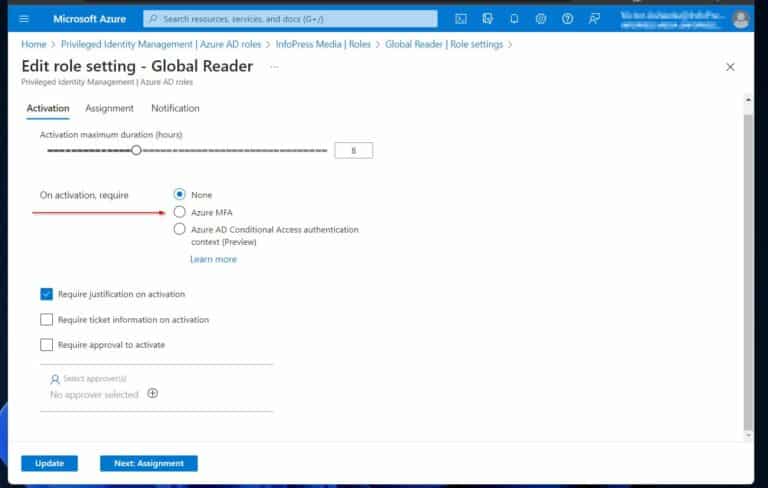

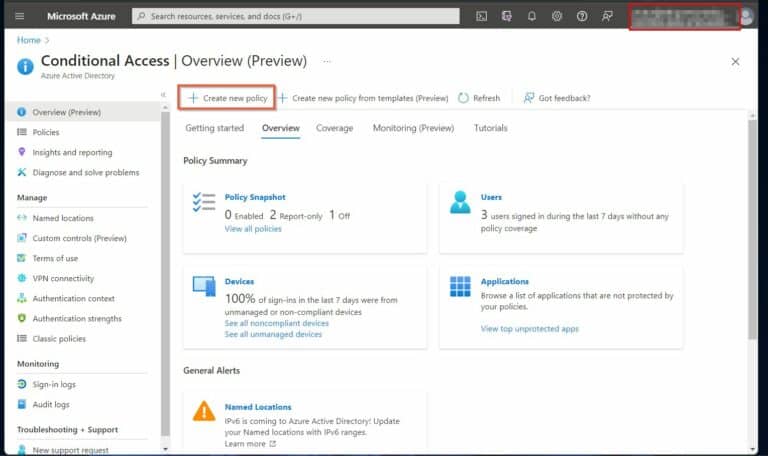

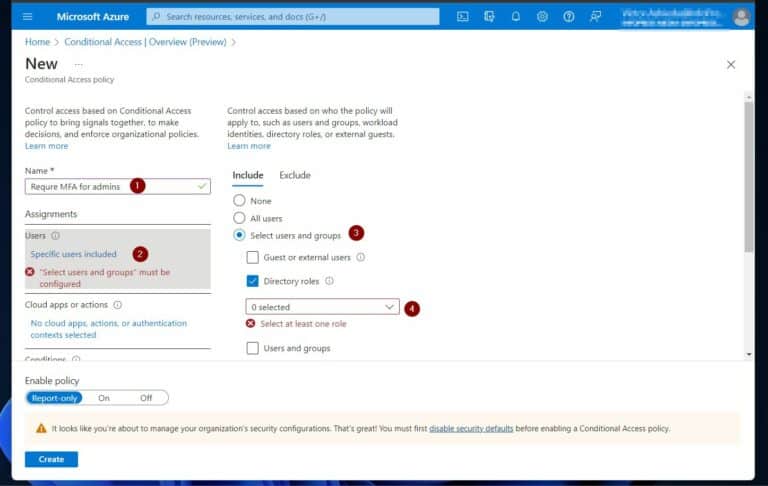

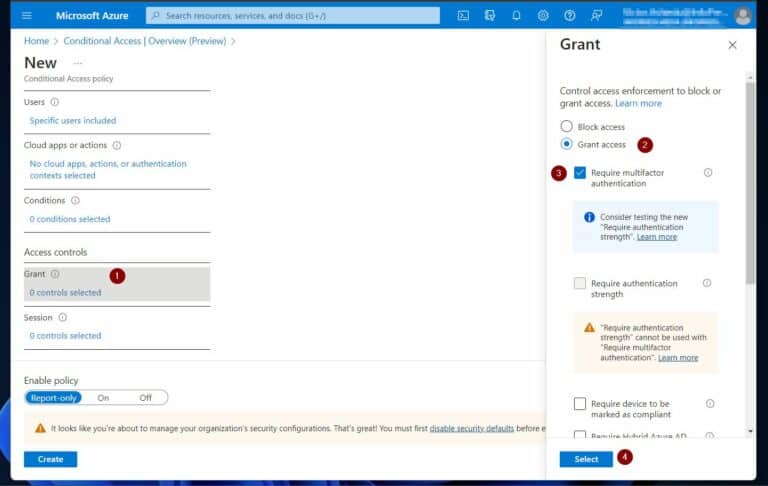

5. (選項 2 中的 2) 通過條件式存取政策保護所有管理員帳戶與多因素身份驗證

嗯,Azure AD 通過其條件式存取政策功能提供了更好的選項。

要通過條件式存取政策為管理帳戶啟用 MFA,請在 Azure 門戶中開啟工具。然後,點擊“+ 創建新政策。”

6. 用存取審查自動撤銷不必要的權限

在 Azure AD 租戶的生命周期中,角色和權限被指派給使用者。隨著時間的推移,一些使用者可能保留他們不再需要的權限。

考慮到“最小權限”最佳實踐原則,組織必須制定一個策略來撤銷不必要的管理員特權。

定期進行管理員帳戶審計或審查。

如需建立存取權的步驟,請訪問Microsoft頁面。同樣地,請參閱建立 Azure AD 群組應用程式的審計審查步驟。

7. 將角色指派給群組,而不是直接指派給使用者

一些管理員直接將 Azure AD 角色指派給使用者。這是管理權限的不正確方式。

最佳做法是將使用者新增為群組的成員,然後將角色指派給該群組。

例如,如果需要從使用者帳戶中移除角色,則將使用者從群組中移除。

另一個重要的最佳做法是將所有群組指派所有權。透過指派群組擁有者,全域管理員間接地將對該群組的控制和管理委派給擁有者。

9. 積極主動地偵測和應對身份威脅

積極主動地偵測和應對身份威脅是一項重要的 Azure AD 基於角色的訪問控制最佳實踐。為了確保早期威脅偵測和減輕風險,請了解如何實施此建議的最佳實踐。閱讀我們的有關偵測和應對身份威脅的文章。