如何檢查使用者在 Office 365 中是否已啟用 MFA。隨著大多數企業(尤其是企業)依賴於大量的電子郵件通訊,顯然,敏感數據也是共享內容的一部分。總的來說,全球範圍內的遠程工作主要通過 Office(Microsoft)365 使用電子郵件、Teams、Skype 等進行協作管理。

根據 Sans 軟體安全研究所的數據,大約 99.9% 的網絡攻擊可以通過啟用 MFA 簡單地預防。

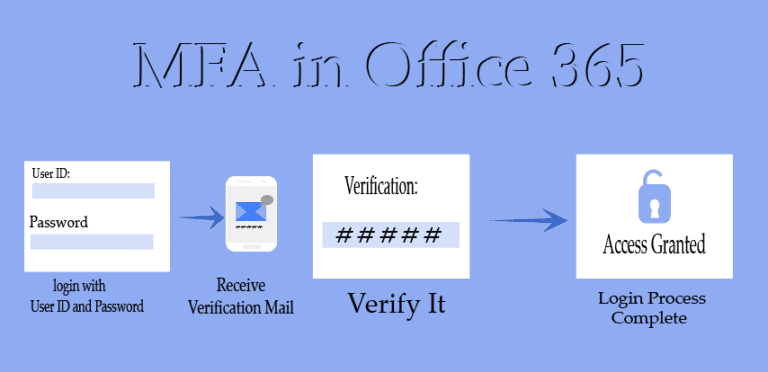

重要的是,多因素認證有助於保護關鍵數據免受網絡威脅的侵害。根據一項研究,雲服務每天面臨超過3億次欺詐性登錄嘗試。在Office 365中,MFA用於保護電子郵件帳戶以及Office 365的訪問權限,在登錄批准需要額外的設備認證(例如,在註冊的移動設備上接收一次性密碼(OTP))的情況下提供額外的安全性。

通過使用物理因素、位置因素、時區因素等增加保護層,MFA—

那麼,我們是否應該從如何檢查Office 365用戶是否啟用了MFA開始?

什麼是Office 365 MFA?

首先,Office 365 MFA(多因素認證)是一種用於識別和驗證有權訪問您組織的Office 365服務的用戶的方法。

它要求用戶輸入他們的電話號碼或其他唯一標識符來登錄他們的帳戶。這有助於防止您的郵件帳戶遭受任何類型的網絡釣魚或網絡攻擊。

將其視為一種額外的安全層,有助於保護您的組織免受未經授權的訪問或使用您的帳戶。它為任何試圖使用您的任何憑證(包括與移動設備或計算機相關的憑證)訪問您的帳戶的人增加了額外的步驟。

(微軟) Office 365 為您提供了強大的多因素驗證軟件,直接在盒子中提供,這可以防止在使用者密碼遭受暴力攻擊(或任何其他形式的網絡攻擊)時造成進一步的損害。此安全功能無需額外付費。

另請參閱 如何為使用者啟用 MFA(多因素驗證)

啟用 Office 365 MFA 的目的

安全性

重要的是,它通過使用條件訪問方法增強了使用者帳戶的安全性,保護關鍵的商業和個人信息。大約61% 的數據洩露是由於對使用者帳戶的未經授權訪問造成的。

可用性

合規性

另請閱讀 設置Azure條件訪問+多因素認證MFA

Office 365 MFA狀態的類型

Microsoft 365 MFA使用Azure Active Directory進行身份驗證,這是一個默認設置。

四種可用的驗證器

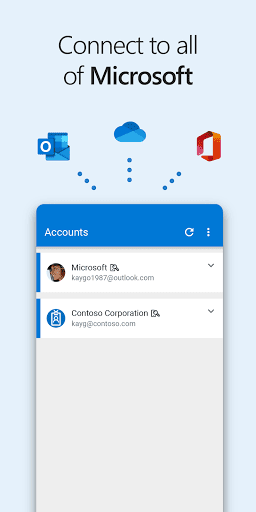

Microsoft Authenticator 應用程式

它生成基於時間的一次性密碼。作為登錄過程的一部分,您會在您的設備上收到一條短信或一個時間敏感的代碼,用於驗證目的。

SMS

基本上,這種驗證程序允許您無需密碼或用戶名即可登錄您的帳戶。您需要輸入您的手機號碼進行登錄,然後向註冊的號碼發送短信或代碼。

OATH Token

它是一個類似於Microsoft Authenticator應用程序的應用程序。Azure AD生成一個秘密密鑰,必須將其輸入到應用程序中。

語音

這是一種涉及語音呼叫驗證的過程,您通過在註冊號碼上接收到的語音呼叫輸入代碼來登錄帳戶。

MFA狀態類型

- 已啟用 — 當您註冊到用戶級Azure AD多因素驗證時,MFA被啟用,但您的註冊不完整。在這種情況下,您會在下次嘗試使用瀏覽器等媒介登錄時被提示完成註冊。

- 強制實施 —此MFA狀態表明您在完成註冊後已被納入。那些在「已啟用」類別中通過提供多因素驗證詳細信息完成註冊的用戶,將自動更新到「強制」類別。

- 禁用 — 這是多因素驗證的默認設置。

如何在Office 365中檢查用戶的MFA是否已啟用?

請注意,要能夠查看MFA設置頁面或將其打開,您必須是租戶的管理員。如果您擁有全局管理員帳戶,則您擁有所需的所有權限。

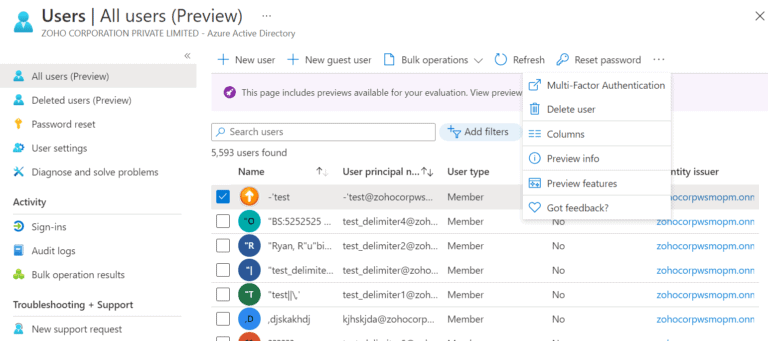

方法1

- 前往您的瀏覽器並訪問https://Office.com

- 登錄到帳戶並點擊「管理員」。

- 點擊「用戶」。

- 選擇 「活躍用戶」 並點擊頁面頂部的 「多因素認證」 選項。

圖片來源:ManageEngine

- 這將帶您進入MFA門戶,您可以在其中查看哪些用戶已經 啟用 了它。

- 如果MFA尚未啟用,您可以選擇 用戶 並啟用它。

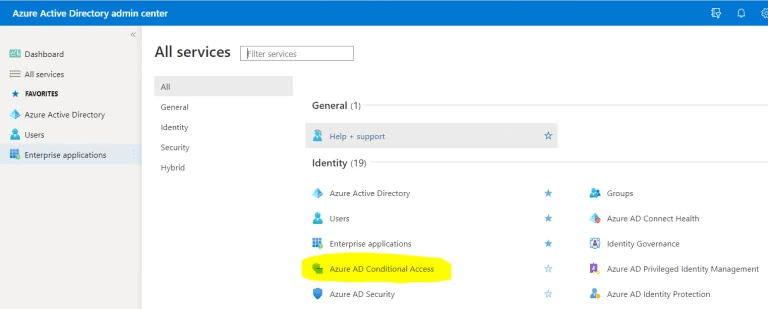

方法2

請注意,這需要Azure AD高級許可證以供存取。

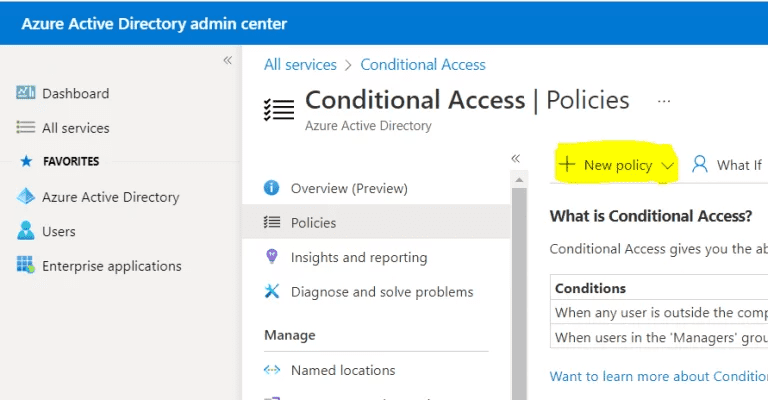

- 登錄您的帳戶並前往 「管理員中心」。

- 從左側提供的選項中,點擊‘Azure Active Directory’。

- 點擊‘所有服務’。通過這個,你可以查看Azure AD條件式存取。

- 如果‘新政策’選項呈灰色,這表示你需要Azure AD Premium許可證才能創建條件式存取。

- 如果你有必要的許可證,你將能夠選擇‘新政策’選項。

- 一旦選擇,檢查已設置的政策是否要求MFA。

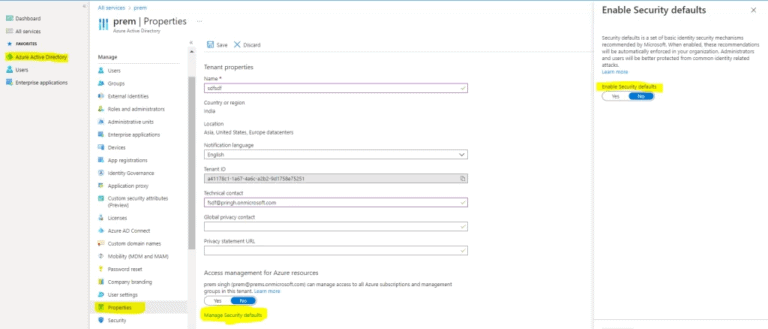

方法3

- 如果此選項設置為‘是’,則意味著MFA已為租戶啟用。

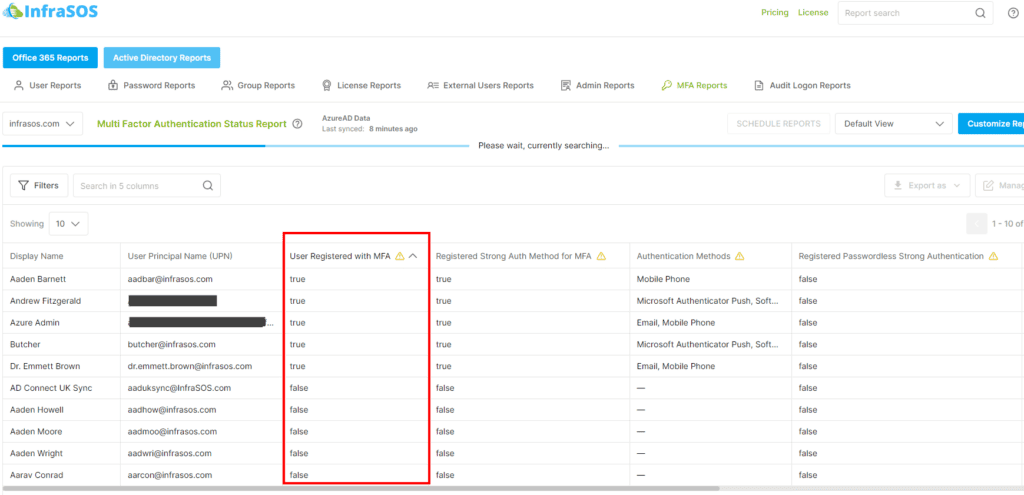

方法4

使用InfraSOS門戶檢查您的Azure AD用戶的MFA狀態。對所有您的Office 365 / Azure AD用戶運行報告,並獲取有關您的用戶MFA狀態、使用的驗證方法、如果他們已註冊強力驗證或無密碼驗證等的詳細信息:嘗試InfraSOS

使用InfraSOS報告工具檢查Office 365 MFA是否已啟用

試用我們的免費服務,可訪問所有功能。– 提供200多個Azure AD報告模板。輕鬆自定義您的AD報告。

PowerShell中的MFA報告是什麼?

使用PowerShell獲取有關MFA狀態的見解的步驟

安裝Azure Active Directory的步驟:

-

- 以管理員身份運行Windows PowerShell。點擊Windows PowerShell命令提示符。

- 運行‘Install-Module MS Online’。

- 如果出現’NuGet Provider’提示,輸入’Y’並回車。

- 如果出現安裝來自PSGallery 的提示,輸入’Y’並回車。

- 以系統管理員身分啟動Windows PowerShell,並使用cmdlet ‘Connect-MsolService’。

‘Connect-MsolService’命令建立與Azure Active Directory的連接。

為了能夠使用現有使用者憑證,將憑證指定為‘PSCredential Object’或‘CurrentCredential’ 參數。(如果版本過時,可能會出現警告訊息。)

例如,PS C:\> Connect-MsoLService 是啟動與Azure Active Directory連接的命令。

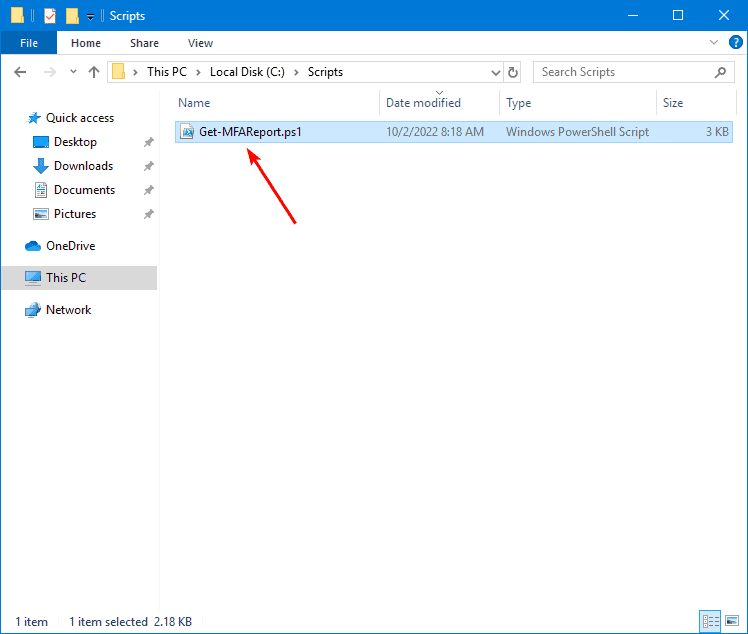

- 準備PowerShell腳本‘Get-MFAReport’(有助於顯示未經MFA驗證的用戶)。

-

- 建立兩個資料夾:Temp和Scripts。

- 下載PowerShell腳本報告Get-MFAReport.ps1(來源:Ali Tajran)並將其放置在Scripts資料夾中。

- 透過更改腳本資料夾的路徑,運行上述提到的腳本以獲取所有用戶的MFA報告。

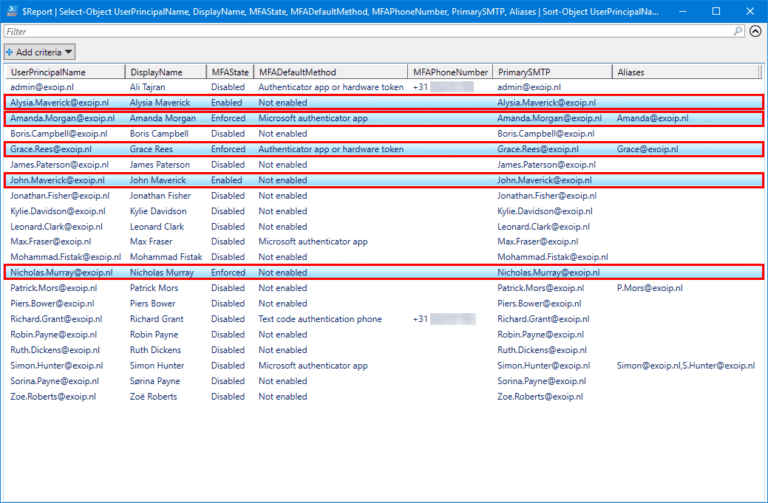

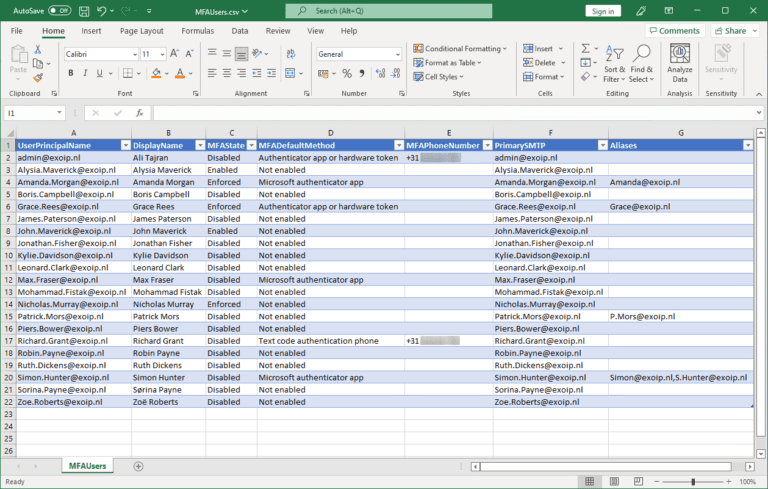

一個OutGrid視圖出現,顯示所有用戶及其多因素認證狀態頁面的詳細信息。

- 腳本將CSV文件導出到Temp資料夾。

感謝您閱讀如何檢查Office 365用戶是否啟用了MFA。我們將在此結束本文。

如何檢查Office 365用戶是否啟用了MFA(結論)

確實,只需要一個帳戶被駭客攻擊,就可能導致公司整個關鍵數據被破壞。隨著風險的增加,對於強大的數據安全軟件的需求也變得更加迫切。儘管存在這種潛在威脅,根據Weinert的報告,企業雲用戶中MFA的採用率僅為11%。

不可否認,MFA 是為您的 Microsoft(Office)365 帳戶添加額外安全層並保護您的信息的好方法。它也被許多其他應用程序使用,如 Google、Dropbox 等。

啟用 MFA 確保更好的安全性和保護知識產權沿著供應鏈流向您的客戶,並有助於減少在發生違規事件時可能發生的損害。

據估計,網絡犯罪分子持有近 150 億個被盜憑證,他們用這些憑證來竊取銀行帳戶、手機數據、公司記錄、醫療數據等。最後,MFA 通過其多層次的 條件性訪問 系統使這種盜竊變得幾乎不可能。

Source:

https://infrasos.com/how-to-check-if-mfa-is-enabled-in-office-365-for-users/