ユーザーのOffice 365でのMFA有効化の確認方法。ほとんどの企業(特に企業)が電子メールの使用を重視しているため、機密データも共有コンテンツの一部であることは明らかです。結局のところ、世界中のリモートワークは、Office(Microsoft)365を使用して電子メール、Teams、Skypeなどを介して主に管理されています。

Sans Software Security Instituteのデータによると、約99.9%のサイバー攻撃は、MFAを有効にすることで簡単に防ぐことができます。

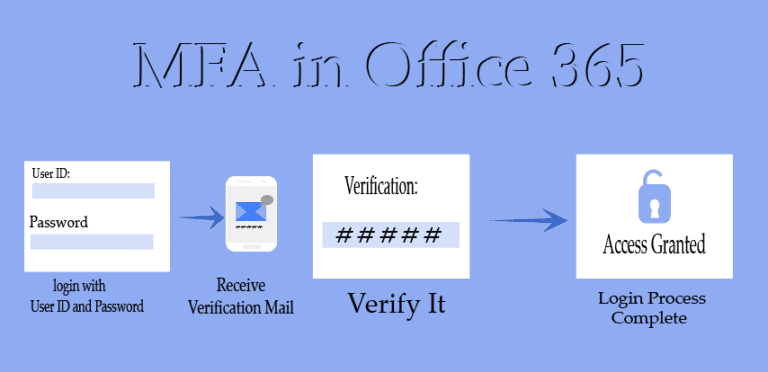

重要なことに、マルチファクター認証は、サイバー脅威から重要なデータを保護するのに役立ちます。研究によると、クラウドサービスは毎日3億件以上の不正サインイン試行に直面しています。Office 365では、MFA(Multi-Factor Authentication)は、電子メールアカウントやOffice 365のアクセスをセキュリティで保護するために、サインイン承認に追加のデバイス認証が必要な場合に役立ちます。たとえば、登録済みの携帯電話にOTP(One-Time Password)が必要な場合です。

物理的な要因、場所の要因、タイムゾーンの要因などを使用して保護の層を追加することで、MFAは—

- あなたのアカウントを潜在的な資格情報の脅威から守ります。

- あなたのパスワードをアイデンティティ攻撃から保護します。

- スムーズなユーザーエクスペリエンスを提供します。

- ユーザーのアイデンティティを検証し、アカウントを未承認のアクセスから保護します。

さて、Office 365のユーザーに対してMFAが有効になっているかを確認する方法から始めましょうか?

Office 365 MFAとは何ですか?

まず、Office 365 MFA(Multi Factor Authentication)は、組織のOffice 365サービスへのアクセスを持つユーザーを識別および認証する方法です。

ユーザーが電話番号や他の固有の識別子を入力する必要がありますアカウントにログインします。これにより、メールアカウントがフィッシングやサイバー攻撃から守られます。

それは、組織がアカウントへの未承認のアクセスや使用から保護するのに役立つ追加のセキュリティレイヤーと考えてください。モバイルデバイスやコンピューターに関連する資格情報を含むあらゆる資格情報を使用してアカウントにアクセスしようとする人に対して、追加のステップを加えます。

(Microsoft) Office 365は、ユーザーのパスワードが(総当たり攻撃やその他の形式のサイバー攻撃など)攻撃を受けた場合に、箱から出してすぐに堅牢なマルチファクタ認証ソフトウェアを提供し、これによってさらなる損害を防止します。このセキュリティ機能に追加の支払いは必要ありません。

また、ユーザーのMFA(マルチファクタ認証)の有効化方法については、こちらを参照してください。

Office 365 MFAの有効化の目的

セキュリティ

重要なのは、条件付きアクセス方法を使用して、ユーザーアカウントのセキュリティを向上させ、重要なビジネスおよび個人情報を保護します。データ侵害の約61%が、ユーザーアカウントへの不正アクセスによって発生しています。

使いやすさ

コンプライアンス

MFAは、さまざまな組織の規則や規制に準拠するために役立ち、監査の調査結果を減らし、潜在的な罰金を最小限に抑えることができます。

Office 365 MFAのステータスの種類

Microsoft 365 MFAは、認証にAzure Active Directoryを使用しますが、これはデフォルトの設定です。

4つの利用可能な認証アプリケーション

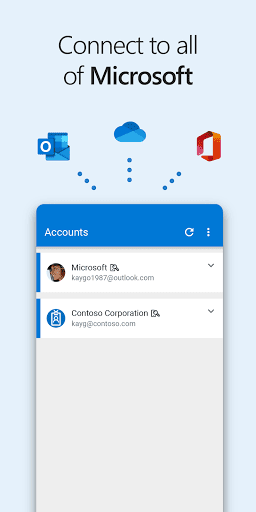

Microsoft Authenticatorアプリ

それは時間ベースのワンタイムパスワードを生成します。サインインプロセスの一形態として、認証目的のためにデバイス上でテキストまたはタイムセンシティブコードを受信します。

SMS

基本的に、この認証手順により、パスワードやユーザー名なしでアカウントにサインインできます。サインインのために電話番号を入力する必要があり、その後、登録された番号にテキストまたはコードを送信します。

OATHトークン

Microsoft Authenticatorアプリのようなアプリケーションです。秘密鍵はAzure ADによって生成され、アプリに入力する必要があります。

ボイス

これは、登録済みの番号で音声通話で受信したコードを入力してアカウントにサインインする音声通話認証のプロセスです。

MFAステータスの種類

- 有効 — MFAが有効になるのは、ユーザーごとのAzure ADマルチファクタ認証に登録されているが、登録が不完全な場合です。この場合、次回のサインイン試行時にWebブラウザーなどのメディアで登録を完了するように求められます。

- 強制 —このMFAステータスは、登録完了後にエンロールされたことを示しています。ユーザーが「有効」カテゴリーで多要素認証の詳細を提供して登録を完了すると、自動的に「強制」カテゴリーに更新されます。

- 無効 — これは、デフォルトの多要素認証設定です。

Office 365のユーザーに対してMFAが有効になっているかどうかを確認する方法は?

MFA設定のページを表示したり、オンにするためには、テナントの管理者である必要があります。グローバル管理者アカウントを持っている場合、必要な権限はすべてあります。

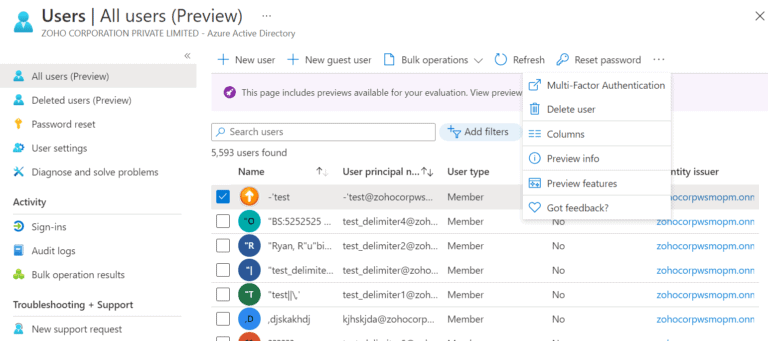

方法1

- ブラウザーで訪問してください https://Office.com

- アカウントにサインインし、‘Admin’をクリックしてください。

- をクリックしてください‘Users’。

- アクティブユーザーを選択し、ページ上部の「マルチファクターアカウント認証」オプションをクリックします。

画像ソース: ManageEngine

- これにより、既にMFAが有効になっているユーザーを確認できるMFAポータルに移動します。

- MFAがまだ有効になっていない場合は、ユーザーを選択して有効にすることができます。

方法2

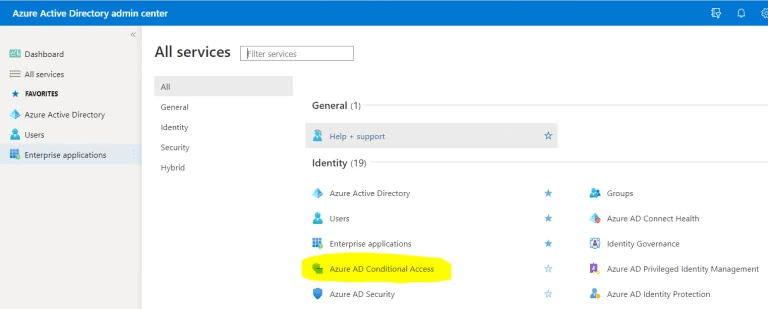

これを利用するには、Azure ADプレミアムライセンスが必要です。

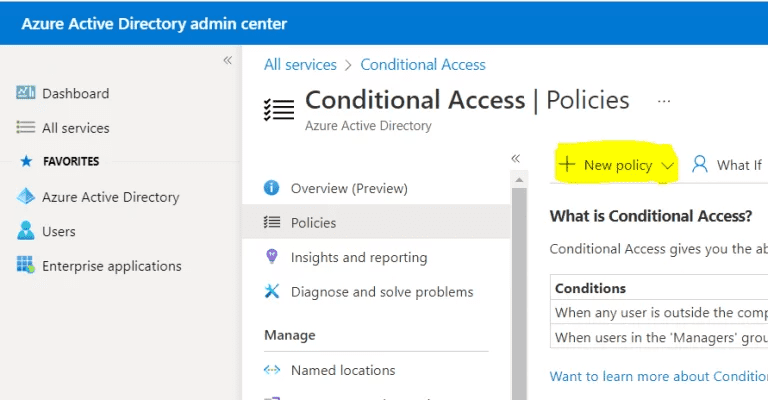

- アカウントにサインインし、「管理センター」に移動してください。

- 左側に表示されているオプションから、「Azure Active Directory」をクリックしてください。

- 次に、「すべてのサービス」をクリックします。これにより、Azure ADの条件付きアクセスにアクセスできます。

- もし「新しいポリシー」オプションが無効になっている場合、Azure AD Premiumライセンスが必要であることを示しています。

- 必要なライセンスを持っている場合は、「新しいポリシー」オプションを選択できます。

- 選択した後、MFA(多要素認証)が必要とされているポリシーを確認してください。

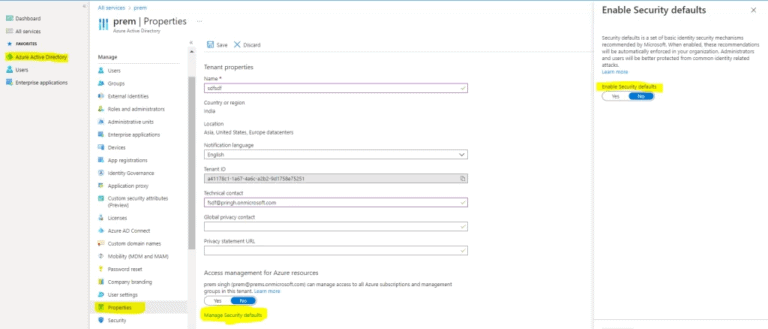

方法3

- このオプションが『はい』に設定されている場合、MFAがテナントに対して有効になっていることを意味します。

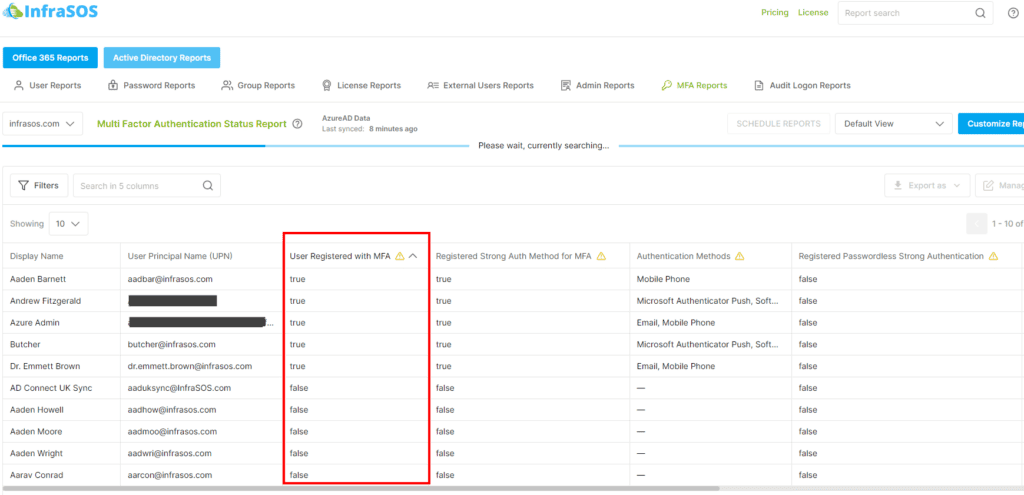

方法4

InfraSOSポータルを使用して、Azure ADユーザーのMFAステータスを確認してください。すべてのOffice 365 / Azure ADユーザーのレポートを実行し、ユーザーのMFAステータス、使用された認証方法、ストロングオーセント登録やパスワードレス認証の登録の有無などの詳細を取得できます。InfraSOSを試してみてください

Office 365のMFAがInfraSOSレポーティングツールを使用して有効になっているか確認

試してみませんかすべての機能へのアクセス無料、200以上のAzure ADレポートテンプレートが利用可能。簡単に独自のADレポートをカスタマイズできます。

PowerShellでのMFAレポートとは何ですか?

PowerShellを使用してMFAステータスの洞察を得るための手順

Azure Active Directoryをインストールする手順:

-

- 管理者としてWindows PowerShellを実行します。Windows PowerShellコマンドプロンプトをクリックします。

- 実行‘Install-Module MS Online’.

- ‘NuGetプロバイダー’のプロンプトが表示された場合、‘Y’と入力してエンターします。

- ‘PSGallery’からのインストールのプロンプトが表示された場合、‘Y’と入力してエンターします。

- 管理者としてWindows PowerShellを起動し、‘Connect-MsolService’コマンドレットを使用してください。

‘Connect-MsolService’コマンドはAzure Active Directoryへの接続を確立します。

できるようにする既存のユーザー資格情報、資格情報を‘PSCredential Object’ または ‘CurrentCredential’ パラメーターとして指定してください。(バージョンが古い場合、警告メッセージが表示される場合があります。)

たとえば、PS C:\> Connect-MsoLService は、Azure Active Directoryとの接続を開始するコマンドです。

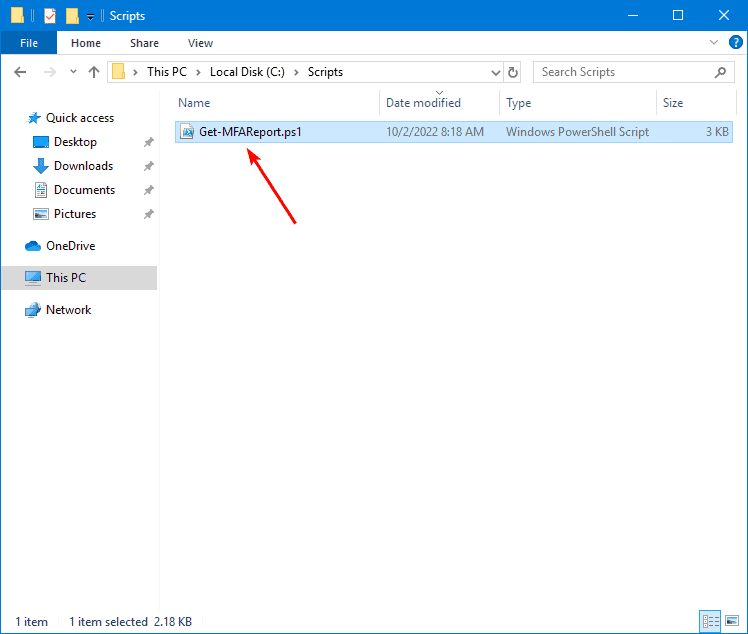

- PowerShellスクリプト‘Get-MFAReport’を準備してください(これは、MFA認証を使用していないユーザーを表示するのに役立ちます)。

-

- TempとScriptsの2つのフォルダーを作成します。

- PowerShellスクリプトレポートGet-MFAReport.ps1(ソース:Ali Tajran)をダウンロードし、Scriptsフォルダーに配置してください。

- スクリプトフォルダーへのパスを変更することで、上記のスクリプトを実行してすべてのユーザーのMFAレポートを取得します。

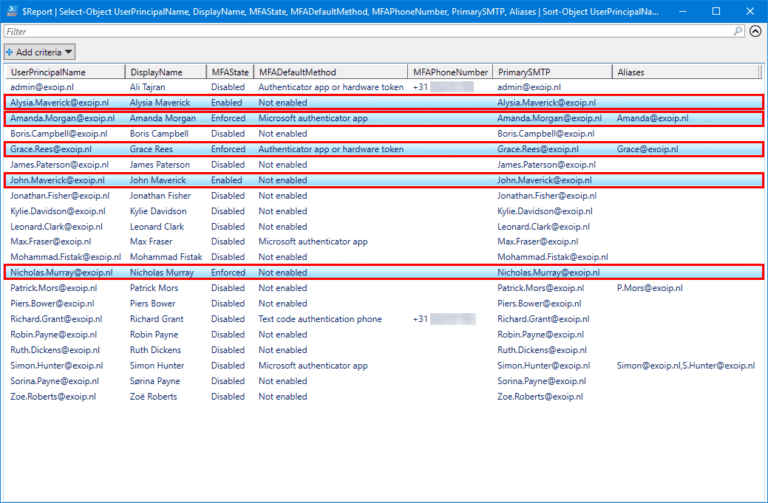

OutGridビューが表示され、すべてのユーザーとマルチファクタ認証ステータスページに関する詳細が表示されます。

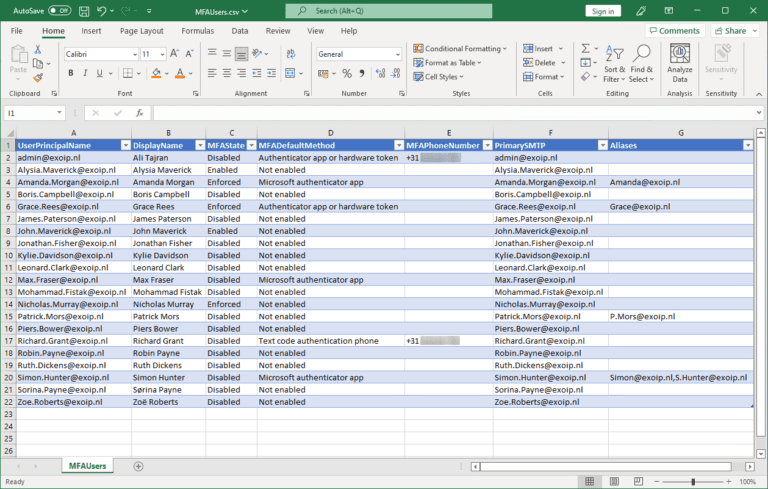

- スクリプトはCSVファイルをTempフォルダーにエクスポートします。

Office 365のユーザーに対してMFAが有効になっているかを確認する方法を読んでいただき、ありがとうございます。この記事を終了させていただきます。

Office 365のユーザーに対してMFAが有効になっているかを確認する方法(結論)

確かに、企業の重要なデータ全体が危険にさらされるのに十分な1つのアカウントが侵害される可能性があります。リスクが高まるにつれて、強力なデータセキュリティソフトウェアの必要性が強くなります。しかしながら、この潜在的な脅威にもかかわらず、 Weinertの報告によると、企業クラウドユーザーのMFAの採用率はわずか11%です。

確かに、MFAはあなたのMicrosoft(Office)365アカウントに追加のセキュリティレイヤーを追加し、あなたの情報を安全に保つための素晴らしい方法です。また、Google、DropBoxなどの他のアプリケーションでも使用されています。

MFAを有効にすることで、サプライチェーンを通じて顧客に向かう知的財産のセキュリティと保護が向上し、データ侵害が発生した場合の被害の程度を減らすことができます。

サイバー犯罪者が約150億件の盗難された資格情報を保持しており、これを銀行口座、電話データ、会社の記録、ヘルスケアデータなどを捕らえるために使用していると推定されています。最後に、MFAはこのような盗難をほぼ不可能にする、その多層的な条件付きアクセスシステムを持っています。

Source:

https://infrasos.com/how-to-check-if-mfa-is-enabled-in-office-365-for-users/