Comment vérifier si la MFA est activée dans Office 365 pour les utilisateurs. Avec la plupart des entreprises (en particulier les grandes entreprises) comptant fortement sur une utilisation intensive de la communication par email, il est évident que les données sensibles font également partie du contenu partagé. Dans l’ensemble, le travail à distance à travers le monde est principalement géré via Office (Microsoft) 365 en utilisant des emails, Teams, Skype, etc. pour travailler en collaboration.

Selon les données de l’Institut de sécurité logicielle Sans, environ 99,9% des cyberattaques peuvent être évitées simplement en activant la MFA.

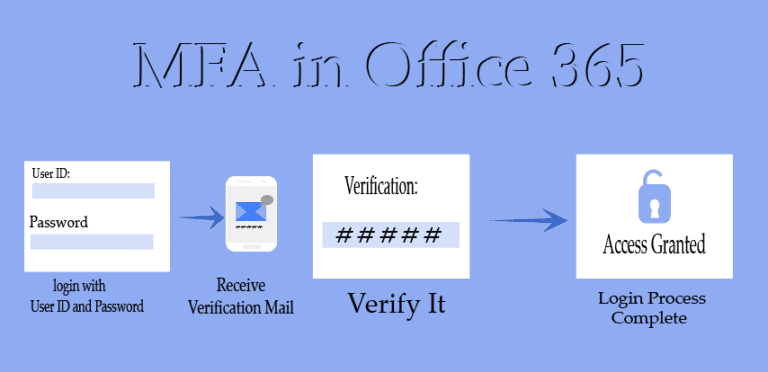

De manière cruciale, l’authentification multifacteur aide à protéger les données critiques contre les menaces cyber. Selon une étude, les services cloud subissent plus de 300 millions d’essais de connexion frauduleux chaque jour. Dans Office 365, l’AMF vise à sécuriser les comptes e-mail ainsi que l’accès à Office 365 avec une sécurité supplémentaire où l’approbation de la connexion nécessite une authentification supplémentaire sur un appareil, comme un OTP sur le téléphone mobile enregistré.

Avec une protection supplémentaire utilisant un facteur physique, un facteur de localisation, un facteur de fuseau horaire, etc., l’AMF—

- Protège vos comptes contre les menaces potentielles sur les identifiants.

- Protège vos mot de passe contre les attaques d’identité.

- Fournit une expérience utilisateur fluide.

- Vérifie l’identité de l’utilisateur et sécurise le compte contre tout accès non autorisé.

Bien, devrions-nous commencer par Comment vérifier si la MFA est activée dans Office 365 pour les utilisateurs?

Qu’est-ce que la MFA Office 365?

Tout d’abord, la MFA Office 365 (Multi Factor Authentication) est une méthode d’identification et d’authentification des utilisateurs qui ont accès aux services Office 365 de votre organisation.

Il requiert que les utilisateurs saisissent leur numéro de téléphone, ou d’autres identifiants uniques, pour se connecter à leur compte. Cela aide à prévenir les comptes de messagerie contre tout type de phishing ou attaques cyber.

Pensez-y comme à une couche supplémentaire de sécurité qui aide à protéger votre organisation contre l’accès non autorisé ou l’utilisation de vos comptes. Il ajoute une étape supplémentaire pour quiconque tente d’accéder à votre compte en utilisant l’un de vos identifiants, y compris ceux associés à un appareil mobile ou à un ordinateur.

(Microsoft) Office 365 vous offre un logiciel robuste d’authentification à plusieurs facteurs dès la sortie de la boîte, ce qui empêche tout dommage supplémentaire possible en cas d’attaque par force brute (ou toute autre forme d’attaque cybernétique) sur les mots de passe des utilisateurs. Et aucun paiement supplémentaire n’est requis pour cette fonctionnalité de sécurité.

But de l’Activation de l’Authentification à Plusieurs Facteurs d’Office 365

Sécurité

De manière importante, cela renforce la sécurité des comptes utilisateur et sécurise les informations professionnelles et personnelles cruciales en utilisant une méthode d’accès conditionnel. Environ 61% des violations de données se produisent en raison d’un accès non autorisé aux comptes utilisateur.

Utilisabilité

De plus, l’AMF limite l’utilisation de mots de passe. Un utilisateur a accès à environ 40 applications mobiles et se souvenir de tous les mots de passe peut être une galère. Selon un rapport de 2023, environ 73% des mots de passe sont des doublons, ce qui facilite la tâche des attaquants cybernétiques pour pirater les comptes des utilisateurs.

Conformité

L’AMF contribue à respecter les règles de conformité et les réglementations de diverses organisations, ce qui aide à réduire les constatations d’audit ainsi que les amendes potentielles.

Types d’état AMF Office 365

Microsoft 365 MFA utilise Azure Active Directory pour son authentification, ce qui est une configuration par défaut.

Quatre authentificateurs disponibles

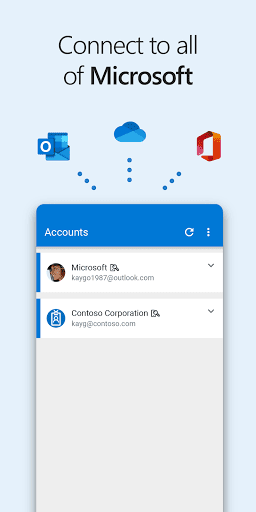

Application Microsoft Authenticator

Elle génère des mots de passe uniques basés sur le temps. Dans le cadre du processus de connexion, vous recevez un SMS ou un code à sens unique sur votre appareil à des fins d’authentification.

SMS

Fondamentalement, cette procédure d’authentification vous permet de vous connecter à votre compte sans aucun mot de passe ou nom d’utilisateur. Vous êtes invité à entrer votre numéro de téléphone pour vous connecter, qui envoie ensuite un SMS ou un code au numéro enregistré.

OATH Token

C’est une application comme l’Application Microsoft Authenticator. Une clé secrète est générée par Azure AD qui doit être entrée dans l’application.

Voix

Il s’agit du processus d’authentification par appel vocal où vous vous connectez au compte en entrant un code reçu sur l’appel vocal sur le numéro enregistré.

Types de statut MFA

- Activé — L’authentification multifacteur est activée lorsque vous êtes inscrit à l’authentification multifacteur Azure AD par utilisateur, mais que votre enregistrement est incomplet. Dans ce cas, vous êtes invité à compléter l’enregistrement lors de la prochaine tentative de connexion à l’aide de médias tels qu’un navigateur Web.

- Imposé —Ce statut MFA suggère que vous avez été inscrits après la fin de l’inscription. Les utilisateurs qui terminent l’inscription en fournissant les détails d’authentification multifacteur dans la catégorie « Activé », sont automatiquement mis à jour dans la catégorie « Imposé ».

- Désactivé — Ceci est une configuration d’authentification multifacteur par défaut.

Comment vérifier si MFA est activé dans Office 365 pour les utilisateurs?

Veuillez noter que pour pouvoir voir la page de configuration MFA ou pour l’activer, vous devez être l’administrateur du locataire. Si vous avez le compte d’administrateur global, alors vous disposez de tous les droits nécessaires.

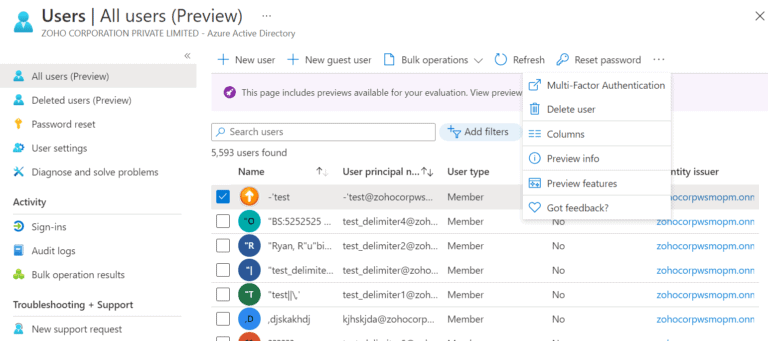

Méthode 1

- Allez dans votre navigateur et rendez-vous à https://Office.com

- Connectez-vous à votre compte et cliquez sur « Admin ».

- Cliquez sur « Utilisateurs ».

- Sélectionnez « Utilisateurs actifs » et cliquez sur l’option « Authentification multifacteur » en haut de la page.

Source d’image : ManageEngine

- Cela vous amène au portail MFA où vous pouvez vérifier quels utilisateurs ont déjà activé cela.

- Si l’authentification multifacteur n’a pas été activée, vous pouvez sélectionner les utilisateurs et l’activer.

Lisez également Office 365 MFA Enabled vs Enforced — What’s the Difference?

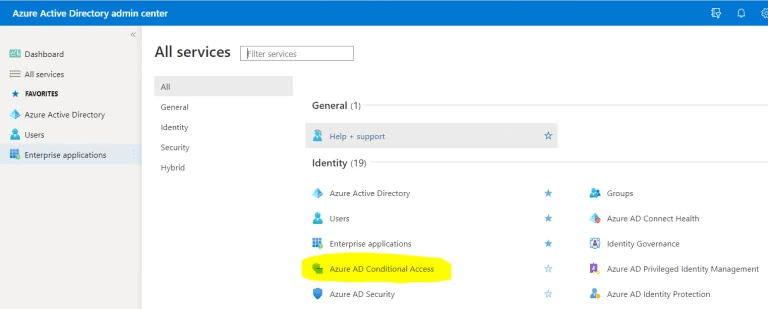

Méthode 2

Veuillez noter qu’il faut une licence Azure AD Premium pour l’accessibilité.

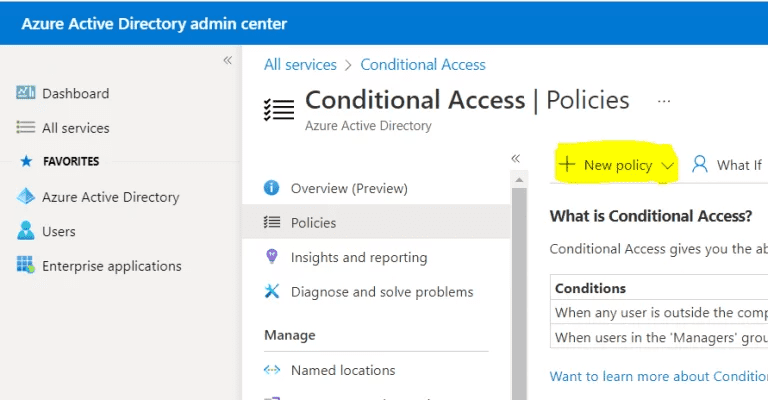

- Connectez-vous à votre compte et allez dans le « Centre d’administration ».

- À partir des options données sur la gauche, cliquez sur « Azure Active Directory ».

- Cliquez sur « Tous les services ». De cette façon, vous pouvez consulter l’accès conditionnel Azure AD.

- Si l’option « Nouvelle politique » est grisée, cela suggère que vous avez besoin d’une licence Azure AD Premium pour pouvoir créer un accès conditionnel.

- Si vous avez la licence requise, vous pourrez sélectionner l’option « Nouvelle politique ».

- Une fois sélectionnée, vérifiez les politiques qui sont mises en place avec l’AMF comme exigence.

Méthode 3

Veuillez noter que cette méthode ne nécessite aucune licence supplémentaire et est disponible par défaut pour tous les comptes locataires.

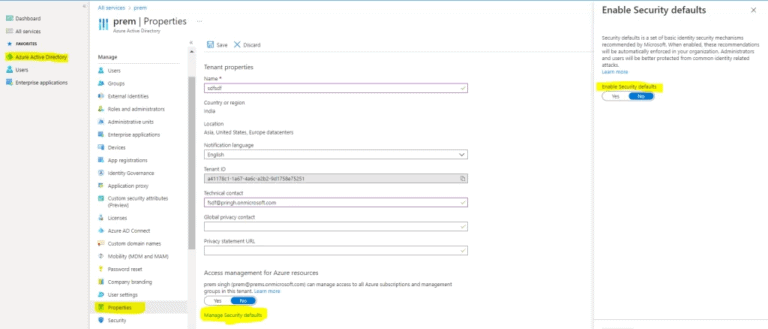

- Connectez-vous à votre compte et rendez-vous dans le ‘Centre d’administration’.

- Cliquez sur ‘Azure Active Directory’.

- Accédez à ‘Propriétés’.

- Sélectionnez ‘Gérer les paramètres de sécurité par défaut’.

- Si cette option est définie sur ‘Oui’, cela signifierait que la MFA est activée pour le locataire.

Méthode 4

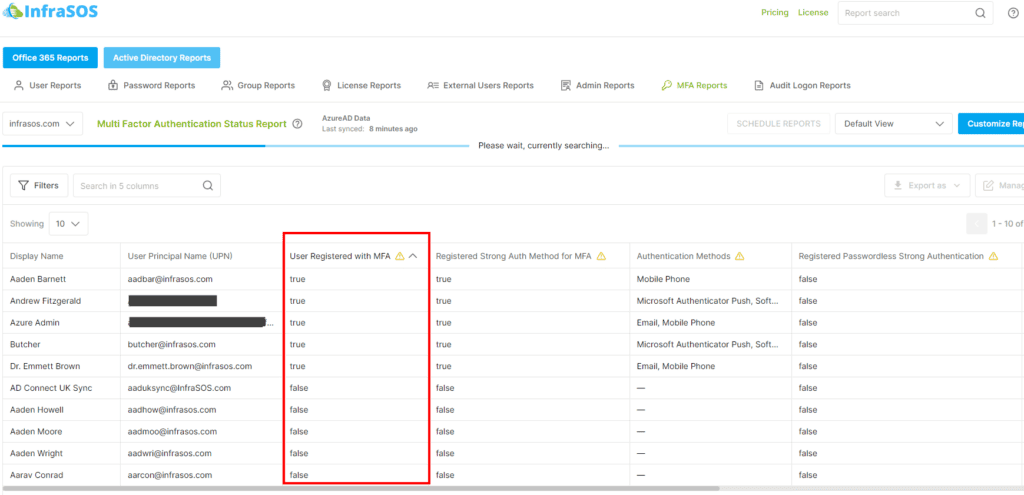

Utilisez le portail InfraSOS pour vérifier l’état de MFA de vos utilisateurs Azure AD. Exécutez des rapports sur tous vos utilisateurs Office 365 / Azure AD et obtenez des détails sur l’état de MFA de vos utilisateurs, les méthodes d’authentification utilisées, s’ils ont enregistré une authentification forte ou sans mot de passe et plus encore : Essayer InfraSOS

Vérifiez si la MFA Office 365 est activée à l’aide de l’outil de création de rapports InfraSOS

Essayez-nous gratuitement, Accès à toutes les fonctionnalités. – Plus de 200 modèles de rapports Azure AD disponibles. Personnalisez facilement vos propres rapports AD.

Qu’est-ce qu’un rapport MFA dans PowerShell?

Étapes pour obtenir des informations sur le statut MFA à l’aide de Powershell

- Installer Azure Active Directory avec PowerShell et se connecter à celui-ci.

Étapes pour installer Azure Active Directory:

-

- Exécutez Windows PowerShell en tant qu’administrateur. Cliquez sur l’invite de commande Windows PowerShell.

- Exécutez ‘Install-Module MS Online’.

- Si un message d’alerte ‘NuGet Provider’ apparaît, tapez ‘Y’ et appuyez sur Entrée.

- Si l’invite d’installation à partir du PSGallery apparaît, tapez ‘Y’ et appuyez sur Entrée.

- En tant qu’administrateur, démarrez Windows PowerShell et utilisez la cmdlet ‘Connect-MsolService’.

La commande ‘Connect-MsolService’ établit une connexion à Azure Active Directory.

Pour pouvoir utiliser les informations d’identification d’utilisateur existantes, spécifiez les informations d’identification comme ‘Objet PSCredential’ ou ‘CurrentCredential’ paramètres. (Si la version est obsolète, un message d’avertissement peut apparaître.)

Pour exemple, PS C:\> Connect-MsoLService est la commande qui initie une connexion avec Azure Active Directory.

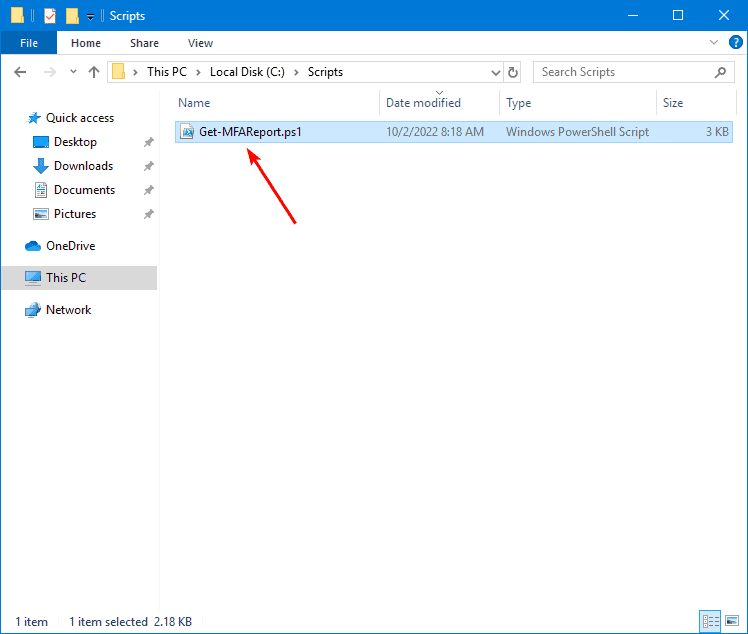

- Préparez le script PowerShell ‘Get-MFAReport’ (qui aide à montrer les utilisateurs qui sont sans authentification MFA).

-

- Créez deux dossiers : Temp et Scripts.

- Téléchargez le rapport du script PowerShell de Get-MFAReport.ps1 (Source : Ali Tajran) et placez-le dans le dossier Scripts.

- En modifiant le chemin vers le dossier des scripts, obtenez le rapport MFA pour tous les utilisateurs en exécutant le script mentionné ci-dessus.

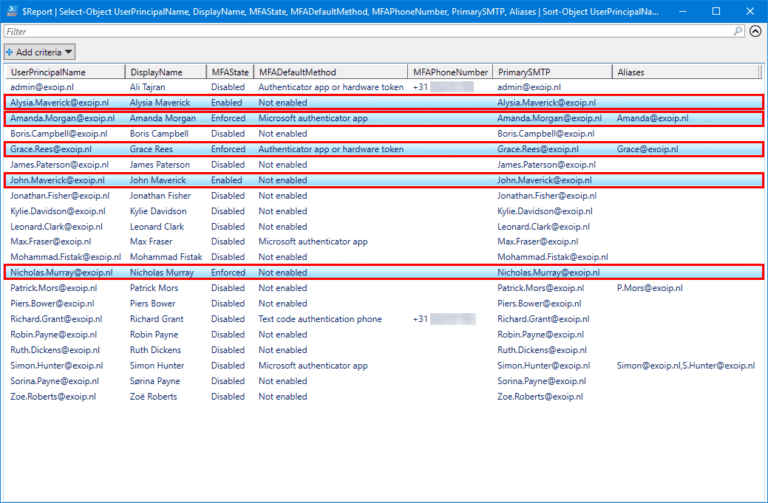

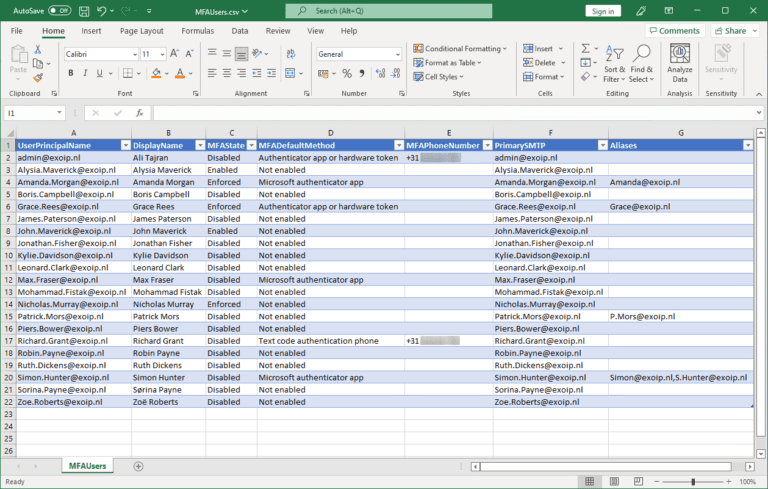

Une vue OutGrid apparaît avec tous les utilisateurs et les détails concernant la page d’état d’authentification multifacteur.

- Le script exporte le fichier CSV vers le dossier Temp.

Merci de lire Comment vérifier si l’authentification multifacteur (MFA) est activée dans Office 365 pour les utilisateurs. Nous allons conclure cet article maintenant.

Comment vérifier si l’authentification multifacteur (MFA) est activée dans Office 365 pour les utilisateurs (Conclusion)

Certes, il suffit qu’un seul compte soit piraté pour que l’ensemble des données critiques d’une entreprise soit compromise. Avec des risques plus élevés vient le besoin impérieux de logiciels de sécurité des données robustes. Malgré cette menace potentielle, comme indiqué dans le rapport de Weinert, le taux d’adoption de l’authentification multifacteur (MFA) par les utilisateurs de cloud d’entreprise est seulement de 11%.

Indéniablement, l’authentification multifacteur (MFA) est un excellent moyen d’ajouter une couche de sécurité supplémentaire à votre compte Microsoft (Office) 365 et de protéger vos informations. Elle est également utilisée dans de nombreuses autres applications comme Google, DropBox et d’autres.

L’activation de l’MFA garantit une meilleure sécurité et une protection de la propriété intellectuelle qui descend dans la chaîne d’approvisionnement jusqu’à votre client, et contribue également à réduire le montant des dommages qui pourraient survenir en cas de violation.

On estime que les cybercriminels détiennent près de 15 milliards de données volées qu’ils utilisent pour capturer des comptes bancaires, des données de téléphonie, des dossiers d’entreprise, des données de santé, et plus encore. Enfin, l’MFA rend cette forme de vol presque impossible grâce à son système d’accès conditionnel à plusieurs niveaux.

Source:

https://infrasos.com/how-to-check-if-mfa-is-enabled-in-office-365-for-users/