Este tutorial guiará você pelos detalhes de como configurar um servidor OpenLDAP em sua máquina Ubuntu. Diga adeus aos dados de usuário espalhados e olá para gerenciamento, autenticação e autorização centralizados.

Continue lendo para simplificar o gerenciamento de usuários e otimizar seus fluxos de trabalho de TI!

Pré-requisitos

Este tutorial inclui demonstrações práticas de como configurar um servidor OpenLDAP. Se você quiser acompanhar, certifique-se de ter o seguinte:

- Duas máquinas (uma para o servidor e outra para o cliente) executando o Ubuntu 20.04 ou superior.

- A non-root user with

sudoprivileges on both machines.

Instalando o servidor OpenLDAP no Ubuntu

Do começo de garantir a preparação do seu sistema, agora você mergulha no coração do seu ambiente, instalando o servidor OpenLDAP. O LDAP tem um peso significativo na administração de servidores, especialmente ao gerenciar contas de usuários e controle de acesso dentro da rede de uma organização.

Para instalar o servidor OpenLDAP no seu sistema, siga os passos abaixo:

? Ao longo deste guia, você deve usar o seu nome de domínio para substituir ata.com.

1. Abra o terminal e execute o seguinte comando para definir o nome de host da sua máquina (por exemplo, ldap.ata.com). Este comando não gera saída no terminal, mas permite que outros dispositivos na rede reconheçam sua máquina.

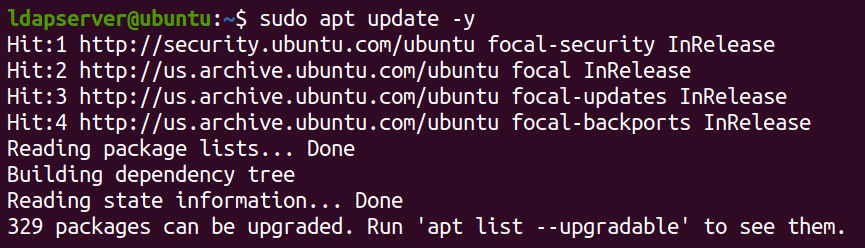

2. Em seguida, execute o comando apt update abaixo para atualizar o índice de pacotes do seu sistema.

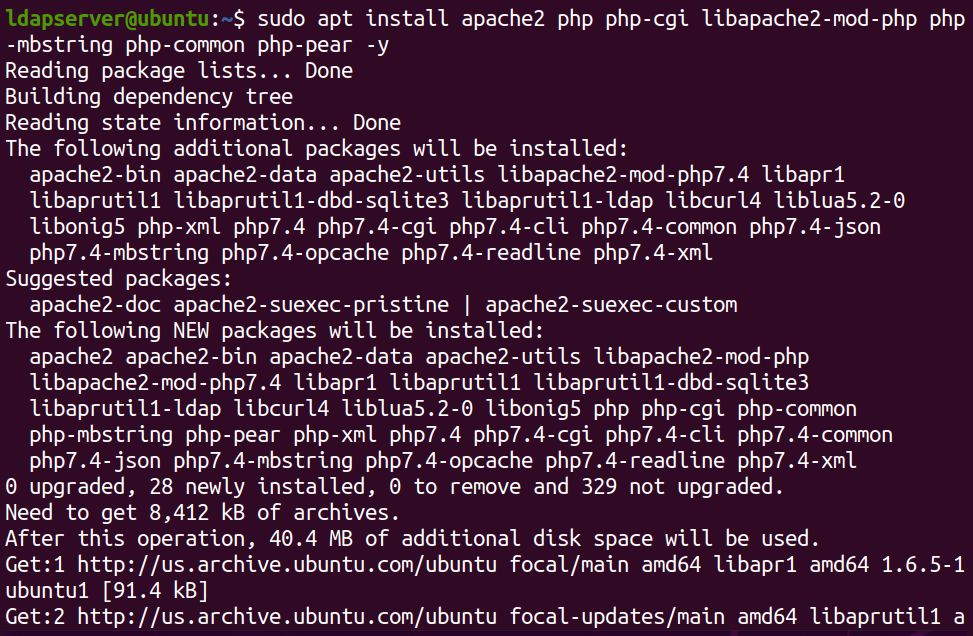

3. Depois de atualizado, execute o comando apt install abaixo para instalar o servidor web Apache e componentes essenciais (módulos PHP). Esses componentes são necessários para o funcionamento adequado do OpenLDAP.

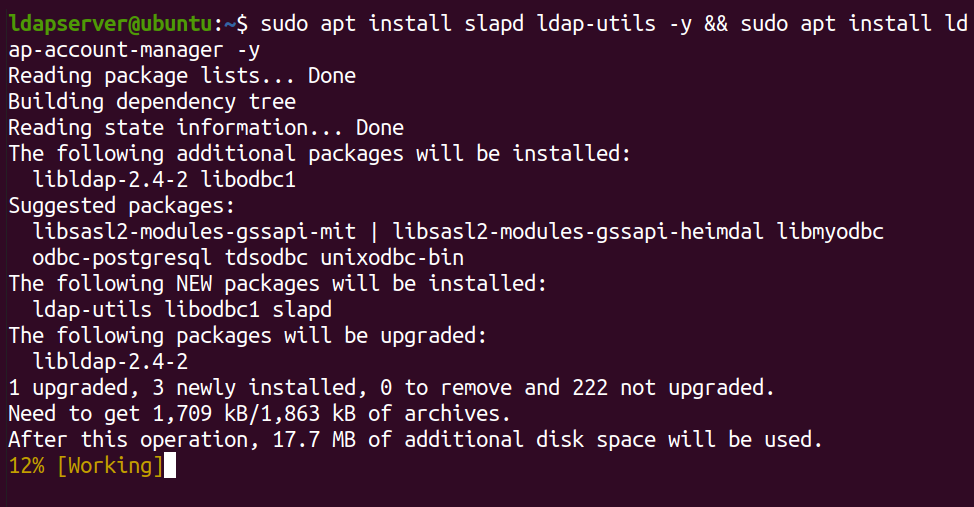

4. Agora, invoque este comando para instalar o servidor OpenLDAP e o LDAP Account Manager (LAM), uma ferramenta de gerenciamento baseada na web conveniente.

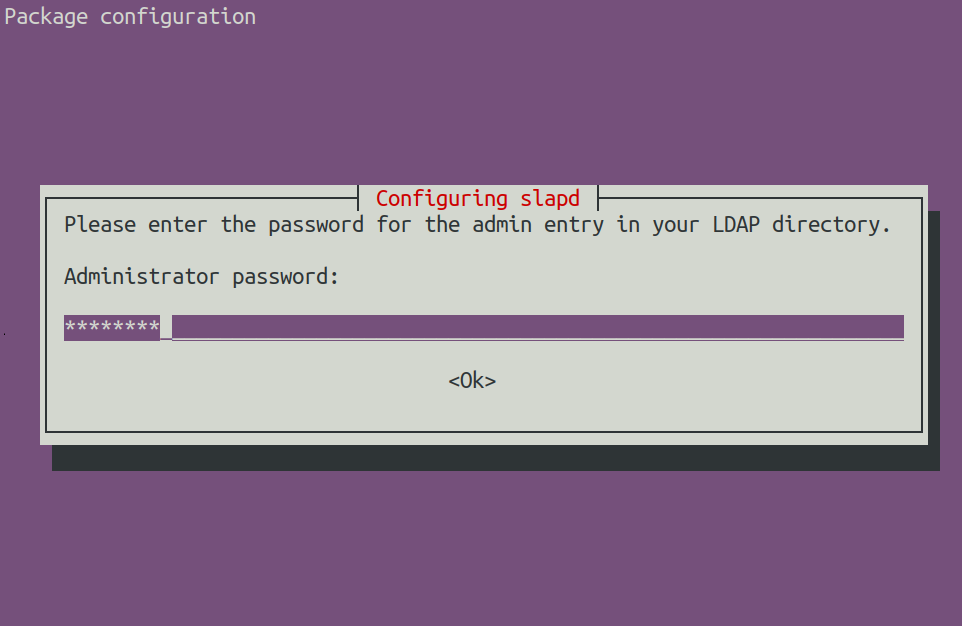

5. Forneça uma senha de administrador para o seu servidor LDAP quando solicitado durante a instalação.

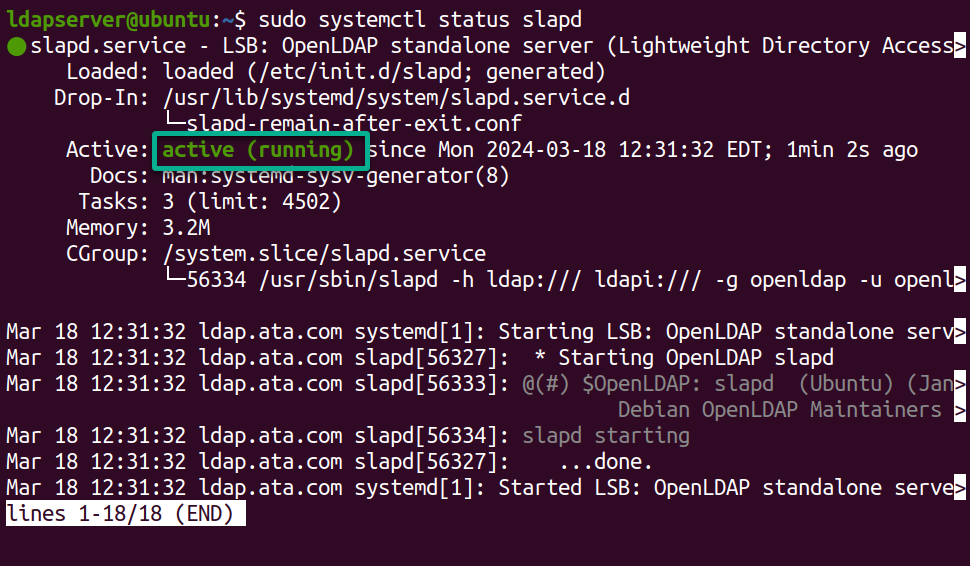

6. Uma vez instalado, execute o seguinte comando systemctl para confirmar o status do servidor OpenLDAP (slapd).

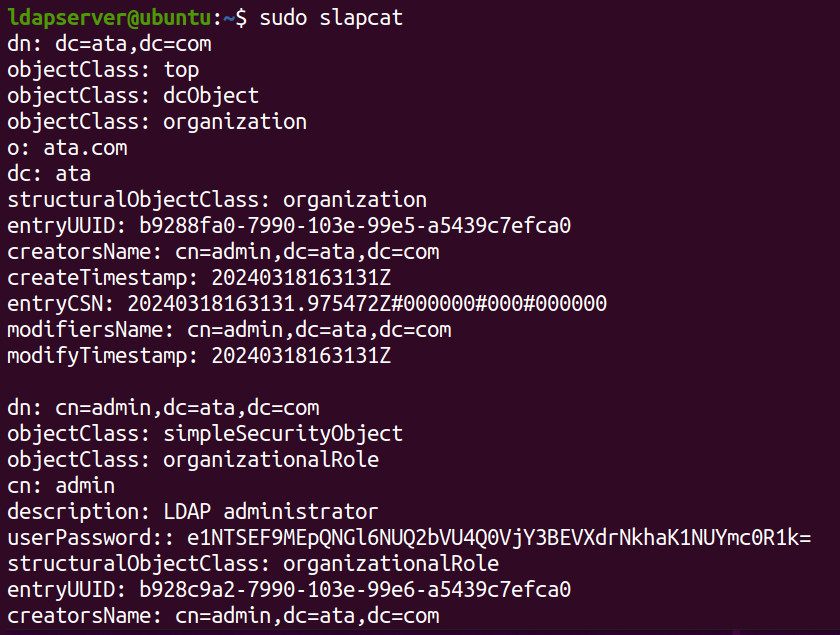

7. Por último, execute o comando slapcat abaixo para verificar o conteúdo do banco de dados LDAP.

A list of default schemas and configurations below indicates that OpenLDAP has been installed correctly.

Protegendo o Servidor OpenLDAP com o Firewall UFW

Você instalou com sucesso o servidor OpenLDAP, mas você deve fortalecer suas defesas antes que ele possa proteger sua rede. Como? Recorrendo ao auxílio do UFW, o confiável firewall padrão do Ubuntu.

Configurar o Firewall UFW é como montar um fosso digital em torno do seu castelo. Você personalizará o firewall para proteger o seu servidor, permitindo que apenas o tráfego essencial passe e mantendo os saqueadores digitais à distância.

Para garantir conexões seguras no seu servidor OpenLDAP, você deve abrir certos portos para o servidor OpenLDAP da seguinte maneira:

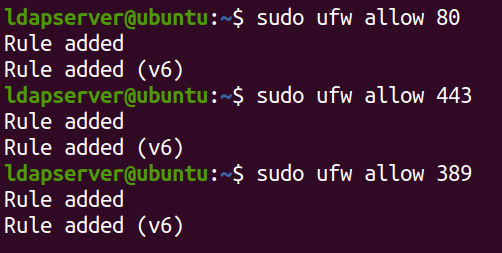

Execute os seguintes comandos ufw para permitir o tráfego de entrada nos portos para HTTP (80), HTTPS (443) e LDAP (389).

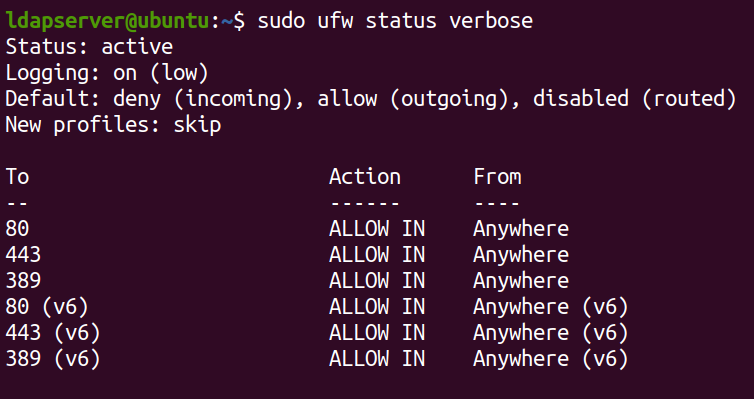

Agora, execute o comando abaixo para verificar uma visão detalhada do status atual e da configuração do UFW no seu sistema.

A saída abaixo confirma que as regras de firewall adicionadas foram aplicadas com sucesso.

Habilitando Suporte PHP no Apache para LAM

Depois de fortalecer a segurança do seu servidor LDAP com o Firewall UFW, você deve garantir que o Apache reconheça e processe arquivos PHP de forma eficaz. Este passo crítico abre o caminho para a integração perfeita entre o Apache e o LAM, permitindo a gestão eficiente do seu diretório LDAP.

Para habilitar o suporte PHP no Apache, execute os seguintes passos:

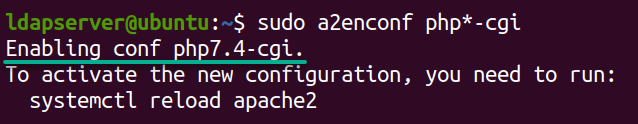

1. Execute o seguinte comando a2enconf para habilitar um arquivo de configuração para a Interface de Etimologia Comum do PHP (CGI) do Apache.

Esses arquivos de configuração geralmente contêm diretivas relacionadas à configuração do PHP para o Apache, como configurar manipuladores ou definir opções para a execução do PHP. Habilitando esses arquivos de configuração, você garante que o Apache esteja devidamente configurado para lidar com scripts PHP usando a interface CGI.

2. Uma vez habilitado, execute o comando abaixo para recarregar o serviço Apache (apache2) para aplicar as alterações.

Este comando não gera saída, mas garante que quaisquer modificações feitas na configuração do Apache entrem em vigor. Este processo inclui habilitar o módulo PHP CGI sem reiniciar todo o serviço Apache.

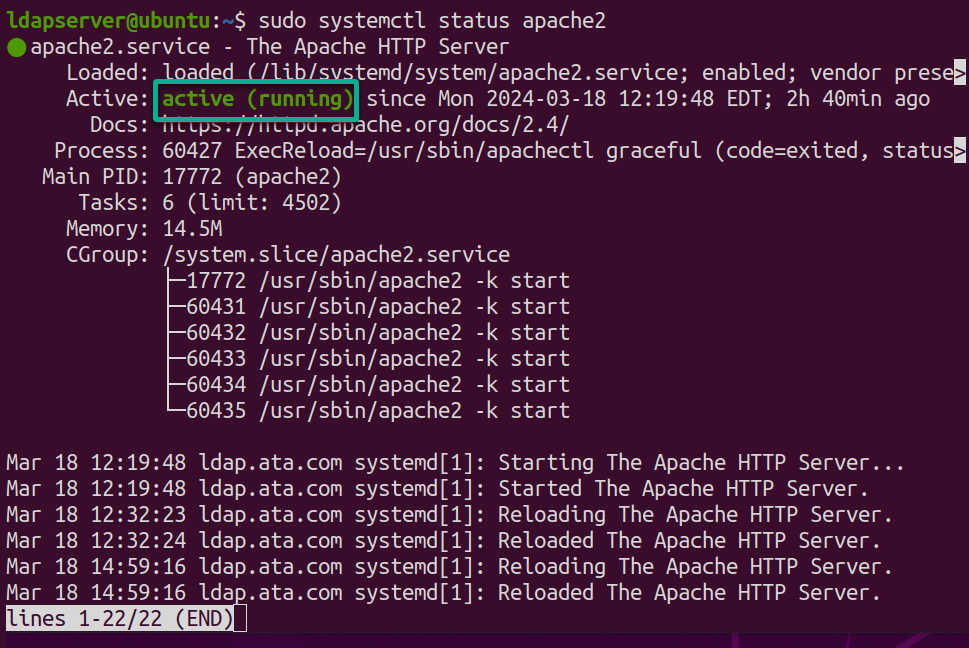

3. Agora, invoque este comando para verificar o status do serviço apache2 para garantir que tudo esteja funcionando bem.

A saída mostrará o status atual do servidor web Apache como ativo (em execução) sem erros, conforme abaixo.

Configurando a Interface Web do LAM

Prosseguindo para habilitar o suporte ao PHP no Apache para o LAM, agora você se concentra em um hub central onde pode controlar o seu servidor OpenLDAP – a interface web do LAM. Essa interface web oferece uma plataforma intuitiva para administradores como você supervisionarem os serviços de diretório.

Para configurar a interface web do LAM, siga estas etapas:

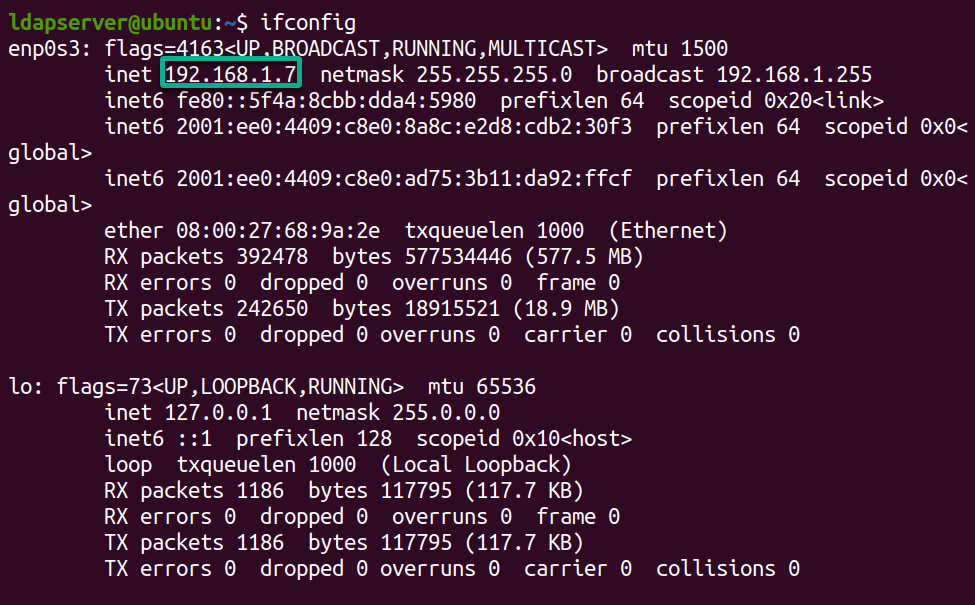

1. Execute o comando ifconfig abaixo para exibir suas informações de rede.

Procure e anote o endereço IP do seu servidor (ou seja, 192.168.1.7), geralmente indicado por inet.

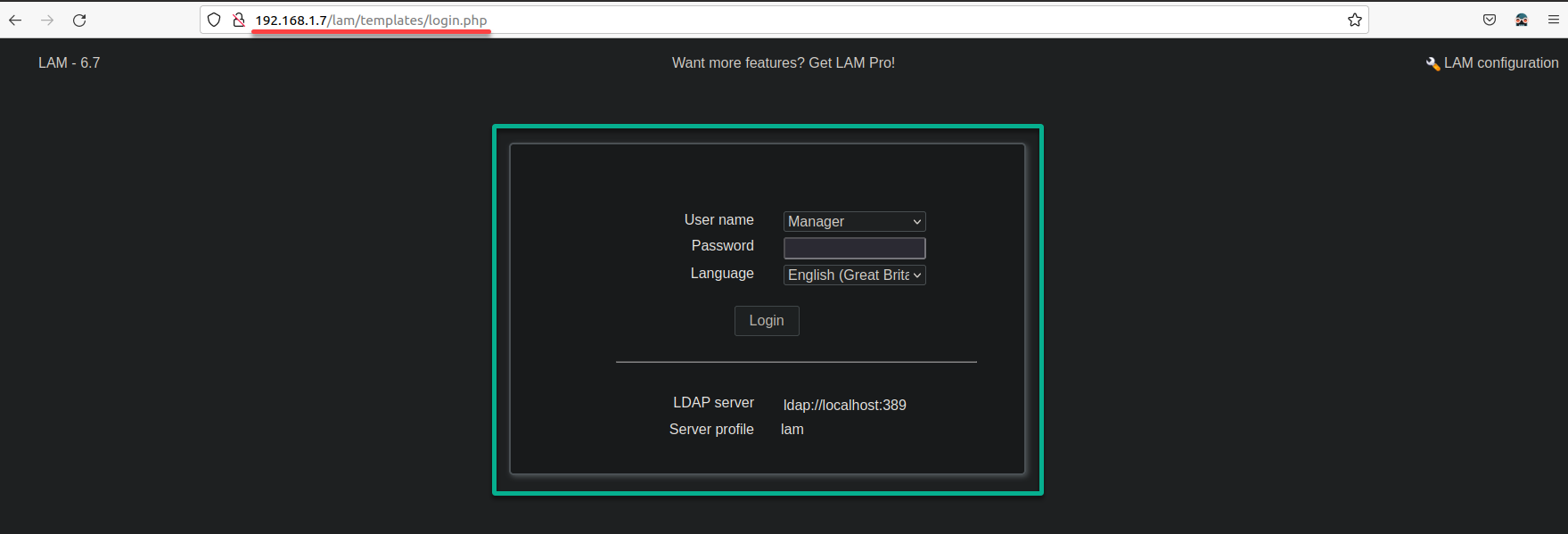

2. Abra seu navegador da web favorito e navegue até o endereço IP do seu servidor seguido de /lam na barra de endereços (por exemplo, http://192.168.1.7/lam). Ao fazer isso, seu navegador é redirecionado para a interface da web do LAM, conforme mostrado abaixo.

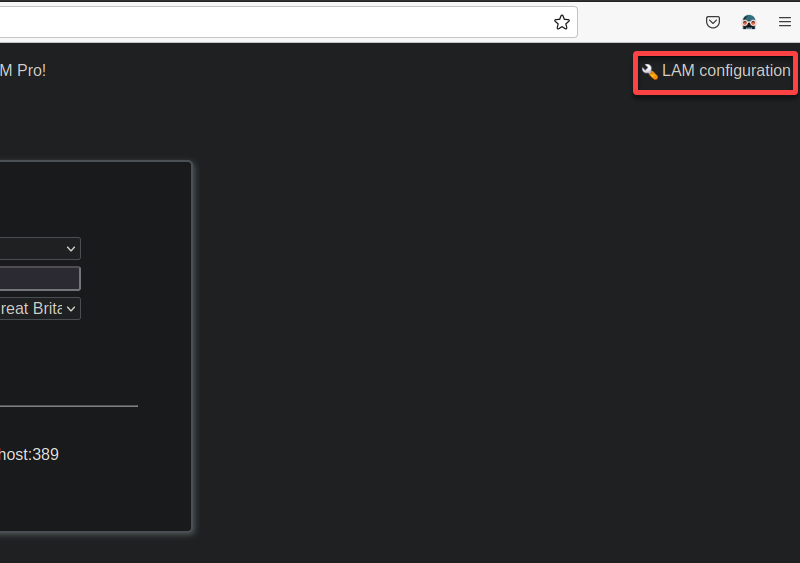

3. Clique em Configuração do LAM (canto superior direito) na página de login para acessar a página do Gerenciador de Conta LDAP (passo quatro).

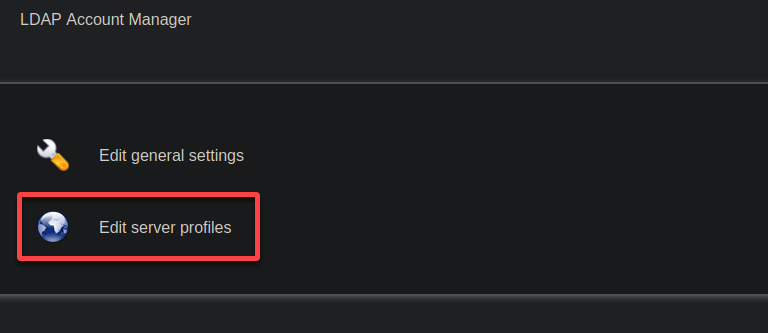

4. Agora, clique em Editar perfis de servidor para modificar suas configurações do LAM.

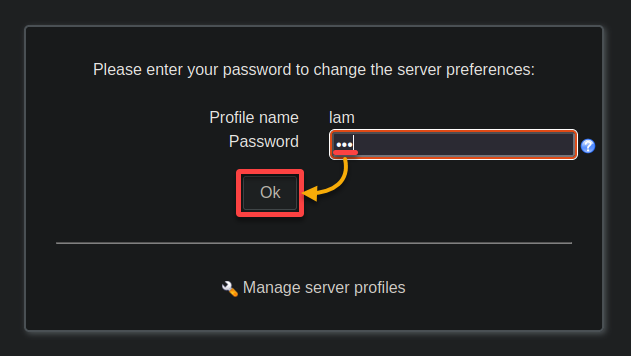

5. Insira a senha padrão lam na segunda página de login e clique em OK para autenticar.

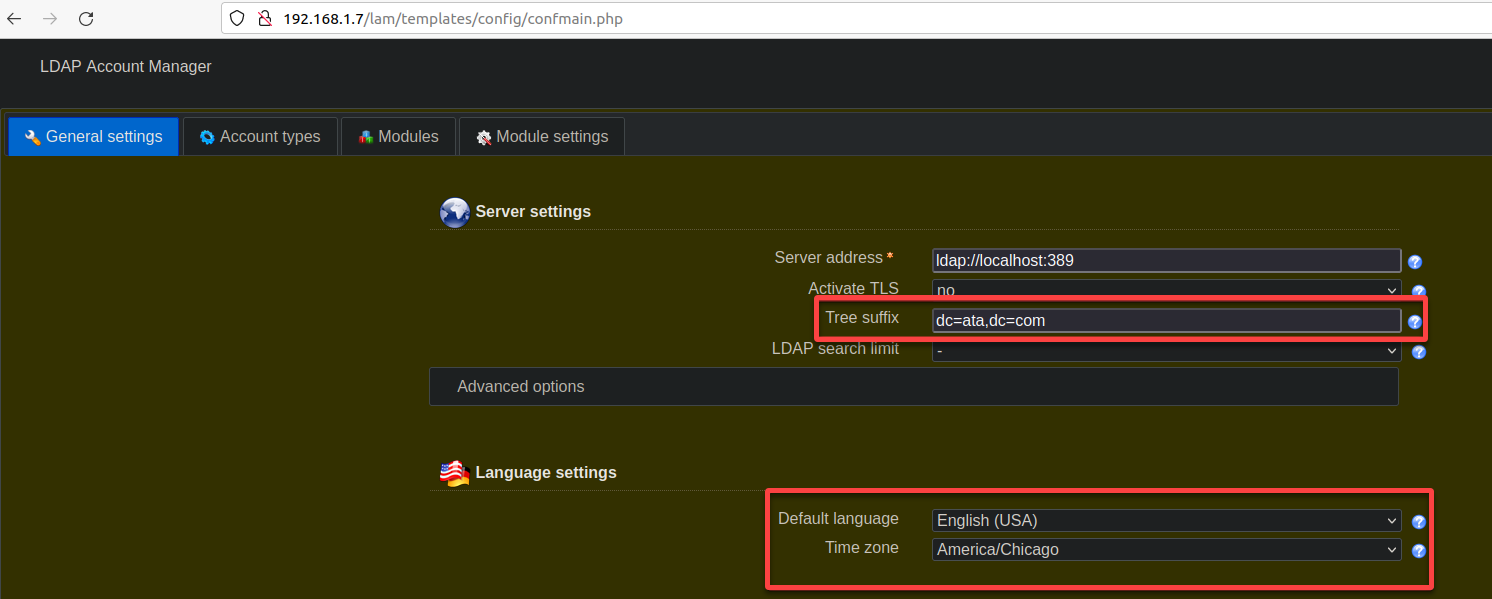

6. Depois de fazer login, configure as seguintes configurações de servidor e idioma sob o Configurações gerais:

- Sufixo da árvore – Digite o nome distinto (DN) base do seu diretório, como dc=ata,dc=com, substituindo-os por seus componentes de domínio reais.

- Idioma padrão – Selecione sua preferência de idioma para a interface da web do LAM.

- Fuso horário – Escolha o fuso horário que corresponda à localização do seu servidor, o que é crucial para o gerenciamento preciso da expiração de contas.

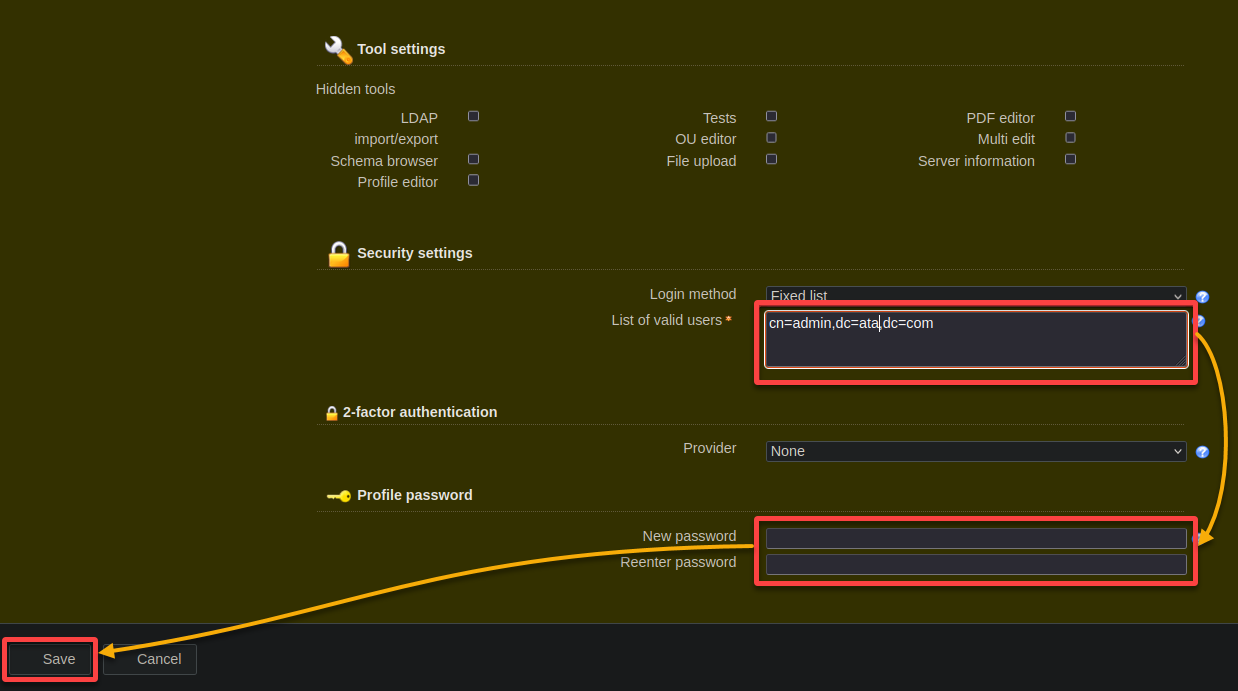

7. Role para baixo e defina as opções de segurança e senha de perfil com o seguinte:

- Lista de usuários válidos – Insira o DN do usuário administrador LDAP, por exemplo, cn=admin,dc=ata,dc=com.

- Nova senha e Reinsira senha – Crie e confirme uma senha forte para a conta do administrador do LAM para substituir a senha padrão inicial.

- Mantenha as outras configurações padrão e clique em Salvar para aplicar suas configurações. Depois de salvo, seu navegador será redirecionado de volta para a página de login.

Criando Grupos e Usuários no LAM

Com seu painel LAM pronto, você se concentra na criação da base para uma estrutura de diretório organizada e segura – grupos e usuários. Criar grupos e usuários é como organizar sua equipe em departamentos e dar a cada um seu crachá.

Para criar grupos e usuários no LAM, execute o seguinte:

1. Navegue até o LDAP Account Manager seguindo as etapas três a cinco da seção “Configurando a Interface Web do LAM”. Mas desta vez, insira sua nova senha configurada para o servidor OpenLDAP.

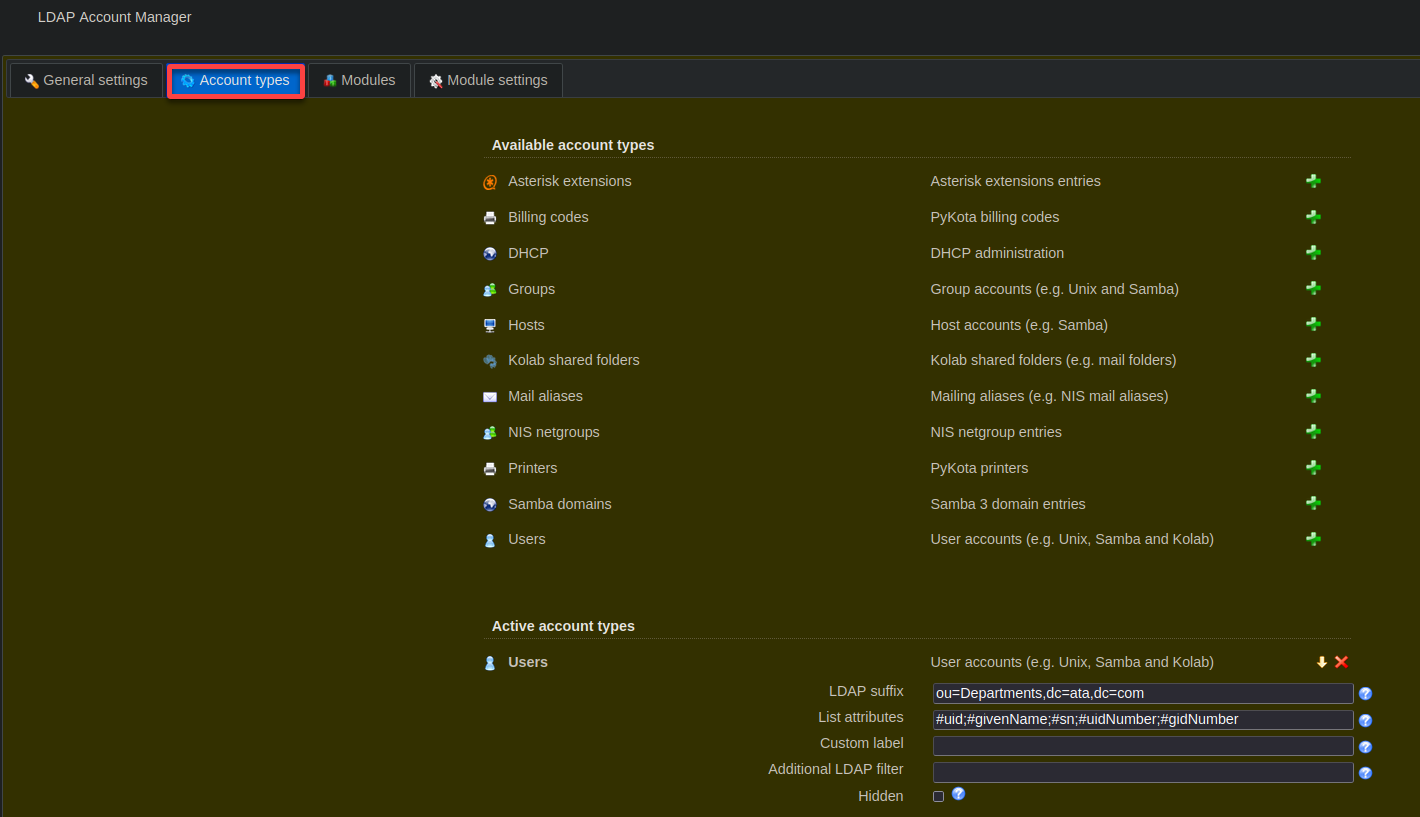

2. No Gerenciador de Conta LAM, navegue até a guia Tipos de conta para visualizar todas as opções de tipo de acesso.

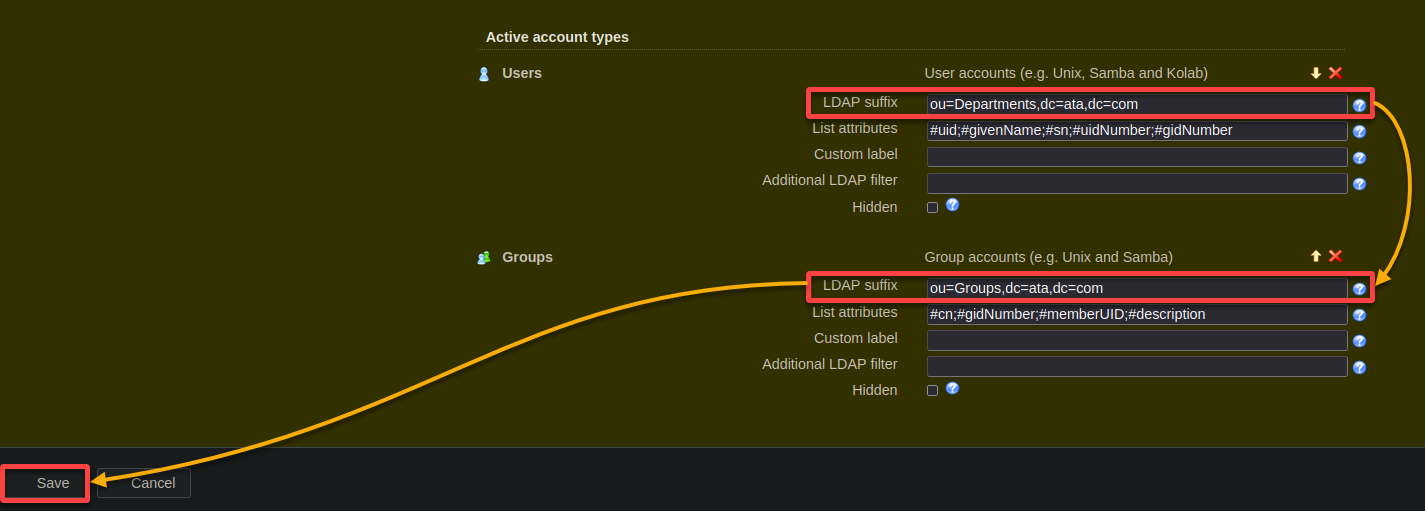

3. Em seguida, role para baixo e defina os Sufixos LDAP enquanto substitui <base_DN> (ou seja, dc=ata,dc=com), de acordo com o seguinte:

- Usuários – ou=Departamentos,<base_DN>

- Grupos – ou=Grupos,<base_DN>

- Deixe outras configurações como padrão e clique em Salvar.

Após salvar, seu navegador será redirecionado para a página de login do administrador (etapa quatro).

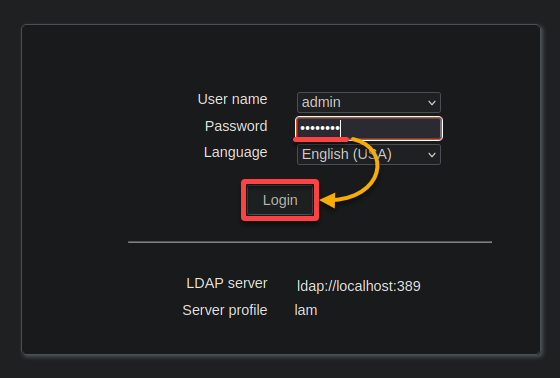

4. Agora, insira a senha de administrador que você configurou durante a instalação e clique em Login para acessar o servidor OpenLDAP.

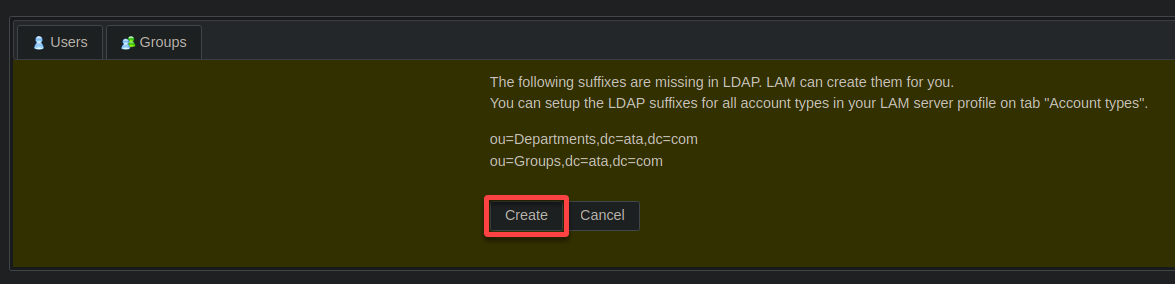

5. Quando solicitado, clique em CRIAR para estabelecer as duas suficiências ausentes.

6. Após a criação, clique em Visualização em árvore (canto superior direito) para ver as novas suficiências LDAP (Departamentos e Grupos) exibidas em uma estrutura hierárquica, conforme mostrado abaixo.

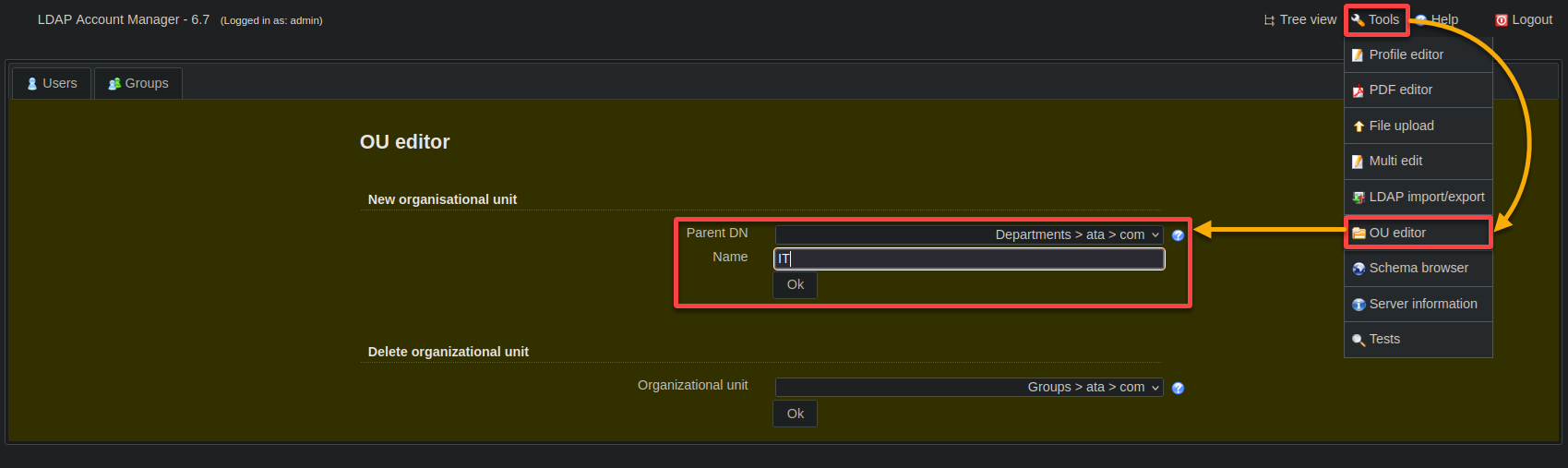

7. Prosseguindo, clique em Ferramentas (canto superior direito) e escolha Editor de OU para configurar um novo departamento com o seguinte:

- DN do Pai – Escolha Departamento > ata > com para o DN do Pai. Essa opção especifica onde o novo departamento será criado em seu diretório LDAP.

- Nome – Insira TI (arbitrário) como o nome do departamento (OU).

Após configurado, clique em OK para adicionar um novo departamento chamado IT.

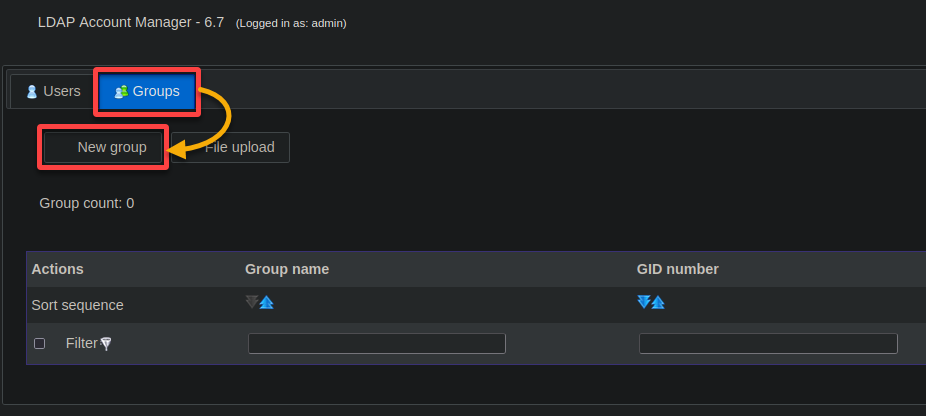

8. Agora, navegue até a guia Grupos e clique em Novo grupo para criar um novo grupo.

A criação de grupos simplifica a administração, promove a colaboração, impõe políticas e facilita a escalabilidade organizacional.

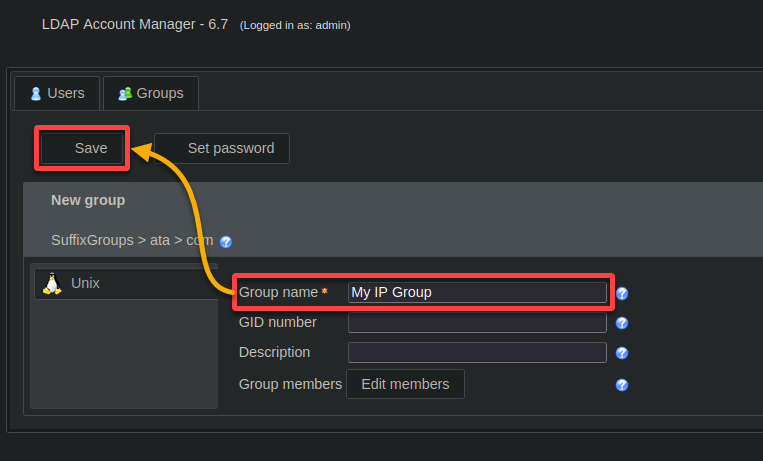

9. Forneça um nome de grupo descritivo (por exemplo, Meu Grupo IP) e clique em Salvar para confirmar o novo grupo.

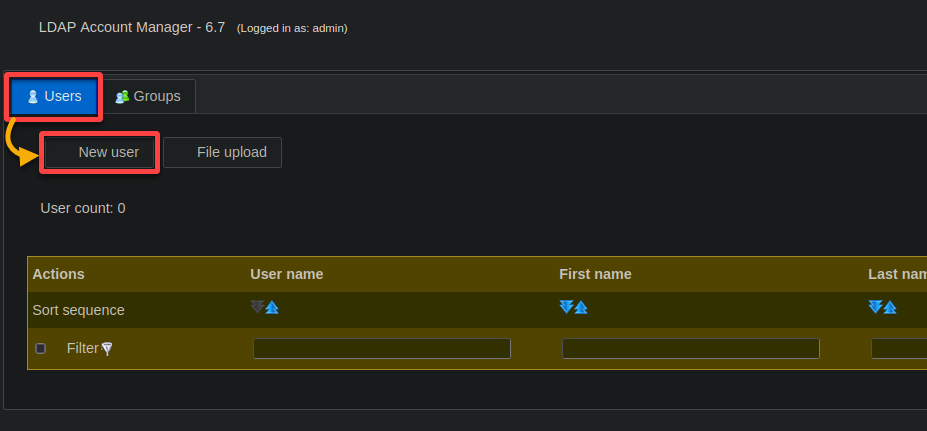

10. Uma vez criado o grupo, navegue até a guia Usuários e clique em Novo usuário para criar um novo usuário.

Estabelecer uma estrutura robusta agrupando usuários de acordo com seus papéis, departamentos ou outros critérios é crucial. Essa estrutura ajuda a gerenciar o acesso a recursos e promover uma colaboração eficiente em toda a sua organização.

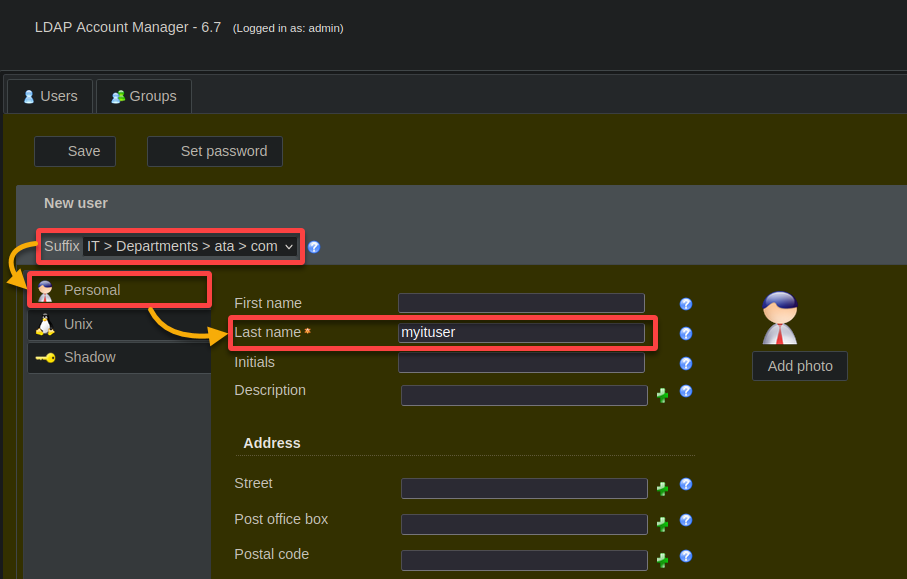

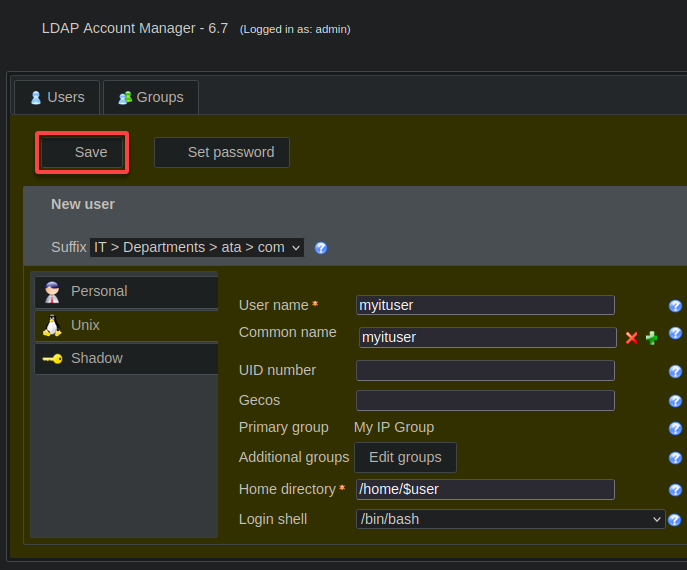

11. Em seguida, defina as informações pessoais do usuário da seguinte maneira:

- Selecione IT > Departamentos > ata > com no menu suspenso Sufixo para colocar o usuário no departamento de TI.

- Na guia Pessoal (painel esquerdo), insira myituser (arbitrário) no campo Último nome.

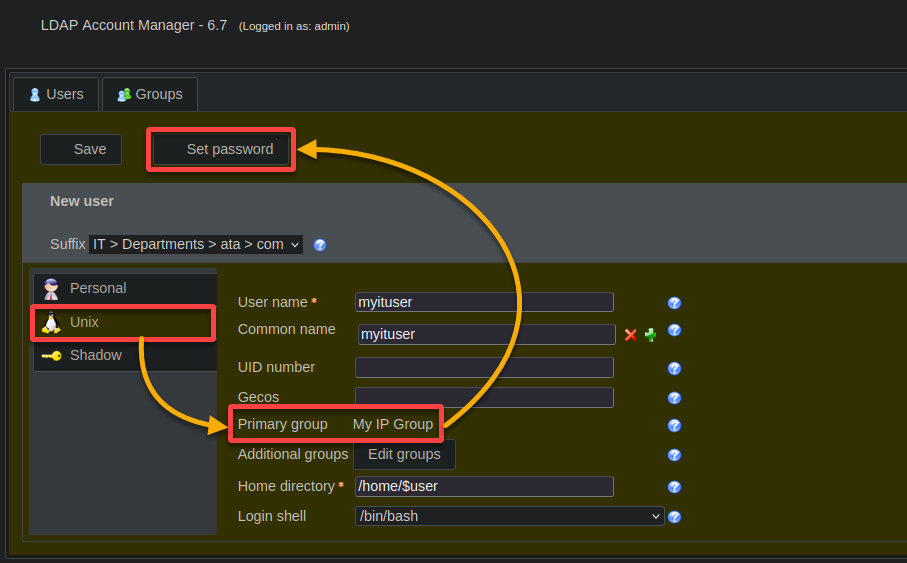

12. Configure as credenciais do novo usuário com o seguinte:

- Navegue até a guia Unix (painel esquerdo) e verifique se o nome do grupo recém-criado (ou seja, My IP Group) está definido como o Grupo Primário.

- Clique em Definir senha, o que abre uma caixa de diálogo onde você definirá uma senha para o novo usuário (etapa 13).

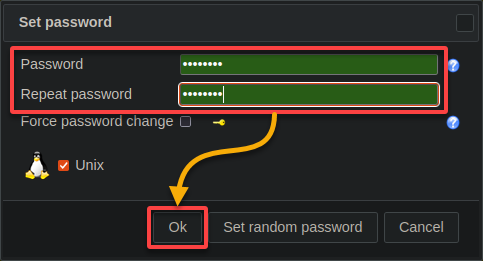

13. Forneça uma senha segura para o novo usuário e clique em OK para confirmar.

14. Mantenha as outras configurações como estão e clique em Salvar para finalizar a criação da conta de usuário.

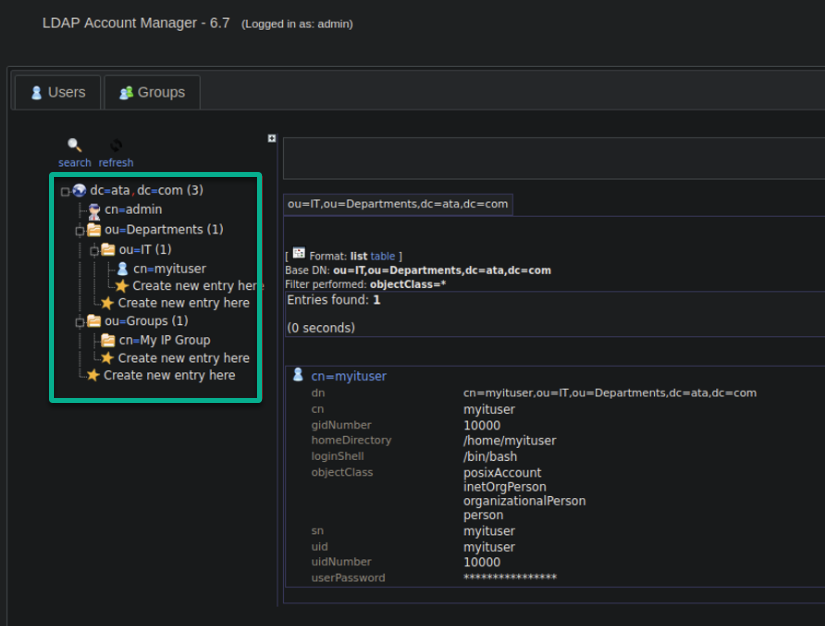

15. Volte à visualização em árvore para ver a estrutura atualizada com o novo departamento (IT), grupo (My IP Group) e conta de usuário (myituser) incluídos.

Instalação e Configuração do Cliente OpenLDAP

Agora que você tem um ótimo servidor configurado, você precisa de uma maneira de interagir com ele instalando e configurando o cliente OpenLDAP. Configurar esse cliente é essencial para habilitar a autenticação centralizada e o acesso a recursos em toda a sua rede.

Integrar seu sistema Ubuntu com o servidor de diretório LDAP estabelece um mecanismo unificado de autenticação, melhorando a segurança e simplificando a gestão de usuários.

Para instalar e configurar o cliente OpenLDAP, siga estas etapas:

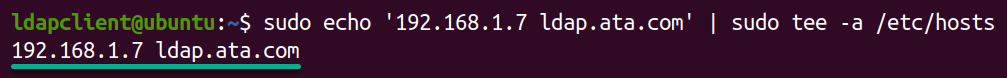

1. Execute o seguinte comando sh para adicionar o nome de host e o endereço IP do servidor OpenLDAP à sua máquina cliente no arquivo /etc/hosts, permitindo a comunicação baseada em nome de host.

Lembre-se de substituir 192.168.1.7 e ldap.ata.com pelo endereço IP e nome de host do seu servidor.

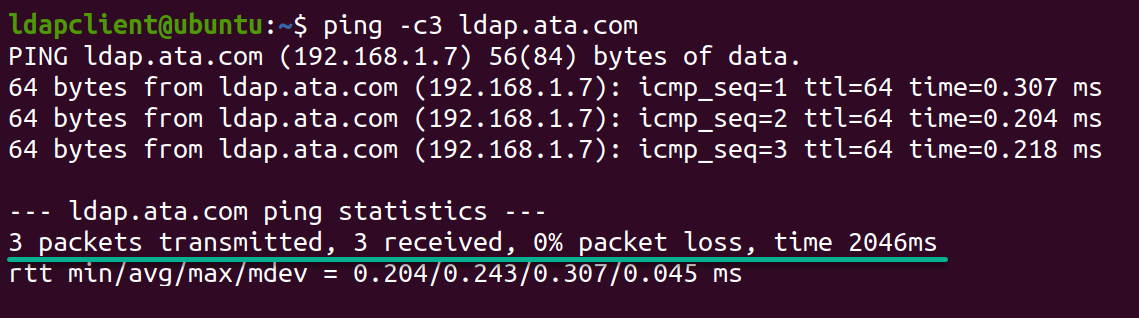

2. Depois de adicionado, execute o comando ping abaixo para verificar a conectividade entre seu sistema e o servidor OpenLDAP (ldap.ata.com).

A saída abaixo confirma que a máquina cliente pode se comunicar com sucesso com o servidor OpenLDAP usando o endereço IP e nome de host especificados.

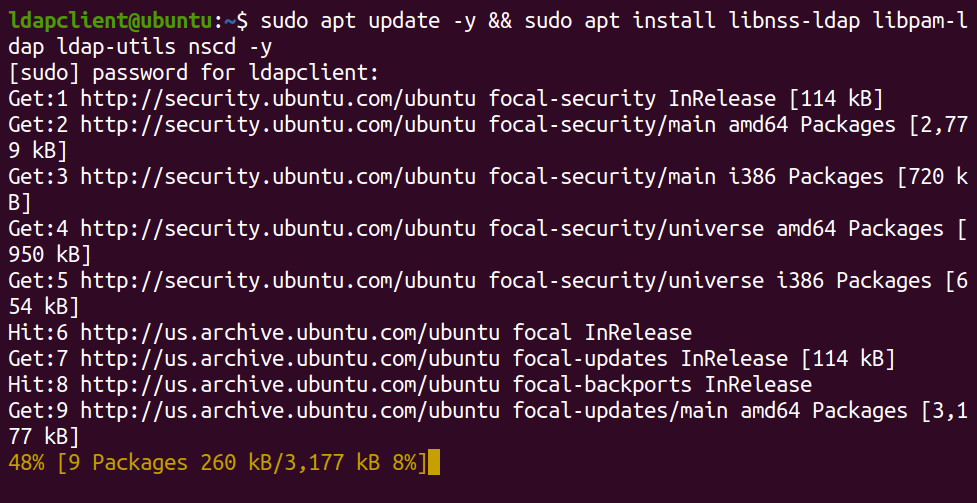

3. Em seguida, execute o comando abaixo para atualizar suas listas de pacotes e instalar os seguintes pacotes de cliente OpenLDAP necessários:

libnss-ldap– Permite que seu sistema use o LDAP para bancos de dados de configuração comuns.libpam-ldap– Permite a autenticação do sistema contra diretórios LDAP.ldap-utils– Fornece ferramentas de linha de comando para gerenciar entradas de diretório LDAP.nscd– Armazena em cache consultas NSS, melhorando o desempenho reduzindo as consultas ao servidor LDAP.

Durante a instalação, você receberá uma série de prompts para configurar o cliente OpenLDAP (passo quatro).

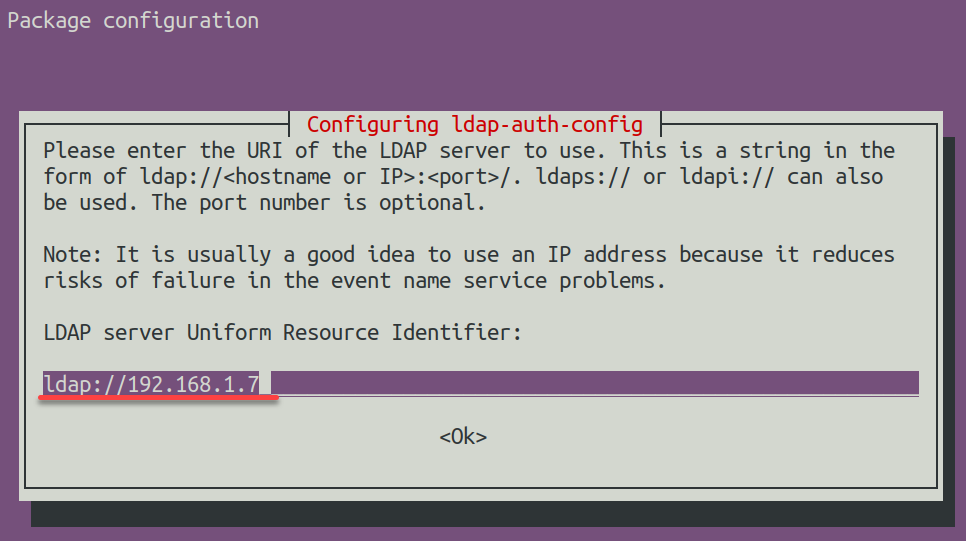

4. Agora, insira ldap://192.168.1.7 no campo Identificador de Recurso Uniforme do servidor LDAP, o que direciona o cliente para o seu servidor OpenLDAP.

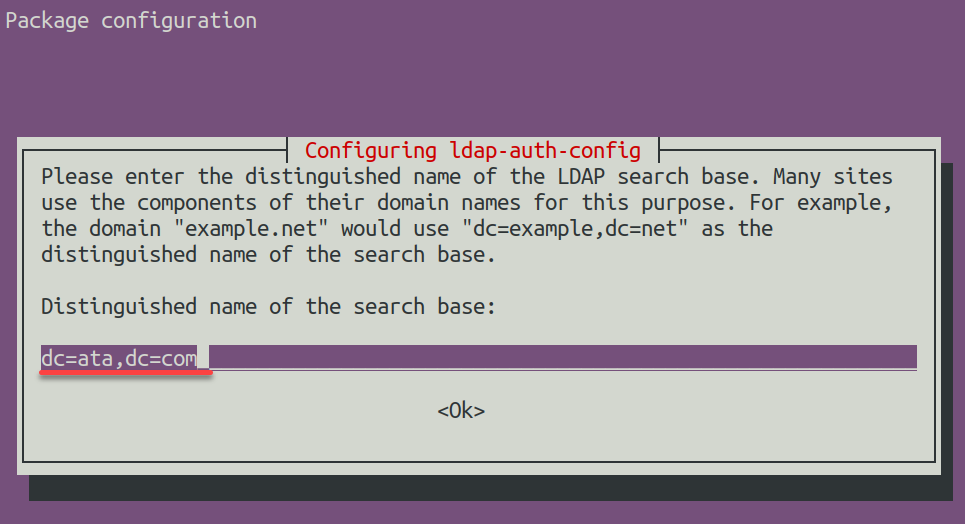

5. Insira o DN da base de pesquisa (ou seja, dc=ata,dc=com) para operações LDAP.

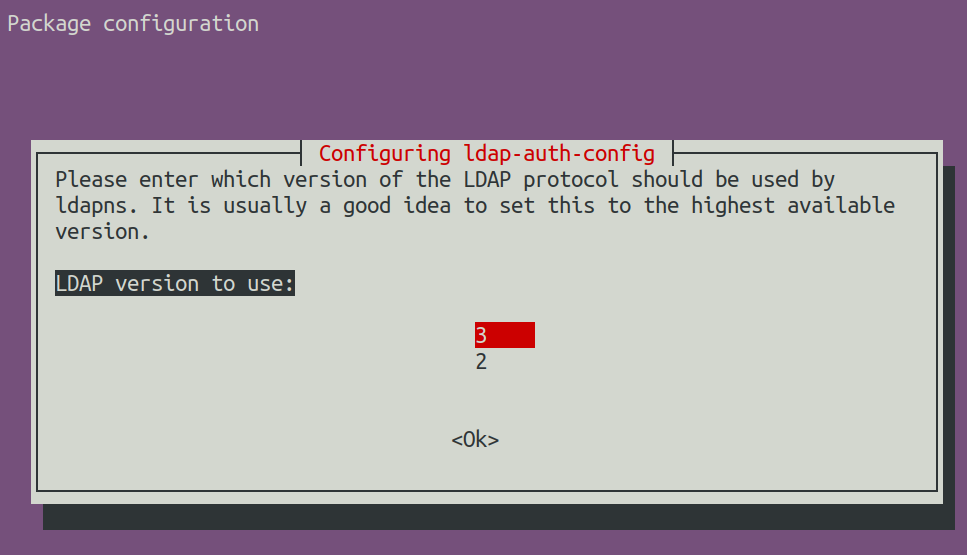

6. Escolha 3 para a versão LDAP a ser usada para maior segurança e recursos

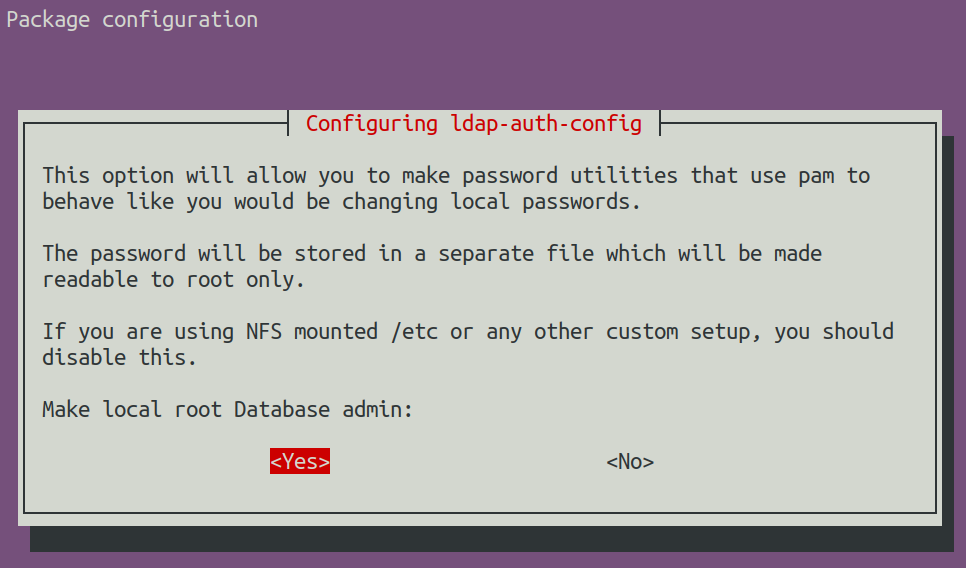

7. Em seguida, selecione Sim para conceder privilégios de administrador de banco de dados ao usuário raiz.

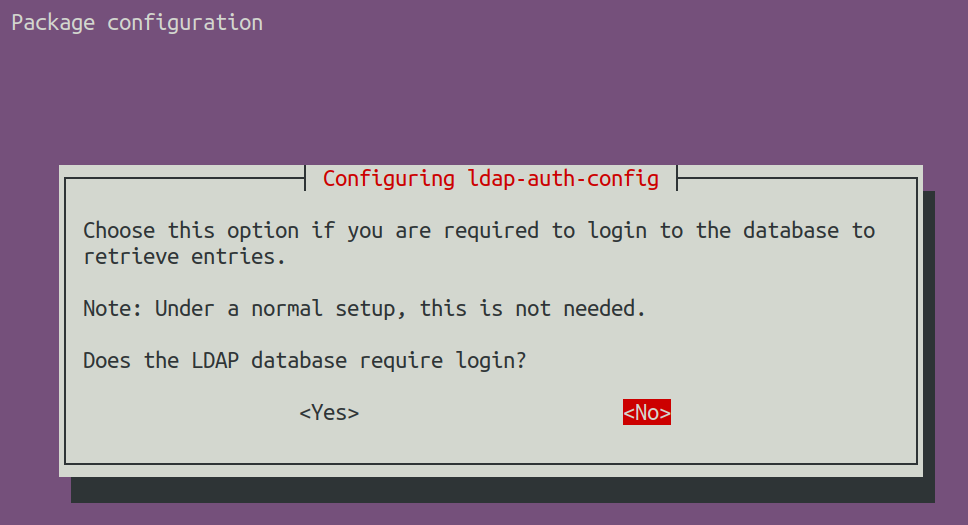

8. Depois disso, escolha Não para gerenciamento de conta raiz para desabilitar o login no banco de dados LDAP.

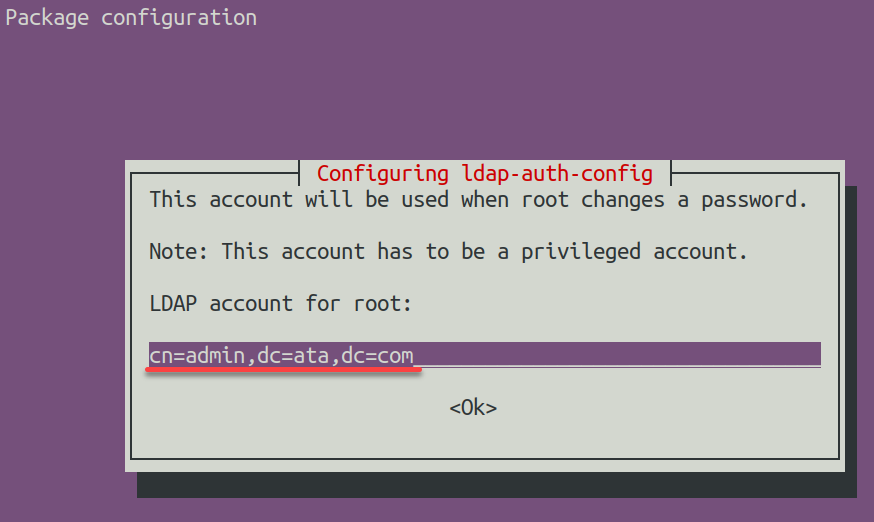

9. Insira a conta LDAP para root (ou seja, cn=admin,dc=ata,dc=com). Essa configuração especifica a conta de administrador para gerenciar o LDAP.

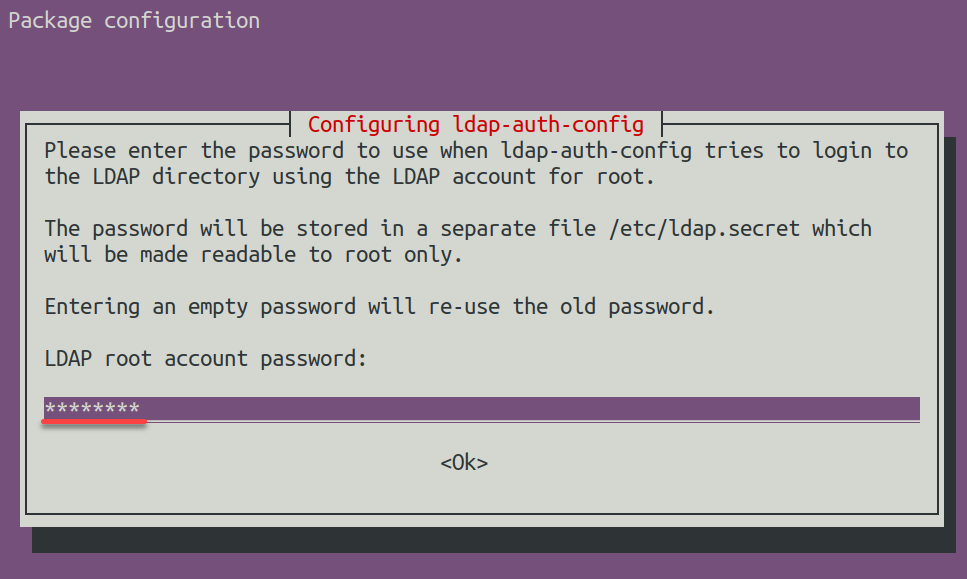

10. Forneça uma senha forte para a conta raiz LDAP (senha do administrador).

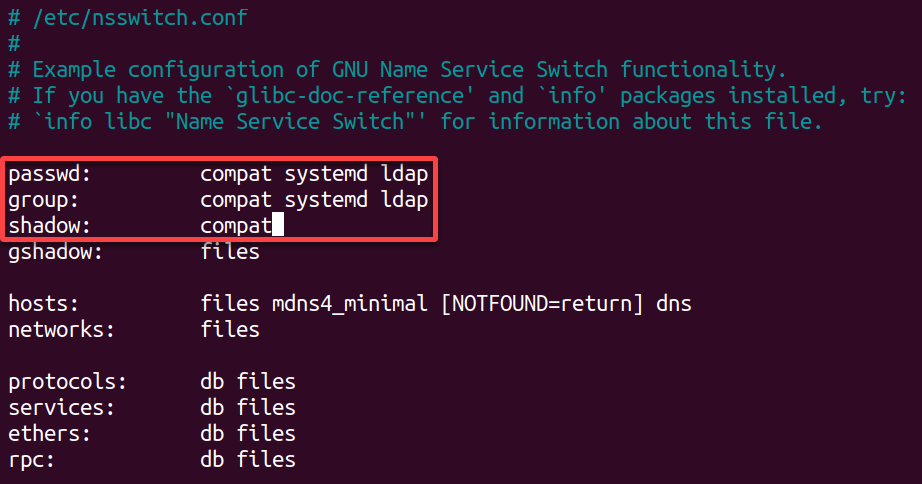

11. Após a configuração do cliente, abra o arquivo /etc/nsswitch.conf em seu editor preferido (ou seja, nano ou vim) para configurar a switch de serviço de nome do seu sistema.

Este arquivo determina a ordem hierárquica para onde o sistema procura por coisas como contas de usuários, grupos, hosts e serviços.

12. Altere o valor das seguintes linhas no arquivo /etc/nsswitch.conf para incluir o seguinte:

compat – Refere-se a arquivos locais como /etc/passwd.

ldap – Especifica o uso do LDAP.

Esta configuração permite o uso de autenticação de usuários LDAP e outras funções do sistema

passwd: compat systemd ldap

group: compat systemd ldap

shadow: compat

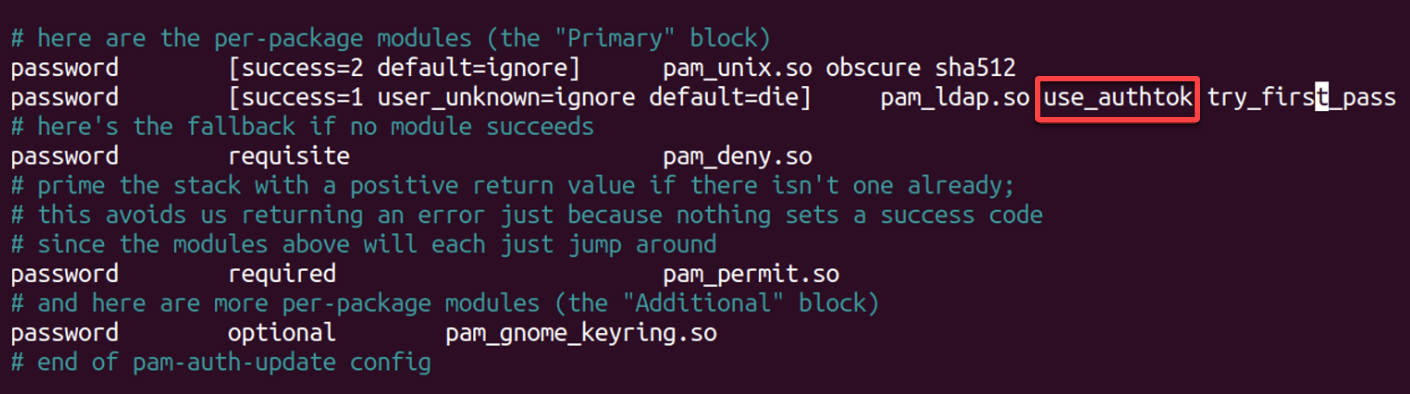

13. Agora, abra o arquivo /etc/pam.d/common-password, localize e remova a opção use_authtok, conforme destacado abaixo, salve as alterações e feche o arquivo.

Esta ação permite ajustar as configurações de senha do PAM para usar a senha fornecida pelo usuário.

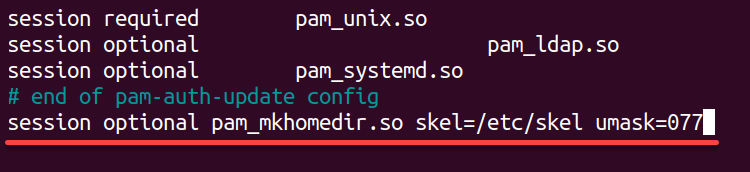

14. Além disso, abra o arquivo /etc/pam.d/common-session, adicione a seguinte linha e salve e feche o arquivo.

Ao fazer login do usuário, esta configuração adiciona a criação automática do diretório doméstico para garantir que os diretórios domésticos dos usuários sejam criados com permissões adequadas.

15. Por fim, execute o comando abaixo para reiniciar o Name Service Cache Daemon (nscd) e aplicar as alterações de configuração.

Verificando sua Configuração do OpenLDAP

Com tudo em seu lugar, você deve garantir que seu servidor e configurações de cliente do OpenLDAP funcionem conforme o esperado. Você testará para confirmar que seu diretório LDAP é acessível, que os usuários podem se autenticar com sucesso e que os dados estão sendo recuperados e atualizados corretamente.

Para garantir a integridade e a funcionalidade de sua configuração do servidor e cliente do OpenLDAP, realize o seguinte:

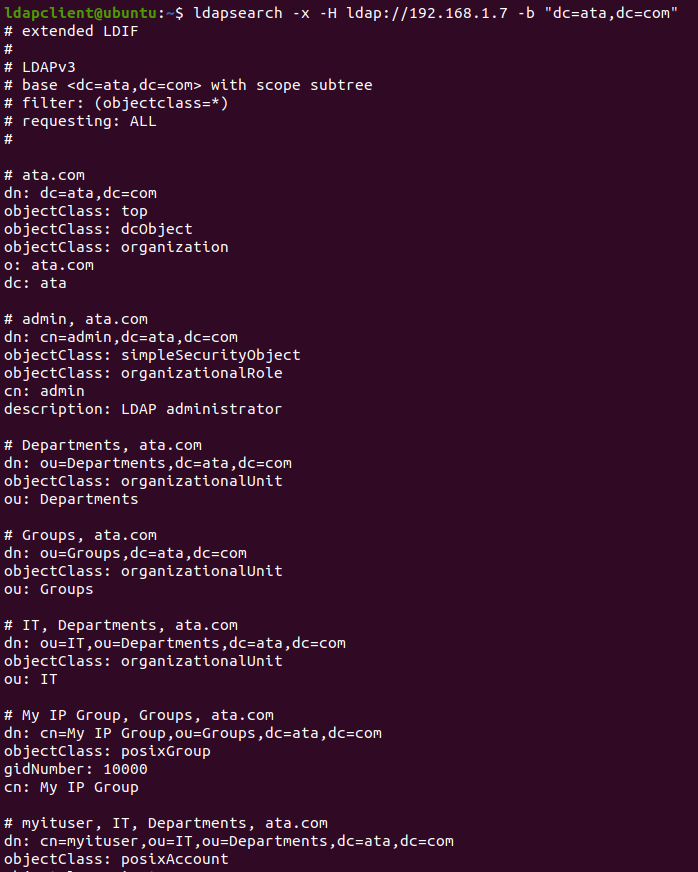

Execute o seguinte comando ldapsearch para consultar seu diretório LDAP em busca de todas as contas de usuário.

Você verá uma saída que se parece com o seguinte, listando os detalhes de cada usuário. Essa saída indica que o servidor OpenLDAP responde corretamente às suas consultas de pesquisa.

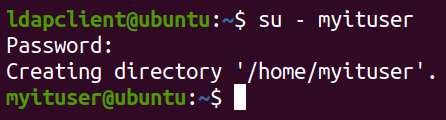

Por fim, tente fazer login (su) na conta de usuário myituser.

Um login bem-sucedido indica que a autenticação contra o servidor OpenLDAP está funcionando conforme o esperado.

? Uma mensagem de login bem-sucedido nem sempre é exibida; em vez disso, você pode simplesmente ser logado e apresentado com um novo prompt de comando, como mostrado abaixo. Se houver erros, eles serão exibidos e você permanecerá logado como o usuário atual.

Conclusão

Você conseguiu! Seu servidor Ubuntu agora tem um sistema OpenLDAP totalmente operacional com um firewall seguro, um servidor web com PHP habilitado e uma interface elegante do LDAP Account Manager.

Grupos e contas de usuário estão configurados e seu cliente OpenLDAP está pronto para se conectar. Assim, você pode ter confiança no desempenho do seu servidor.

Agora, reserve um tempo para navegar na abrangente página oficial de documentos do OpenLDAP, repleta de dicas e truques valiosos. Além disso, por que não considerar aprender como fazer backup e restaurar seu servidor OpenLDAP para garantir a segurança das suas contas de usuário e configurações?