今日の迅速なデジタル世界では、ユーザーアカウントとアクセス制御を把握することは簡単なことではありません。しかし、心配することはありません! OpenLDAPはあなたの悩みの解決策です。これは、Lightweight Directory Access Protocol (LDAP)の広範なオープンソース実装です。

このチュートリアルでは、UbuntuマシンにOpenLDAPサーバーを設定する手順を詳しく説明します。散らばったユーザーデータとはさようならし、集中管理、認証、および認可によってユーザー管理を合理化し、ITワークフローを簡素化します。

ユーザー管理を効率化し、ITワークフローを簡素化するために読み進めてください!

前提条件

このチュートリアルでは、OpenLDAPサーバーの設定に関する実演があります。一緒に進む場合は、以下のものを準備してください:

- Ubuntu 20.04以降を実行する2台のマシン(サーバー用とクライアント用の1台ずつ)。

- A non-root user with

sudoprivileges on both machines.

UbuntuにOpenLDAPサーバーをインストールする

システムの準備を確認した後、セットアップの核心に進み、OpenLDAPサーバーをインストールします。LDAPは、特に組織のネットワーク内でユーザーアカウントとアクセス制御を管理する際に、サーバーアドミニストレーションで重要な役割を果たします。

OpenLDAPサーバーをシステムにインストールするには、以下の手順に従ってください。

?このガイド全体で、ドメイン名をata.comに置き換える必要があります。

1.ターミナルを開いて、マシンのホスト名(例:ldap.ata.com)を設定する以下のコマンドを実行します。このコマンドはターミナルに出力されませんが、ネットワーク上の他のデバイスがマシンを認識できるようにします。

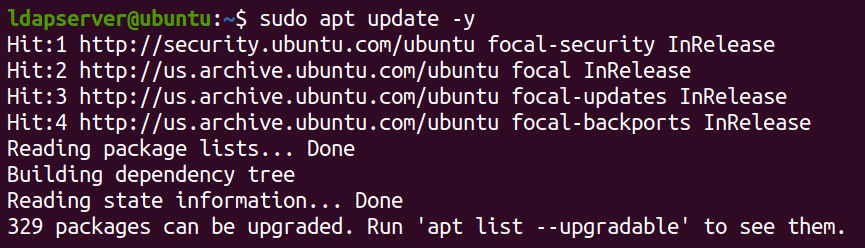

2.次に、システムのパッケージインデックスを更新するために、以下のapt updateコマンドを実行します。

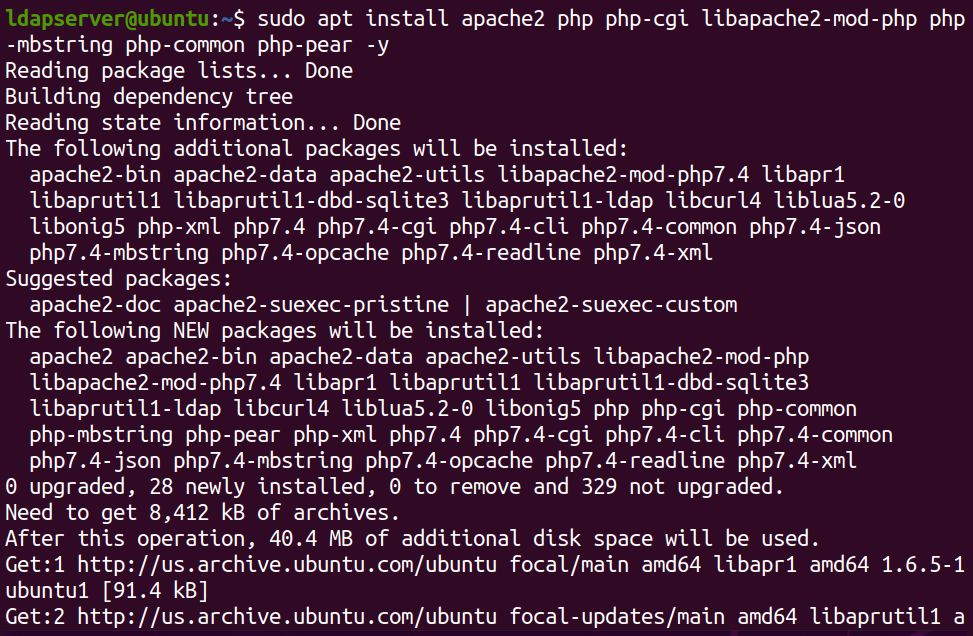

3.更新が完了したら、OpenLDAPの正しい動作に必要なアパッチウェブサーバーと基本的なコンポーネント(PHPモジュール)をインストールするために、以下のapt installコマンドを実行します。

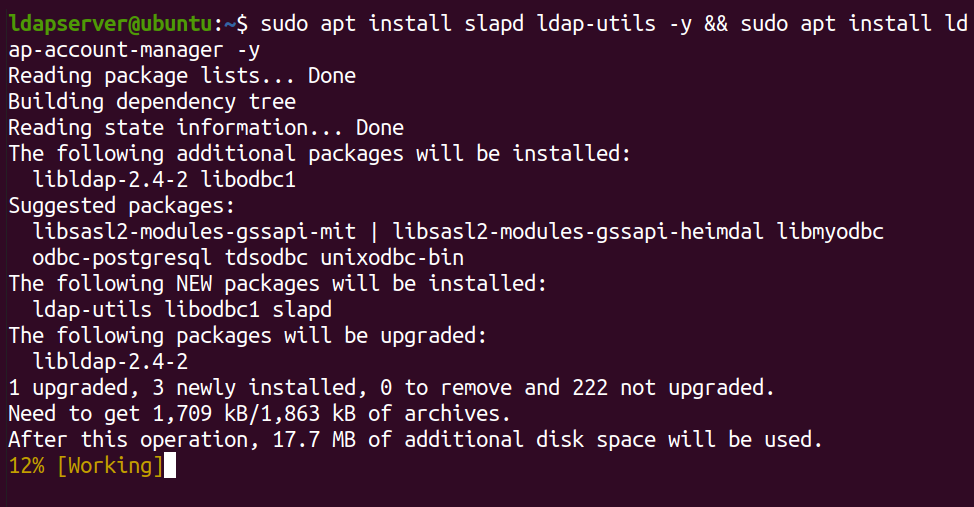

4. このコマンドを実行して、OpenLDAPサーバーとLDAP Account Manager (LAM)をインストールしてください。これは便利なウェブベースの管理ツールです。

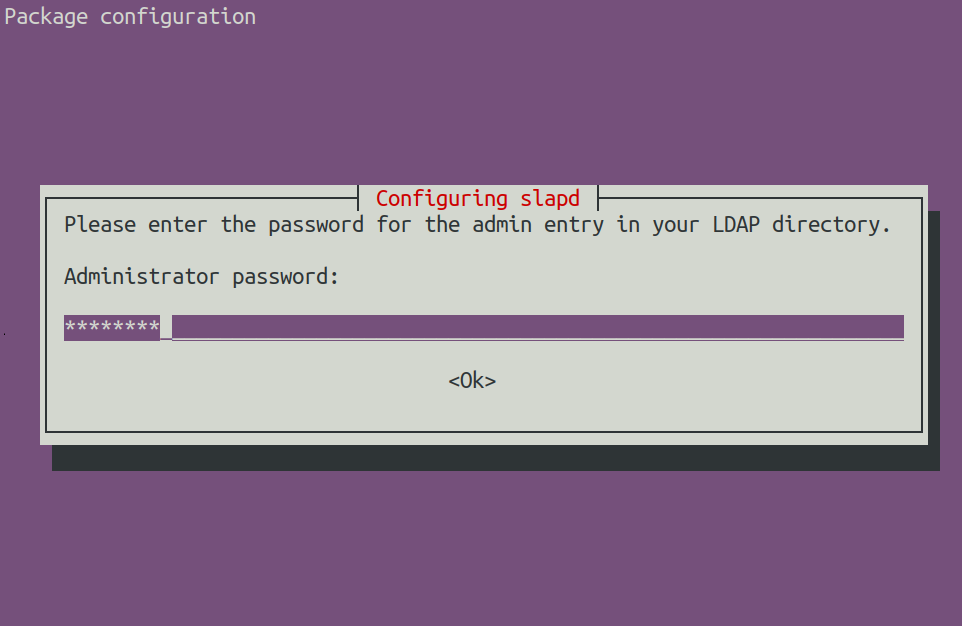

5. インストール中に求められたら、LDAPサーバーの管理者パスワードを提供してください。

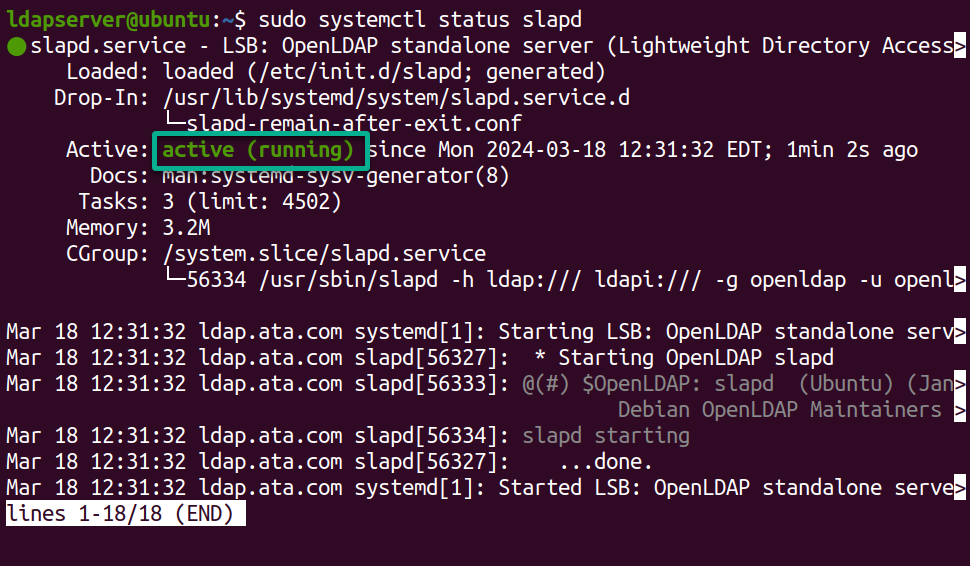

6. インストールが完了したら、以下のsystemctlコマンドを実行して、OpenLDAPサーバー(slapd)のstatusを確認してください。

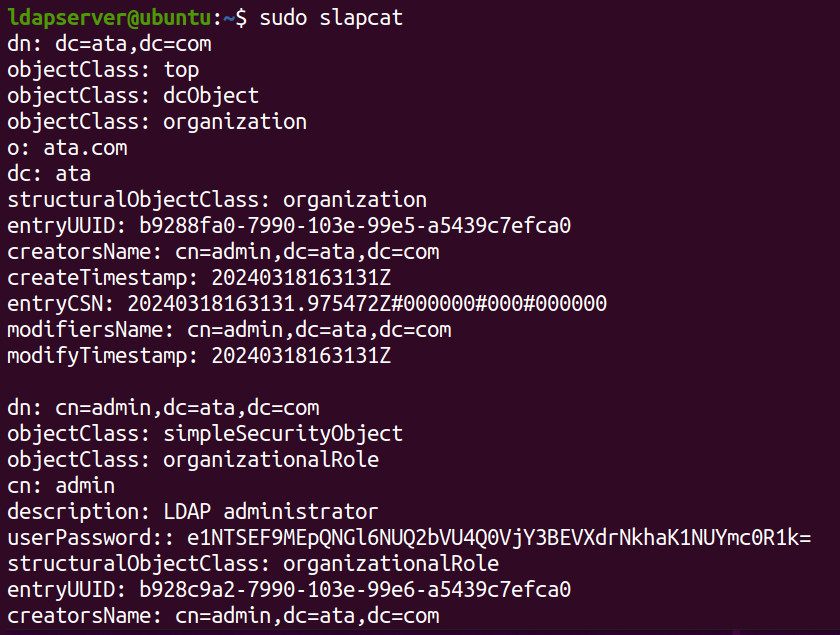

7. 最後に、以下のslapcatコマンドを実行して、LDAPデータベースの内容を確認してください。

A list of default schemas and configurations below indicates that OpenLDAP has been installed correctly.

UFWファイアウォールでOpenLDAPサーバーを安全に保つ

あなたはOpenLDAPサーバーを正常にインストールしましたが、それがネットワークを保護する前に、その防御を強化する必要があります。どうするか? UFW、Ubuntuの信頼できるデフォルトのファイアウォールの助けを借りることです。

UFWファイアウォールの設定は、あなたの城を囲むデジタルの堀を設置するようなものです。サーバーを保護し、重要なトラフィックのみを通過させ、デジタルの荒武者を遠ざけるようにファイアウォールをカスタマイズします。

OpenLDAPサーバーで安全な接続を確保するために、以下のようにOpenLDAPサーバーの特定のポートを開く必要があります。

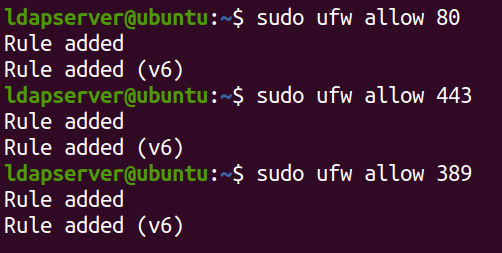

次のufwコマンドを実行して、HTTP(80)、HTTPS(443)、およびLDAP(389)のポートでの着信トラフィックを許可してください。

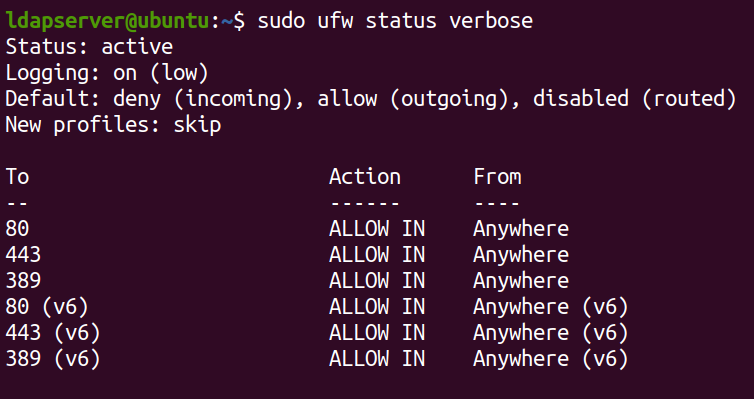

次に、UFWの現在のステータスと設定の詳細な概要を確認するために以下のコマンドを実行してください。

以下の出力は、追加したファイアウォールルールが正常に適用されたことを確認しています。

ApacheでのLAMのためのPHPサポートの有効化

UFWファイアウォールでLDAPサーバーのセキュリティを強化した後、Apacheが効果的にPHPファイルを認識して処理できることを確認する必要があります。この重要なステップにより、ApacheとLAMの間でのシームレスな統合が可能になり、LDAPディレクトリの効率的な管理が可能になります。

ApacheでPHPサポートを有効にするために、以下を実行してください。

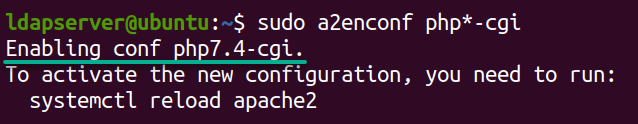

1. ApacheのPHP Common Gateway Interface (CGI)の設定ファイルを有効にするために、以下のa2enconfコマンドを実行してください。

これらの設定ファイルは、Apache用のPHPの設定に関連するディレクティブを通常含んでおり、ハンドラの設定やPHP実行のオプションの定義などがあります。これらの設定ファイルを有効にすることで、ApacheがCGIインターフェイスを使用してPHPスクリプトを適切に処理するように設定されていることを確認できます。

2. 有効にしたら、以下のコマンドを実行してApacheサービス(apache2)をリロードし、変更を適用します。

このコマンドは何も出力しませんが、Apacheの設定に加えた変更が有効になることを確認します。このプロセスには、Apacheサービス全体を再起動することなくPHP CGIモジュールを有効にすることが含まれます。

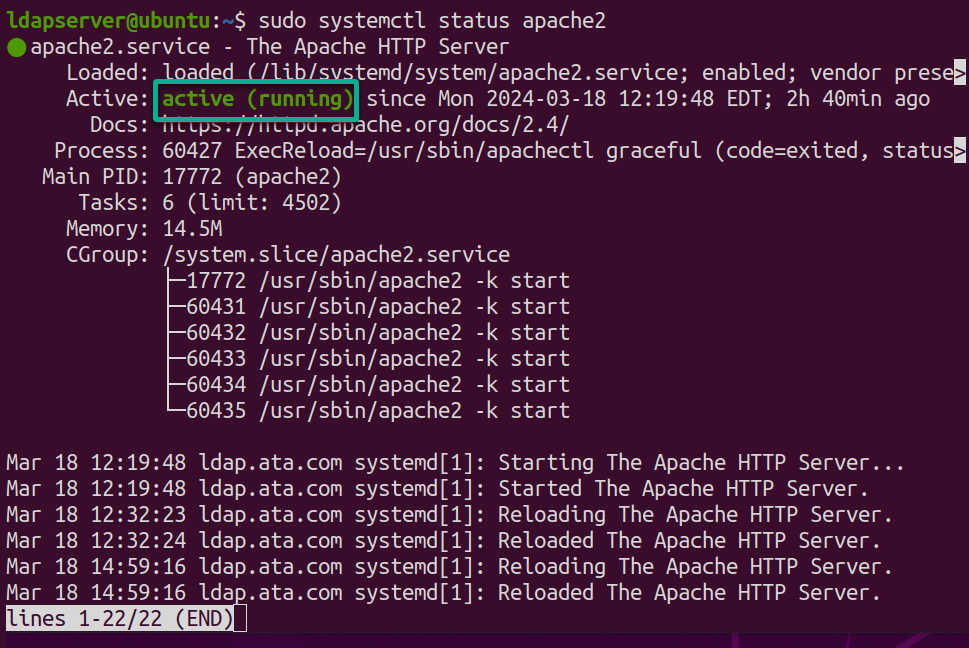

3. 次に、apache2サービスのステータスを確認するこのコマンドを実行して、すべてが順調に動作していることを確認します。

出力は、Apacheウェブサーバーの現在のステータスをアクティブ(実行中)として表示し、以下のようにエラーなしです。

LAMウェブインターフェイスの設定

ApacheでPHPサポートを有効にすることから移り、OpenLDAPサーバーを制御できる集中型ハブであるLAMウェブインターフェイスに焦点を当てます。このウェブインターフェイスは、ディレクトリサービスを監視できる直感的なプラットフォームを管理者に提供します。

LAMウェブインターフェイスを設定するには、以下の手順に従います。

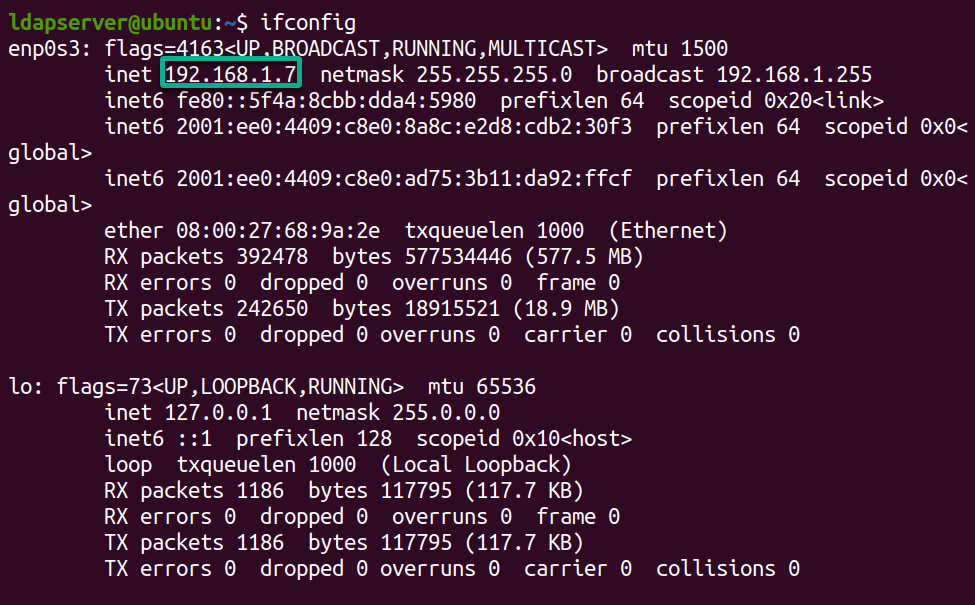

1. 以下のifconfigコマンドを実行して、ネットワーク情報を表示します。

サーバーのIPアドレス(例:192.168.1.7)を探してメモしてください。通常、inetで示されます。

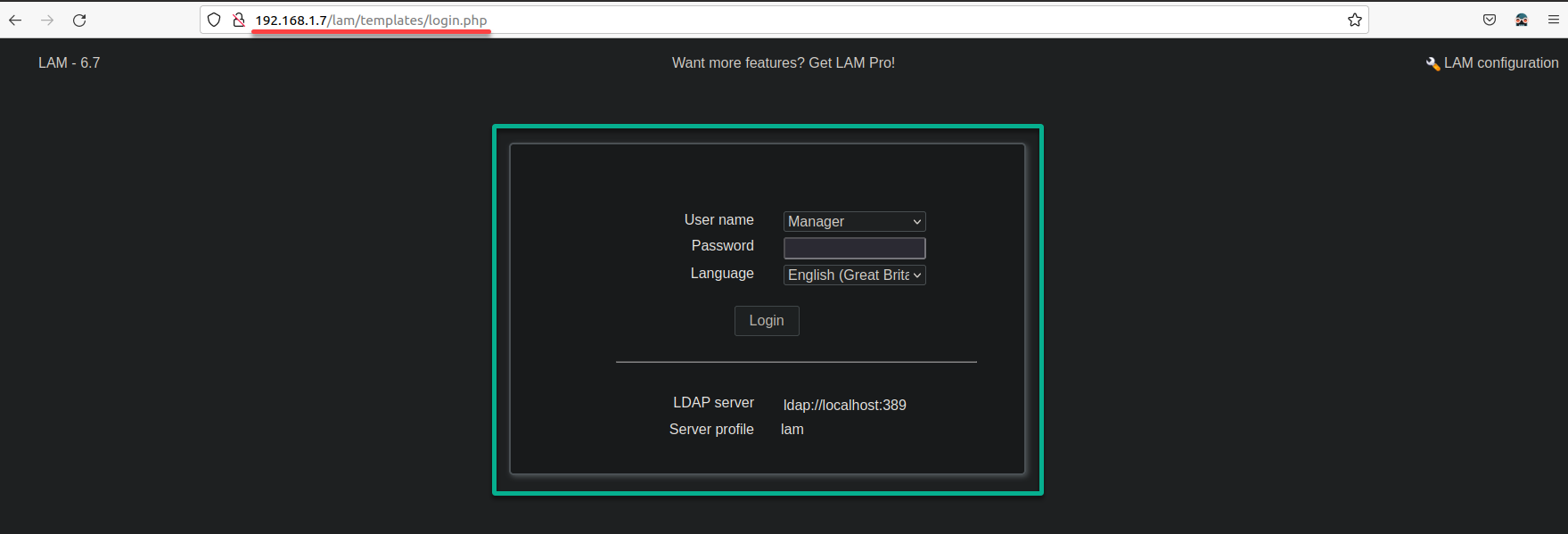

2. お気に入りのウェブブラウザを開き、サーバのIPアドレスに/lamを追加してアドレスバーに入力してください(例:http://192.168.1.7/lam)。これにより、ブラウザがLAMのウェブインターフェイスにリダイレクトされます。

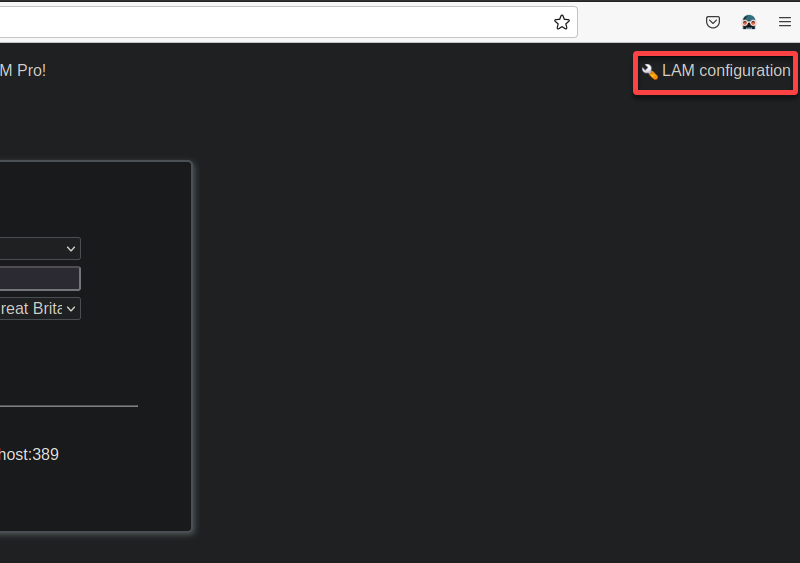

3. ログイン画面でLAMの設定(右上)をクリックして、LDAPアカウントマネージャーのページにアクセスします(ステップ4)。

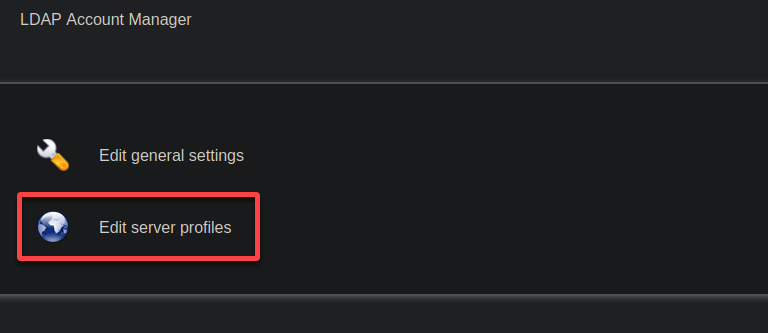

4. 次に、サーバープロファイルの編集をクリックして、LAMの設定を変更します。

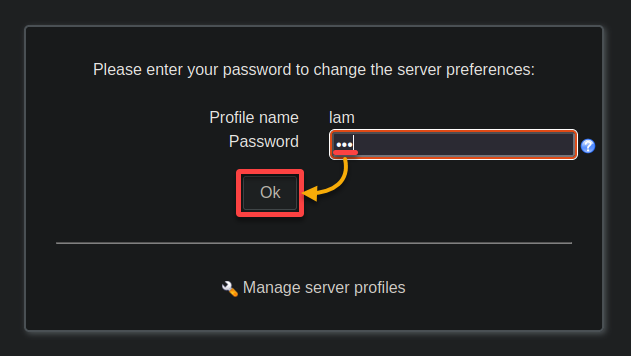

5. 2つ目のログイン画面でデフォルトのlamパスワードを入力し、OKをクリックして認証します。

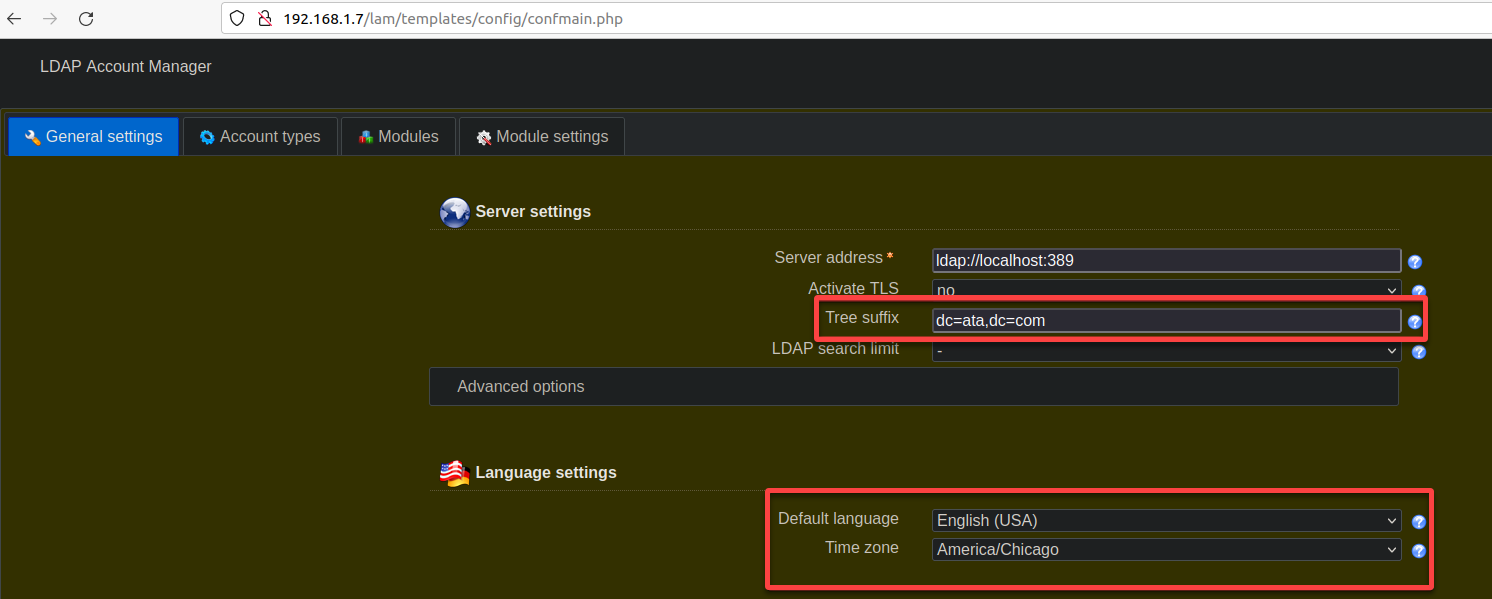

6. ログインしたら、一般設定の下にある次のサーバーと言語設定を構成してください:

- ツリーサフィックス – ディレクトリの基本の識別名(DN)を入力してください。例:dc=ata,dc=com、実際のドメインコンポーネントに置き換えてください。

- デフォルトの言語 – LAMウェブインターフェイスの言語の好みを選択してください。

- タイムゾーン – サーバーの場所に一致するタイムゾーンを選択してください。アカウントの有効期限の正確な管理に重要です。

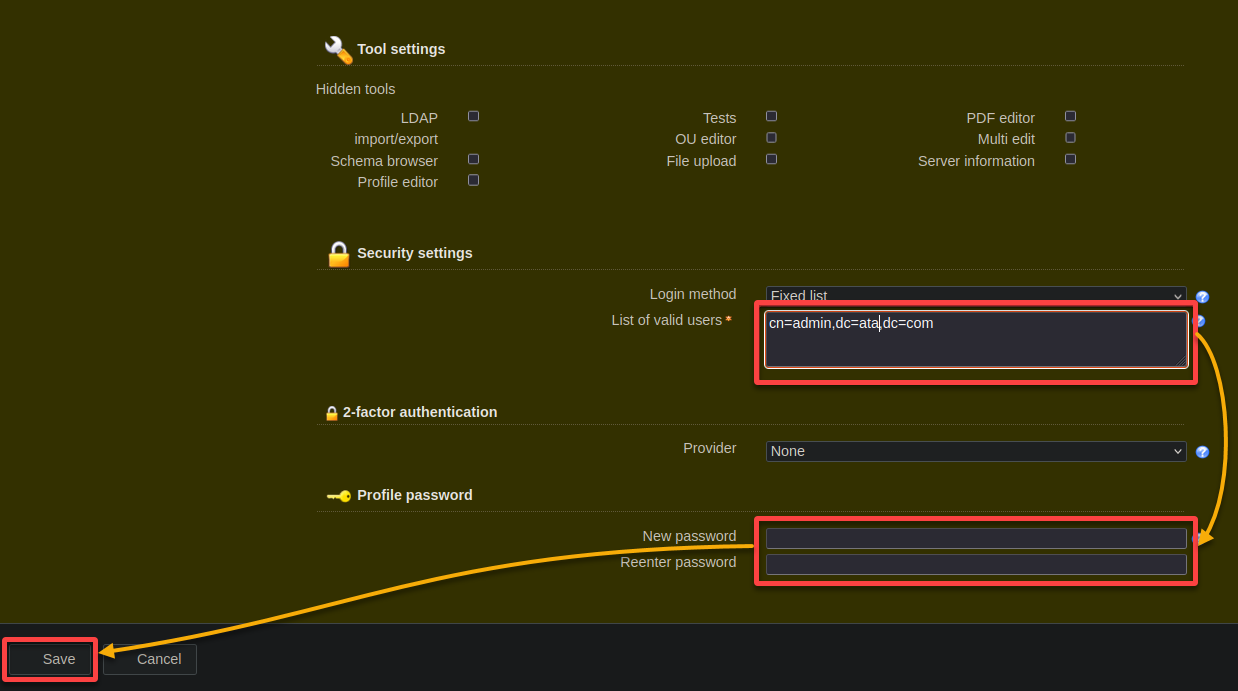

7. 下にスクロールして、セキュリティとプロファイルパスワードのオプションを次のように設定してください:

- 有効なユーザーのリスト – LDAP管理者ユーザーのDNを挿入してください。例:cn=admin,dc=ata,dc=com。

- 新しいパスワードとパスワードを再入力 – 初期のデフォルトパスワードを置き換えるために、LAM管理者アカウントの強力なパスワードを作成して確認してください。

- 他の設定はデフォルトのままにし、保存をクリックしてあなたの設定を適用してください。保存すると、あなたのブラウザはログイン画面にリダイレクトされます。

LAMでのグループとユーザーの作成

LAMダッシュボードが準備できたので、組織化された安全なディレクトリ構造の基盤を築くことに集中します—グループとユーザーです。グループとユーザーを作成することは、チームを部門に編成し、全員にIDバッジを与えることに似ています。

LAMでグループとユーザーを作成するには、以下を実行してください。

1. 「LAM Webインターフェイスの設定」セクションの手順3から5に従ってLDAPアカウントマネージャに移動します。ただし、今回はOpenLDAPサーバーの新しく構成されたパスワードを入力してください。

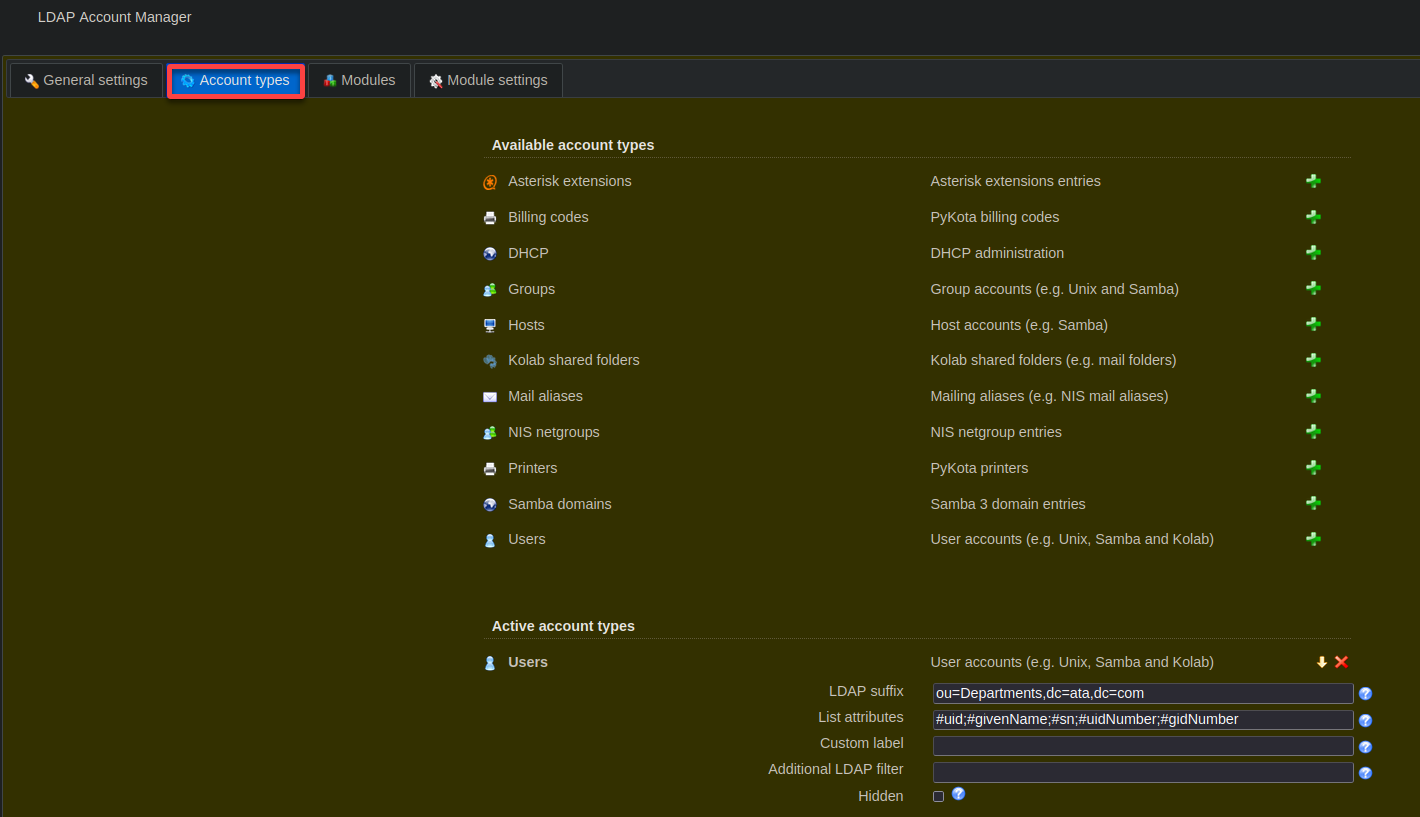

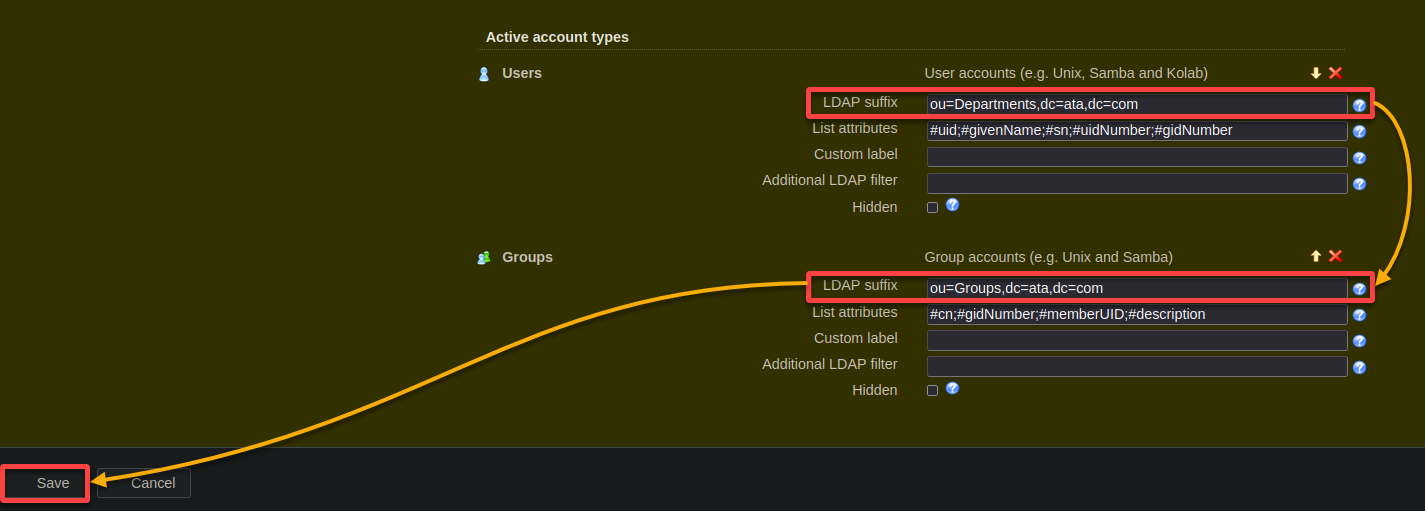

2. LAMアカウントマネージャで、アカウントタイプタブに移動して、すべてのアクセスタイプオプションを表示します。

3. 次に、下にスクロールして、LDAPサフィックスを次のように置き換えて設定します。

- ユーザー – ou=部門,<base_DN>

- グループ – ou=グループ,<base_DN>

- 他の設定はデフォルトのままにし、保存をクリックしてください。

保存すると、あなたのブラウザは管理者ログイン画面にリダイレクトされます(手順4)。

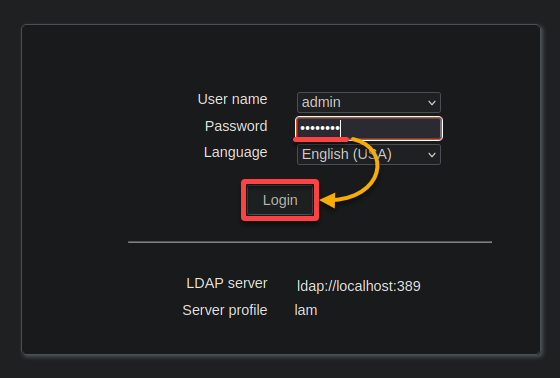

4. インストール時に設定した管理者パスワードを入力し、ログインをクリックしてOpenLDAPサーバにアクセスしてください。

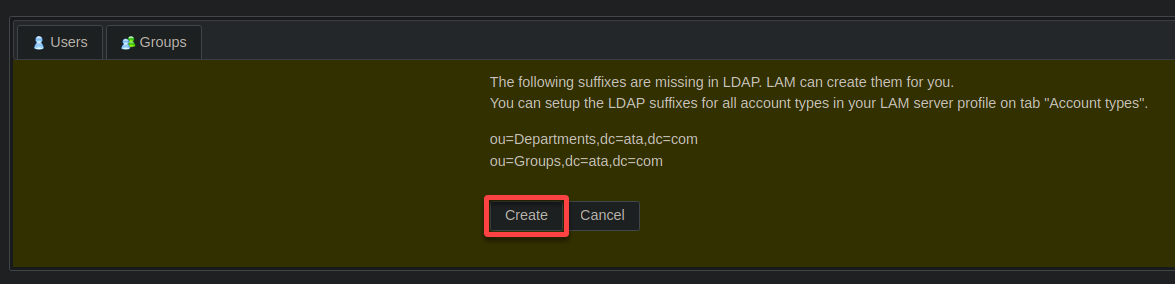

5. プロンプトが表示されたら、CREATEをクリックして2つの欠落しているサフィックスを作成してください。

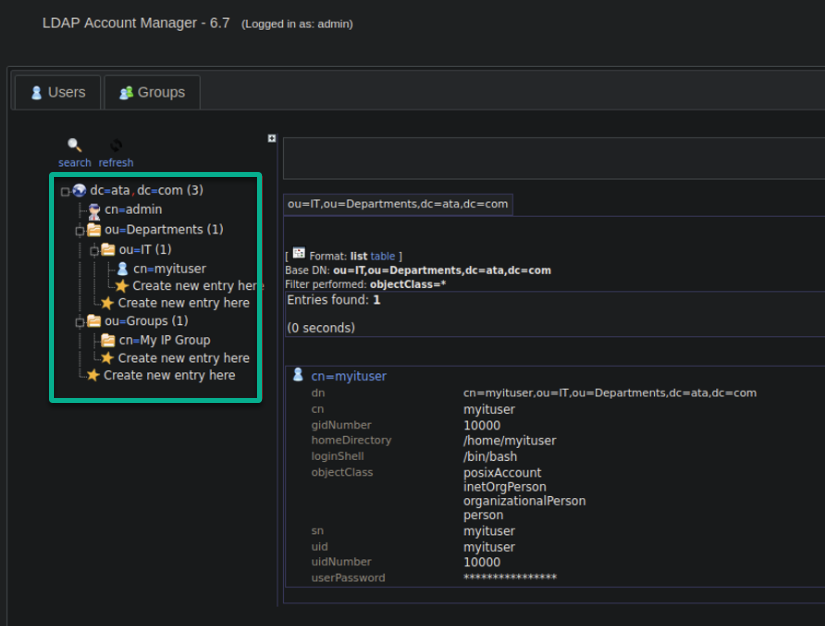

6. 作成後、右上のTree viewをクリックして、新しいLDAPサフィックス(DepartmentsとGroups)が下図のように階層構造で表示されることを確認してください。

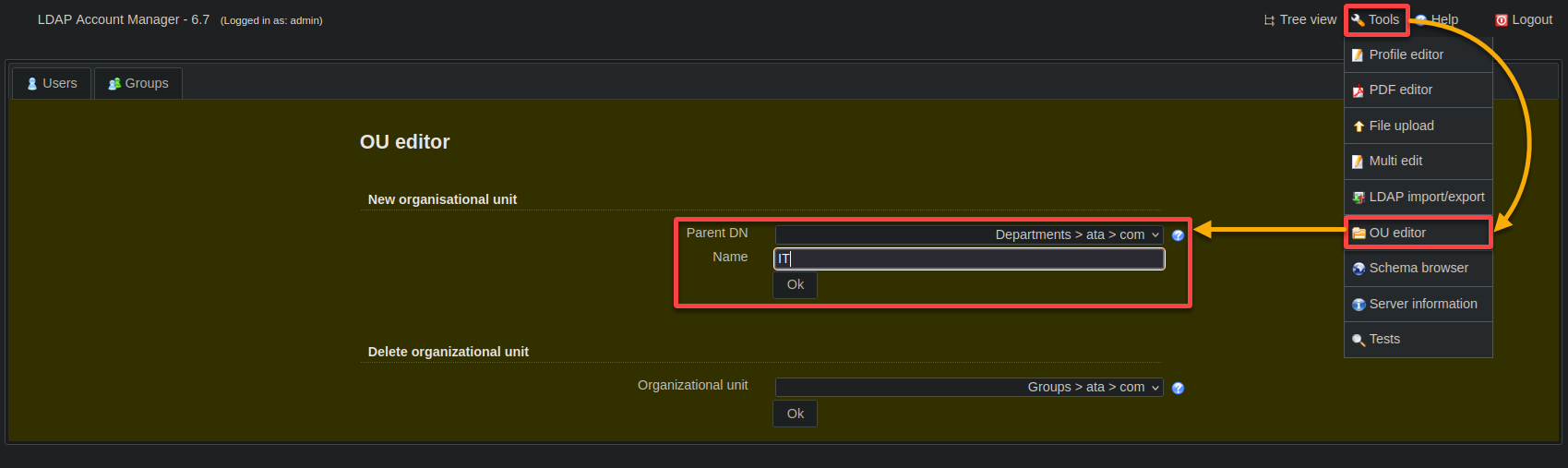

7. 次に、右上のToolsをクリックし、OU editorを選択して新しい部署を以下のように設定してください。

- Parent DN – Department > ata > comを選択してParent DNを指定してください。このオプションは、新しい部署がLDAPディレクトリ内でどこに作成されるかを指定します。

- Name – 部署(OU)名としてIT(任意)を入力してください。

設定が完了したら、OKをクリックしてITという名前の新しい部署を追加してください。

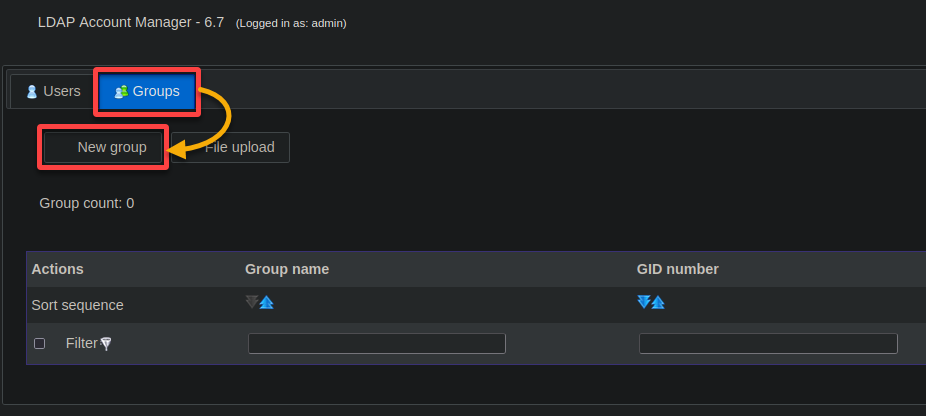

8. 次に、Groupsタブに移動し、New groupをクリックして新しいグループを作成してください。

グループの作成は、管理を簡素化し、協力を促進し、ポリシーを強化し、組織のスケーラビリティを向上させます。

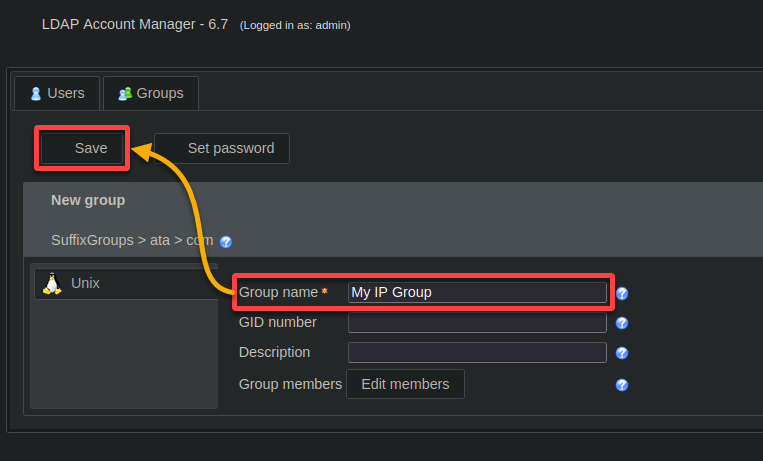

9. グループ名として(例えば、My IP Group)を入力し、Saveをクリックして新しいグループを確認してください。

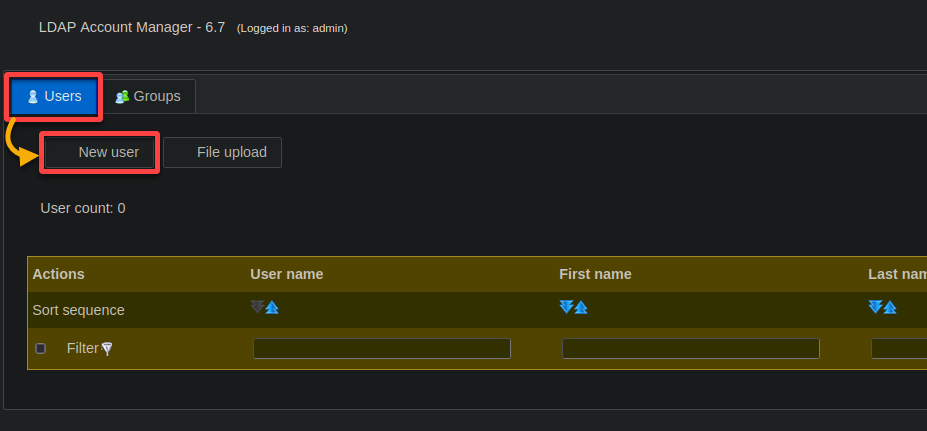

10. グループが作成されたら、Usersタブに移動し、New userをクリックして新しいユーザーを作成してください。

ユーザーを役割、部門、またはその他の基準に基づいてグループ化することで堅牢なフレームワークを確立することが重要です。このフレームワークは、組織内のリソースへのアクセスを管理し、効率的なコラボレーションを促進するのに役立ちます。

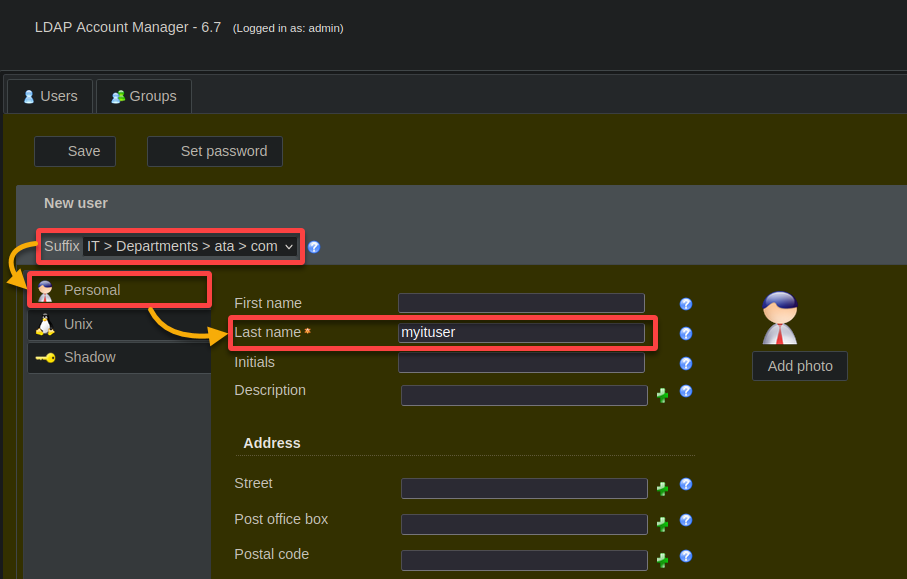

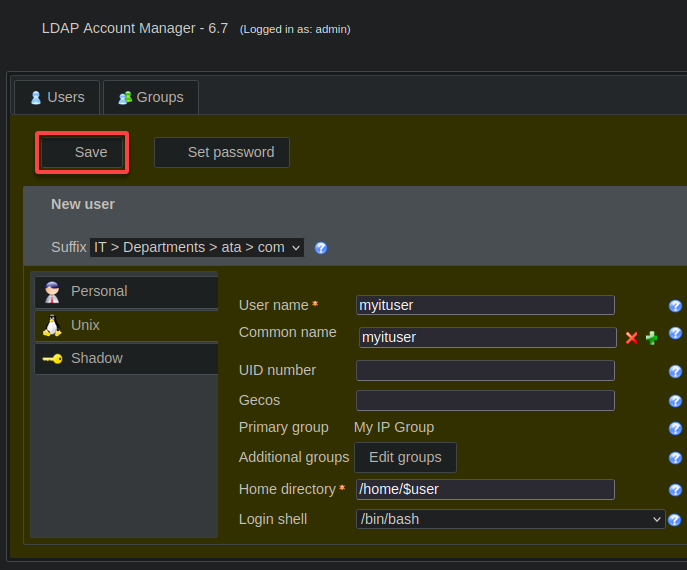

11. 次に、ユーザーの個人情報を以下のように設定します:

- ドロップダウンからIT > 部門 > ata > comを選択して、ユーザーをIT部門に配置します。サフィックス。

- 左ペインの個人タブで、myituser(任意)を姓フィールドに入力します。名前。

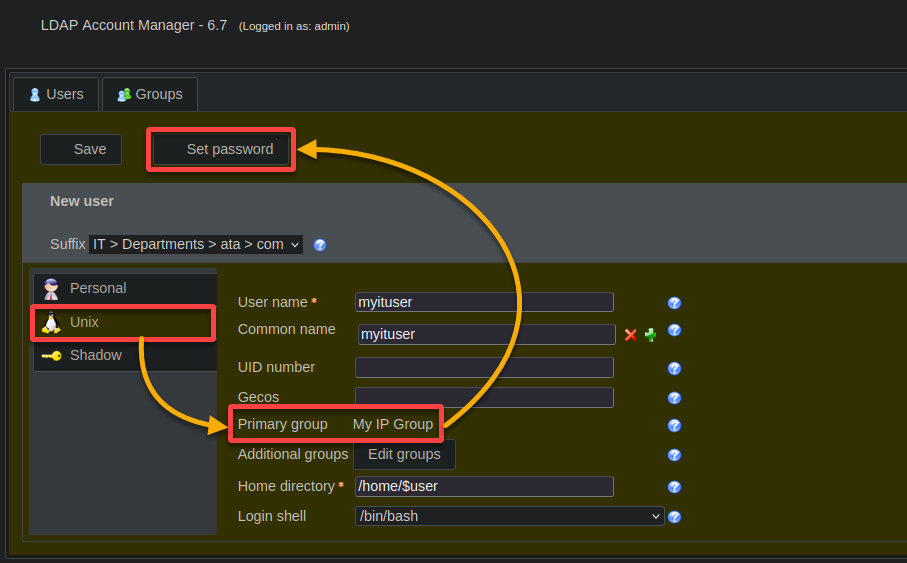

12. 新しいユーザーの資格情報を次のように設定します。

- 左ペインのUnixタブに移動し、新しく作成されたグループの名前(すなわち、My IP Group)がプライマリグループとして設定されていることを確認します。

- 新しいユーザーのパスワードを設定するダイアログボックスを開くためにパスワードの設定をクリックします(ステップ13)。

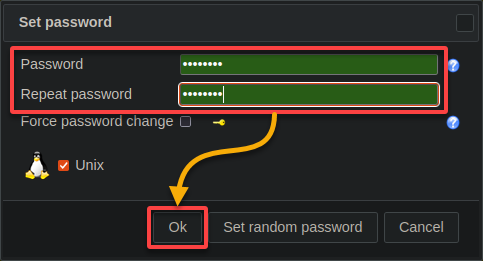

13. 新しいユーザーに安全なパスワードを提供し、OKをクリックして確認します。

14. 他の設定はそのままにして、保存をクリックして新しいユーザーアカウントの作成を完了します。

15. 新しい部門(IT)、グループ(My IP Group)、およびユーザーアカウント(myituser)が含まれている更新された構造を確認するために、ツリービューに戻ります。

OpenLDAPクライアントのインストールと設定

今、あなたが素晴らしいサーバーセットアップを持っているので、OpenLDAPクライアントをインストールして設定する方法が必要です。このクライアントを設定することは、ネットワーク全体での集中認証とリソースアクセスを可能にするために不可欠です。

UbuntuシステムをLDAPディレクトリサーバーと統合することで、統一認証メカニズムが確立され、セキュリティが強化され、ユーザー管理が簡素化されます。

OpenLDAPクライアントをインストールして設定するには、以下の手順に従ってください。

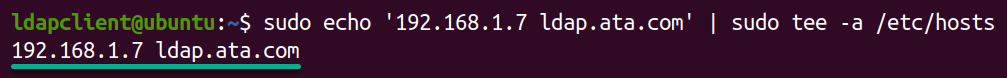

1. 以下のshコマンドを実行して、クライアントマシンの/etc/hostsファイルにOpenLDAPサーバーのホスト名とIPアドレスを追加し、ホスト名ベースの通信を可能にします。

サーバーのIPアドレスとホスト名を192.168.1.7とldap.ata.comで置き換えてください。

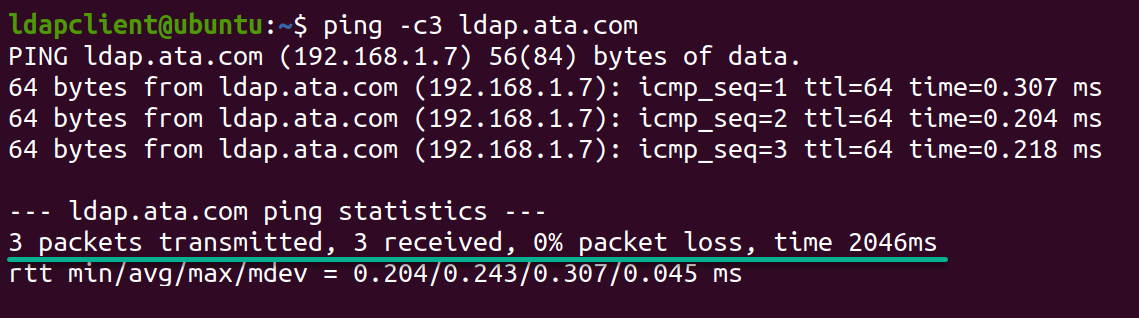

2. 追加したら、以下のpingコマンドを実行して、システムとOpenLDAPサーバー(ldap.ata.com)の間の接続を確認します。

以下の出力は、クライアントマシンが指定されたIPアドレスとホスト名を使用してOpenLDAPサーバーと正常に通信できることを確認しています。

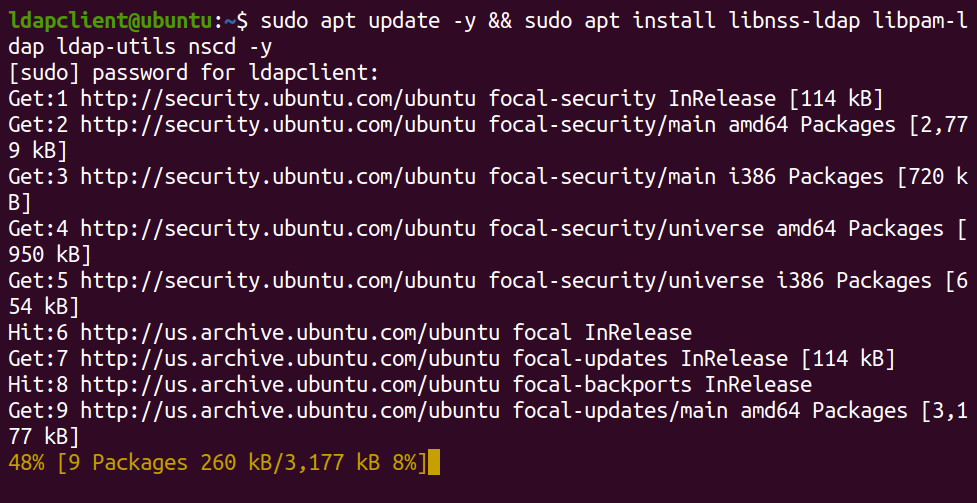

3. 次に、以下のコマンドを実行して、パッケージリストをupdateし、以下の必要なOpenLDAPクライアントパッケージをinstallします。

libnss-ldap– システムがLDAPを使用して一般的な設定データベースを使用できるようにする。libpam-ldap– ディレクトリを使用したシステム認証を可能にする。ldap-utils– LDAPディレクトリエントリを管理するためのコマンドラインツールを提供する。nscd– NSSルックアップをキャッシュし、LDAPサーバーのクエリを減らすことでパフォーマンスを向上させる。

インストール中、OpenLDAPクライアントを構成するための一連のプロンプトが表示されます(手順4)。

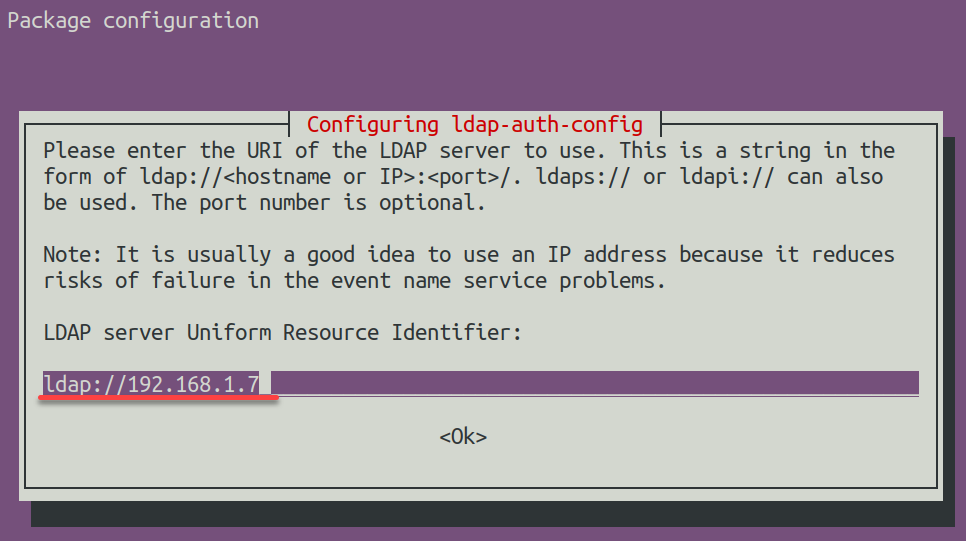

4. 次に、ldap://192.168.1.7をLDAPサーバーのユニフォームリソース識別子フィールドに入力して、クライアントをOpenLDAPサーバーに向けます。

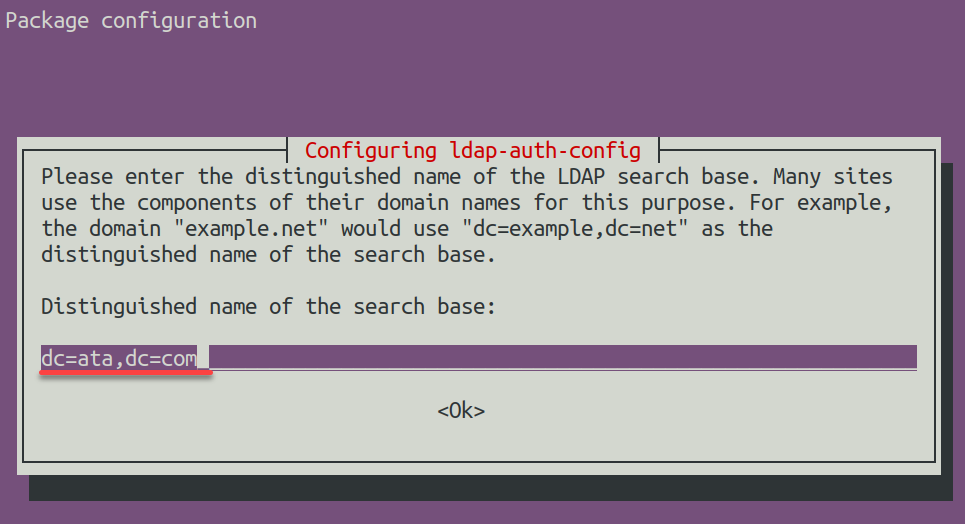

5. LDAP操作の検索基底のDN(例:dc=ata,dc=com)を入力します。

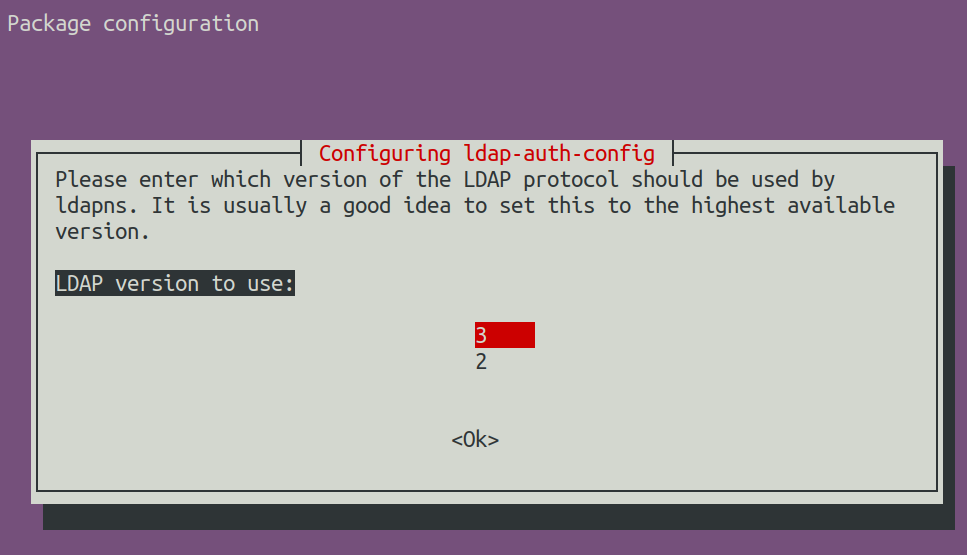

6. セキュリティと機能を強化するために、LDAPバージョンとして3を選択します。

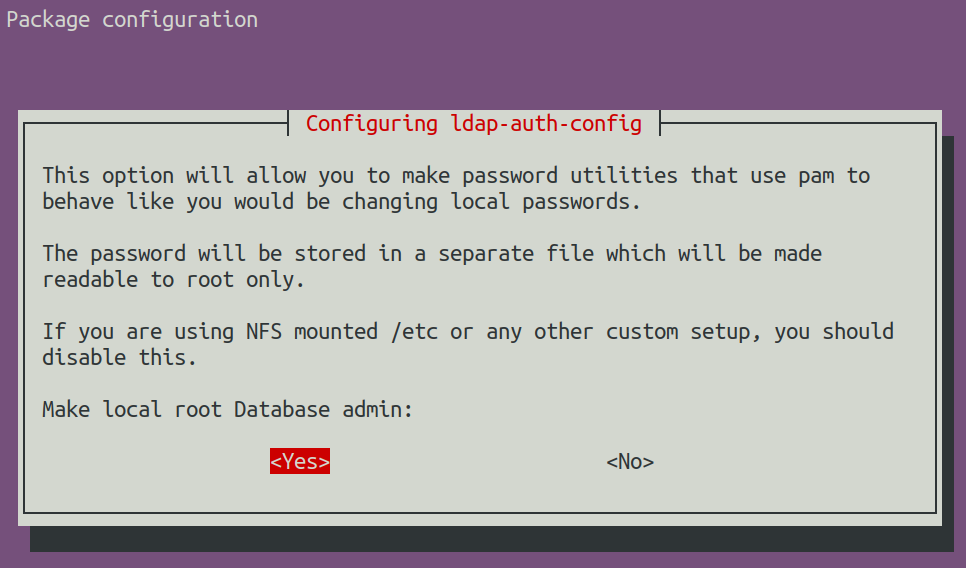

7. 次に、ルートユーザーにデータベース管理者権限を付与するにはYesを選択します。

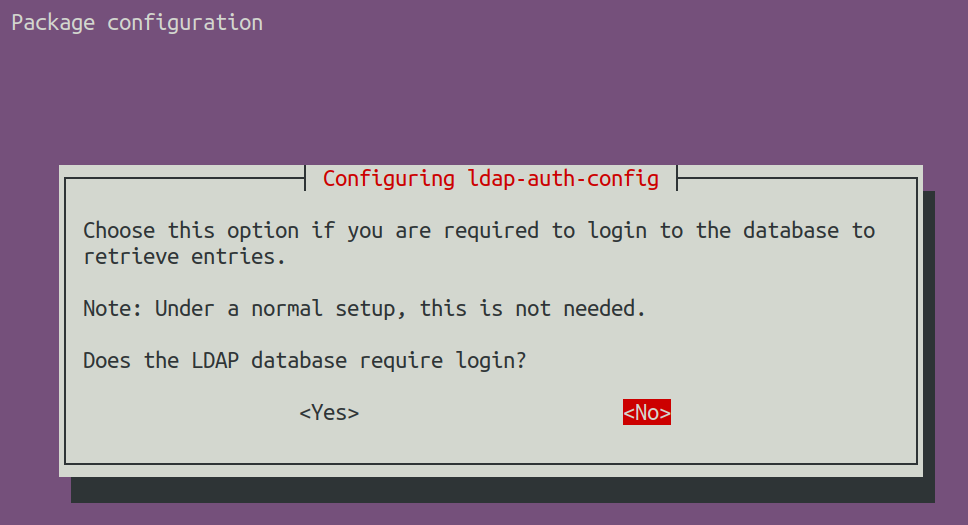

8. その後、LDAPデータベースログインを無効にするために、ルートアカウント管理に対してNoを選択します。

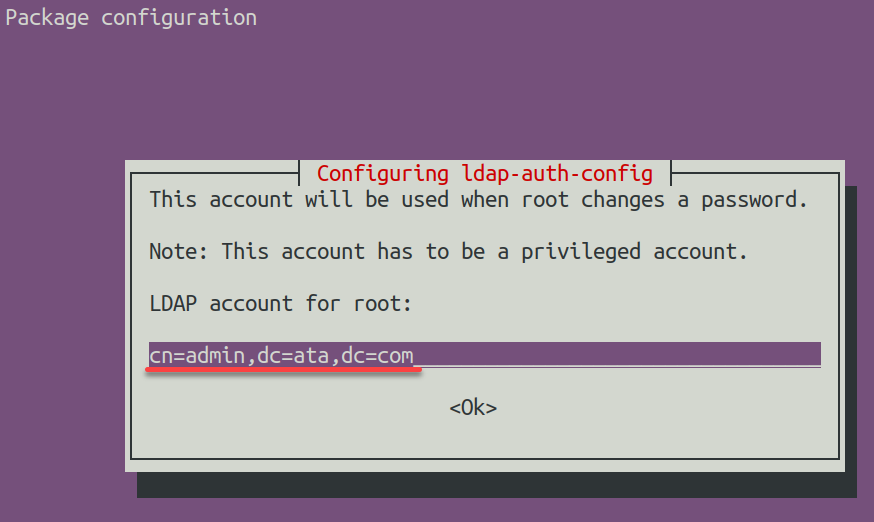

9. ルートのLDAPアカウント(例:cn=admin,dc=ata,dc=com)を入力します。この構成は、LDAPを管理するための管理者アカウントを指定します。

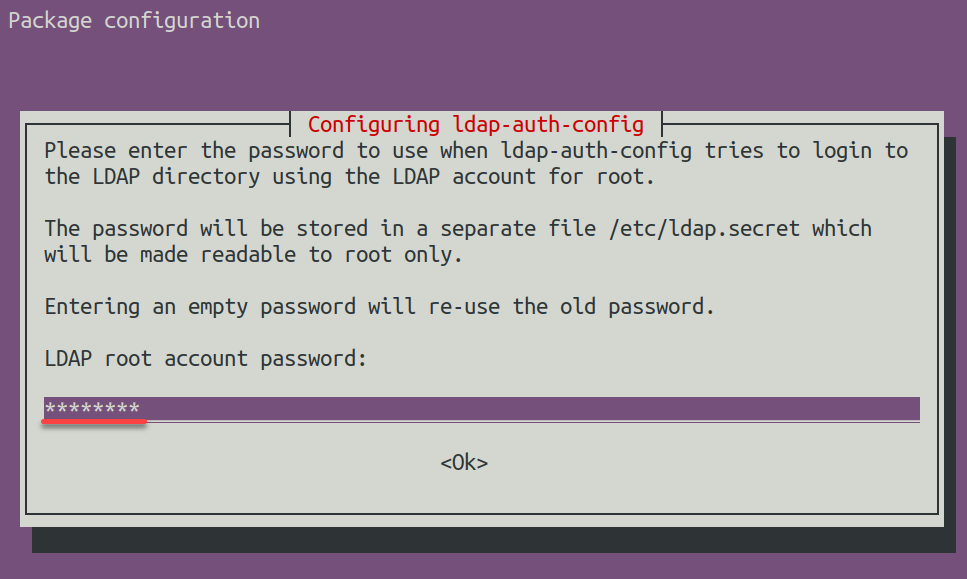

10. 強力なLDAPルートアカウントパスワード(管理者パスワード)を提供します。

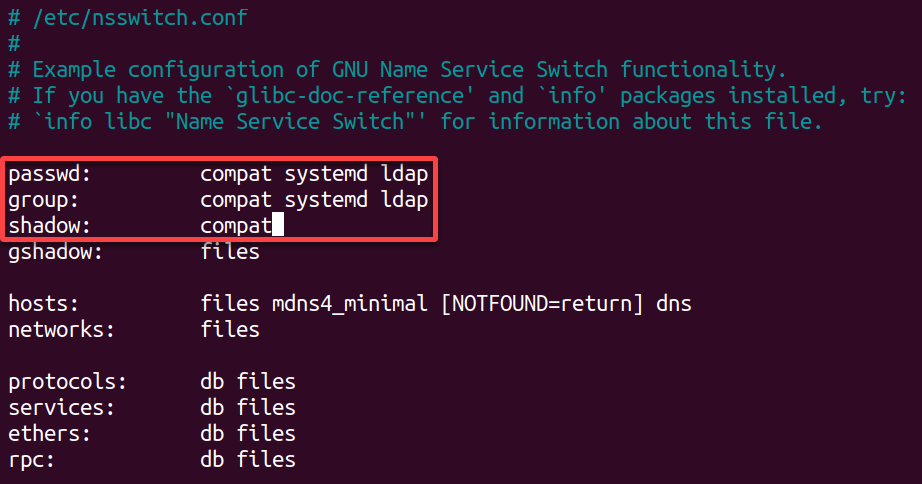

11. クライアント構成後、システムの名前サービススイッチを構成するために、/etc/nsswitch.confファイルをお好みのエディタ(例:nanoまたはvim)で開きます。

このファイルは、システムがユーザーアカウント、グループ、ホスト、サービスなどの情報を検索する場所の優先順位を決定します。

12. 次の行の値を/etc/nsswitch.confファイルで変更し、以下を含めます。

compat – /etc/passwdのようなローカルファイルを指します。

ldap – LDAPの使用を指定します。

この構成により、LDAPユーザー認証や他のシステム機能を使用できるようになります。

passwd: compat systemd ldap

group: compat systemd ldap

shadow: compat

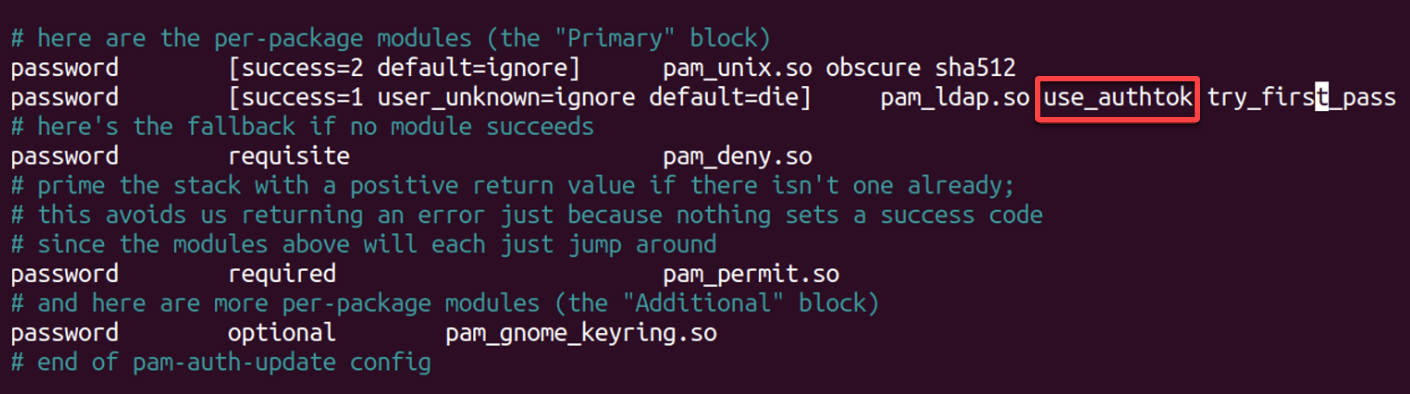

13. 次に、/etc/pam.d/common-passwordファイルを開き、下図に示すようにuse_authtokオプションを削除し、変更を保存してファイルを閉じます。

この操作により、PAMパスワード設定を調整して、ユーザーが提供するパスワードを使用できるようになります。

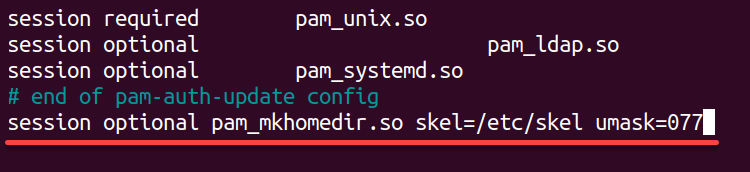

14. さらに、/etc/pam.d/common-sessionファイルを開き、次の行を追加し、ファイルを保存して閉じます。

ユーザーがログインすると、この構成により、適切な権限でユーザーのホームディレクトリが自動的に作成されます。

15. 最後に、以下のコマンドを実行して名前サービスキャッシュデーモン(nscd)を再起動し、構成変更を適用します。

OpenLDAPセットアップの確認

すべてが配置されたので、OpenLDAPサーバーとクライアントの構成が期待どおりに動作していることを確認する必要があります。LDAPディレクトリがアクセス可能であること、ユーザーが正常に認証できること、およびデータが正確に取得および更新されていることを確認するためにテストします。

OpenLDAPサーバーとクライアントのセットアップの整合性と機能を確認するために、以下を実行してください:

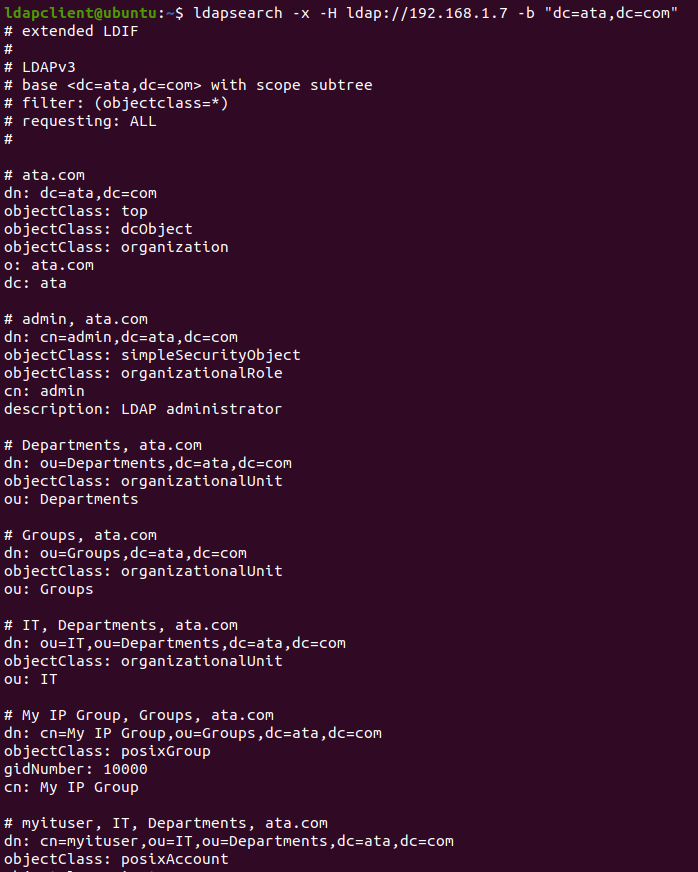

以下のldapsearchコマンドを実行して、LDAPディレクトリ内のすべてのユーザーアカウントを照会します。

以下のような出力が表示され、各ユーザーの詳細がリストされます。この出力は、OpenLDAPサーバーが検索クエリに正しく応答していることを示しています。

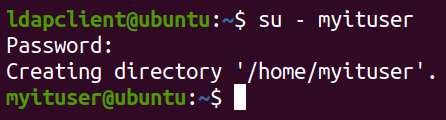

最後に、myituserユーザーアカウントにログイン(su)しようとします。

ログインが成功した場合、OpenLDAPサーバーへの認証が期待どおりに機能していることを示します。

? ログインメッセージが常に表示されるとは限りません。代わりに、新しいコマンドプロンプトが表示されるだけでログインされる場合があります。エラーがある場合は、表示され、現在のユーザーとしてログインしたままになります。

結論

お疲れ様でした!あなたのUbuntuサーバーは、安全なファイアウォール、PHP対応のWebサーバー、そして洗練されたLDAP Account Managerインターフェイスを備えた完全に動作するOpenLDAPシステムを備えるようになりました。

グループとユーザーアカウントが設定され、OpenLDAPクライアントが接続の準備が整っています。したがって、サーバーのパフォーマンスに自信を持つことができます。

今、OpenLDAPの公式ドキュメントページをじっくりと閲覧し、貴重なヒントやトリックが詰まっていることを確認してください。また、ユーザーアカウントや設定の安全性を確保するために、OpenLDAPサーバーのバックアップとリストア方法を学ぶことを検討してみてはいかがでしょうか?