מדריך זה ילווה אתכם בתהליך הקמת שרת OpenLDAP על המחשב האובונטו שלכם. אמרו שלום לניהול מרכזי, אימות והרשאה, ושלום לניהול מרוכז של נתוני משתמשים.

קראו הלאה כדי לייעל את ניהול המשתמשים שלכם ולפשט את תהליכי העבודה של ה-IT שלכם!

נדרשים

מדריך זה מכיל הדגמות מעשיות להתקנת שרת OpenLDAP. אם ברצונכם לעקוב, הקפידו לוודא שיש לכם את הבאים:

- שני מחשבים (אחד לשרת ואחד ללקוח) הרצים את אובונטו 20.04 או מאוחר יותר.

- A non-root user with

sudoprivileges on both machines.

התקנת שרת ה-OpenLDAP על אובונטו

מבטיחים את קיומה של מערכת המחשב שלך, אתה מתעמק בלב התקן שלך, מתקין את שרת OpenLDAP. LDAP משמש משקל רב בניהול שרת, במיוחד כאשר אכפת משיחות משתמש ושליטה בגישה בתוך רשת הארגון.

כדי להתקין שרת OpenLDAP במערכת שלך, תכנס עם השלבים הבאים:

? במהלך המדריך הזה, עליך להשתמש בשם הארגון שלך כדי להחליף את ata.com.

1. פתח את המסוף שלך וביצוע הפקודה הבאה כדי לקבוע את שם המחשב של המכשיר שלך (כלומר ldap.ata.com). הפקודה הזו אין תפוקה למסוף אך מאפשרת למכשירים אחרים ברשת לזהות את המכשיר שלך.

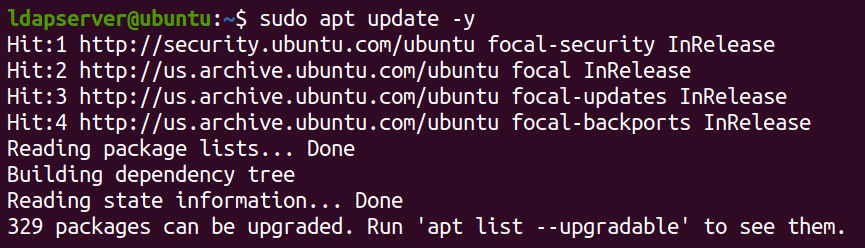

2. לאחר מכן, הפעל את הפקודה apt update למטה כדי לעדכן את מדד החבילות של המערכת שלך.

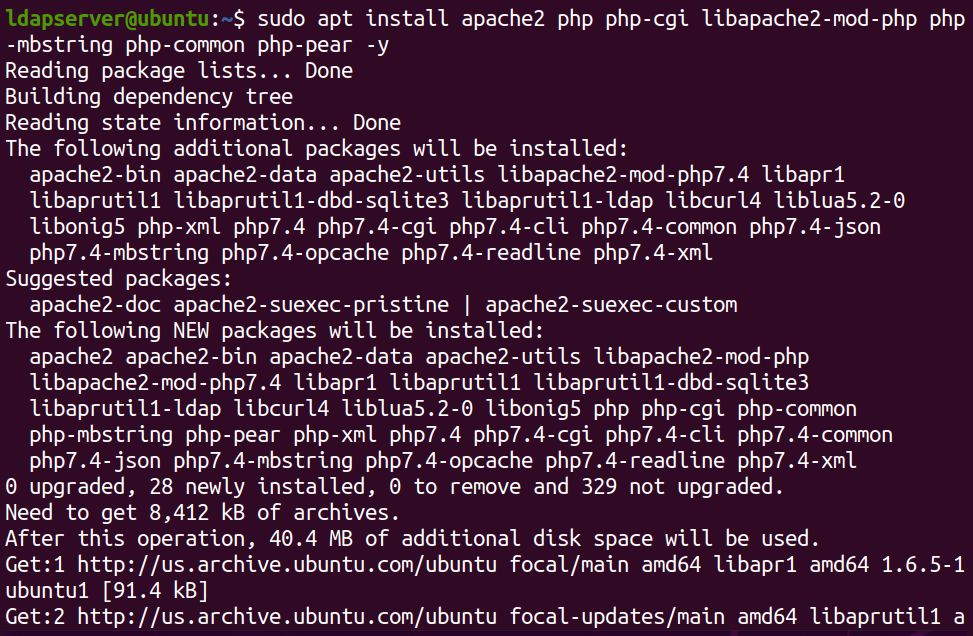

3. ברגע שעודכנת, הפעל את הפקודה apt install למטה כדי להתקין את שרת האינטרנט Apache ורכיבים חיוניים (מודולים PHP). רכיבים אלה הם הכרחיים לפעולת OpenLDAP.

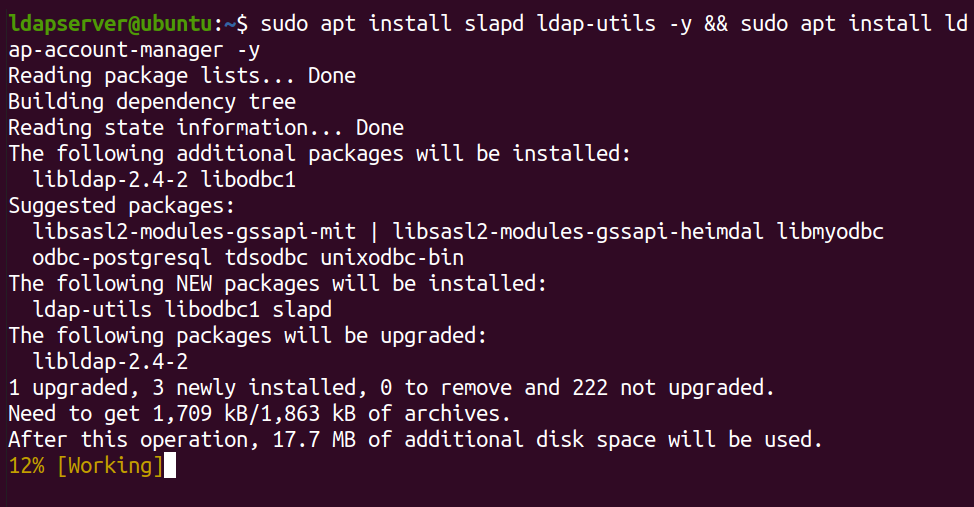

4. עכשיו, הפעל את הפקודה הזו כדי להתקין את שרת OpenLDAP ו-LDAP Account Manager (LAM), כלי ניהול מבוסס אינטרנט נוח.

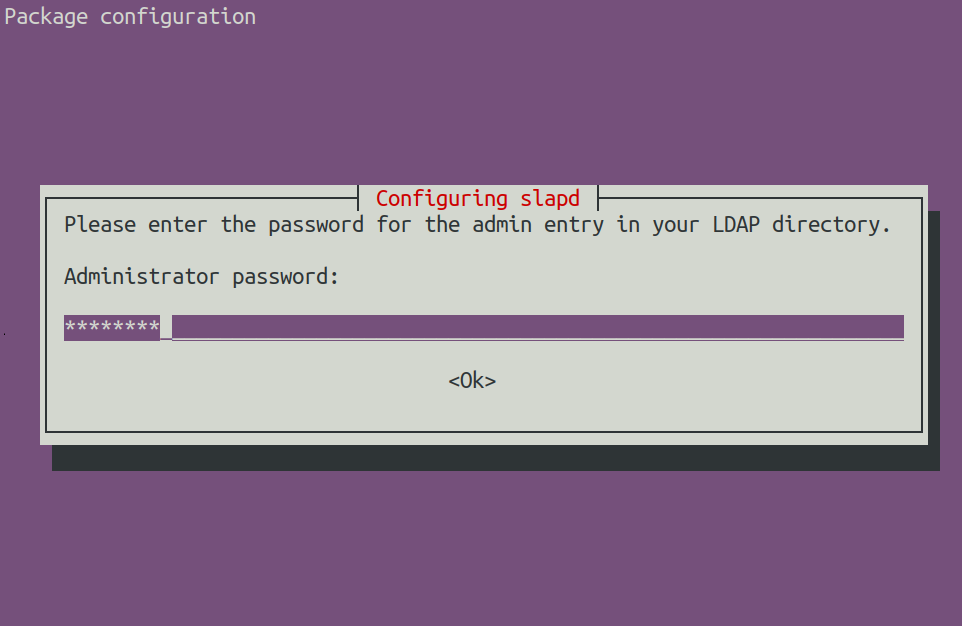

5. ספק סיסמא מנהלת עבור שרת ה-LDAP שלך כאשר תתבקש במהלך ההתקנה.

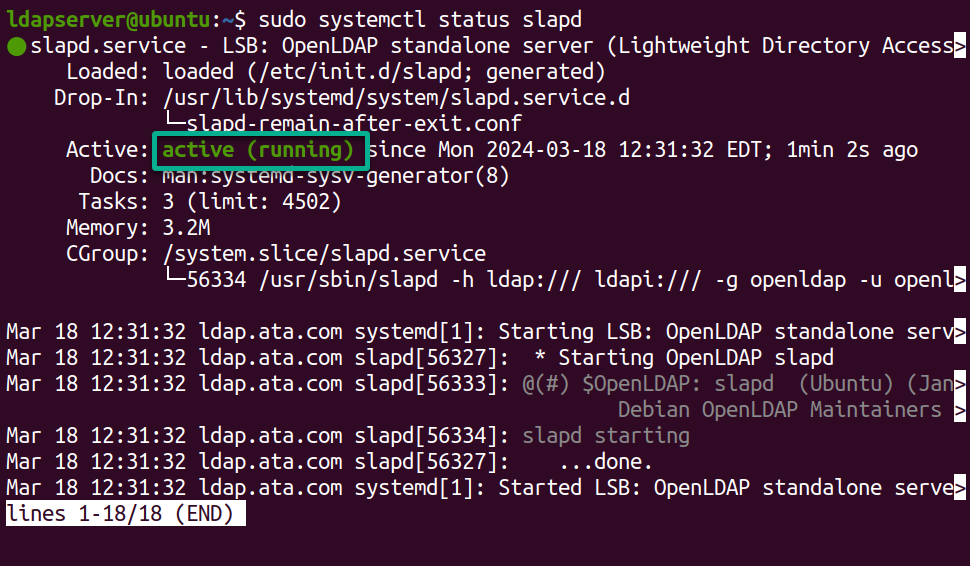

6. ברגע שהתקנת, הפעיל את הפקודת systemctl הבאה כדי לאשר את מצב שרת OpenLDAP (slapd).

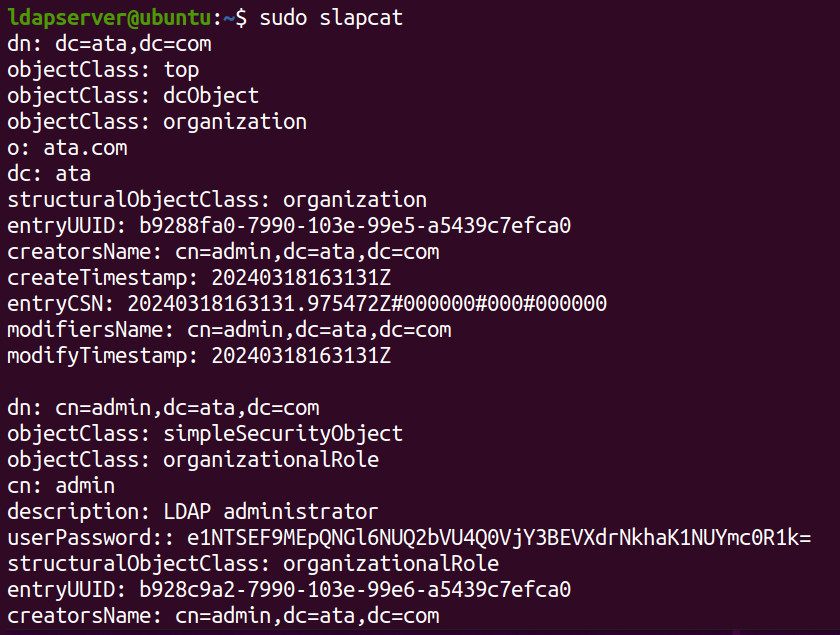

7. לבסוף, הפעל את הפקודה slapcat למטה כדי לבדוק את תוכן מסד הנתונים LDAP.

A list of default schemas and configurations below indicates that OpenLDAP has been installed correctly.

שמירה על שרת OpenLDAP בטוח עם חומת הפרויקטור UFW

התקנתם בהצלחה את שרת OpenLDAP שלכם, אך עליכם לחזק את ההגנות שלו לפני שהוא יוכל לשמור על הרשת שלכם. איך? על ידי גיוס עזרה מ-UFW, חומת האש הברירת מחדל של אובונטו.

הגדרת חומת הפרויקטור UFW היא כמו הקמת מאגדה דיגיטלית סביב עירכם. תתאימו את חומת האש כדי להגן על השרת שלכם, מאפשרים רק תנועה חיונית לעבור ושומרים על שומרים דיגיטליים.

כדי להבטיח קשרים בטוחים על שרת OpenLDAP שלכם, עליכם לפתוח כמה רצפי חומות עבור שרת OpenLDAP כדלקמן:

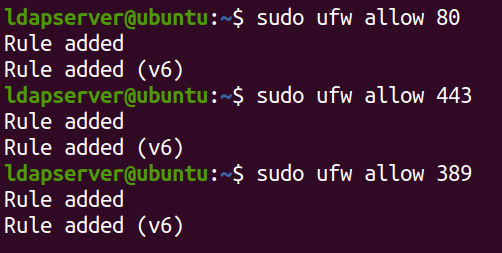

בצע את הפקודות ufw הבאות כדי לאפשר תנועה קלטית בין מסות לפורטים ל HTTP (80), HTTPS (443), ו-LDAP (389).

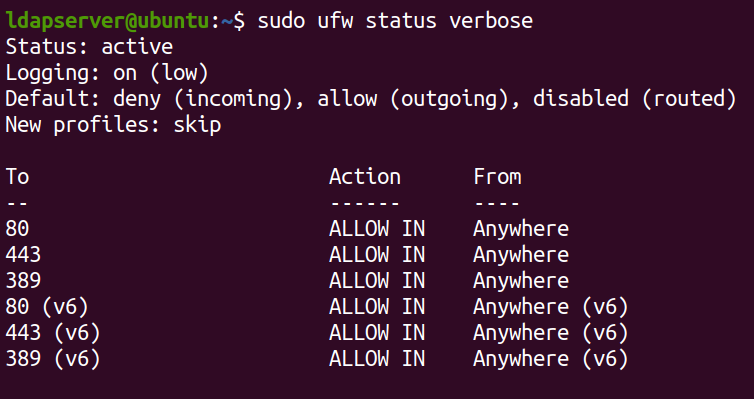

עכשיו, הפעל את הפקודה הבאה כדי לבדוק סקירה מפורטת של המצב והפרוטוקציה הנוכחית של UFW במערכת שלך.

הפלט הבא מאשר שהכללי המסד רישום שהוספת הושמעו בהצלחה.

הפעלת תמיכת PHP ב-Apache לצורך LAM

לאחר שהגנת את שרת LDAP שלך עם חומת האש UFW, עליך לוודא ש-Apache מז别 ומטפל בקבצי PHP ביעילות. צעד קריטי זה מסלול את הדרך לאינטגרציה חלקה בין Apache ל-LAM, מה שמאפשר ניהול יעיל של המדריך LDAP שלך.

כדי לאפשר תמיכה ב-PHP ב-Apache, בצע את הפעולות הבאות:

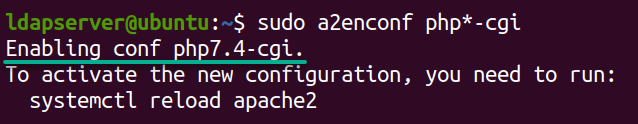

1. הפעל את הפקודה הבאה a2enconf כדי לאפשר קובץ תצורה לPHP Common Gateway Interface (CGI) של Apache.

תיקיות הגדרות אלה בד "" כ מכילות פקודות קשורות להגדרת PHP עבור Apache, כמו הגדרת מטפלים או הגדרת אפשרויות לביצוע PHP. על-ידי אפשרות הגדרות אלה, אתה מוודא ש-Apache מוגדר כראוי לטפל בסקריפטים PHP באמצעות ממשק ה-CGI.

2. לאחר הפעלה, הפעל את הפקודה הנמצאת מתחת כדי ל-reload את השירות של Apache (apache2) כדי ליישם את השינויים.

הפקודה הזו לא יוצרת פלט אך מוודאת שכל שינויים שנעשו בהגדרות Apache מושפעים. התהליך הזה כולל הפעלה של מודול PHP CGI מבלי להפעיל מחדש את כל השירות של Apache.

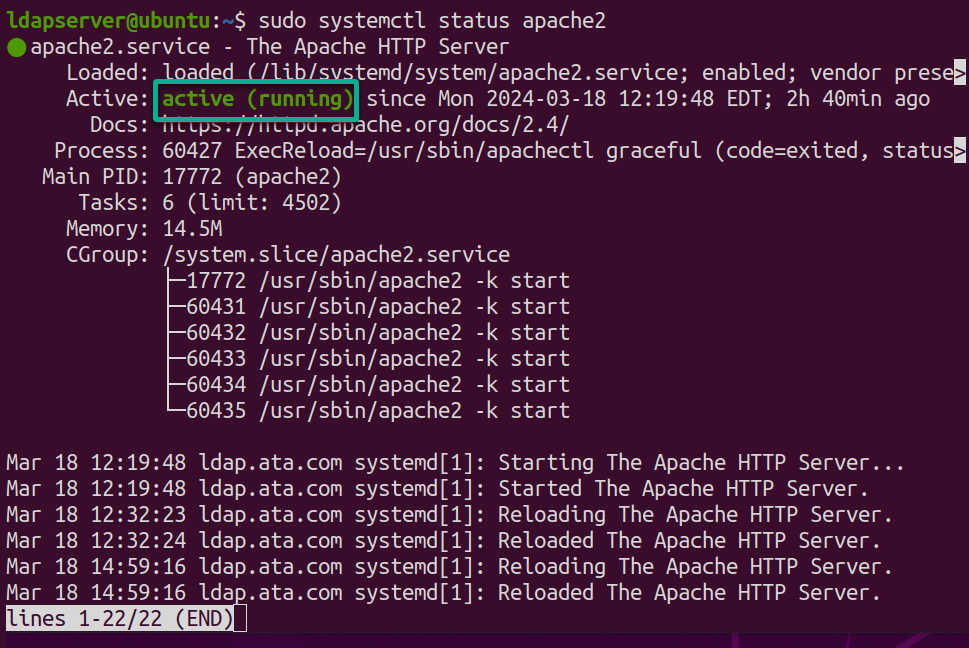

3. עכשיו, הפעל את הפקודה הזו כדי לבדוק את מצב ה-status של השירות apache2 כדי לוודא שהכל פועל באופן שגרתי.

הפלט יציג את מצב השרת האינטרנט של Apache כ-פעיל (מופעל) מבלי שיש שגיאות, כפי שמוצג מתחת.

הקמת ממשק האינטרנט של LAM

ממשיך מאפשרת התמיכה ב-PHP ב-Apache עבור LAM, אתה מתמקד עכשיו במרכז אחד שבו תוכל לשלוט בשרת ה-OpenLDAP שלך – ממשק האינטרנט של LAM. ממשק האינטרנט הזה מציע פלטפורמה ידידותית למנהלים כמוך לנהל שירותי ספריות.

כדי להקים את ממשק האינטרנט של LAM, המשך עם הצעדים הבאים:

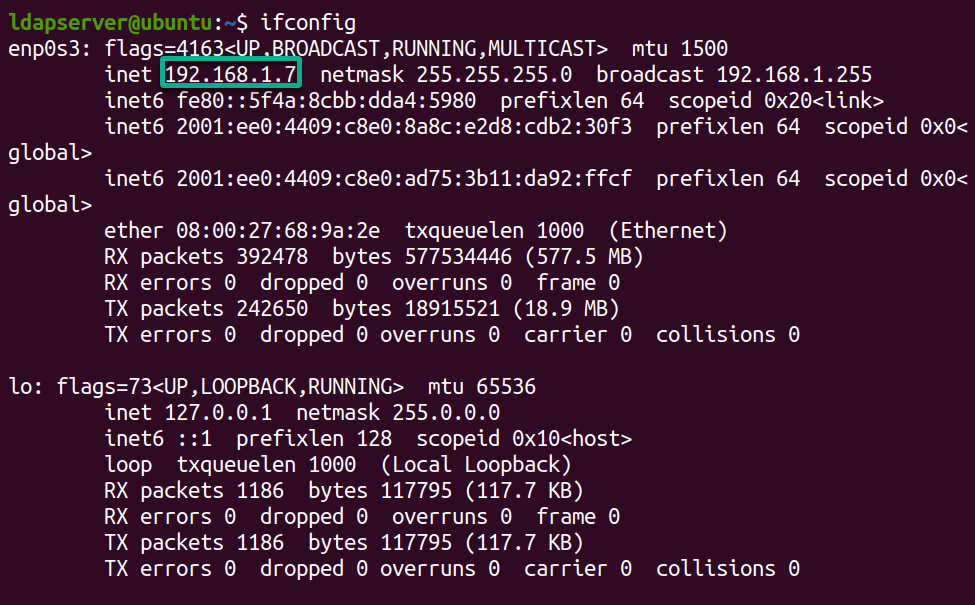

1. הפעל את הפקודה ifconfig הנמצאת מתחת כדי להציג את מידע הרשת שלך.

מצא ותספר את כתובת ה-IP של השרת ש

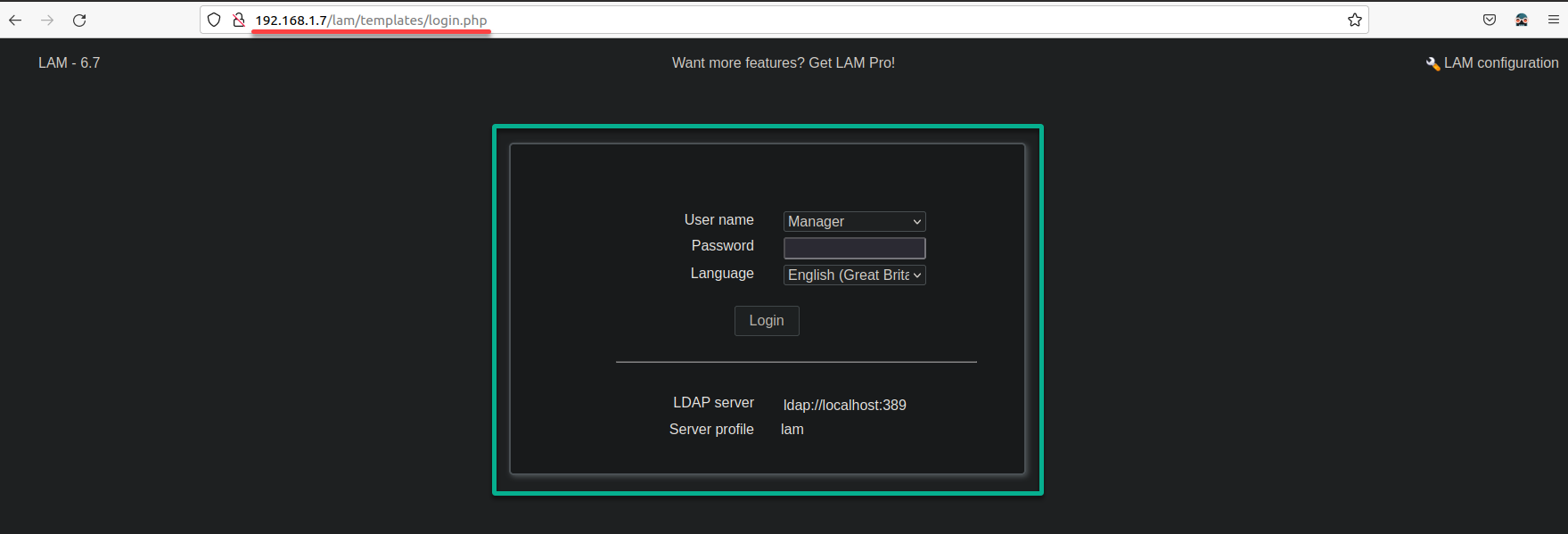

2. פתח את הדפדפן האינטרנט החביב עליך, ונווט לכתובת ה-IP של השרת שלך ולהוסיף /lam לסוף (למשל, http://192.168.1.7/lam). עשותך זאת תפנה את הדפדפן שלך לממשק האינטרנט של LAM, כפי שמוצג מתחת.

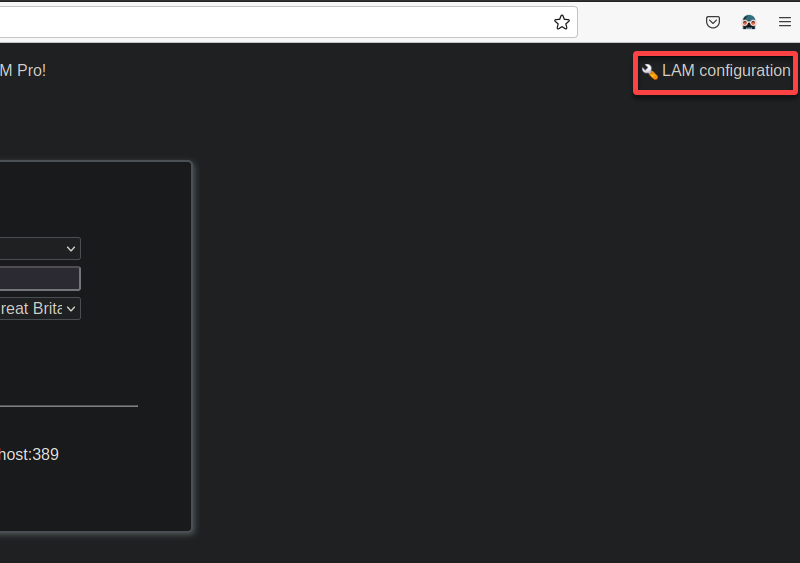

3. לחץ על הגדרות LAM (בפינה הימנית העליונה) בדף ההתחברות כדי לגשת לדף מנהל חשבונות LDAP (שלב רביעי).

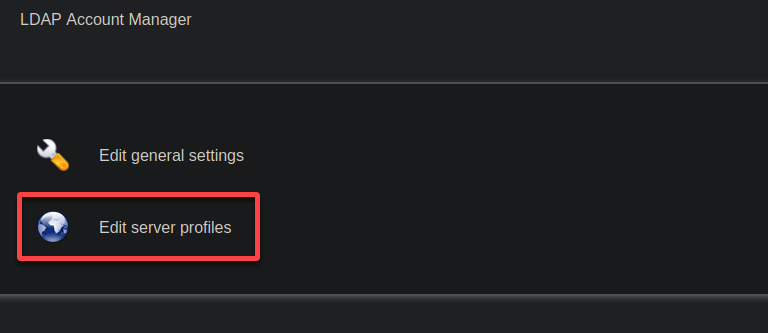

4. כעת, לחץ על ערוך פרופילי שרת כדי לשנות את ההגדרות של LAM.

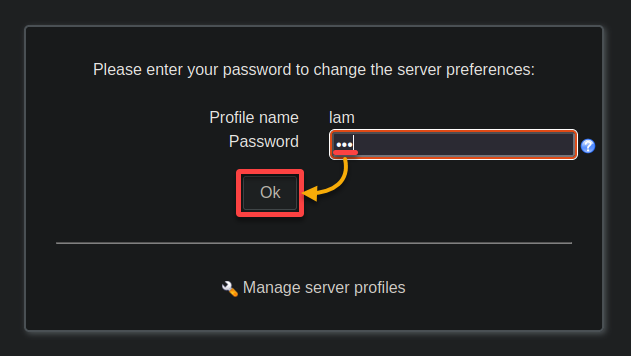

5. הזן את הסיסמה המוגדרת כברירת המחדל lam בדף ההתחברות השני, ולחץ על אישור כדי לאמת.

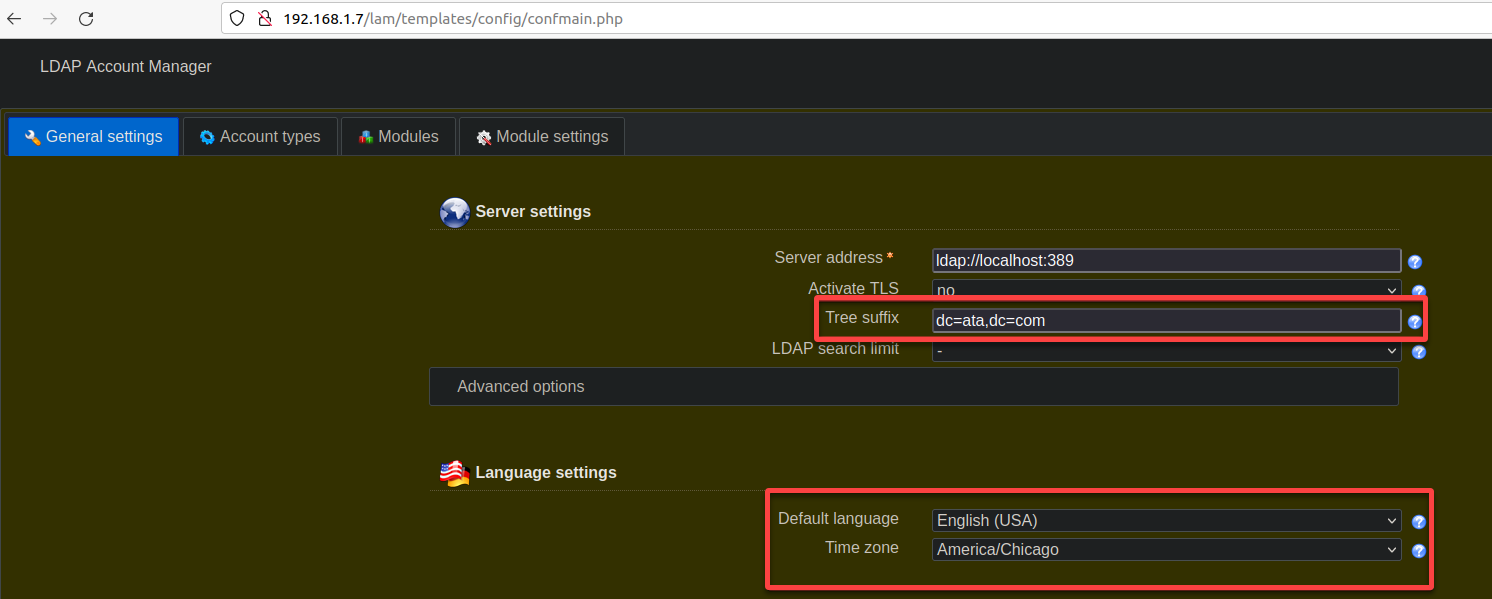

6. לאחר התחברות, קבע את ההגדרות הבאות תחת הגדרות כלליות:

- סיומת העץ – הזן את שם המובדל הבסיסי (DN) של הספריה שלך, למשל dc=ata,dc=com, והחלף אותם במרכיבים הנכונים של הדומיין שלך.

- שפת ברירת המחדל – בחר באהבתך לשפה של ממשק האינטרנט של LAM.

- אזון זמן – בחר באזון זמן שמתאים למיקום של השרת שלך, שזה חשוב לניהול מדויק של חשבונות שגיעו לתוקף.

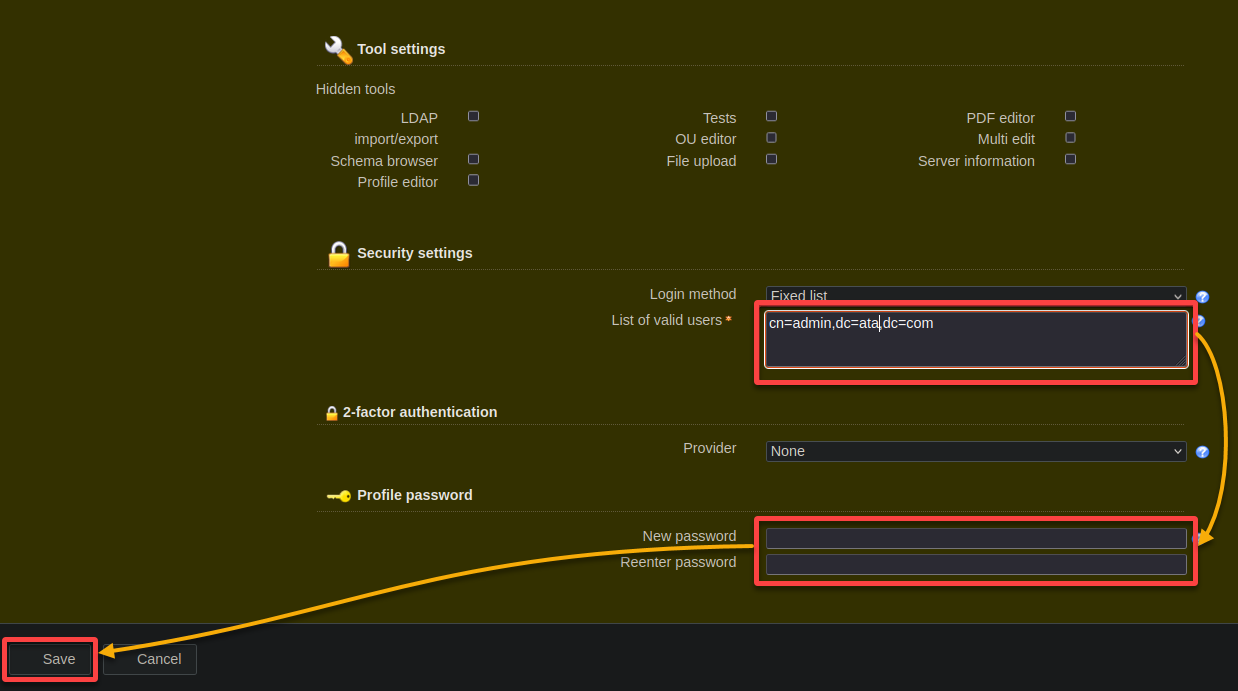

7. גלול למטה וקבע את האפשרויות לבטחון וסיסמת פרופיל עם מה שבאופן הבא:

- רשימת משתמשים חוקיים – הכנס את ה-DN של משתמש הLDAP האדמין שלך, למשל, cn=admin,dc=ata,dc=com.

- ס

- שמור את שאר ההגדרות בברירת המחדל, ולחץ על שמור כדי ליישם את ההגדרות שלך. לאחר שנשמר, הדפדפן שלך יופנה חזרה לדף הכניסה.

יצירת קבוצות ומשתמשים ב-LAM

עם לוח הבקרה של LAM מוכן, תמקד בהקים את היסודות למבנה דירקטורי מאורגן ובטוח — קבוצות ומשתמשים. יצירת קבוצות ומשתמשים היא כמו לארגן את הצוות שלך למחלקות ולתת לכולם את כרטיסי המזהה שלהם.

כדי ליצור קבוצות ומשתמשים ב-LAM, הפעל את השלבים הבאים:

1. נווט למנהל חשבונות LDAP על ידי השלבים שלוש עד חמש בחלק "הקמת ממשק האינטרנט של LAM". אבל הפעם, הזן את הסיסמה המוגדרת מחדש של השרת OpenLDAP.

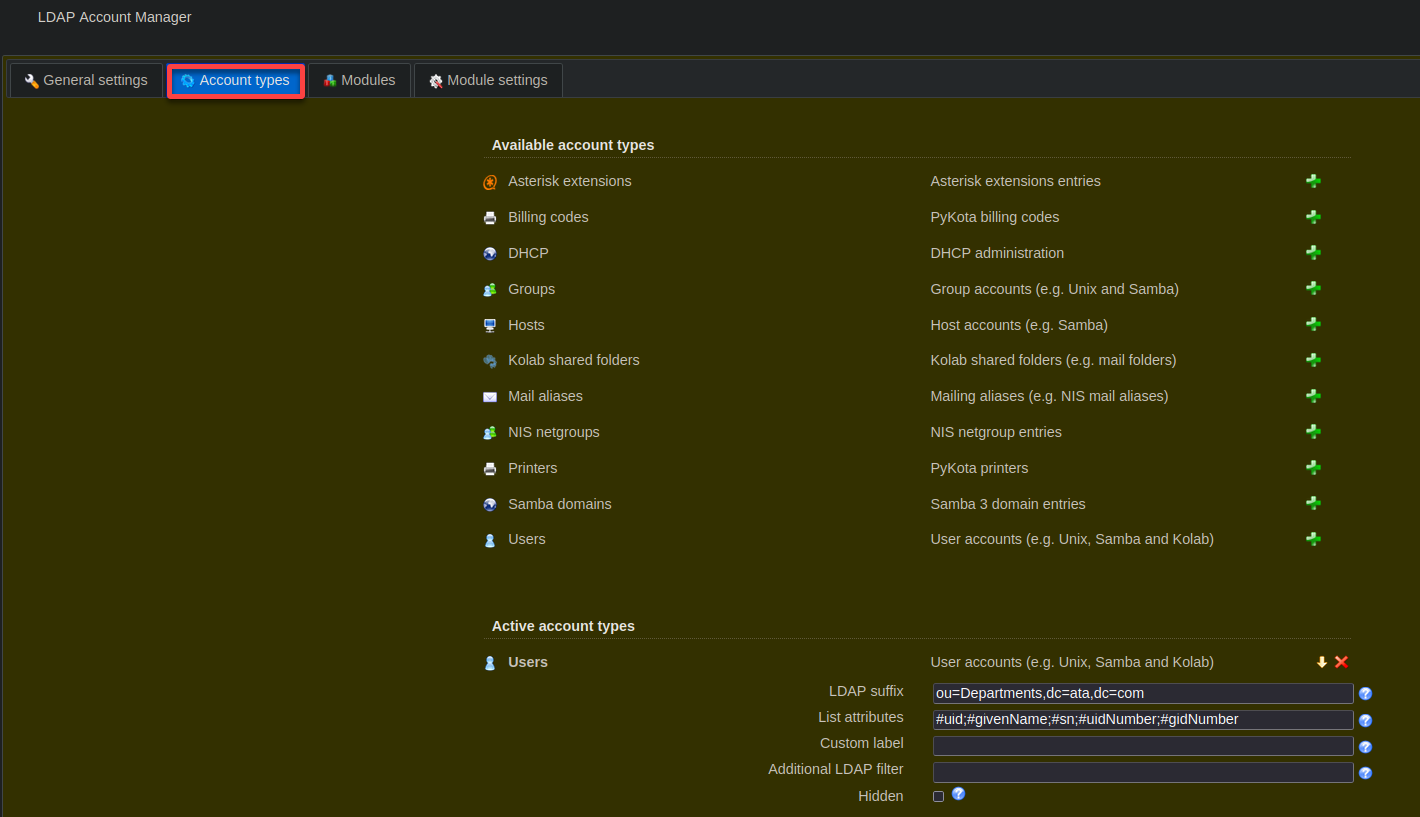

2. במנהל חשבונות LAM, נווט ללשונית סוגי חשבונות כדי להציג את כל אפשרויות סוגי גישה.

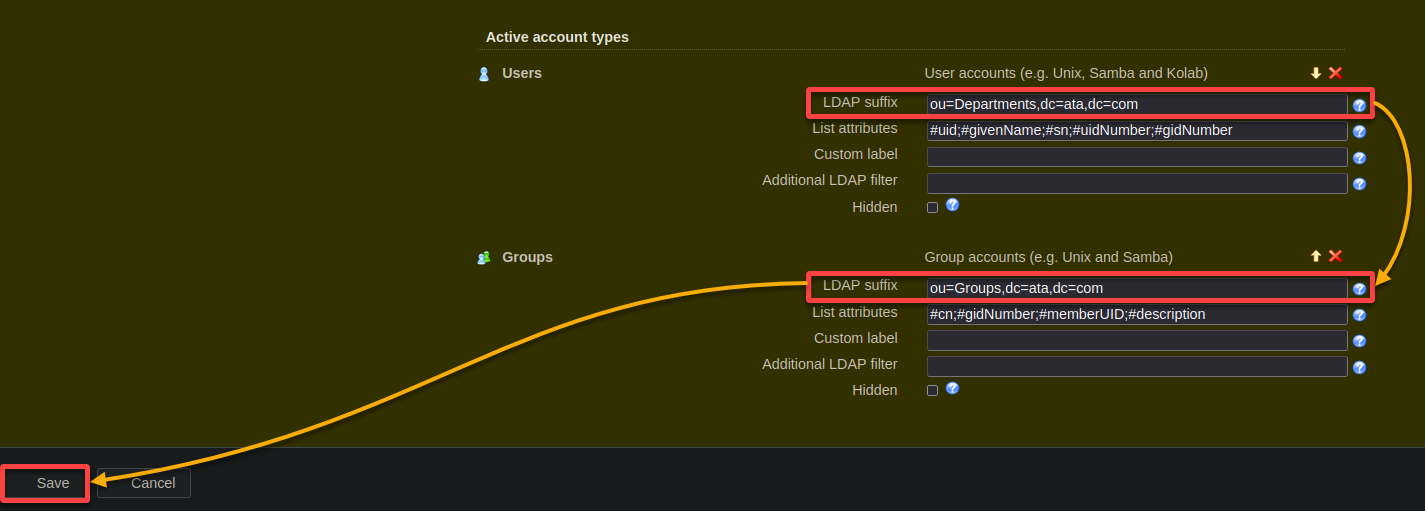

3. לאחר מכן, גלול למטה והגדר את הסופיקסים של LDAP בעודך מחליף <base_DN> (כלומר, dc=ata,dc=com), לפי הדרישה כך:

- משתמשים – ou=Departments,<base_DN>

- קבוצות – ou=Groups,<base_DN>

- שמור את שאר ההגדרות כברירת מחדל, ולחץ על שמור.

לאחר השמירה, הדפדפן שלך יופנה חז

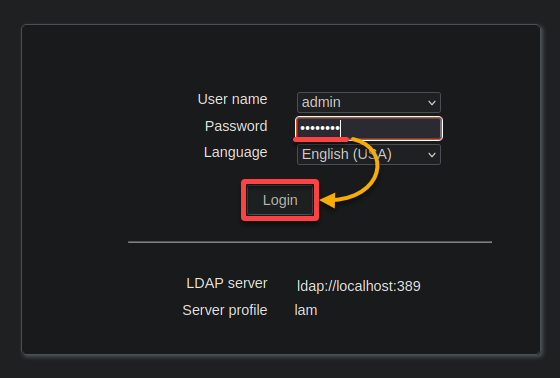

4. עכשיו, הזן את סיסמת הניהול שהגדרת במהלך ההתקנה ולחץ על התחברות כדי לגשת לשרת ה-OpenLDAP שלך.

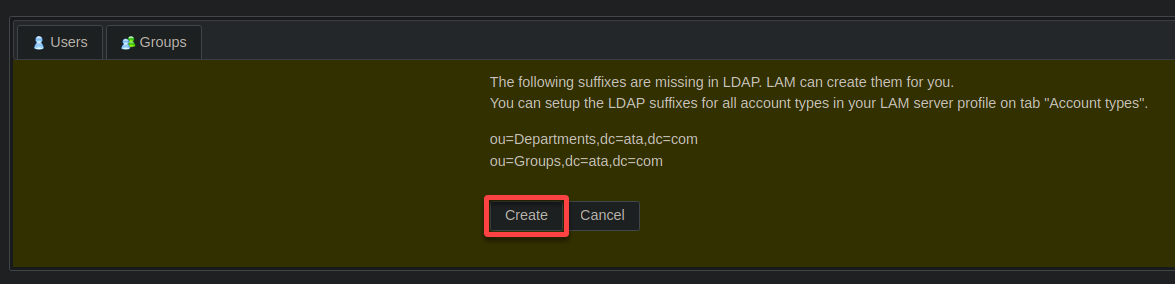

5. כאשר תתבקש, לחץ על צור כדי ליצור את שני הסיומות החסרות.

6. לאחר היצירה, לחץ על תצוגת עץ (בפינה העליונה-ימנית) כדי לראות את הסיומות החדשות של LDAP (מחלקות ו-קבוצות) מוצגות במבנה היררכי, כפי שמוצג למטה.

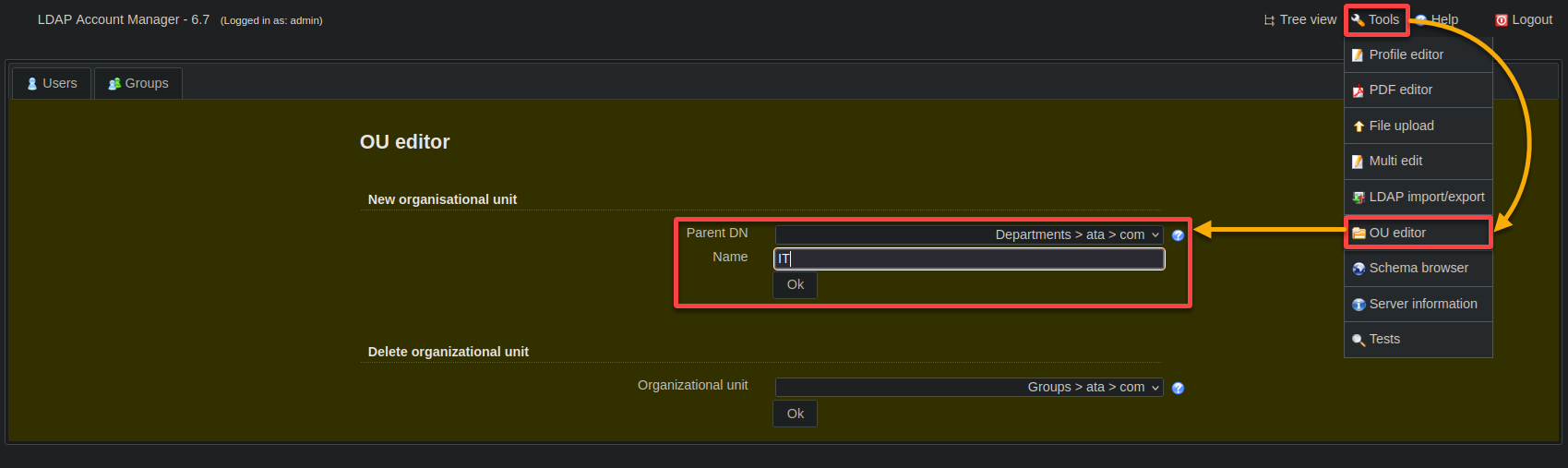

7. כעת, לחץ על כלים (בפינה העליונה-ימנית) ובחר עורך יחידות ארגוניות כדי להגדיר מחלקה חדשה עם הפרטים הבאים:

- DN הורה – בחר מחלקה > ata > com עבור ה-DN הורה. אפשרות זו מציינת היכן המחלקה החדשה תיווצר בתוך ספריית ה-LDAP שלך.

- שם – הזן IT (שרירותי) כשם המחלקה (OU).

לאחר ההגדרה, לחץ על אישור כדי להוסיף מחלקה חדשה בשם IT.

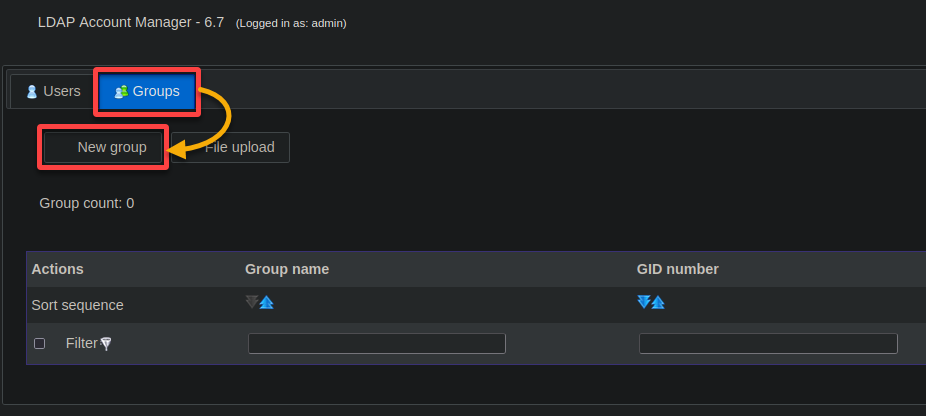

8. עכשיו, נווט ללשונית קבוצות ולחץ על קבוצה חדשה כדי ליצור קבוצה חדשה.

יצירת קבוצות מפשטת ניהול, מקדמת שיתוף פעולה, מיישמת מדיניות ומאפשרת סקלביליות ארגונית.

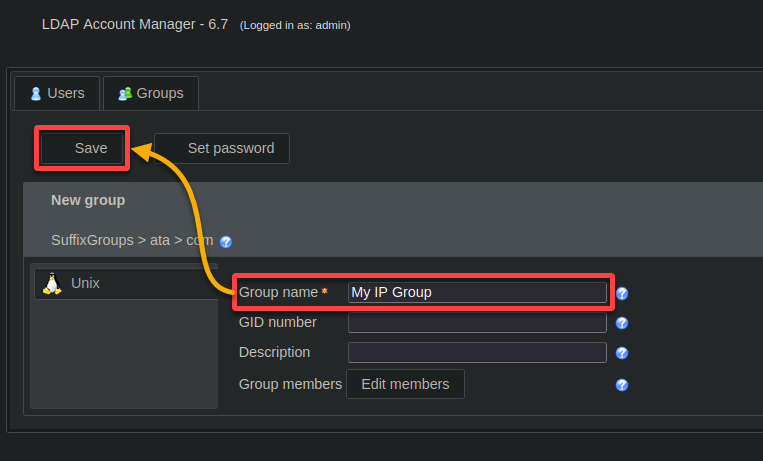

9. ספק שם תיאורי לקבוצה (למשל, קבוצת ה-IP שלי) ולחץ על שמור כדי לאשר את הקבוצה החדשה.

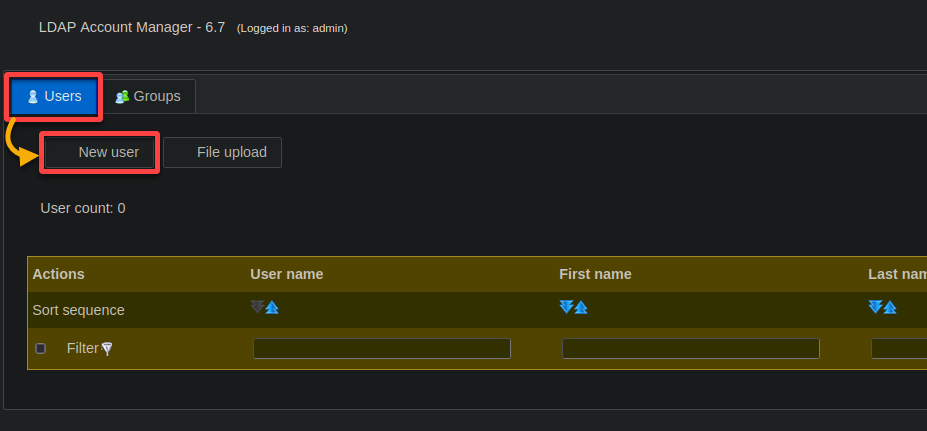

10. לאחר שהקבוצה נוצרה, נווט ללשונית משתמשים ולחץ על משתמש חדש כדי ליצור משתמש חדש.

הקמת מסגרת חזקה על ידי קיבוץ משתמשים לפי תפקידים, מחלקות או קריטריונים אחרים היא קריטית. מסגרת זו עוזרת לנהל גישה למשאבים ולקדם שיתוף פעולה יעיל ברחבי הארגון שלך.

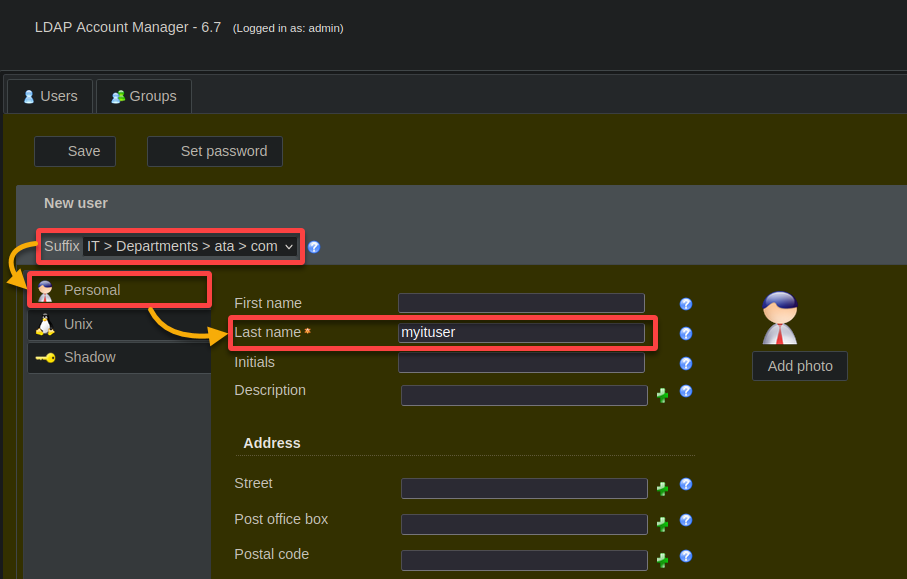

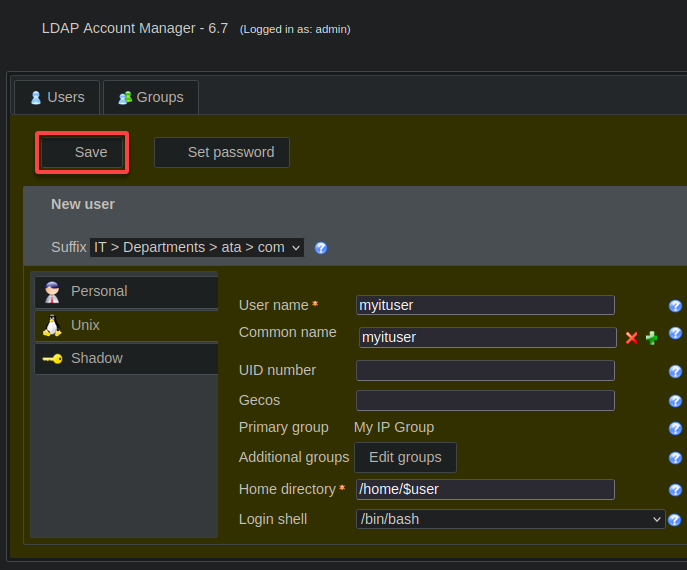

11. לאחר מכן, הגדר את המידע האישי של המשתמש כדלקמן:

- בחר IT > Departments > ata > com מהתפריט הנפתח סופית כדי למקם את המשתמש במחלקת IT.

- תחת הכרטיסייה אישי (פאנל שמאלי), הזן myituser (שרירותי) בשדה אחרון שם.

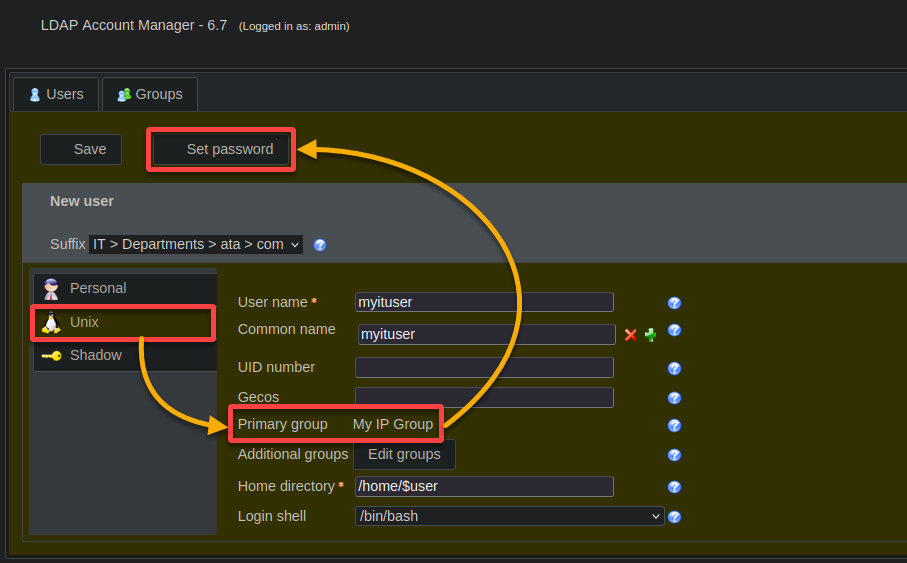

12. קבע את האישורים של המשתמש החדש עם הדברים הבאים:

- נווט לכרטיסייה יוניקס (פאנל שמאלי), וודא שהשם של הקבוצה שנוצרה (כלומר My IP Group) מוגדר כ-קבוצה ראשית.

- לחץ על הגדר סיסמא, זה פותח תיבת דיאלוג שבה תגדיר סיסמא למשתמש החדש (שלב 13).

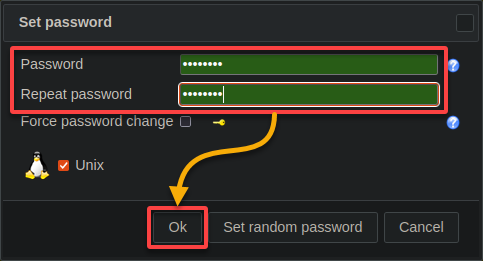

13. ספק סיסמא מאובטחת למשתמש החדש, ולחץ אישור כדי לאשר.

14. השאר את ההגדרות האחרות כפי שהן, ולחץ על שמור כדי לסיים את יצירת חשבון המשתמש החדש.

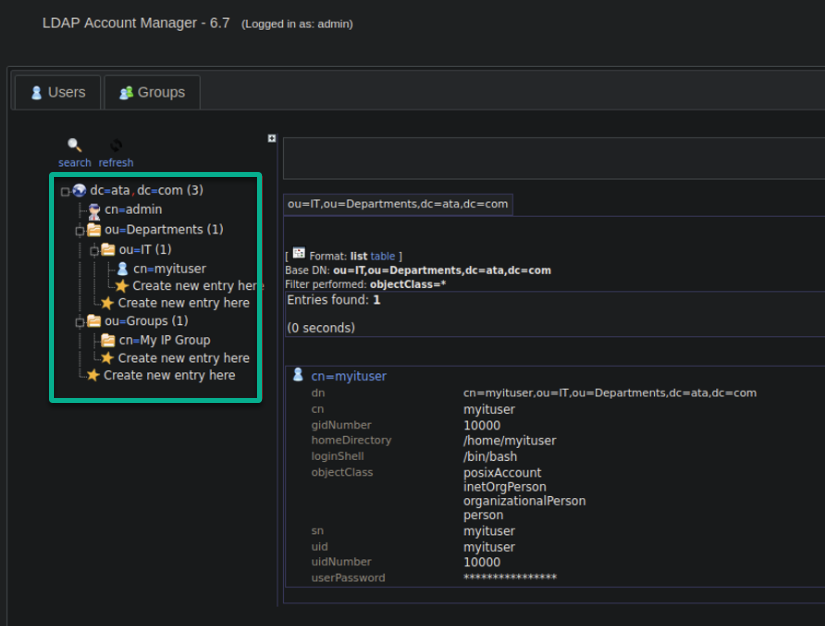

15. חזור על תצוגת עץ כדי לראות את המבנה המעודכן עם המחלקה החדשה (IT), הקבוצה (My IP Group) וחשבון המשתמש (myituser) שנכללו.

התקנה והגדרה של לקוח OpenLDAP

עכשיו, כשיש לך הגדרת שרת נהדרת, אתה צריך דרך לתקשר איתו על ידי התקנה והגדרה של לקוח OpenLDAP. הגדרת לקוח זה חיונית לאפשר אימות מרכזי וגישה למשאבים ברחבי הרשת שלך.

שילוב מערכת ה-Ubuntu שלך עם שרת ספריית ה-LDAP יוצר מנגנון אימות מאוחד, משפר את האבטחה ומפשט את ניהול המשתמשים.

להתקנה והגדרה של לקוח OpenLDAP, בצע את השלבים הבאים:

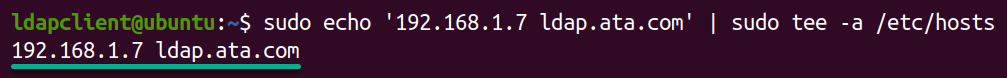

1. בצע את פקודת sh הבאה כדי להוסיף את שם השרת והכתובת ה-IP של שרת ה-OpenLDAP שלך למכונת הלקוח שלך לקובץ /etc/hosts, מה שמאפשר תקשורת מבוססת שם שרת.

זכור להחליף את 192.168.1.7 ו-ldap.ata.com בכתובת ה-IP ושם השרת שלך.

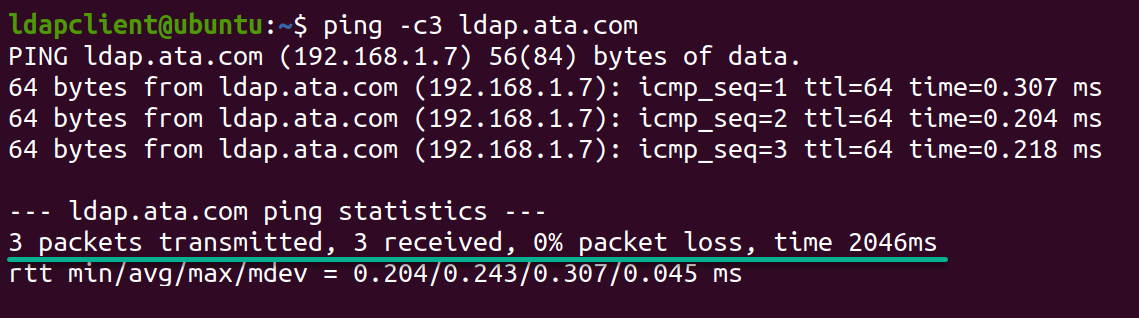

2. לאחר ההוספה, הרץ את פקודת ping הבאה כדי לבדוק את הקישוריות בין המערכת שלך לשרת ה-OpenLDAP שלך (ldap.ata.com).

הפלט הבא מאשר שמכונת הלקוח יכולה לתקשר בהצלחה עם שרת ה-OpenLDAP באמצעות כתובת ה-IP ושם השרת שצוינו.

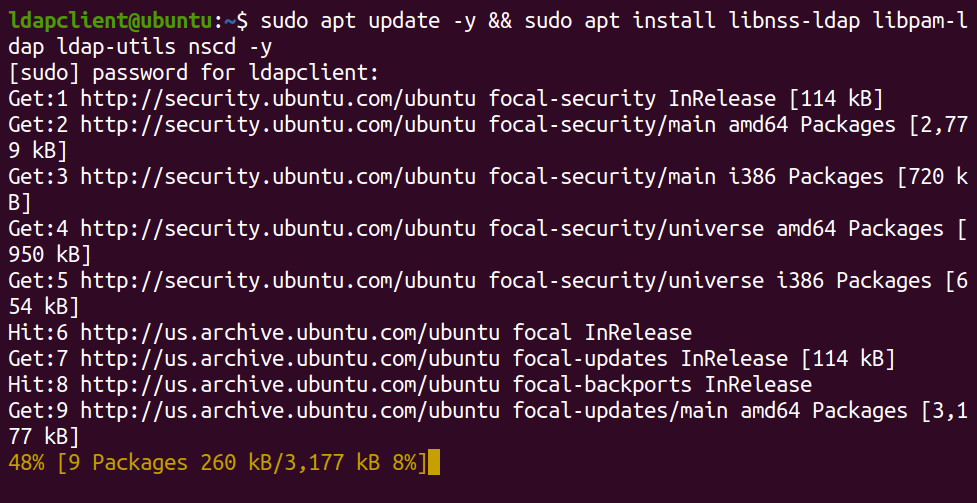

3. לאחר מכן, הרץ את הפקודה הבאה כדי לעדכן את רשימות החבילות שלך ולהתקין את חבילות לקוח ה-OpenLDAP הנדרשות הבאות:

libnss-ldap– מאפשר למערכת שלך להשתמש ב-LDAP עבור מסדי נתונים של קונפיגורציה משותפת.libpam-ldap– מאפשר אימות מערכת מול ספריות LDAP.ldap-utils– מספק כלים לשורת הפקודה לניהול ערכי ספריית LDAP.nscd– מאחסן במטמון חיפושי NSS, ומשפר את הביצועים על ידי הפחתת שאילתות לשרת LDAP.

במהלך ההתקנה, תקבלו סדרת הנחיות להגדרת לקוח OpenLDAP (שלב ארבע).

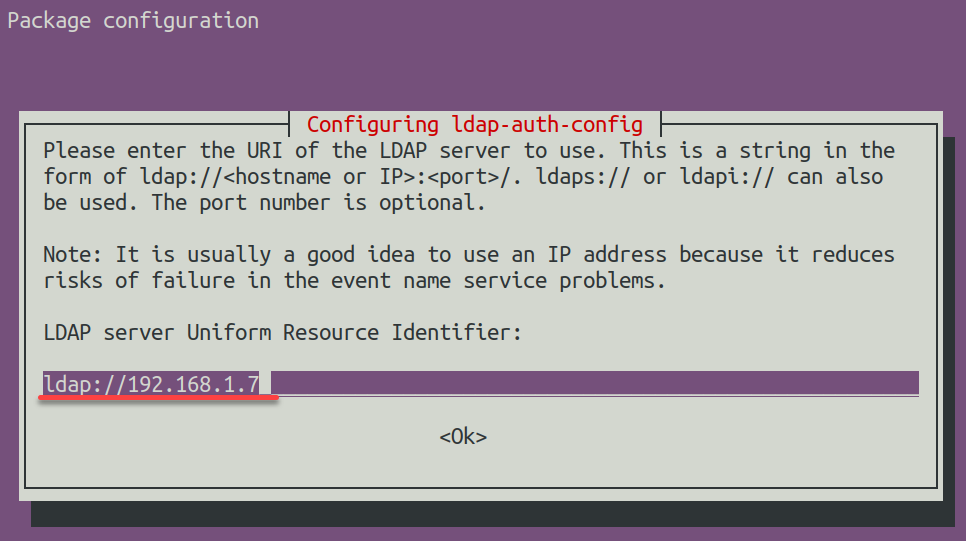

4. כעת, הכניסו ldap://192.168.1.7 בשדה מזהה משאב אחיד של שרת LDAP, המפנה את הלקוח לשרת OpenLDAP שלכם.

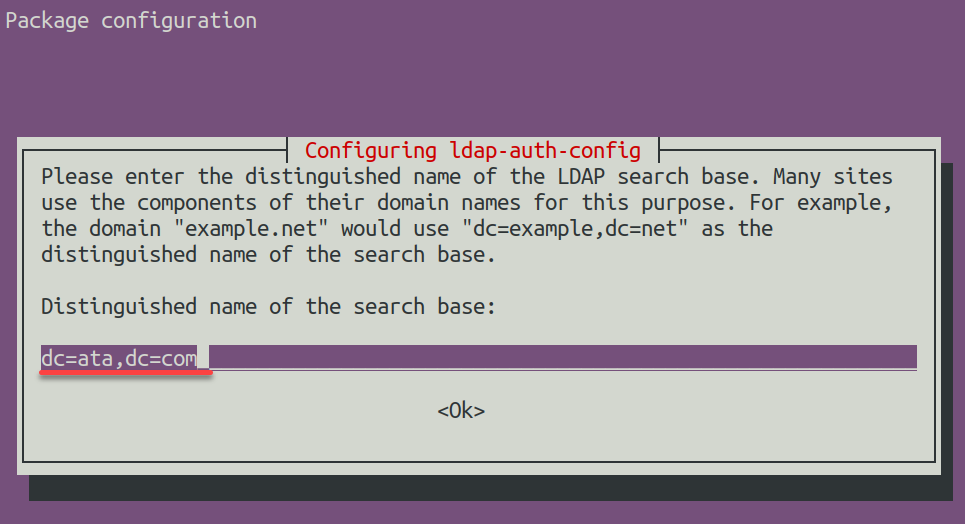

5. הכניסו את ה-DN של בסיס החיפוש (כלומר, dc=ata,dc=com) לפעולות LDAP.

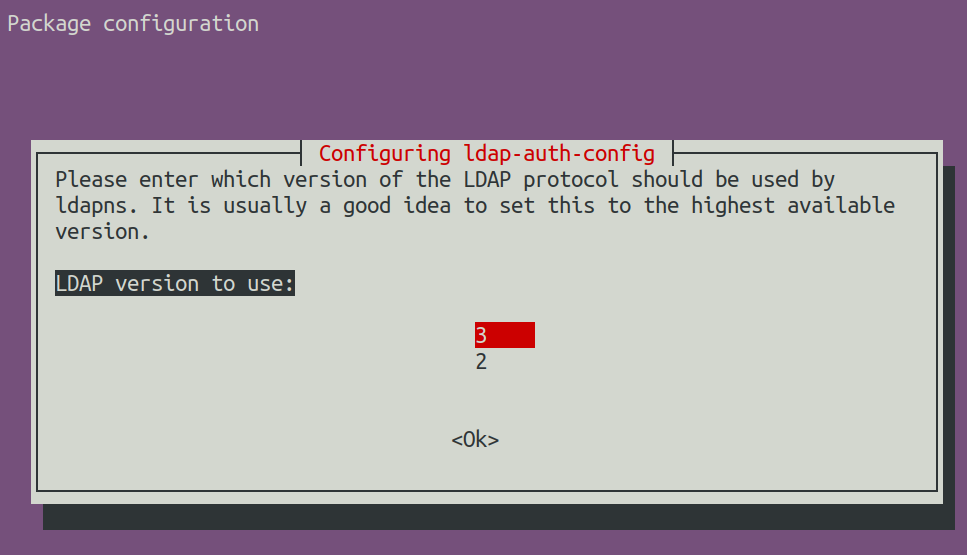

6. בחרו 3 כגרסת LDAP לשימוש עבור אבטחה ותכונות משופרות

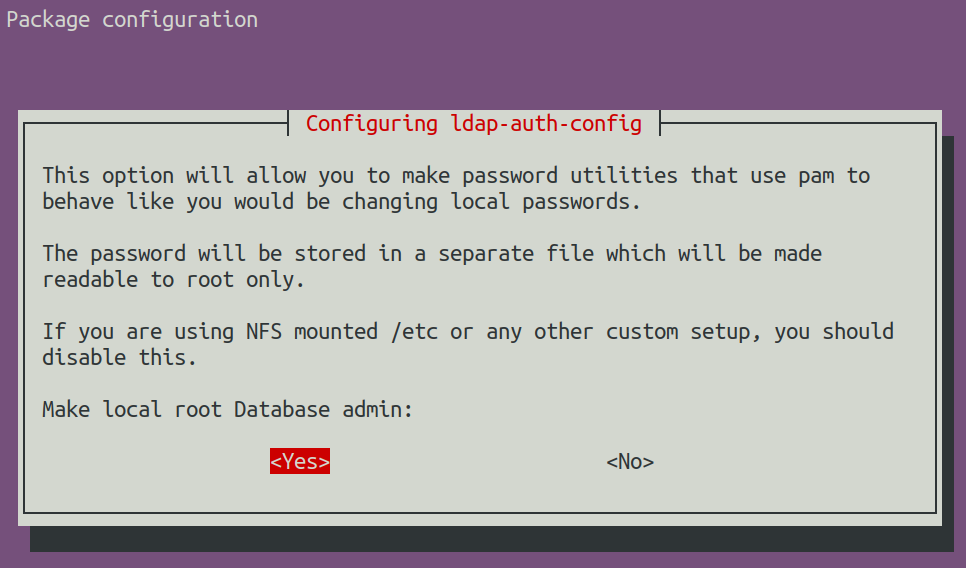

7. לאחר מכן, בחרו כן כדי לתת למשתמש root הרשאות ניהול מסד נתונים.

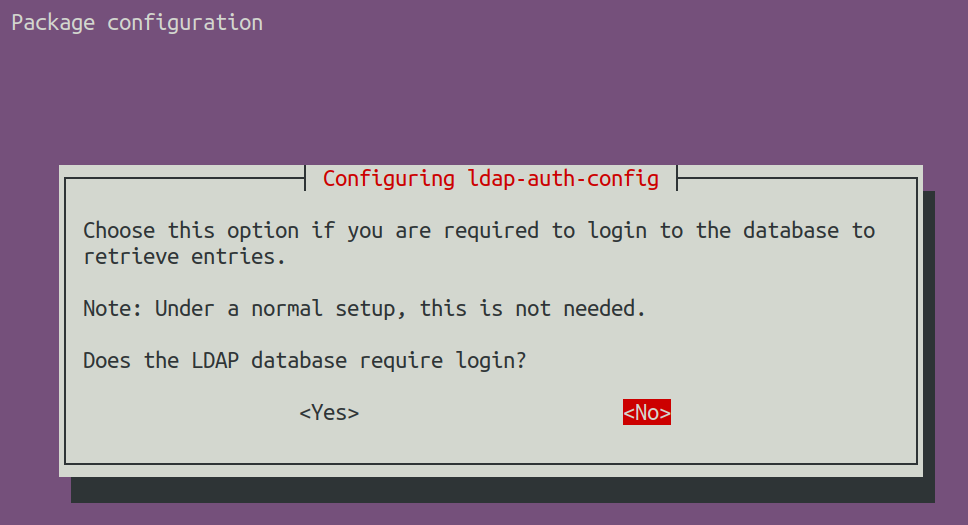

8. לאחר מכן, בחרו לא לניהול חשבון root כדי להשבית את הכניסה למסד הנתונים של LDAP.

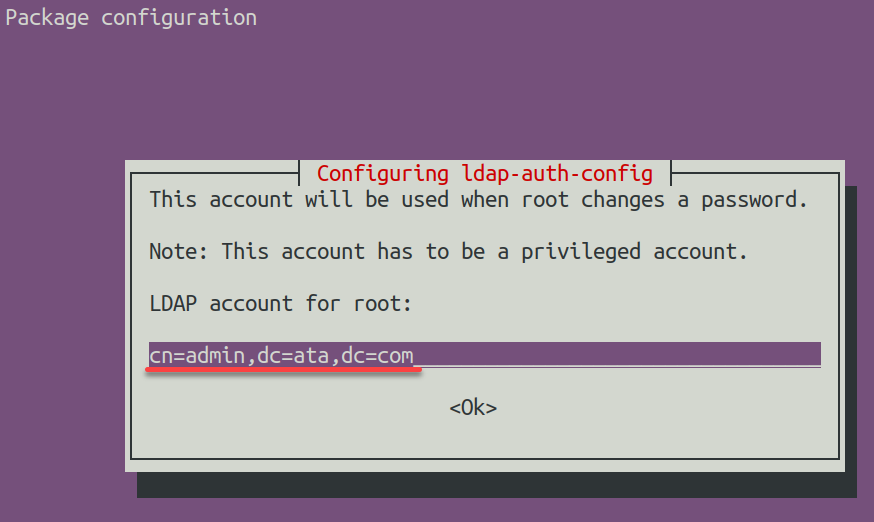

9. הכניסו את חשבון LDAP עבור root (כלומר, cn=admin,dc=ata,dc=com). תצורה זו מגדירה את חשבון הניהול לניהול LDAP.

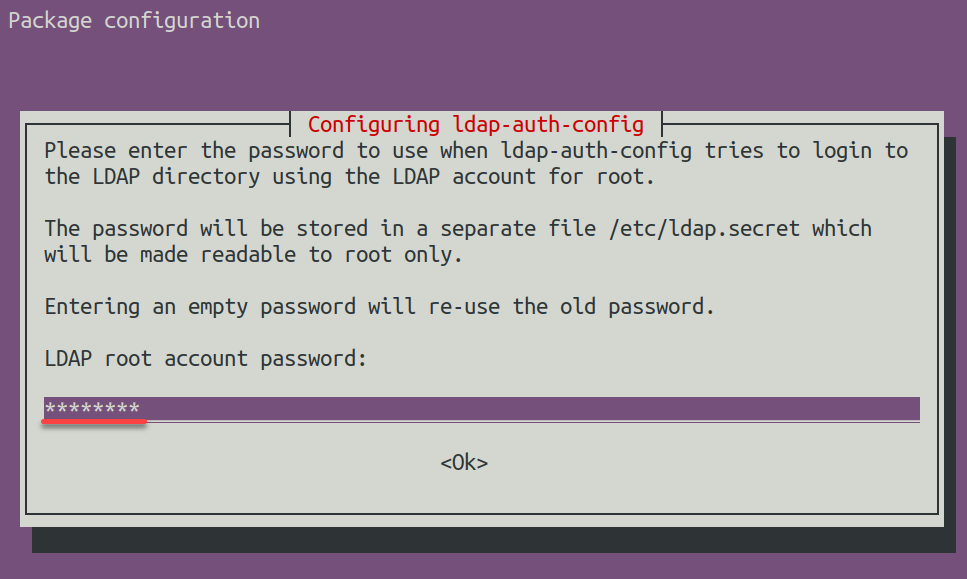

10. ספקו סיסמת root חזקה לחשבון LDAP (סיסמת מנהל).

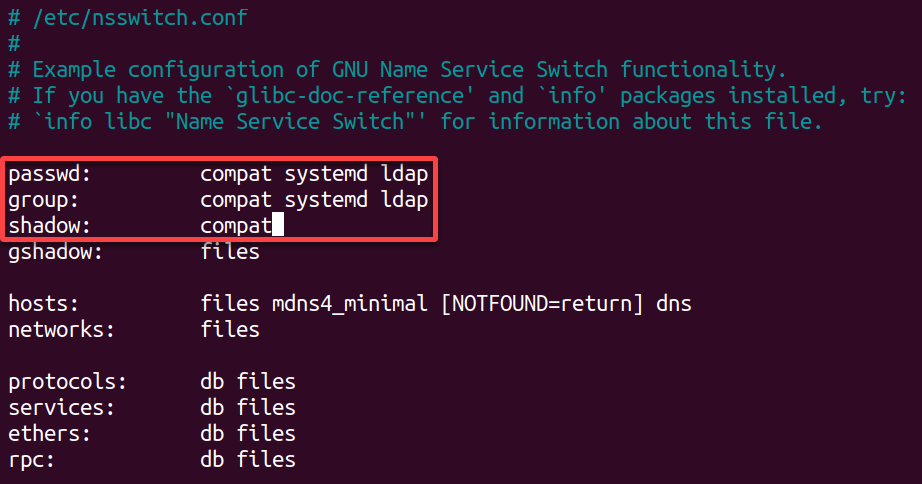

11. לאחר תצורת הלקוח, פתחו את הקובץ /etc/nsswitch.conf בעורך המועדף עליכם (למשל, nano או vim) כדי להגדיר את מתג שירותי השמות של המערכת שלכם.

הקובץ הזה קובע את סדר העדיפויות למקום שבו המערכת מחפשת דברים כמו חשבונות משתמשים, קבוצות, מארחים ושירותים.

12. שנה את ערכם של השורות הבאות בקובץ /etc/nsswitch.conf כך שיכלול את הבא:

compat – מתייחס לקבצים מקומיים כמו /etc/passwd.

ldap – מציין שימוש ב־LDAP.

תצורה זו מאפשרת שימוש באימות משתמשי LDAP ופונקציות מערכת אחרות

passwd: compat systemd ldap

group: compat systemd ldap

shadow: compat

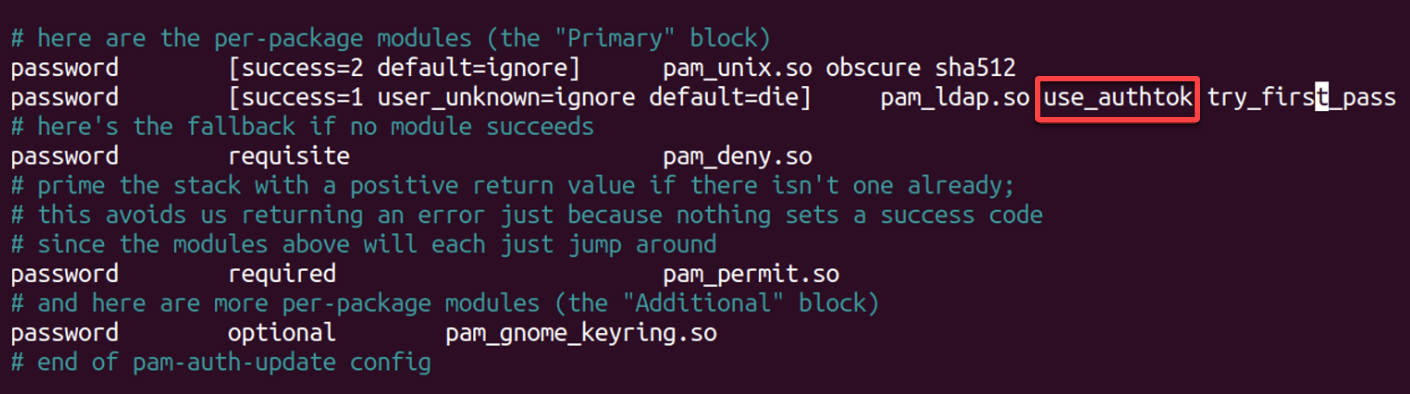

13. כעת, פתח את הקובץ /etc/pam.d/common-password, אתר והסר את האפשרות use_authtok, כפי שמודגש למטה, שמור את השינויים וסגור את הקובץ.

פעולה זו מאפשרת לך להתאים את הגדרות הסיסמה של PAM כך שישמשו את הסיסמה שסופקה על ידי המשתמש.

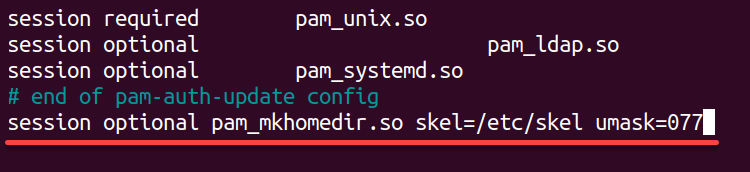

14. בנוסף, פתח את הקובץ /etc/pam.d/common-session, הוסף את השורה הבאה ושמור וסגור את הקובץ.

בעת כניסת משתמש, התצורה הזו מוסיפה יצירת תיקיית בית אוטומטית כדי לוודא שתיקיות הבית של המשתמש נוצרות עם הרשאות הולמות.

15. לבסוף, הרץ את הפקודה הבאה כדי להפעיל מחדש את שירות שם ה-Daemon (nscd) וליישם את השינויים בקונפיגורציה.

בדיקת התקנת OpenLDAP שלך

עם הכל במקום, עליך לוודא שההגדרות של שרת OpenLDAP והלקוח פועלות כמצופה. תבדוק שהספרייה שלך נגישה, שהמשתמשים יכולים להאמת בהצלחה, ושהנתונים נשלפים ומתעדכנים כראוי.

כדי להבטיח את שלמות ותפקוד ההתקנה של שרת ולקוח OpenLDAP שלך, בצע את הפעולות הבאות:

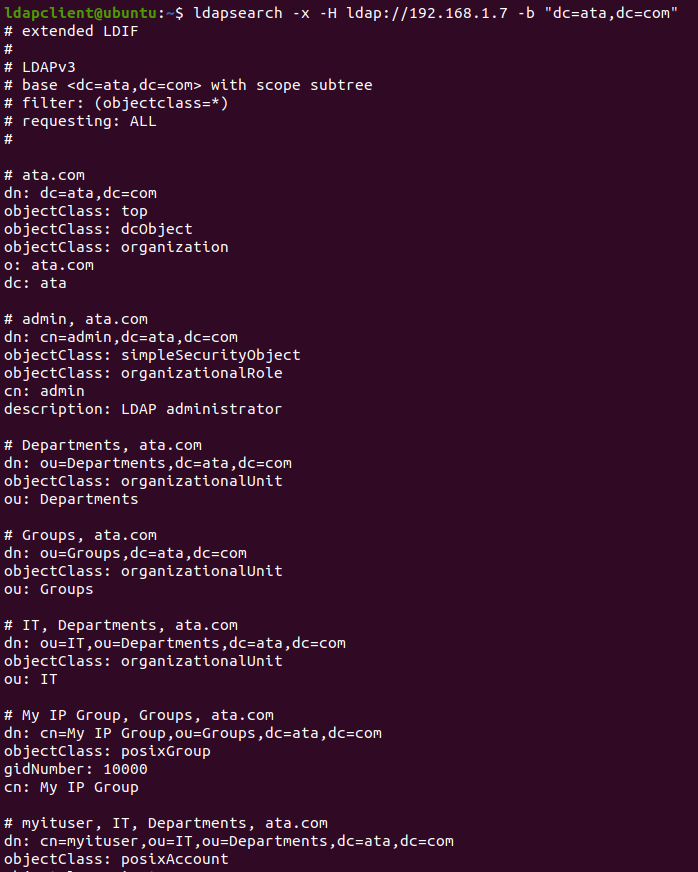

הרץ את פקודת ldapsearch הבאה כדי לשאול את ספריית ה-LDAP שלך לכל חשבונות המשתמשים.

תראה פלט שנראה משהו כמו הבא, מפרט את הפרטים של כל משתמש. פלט זה אומר ששרת ה-OpenLDAP מגיב כראוי לשאילתות החיפוש שלך.

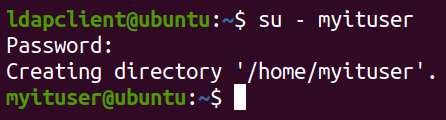

לבסוף, נסה להיכנס (su) לחשבון המשתמש myituser.

התחברות מוצלחת מצביעה על כך שהאימות מול שרת ה-OpenLDAP פועל כמצופה.

? הודעת התחברות מוצלחת לא תמיד תוצג; במקום זאת, ייתכן שתיכנס פשוט ותוצג בפניך פקודת חדשות, כמו שמוצג למטה. אם ישנם שגיאות, הן יוצגו, ותשאר מחובר כמשתמש הנוכחי.

סיכום

הצלחת! לשרת ה-Ubuntu שלך יש כעת מערכת OpenLDAP תפעולית מלאה עם חומת אש מאובטחת, שרת אינטרנט מופעל PHP, וממשק מנהל חשבונות LDAP מתוחכם.

קבוצות וחשבונות משתמש מוגדרים, ולקוח OpenLDAP שלך מוכן להתחבר. כך, תוכל להיות בטוח בביצועי השרת שלך.

עכשיו, קח קצת זמן לעיין בדף המסמכים הרשמי של OpenLDAP, המלא בטיפים וטריקים יקרי ערך. כמו כן, למה לא לשקול ללמוד כיצד לגבות ולשחזר את שרת OpenLDAP שלך כדי להבטיח את בטיחות חשבונות המשתמש וההגדרות שלך?