In der heutigen schnelllaufenden digitalen Welt ist es nicht einfach, auf Benutzerkonten und Zugriffskontrollen auf dem laufenden zu behalten. Fürchten Sie sich jedoch nicht! OpenLDAP ist die Lösung zu Ihren Problemen, eine weit verbreitete Open-Source-Implementierung des Leichten Verzeichniszugriffsschutzes (LDAP).

In diesem Leitfaden erkunden wir alle Aspekte der Einrichtung eines OpenLDAP-Servers auf Ihrem Ubuntu-Rechner. Goodbye verstreute Benutzerdaten und Hallo zentrales Management, Authentifizierung und Autorisierung.

Lassen Sie sich inspirieren, um Ihre Benutzerverwaltung zu optimieren und Ihre IT-Workflows zu vereinfachen!

Voraussetzungen

Dieser Leitfaden beinhaltet praktische Demonstrationen zur Einrichtung eines OpenLDAP-Servers. Wenn Sie mitmachen möchten, sollten Sie sicherstellen, dass Sie die folgenden Dinge haben:

- Zwei Rechner (ein Server und ein Client) mit Ubuntu 20.04 oder aktuelleren Versionen.

- A non-root user with

sudoprivileges on both machines.

Einrichten des OpenLDAP-Servers auf Ubuntu

Von der Sicherstellung der Einsatzbereitschaft Ihres Systems ausgehend, beginnen Sie nun, sich in das Herz Ihrer Einrichtung vorzudringen, indem Sie den OpenLDAP-Server installieren. LDAP spielt eine bedeutende Rolle bei der Serververwaltung, insbesondere beim Verwalten von Benutzerkonten und der Zugriffssteuerung innerhalb eines Unternehmensnetzwerks.

Um den OpenLDAP-Server auf Ihrem System zu installieren, führen Sie die folgenden Schritte aus:

? Im Verlauf dieser Anleitung müssen Sie Ihren Domainnamen verwenden, um ata.com zu ersetzen.

1. Öffnen Sie Ihr Terminal und führen Sie den folgenden Befehl aus, um den Hostnamen Ihres Computers festzulegen (z. B. ldap.ata.com). Dieser Befehl liefert keine Ausgabe im Terminal, ermöglicht es aber anderen Geräten im Netzwerk, Ihr Gerät zu erkennen.

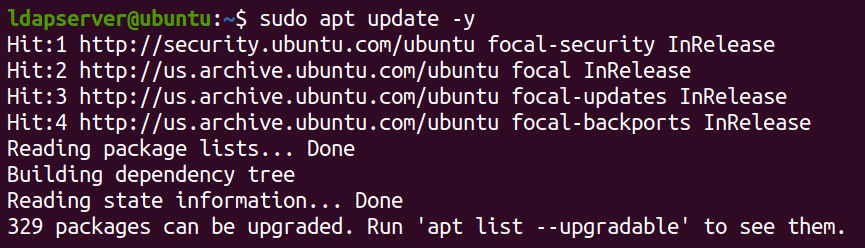

2. Führen Sie als Nächstes den apt update Befehl aus, um den Paketindex Ihres Systems zu aktualisieren.

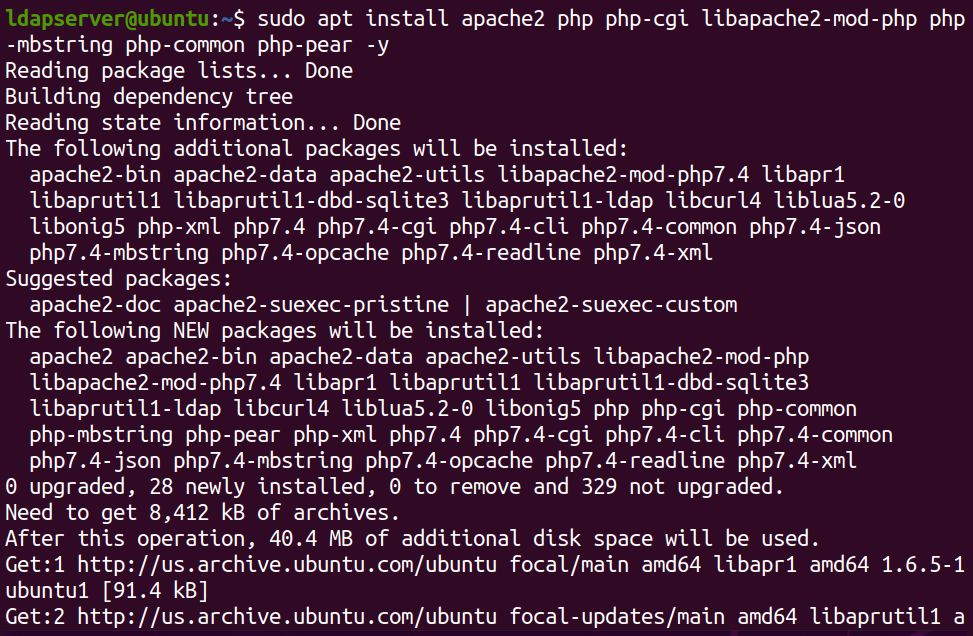

3. Sobald aktualisiert, führen Sie den unten stehenden apt install Befehl aus, um den Apache-Webserver und die erforderlichen Komponenten (PHP-Module) zu installieren. Diese Komponenten sind für den ordnungsgemäßen Betrieb von OpenLDAP erforderlich.

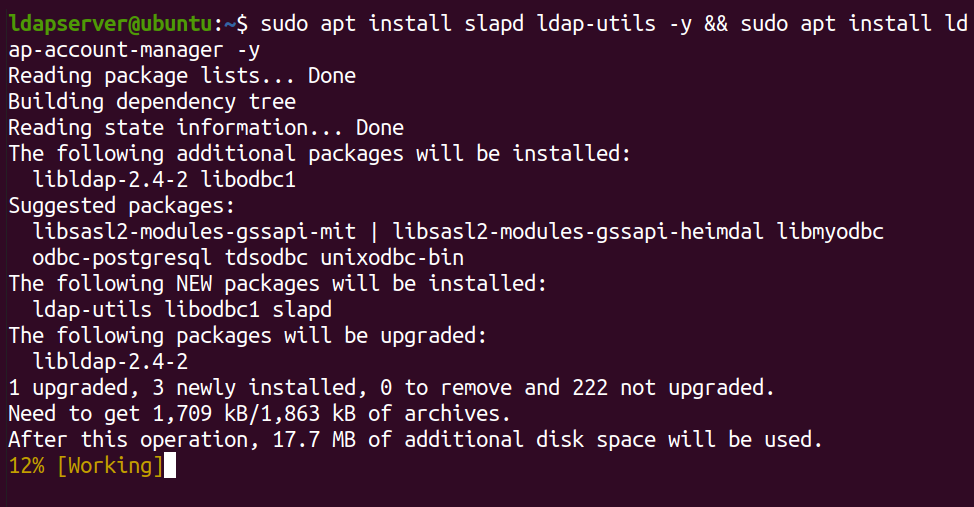

4. Führen Sie nun diesen Befehl aus, um den OpenLDAP-Server und LDAP Account Manager (LAM) zu installieren, ein praktisches webbasiertes Verwaltungstool.

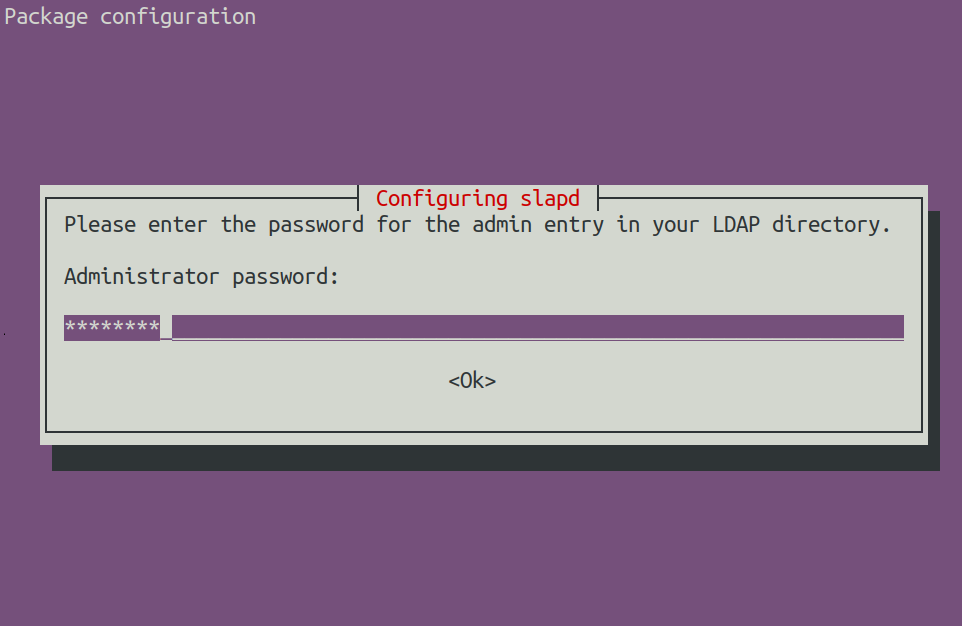

5. Geben Sie beim Installationsvorgang, wenn aufgefordert, ein Administratorkennwort für Ihren LDAP-Server ein.

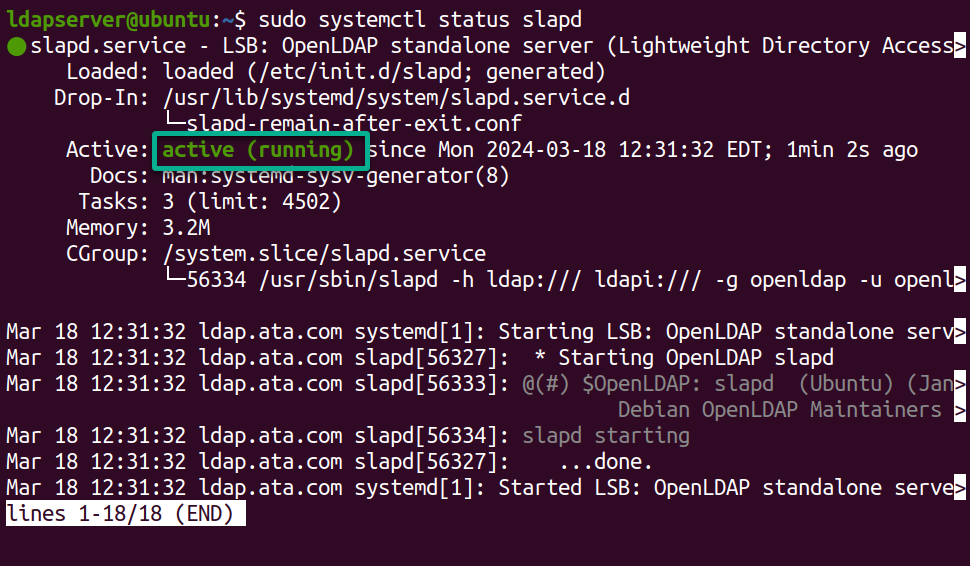

6. Sobald die Installation abgeschlossen ist, führen Sie den folgenden systemctl-Befehl aus, um den Status des OpenLDAP-Servers (slapd) zu bestätigen.

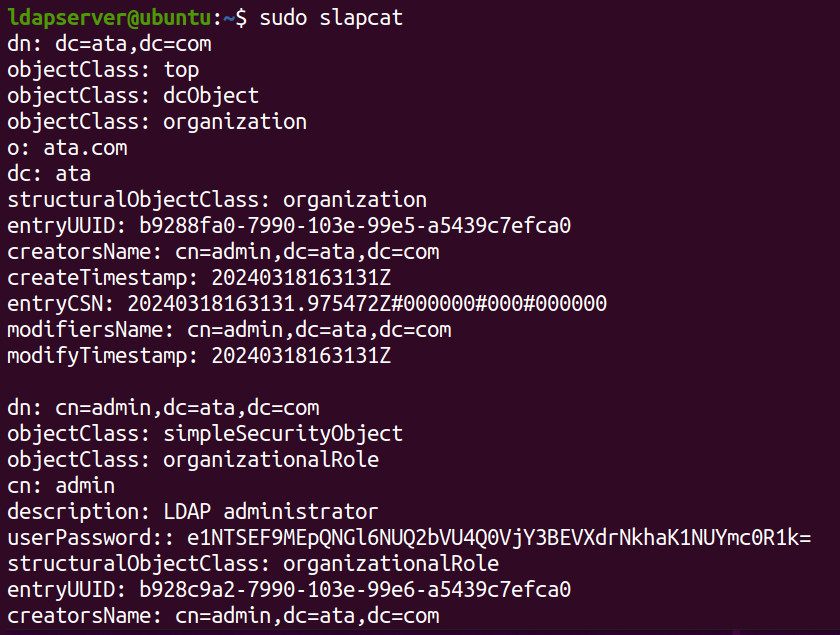

7. Zum Schluss führen Sie den unten stehenden slapcat-Befehl aus, um den Inhalt der LDAP-Datenbank zu überprüfen.

A list of default schemas and configurations below indicates that OpenLDAP has been installed correctly.

Den OpenLDAP-Server sichern mit UFW Firewall

Sie haben Ihren OpenLDAP-Server erfolgreich installiert, aber Sie müssen seine Verteidigungsanlagen verstärken, bevor er Ihre Netzwerke schützen kann. Wie? Indem Sie die Hilfe von UFW, dem treuen Standard-Firewall von Ubuntu, in Anspruch nehmen.

Die Konfiguration des UFW-Firewalls ist wie das Einrichten eines digitalen Wassergrabens um Ihre Burg. Sie werden den Firewall so anpassen, dass sie Ihren Server schützt, nur den notwendigen Verkehr durchlässt und digitale Plünderer fernhält.

Um sichere Verbindungen auf Ihrem OpenLDAP-Server sicherzustellen, müssen Sie bestimmte Ports für den OpenLDAP-Server öffnen, wie folgt:

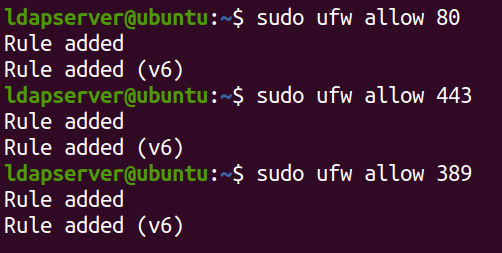

Führen Sie die folgenden ufw-Befehle aus, um eingehenden Datenverkehr auf den Ports für HTTP (80), HTTPS (443) und LDAP (389) zuzulassen.

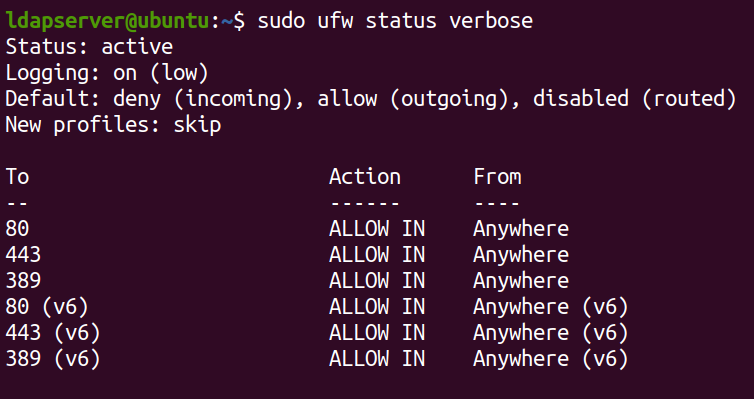

Führen Sie nun den folgenden Befehl aus, um einen detaillierten Überblick über den aktuellen Status und die Konfiguration von UFW auf Ihrem System zu erhalten.

Die folgende Ausgabe bestätigt, dass die von Ihnen hinzugefügten Firewall-Regeln erfolgreich angewendet wurden.

PHP-Unterstützung in Apache für LAM aktivieren

Nachdem Sie die Sicherheit Ihres LDAP-Servers mit dem UFW-Firewall aufgebaut haben, müssen Sie sicherstellen, dass Apache PHP-Dateien effektiv erkennt und verarbeitet. Dieser entscheidende Schritt bereitet den Weg für eine reibungslose Integration zwischen Apache und LAM vor und ermöglicht eine effiziente Verwaltung Ihres LDAP-Verzeichnisses.

Um die PHP-Unterstützung in Apache zu aktivieren, führen Sie die folgenden Schritte aus:

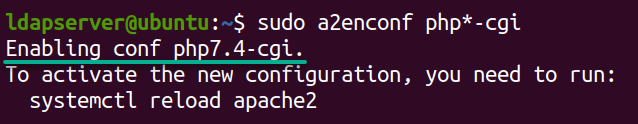

1. Führen Sie den folgenden a2enconf-Befehl aus, um eine Konfigurationsdatei für Apache’s PHP Common Gateway Interface (CGI) zu aktivieren.

Diese Konfigurationsdateien enthalten in der Regel Anweisungen zur Konfiguration von PHP für Apache, wie z.B. das Einrichten von Handlern oder das Definieren von Optionen für die Ausführung von PHP. Indem Sie diese Konfigurationsdateien aktivieren, stellen Sie sicher, dass Apache richtig konfiguriert ist, um PHP-Skripte mithilfe der CGI-Schnittstelle zu verarbeiten.

2. Aktivieren Sie danach den folgenden Befehl, um den Apache-Dienst (apache2) neu zu laden, um die Änderungen anzuwenden.

Dieser Befehl liefert keine Ausgabe, stellt aber sicher, dass alle Änderungen an der Apache-Konfiguration wirksam werden. Dieser Vorgang schließt die Aktivierung des PHP-CGI-Moduls ohne das Neustarten des gesamten Apache-Dienstes ein.

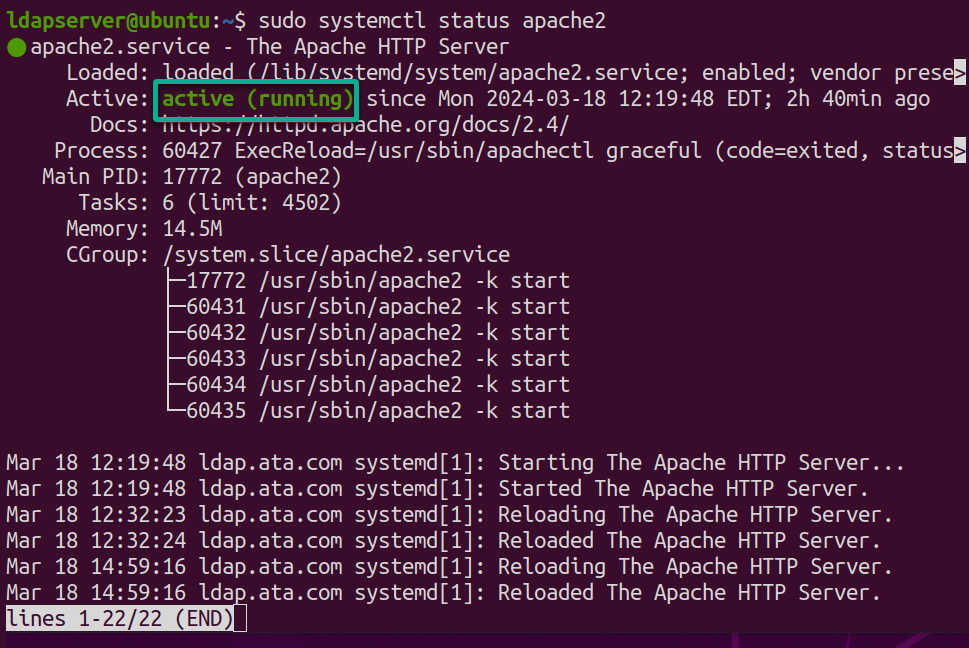

3. Führen Sie nun diesen Befehl aus, um den Status des apache2-Dienstes zu überprüfen, um sicherzustellen, dass alles reibungslos läuft.

Die Ausgabe zeigt den aktuellen Status des Apache-Webservers als aktiv (läuft) ohne Fehler, wie unten.

Einrichten der LAM-Weboberfläche

Nachdem Sie PHP-Unterstützung in Apache für LAM aktiviert haben, konzentrieren Sie sich nun auf ein zentrales Hub, über das Sie Ihren OpenLDAP-Server steuern können – die LAM-Weboberfläche. Diese Weboberfläche bietet Ihnen als Administrator eine intuitive Plattform, um die Verzeichnisdienste zu überwachen.

Um die LAM-Weboberfläche einzurichten, fahren Sie mit diesen Schritten fort:

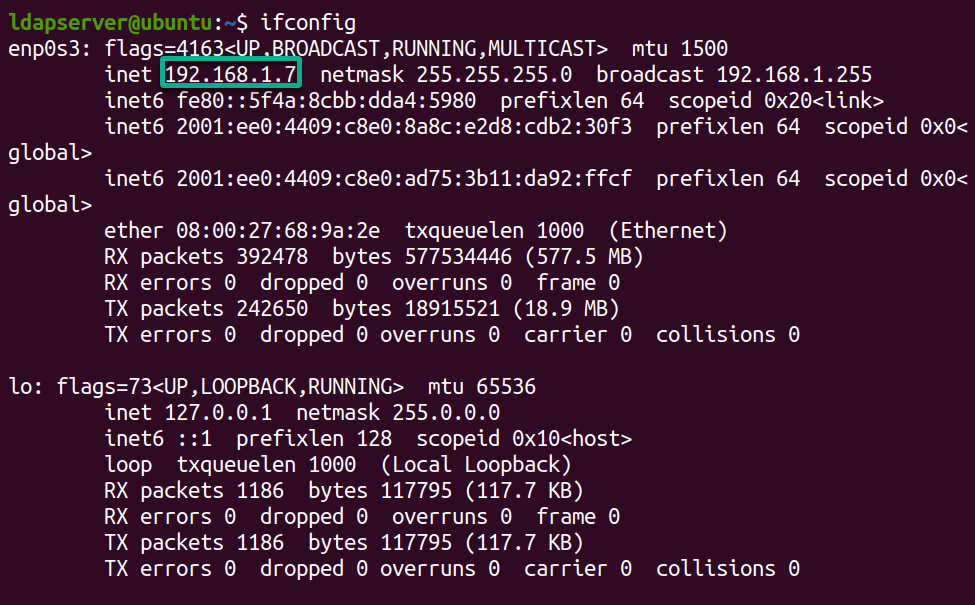

1. Führen Sie den folgenden ifconfig-Befehl aus, um Ihre Netzwerkinformationen anzuzeigen.

Suchen Sie nach und notieren Sie sich die IP-Adresse Ihres Servers (z.B. 192.168.1.7), die normalerweise mit inet. bezeichnet wird.

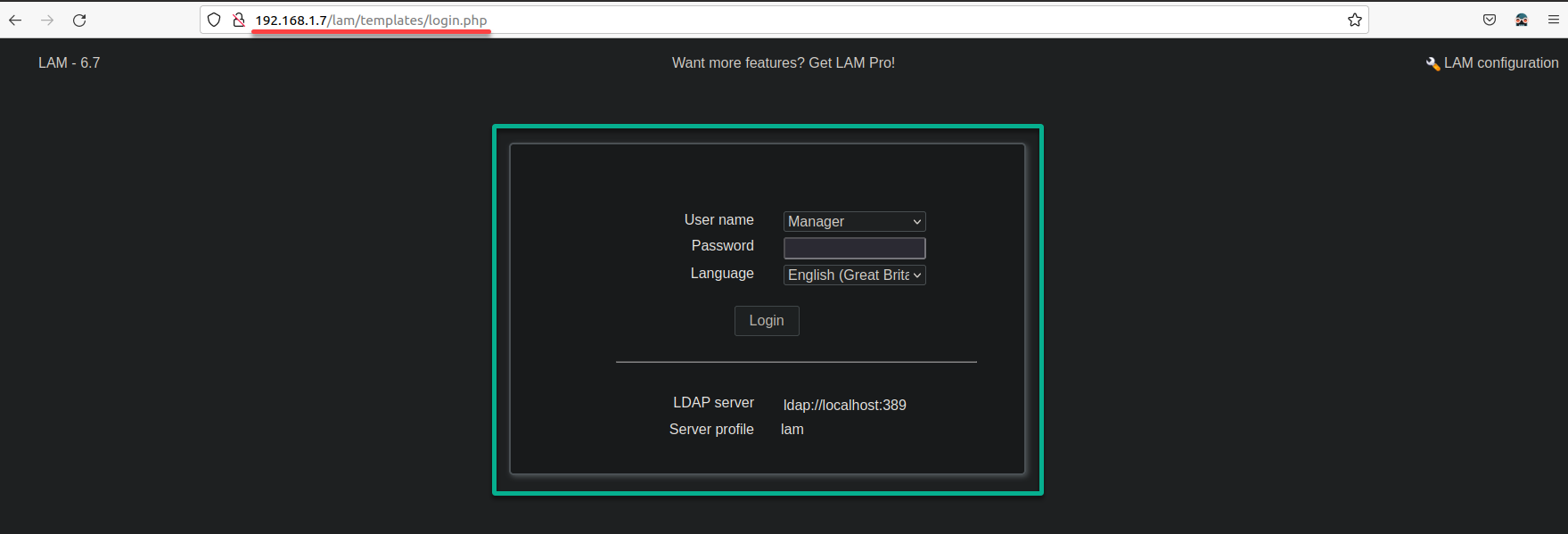

2. Öffnen Sie Ihren bevorzugten Webbrowser und navigieren Sie zu der IP-Adresse Ihres Servers, gefolgt von /lam in die Adressleiste (z. B. http://192.168.1.7/lam). Dadurch wird Ihr Browser auf die Weboberfläche von LAM umgeleitet, wie unten gezeigt.

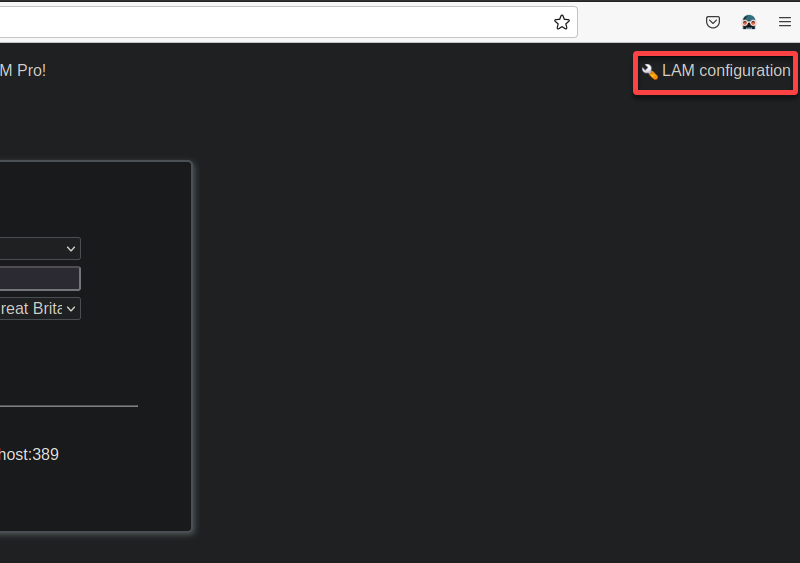

3. Klicken Sie auf LAM-Konfiguration (oben rechts) auf der Anmeldeseite, um zur Seite des LDAP Account Managers (Schritt vier) zuzugreifen.

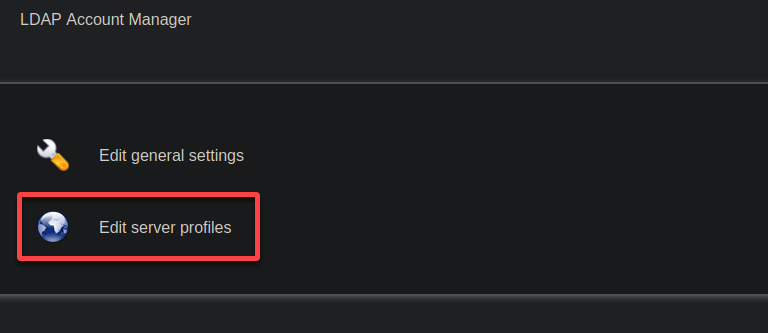

4. Klicken Sie nun auf Serverprofile bearbeiten, um Ihre LAM-Einstellungen zu ändern.

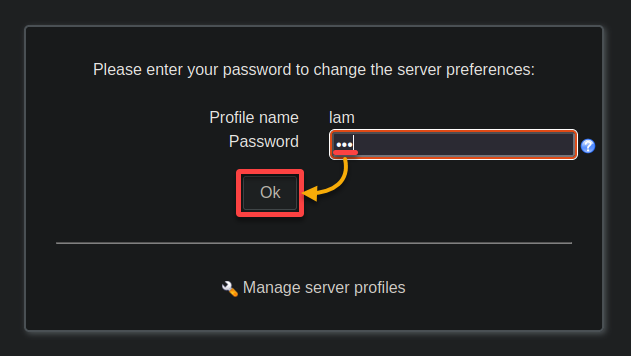

5. Geben Sie das Standard lam Passwort auf der zweiten Anmeldeseite ein und klicken Sie auf OK, um sich zu authentifizieren.

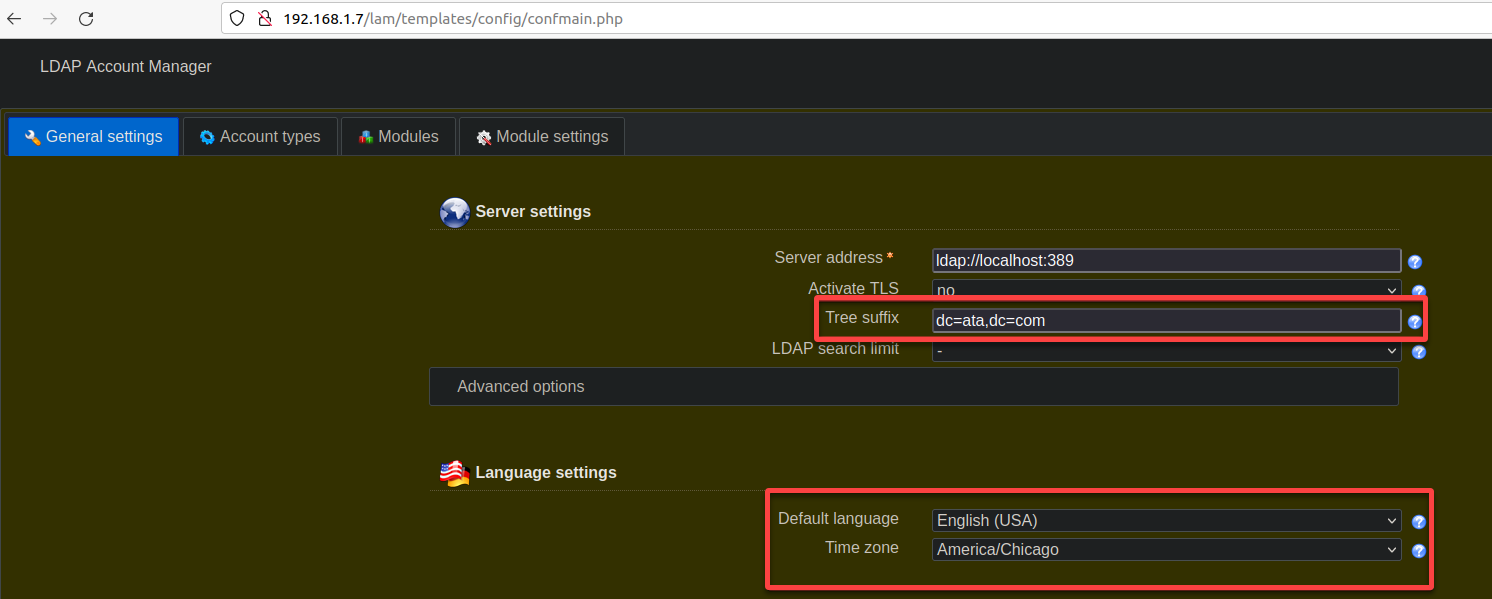

6. Sobald angemeldet, konfigurieren Sie die folgenden Server- und Spracheinstellungen unter Allgemeine Einstellungen:

- Baumsuffix – Geben Sie die Basis-Distinguished Name (DN) Ihres Verzeichnisses ein, z. B. dc=ata,dc=com, und ersetzen Sie sie durch Ihre tatsächlichen Domain-Komponenten.

- Standardsprache – Wählen Sie Ihre bevorzugte Sprache für die LAM-Weboberfläche.

- Zeitzone – Wählen Sie die Zeitzone, die Ihrer Serverstandort entspricht, was für eine genaue Verwaltung von Kontenauslaufen von entscheidender Bedeutung ist.

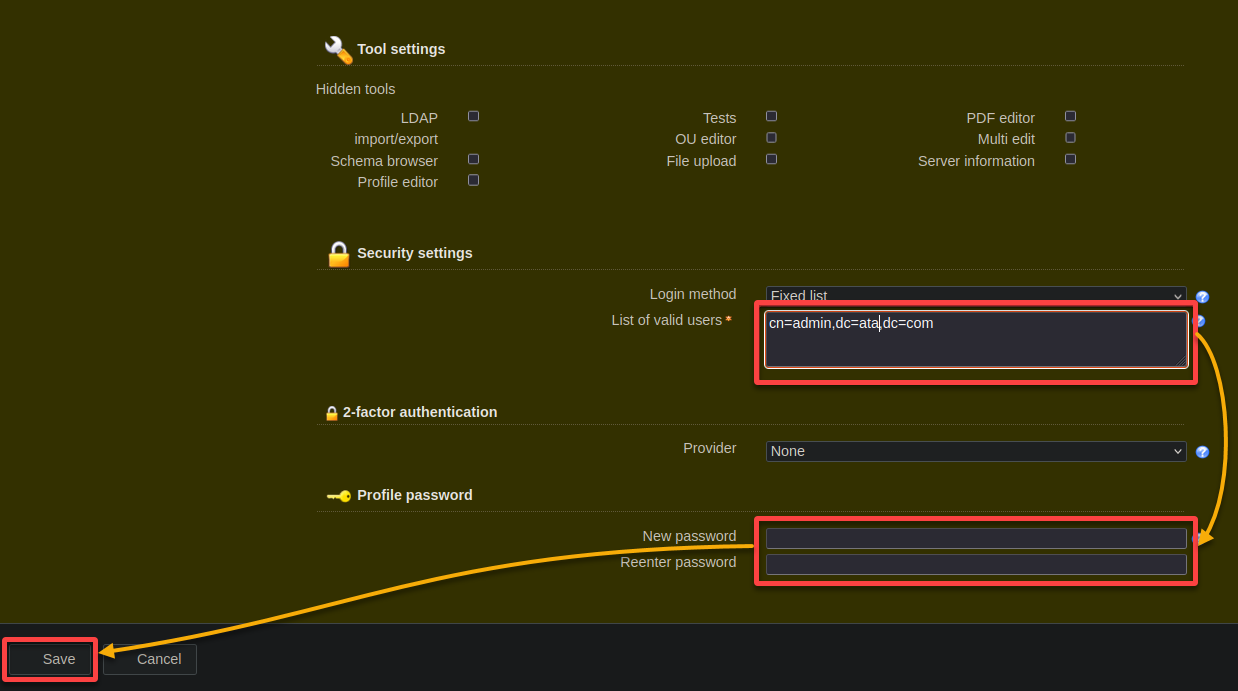

7. Scrollen Sie nach unten und legen Sie die Optionen für Sicherheit und Profilpasswort mit den folgenden fest:

- Liste gültiger Benutzer – Geben Sie die DN Ihres LDAP-Admin-Benutzers ein, z. B. cn=admin,dc=ata,dc=com.

- Neues Passwort und Passwort erneut eingeben – Erstellen Sie und bestätigen Sie ein sicheres Passwort für das LAM-Admin-Konto, um das anfängliche Standardpasswort zu ersetzen.

- Behalten Sie andere Einstellungen als Standard bei und klicken Sie auf Speichern, um Ihre Konfigurationen anzuwenden. Sobald gespeichert, wird Ihr Browser zur Anmeldeseite umgeleitet.

Erstellen von Gruppen und Benutzern in LAM

Mit Ihrer LAM-Übersicht bereit, konzentrieren Sie sich darauf, die Grundlage für eine geordnete und sichere Verzeichnisstruktur zu legen – Gruppen und Benutzer. Das Erstellen von Gruppen und Benutzern ist wie das Organisieren Ihres Teams in Abteilungen und jedem seinen Personalausweis zu geben.

Um Gruppen und Benutzer in LAM zu erstellen, führen Sie Folgendes aus:

1. Navigieren Sie zum LDAP Account Manager gemäß den Schritten drei bis fünf des Abschnitts „Einrichten der LAM Web-Schnittstelle“. Dieses Mal geben Sie jedoch Ihr neu konfiguriertes Passwort für den OpenLDAP-Server ein.

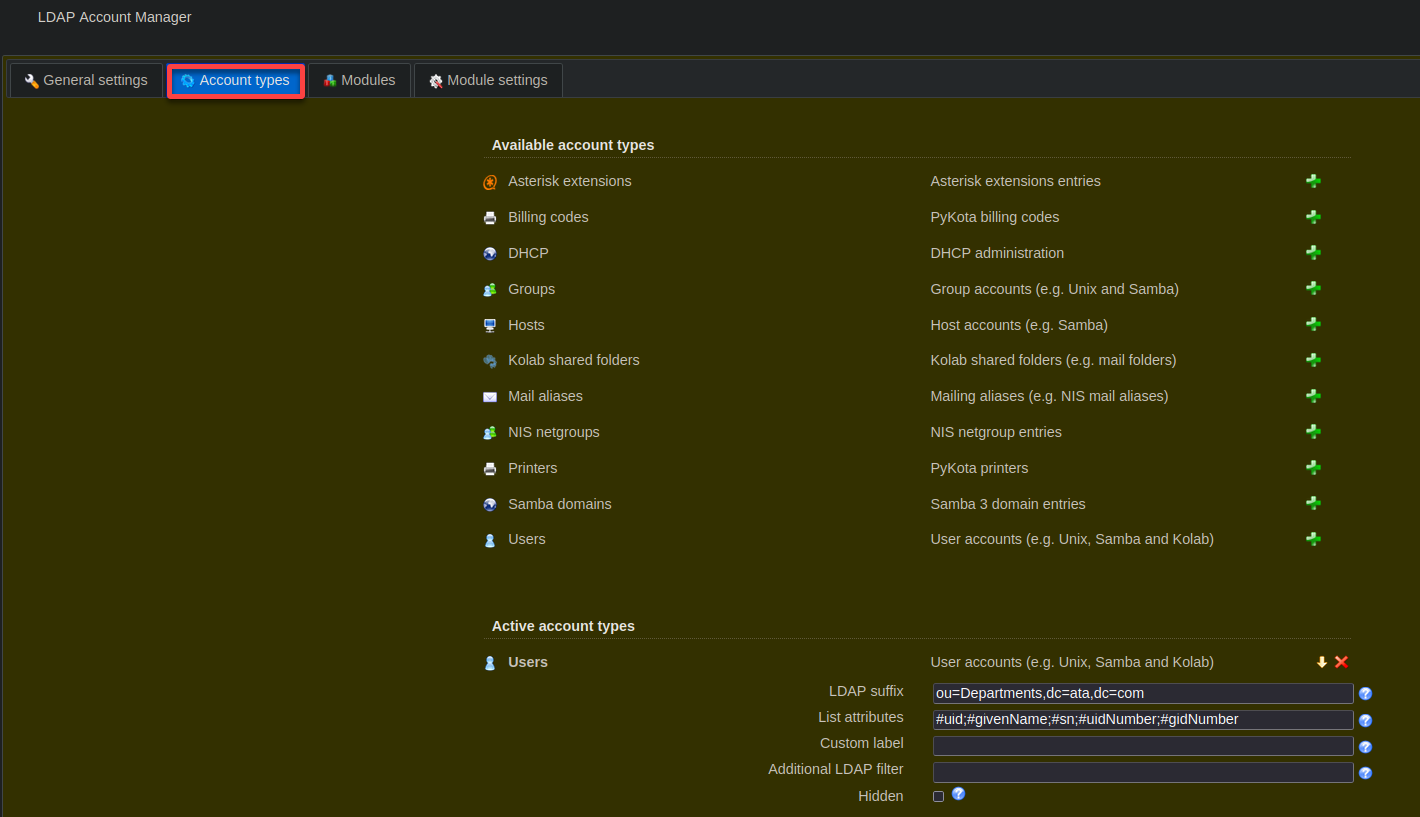

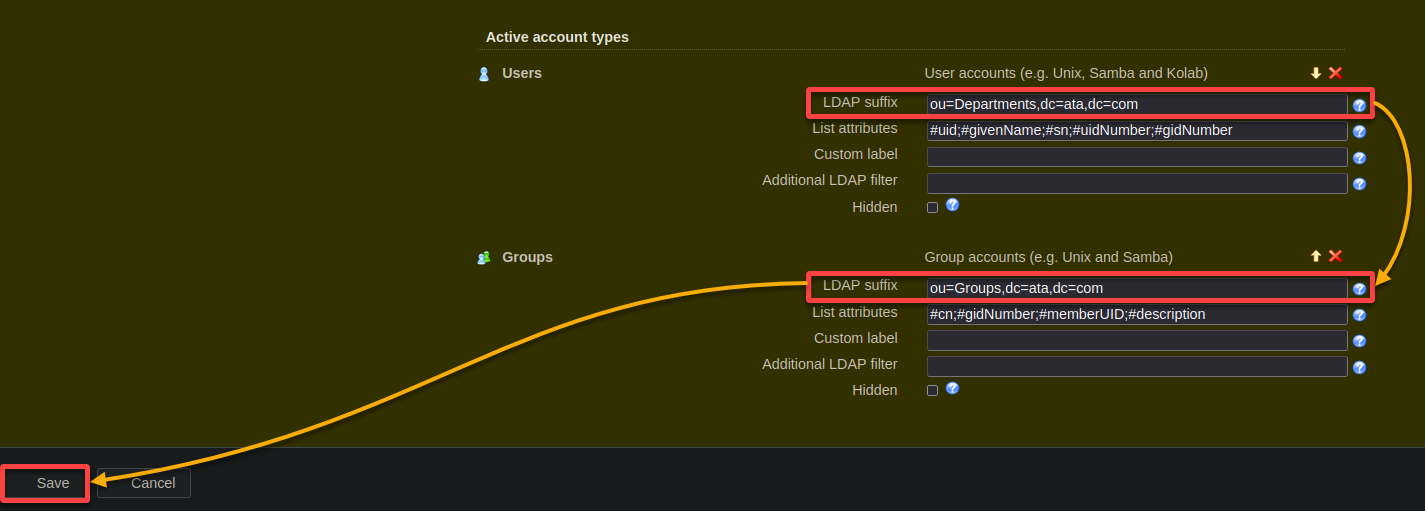

2. Im LAM Account Manager navigieren Sie zum Kontotypen-Tab, um alle Zugriffstypoptionen anzuzeigen.

3. Scrollen Sie als Nächstes nach unten und setzen Sie die LDAP-Suffixe beim Ersetzen von <base_DN> (z.B. dc=ata,dc=com), entsprechend wie folgt:

- Benutzer – ou=Abteilungen,<base_DN>

- Gruppen – ou=Gruppen,<base_DN>

- Lassen Sie andere Einstellungen als Standard und klicken Sie auf Speichern.

Nach dem Speichern wird Ihr Browser zur Administratorkennwortseite (Schritt vier) umgeleitet.

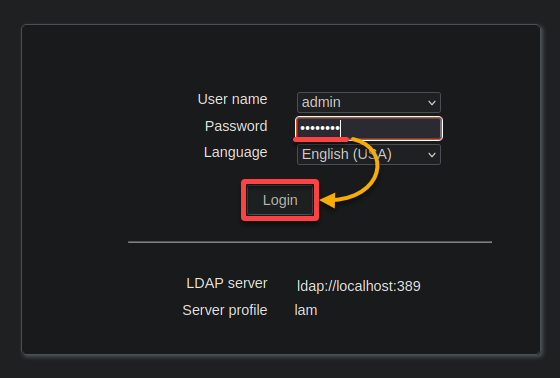

4. Geben Sie nun das während der Installation festgelegte Admin-Passwort ein und klicken Sie auf Login, um auf Ihren OpenLDAP-Server zuzugreifen.

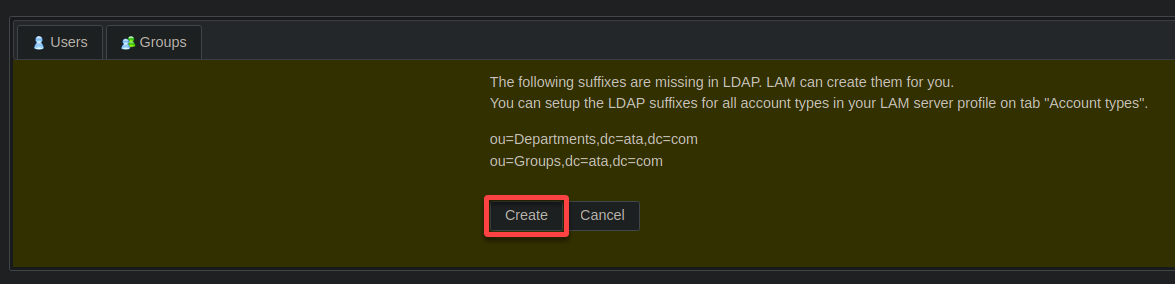

5. Wenn aufgefordert, klicken Sie auf CREATE, um die beiden fehlenden Suffixe zu erstellen.

6. Nach der Erstellung klicken Sie auf Tree view (oben rechts), um die neuen LDAP-Suffixe (Abteilungen und Gruppen) in einer hierarchischen Struktur anzuzeigen, wie unten gezeigt.

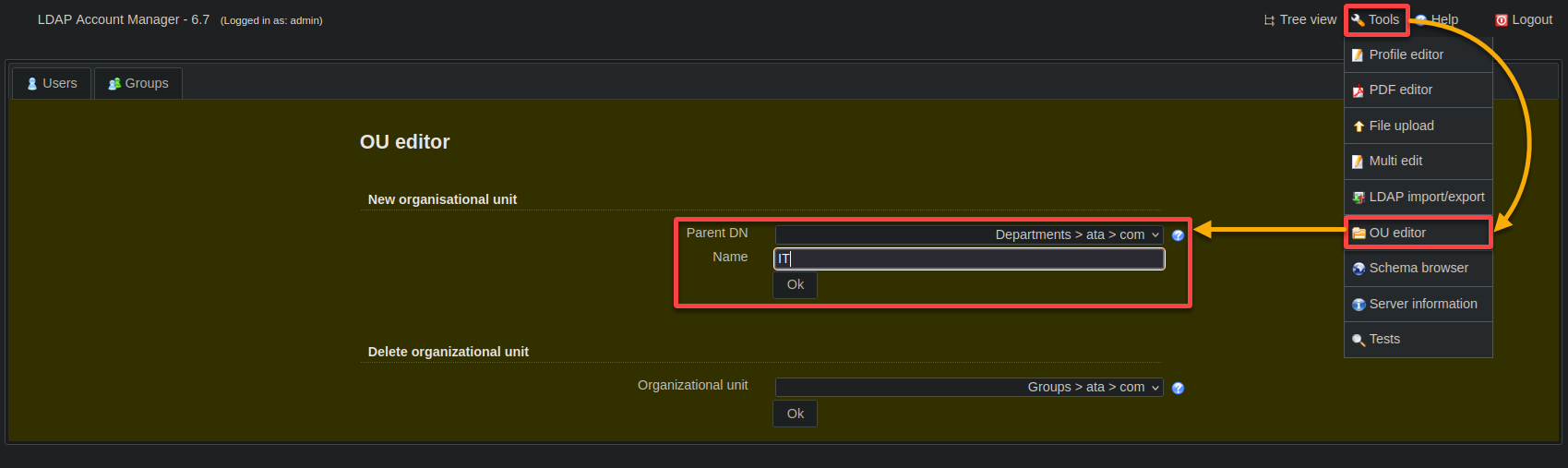

7. Fahren Sie fort, klicken Sie auf Tools (oben rechts) und wählen Sie OU editor, um eine neue Abteilung mit den folgenden Einstellungen zu konfigurieren:

- Parent DN – Wählen Sie Abteilung > ata > com für das Parent DN. Diese Option gibt an, wo die neue Abteilung in Ihrem LDAP-Verzeichnis erstellt wird.

- Name – Geben Sie IT (beliebig) als Abteilungsname (OU) ein.

Nach der Konfiguration klicken Sie auf OK, um eine neue Abteilung namens IT hinzuzufügen.

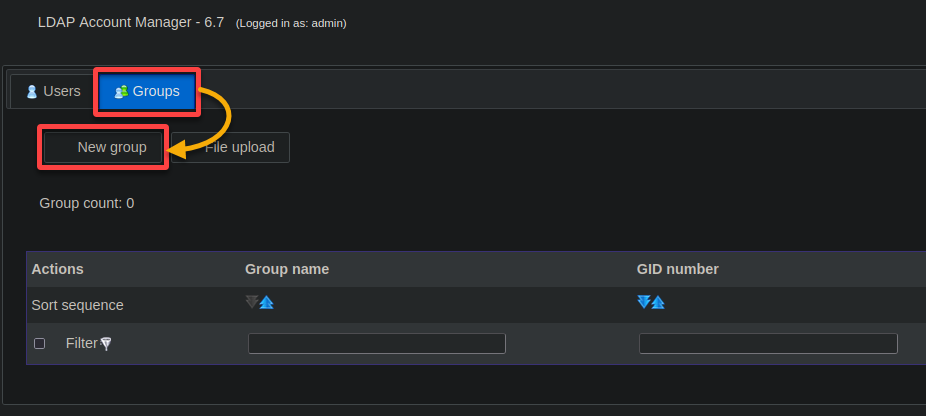

8. Navigieren Sie nun zum Tab Gruppen und klicken Sie auf Neue Gruppe, um eine neue Gruppe zu erstellen.

Die Erstellung von Gruppen vereinfacht die Verwaltung, fördert die Zusammenarbeit, setzt Richtlinien durch und erleichtert die skalierbare Organisation.

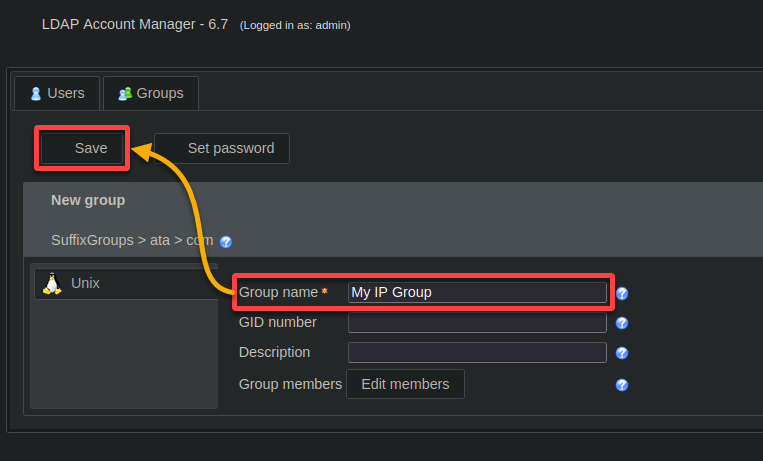

9. Geben Sie einen beschreibenden Gruppennamen ein (z.B. Meine IP-Gruppe) und klicken Sie auf Speichern, um die neue Gruppe zu bestätigen.

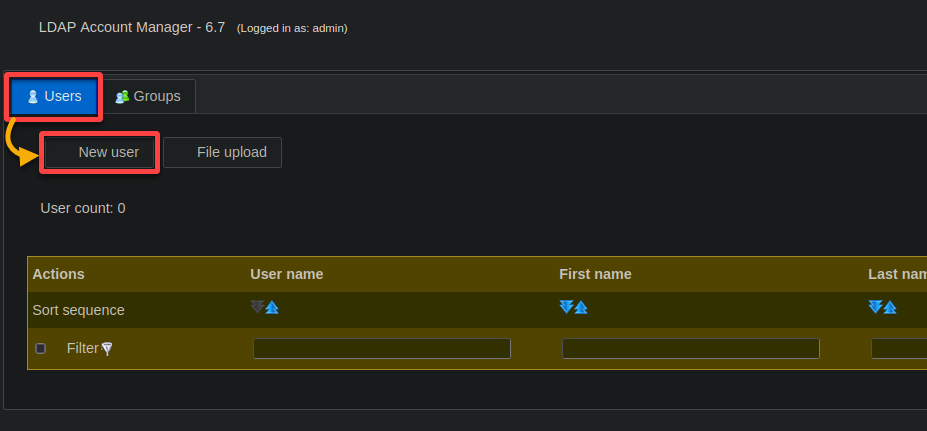

10. Sobald die Gruppe erstellt ist, navigieren Sie zum Tab Benutzer und klicken Sie auf Neuer Benutzer, um einen neuen Benutzer zu erstellen.

Die Etablierung eines robuster Rahmenwerks durch Gruppierung von Benutzern nach ihren Rollen, Abteilungen oder anderen Kriterien ist entscheidend. Dieses Framework hilft bei der Verwaltung des Ressourcenzugriffs und fördert eine effiziente Zusammenarbeit in Ihrer Organisation.

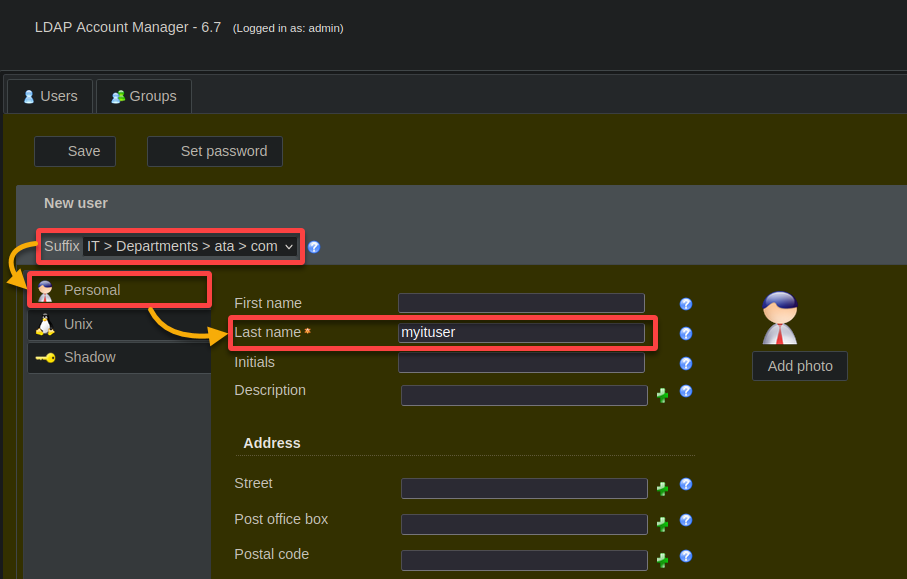

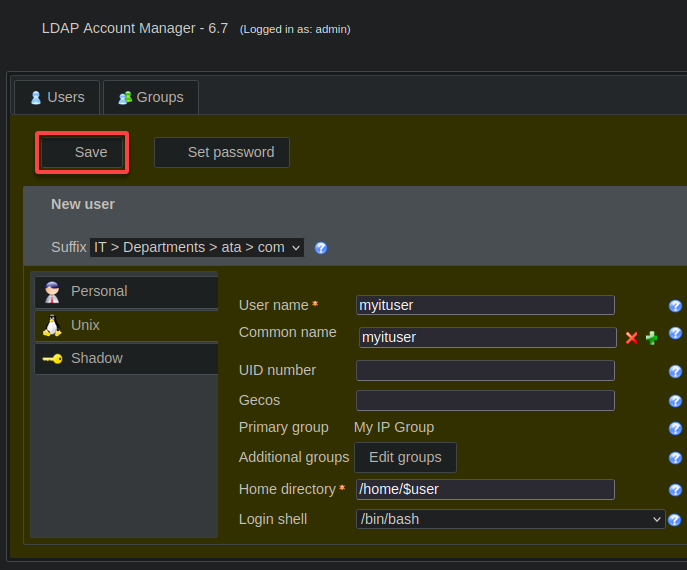

11. Setzen Sie anschließend die persönlichen Informationen des Benutzers wie folgt:

- Wählen Sie IT > Abteilungen > ata > com aus der Suffix Dropdown-Liste, um den Benutzer der IT-Abteilung zuzuordnen.

- Geben Sie im Persönlich Tab (linker Bereich) myituser (beliebig) in das Nach Name Feld ein.

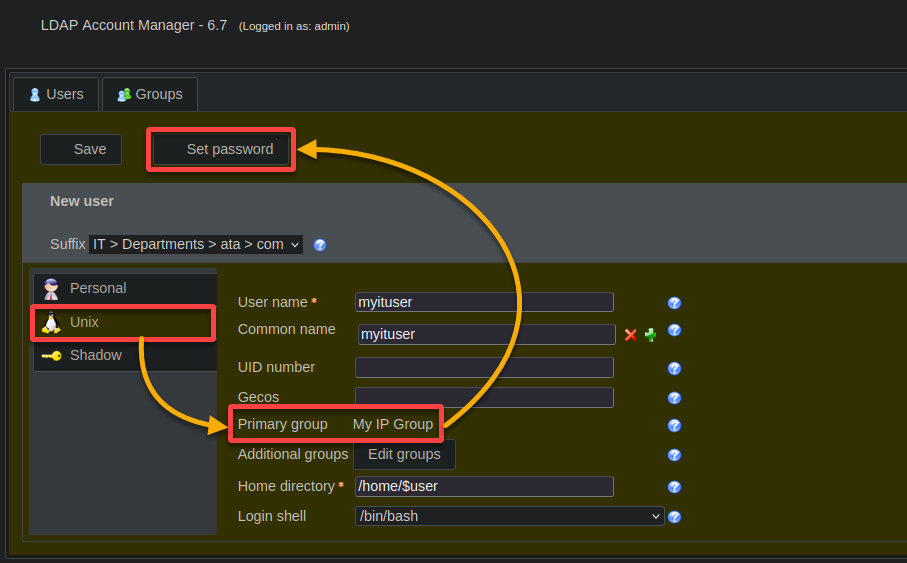

12. Konfigurieren Sie die Zugangsdaten des neuen Benutzers wie folgt:

- Navigieren Sie zum Unix Tab (linker Bereich) und stellen Sie sicher, dass der Name der neu erstellten Gruppe (d. h. Meine IP-Gruppe) als Primäre Gruppe festgelegt ist.

- Klicken Sie auf Kennwort setzen, was ein Dialogfeld öffnet, in dem Sie ein Kennwort für den neuen Benutzer festlegen werden (Schritt 13).

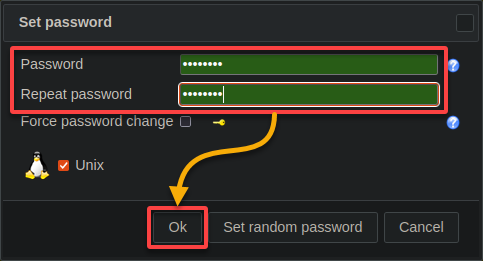

13. Stellen Sie dem neuen Benutzer ein sicheres Kennwort zur Verfügung und klicken Sie auf OK zur Bestätigung.

14. Belassen Sie die anderen Einstellungen, wie sie sind, und klicken Sie auf Speichern, um die Erstellung des neuen Benutzerkontos abzuschließen.

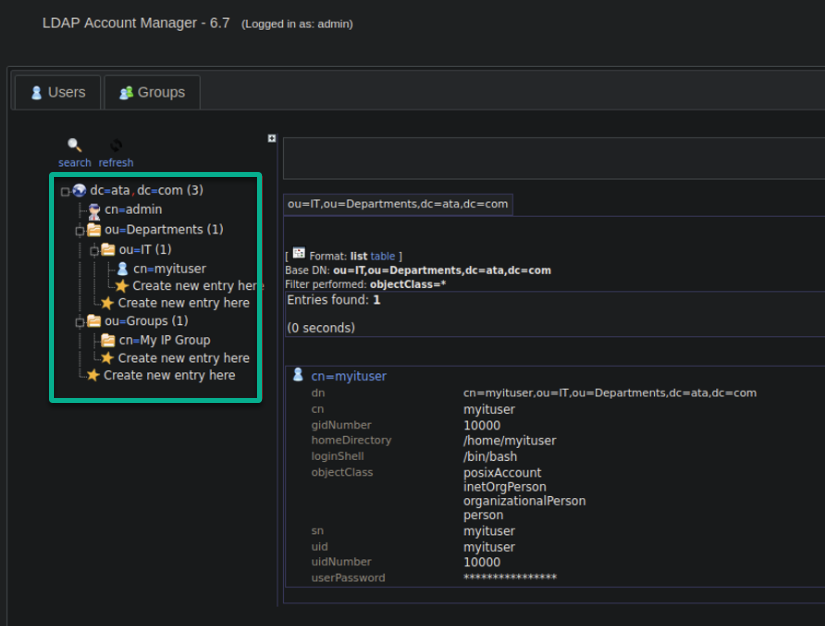

15. Kehren Sie zum Baumansicht zurück, um die aktualisierte Struktur mit der neuen Abteilung (IT), Gruppe (Meine IP-Gruppe) und Benutzerkonto (myituser) zu sehen.

Installation und Konfiguration des OpenLDAP-Clients

Jetzt, da Sie einen großartigen Server eingerichtet haben, benötigen Sie eine Möglichkeit, mit ihm zu interagieren, indem Sie den OpenLDAP-Client installieren und konfigurieren. Das Einrichten dieses Clients ist unerlässlich, um eine zentrale Authentifizierung und den Zugriff auf Ressourcen in Ihrem Netzwerk zu ermöglichen.

Die Integration Ihres Ubuntu-Systems mit dem LDAP-Verzeichnisserver stellt einen einheitlichen Authentifizierungsmechanismus her, der die Sicherheit erhöht und die Benutzerverwaltung vereinfacht.

Führen Sie zum Installieren und Konfigurieren des OpenLDAP-Clients die folgenden Schritte aus:

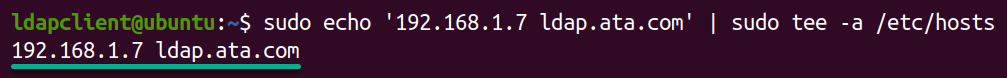

1. Führen Sie den folgenden sh-Befehl aus, um den Hostnamen und die IP-Adresse des OpenLDAP-Servers auf Ihrem Client-Computer in der /etc/hosts-Datei hinzuzufügen, um die kommunikation basierend auf Hostnamen zu ermöglichen.

Ersetzen Sie bitte 192.168.1.7 und ldap.ata.com durch die IP-Adresse und den Hostnamen Ihres Servers.

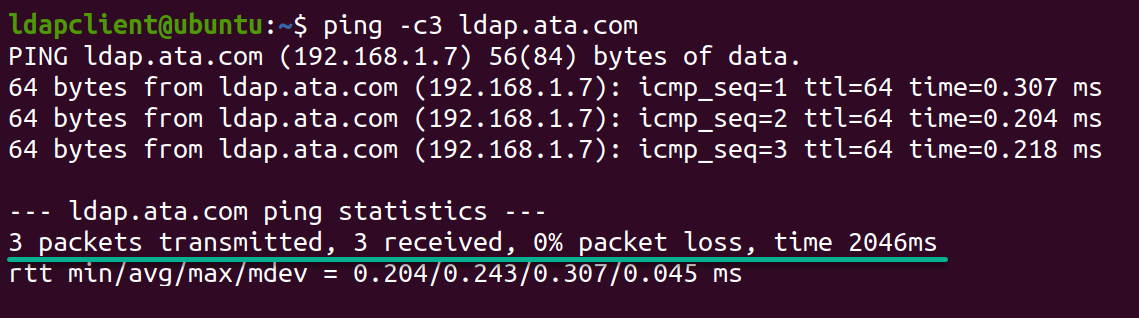

2. Nachdem Sie diese hinzugefügt haben, führen Sie den unten stehenden ping-Befehl aus, um die Verbindung zwischen Ihrem System und Ihrem OpenLDAP-Server (ldap.ata.com) zu überprüfen.

Die folgende Ausgabe bestätigt, dass die Client-Maschine erfolgreich mit dem OpenLDAP-Server kommunizieren kann, indem sie die angegebene IP-Adresse und den Hostnamen verwendet.

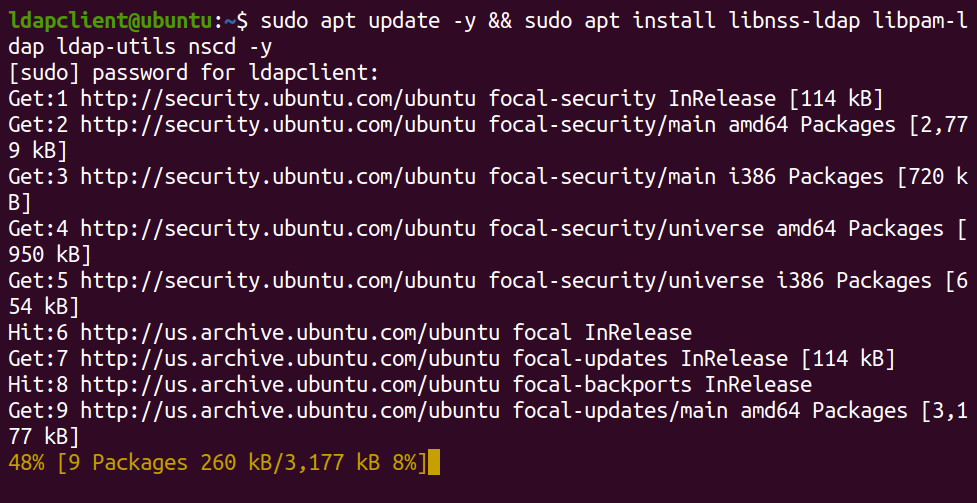

3. Führen Sie als nächstes den unten stehenden Befehl aus, um Ihre Paketlisten zu aktualisieren und die folgenden notwendigen OpenLDAP-Client-Pakete zu installieren:

libnss-ldap– Ermöglicht Ihrem System die Verwendung von LDAP für allgemeine Konfigurationsdatenbanken.libpam-ldap– Ermöglicht die Systemauthentifizierung gegen LDAP-Verzeichnisse.ldap-utils– Bietet Befehlszeilenwerkzeuge zum Verwalten von LDAP-Verzeichnis-Einträgen.nscd– Zwischenspeichert NSS-Abfragen, wodurch die Leistung verbessert wird, indem weniger LDAP-Serverabfragen durchgeführt werden.

Bei der Installation erhalten Sie eine Reihe von Aufforderungen zur Konfiguration des OpenLDAP-Clients (Schritt vier).

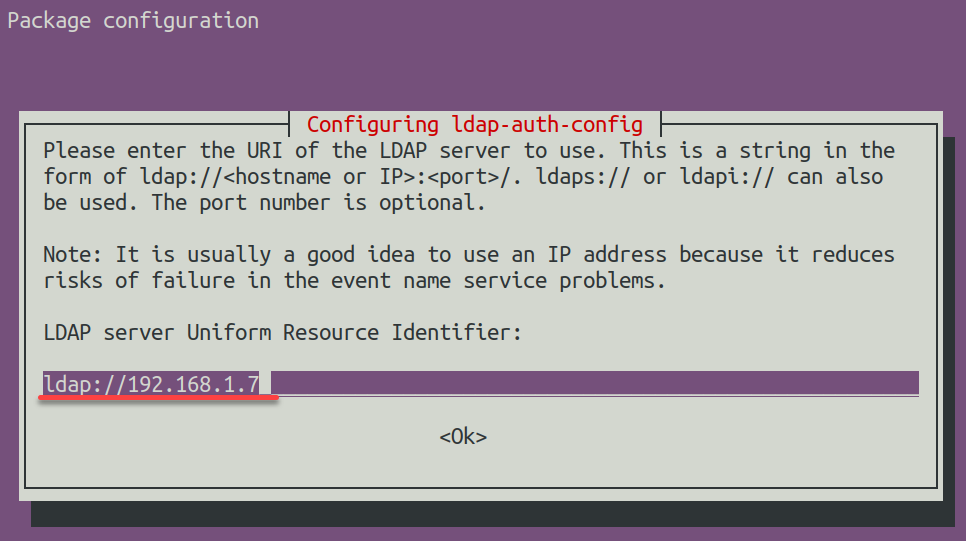

4. Geben Sie nun ldap://192.168.1.7 in das Feld LDAP-Server-Uniform Resource Identifier ein, der den Client auf Ihren OpenLDAP-Server verweist.

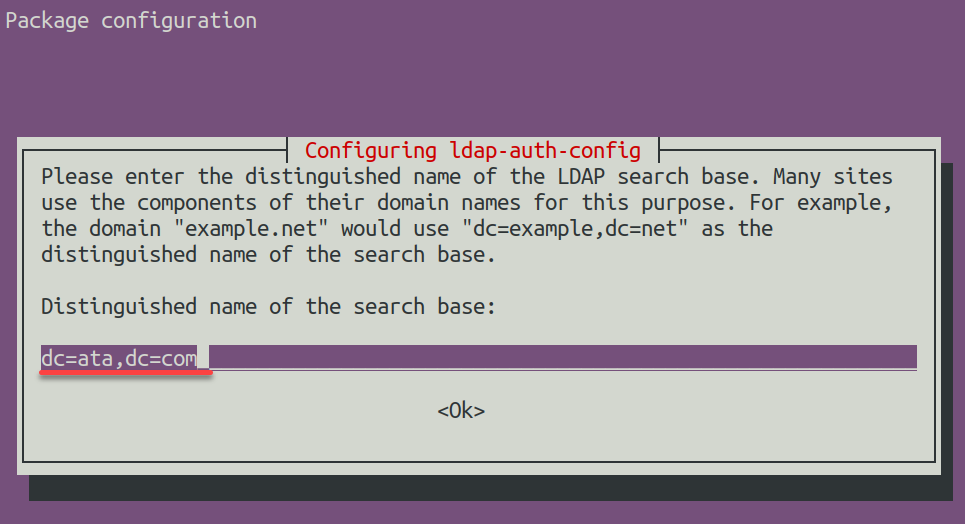

5. Geben Sie den DN des Suchgrundstücks (z.B. dc=ata,dc=com) für LDAP-Operationen ein.

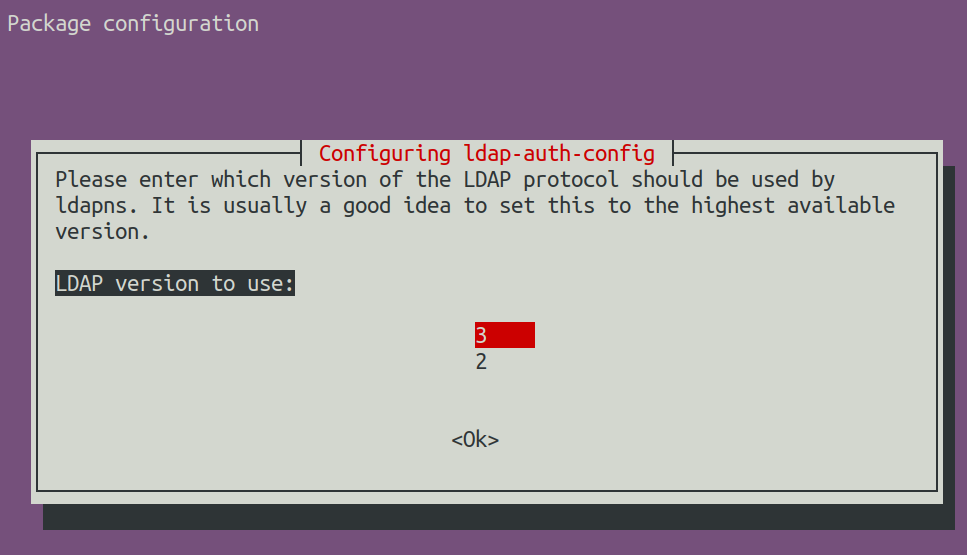

6. Wählen Sie 3 für die zu verwendende LDAP-Version zur Verbesserung der Sicherheit und Funktionen

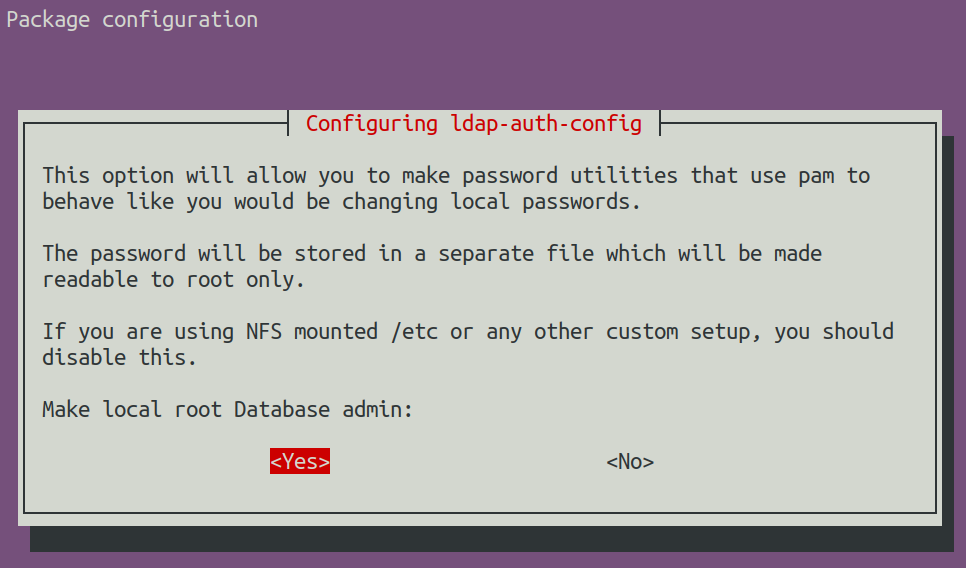

7. Als nächstes wählen Sie Ja, um dem Root-Benutzer Datenbank-Admin-Rechte zu gewähren.

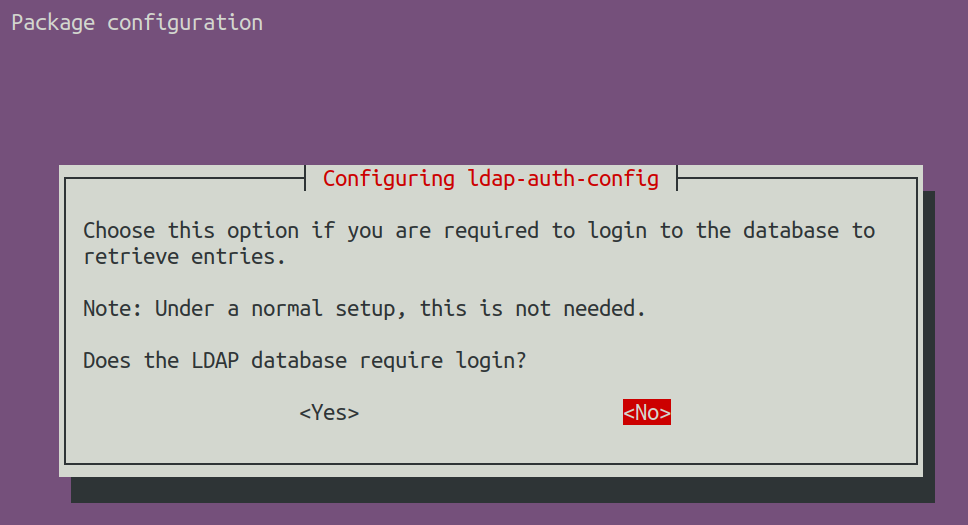

8. Danach wählen Sie Nein für die Root-Kontenverwaltung, um den LDAP-Datenbank-Login zu deaktivieren.

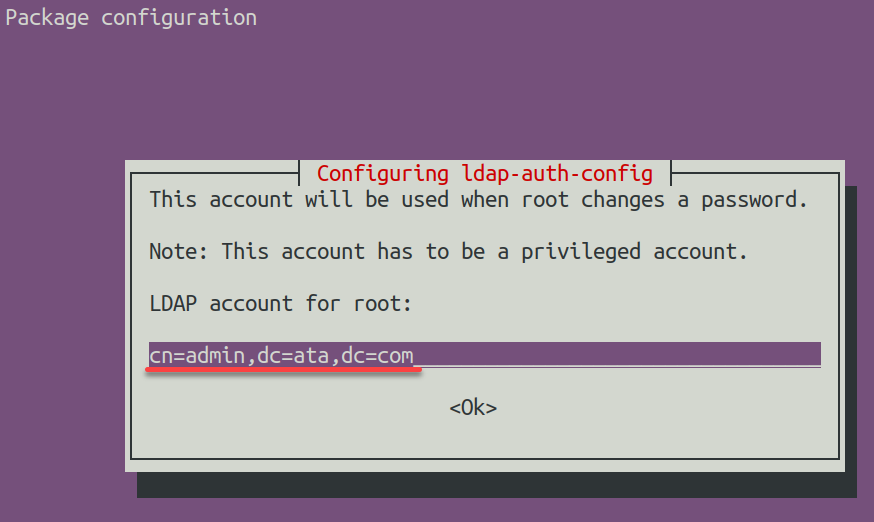

9. Geben Sie das LDAP-Konto für Root (z.B. cn=admin,dc=ata,dc=com) ein. Diese Konfiguration gibt das Admin-Konto für die Verwaltung von LDAP an.

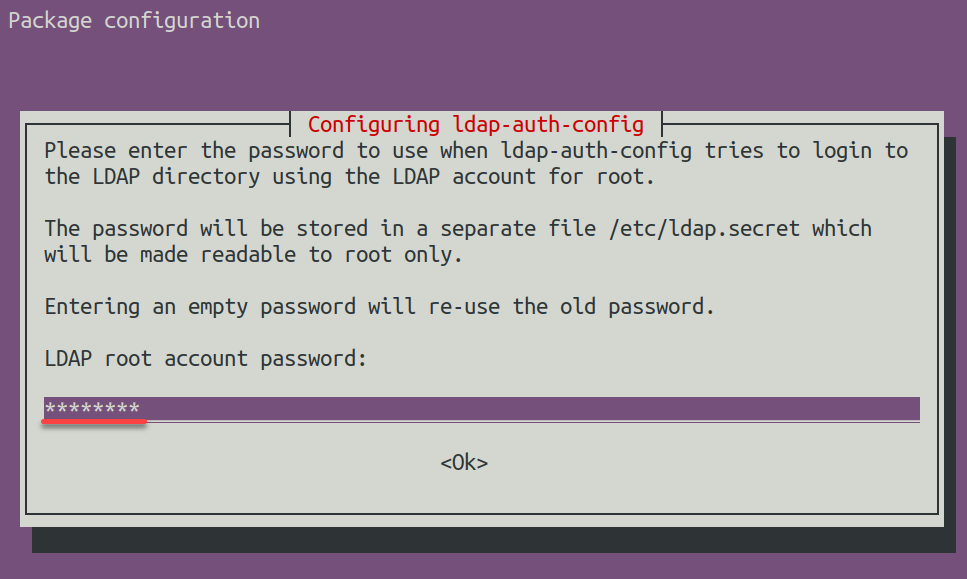

10. Geben Sie ein starkes LDAP-Root-Konto-Passwort (Admin-Passwort) ein.

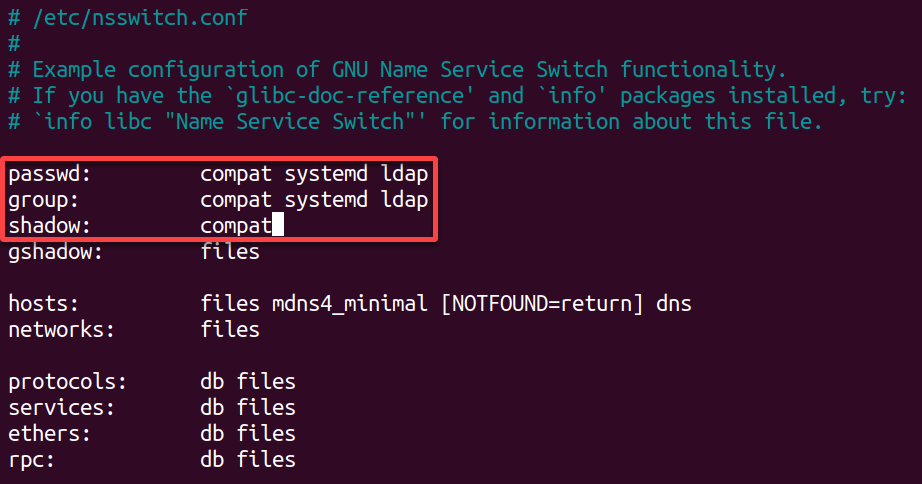

11. Nach der Client-Konfiguration öffnen Sie die Datei /etc/nsswitch.conf in Ihrem bevorzugten Editor (z.B. nano oder vim), um den Namensdienst-Switch Ihres Systems zu konfigurieren.

Diese Datei legt die Reihenfolge fest, in der das System nach Dingen wie Benutzerkonten, Gruppen, Hosts und Diensten sucht.

12. Ändern Sie den Wert der folgenden Zeilen in der Datei /etc/nsswitch.conf in Folgendes:

compat – Bezieht sich auf lokale Dateien wie /etc/passwd.

ldap – Gibt die Verwendung von LDAP an.

Diese Konfiguration ermöglicht die Verwendung von LDAP-Benutzerauthentifizierung und anderen Systemfunktionen

passwd: compat systemd ldap

group: compat systemd ldap

shadow: compat

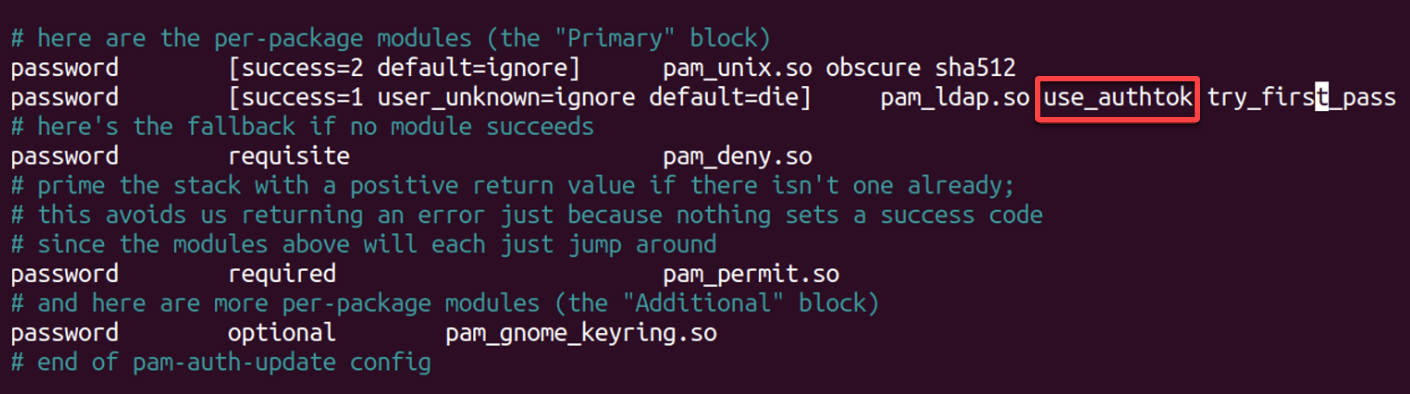

13. Öffnen Sie nun die Datei /etc/pam.d/common-password, suchen Sie nach der Option use_authtok, wie unten hervorgehoben, speichern Sie die Änderungen und schließen Sie die Datei.

Diese Aktion ermöglicht es Ihnen, die PAM-Kennworteinstellungen anzupassen, um das vom Benutzer bereitgestellte Kennwort zu verwenden.

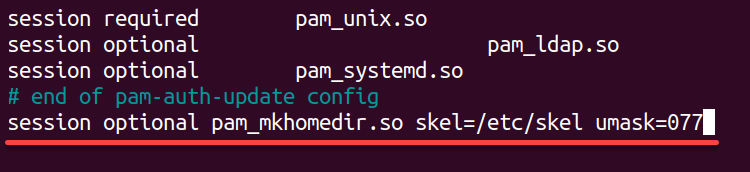

14. Öffnen Sie außerdem die Datei /etc/pam.d/common-session, fügen Sie die folgende Zeile hinzu und speichern und schließen Sie die Datei.

Bei der Benutzeranmeldung fügt diese Konfiguration die automatische Erstellung des Heimatverzeichnisses hinzu, um sicherzustellen, dass Benutzerverzeichnisse mit den richtigen Berechtigungen erstellt werden.

15. Schließlich führen Sie den folgenden Befehl aus, um den Namensdienst-Zwischenspeicherdaemon (nscd) neu zu starten und die Konfigurationsänderungen anzuwenden.

Überprüfen Ihrer OpenLDAP-Einrichtung

Mit allem an Ort und Stelle müssen Sie sicherstellen, dass Ihre OpenLDAP-Server- und Clientkonfigurationen wie erwartet funktionieren. Sie werden testen, um sicherzustellen, dass Ihr LDAP-Verzeichnis zugänglich ist, dass Benutzer erfolgreich authentifiziert werden können und dass Daten korrekt abgerufen und aktualisiert werden.

Um die Integrität und Funktionalität Ihrer OpenLDAP-Server- und Client-Einrichtung sicherzustellen, führen Sie Folgendes durch:

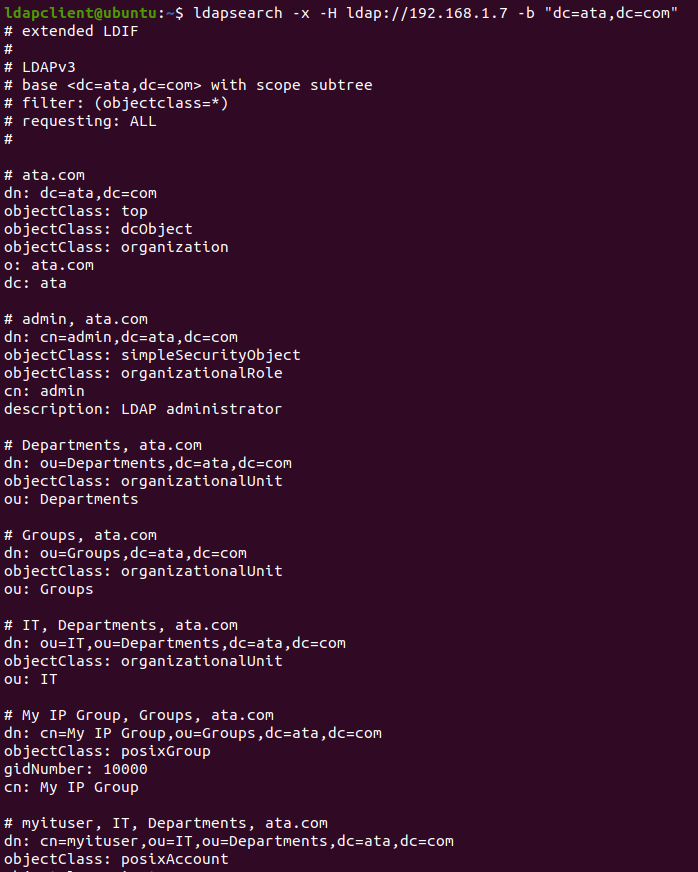

Führen Sie den folgenden ldapsearch-Befehl aus, um Ihr LDAP-Verzeichnis nach allen Benutzerkonten abzufragen.

Sie erhalten eine Ausgabe, die in etwa wie folgt aussieht und die Details jedes Benutzers auflistet. Diese Ausgabe zeigt, dass der OpenLDAP-Server Ihren Suchanfragen korrekt antwortet.

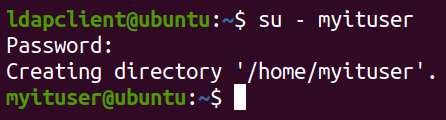

Versuchen Sie schließlich, sich als myituser-Benutzerkonto anzumelden (su).

Ein erfolgreiches Login zeigt an, dass die Authentifizierung gegen den OpenLDAP-Server wie erwartet funktioniert.

? Eine erfolgreiche Anmeldemeldung wird nicht immer angezeigt; stattdessen könnten Sie einfach angemeldet und mit einer neuen Eingabeaufforderung präsentiert werden, wie unten gezeigt. Bei Fehlern werden diese angezeigt, und Sie bleiben als derzeitiger Benutzer angemeldet.

Schlussfolgerung

Sie haben es geschafft! Ihr Ubuntu-Server verfügt jetzt über ein voll funktionsfähiges OpenLDAP-System mit einem sicheren Firewall, einem PHP-fähigen Webserver und einer eleganten LDAP Account Manager-Oberfläche.

Gruppen und Benutzerkonten sind eingerichtet, und Ihr OpenLDAP-Client ist bereit, eine Verbindung herzustellen. Daher können Sie zuversichtlich sein, was die Leistung Ihres Servers betrifft.

Nehmen Sie sich jetzt etwas Zeit, um die umfassende offizielle Dokumentationsseite von OpenLDAP zu durchsuchen, die mit wertvollen Tipps und Tricks gefüllt ist. Überlegen Sie außerdem, wie Sie Ihr OpenLDAP-Server sichern und wiederherstellen können, um die Sicherheit Ihrer Benutzerkonten und Konfigurationen zu gewährleisten.