また、以下も参照してくださいAzure ADカスタムロール:Azure AD用のカスタムロールの作成と管理

Azure ADでのロールとロールベースアクセス制御とは何ですか?グループ 、または他のオブジェクトにロールを割り当てることをAzure ADロールベースアクセス制御 (Azure AD RBAC) と呼びます。

ユーザー、グループ、または他のオブジェクトにロールを割り当てることで、Azure AD はディレクトリ リソースを管理します。これを Azure AD のロールベースのアクセス制御 (Azure AD RBAC) と呼びます。

ロールについて、Azure AD には特定の権限を持つ複数の組み込みオプションが用意されています。しかし、まれに、これらの組み込みロールが組織のニーズを完全に満たさない場合があります。

そのような場合、管理者は限定的な権限を持つカスタム ロールを作成して要件を満たします。

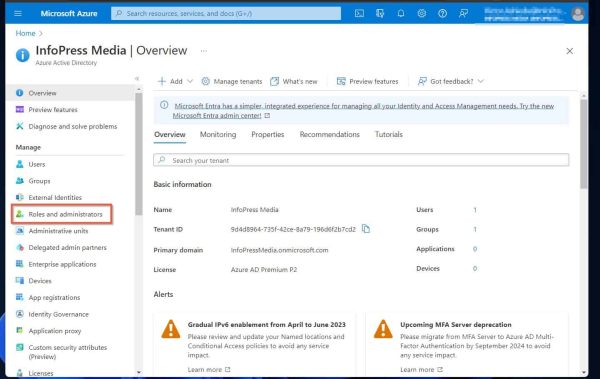

Azure AD の組み込みロールで最も重要な 3 つは、Billing Admin (課金管理者)、User Admin (ユーザー管理者)、および Global Admin (グローバル管理者) です。Azure AD で利用可能なすべてのロールを表示するには、Azure Active Directory ポータルの「ロールと管理者」に移動します。

また、無料の Azure AD サブスクリプションのユーザーは組み込みロールを使用できることに注意することが重要です。ただし、カスタム ロールを作成するには、ユーザーに Azure AD Premium P1 ライセンスが割り当てられている必要があります。

Azure ADロールベースのアクセス制御のベストプラクティス

1. 可能な限り組み込みのAzure ADロールを使用する

既存のロールを見つけて、リソース管理に割り当てるために使用します。Azure ADには70以上の組み込みロールがあります。

ただし、必要なロールがない場合は、カスタムロールを作成して使用します。

Azure ADのロールを確認するには、porta.azure.comにサインインします。”Azure Active Directory”を検索して開きます。

最後に、「ロールと管理者」をクリックします。

2. 最小特権の原則に基づいてAzure AD RBACにアプローチする

「最小特権」の原則は、管理者にタスクを実行するために必要な明示的な許可を与えることを推進します。このガイドラインに従うことで、環境へのリスクを制限します。

この原則を採用するには、カスタムロールを作成する必要がある場合があります。既存のロールには特定のタスクに割り当てる必要のある以上の許可が含まれている可能性があるため、これは重要です。

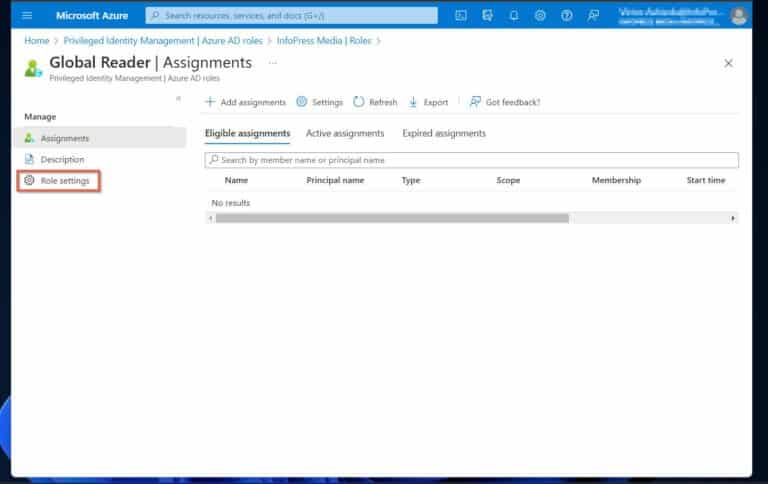

3. Just-in-Timeアクセスを使用して限られた時間のために権限を割り当てる

「最小特権」アプローチのもう1つの機能は、ユーザーに一定期間だけ権限を付与することです。

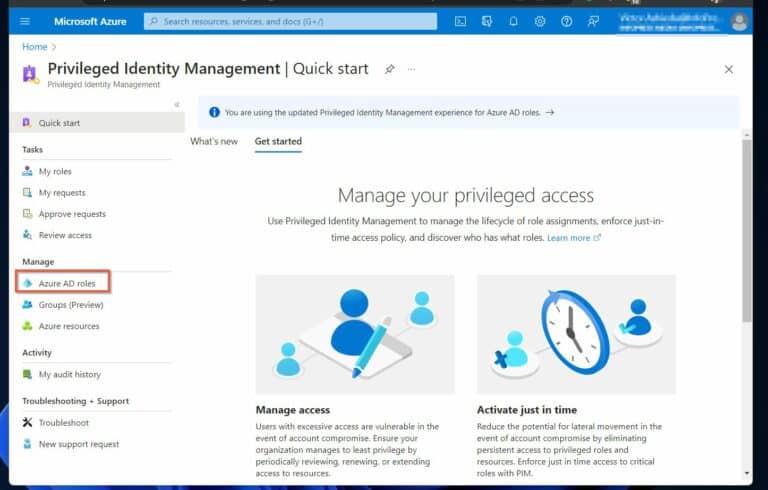

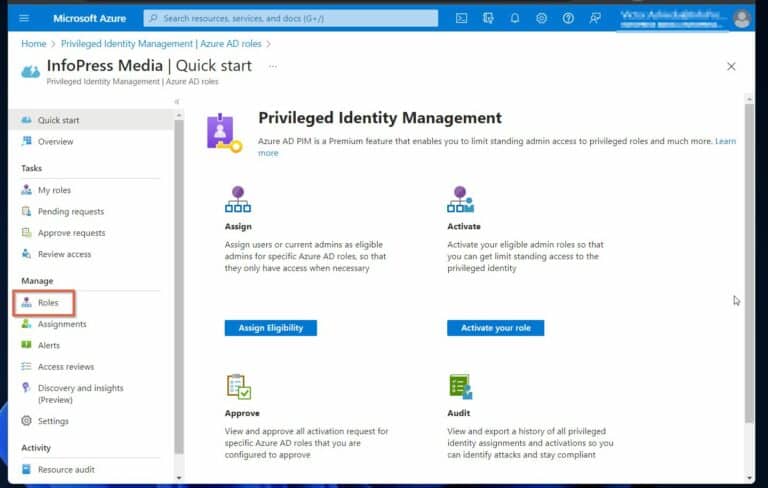

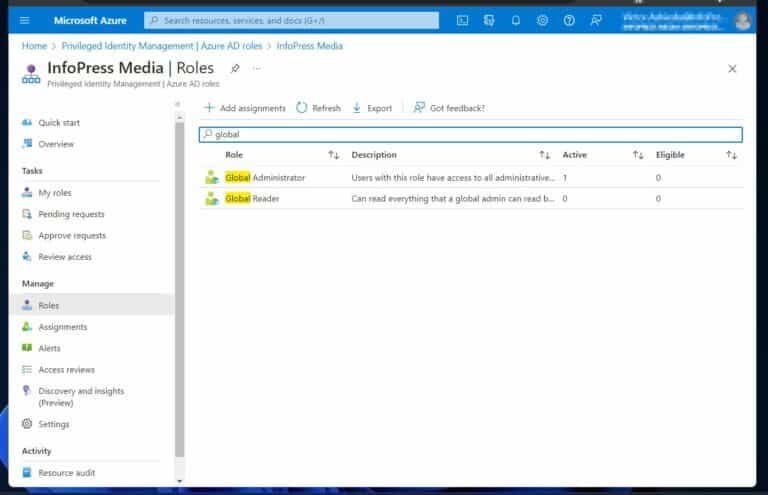

これを実現するために、管理者はAzure AD特権Identity Management(PIM)を使用します。この機能により、別の管理者にじゅうぶんな時間のアクセス権限が付与されます。

Azure AD PIMを有効にすると、権限が必要な管理者は承認をリクエストします。その後、承認者のグループ内のユーザーがリクエストを承認または拒否します。

じゅうぶんな時間のアクセスを利用することで、管理者はAzure ADロールベースのアクセス制御を利用して無制限期間の権限を付与することを避けるため、これは重要なベストプラクティスの1つとなります。

「また、以下を読む当社のActive Directoryレポートツールをお試しください」

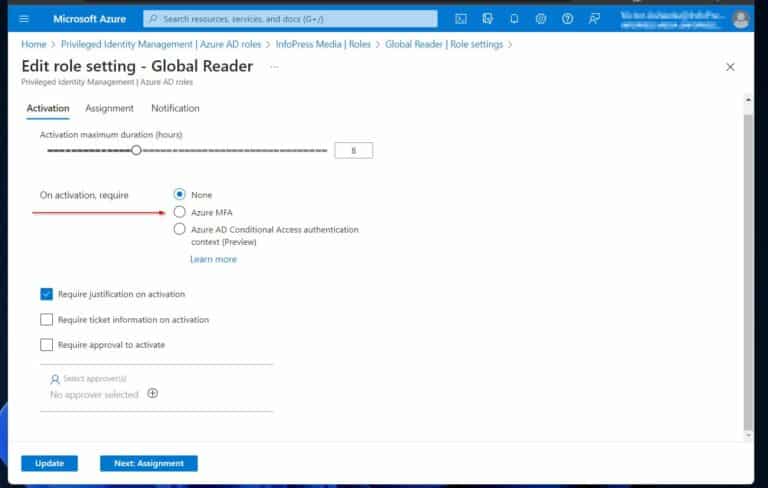

4. 特権アカウントの脆弱性と攻撃面を最小限に抑える

5. (オプション1 of 2) ロール設定を使用してすべての管理者アカウントをマルチファクタ認証で保護する

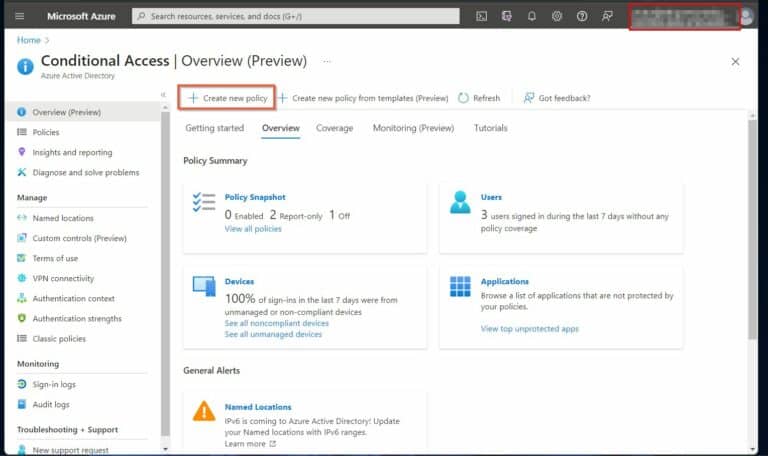

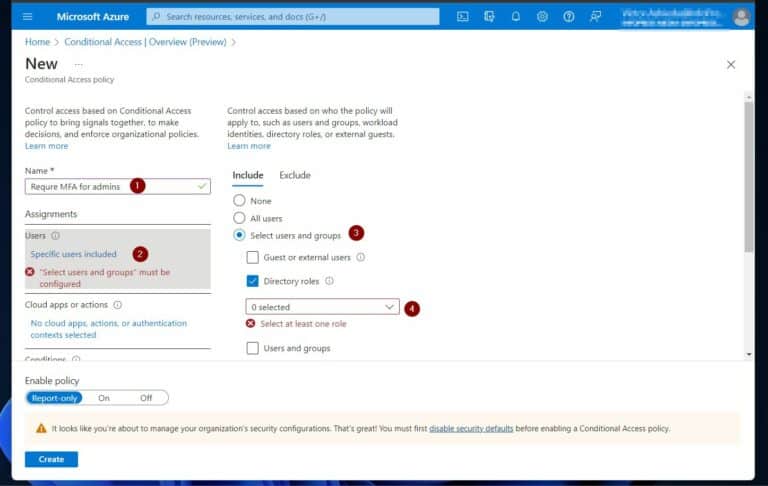

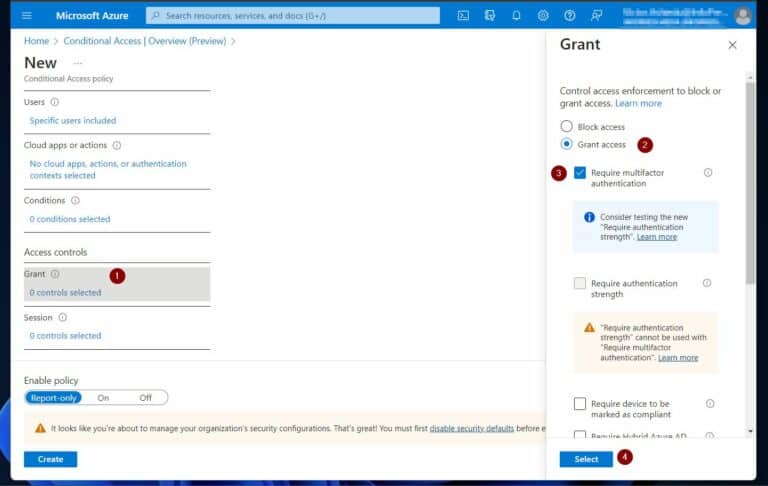

5.(2つのオプションのうちのオプション 2)条件付きアクセスポリシーを使用してすべての管理者アカウントを多要素認証で保護する

さて、Azure AD は、その条件付きアクセスポリシー機能を通じてより良いオプションを提供しています。

管理者アカウントのMFAを有効にするには、Azure ポータルでツールを開き、「+ 新しいポリシーの作成」をクリックします。

6. アクセスレビューで不要な権限を自動的に取り消す

Azure ADテナントのライフサイクルを通じて、ロールと権限がユーザーに割り当てられます。時間が経つと、一部のユーザーはもはや必要ない権限を保持しているかもしれません。

「最小限の特権」の原則を最良の実践と考えれば、組織は不要な管理者特権を取り消す戦略を開発する必要があります。

管理者アカウントの監査やレビューを定期的に実施してください。

アクセスを作成する手順については、Microsoft ページをご覧ください。同様に、Azure AD グループアプリケーションの監査レビューを作成する手順もご覧ください。

7. ユーザーに直接ではなく、グループにロールを割り当てる

一部の管理者は、Azure AD ロールをユーザーに直接割り当てます。これは権限を管理する間違った方法です。

最良の方法は、ユーザーをグループのメンバーとして追加し、その後、グループにロールを割り当てることです。

たとえば、ユーザーのアカウントからロールを削除する必要がある場合は、ユーザーをグループから削除してください。

もう1つの重要なベストプラクティスは、すべてのグループに所有権を割り当てることです。グループの所有者を割り当てることで、グローバル管理者はそのグループの制御と管理を所有者に間接的に委任します。

8. グローバルアカウントのロックアウトを回避するために「緊急用アカウント」を使用する

これは、Azure AD ロールベースのアクセスコントロールの最適な実装策における最も重要なポイントの一つに位置するべきです。組織の Azure AD テナントには1人のグローバル管理者だけがあり、このアカウントはロックアウトされていると想定します。

そのため、このネガティブな経験を避けるために、マイクロソフトは「break glass.」または緊急アクセスアカウントを作成し使用することを推奨します。

「break glass」アカウントを持つことだけでなく、最適な実装策の4つ目に述べたように、組織の Azure AD テナントには1人以上のグローバル管理者が必要です。

この最適な実装策を実施することで、1人のグローバル管理者がロックアウトされたとしても、ビジネスが Azure AD にアクセスを失わないようにすることが保証されます。

Azure AD グループ管理を効果的に行うために、PIM for Groupsを使用することは、最後のものであるにも関わらず、同様に重要なベストプracticeです。これにより、Azure AD 管理者は、Azure AD セキュリティグループまたはMicrosoft 365 groupのメンバーシップや所有者を有効にすることができます。

Groups用PIMを有効にすると、管理者は、グループのメンバーシップについて承認を要求するポリシーを作成することができます。また、MFAなどのその他の要求もlikeします。

Azure AD ロール基盤アクセス制御ベストプractice: Azure AD ロールと权限を効果的に使用する方法 結び

最後に、Azure AD ロールと权限を効果的に使用することは、安全でよく管理された環境を作るのに欠かせません。

この記事では、組み込まれたAzure ADロールを使用し、最小限の権限を適用し、適切な時間にアクセスを実施することを強調しています。また、管理者アカウントをマルチ要素認証で保護することと、アクセスレビューを自動化することの重要性も指摘されています。

それに加えて、個人的なユーザーではなくグループにロールを割り当てることを推奨しています。また、「break glass」アカウントを持ち、先制的な脅威检测と対応策を講じることが重要な措置です。

最後に、グループに対するプリベンシャルアイデンティティマネジメント(PIM)を実装することで、コントロールと責任性を追加することができます。組織は、これらの慣習を実施して、強固で安全なAzure ADロール基盤のアクセス制御を確保するためです。