מהם התפקידים והשליטה מבוססת תפקידים ב־Azure AD?משתמשים , קבוצות , או עצמים אחרים נקרא שליטה מבוססת תפקידים ב־Azure AD (Azure AD RBAC ).

Azure AD משתמש בתפקידים כדי לנהל משאבי ספרייה. הקצאת תפקידים למשתמשים, קבוצות או חפצים אחרים ידועה כשליטה מבוססת תפקיד ב-Azure AD (שליטה בגישה) (Azure AD RBAC).

בנוגע לתפקידים, Azure AD מציע מספר אפשרויות מובנות מראש עם הרשאות ספציפיות. עם זאת, יתכן שימושים נדירים בהם התפקידים המובנים מראש אינם מתאימים לגמרי לצרכים של הארגון.

במקרים כאלה, המנהלים יוצרים תפקידים מותאמים אישית עם הרשאות מוגבלות כדי לענות על הצרכים שלהם.

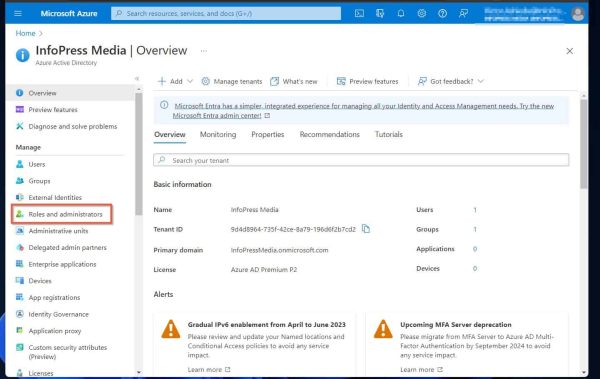

שלושת התפקידים הבנייתיים החשובים ביותר ב-Azure AD כוללים מנהל חשבון, מנהל משתמשים ומנהל גלובלי. כדי לצפות בכל התפקידים הזמינים ב-Azure AD, עברו ל"תפקידים ומנהלים" בחלון הממשק של Azure Active Directory.

חשוב לציין שמשתמשים עם מנוי Azure AD חינם יכולים להשתמש בתפקידים מובנים מראש. עם זאת, משתמש חייב להיות מוקצה אליו רישיון Azure AD Premium P1 רישיון כדי ליצור תפקידים מותאמים אישית.

שיטות מומלצות לבקרת גישה מבוססת תפקידים ב-Azure AD

1. השתמש בתפקידים מובנים ב-Azure AD כשזה אפשרי

מצא תפקיד קיים והשתמש בו כדי להקצות ניהול משאבים. ב-Azure AD יש מעל 70 תפקידים מובנים.

אם אף אחד מהם לא עונה על צרכיך, צור והשתמש בתפקידים מותאמים אישית.

כדי לבדוק תפקידים ב-Azure AD, התחבר ל-porta.azure.com. חפש ופתח "ספריית פעילות Azure".

לבסוף, לחץ על "תפקידים ומנהלים".

2. גישה ל-Azure AD RBAC מתוך עקרון הפרט הנמוך ביותר

העקרון של "הפרט הנמוך ביותר" מעודד להעניק למנהלים את הרשאה המפורשת הנדרשת לביצוע משימה. על פי ההנחייה הזו מוגבל הסיכון לסביבתך.

אימוץ של עקרון זה עשוי לדרוש יצירת תפקידים מותאמים אישית. זה חיוני מאחר ותפקידים קיימים עשויים לכלול יותר הרשאות ממה שצריך להקצות למשימה ספציפית.

3. להקצות הרשאות לזמן מוגבל באמצעות גישה בדי זמן

תכונה נוספת של "הזכויות המינימליות" היא להעניק הרשאות למשתמשים לזמן מוגבל.

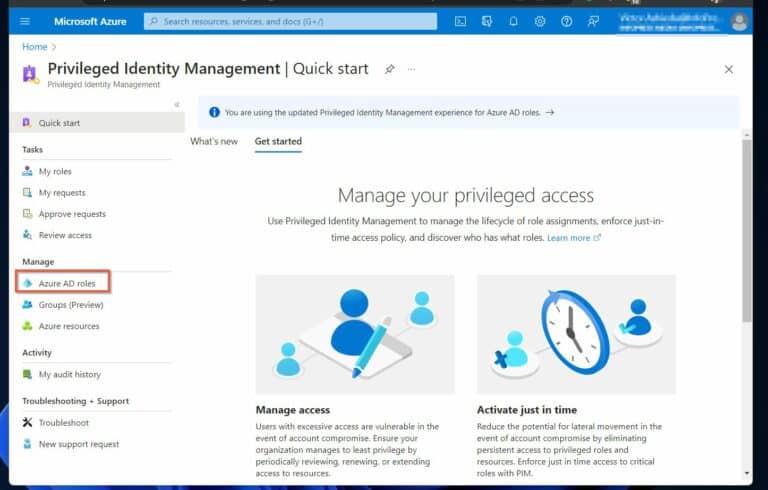

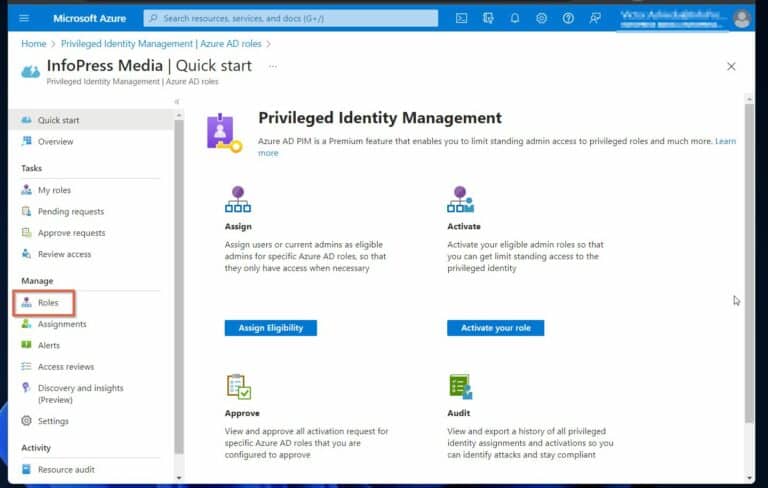

כדי להשיג זאת, מנהלים משתמשים בניהול זהות מוקדמת של Azure AD Privileged (PIM). תכונה זו מאפשרת להעניק גישה בדי זמן למנהל אחר.

לאחר הפעלת Azure AD PIM, מנהלים שזקוקים להרשאות מבקשים אישור. לאחר מכן, משתמשים בקבוצת המאשרים מעניקים או מסרבים את הבקשה.

עם גישה בדי זמן, מנהלים ממנעים הענקת הרשאות לתקופות בלתי מוגבלות על ידי ניצול של בקרת גישה מבוססת תפקידים של Azure AD, והופכים אותה לאחת מהמעשים הטובים ביותר שחייבים לעשות.

4. לקטן את הרגישות ואת משטח התקיפה של חשבונות המנהיגים

Azure AD כוללת תפקידים פריבילגיים, עם התפקיד של מנהלים גלובליים (Global Admins) המקבל גישה הכי גבוהה. התוקפים יובילו את המתקפה שלהם על חשבונות אלה משום שהגישה שמתקבלת מאפשרת להם לגרום לנזקים הכי גדולים באופן מיידי.

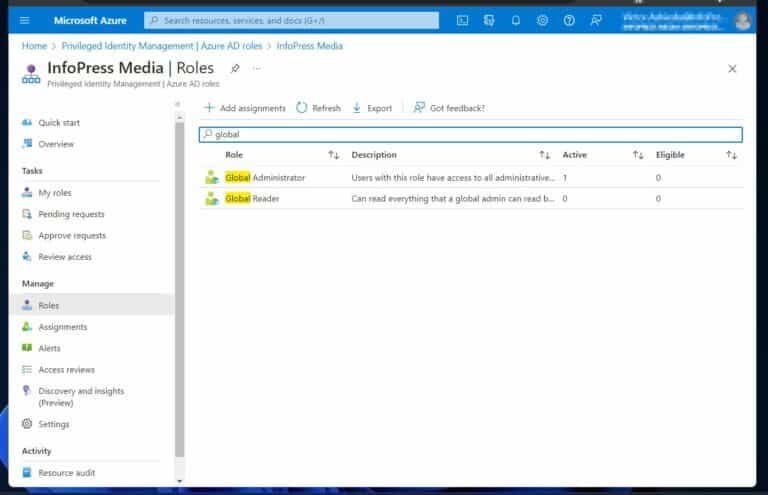

לכן, הגישה המומלצת היא להפחית את הרגישות ואת פני התקפה של חשבונות אלה. אחת הדרכים להשיג זאת היא להגביל את מספר המנהלים שמקושרים לתפקיד של מנהלים גלובליים למקסימום של 5.

למה גישה זו חשובה ביותר?

התפקיד הזה מקבל גישה מלאה לשינויים ב-כל המשאבים באתחול Microsoft 365.

5. (אופציה 1 מתוך 2) הגנה על כל חשבונות המנהלים עם אימות רב-גורמים דרך הגדרות תפקיד

הארגונים ממעיטים זאת עוד יותר על ידי הפעלת אישור כפול (MFA). כאשר MFA מופעל עבור חשבונות מנהלים, חדירה נדרשת אימות נוסף כדי להיכנס.

שכבת האבטחה הנוספת הזאת גורמת להפחתת "פני התקפה" של תפקיד החשובות ביותר הזה.

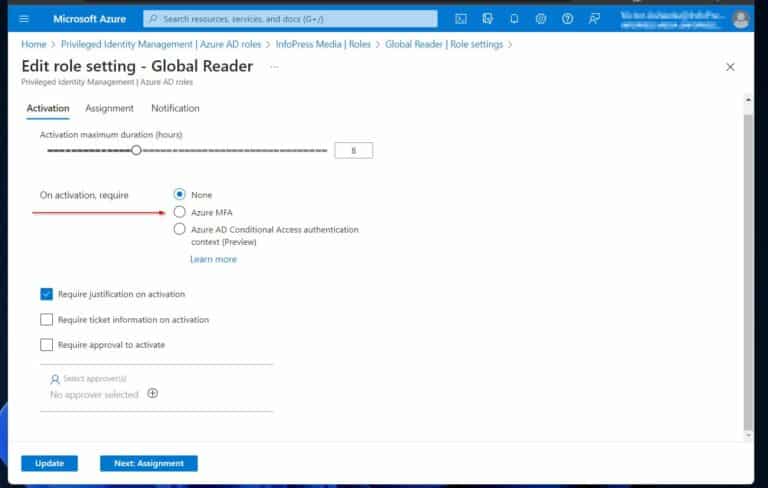

הפעל את MFA מהגדרות התפקיד או על ידי הפעלת גישה תנאית.

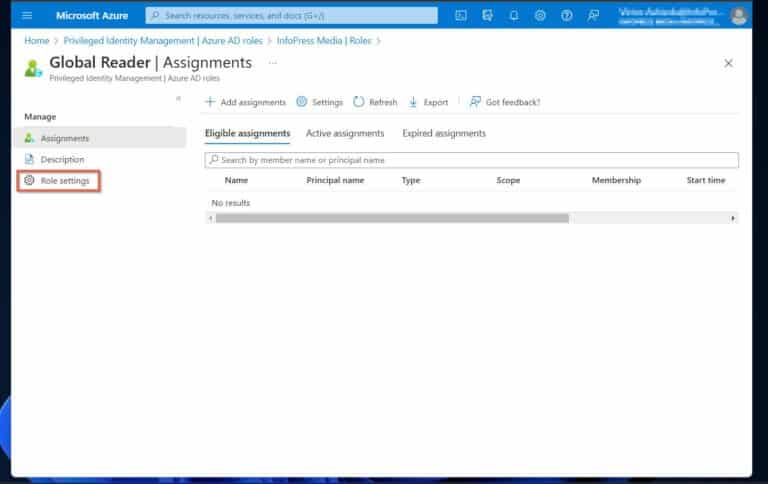

כדי להפעיל את MFA מהגדרות התפקיד, היכנס לפורטל Azure, פתח את "Azure AD Privileged Identity Management" ולחץ "תפקידי Azure AD -> תפקידים."

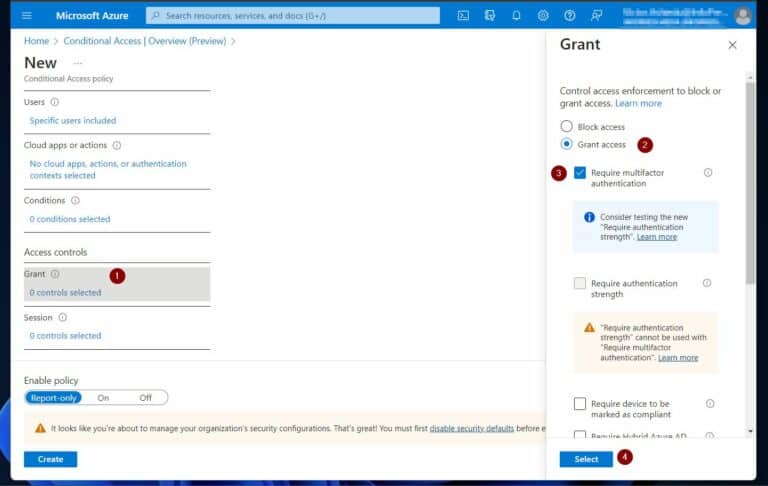

5. (אופציה 2 מתוך 2) הגן על כל חשבונות המנהל באמצעות אימות מרובה-גורמי דרך מדיניות גישה תנאית

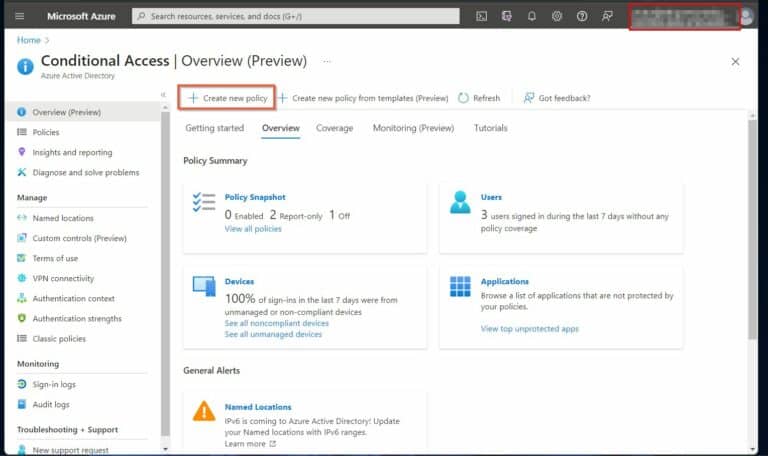

אכן, Azure AD מציעה אפשרות טובה יותר דרך יכולת המדיניות גישה תנאית.

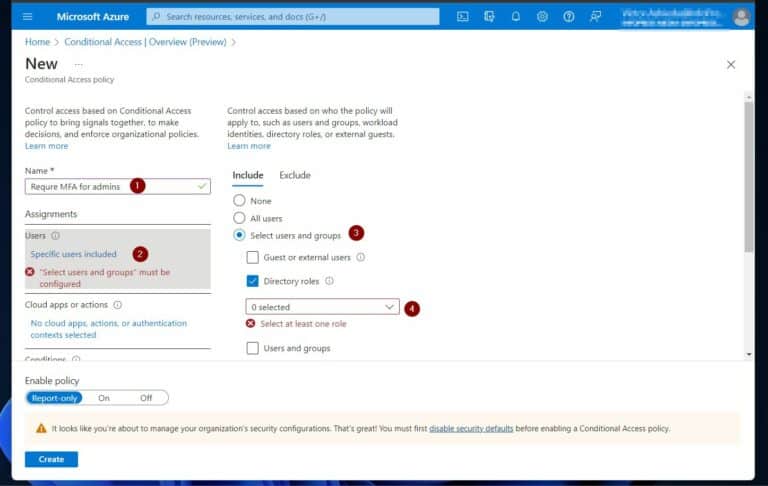

כדי להפעיל MFA עבור חשבונות מנהל דרך מדיניות גישה תנאית, פתח את הכלי בפורטל Azure. לאחר מכן, לחץ על "+ צור מדיניות חדשה.".

6. אסור באופן אוטומטי הרשאות שאינן נחוצות באמצעות ביקורות כניסה

מעל תקופת חיי השוכר של Azure AD, מגיעות למשתמשים תפקידים והרשאות. עם הזמן, ייתכן ומשתמשים ישמורו על הרשאות שאינן נחוצות יותר.

לפי עקרון ה"מינימום זכויות" של התרגול הטוב ביותר, ארגונים חייבים לפתח אסטרטגיה לשלילת זכויות מנהל מיותרות.

בצורה קבועה בצע בדיקת חשבונות מנהלים או ביקורות.

לשלבים ליצירת גישה, בקר בעמוד ה-Microsoft. באותה מידה, ראה את השלבים ליצירת ביקורת אודיט לאפליקציות של קבוצות Azure AD.

7. הקצאת תפקידים לקבוצות במקום ישירות למשתמשים

כמה מנהלים מקצים תפקידי Azure AD ישירות למשתמשים. זו אופן לא תקין לנהל הרשאות.

השיטה הטובה ביותר היא להוסיף משתמשים כחברים בקבוצה. לאחר מכן, להקצות תפקידים לקבוצה.

לדוגמה, אם נדרש להסיר תפקיד מחשבון המשתמש, הסר את המשתמש מהקבוצה.

עוד שיטת ניהול חשובה היא להקצות בעלות על כל הקבוצות. על ידי הקצאת בעלי קבוצה, מנהלים גלובליים העניקו באופן עקיף שליטה וניהול של אותה קבוצה לבעל הקבוצה.

8. השתמש בחשבונות "זירחת" כדי למנוע נעילות של חשבון גלובלי.

זה צריך להיות על גבי הרשימה של מדיניות גישה מבוססת תפקידים של Azure AD שאתה חייב ליישם. דמיין שהטננט של Azure AD של הארגון שלך יש מנהל גלובלי אחד, והחשבון הזה ננעל.

אז, כדי להימנע מחוויה שלילית זו, Microsoft ממליצה ליצור ולהשתמש ב"בריק זכוכית" או חשבונות גישה חירום.

בנוסף לשימוש בחשבון "שבר הזכוכית", כפי שצוין בנקודת טיפוס 4, טננט Azure של הארגון AD חייב להיות יותר ממנהל גלובלי אחד.

יישום טיפ טוב זה מבטיח שהעסק לא יאבד גישה ל-Azure AD אם מנהל גלובלי אחד ננעל.

9. היגשה מוקדמת לגילוי ותגובה לאיומים על זהות

גילוי ותגובה מוקדמת ל איומים על זהות היא מדיניות גישה מבוססת תפקידים של Azure AD חיונית. כדי להבטיח גילוי מוקדם של איומים ומניעה למד כיצד ליישם טיפ טוב מומלץ זה. קרא את המאמר שלנו על גילוי ותגובה לאיומים על זהות.

10. הפעל אחסוך זהות פריוולדג' (PIM) עבור קבוצות

ביצוע ניהול קבוצות Azure AD יעיל באמצעות PIM עבור קבוצות הוא הנושא האחרון אך לא פחות חשוב מהנושאים הראשונים. זה מאפשר למנהלים Azure AD להפעיל את השייכות או הבעלות עבור קבוצת Azure AD אבטחה או קבוצת Microsoft 365.

על ידי הפעלת PIM עבור קבוצות, מנהלים יוצרים מדיניות הדורשת אישור עבור שייכות לקבוצה ודרישות נוספות כמו MFA.

טיפים טובים לשימוש בשליטה בגישה מבוססת תפקידים של Azure AD: איך להשתמש בתפקידים ובזכויות של Azure AD ביעילות סוף סוף

לסיום, שימוש בתפקידים של Azure AD תפקידים ובזכויות ביעילות הוא חיוני לסביבה מאובטחת וניהולית טובה.

המאמר הדגיש את השימוש בתפקידי Azure AD המובנים, יישום עקרון הסמכות המינימלית והטמעת גישה לפי דרישה. הוא גם הדגיש את חשיבות הגנה על חשבונות מנהלים באמצעות אימות רב-גורמי ואוטומציה של סקירות גישה.

לא רק זאת, אלא מומלץ להקצות תפקידים לקבוצות ולא למשתמשים יחידים. כמו כן, קיום חשבונות "שבירת זכוכית" וזיהוי איומים ותגובה פרואקטיביים הם צעדים קריטיים.

לבסוף, יישום ניהול זהות מועדף (PIM) לקבוצות מוסיף שליטה ואחריות. ארגונים מיישמים את המעשים הללו כדי להבטיח מסגרת בקרת גישה מבוססת תפקידים של Azure AD חזקה ובטוחה.