Pratiques recommandées pour le contrôle d’accès basé sur les rôles Azure AD : Comment utiliser efficacement les rôles et privilèges Azure AD. Êtes-vous responsable de la gestion des rôles Azure AD et cherchez à développer une stratégie de bonnes pratiques pour le contrôle d’accès basé sur les rôles ?

Pour développer une stratégie de bonnes pratiques, vous devez d’abord comprendre les concepts de Rôles et de Contrôle d’accès basé sur les rôles dans Azure AD. Cet article commence par expliquer ces concepts Azure AD.

Ensuite, le guide décrit 10 meilleures pratiques pour une gestion efficace des rôles et privilèges Azure AD.

Quels sont les rôles et le contrôle d’accès basé sur les rôles dans Azure AD ?

Azure AD utilise des rôles pour gérer les ressources du répertoire. L’attribution de rôles aux utilisateurs, groupes ou à d’autres objets est appelée contrôle d’accès basé sur les rôles Azure AD (Azure AD RBAC).

En ce qui concerne les rôles, Azure AD propose plusieurs options intégrées avec des autorisations spécifiques. Cependant, il peut arriver que les rôles intégrés ne répondent pas pleinement aux besoins des organisations.

Dans de tels cas, les administrateurs créent des rôles personnalisés avec des autorisations limitées pour répondre à leurs besoins.

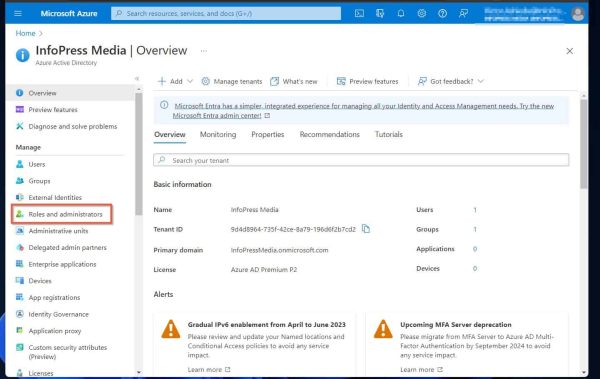

Les 3 rôles intégrés les plus importants d’Azure AD incluent l’administrateur de facturation, l’administrateur d’utilisateurs et l’administrateur global. Pour afficher tous les rôles disponibles dans Azure AD, accédez à « Rôles et administrateurs » dans le portail Azure Active Directory.

Il est crucial de mentionner que les utilisateurs disposant d’un abonnement Azure AD gratuit peuvent utiliser les rôles intégrés. Cependant, un utilisateur doit se voir attribuer la licence Azure AD Premium P1 pour créer des rôles personnalisés.

Meilleures pratiques pour le contrôle d’accès basé sur les rôles d’Azure AD

1. Utilisez les rôles Azure AD intégrés lorsque c’est possible

Trouvez un rôle existant et utilisez-le pour attribuer la gestion des ressources. Azure AD propose plus de 70 rôles intégrés.

Cependant, si aucun ne répond à vos besoins, créez et utilisez des rôles personnalisés.

Pour vérifier les rôles Azure AD, connectez-vous à porta.azure.com. Recherchez et ouvrez « azure active directory. »

Enfin, cliquez sur « Rôles et administrateurs ».

2. Approchez le contrôle d’accès basé sur les rôles d’Azure AD selon le principe du moindre privilège

Le principe du « moindre privilège » encourage à accorder aux administrateurs les permissions explicites nécessaires pour effectuer une tâche. En suivant cette directive, vous limitez les risques pour votre environnement.

Adopter ce principe peut nécessiter la création de rôles personnalisés. C’est essentiel car les rôles existants peuvent avoir plus de permissions que nécessaire pour une tâche spécifique.

3. Attribuer des autorisations pour une durée limitée en utilisant un accès juste-à-temps

Une autre fonctionnalité de l’approche « Principe du moindre privilège » est d’accorder aux utilisateurs des autorisations pour une durée limitée.

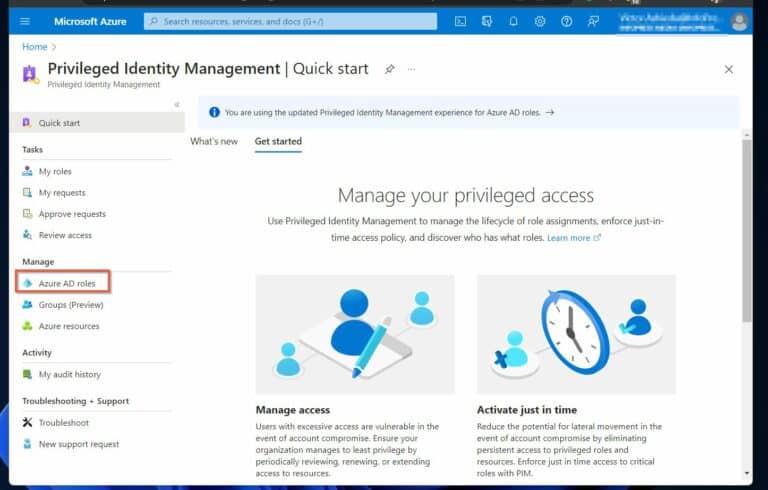

Pour y parvenir, les administrateurs utilisent la gestion des identités privilégiées Azure AD (PIM). Cette fonctionnalité permet d’octroyer un accès juste-à-temps à un autre administrateur.

Une fois que vous activez Azure AD PIM, les administrateurs nécessitant des autorisations demandent une autorisation. Ensuite, les utilisateurs du groupe d’approbation accordent ou refusent la demande.

Avec l’accès juste-à-temps, les administrateurs évitent d’attribuer des autorisations pour des périodes illimitées en utilisant le contrôle d’accès basé sur les rôles Azure AD, ce qui en fait l’une des meilleures pratiques cruciales.

4. Minimiser la vulnérabilité et la surface d’attaque des comptes privilégiés

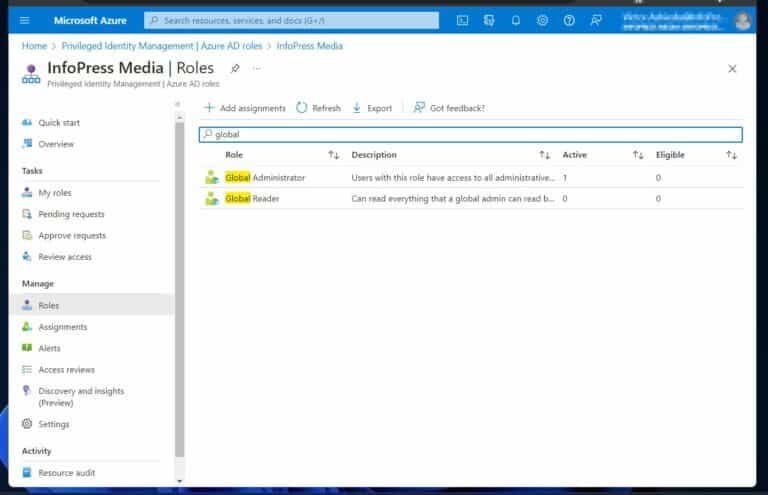

Azure AD comporte plusieurs rôles privilégiés, le rôle d’administrateur général étant celui qui offre le plus haut niveau d’accès. Les attaquants ciblent ces comptes car y accéder leur donne immédiatement l’autorisation de causer les dommages les plus importants.

Il est donc préférable de réduire la vulnérabilité et la surface d’attaque de ces comptes. Une façon d’y parvenir est de limiter le nombre d’administrateurs ayant le rôle d’administrateur général à un maximum de 5.

Pourquoi cette meilleure pratique est-elle cruciale?

Ce rôle offre un accès complet pour modifier toutes les ressources dans le locataire Microsoft 365.

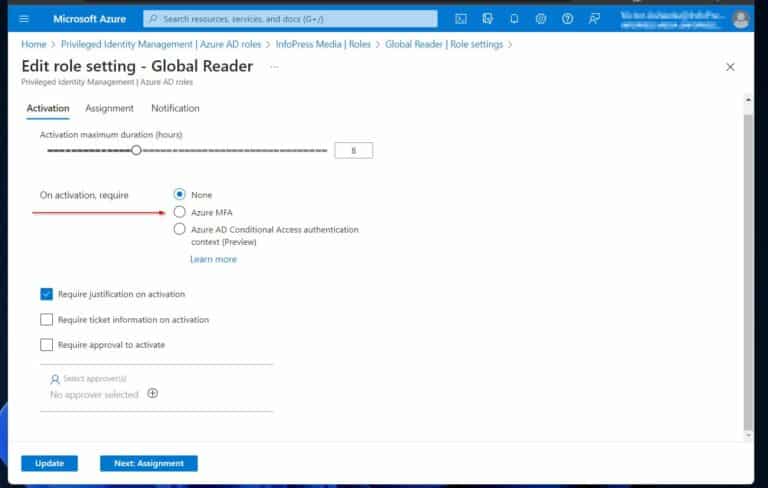

5. (Option 1 de 2) Protéger tous les comptes d’administrateur avec l’authentification multifacteur via les paramètres de rôle

Les organisations peuvent renforcer cette protection en activant l’authentification multifacteur (MFA). Lorsque le MFA est activé pour les comptes d’administrateur, un intrus doit fournir une authentification supplémentaire pour se connecter.

Cette couche de sécurité supplémentaire réduit la « surface d’attaque » de ce rôle crucial.

Activez la MFA (authentification multifacteur) à partir des paramètres du rôle ou en activant l’Accès Condicionals.

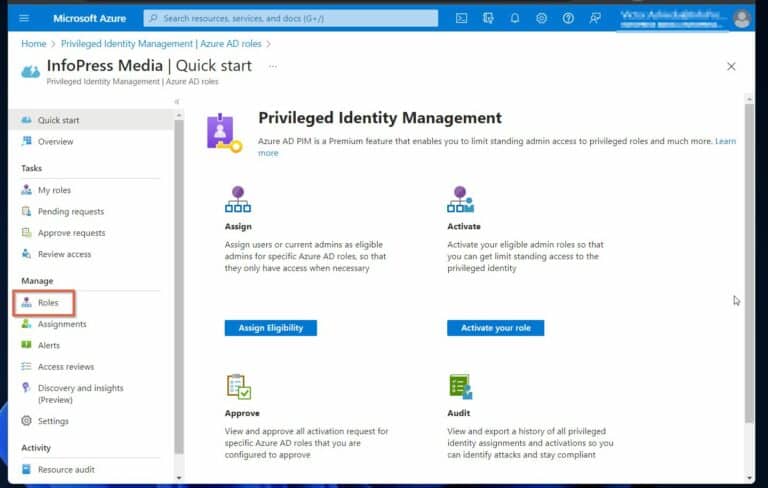

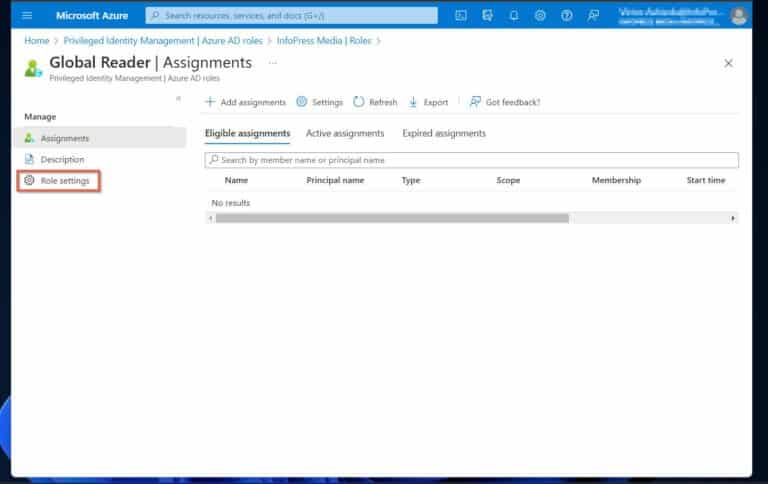

Pour activer la MFA à partir des paramètres du rôle, connectez-vous au portail Azure, ouvrez la Gestion des identités privilégiées Azure AD. Cliquez sur « Rôles Azure AD -> Rôles. »

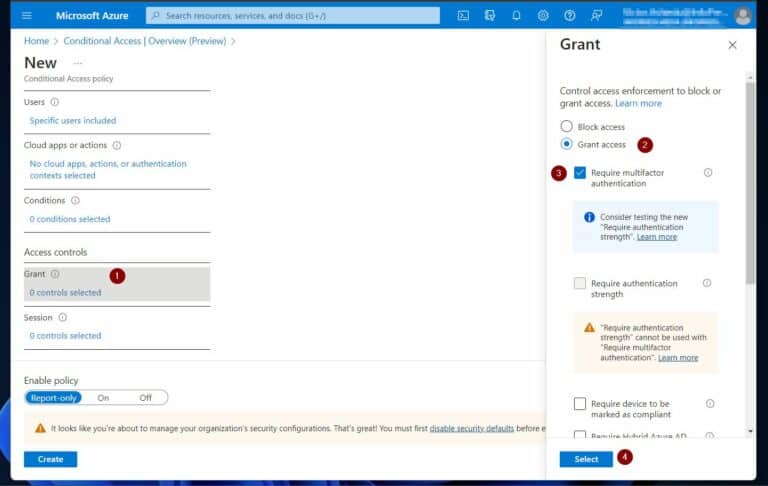

5. (Option 2 de 2) Protéger tous les comptes d’administrateur avec l’authentification multifacteur via la stratégie d’accès conditionnel

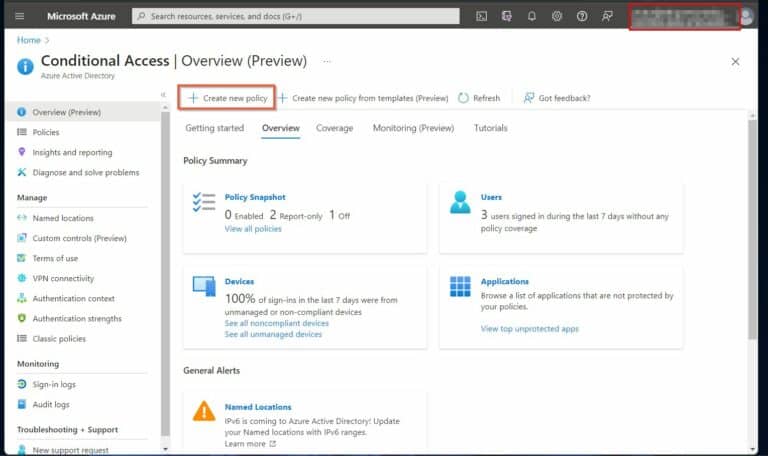

Bien, Azure AD offre une meilleure option via sa fonctionnalité de stratégie d’accès conditionnel.

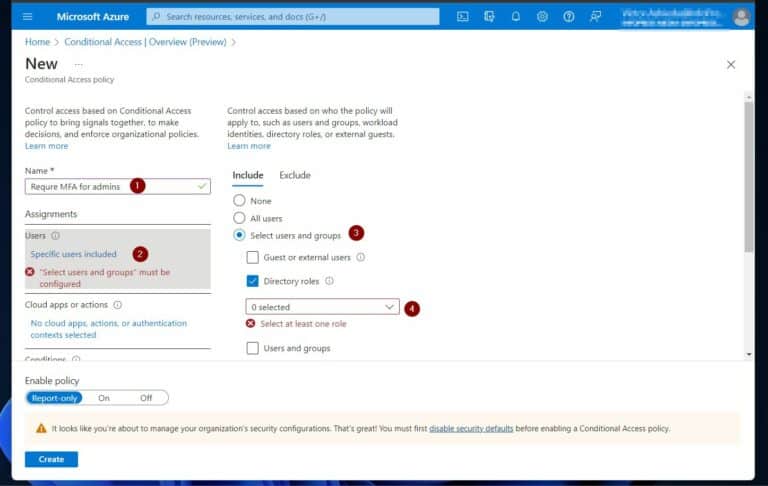

Pour activer la MFA pour les comptes d’administrateur via la stratégie d’accès conditionnel, ouvrez l’outil dans le portail Azure. Ensuite, cliquez sur « + Créer une nouvelle politique. »

Ensuite, attribuez un nom à la nouvelle page de politique, puis cliquez sur la section « Utilisateurs« . Cliquez sur « Sélectionner des utilisateurs et des groupes » dans l’onglet Inclure, puis cliquez sur « Rôles de répertoire ».

Enfin, cliquez sur la liste déroulante et cochez les cases pour tous les rôles d’administrateur que vous souhaitez activer MFA.

6. Revoquer automatiquement les autorisations inutiles avec les examens d’accès

Au cours du cycle de vie d’un locataire Azure AD, des rôles et autorisations sont attribués aux utilisateurs. Au fil du temps, certains utilisateurs peuvent conserver des autorisations dont ils n’ont plus besoin.

En tenant compte de la meilleure pratique du « privilège minimum », les organisations doivent mettre en place une stratégie pour révoquer les privilèges d’administrateur inutiles.

Effectuer régulièrement des audits ou des revues de comptes d’administrateurs.

Pour les étapes de création d’accès, visitez la page Microsoft. De même, consultez les étapes pour créer une revue d’audit pour les applications de groupes Azure AD.

7. Attribuer des rôles aux groupes plutôt qu’aux utilisateurs directement

Certains administrateurs attribuent directement des rôles Azure AD aux utilisateurs. C’est une manière incorrecte de gérer les autorisations.

La meilleure pratique est d’ajouter les utilisateurs en tant que membres d’un groupe. Ensuite, attribuez les rôles au groupe.

Par exemple, si vous devez supprimer un rôle du compte d’un utilisateur, retirez l’utilisateur du groupe.

Une autre meilleure pratique essentielle est d’attribuer la propriété à tous les groupes. En attribuant des propriétaires de groupe, les administrateurs globaux ont délégué indirectement le contrôle et la gestion de ce groupe au propriétaire.

8. Utilisez des comptes « break glass » pour éviter les blocages de compte globaux

Ceci devrait être en haut de votre liste des meilleures pratiques de Contrôle d’accès basé sur les rôles Azure AD que vous devez mettre en œuvre. Imaginez que le locataire Azure AD de votre organisation a un administrateur global et que ce compte est verrouillé.

Afin d’éviter cette expérience négative, Microsoft recommande de créer et d’utiliser des comptes de » casser le verre » ou des comptes d’accès d’urgence.

En plus d’avoir un compte de « casser le verre », comme mentionné dans la meilleure pratique 4, le locataire Azure AD d’une organisation doit avoir plus d’un administrateur global.

La mise en œuvre de cette meilleure pratique garantit que l’entreprise n’est pas privée d’accès à son Azure AD si un administrateur global est verrouillé.

9. Soyez proactif dans la détection et la réponse aux menaces identitaires

La détection et la réponse proactives aux menaces identitaires sont une pratique essentielle de contrôle d’accès basé sur les rôles Azure AD. Pour assurer une détection précoce des menaces et une mitigation, apprenez à mettre en œuvre cette meilleure pratique recommandée. Lisez notre article sur la détection et la réponse aux menaces identitaires.

10. Mettre en place une Gestion des identités privilégiées (PIM) pour les groupes

La mise en œuvre efficace de la gestion des groupes Azure AD à l’aide de PIM pour les groupes est la dernière mais tout aussi importante meilleure pratique. Cela permet aux administrateurs Azure AD d’activer l’appartenance ou la propriété pour un groupe de sécurité Azure AD ou un groupe Microsoft 365.

En activant PIM pour les groupes, les administrateurs créent des politiques qui exigent l’approbation de l’appartenance à un groupe et d’autres exigences telles que MFA.

Meilleures pratiques de contrôle d’accès basé sur les rôles Azure AD : Comment utiliser efficacement les rôles et privilèges Azure AD Conclusion

En conclusion, l’utilisation efficace des rôles et des privilèges Azure AD est vitale pour un environnement sécurisé et bien géré.

Cet article a souligné l’utilisation des rôles intégrés d’Azure AD, l’application du principe du moindre privilège et la mise en œuvre d’un accès juste-à-temps. Il a également mis l’accent sur l’importance de protéger les comptes d’administrateur avec une authentification multi-facteurs et d’automatiser les revues d’accès.

Non seulement cela, mais il est recommandé d’attribuer des rôles à des groupes, et non à des utilisateurs individuels. De plus, disposer de comptes « break glass » et d’une détection proactive des menaces et d’une réponse sont des mesures cruciales.

Enfin, la mise en œuvre de la gestion des identités privilégiées (PIM) pour les groupes ajoute du contrôle et de la responsabilité. Les organisations mettent en œuvre ces pratiques pour garantir un cadre de contrôle d’accès basé sur les rôles Azure AD robuste et sécurisé.