Prácticas recomendadas de Control de Acceso Basado en Roles de Azure AD: Cómo Utilizar los Roles y Privilegios de Azure AD de Manera Efectiva. ¿Eres responsable de gestionar los roles de Azure AD y buscas desarrollar una estrategia de mejores prácticas para el Control de Acceso Basado en Roles?

Para desarrollar una estrategia de mejores prácticas, primero debes entender los Roles y el concepto de Control de Acceso Basado en Roles en Azure AD. Este artículo comienza explicando estos conceptos de Azure AD.

Después, la guía describe 10 mejores prácticas para la gestión eficiente de Roles y Privilegios de Azure AD.

¿Qué son los Roles y el Control de Acceso Basado en Roles en Azure AD? usuarios , grupos u otros objetos se conoce como Control de Acceso Basado en Roles de Azure AD (Azure AD RBAC) .

Azure AD utiliza roles para gestionar los recursos del directorio. Asignar roles a los usuarios, grupos u otros objetos se conoce como control de acceso basado en roles de Azure AD (Azure AD RBAC</diy5).

En cuanto a roles, Azure AD ofrece múltiples opciones integradas con permisos específicos. Sin embargo, puede haber casos raros en los que los roles integrados no satisfagan completamente las necesidades de las organizaciones.

En tales casos, los administradores crean roles personalizados con permisos limitados para abordar sus requisitos.

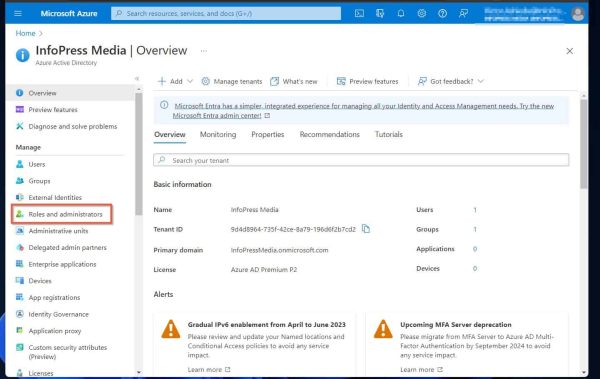

Los 3 roles integrados más importantes de Azure AD incluyen Administrador de facturación, Administrador de usuarios y Administrador global. Para ver todos los roles disponibles en Azure AD, vaya a “Roles y administradores” en el portal de Azure Active Directory.

Es crucial mencionar que los usuarios con una suscripción gratuita de Azure AD pueden utilizar roles integrados. Sin embargo, un usuario debe tener asignada la licencia Azure AD Premium P1 para crear roles personalizados.

Mejores Prácticas para el Control de Acceso Basado en Roles de Azure AD

1. Utiliza Roles Integrados de Azure AD cuando sea Posible

Encuentra un rol existente y úsalo para asignar la gestión de recursos. Azure AD tiene más de 70 roles integrados.

Sin embargo, si ninguno satisface tus necesidades, crea y utiliza roles personalizados.

Para verificar los roles de Azure AD, inicia sesión en porta.azure.com. Busca y abre “directorio activo de azure”.

Finalmente, haz clic en “Roles y administradores”.

2. Aborda el RBAC de Azure AD desde el Principio de Menor Privilegio

El principio de “Menor Privilegio” promueve otorgar a los administradores los permisos explícitos necesarios para realizar una tarea. Seguir esta guía limita el riesgo para tu entorno.

Adoptar este principio puede requerir la creación de roles personalizados. Esto es esencial ya que los roles existentes pueden tener más permisos de los necesarios para asignar a una tarea específica.

3. Asignar permisos por un tiempo limitado utilizando Acceso Justo a Tiempo

Otra característica del enfoque de “Privilegio Mínimo” es otorgar a los usuarios permisos por un tiempo limitado.

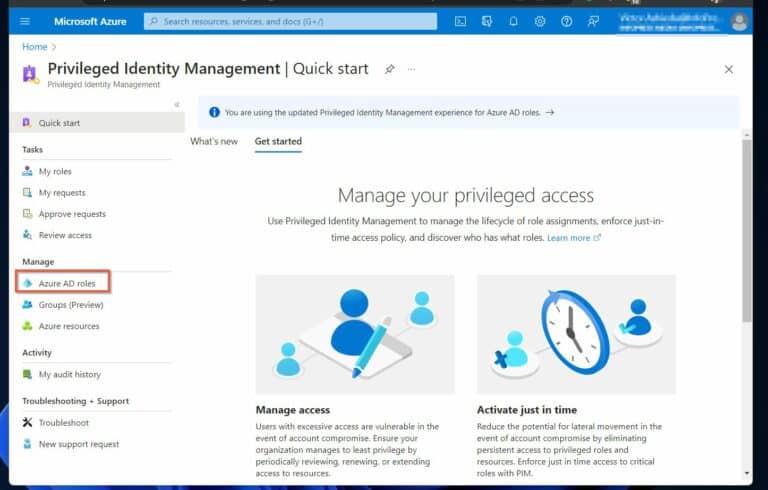

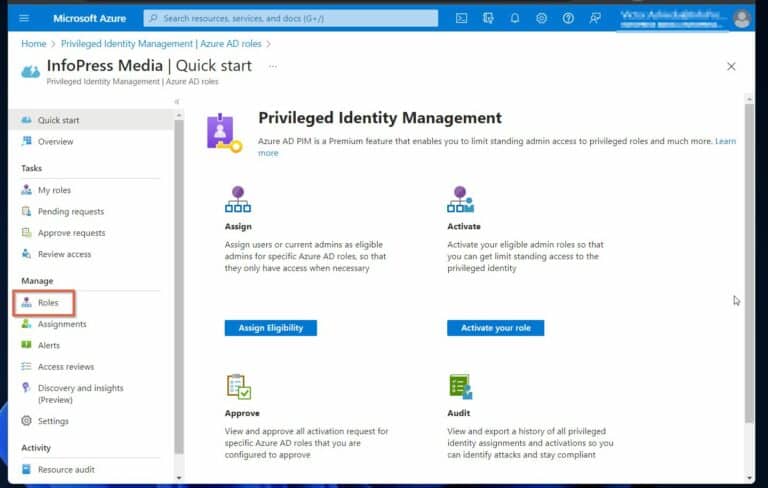

Para lograr esto, los administradores utilizan la Gestión de Identidades con Privilegios de Azure AD (PIM). Esta función permite otorgar acceso justo a tiempo a otro administrador.

Una vez que habilites Azure AD PIM, los administradores que necesiten permisos solicitarán autorización. Después de eso, los usuarios en el grupo del aprobador otorgan o niegan la solicitud.

Con el acceso justo a tiempo, los administradores evitan otorgar permisos por períodos ilimitados utilizando el Control de Acceso Basado en Roles de Azure AD, convirtiéndolo en una de las prácticas recomendadas más cruciales.

4. Minimizar la Vulnerabilidad y la Superficie de Ataque de Cuentas con Privilegios

Azure AD tiene algunos roles privilegiados, con el rol de Administradores Globales que tiene el mayor acceso. Los atacantes se dirigen a estas cuentas porque ganar acceso les otorga la autorización inmediata para causar el mayor daño.

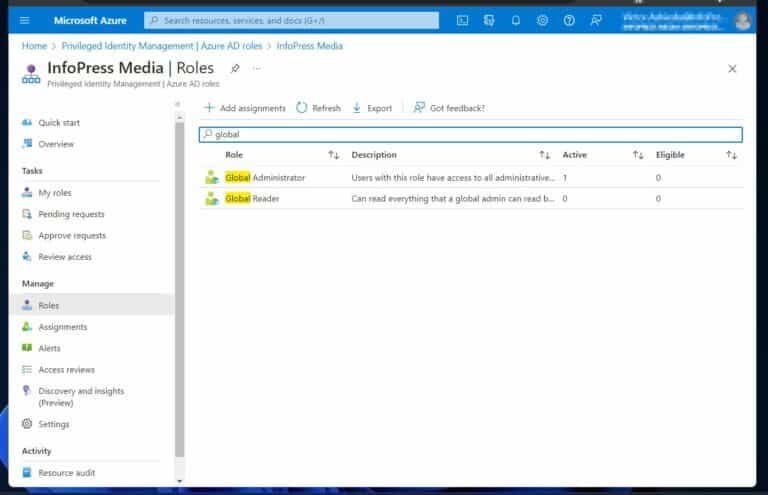

Entonces, es una buena práctica reducir la vulnerabilidad y la superficie de ataque de estas cuentas. Una forma de lograr esto es limitando el número de administradores asignados al rol de Administrador Global a un máximo de 5.

¿Por qué es crucial esta buena práctica?

Este rol tiene acceso completo para modificar todos los recursos en el inquilino de Microsoft 365.

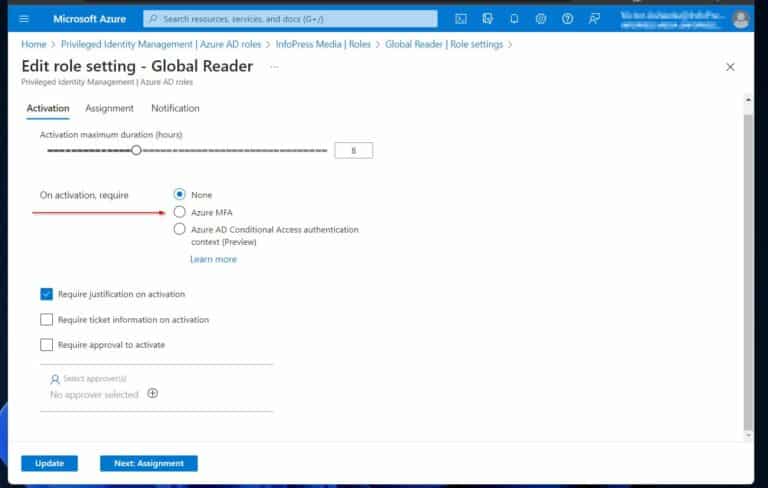

5. (Opción 1 de 2) Proteger todas las cuentas de administración con Autenticación Multifactor a través de la configuración de roles

Las organizaciones lo reducen aún más al habilitar la autenticación multifactor (MFA). Cuando MFA está activado para las cuentas de administración, un intruso requiere una autenticación adicional para iniciar sesión.

Esta capa de seguridad adicional reduce la “superficie de ataque” de este papel tan importante.

Active la MFA desde la configuración de roles o habilitando el Acceso Condicional.

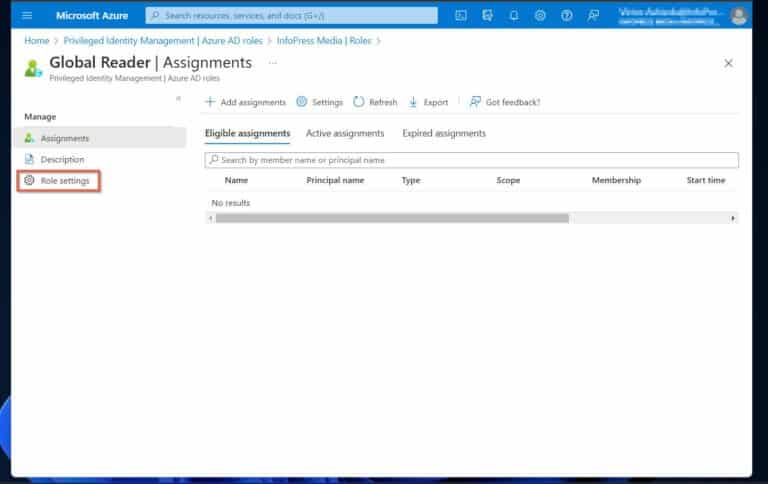

Para activar la MFA desde la configuración de roles, inicie sesión en el portal de Azure, abra el Administrador de identidades privilegiadas de Azure AD. Haga clic en “Roles de Azure AD -> Roles”.

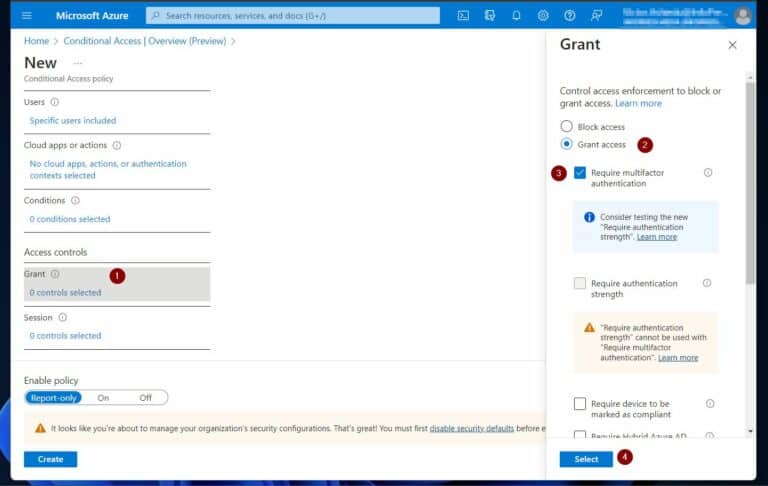

5. (Opción 2 de 2) Proteger todas las cuentas de administrador con autenticación multifactor a través de la Política de Acceso Condicional

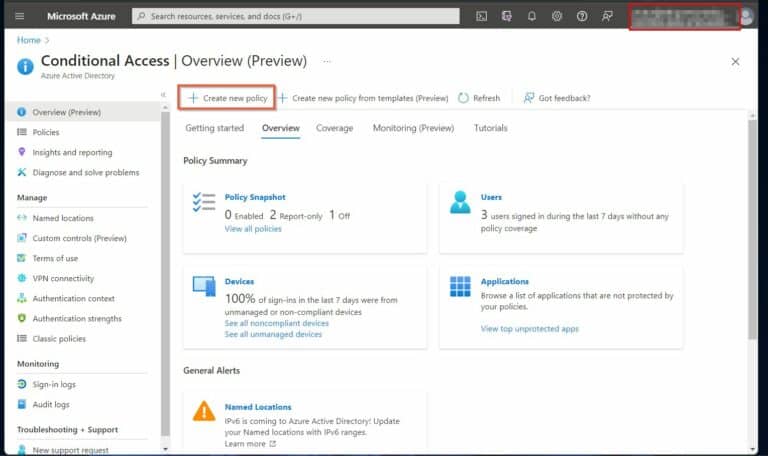

Bueno, Azure AD ofrece una mejor opción a través de su función de política de Acceso Condicional.

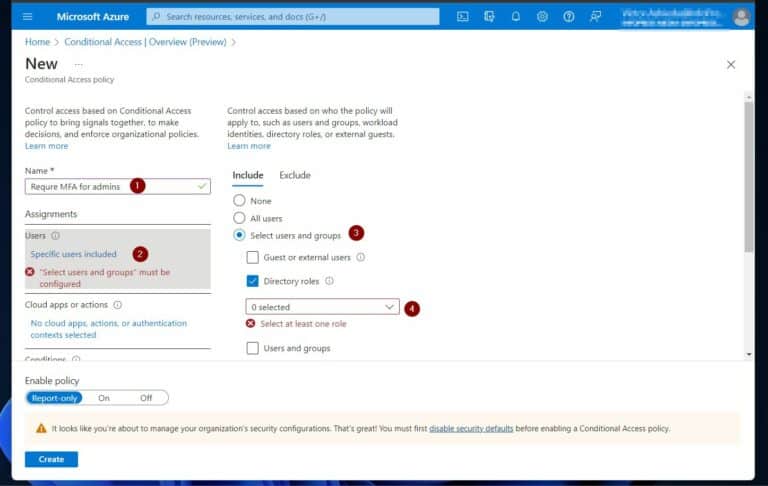

Para habilitar la MFA para las cuentas de administrador a través de la Política de Acceso Condicional, abra la herramienta en el portal de Azure. Luego, haga clic en “+ Crear nueva política”.

A continuación, dale un nombre a la nueva página de política, luego haz clic en la sección “Usuarios“. Haz clic en “Seleccionar usuarios y grupos” en la pestaña Incluir, luego haz clic en “Roles de directorio”.

Finalmente, haz clic en el menú desplegable y marca las casillas de verificación de todos los roles de administrador que desees habilitar MFA.

6. Revocar automáticamente permisos innecesarios con revisiones de acceso

A lo largo del ciclo de vida de un inquilino de Azure AD, se asignan roles y permisos a los usuarios. Con el tiempo, algunos usuarios pueden retener permisos que ya no necesitan.

Teniendo en cuenta el principio de “menor privilegio” como mejor práctica, las organizaciones deben desarrollar una estrategia para revocar los privilegios de administrador innecesarios.

Realice auditorías o revisiones periódicas de las cuentas de administradores.

Para conocer los pasos para crear acceso, visite la página de Microsoft. Del mismo modo, consulte los pasos para crear una revisión de auditoría para las aplicaciones de grupos de Azure AD.

7. Asignar roles a grupos en lugar de asignarlos directamente a usuarios

Algunos administradores asignan roles de Azure AD directamente a usuarios. Esta no es la forma correcta de gestionar los permisos.

La mejor práctica es agregar usuarios como miembros de un grupo. Luego, asignar roles al grupo.

Por ejemplo, si necesita quitar un rol de la cuenta de un usuario, elimine al usuario del grupo.

Otra práctica recomendada es asignar la propiedad a todos los grupos. Al asignar propietarios de grupo, los administradores globales han delegado indirectamente el control y la gestión de ese grupo al propietario.

También te puede interesar Configurar Azure Conditional Access + Autenticación multifactor (MFA)

8. Utilizar cuentas de “romper cristal” para evitar bloqueos de cuenta globales

Esto debe estar en lo más alto de su lista de mejores prácticas de Control de Acceso Basado en Roles de Azure AD que debe implementar. Imagine que el inquilino de Azure AD de su organización tiene un Administrador Global, y esa cuenta está bloqueada.

Por lo tanto, para evitar esta experiencia negativa, Microsoft recomienda crear y usar cuentas de acceso de emergencia o “romper el cristal”.

Además de tener una cuenta de “romper el cristal”, como se menciona en la mejor práctica 4, el inquilino de Azure AD de una organización debe tener más de un Administrador Global.

Implementar esta mejor práctica asegura que el negocio no pierda el acceso a su Azure AD si un Administrador Global está bloqueado.

9. Sea proactivo en la detección y respuesta a amenazas de identidad

Ser proactivo en la detección y respuesta a amenazas de identidad es una mejor práctica esencial de Control de Acceso Basado en Roles de Azure AD. Para garantizar la detección temprana de amenazas y su mitigación, aprenda cómo implementar esta mejor práctica recomendada. Lea nuestro artículo sobre la detección y respuesta a amenazas de identidad.

10. Implemente la Gestión de Identidades Privilegiadas (PIM) para Grupos

Implementar una gestión eficiente de grupos de Azure AD utilizando PIM para los grupos es la última pero igualmente importante mejor práctica. Esto permite a los administradores de Azure AD activar la membresía o propiedad para un grupo de seguridad de Azure AD o un grupo 365 de Microsoft.

Al activar PIM para Grupos, los administradores crean políticas que requieren aprobación para la membresía del grupo y otros requisitos como MFA.

Mejores prácticas de control de acceso basado en roles de Azure AD: Cómo utilizar roles y privilegios de Azure AD de manera efectiva.

En conclusión, utilizar roles y privilegios de Azure AD de manera efectiva es vital para un entorno seguro y bien gestionado.

Este artículo enfatizó el uso de roles integrados de Azure AD, aplicando el principio de menor privilegio e implementando acceso justo a tiempo. También resaltó la importancia de proteger las cuentas de administrador con autenticación multifactor y automatizar las revisiones de acceso.

No solo eso, sino que se recomienda asignar roles a grupos, no a usuarios individuales. Además, tener cuentas de “romper el cristal” y detección de amenazas proactiva y respuesta son medidas cruciales.

Por último, implementar la Gestión de Identidad Privilegiada (PIM) para grupos añade control y responsabilidad. Las organizaciones implementan estas prácticas para asegurar un marco de control de acceso basado en roles de Azure AD robusto y seguro.