Azure AD Rollenbasierte Zugriffssteuerung Best Practices: Wie man Azure AD Rollen und Berechtigungen effektiv nutzt. Sind Sie verantwortlich für das Verwalten von Azure AD Rollen und möchten eine Best Practices-Strategie für rollenbasierte Zugriffssteuerung entwickeln?

Um eine Best Practices-Strategie zu entwickeln, müssen Sie zunächst die Rollen und das Konzept der rollenbasierten Zugriffssteuerung in Azure AD verstehen. Dieser Artikel beginnt mit der Erklärung dieser Azure AD-Konzepte.

Im Anschluss daran stellt der Leitfaden 10 bewährte Verfahren für eine effiziente Verwaltung von Azure AD Rollen und Berechtigungen vor.

Was sind Rollen und rollenbasierte Zugriffssteuerung in Azure AD? Benutzer , Gruppen oder andere Objekte wird als rollenbasierte Zugriffssteuerung (Azure AD RBAC) bezeichnet.

Azure AD verwendet Rollen zur Verwaltung von Verzeichnisressourcen. Die Zuweisung von Rollen zu Benutzern, Gruppen oder anderen Objekten wird als Azure AD Rollenbasierte Zugriffssteuerung (Azure AD RBAC) bezeichnet.

Hinsichtlich der Rollen bietet Azure AD mehrere integrierte Optionen mit spezifischen Berechtigungen an. Allerdings kann es in seltenen Fällen vorkommen, dass die integrierten Rollen den Bedürfnissen der Organisationen nicht vollständig entsprechen.

In solchen Fällen erstellen Administratoren benutzerdefinierte Rollen mit begrenzten Berechtigungen, um ihre Anforderungen zu erfüllen.

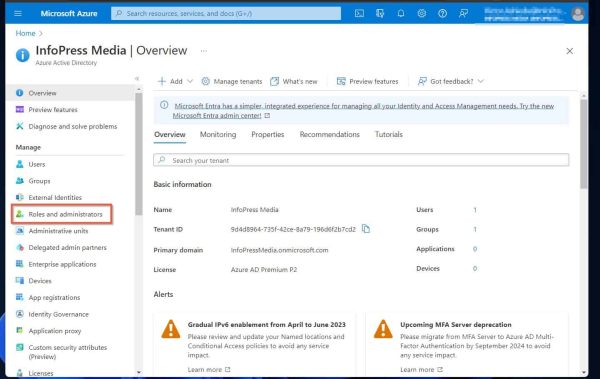

Die 3 wichtigsten integrierten Rollen in Azure AD umfassen die Rechnungsadministration, die Benutzeradministration und die globale Administration. Um alle in Azure AD verfügbaren Rollen anzuzeigen, navigieren Sie zum Abschnitt „Rollen und Administratoren“ im Azure Active Directory-Portal.

Es ist wichtig zu erwähnen, dass Benutzer mit einer kostenlosen Azure AD-Subskription die integrierten Rollen verwenden können. Allerdings muss ein Benutzer eine Azure AD Premium P1 Lizenz erhalten, um benutzerdefinierte Rollen zu erstellen.

Best Practices für die rollenbasierte Zugriffssteuerung in Azure AD

1. Verwenden Sie eingebaute Azure AD-Rollen, wo es möglich ist

Suchen Sie nach einer vorhandenen Rolle und verwenden Sie sie zur Zuweisung von Ressourcenmanagement. Azure AD verfügt über mehr als 70 eingebaute Rollen.

Wenn jedoch keine Ihren Anforderungen entspricht, erstellen und verwenden Sie benutzerdefinierte Rollen.

Um Azure AD-Rollen zu überprüfen, melden Sie sich bei porta.azure.com an. Suchen Sie nach „Azure Active Directory“ und öffnen Sie es.

Zum Schluss klicken Sie auf „Rollen und Administratoren“.

2. Nähern Sie sich Azure AD-RBAC nach dem Prinzip des geringsten Privilegs

Das Prinzip des geringsten Privilegs fördert die Gewährung von Administratoren der explizit erforderlichen Berechtigungen, um eine Aufgabe auszuführen. Durch Befolgung dieser Richtlinie wird das Risiko für Ihre Umgebung begrenzt.

Die Umsetzung dieses Prinzips erfordert möglicherweise die Erstellung benutzerdefinierter Rollen. Dies ist wichtig, da vorhandene Rollen mehr Berechtigungen haben können, als Sie für eine bestimmte Aufgabe zuweisen müssen.

3. Berechtigungen für eine begrenzte Zeit zuweisen, indem Just-in-time-Zugriff verwendet wird

Eine weitere Funktion des „Least Privilege“-Ansatzes besteht darin, Benutzern Berechtigungen für eine begrenzte Zeit zu gewähren.

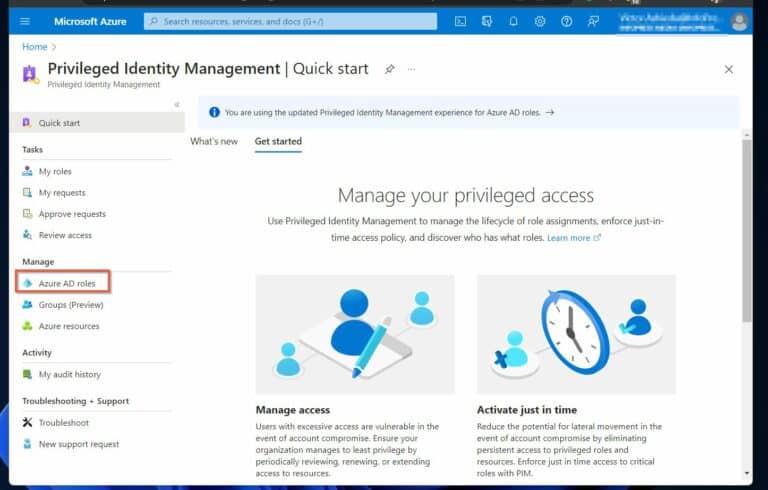

Um dies zu erreichen, verwenden Administratoren die Azure AD Privileged Identity Management (PIM). Diese Funktion ermöglicht den granten von just-in-time Zugriff an einen anderen Administrator.

Nachdem Sie Azure AD PIM aktiviert haben, können Administratoren, die Berechtigungen benötigen, eine Autorisierung anfordern. Anschließend gewähren oder verweigern die Benutzer im Gruppeneigentümer die Anfrage.

Mit just-in-time Zugriff können Administratoren die Berechtigungen für unbegrenzte Perioden vermeiden, indem sie Azure AD Rollenbasierten Zugriffsteuerung verwenden, was zu einer der wichtigsten Best Practices gehört.

4. Die Anfälligkeit und den Angriffsradius von privilegierten Konten minimieren

Azure AD verfügt über einige privilegierte Rollen, wobei die Rolle der Globalen Administratoren den höchsten Zugriff hat. Angreifer zielen auf diese Konten ab, da der Zugriff sofortige Berechtigungen zur Verursachung erheblichen Schadens gewährt.

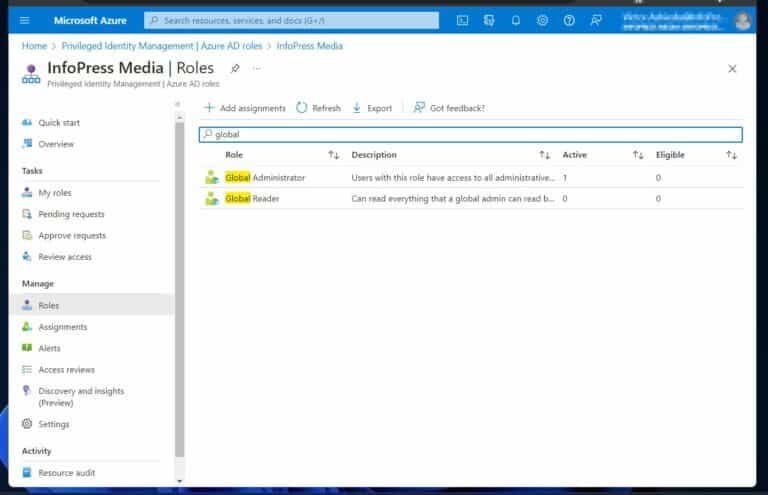

Daher ist es bewährte Praxis, die Verwundbarkeit und Angriffsfläche dieser Konten zu reduzieren. Eine Möglichkeit, dies zu erreichen, besteht darin, die Anzahl der Administratoren, die die Rolle des Globalen Administrators zugewiesen haben, auf maximal 5 zu begrenzen.

Warum ist diese bewährte Praxis so wichtig?

Diese Rolle hat vollen Zugriff, um alle Ressourcen im Microsoft 365-Mandanten zu ändern.

5. (Option 1 von 2) Schützen Sie alle Administrator-Konten mit Multi-Faktor-Authentifizierung über Rolleneinstellungen

Organisationen reduzieren dies weiter, indem sie die Multi-Faktor-Authentifizierung (MFA) aktivieren. Wenn MFA für Administratoren aktiviert ist, benötigt ein Eindringling zusätzliche Authentifizierung, um sich anzumelden.

Diese zusätzliche Sicherheitsschicht reduziert die „Angriffsfläche“ dieser überaus wichtigen Rolle.

Schalten Sie MFA in den Rolleneinstellungen ein oder aktivieren Sie den bedingten Zugriff.

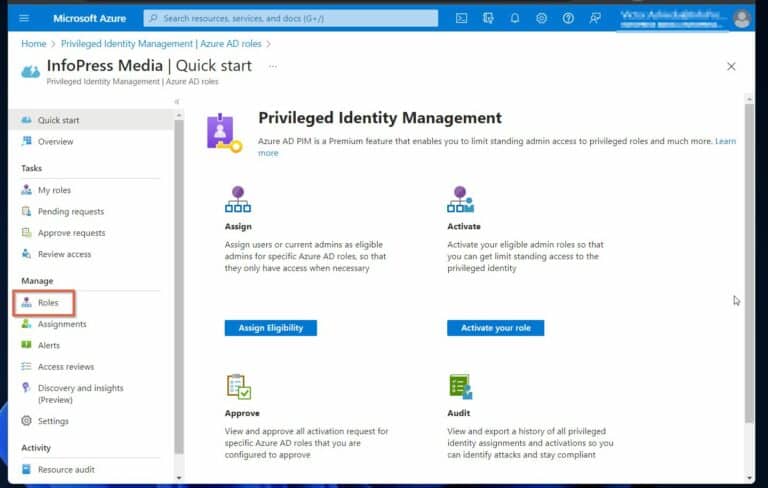

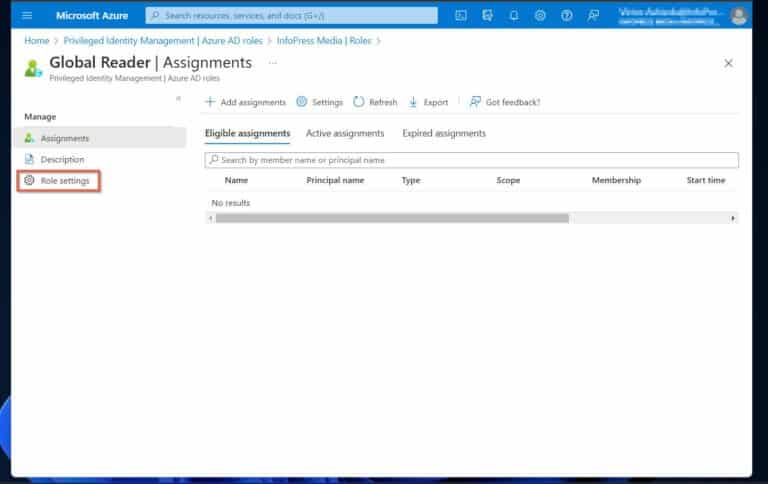

Um MFA aus den Rolleneinstellungen zu aktivieren, melden Sie sich im Azure-Portal an, öffnen Sie das Azure AD Privileged Identity Management. Klicken Sie auf „Azure AD Rollen -> Rollen.“

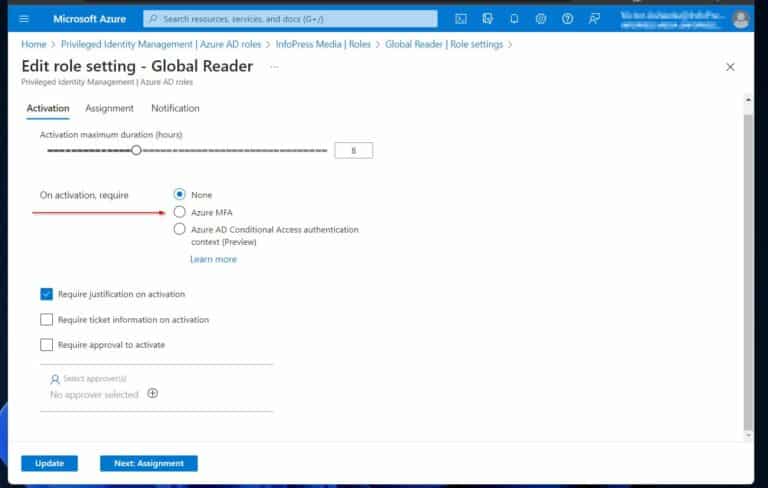

Betrachten Sie den Status „Erfordert den Azure-Multi-Faktor-Authentifizierungsstatus bei aktiver Zuweisung“.

Als Nächstes klicken Sie auf die Schaltfläche Bearbeiten, um MFA für Identitäten zu aktivieren, die dieser Rolle zugewiesen sind. Wählen Sie schließlich „Azure MFA“ aus und klicken Sie auf das Update.

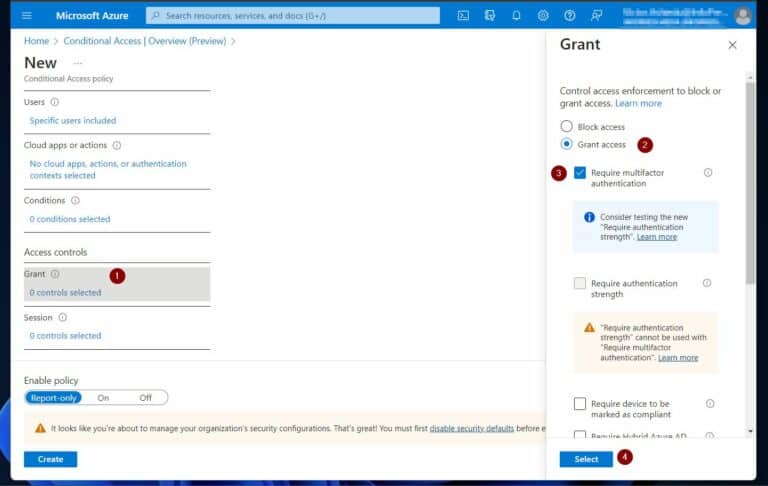

5. (Option 2 von 2) Schützen Sie alle Admin-Konten mit der Multi-Faktor-Authentifizierung über die Richtlinie für bedingten Zugriff

Nun, Azure AD bietet über seine Funktion Conditional Access eine bessere Option.

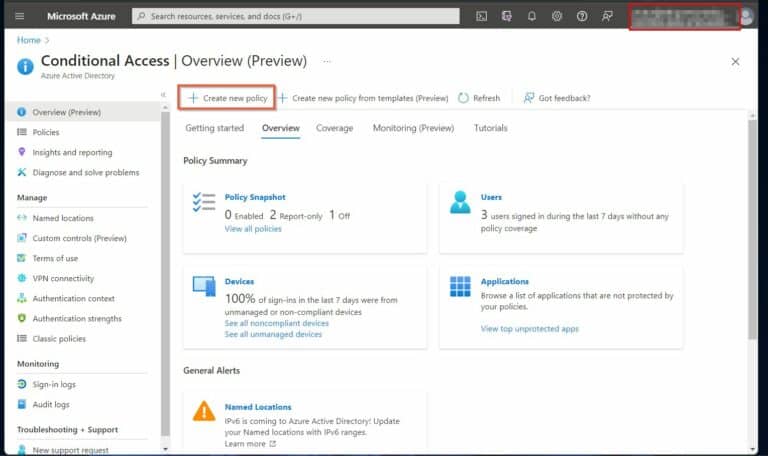

Um MFA für Admin-Konten über die Richtlinie für bedingten Zugriff zu aktivieren, öffnen Sie das Tool im Azure-Portal. Klicken Sie dann auf „+ Neue Richtlinie erstellen“.

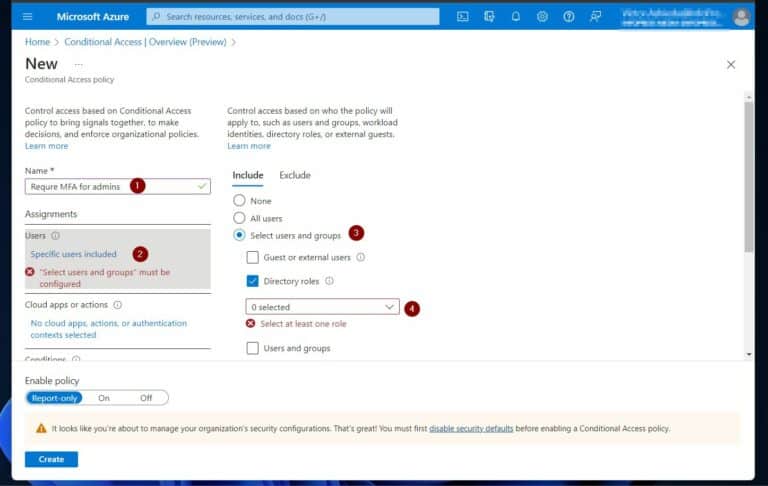

Als nächstes geben Sie ihm auf der neuen Richtlinienseite einen Namen und klicken Sie dann auf den Abschnitt „Benutzer„. Klicken Sie auf „Benutzer und Gruppen auswählen“ auf der Registerkarte „Einschließen“ und klicken Sie dann auf „Verzeichnisrollen“.

Klicken Sie schließlich auf das Dropdown-Menü und aktivieren Sie die Kontrollkästchen für alle Administratorrollen, die Sie aktivieren möchten MFA.

6. Überprüfen Sie unnötige Berechtigungen automatisch widerrufen

Im Laufe des Lebenszyklus eines Azure AD-Mandanten werden Rollen und Berechtigungen Benutzern zugewiesen. Im Laufe der Zeit behalten einige Benutzer möglicherweise Berechtigungen, die sie nicht mehr benötigen.

Unter Berücksichtigung des Prinzips der „Mindestrechte“ müssen Organisationen eine Strategie für den Widerruf unnötiger Administratorberechtigungen entwickeln.

Führen Sie regelmäßig Administratorenkontenprüfungen oder -überprüfungen durch.

Für die Schritte zur Erstellung des Zugriffs besuchen Sie die Microsoft Seite. Ebenso finden Sie die Schritte zur Erstellung einer Überprüfung für Azure AD Gruppenanwendungen.

7. Weisen Sie Rollen Gruppen zu anstelle von Benutzern direkt

Einige Admins weisen Azure AD-Rollen direkt Benutzern zu. Dies ist eine falsche Art, Berechtigungen zu verwalten.

Die bewährte Methode besteht darin, Benutzer als Mitglieder einer Gruppe hinzuzufügen. Weisen Sie dann Rollen der Gruppe zu.

Wenn Sie beispielsweise eine Rolle aus dem Konto eines Benutzers entfernen müssen, entfernen Sie den Benutzer aus der Gruppe.

Eine weitere wesentliche bewährte Methode besteht darin, allen Gruppen Eigentum zuzuweisen. Durch die Zuweisung von Gruppenbesitzern haben globale Admins die Kontrolle und Verwaltung dieser Gruppe indirekt an den Besitzer delegiert.

8. Verwenden Sie „break glass“-Konten, um globale Kontosperrungen zu vermeiden

Dies sollte ganz oben auf Ihrer Liste der besten Praktiken für die Azure AD Rollenbasierte Zugriffssteuerung stehen, die Sie einführen müssen. Stellen Sie sich vor, Ihr Azure AD-Mandant hat nur einen Global Admin und dieses Konto ist gesperrt.

Um diese negativen Erfahrungen zu vermeiden, empfiehlt Microsoft die Erstellung und Nutzung von „break glass.“- oder Notfallzugangsaccounts.

Neben dem „break glass“-Account, wie in der besten Praxis 4 erwähnt, muss ein Azure AD-Mandant einer Organisation mehr als einen Global Admin haben.

Die Implementierung dieser besten Praxis gewährleistet, dass das Unternehmen keinen Zugriff auf Azure AD verliert, wenn ein Global Admin gesperrt ist.

9. Vorsichtig in Bezug auf die Erkennung und Reaktion auf Bedrohungen der Identität zu sein

Die frühzeitige Erkennung und Abwehr von Bedrohungen der Identität ist eine wichtige beste Praxis für die Rollenbasierte Zugriffssteuerung in Azure AD. Lernen Sie, wie Sie diese empfohlene beste Praxis einführen und lesen Sie unser Artikel über die Erkennung und Reaktion auf Bedrohungen der Identität.

10. Implementieren Sie die Berechtigte Identitätsverwaltung (PIM) für Gruppen.

Die Implementierung einer effizienten Azure AD-Gruppenverwaltung unter Verwendung von PIM für Gruppen ist die letzte, aber ebenso wichtige bewährte Methode. Dies ermöglicht es Azure AD-Administratoren, die Mitgliedschaft oder Eigentümerschaft für Azure AD Sicherheitsgruppe oder Microsoft 365 Gruppe zu aktivieren.

Durch die Aktivierung von PIM für Gruppen erstellen Administratoren Richtlinien, die eine Genehmigung für Gruppenmitgliedschaft und andere Anforderungen wie MFA erfordern.

Best Practices für rollenbasierte Zugriffssteuerung in Azure AD: Wie man Azure AD Rollen und Berechtigungen effektiv nutzt Abschluss

Zusammenfassend ist es entscheidend, Azure AD Rollen und Berechtigungen effektiv zu nutzen, um eine sichere und gut verwaltete Umgebung zu gewährleisten.

Dieser Artikel betont die Verwendung integrierter Azure AD-Rollen, das Prinzip des kleinsten Berechtigungssatzes und die Durchführung just-in-time-Zugriffs. Er stellt auch die Bedeutung des Schutzes von Admin-Konten mit Mehrfachauthentisierung und die Automatisierung von Zugriffsüberprüfungen hervor.

Nicht nur das, die Rollenvergabe an Gruppen und nicht an einzelne Benutzer ist empfehlenswert. Darüber hinaus sind „break glass“-Konten und proactive Bedrohungsüberwachung und Reaktionen entscheidende Maßnahmen.

Schließlich fügt die Implementierung von privilegierten Identitätsverwaltung (PIM) für Gruppen Kontrolle und Rechenschaft hinzu. Organisationen führen diese Praktiken durch, um ein robuster und sicherer Azure AD-Rollenbasiertes Zugriffssteuerungssystem zu gewährleisten.