Как интегрировать сервер vCenter Appliance (VCSA) с Microsoft Active Directory в качестве источника идентификации, упрощает и повышает безопасность управления доступом. Присоединив vCenter к домену AD, администраторы VMware vSphere могут использовать тот же источник идентификации, который используется для предоставления доступа к файловым серверам и другим ресурсам в сети, для предоставления доступа к объектам vSphere. Прочтите, чтобы узнать шаги по присоединению vCenter к домену.

Как добавить vCenter в домен Active Directory

Active Directory является общим стандартом для централизованной аутентификации пользователей во многих организациях. Active Directory также может использоваться для аутентификации пользователей VMware ESXi и VMware vCenter. Затем мы можем назначить необходимые разрешения vSphere для аутентифицированных пользователей домена Active Directory.

Требования

Существуют некоторые требования для настройки интеграции vCenter с AD:

- Контроллер домена Active Directory должен быть настроен. Контроллер домена должен быть доступен для записи (а не только в режиме только для чтения).

- Суффикс DNS, используемый для полного имени домена (FQDN) сервера vCenter, должен быть правильным.

- Настройки DNS VCSA для связи с контроллером домена должны быть правильными.

- VCSA должен разрешить DNS-имя контроллера домена Active Directory в IP-адрес.

Примечание: Также возможно присоединить автономный хост ESXi к домену AD.

Как присоединить vCenter к домену

Нам необходимо присоединить нашу VCSA аппаратную плату к Active Directory в качестве объекта, чтобы включить Интегрированную аутентификацию Windows Active Directory. Этот параметр позволяет передавать учетные данные пользователя Windows, вошедшего в систему, в качестве аутентификации веб-клиента vCenter. Обратите внимание, что в этом руководстве мы используем VCSA 7.0 с встроенным контроллером службы платформы.

Выполните следующие шаги для настройки соединения с AD:

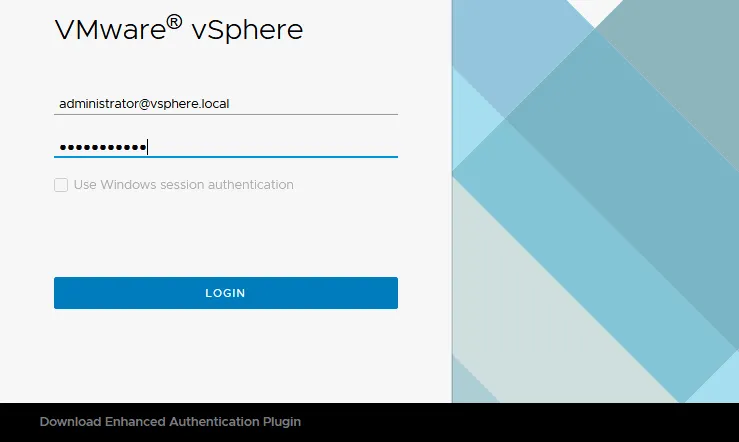

- Войдите в систему как администратор SSO в vCenter, используя веб-браузер и перейдя на страницу клиента VMware vSphere. Имя администратора по умолчанию – [email protected] (рассмотрено в предыдущем посте о домене SSO vSphere), который является учетной записью администратора, установленной во время установки VCSA. Также имейте в виду, что это не пользователь домена Windows Active Directory. Однако вы можете использовать Опцию использования аутентификации Windows-сеанса при интеграции vCenter с Active Directory.

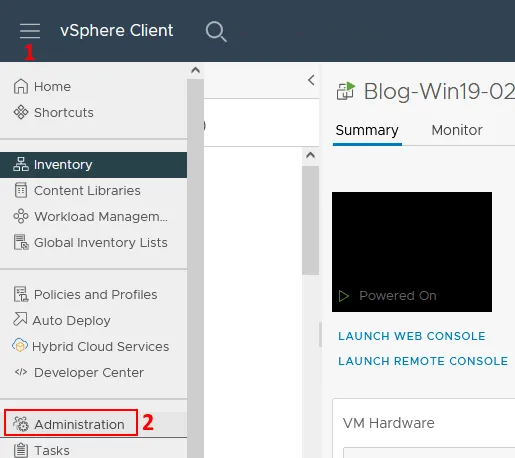

- После входа в систему в веб-клиенте как администратор SSO, нажмите значок меню в верхнем левом углу. В открывшемся меню нажмите Администрирование.

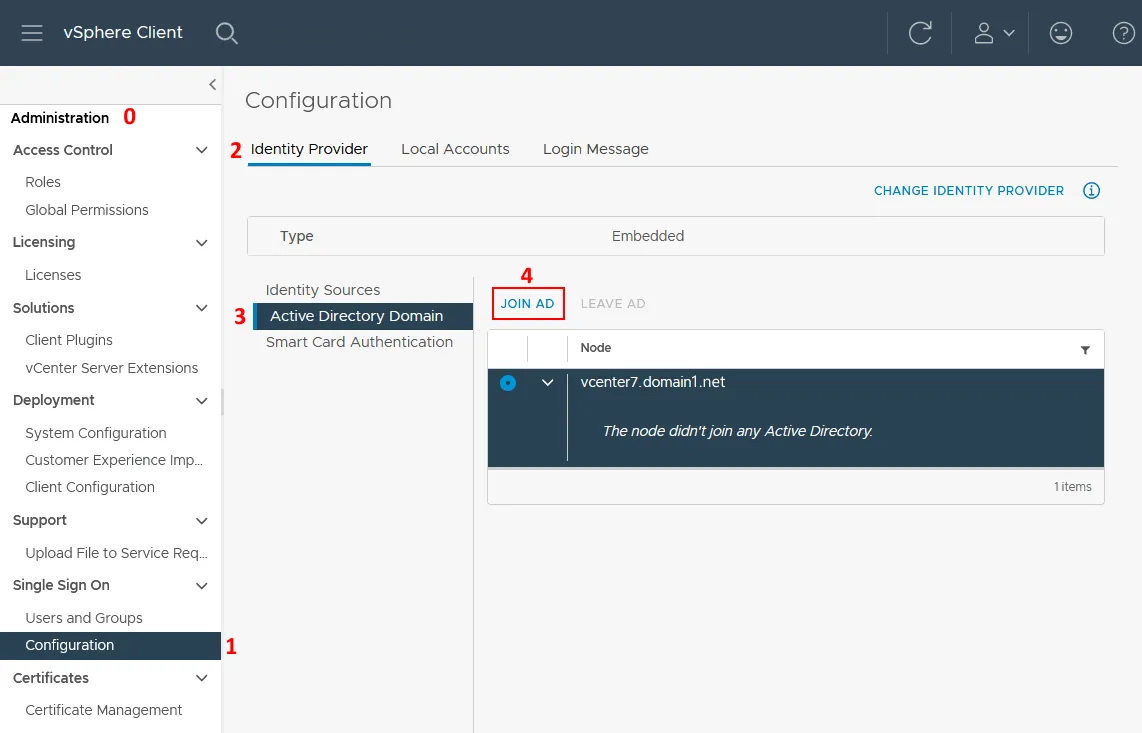

- Нажмите Конфигурация на странице Администрирование в разделе Единый вход. Выберите вкладку Поставщик идентичности, нажмите Домен Active Directory и нажмите ПОДКЛЮЧИТЬСЯ К AD, чтобы присоединить vCenter к домену.

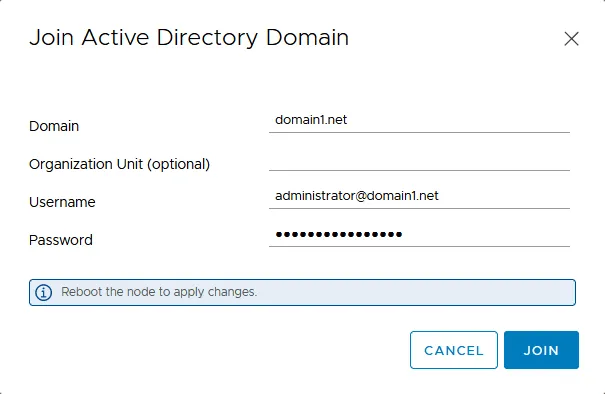

- Это вызовет диалоговое окно для ввода Домена, Организационного подразделения, Имени пользователя и Пароля.

- Введите имя домена Active Directory, например, domain1.net. Обратите внимание, что имя вашего существующего локального домена SSO (vsphere.local в нашем случае) и домена Active Directory (domain1.net в нашем случае) должны отличаться. Если вы используете одно и то же имя домена AD, вы получите ошибку и не сможете присоединиться к домену и интегрировать vCenter с Active Directory.

- Установка организационного подразделения может быть полезной для тех, кто знаком с LDAP. Если поле Организационного подразделения оставить пустым, то учетная запись компьютера в AD будет создана в стандартном местоположении, которое является контейнером Компьютеры. Вы всегда можете переместить объект компьютера в нужное организационное подразделение на вашем контроллере домена Active Directory. Пример заполнения поля Организационного подразделения:

OU=Unit1,DC=domain1,DC=net

-

Введите имя пользователя администратора домена Active Directory и пароль. Наш администратор домена – [email protected]. Однако вы можете создать отдельного пользователя (например, vmwareadmin) на контроллере домена и добавить этого пользователя в соответствующую группу администраторов домена.

После заполнения диалогового окна нажмите Присоединиться, и вам будет предложено перезагрузить ваше vCenter-устройство.

Примечание: Если вы видите ошибку вроде:

Исключение клиента Idm: Ошибка при попытке присоединиться к AD, код ошибки [11], пользователь [domain1/administrator], домен [domain1.net], orgUnit[]

попробуйте выполнить следующую команду в консоли VCSA (командной строке) как root с вашим именем домена и именем администратора домена:

/opt/likewise/bin/domainjoin-cli join domain1.net administrator

-

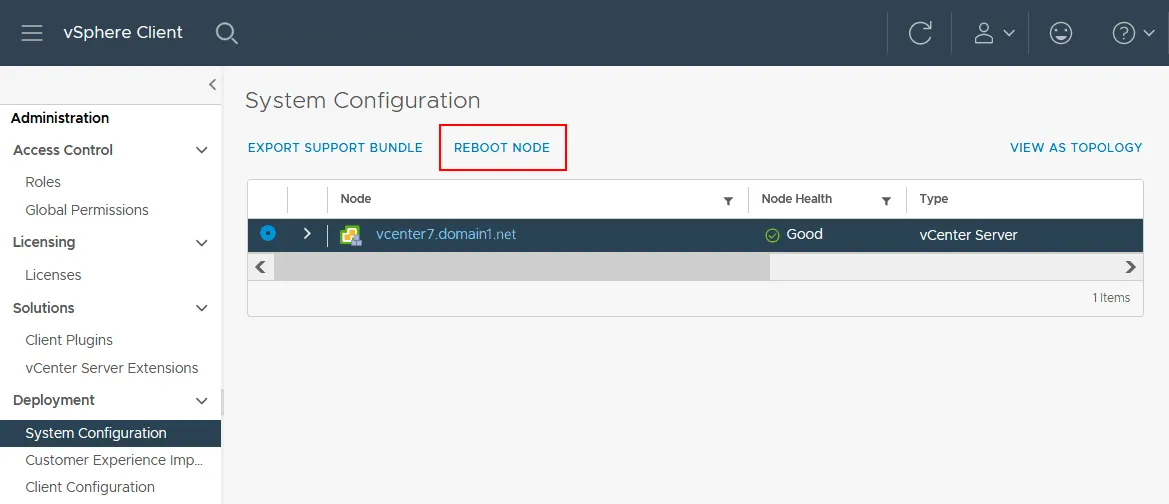

Чтобы перезагрузить сервер vCenter из интерфейса VMware vSphere Client, перейдите в Администрирование > Конфигурация системы, выберите ваш узел vCenter, и нажмите Перезагрузить узел.

Кроме того, вы можете войти в VMware Host Client хоста ESXi, на котором запущен виртуальный аплайенс vCenter Server, и перезагрузить виртуальную машину VCSA. Другое решение – использовать пользовательский интерфейс прямого консольного доступа (DCUI) на VCSA и использовать там опцию Перезагрузка.

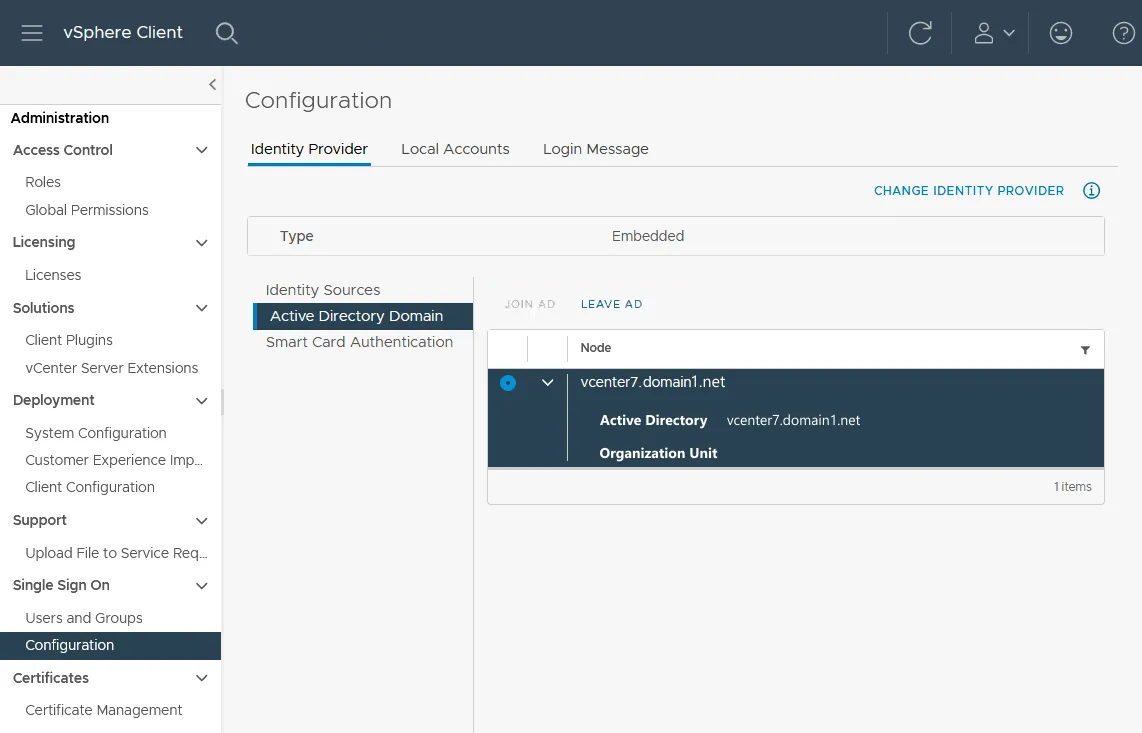

- После перезагрузки vCenter вы можете перейти к Администрирование > Единая регистрация > Конфигурация > Поставщик идентичности > Домен Active Directory (как и раньше) и убедиться, что подключение к контроллеру домена выполнено успешно, и ваш vCenter теперь является членом домена.

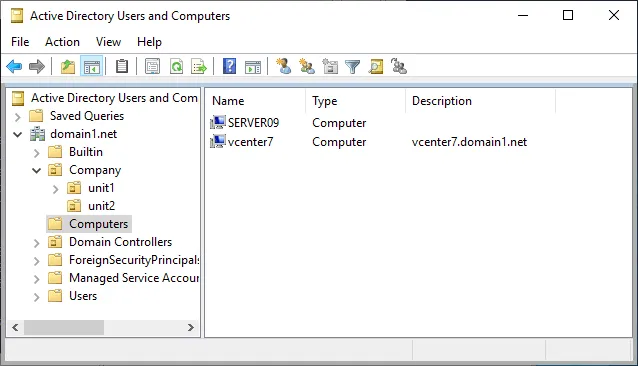

- Вы также можете убедиться, что ваша виртуальная машина vCenter присоединилась к домену в Windows Server, действующем как контроллер домена. Для этого откройте Пользователи и компьютеры Active Directory, выберите ваш домен и нажмите Компьютеры. На скриншоте ниже вы можете видеть, что наша машина vcenter7 является членом нашего домена Active Directory.

Добавление источника идентичности

После присоединения сервера vCenter Server Appliance (VCSA) к домену и его перезагрузки, мы теперь готовы добавить наш активный источник идентификации Active Directory:

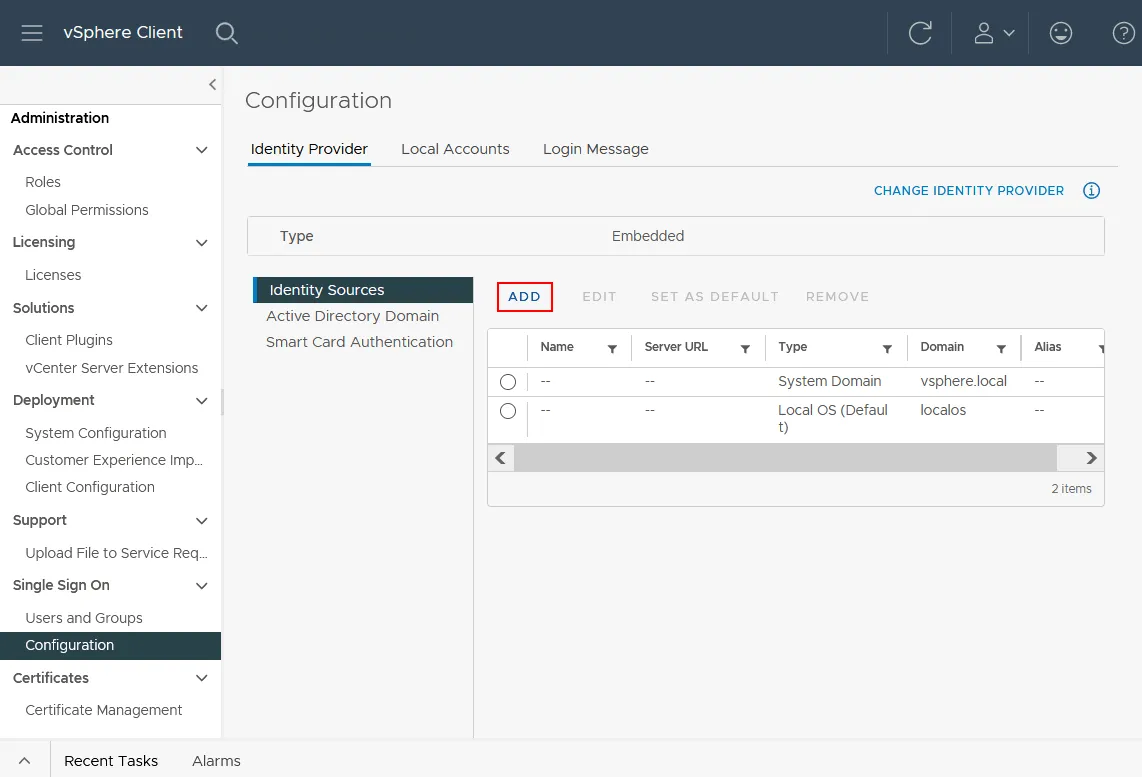

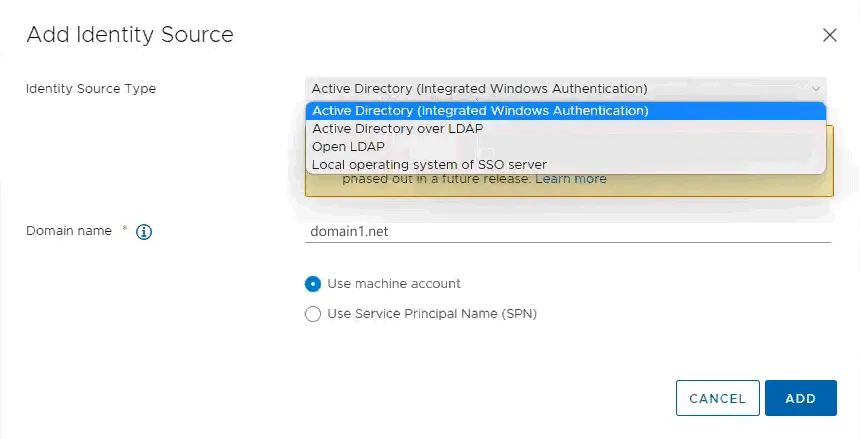

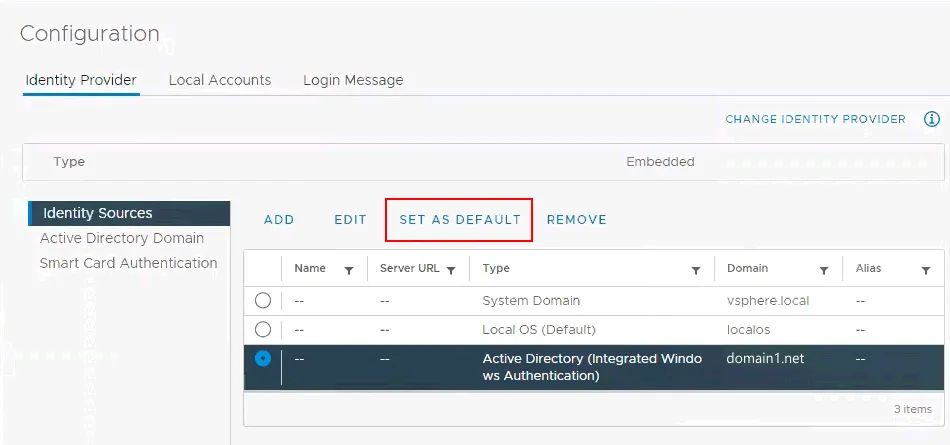

- Вернитесь в раздел Администрирование и нажмите Настройка в меню Единого входа в систему. Нажмите на Источники идентификации на вкладке Поставщик идентификации, а затем нажмите кнопку Добавить, чтобы добавить источник идентификации.

- Выбираем опцию Active Directory (Интегрированная аутентификация Windows). Теперь, когда мы присоединили наш vCenter к домену, поле Имя домена автоматически заполняется именем нашего домена. Мы можем оставить опцию Использовать учетную запись машины по умолчанию. Наконец, завершите конфигурацию источника идентификации и нажмите Добавить.

- Теперь, под исходным источником, мы видим наш домен. Вы можете нажать Установить по умолчанию, чтобы использовать этот домен Active Directory по умолчанию.

Затем вы можете создать роли в vCenter и назначить привилегии этим ролям, а затем присоединить роль к пользователю Active Directory.

Заключение

Иметь централизованную систему аутентификации пользователей в вашей среде и использовать аутентификацию пользователей vSphere через Active Directory полезно во многих ситуациях. Обязательно регулярно создавайте резервные копии вашего контроллера домена Active Directory и сервера vCenter, чтобы избежать простоя и проблем, вызванных невозможностью аутентификации пользователей и управления инфраструктурой. NAKIVO Backup & Replication – это полное решение по защите данных для сред VMware vSphere. Используйте это решение для резервного копирования ваших виртуальных машин и приложений, таких как Microsoft Active Directory.

Source:

https://www.nakivo.com/blog/vmware-vsphere-active-directory-integration/