vCenter Server Appliance(VCSA)をMicrosoft Active Directoryに統合することで、アクセス管理の簡素化とセキュリティの向上が図れます。vCenterをADドメインに参加させることで、VMware vSphere管理者はネットワーク上のファイルサーバーや他のリソースへのアクセスを許可するために使用される同じIdentity Sourceを使用して、vSphereオブジェクトへのアクセスを許可できます。

vCenterをActive Directoryドメインに追加する手順を学ぶには、続けて読んでください。

アクティブディレクトリは、多くの組織でユーザーの中央認証のための一般的な標準です。アクティブディレクトリはまた、VMware ESXiおよびVMware vCenterユーザーの認証に使用できます。その後、認証されたActive Directoryドメインユーザーに必要なvSphere権限を割り当てることができます。

必要条件

vCenter AD統合を構成するためのいくつかの要件があります:

- Active Directoryドメインコントローラが構成されている必要があります。ドメインコントローラは書き込み可能でなければなりません(読み取り専用モードではなく)。

- vCenter Serverの完全修飾ドメイン名(FQDN)のDNSサフィックスが正しい必要があります。

- VCSAのDNS設定がドメインコントローラと通信するために正しい必要があります。

- vCenter Server Appliance(VCSA)がActive DirectoryドメインコントローラのDNS名をIPアドレスに解決する必要があります。

注:スタンドアロンのESXiホストをADドメインに参加させることも可能です。

vCenterをドメインに参加させる方法

VCSAアプライアンスをActive Directoryにオブジェクトとして参加させ、Active Directory(統合Windows認証)を有効にする必要があります。このオプションにより、ログオンしているユーザーのWindows資格情報をvCenter Webクライアントへの認証として渡すことができます。このチュートリアルでは、埋め込みプラットフォームサービスコントローラを使用してvCenter Server Appliance 7.0を使用しています。

AD接続の設定手順を完了するには、次の手順を実行します。

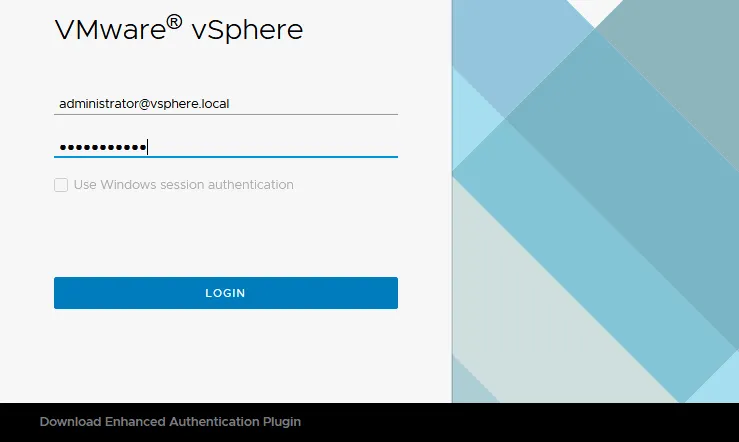

- Webブラウザーを使用してVMware vSphere Clientページに移動し、SSO管理者としてログインします。デフォルトの管理者名は[email protected](vSphere SSOドメインの以前の投稿で説明されています)であり、これはVCSAインストール中に設定された管理者ユーザーです。また、これはWindows Active Directoryドメインユーザーではありません。ただし、vCenterをActive Directoryと統合する際にWindowsセッション認証を使用オプションを使用できます。

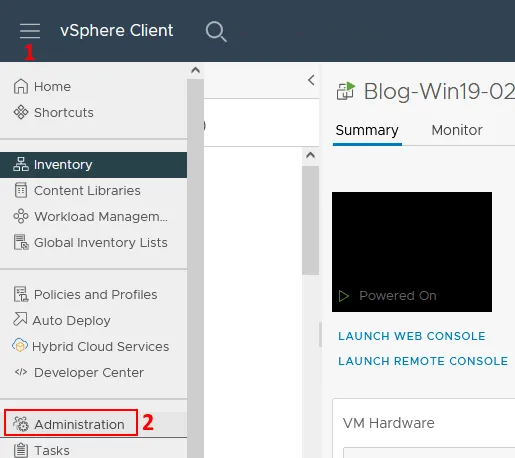

- SSO管理者としてWebクライアントにログインしたら、左上隅のメニューアイコンをクリックします。開いたメニューで管理をクリックします。

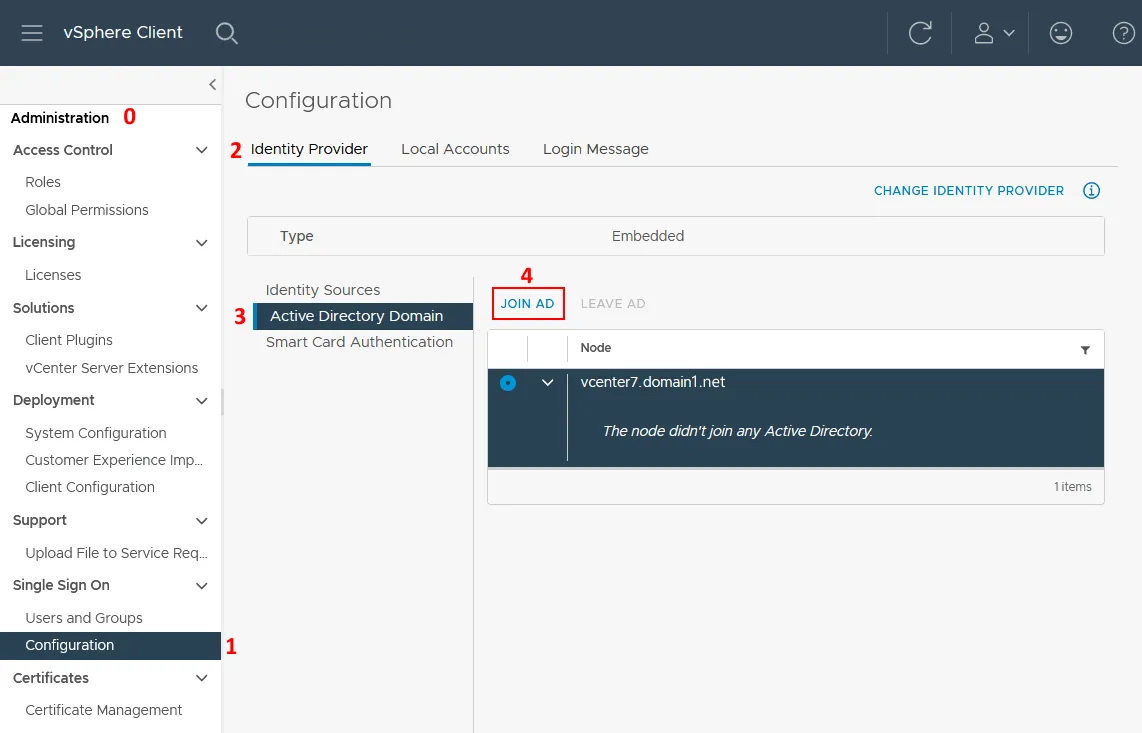

- クリックしてください構成ページ上の管理セクションで。シングルサインオン選択します。 アイデンティティプロバイダタブを選択し、Active Directoryドメインをクリックし、JOIN ADをクリックして、vCenterをドメインに参加させます。

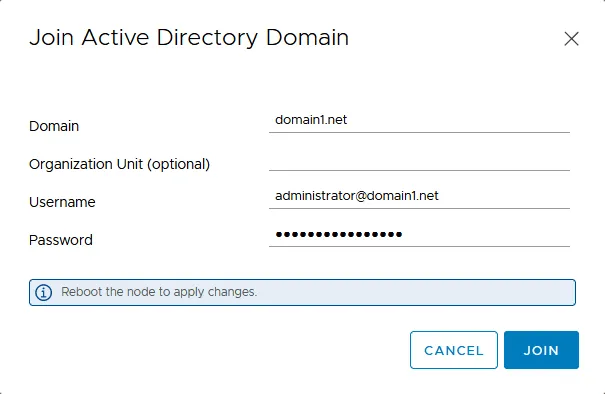

- これには、ドメイン、組織単位、ユーザー名、およびパスワードを入力するダイアログボックスが表示されます。

- Active Directoryドメイン名を入力してください。例:domain1.net。既存のローカルSSOドメイン名(私たちの場合はvsphere.local)とActive Directoryドメイン名(私たちの場合はdomain1.net)は異なる必要があります。同じADドメイン名を使用すると、エラーが発生し、ドメインに参加してvCenterをActive Directoryに統合できなくなります。

- 組織単位を設定すると、LDAPに慣れている方にとって便利です。組織単位フィールドを空白のままにすると、ADのコンピューターアカウントがデフォルトの場所であるコンピューターコンテナに作成されます。必要な組織単位にコンピューターオブジェクトを移動できます。組織単位フィールドを記入する方法の例:

OU=Unit1、DC=domain1、DC=net

-

Active Directoryドメイン管理者のユーザー名とパスワードを入力してください。私たちのドメイン管理者は[email protected]です。ただし、ドメインコントローラーで専用のユーザー(たとえばvmwareadmin)を作成し、このユーザーを適切なドメイン管理者グループに追加することもできます。

ダイアログボックスを完了したら、参加をクリックしてvCenterアプライアンスを再起動するように求められます。

注意: 次のようなエラーが表示される場合:

Idmクライアント例外:ADに参加しようとする際のエラーコード[11]、ユーザー[domain1/administrator]、ドメイン[domain1.net]、orgUnit[]

VCSAコンソールシェル(コマンドライン)で、ルートとしてドメイン名とドメイン管理者名を指定して次のコマンドを実行してみてください:

/opt/likewise/bin/domainjoin-cli join domain1.net administrator

-

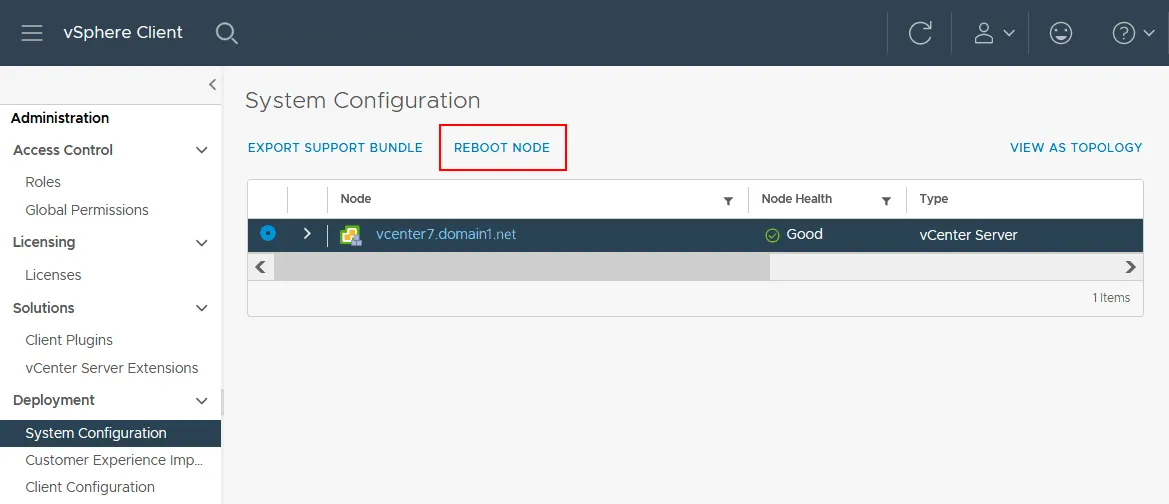

vCenterサーバーを再起動するには、VMware vSphere Clientのインターフェイスから、管理 > システム構成に移動し、vCenterノードを選択してノードを再起動をクリックします。

別の方法として、vCenter Server Appliance VMが実行されているESXiホストのVMware Host Clientにログインし、VCSA VMを再起動することができます。もう一つの解決策は、VCSAのDirect Consoleユーザーインターフェイス(DCUI)を使用してそこで再起動オプションを使用することです。

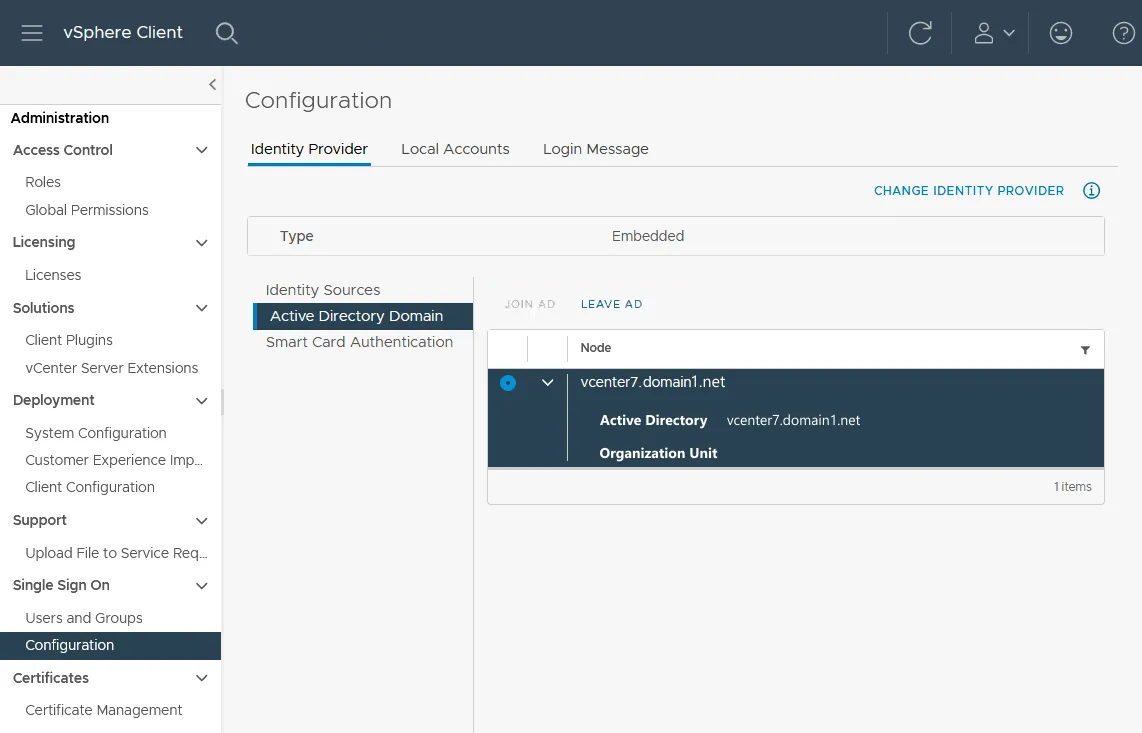

- vCenter の再起動後、管理 > シングルサインオン > 構成 > アイデンティティプロバイダ > Active Directory ドメイン(以前と同様)に移動し、ドメインコントローラへの接続が成功していることを確認し、vCenter が現在ドメインメンバーであることを確認します。

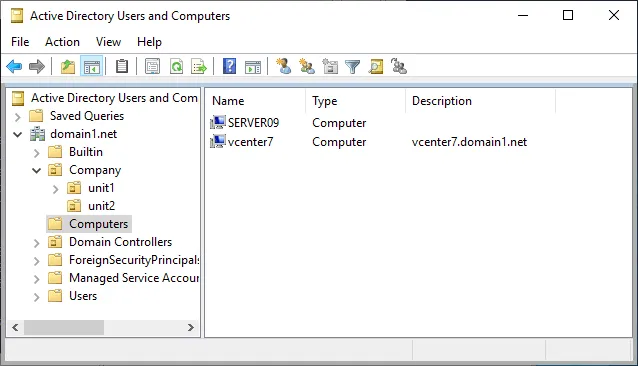

- vCenter マシンがドメインに参加していることを Windows Server のドメインコントローラとして機能しているサーバーで確認することもできます。このためには、Active Directory ユーザーとコンピュータを開き、ドメインを選択し、コンピュータをクリックします。以下のスクリーンショットで、vcenter7 マシンが Active Directory ドメインのメンバーであることがわかります。

アイデンティティソースの追加

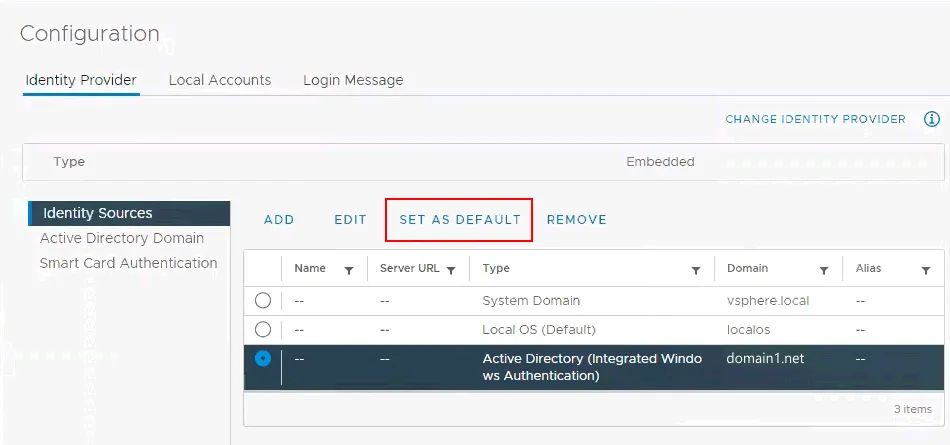

vCenter Server Appliance(VCSA)がドメインに参加して再起動されたら、Active Directoryアイデンティティソースを追加する準備が整いました。

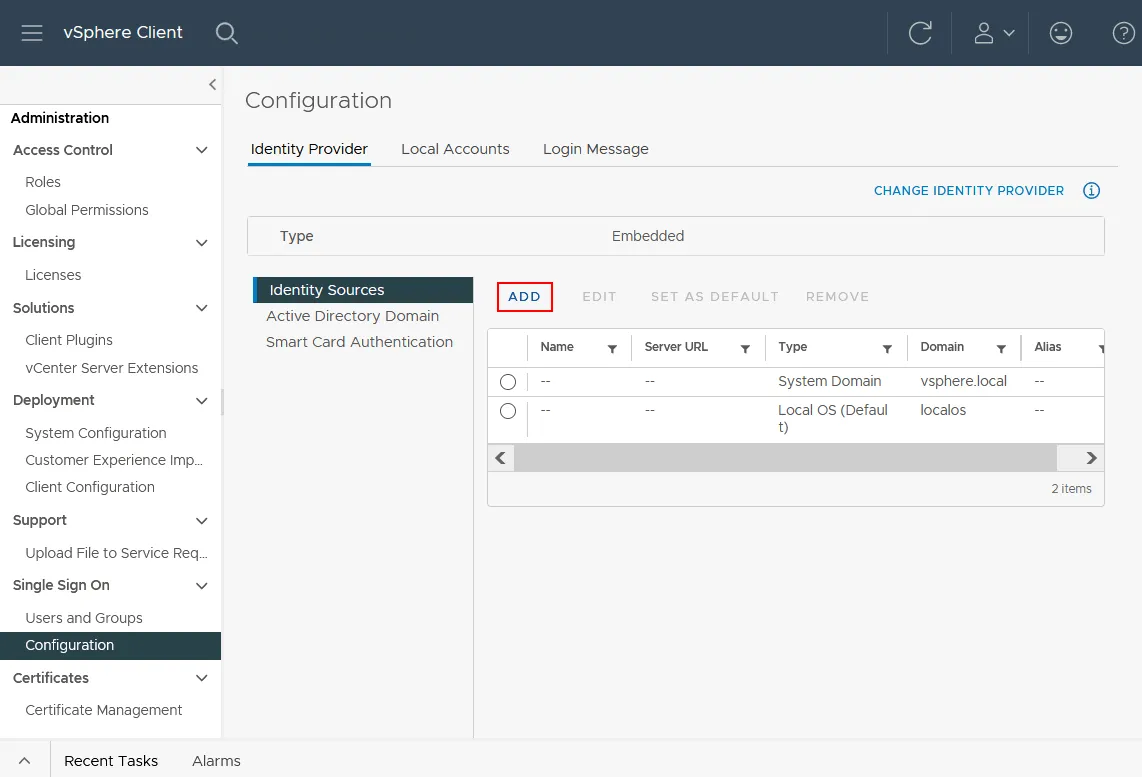

- 管理に戻り、構成をクリックします。 シングルサインオンメニューの下にあります。 アイデンティティソースをアイデンティティプロバイダタブでクリックし、追加ボタンをクリックしてアイデンティティソースを追加します。

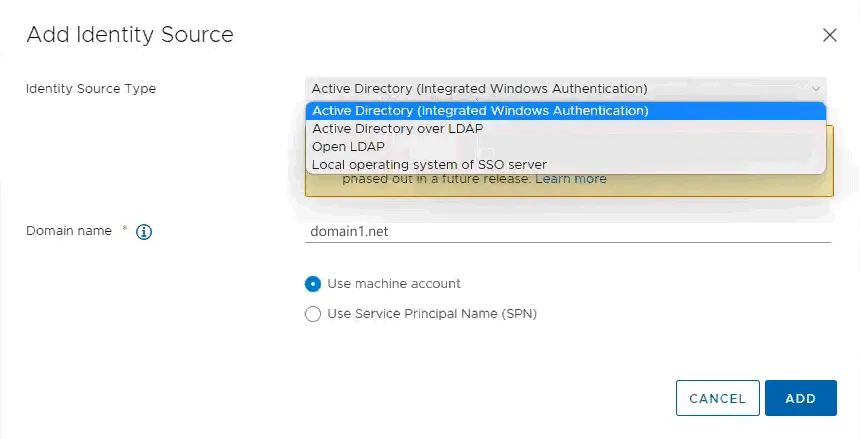

- Active Directory(統合Windows認証)オプションを選択します。今やvCenterをドメインに参加させたので、ドメイン名フィールドは自動的に私たちのドメイン名で埋められます。ここではマシンアカウントを使用をデフォルトのオプションのままにしておきます。最後に、アイデンティティソースの構成を完了し、追加をクリックします。

その後、vCenterでロールを作成し、それらのロールに特権を割り当て、その後、ロールをActive Directoryユーザーに割り当てることができます。

結論

環境でのユーザー認証のための中央集権化システムを持ち、vSphereユーザー認証にActive Directoryを使用することは、多くの状況で役立ちます。ユーザーの認証とインフラストラクチャの管理ができなくなることによるダウンタイムや問題を避けるために、Active DirectoryドメインコントローラーとvCenter Serverアプライアンスを定期的にバックアップしてください。Active Directoryをバックアップすることを忘れないでください。NAKIVO Backup & Replicationは、VMware vSphere環境向けの完全なデータ保護ソリューションです。このソリューションを使用して、VMやMicrosoft Active Directoryなどのアプリケーションをバックアップしてください。

Source:

https://www.nakivo.com/blog/vmware-vsphere-active-directory-integration/