Активный каталог (AD) – это служба каталога, предоставляющая централизованные службы аутентификации и авторизации. Организации размещают AD на контроллерах домена (DC), которые реплицируют информацию между собой в конфигурации многомастер. Роли гибкого одиночного мастера (FSMO) обеспечивают последовательные и надежные данные по всем источникам данных.

Роли FSMO помогают бесперебойной репликации AD и обеспечивают работу многих других критически важных служб. В этой статье вы узнаете, что такое роли FSMO, как они влияют на AD, и как безопасно управлять ими в лесу AD.

К концу этой статьи вы лучше поймете роли FSMO и умение управлять ими для здоровой среды AD.

Что такое роли FSMO?

Роли FSMO – это службы, каждая из которых размещается независимо на DC в лесу AD. У каждой роли есть конкретное назначение, такое как синхронизация времени между устройствами, управление идентификаторами безопасности (SIDs) и так далее.

Роли FSMO ограничены уровнем леса или домена и уникальны для этого уровня, как показано ниже. Например, лес с двумя доменами будет иметь по одному DC в каждом домене (всего два), размещающих роль RID Master, в то время как только один DC будет размещать роль Schema Master.

| FSMO Role | Scope |

| Schema Master | Forest |

| Domain Naming Master | Forest |

| Primary Domain Controller Emulator | Domain |

| RID Master | Domain |

| Infrastructure Master | Domain |

A DC can hold multiple roles at one time.

Мастер схемы

A critical component of AD is the database. The database, like all other databases, has a schema that dictates its structure with various partitions or naming contexts. The AD schema is a database partition that contains metadata about AD objects. For example, it contains classes like person, group, or msPKI-Key-RecoveryAgent and attributes like phone number, badPwdCount, or dNS-HostName.

Схема AD – самый “тонкий” раздел в базе данных Active Directory.

AD требует службу для управления схемой, поэтому необходима роль Мастера схемы. Роль Мастера схемы отвечает за контроль изменений в схеме AD. Если вы когда-либо расширяли схему AD для установки продуктов, таких как Exchange или повышали функциональный уровень леса, то работали с ролью Мастера схемы.

Вы должны вносить изменения в схему AD только через роль Мастера схемы, при строгих условиях, на одном контроллере домена. Вы не хотите вносить изменения на двух контроллерах домена и ждать репликации, чтобы узнать, какое изменение “победит” в результате репликации.

Мастер имени домена

База данных AD содержит несколько разделов как на уровне леса, так и на уровне домена. AD время от времени вносит изменения в эти разделы и для этого требуется служба, которая обеспечивает работу Мастера имени домена FSMO.

Когда вы вносите изменения в пространство леса и домена (добавление разделов в лес), Мастер имени домена записывает эти изменения в Configuration\\Partitions. Это происходит, когда контроллер домена повышается или понижается, например.

Эмулятор основного контроллера домена (PDCe)

Пожалуй, самая важная роль FSMO в AD – это PDCe. PDCe отвечает за такие задачи, как синхронизация изменений паролей, блокировка и разблокировка учетных записей, синхронизация времени и многое другое.

В начале эры Active Directory (Windows NT) основной контроллер домена (PDC) был единственным контроллером домена (DC), доступным для записи в домене AD. Все остальные контроллеры были контроллерами домена резервного копирования (BDC), используемыми только для запросов аутентификации

Начиная с Windows 2000, все контроллеры стали доступными для записи, за исключением контроллеров домена только для чтения (RODC),, которые были введены в Windows Server 2008. Поскольку для AD по-прежнему требовалась функциональность PDC, но фактически не было PDC, Microsoft представил роль эмулятора PDC (PDCe).

Перенаправление устаревших приложений

Одна из основных функций роли PDCe заключается в том, чтобы быть доступной для устаревших приложений и уведомлять их о том, что контроллер домена, на котором он размещен, является местом, куда можно писать изменения в AD. Например, если вам не повезло и вы все еще работаете с службой Windows NT, и эта служба не знает, куда записывать изменения в базу данных AD, она обратится к PDCe за помощью.

Синхронизация времени

Важно, чтобы все устройства, присоединенные к домену, поддерживали согласованное время. Аутентификация Kerberos (режим аутентификации по умолчанию) требует максимального разрыва в пять минут между клиентом и DC или между партнерами репликации DC.

Роль PDCe является центральным источником времени для всех других компьютеров в лесу AD.

- Все клиентские компьютеры синхронизируют время с DC, на котором они входят.

- Все контроллеры домена синхронизируют время с PDCe в своем домене.

- В много-доменных лесах Active Directory контроллеры домена, на которых хостится роль PDCe, синхронизируют свое время с PDCe в родительском домене.

- Затем роль PDCe в корневом домене использует надежный внешний источник времени для синхронизации.

Управление изменениями паролей

Когда происходит изменение в AD, это изменение не сразу реплицируется на все контроллеры домена; вместо этого оно следует графику репликации AD. Однако изменения пароля реплицируются немного по-другому. Изменения пароля всегда сначала реплицируются с исходного контроллера домена на контроллер, удерживающий роль PDCe, а затем на другие контроллеры в топологии.

Например, если контроллер домена в настоящее время не имеет последнего пароля, и пользователь пытается аутентифицироваться с помощью старого пароля, аутентифицирующий контроллер сначала обращается к контроллеру, удерживающему роль PDCe, чтобы проверить наличие обновленного пароля перед отказом в аутентификации.

Вы заметите проблемы с PDCe сразу, когда обнаружите, что у пользователей, которые изменили пароль, возникают проблемы с подключением к другим контроллерам домена, которые еще не реплицировали новый пароль.

Обработка блокировок учетной записи

Роль PDCe также обрабатывает блокировки учетных записей. В отличие от изменений пароля, блокировки учетных записей не следуют обычным интервалам репликации. Блокировки учетных записей немедленно реплицируются на другие КЦ через механизм, называемый репликация одного объекта. Это мера безопасности, чтобы убедиться, что заблокированная учетная запись не может войти в систему на другом КЦ, который еще не был реплицирован.

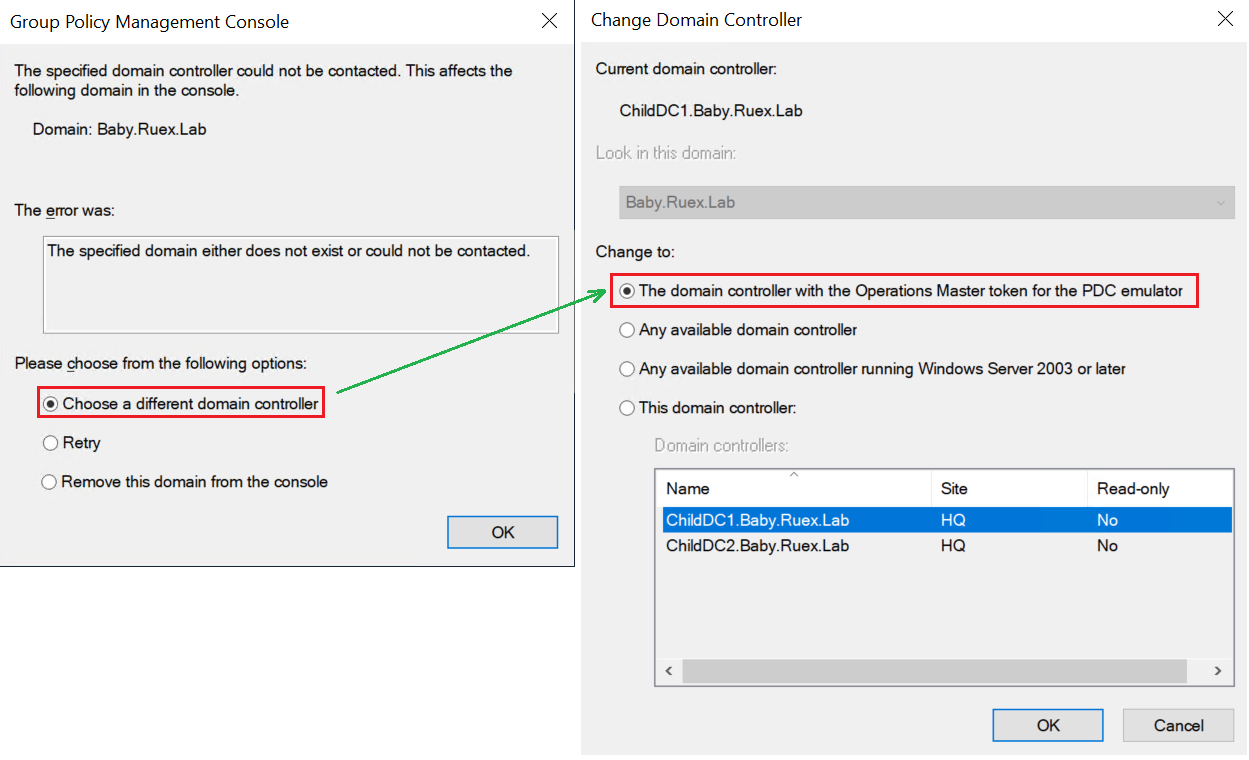

Целевой объект по умолчанию для консоли управления политиками групп (GPMC)

Управление политиками групп осуществляется с помощью инструмента Консоль управления политиками групп (GPMC). Для внесения изменений в AD, GPMC должна подключиться к КЦ. По умолчанию GPMC всегда будет подключаться к КЦ, удерживающему роль PDCe, даже если он находится в другом сайте AD. Если PDCe недоступен, вы получите предупреждение о том, что роль PDCe недоступна, и GPMC попросит вас выбрать другой КЦ.

Связано: Что такое групповая политика и как она работает (подробно)

Предоставление информации о пространстве имен распределенной файловой системы (DFS)

Для завершения функциональности роли PDCe FSMO, роль PDCe предоставляет информацию о пространстве имен DFS. Периодически корневые серверы DFS запросят обновленную информацию о пространстве имен DFS у PDCe, который удерживает авторитетную информацию о DFS.

Обычно для роли PDCe FSMO это не является избыточной нагрузкой, но вы изменяете поведение по умолчанию при поиске пространства имен DFS в средах с большим количеством серверов DFS.

Мастер RID

Каждый объект в домене AD должен иметь уникальный идентификатор для различения его от всех других подобных объектов. Критически важно, чтобы AD всегда назначал уникальный идентификатор для каждого нового объекта, называемого идентификатор безопасности или SID.

Каждый SID состоит из нескольких компонентов: S (для SID), номер Revision, I -идентификатор агентства-, идентификатор домена и относительный идентификатор. Идентификатор домена уникален для каждого домена в лесу. Относительный идентификатор уникален для каждого объекта в домене. SID выглядит следующим образом, где DomainId представляет идентификатор домена, а RelativeId представляет относительный идентификатор.

Роль Мастера Относительных Идентификаторов (RID) гарантирует, что SID, назначенный каждому объекту AD, является уникальным.

Некоторые RID зарезервированы для специальных учетных записей и известных групп.

Первый контроллер домена автоматически становится мастером RID, чтобы контролировать выдачу RID.

Контроллер домена, удерживающий роль мастера RID, играет ключевую роль в трех различных событиях:

Повышение/понижение уровня контроллера домена

Каждый раз, когда новый контроллер домена повышается, мастер RID назначает ему блок из 500 RID. Эти RID затем назначаются (в порядке увеличения) при создании новой учетной записи, которой необходим SID, на этом контроллере домена.

Например, если последний блок назначенных RID был от 5501 до …6000, следующий контроллер домена, который нуждается в блоке (либо новый повышенный контроллер домена, либо контроллер домена, который исчерпал свой текущий блок), получит …6001 до …6500 и так далее.

Когда контроллер домена удаляется из базы данных AD, мастер RID видит это и обеспечивает, чтобы не назначать ни один из RID, которые были у этого контроллера домена, как мера безопасности, чтобы предотвратить дублирование SID.

Истощение RID

Когда контроллер домена достигает 50% емкости RID, он обращается к мастеру RID с запросом на новый блок RID. Контроллеры домена запрашивают новые RID при 50% случаев, если мастер RID недоступен, что дает им много времени на обеспечение того, чтобы их выделение RID не было исчерпано.

Захват роли мастера RID

Администраторы могут перемещать роли с одного контроллера домена на другой с помощью захвата или передачи роли FSMO. Когда администратор перемещает роль мастера RID с одного контроллера домена на другой, его следующий доступный номер RID увеличивается на 10000.

Связано: Как передать роли FSMO (GUI и PowerShell)

Увеличение следующего доступного RID на 10000 – это механизм безопасности, предназначенный для предотвращения дублирования SIDs. Если администратор, например, захватит роль RID Master, и старый RID Master снова включится, он может начать выдавать дублирующиеся SIDs наряду с новым RID Master.

Мастер-инфраструктуры

Каждому объекту AD присваивается SID ролью RID Master FSMO. Когда вы просматриваете пользователей, группы и другую информацию AD, мы, люди, хотим видеть имя, а не SID; вот где появляется роль Мастера-инфраструктуры.

По умолчанию каждый КЦ настроен как глобальный каталог (GC). GC содержит информацию из всех доменов леса. Один из способов снижения трафика репликации между сайтами заключается в настройке некоторых КЦ как не-GC.

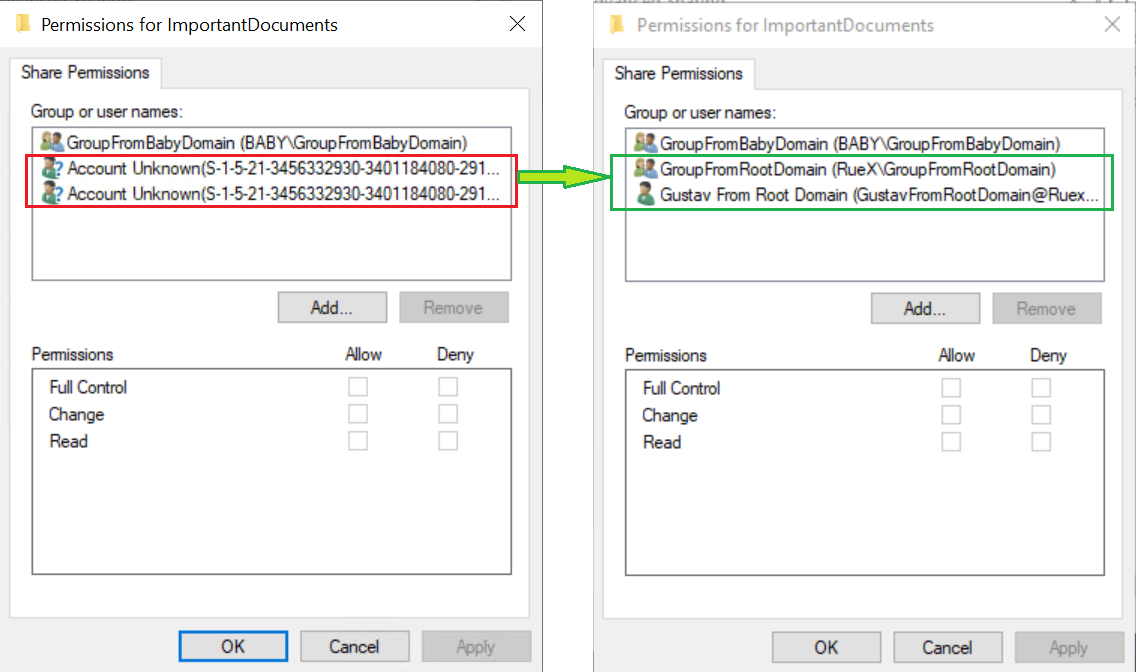

Если вы были аутентифицированы на КЦ, который не является GC, Мастер-инфраструктуры отвечал за преобразование SIDs из других доменов в человеко-читаемые имена.

Например, на компьютере, присоединенном к домену, проверьте вкладку “Безопасность” или “Общий доступ” папки в Проводнике Windows с настроенными разрешениями для учетных записей в другом домене. Вы увидите имена пользователей, компьютеров и групп, а не их SIDs. Если ваш компьютер не может найти роль Мастера-инфраструктуры в домене, вы увидите только SIDs учетных записей в других доменах.

Если вы включите Корзину Active Directory, все КЦ технически будут вести себя, как если бы они выполняли роль Мастера-инфраструктуры. Корзина AD делает роль Мастера-инфраструктуры, по словам Microsoft, не важной.

Связано: Как сохранить свой бекон с помощью корзины мусора Active Directory

Заключение

Роли FSMO в AD – критически важный компонент для обеспечения нормальной работы AD. Хотя большую часть времени вам не нужно беспокоиться о ролях FSMO, тем не менее важно понимать, как они функционируют, когда приходит время!