Active Directory (AD) è un servizio di directory che fornisce servizi centralizzati di autenticazione e autorizzazione. Le organizzazioni ospitano AD su controller di dominio (DC) che replicano le informazioni tra di loro in una configurazione multi-master. I ruoli di Operazione di Master Singolo Flessibile (FSMO) assicurano dati consistenti e affidabili su tutte le fonti di dati.

I ruoli FSMO aiutano la replicazione di AD a funzionare senza problemi e garantiscono che molti altri servizi critici operino come previsto. In questo articolo, imparerai cos’è FSMO, come influisce su AD e come puoi manipolarli in modo sicuro in un bosco AD.

Alla fine di questo articolo, capirai meglio i ruoli FSMO e come gestirli per un ambiente AD sano.

Cosa sono i ruoli FSMO?

I ruoli FSMO sono servizi ospitati singolarmente su un DC in un bosco AD. Ogni ruolo ha uno scopo specifico, come mantenere l’orario sincronizzato tra i dispositivi, gestire gli identificatori di sicurezza (SIDs), e così via.

I ruoli FSMO sono limitati a livello di foresta o dominio e sono unici per quel livello, come mostrato di seguito. Ad esempio, una foresta con due domini avrà un DC in ogni dominio (due in totale) che ospita il ruolo RID Master, mentre solo un DC ospita il ruolo Schema Master.

| FSMO Role | Scope |

| Schema Master | Forest |

| Domain Naming Master | Forest |

| Primary Domain Controller Emulator | Domain |

| RID Master | Domain |

| Infrastructure Master | Domain |

A DC can hold multiple roles at one time.

Schema Master

A critical component of AD is the database. The database, like all other databases, has a schema that dictates its structure with various partitions or naming contexts. The AD schema is a database partition that contains metadata about AD objects. For example, it contains classes like person, group, or msPKI-Key-RecoveryAgent and attributes like phone number, badPwdCount, or dNS-HostName.

Lo schema AD è la partizione più “delicata” nel database di Active Directory.

AD ha bisogno di un servizio per gestire lo schema, quindi il ruolo di Schema Master. Il ruolo di Schema Master ha il compito di controllare le modifiche allo schema di AD. Se hai mai esteso lo schema di AD per installare prodotti come Exchange o aumentare il livello funzionale di una foresta, hai lavorato con il ruolo di Schema Master.

Dovresti eseguire eventuali modifiche allo schema di AD tramite il ruolo di Schema Master solo in condizioni rigorose su un singolo DC. Non vorresti fare modifiche su due DC e aspettare la replica per vedere quale modifica “vince” tramite la replica.

Master di Denominazione del Dominio

Un database AD contiene molteplici partizioni sia a livello di foresta che di dominio. AD occasionalmente apporta modifiche a queste partizioni e ha bisogno di un servizio per farlo, quindi il ruolo FSMO di Master di Denominazione del Dominio.

Quando apporti modifiche allo spazio del dominio della foresta (aggiungi partizioni alla foresta), il Master di Denominazione del Dominio scrive queste modifiche in Configuration\\Partitions Questa attività si verifica quando un controller di dominio viene promosso o retrocesso, ad esempio.

Emulatore del Controller di Dominio Principale (PDCe)

Probabilmente, il ruolo FSMO più essenziale in AD è il PDCe. Il ruolo PDCe è responsabile di compiti come la sincronizzazione dei cambiamenti di password, i blocchi degli account (e sblocchi), la sincronizzazione del tempo, e molti altri.

Nei primi tempi di Active Directory (Windows NT), il Controller di Dominio Primario (PDC) era l’unico DC scrivibile in un dominio AD. Tutti gli altri DC erano Controller di Dominio di Backup (BDC) utilizzati solo per le richieste di autenticazione

A partire da Windows 2000, tutti i DC diventarono scrivibili escludendo i controller di dominio in sola lettura (RODC), che furono introdotti in Windows Server 2008. Poiché AD aveva ancora bisogno della funzionalità del PDC ma tecnicamente non aveva più un PDC, Microsoft introdusse il ruolo di emulatore del PDC (PDCe).

Reindirizzamento delle Applicazioni Legacy

Una delle caratteristiche più basilari del ruolo PDCe è di essere disponibile per le applicazioni legacy notificando loro che il DC su cui è ospitato è dove AD può scrivere modifiche. Ad esempio, se sei sfortunato abbastanza da lavorare ancora con un servizio Windows NT e quel servizio non sa dove scrivere modifiche al database AD, contatterà il PDCe per assistenza.

Sincronizzazione del Tempo

È importante che tutti i dispositivi uniti a un dominio mantengano un tempo coerente. L’autenticazione Kerberos (la modalità di autenticazione predefinita) richiede un gap massimo di cinque minuti tra un client e un DC o tra partner di replica DC.

Il ruolo PDCe è la fonte centrale di tempo per tutti gli altri computer in una foresta AD.

- Tutti i computer client sincronizzano il tempo dal DC a cui accedono.

- Tutti i controller di dominio sincronizzano l’ora dal PDCe nel loro dominio.

- Nelle foreste multi-dominio di Active Directory, i controller di dominio che ospitano il ruolo di PDCe sincronizzano il loro tempo dal PDCe nel dominio padre.

- Il ruolo di PDCe nel dominio radice utilizza quindi una fonte di tempo esterna affidabile per la sincronizzazione.

Gestione dei cambiamenti di password

Quando viene apportata una modifica all’AD, tale modifica non viene replicata immediatamente su tutti i controller di dominio, ma segue invece l’orario di replica dell’AD. Tuttavia, i cambiamenti di password vengono replicati in modo leggermente diverso. I cambiamenti di password vengono sempre prima replicati dal controller di dominio di origine al controller di dominio che ospita il ruolo di PDCe e poi agli altri controller di dominio nella topologia.

Ad esempio, se un controller di dominio non dispone attualmente dell’ultima password e un utente cerca di autenticarsi con la vecchia password, il controller di autenticazione contatta prima il controller di dominio che ospita il ruolo di PDCe per verificare l’aggiornamento della password prima di negare l’autenticazione.

<diy8:Noterai immediatamente problemi con il PDCe quando scopri che gli utenti che hanno cambiato la password hanno problemi a connettersi ad altri controller di dominio che non hanno ancora replicato la nuova password.

Elaborazione dei bloccaggi degli account

Il ruolo PDCe elabora anche i bloccaggi dell’account. A differenza dei cambiamenti di password, i bloccaggi dell’account non seguono gli intervalli regolari di replica. I bloccaggi dell’account vengono immediatamente replicati agli altri DC tramite un meccanismo chiamato replica oggetto singolo. Questa è una misura di sicurezza per assicurarsi che un account bloccato non possa accedere a un altro DC che non ha ancora effettuato la replica.

Destinazione predefinita per la Console di gestione delle impostazioni di gruppo (GPMC)

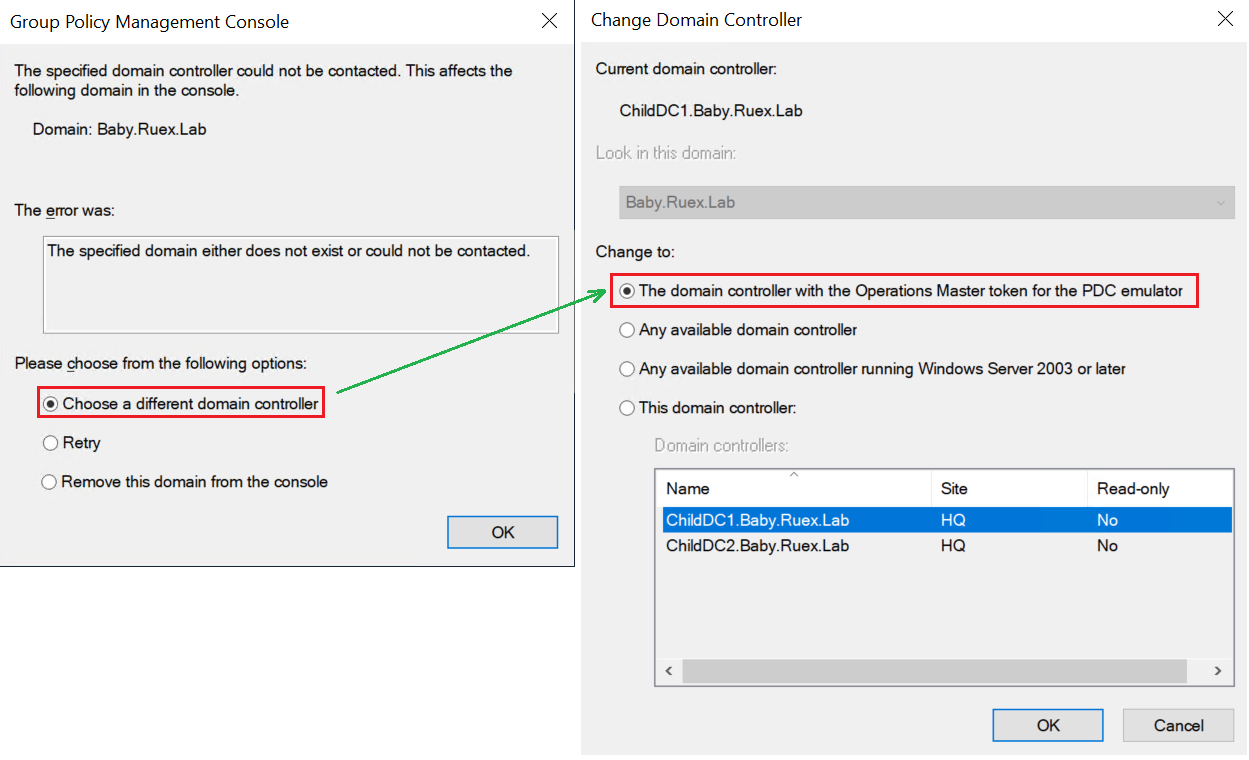

La gestione delle impostazioni di gruppo viene effettuata con lo strumento Console di gestione delle impostazioni di gruppo (GPMC). Per apportare modifiche a AD, il GPMC deve connettersi a un DC. Per impostazione predefinita, il GPMC si connetterà sempre al DC che detiene il ruolo PDCe, anche se si trova in un diverso sito AD. Se il PDCe non è raggiungibile, verrà visualizzato un avviso che indica che il ruolo PDCe non è raggiungibile e il GPMC ti chiederà di selezionare un diverso DC.

Correlato: Cos’è Group Policy e come funziona (in dettaglio)

Fornitura delle informazioni sullo spazio dei nomi del File System Distribuito (DFS)

Per completare la funzionalità del ruolo PDCe FSMO, il ruolo PDCe fornisce informazioni sullo spazio dei nomi DFS. Periodicamente, i server radice DFS richiederanno informazioni sullo spazio dei nomi DFS aggiornate al PDCe, che detiene informazioni DFS autorevoli.

Anche se normalmente non rappresenta un carico eccessivo per il ruolo FSMO PDCe,si cambia il comportamento predefinito della ricerca dello spazio dei nomi DFS

Master RID

Ogni oggetto in un dominio AD deve avere un ID univoco per differenziarlo da tutti gli altri oggetti simili. È fondamentale che AD assegni sempre un ID univoco a ogni nuovo oggetto chiamato identificatore di sicurezza o SID.

Ogni SID è composto da diversi componenti: S (per SID), il numero di Revisione, I -l’Autorità dell’Identificatore-, l’ID del dominio e l’ID relativo. L’ID del dominio è univoco per ciascun dominio in un forest. L’ID relativo è univoco per ciascun oggetto in un dominio. Un SID appare come segue con un IdDominio che rappresenta l’ID del dominio e IdRelativo che rappresenta l’ID relativo.

Il ruolo Master RID assicura che il SID assegnato a ciascun oggetto AD sia univoco.

Alcuni RID sono riservati per account speciali e gruppi noti.

Il primo DC nel dominio diventa automaticamente il RID Master, per mantenere sotto controllo l’emissione di RID.

Il DC che detiene il ruolo di RID Master entra in gioco principalmente in tre eventi differenti:

Promozione/Demotizione del DC

Ogni volta che un nuovo DC viene promosso, il RID Master gli assegna un blocco di 500 RID. Questi RID vengono poi assegnati (in ordine incrementale) quando viene creato un nuovo account che necessita di un SID su quel DC.

Ad esempio, se l’ultimo blocco di RID assegnato era da 5501 a …6000, il prossimo DC che necessita di un blocco (sia un DC appena promosso o un DC che ha esaurito il suo blocco corrente) riceverà da …6001 a …6500 e così via.

Quando un DC viene rimosso dal database AD, il RID Master lo rileva e si assicura di non assegnare nessuno dei RID che quel DC aveva, come misura di sicurezza per evitare SID duplicati.

Esaurimento dei RID

Quando un DC raggiunge il 50% della capacità dei RID, andrà al RID Master e richiederà un nuovo blocco di RID. I DC richiedono nuovi RID al 50% nel caso in cui il RID Master sia offline, dando così abbondante tempo di buffer per garantire che la loro allocazione di RID non si esaurisca.

Sequestro del Ruolo di RID Master

Gli amministratori possono spostare i ruoli da un DC a un altro tramite il sequestro o il trasferimento del ruolo FSMO. Quando un amministratore sposta il ruolo di RID Master da un DC a un altro, il suo prossimo numero di RID disponibile viene incrementato di 10000.

Collegato: Come Trasferire i Ruoli FSMO (GUI e PowerShell)

Incrementare il RID disponibile successivo di 10000 è un meccanismo di sicurezza messo in atto per evitare duplicati di SID. Se ad esempio un amministratore assume il ruolo di RID Master e il vecchio RID Master torna online, potrebbe iniziare a emettere SID duplicati insieme al nuovo RID Master.

Infrastructure Master

Ogni oggetto AD ha un SID assegnato dal ruolo RID Master FSMO. Quando si visualizzano utenti, gruppi e altre informazioni AD, noi esseri umani vogliamo vedere un nome e non un SID; ecco dove entra in gioco il ruolo di Infrastructure Master.

Per impostazione predefinita, ogni DC è configurato come catalogo globale (GC). Un GC ospita informazioni da tutti i domini in un forest. Un modo per ridurre il traffico di replica tra siti era configurare alcune DC per non essere GC.

Se eri autenticato su una DC che non era un GC, l’Infrastructure Master era responsabile di tradurre SID da altri domini in nomi comprensibili per gli esseri umani.

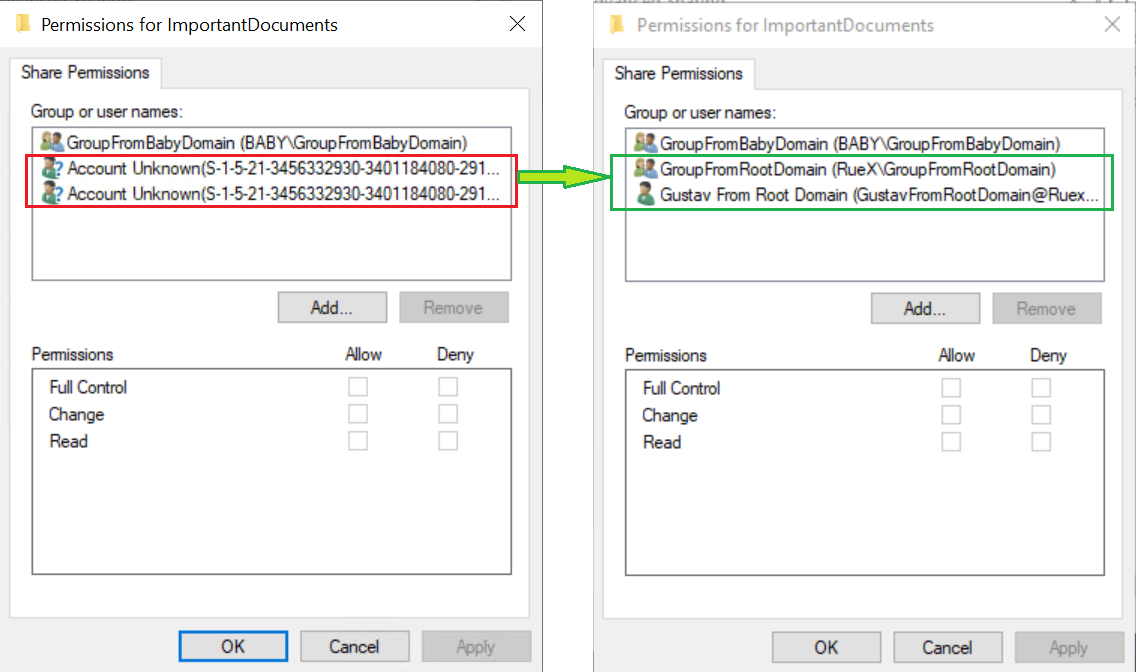

Ad esempio, da un computer connesso a un dominio, controlla la scheda Sicurezza o Condivisione di una cartella in Esplora risorse di Windows con le autorizzazioni impostate per account in un altro dominio. Vedrai i nomi di utenti, computer e gruppi; non i loro SID. Se il tuo computer non riesce a trovare il ruolo di Infrastructure Master nel dominio, vedrai solo i SID degli account in altri domini.

Se abiliti il Cestino di Active Directory, tutte le DC si comportano tecnicamente come se avessero il ruolo di Infrastructure Master. Il Cestino di AD rende il ruolo di Infrastructure Master, secondo le parole di Microsoft, non importante.

Correlato: Come salvare il tuo bacon con il Cestino del Riciclo di Active Directory

Conclusione

I ruoli FSMO di AD sono un componente critico per garantire che AD continui a funzionare come progettato. Anche se nella maggior parte dei casi non è necessario preoccuparsi dei ruoli FSMO, è comunque importante capire come funzionano quando arriva il momento!