O Active Directory (AD) é um serviço de diretório que fornece serviços de autenticação e autorização centralizados. As organizações hospedam o AD em controladores de domínio (DCs) que replicam informações entre eles em uma configuração de multi-master. Funções de Operação de Mestre Único Flexível (FSMO) garantem dados consistentes e confiáveis em todas as fontes de dados.

As funções de FSMO ajudam na replicação do AD e garantem que muitos outros serviços críticos operem conforme o previsto. Neste artigo, você aprenderá o que são as funções de FSMO, como elas impactam o AD e como você pode manipulá-las com segurança em um ambiente florestal do AD.

Ao final deste artigo, você terá uma melhor compreensão das funções de FSMO e de como gerenciá-las para um ambiente do AD saudável.

O que são as Funções de FSMO?

As funções de FSMO são serviços hospedados independentemente em um DC em uma floresta do AD. Cada função tem um propósito específico, como manter o tempo sincronizado entre dispositivos, gerenciar identificadores de segurança (SIDs), e assim por diante.

As funções de FSMO são especificadas no nível da floresta ou do domínio e são exclusivas para esse escopo, conforme mostrado abaixo. Por exemplo, uma floresta com dois domínios terá um DC em cada domínio (total de dois) hospedando a função de Mestre de RID, enquanto apenas um DC hospeda a função de Mestre de Esquema.

| FSMO Role | Scope |

| Schema Master | Forest |

| Domain Naming Master | Forest |

| Primary Domain Controller Emulator | Domain |

| RID Master | Domain |

| Infrastructure Master | Domain |

A DC can hold multiple roles at one time.

Mestre de Esquema

A critical component of AD is the database. The database, like all other databases, has a schema that dictates its structure with various partitions or naming contexts. The AD schema is a database partition that contains metadata about AD objects. For example, it contains classes like person, group, or msPKI-Key-RecoveryAgent and attributes like phone number, badPwdCount, or dNS-HostName.

O esquema do AD é a partição mais “delicada” no banco de dados do Active Directory.

AD precisa de um serviço para gerenciar o esquema, daí a função de Mestre de Esquema. O Mestre de Esquema tem a responsabilidade de controlar as alterações no esquema do AD. Se você já estendeu o esquema do AD para instalar produtos como o Exchange ou aumentou o nível funcional da floresta, você trabalhou com a função de Mestre de Esquema.

Você deve realizar quaisquer alterações no esquema do AD apenas por meio da função de Mestre de Esquema, sob condições rigorosas em um único controlador de domínio. Não é recomendável fazer alterações em dois controladores de domínio e aguardar a replicação para ver qual alteração “vence” por meio da replicação.

Mestre de Nomenclatura de Domínio

Um banco de dados do AD contém várias partições, tanto no escopo da floresta quanto no domínio. O AD ocasionalmente faz alterações nessas partições e precisa de um serviço para fazê-lo, daí a função de Mestre de Nomenclatura de Domínio FSMO.

Ao fazer alterações no espaço de domínio da floresta (adicionar partições à floresta), o Mestre de Nomenclatura de Domínio registra essas alterações em Configuração\\Partições. Essa atividade ocorre quando um controlador de domínio é promovido ou rebaixado, por exemplo.

Emulador de Controlador de Domínio Principal (PDCe)

Indiscutivelmente, a função mais essencial do FSMO no AD é o PDCe. A função PDCe é responsável por tarefas como sincronização de alteração de senha, bloqueios (e desbloqueios) de contas, sincronização de horário e muito mais.

Nos primeiros dias do Active Directory (Windows NT), o Controlador de Domínio Primário (PDC) era o único DC gravável em um domínio AD. Todos os outros DCs eram Controladores de Domínio de Backup (BDCs) usados apenas para solicitações de autenticação.

A partir do Windows 2000, todos os DCs se tornaram graváveis, excluindo controladores de domínio somente leitura (RODCs), que foram introduzidos no Windows Server 2008. Como o AD ainda precisava da funcionalidade do PDC, mas tecnicamente não tinha mais um PDC, a Microsoft introduziu o papel de emulador de PDC (PDCe).

Redirecionando Aplicações Legadas

Uma das características mais básicas do papel de PDCe é estar disponível para aplicações legadas, notificando-as de que o DC onde está hospedado é onde o AD pode gravar alterações. Por exemplo, se você tem a infelicidade de ainda estar trabalhando com um serviço do Windows NT e esse serviço não sabe onde gravar alterações no banco de dados do AD, ele entrará em contato com o PDCe para obter ajuda.

Sincronização de Tempo

É importante que todos os dispositivos associados a um domínio mantenham um tempo consistente. A autenticação Kerberos (o modo de autenticação padrão) requer uma diferença máxima de cinco minutos entre um cliente e um DC ou entre parceiros de replicação de DC.

O papel de PDCe é a fonte de tempo central para todos os outros computadores em uma floresta AD.

- Todos os computadores clientes sincronizam o tempo a partir do DC em que fazem login.

- 1. Todos os DCs sincronizam o horário a partir do PDCe em seu domínio.

- Em florestas AD de vários domínios, os DCs que hospedam a função PDCe sincronizam seu horário a partir do PDCe no domínio pai.

- A função PDCe no domínio raiz então usa uma fonte de tempo externa confiável para sincronizar.

Gerenciando Alterações de Senha

Quando uma alteração no AD é feita, essa alteração não é replicada imediatamente para todos os DCs; ela segue o cronograma de replicação do AD. No entanto, as alterações de senha são replicadas um pouco diferente. As alterações de senha sempre são replicadas primeiro do DC de origem para o DC que detém a função PDCe e, em seguida, para os outros DCs na topologia.

Se, por exemplo, um DC não tem atualmente a senha mais recente e um usuário tenta autenticar com a senha antiga, o DC autenticador primeiro entra em contato com o DC que detém a função PDCe para verificar uma senha atualizada antes de negar a autenticação.

Você notará problemas com o PDCe imediatamente ao descobrir que os usuários que alteraram a senha têm problemas para se conectar a outros DCs que ainda não replicaram a nova senha.

Processamento de Bloqueios de Conta

O papel PDCe também processa bloqueios de conta. Ao contrário das alterações de senha, os bloqueios de conta não seguem os intervalos regulares de replicação. Os bloqueios de conta são replicados imediatamente para os outros DCs por meio de um mecanismo chamado replicar objeto único. Esta é uma medida de segurança para garantir que uma conta bloqueada não possa fazer login em outro DC que ainda não tenha sido replicado.

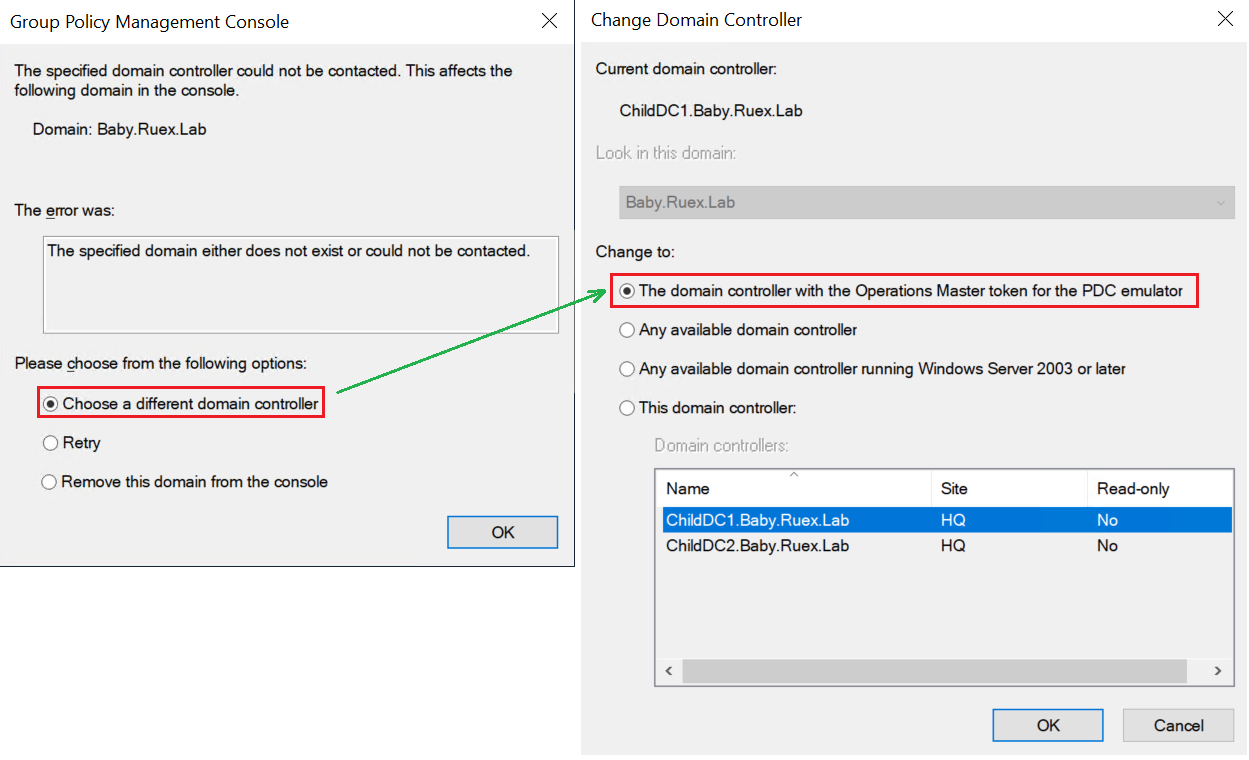

Destino padrão para o Console de Gerenciamento de Diretiva de Grupo (GPMC)

O gerenciamento da Diretiva de Grupo é feito com a ferramenta Console de Gerenciamento de Diretiva de Grupo (GPMC). Para fazer alterações no AD, o GPMC precisa se conectar a um DC. Por padrão, o GPMC sempre se conectará ao DC que detém o papel PDCe, mesmo que esteja localizado em um site AD diferente. Se o PDCe não estiver acessível, você receberá um aviso informando que o papel PDCe não está acessível e o GPMC solicitará que você escolha um DC diferente.

Relacionado: O que é a Diretiva de Grupo e como ela funciona (em detalhes)

Fornecendo Informações do Namespace do Sistema de Arquivos Distribuído (DFS)

Para completar a funcionalidade do papel PDCe FSMO, o papel PDCe fornece informações do namespace do DFS. Periodicamente, os servidores raiz do DFS solicitarão informações atualizadas do namespace do DFS do PDCe, que detém informações do DFS de forma autoritativa.

Embora normalmente não seja uma carga excessiva para a função FSMO PDCe, você altera o comportamento padrão de busca de namespace DFS em ambientes com um grande número de servidores DFS.

Mestre de RID

Cada objeto em um domínio AD deve ter um ID único para diferenciá-lo de todos os outros objetos semelhantes. É crucial que o AD sempre atribua um ID único a cada novo objeto chamado de identificador de segurança ou SID.

Cada SID é composto por vários componentes: S (para SID), o número de Revisão, I -a Autoridade do Identificador-, o ID do domínio e o ID relativo. O ID do domínio é único para cada domínio em uma floresta. O ID relativo é único para cada objeto em um domínio. Um SID parece com o seguinte, com um IdDoDomínio representando o ID do domínio e IdRelativo representando o ID relativo.

O papel de Mestre de ID Relativo (RID) garante que o SID atribuído a cada objeto AD seja único.

Alguns RIDs são reservados para contas especiais e grupos conhecidos.

O primeiro DC no domínio torna-se automaticamente o Mestre RID, para manter o controle sobre a emissão de RID.

O DC que detém a função de Mestre RID entra em ação principalmente em três eventos diferentes:

Promoção/Demissão do DC

Cada vez que um novo DC é promovido, o Mestre RID atribui a ele um bloco de 500 RIDs. Esses RIDs são então atribuídos (em ordem incremental) quando uma nova conta que precisa de um SID é criada nesse DC.

Por exemplo, se o último bloco de RIDs atribuído foi de 5501 a …6000, o próximo DC que precisa de um bloco (seja um DC recém-promovido ou um DC que esgotou seu bloco atual) receberá …6001 a …6500 e assim por diante.

Quando um DC é removido do banco de dados AD, o Mestre RID detecta isso e garante que não atribua nenhum dos RIDs que o DC tinha como medida de segurança para evitar SIDs duplicados.

Esgotamento de RIDs

Quando um DC atinge 50% da capacidade de RID, ele irá ao Mestre RID e solicitará um novo bloco de RIDs. Os DCs solicitam novos RIDs a 50%, no caso de o Mestre RID estar offline, o que lhes dá bastante tempo de buffer para garantir que sua alocação de RID não seja esgotada.

Assunção de Função de Mestre RID

Os administradores podem transferir funções de um DC para outro por meio de assunção ou transferência de função FSMO. Quando um administrador move a função de Mestre RID de um DC para outro, o próximo número de RID disponível é incrementado em 10000.

Relacionado: Como Transferir Funções FSMO (GUI e PowerShell)

Incrementar o próximo RID disponível em 10000 é um mecanismo de segurança implementado para evitar SIDs duplicados. Se um administrador assumir o papel de Mestre RID, por exemplo, e o antigo Mestre RID voltar online, ele pode começar a emitir SIDs duplicados juntamente com o novo Mestre RID.

Mestre de Infraestrutura

Cada objeto do AD tem um SID atribuído pelo papel FSMO Mestre RID. Quando visualizamos usuários, grupos e outras informações do AD, nós humanos queremos ver um nome e não um SID; é aqui que entra o papel do Mestre de Infraestrutura.

Por padrão, cada DC é configurado como um catálogo global (GC). Um GC hospeda informações de todos os domínios em uma floresta. Uma maneira de reduzir o tráfego de replicação entre sites foi configurar alguns DCs para não serem GCs.

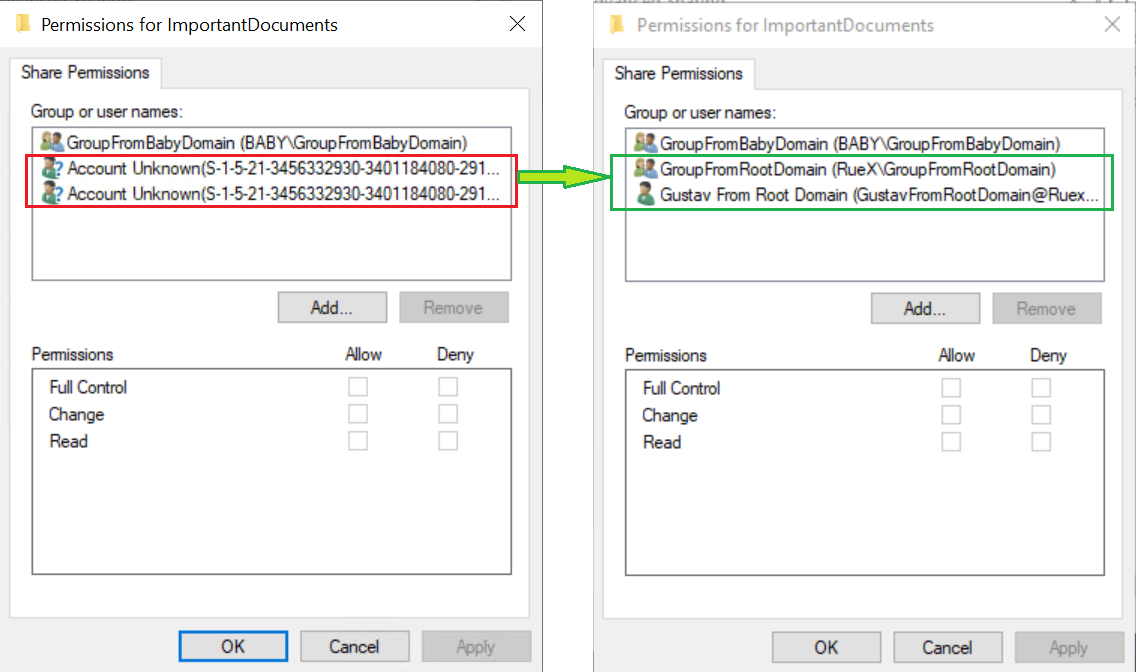

Se você estiver autenticado em um DC que não seja um GC, o Mestre de Infraestrutura é responsável por traduzir SIDs de outros domínios em nomes amigáveis aos humanos.

Por exemplo, de um computador associado a um domínio, verifique a guia Segurança ou Compartilhamento de uma pasta no Windows Explorer com permissões configuradas para contas em outro domínio. Você verá os nomes de usuários, computadores e grupos; não seus SIDs. Se o seu computador não encontrar o papel de Mestre de Infraestrutura no domínio, você verá apenas os SIDs de contas em outros domínios.

Se você habilitar a Lixeira de Reciclagem do Active Directory, todos os DCs se comportarão tecnicamente como se fossem o Mestre de Infraestrutura. A Lixeira de Reciclagem do AD torna o papel de Mestre de Infraestrutura, nas palavras da Microsoft, não importante.

Relacionado: Como Salvar Sua Pele com a Lixeira do Active Directory

Conclusão

As funções FSMO do AD são um componente crítico para garantir que o AD continue a funcionar conforme projetado. Embora na maioria das vezes você não precise se preocupar com as funções FSMO, ainda é importante entender como elas funcionam quando chegar a hora!