Top 10 Melhores Ferramentas de Caça a Ameaças em Segurança Cibernética (Vantagens e Desvantagens). Neste post, apresentamos a você algumas das melhores ferramentas de caça a ameaças em segurança cibernética com suas vantagens e desvantagens.

Caça a ameaças é o processo de procurar ativamente vulnerabilidades em sistemas e aplicativos para evitar serem exploradas por atacantes. Além disso, os analistas realizam a caça a ameaças manualmente ou com a ajuda de ferramentas de segurança da informação.

As melhores práticas sobre como caçar ameaças estão constantemente evoluindo à medida que novos tipos de ataques surgem. Portanto, a estratégia certa para ameaças de caça é descobrir redes para perigos e isolá-las. Além disso, elimina-os antes que sistemas de alerta convencionais sequer tenham emitido um alerta.

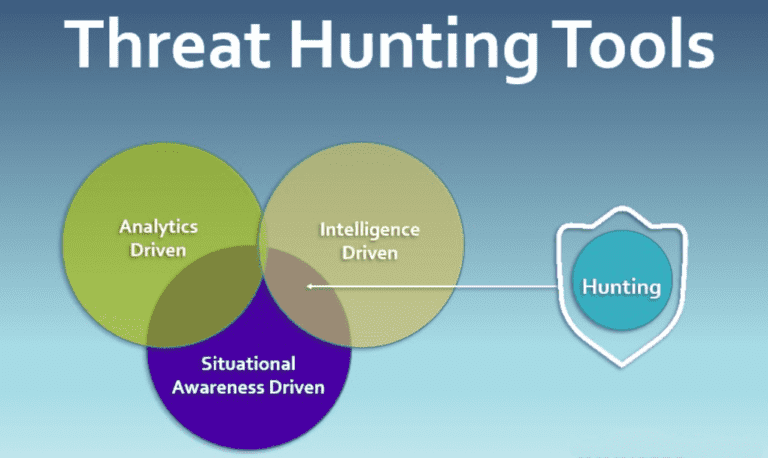

Tudo isso, existem também diferentes tipos de caças a ameaças:

- Caças reativas (respondendo a um ataque).

- Caças proativas (previnindo um ataque).

Neste post, listamos algumas das melhores ferramentas de caça a ameaças que os analistas de segurança de TI ou qualquer pessoa tentando proteger ameaças em sua rede podem usar. Com a ajuda desses softwares de caça a ameaças, você mantém seus dados seguros.

Vamos começar o artigo Top 10 Melhores Ferramentas de Caça a Ameaças em Segurança Cibernética (Vantagens e Desvantagens).

Top 10 Melhores Ferramentas de Caça a Ameaças em Segurança Cibernética

Fonte de imagem: Eduba

Em primeiro lugar, uma ameaça ferramenta de caça é um software que muitas organizações usam para encontrar ameaças na rede. Então, usando essas excelentes soluções, as organizações detectam ameaças na rede, coletam inteligência e fornecem evidências. Abaixo estão algumas das principais ferramentas de caça a ameaças disponíveis no mercado, verifique e compare.

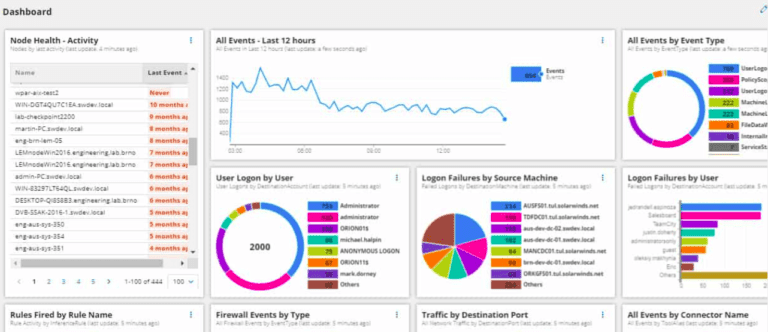

1. SolarWinds Security Event Manager

SolarWinds Security Event Manager é um sistema de gestão de eventos de segurança que fornece uma visão unificada de todos os tipos de eventos. Basicamente, ele coleta informações de várias fontes e realiza análises. Além disso, oferece um único painel de vidro para operações de segurança e ajuda a monitorar eventos de segurança em tempo real.

O software também explora todos os outros pontos de extremidade na rede enquanto é executado no seu servidor. Além disso, tem a capacidade de gerar alertas quando determinados critérios são atendidos ou excedidos por um evento. Usando essas ferramentas, você toma medidas proativas e evita quaisquer ataques potenciais antes que se tornem problemas sérios.

Além disso, oferece suporte à integração com outras ferramentas como sistemas de bilhetagem e helpdesks.

Recursos

- Monitora a Integridade de Arquivos.

- Conformidade com IT DISA STIG.

- Registo de Eventos Analitzador.

- Monitorização da Atividade do Utilizador.

- Monitorização da Segurança da Rede.

- Analisador de Segurança USB.

- Gestão de Segurança de Firewall.

- Previne Ataques DDoS.

- Deteção de Botnets.

- Monitorização de Registo SIEM.

- Defesa contra Ameaças.

- Relatórios de Cumprimento.

- Proteção contra Ataques de Injeção SQL.

- Respostas Automatizadas.

Vantagens do Gestor de Eventos de Segurança SolarWinds

- O software permite que as organizações gerenciem seus arquivos de log e realizem análises.

- Ele alerta instantaneamente ao detectar qualquer atividade suspeita.

- Permite aos usuários criar e agendar relatórios perspicazes.

- Inclui capacidades de gerenciamento, bem como ferramentas SIEM que ajudam a prevenir riscos de segurança.

Contras do SolarWinds Security Event Manager

- A interface do usuário deve ser mais amigável.

- O SolarWinds Security Event Manager não suporta a versão em nuvem.

- O construtor de consultas é tedioso de usar

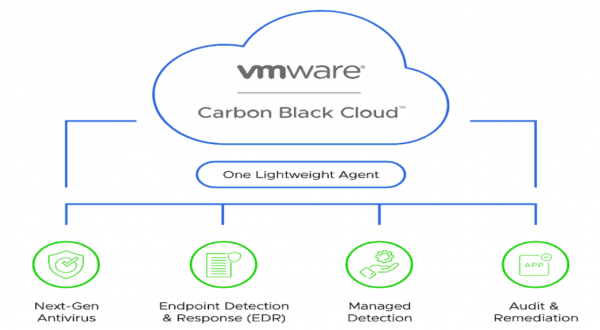

2. VMWare Carbon Black Endpoint

VMWare Carbon Black Endpoint é outra ferramenta popular de caça a ameaças usada por a maioria das organizações para proteção múltipla de pontos finais. Além disso, cada ponto final possui um agente que se comunica com o processador de dados do Carbon Black e ajuda a operar mais rapidamente.

O software ajuda a acompanhar bilhões de eventos do sistema e impede que os atacantes explorem ferramentas legítimas. Certamente, também ajuda a automatizar seu fluxo de trabalho de investigação para que você reaja rapidamente.

O software também inclui um sistema de detecção de ameaças que detecta e envia um alerta imediato ao SOAR system. Usando esta ferramenta, você reduz o tempo de resposta a incidentes e devolve ciclos de CPU cruciais para a empresa.

Recursos

- Resposta automatizada.

- Feed de inteligência de ameaças.

- SOAR suporte ao sistema.

- Detecção rápida de ameaças.

- Proteção contra ransomware.

- Antivírus para empresas.

- Segurança de ponto de extremidade baseada em nuvem.

Vantagens do VMWare Carbon Black Endpoint

- Previne ameaças em tempo real e minimiza tempos de inatividade.

- O VMWare Carbon Black Endpoint ilustra claramente como a infecção se espalhou por vários sistemas ao longo do tempo.

- Para depurar problemas e determinar se o Carbon Black é o principal culpado, os usuários também podem colocar um workstation ou servidor em modo de bypass facilmente.

Desvantagens do VMWare Carbon Black Endpoint

- Não está disponível a varredura de arquivos individuais.

- Pode ser difícil implantar o software usando o SCCM.

- O gerenciador de logs não está disponível.

3. Caçador de Phishing

Caçador de Phishing é um tipo específico de ferramenta de proteção contra phishingproteção que ajuda a proteger sites contra ataques de hackers. Ao mesmo tempo, faz uso de informações sobre certificados TLS suspeitos.

Com o Caçador de Phishing, geralmente é criado escaneando o site e verificando se há quaisquervulnerabilidades no site. Ao descobrir vulnerabilidades, ele automaticamente bloqueia o ataque e impede que hackers obtenham acesso ao site.

Hoje, muitas organizações usam ferramentas de código aberto para detectar domínios de phishing e prevenção de ameaças. Além disso, o Caçador de Phishing oferece classificações com base em padrões específicos, permitindo que equipes de caça se concentrem em ameaças genuínas.

Recursos

- Fluxo de trabalho automatizado.

- Usa IA para escrever códigos.

- Detecta vulnerabilidades em tempo real.

- Mudança de código gerenciamento.

- Colaboração.

Vantagens do Caçador de Phishing

- Permite que os usuários descubram domínios de phishing em tempo real.

- Foca em termos suspeitos e busca ameaças reais.

Contras do Phishing Catcher

- Nenhum contra encontrado para o Phishing Catcher.

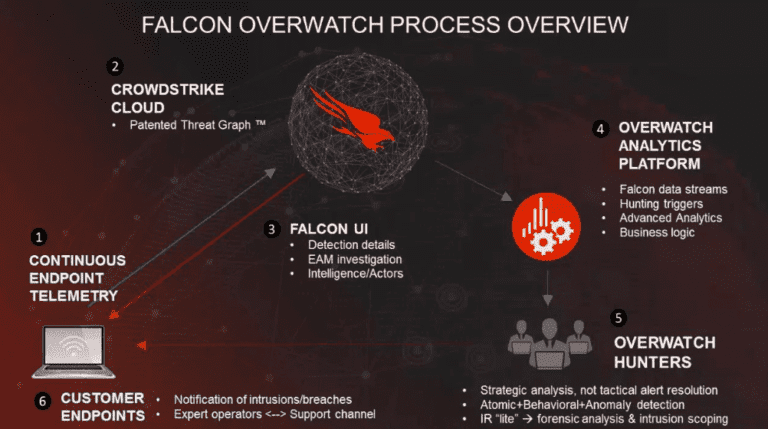

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatch é uma plataforma impulsionada por IA que fornece proteção em tempo real contra ataques cibernéticos. Consequentemente, fornece uma segurança de endpoint unificada, segurança de rede e sistema de inteligência de ameaças.

O CrowdStrike Falcon Overwatch pode identificar atacantes antes de atacarem, impedir ataques em andamento e remediar os danos. Ele também usa IA para identificar famílias e variantes de malware, bem como ransomware em tempo real.

Da mesma forma, o CrowdStrike Falcon Overwatch é uma plataforma de proteção de endpoint que fornece visibilidade completa na superfície de ataque e bloqueia malware e ameaças desconhecidas. Ele também permite que os usuários monitorem todas as atividades em um dispositivo. Seja dados, aplicativos, processos, conexões de rede, uploads/downloads de arquivos ou argumentos de linha de comando, você pode rastrear tudo isso.

Recursos

Vantagens do CrowdStrike Falcon Overwatch

- O CrowdStrike Falcon Overwatch ajuda a reduzir a sobrecarga, a complexidade e o custo com seus excelentes recursos.

- Permite que os usuários minerem dados em tempo real para detectar intrusões.

- Menos ou nenhum uso de energia de computação.

- Inteligência de ameaças integrada com Avaliação de Gravidade de Ameaças.

- Visibilidade completa no uso de dispositivos USB com o Falcon Device Control

Desvantagens do CrowdStrike Falcon Overwatch

- O Controle de Dispositivos requer mais abrangência.

- A Parte de Migração precisa de mais melhorias.

- A few features may take time to assess or run.

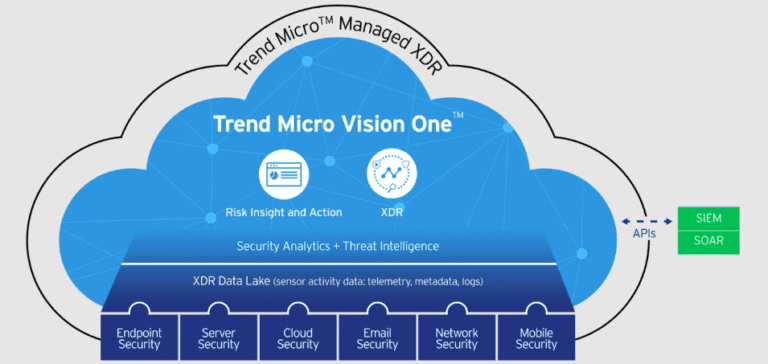

5. Trend Micro Managed XDR

Trend Micro Managed XDR é o novo produto da Trend Micro que fornece um conjunto completo de soluções de segurança para a nuvem. Ajuda empresas e provedores de serviços a proteger seus clientes das ameaças que estão se tornando cada vez mais sofisticadas, persistentes e generalizadas.

Especialmente, o Trend Micro Managed XDR é uma solução de segurança que oferece proteção em várias camadas contra ameaças direcionadas. Oferece proteção contra ataques direcionados por meio do uso de um sistema de inteligência embutido que detecta e bloqueia atividades mal-intencionadas.

Com o Trend Micro Managed XDR também fornece proteção contra ransomware e outros ataques de malware, bem como defesa contra violações de dados. Além disso, ajuda as organizações a protegerem seus dados de serem roubados por hackers. Também impede o acesso não autorizado a informações sensíveis por parte de pessoas de fora.

Recursos

- Caça a ameaças em toda a empresa.

- Visão de risco de confiança zero.

- Caça a ameaças manual.

- Relatórios de conformidade.

- Resposta e detecção de ameaças.

- Visualiza a história completa do ataque.

- Correlação avançada de ameaças.

- Suporta táticas MITRE ATT&CK.

- Gerenciamento de acesso de identidade.

- Amigável para integração.

Vantagens do Trend Micro Managed XDR

- É a melhor escolha para empresas sem especialistas em segurança no quadro de funcionários.

- Oferece visibilidade de ponta a ponta, detecta vulnerabilidades em tempo real e gera relatórios com ações.

- Ele tem a capacidade de gerenciar a segurança para vários sites e detectar ameaças em tempo real.

Contras do Trend Micro Managed XDR

- A maioria dos usuários acha que o Trend Micro Managed XDR é uma solução cara.

- Os resultados foram atrasados.

- O sistema de agentes é muito lento, ele precisa melhorar seu desempenho.

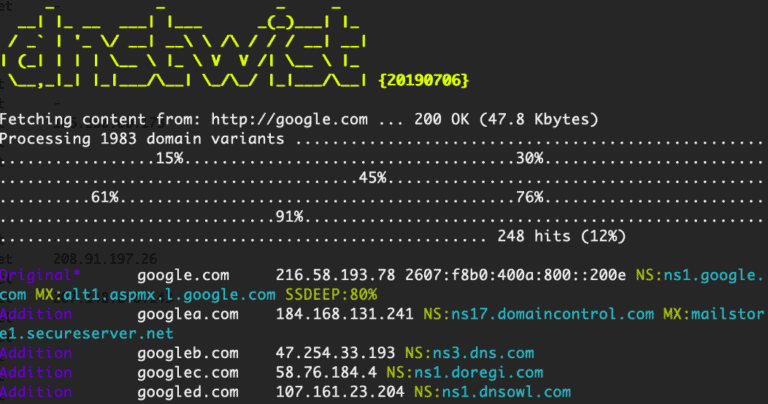

6. DNSTwist

Além disso, permite que as organizações acompanhem domínios digitados incorretamente, homoglifos ou nomes de domínio internacionalizados (IDN). Adicionalmente, para encontrar outliers estranhos, ele também pode geolocalizar todas as suas descobertas e detectar páginas de phishing ativas.

Recursos

- Nomes de domínio Unicode (IDN).

- Detecção de página de phishing ativa.

- Localização GeoIP.

- Exportação de relatórios.

- Detecção de host Rogue MX.

Vantagens do DNSTwist

- Usa algoritmos para descobrir domínios suspeitos e digitados incorretamente

- Ele tem a capacidade de descobrir páginas de phishing ativas.

Contras do DNSTwist

- Nenhum contra encontrado para o DNSTwist.

7. Plataforma Cynet360 AutoXDR

Cynet360 é um provedor de cibersegurança de nível corporativo que fornece um conjunto de soluções para proteger os ativos digitais de seus clientes. A empresa está no mercado há muitos anos. Ajuda mais de2000+ organizações, incluindo empresas Fortune500 e agências governamentais, a proteger seus ativos digitais.

Além disso, oferece uma série de serviços, incluindo avaliação de vulnerabilidades, testes de penetração e forense digital. O software também possui um recurso para identificar ameaças potenciais à segurança de rede de uma empresa.

Recursos

- Caça a ameaças e sandboxing.

- Forense de memória.

- Suporta sistema de isca.

- Proteção contra violações autônoma.

- Análise de comportamento de usuários e entidades (UEBA).

- Detecção e Resposta em Pontos Finais.

- Gestão de Vulnerabilidades.

- Proteção Contra Violações Autônoma.

Vantagens da Plataforma Cynet360 AutoXDR

- Análise automatizada de ameaças e remediação em todo o seu ambiente.

- Oferece melhor visibilidade e ajuda a detectar ameaças em todo o ambiente.

- Permite aos usuários verificar se aplicativos SaaS apresentam riscos de segurança.

Desvantagens da Plataforma Cynet360 AutoXDR

- O gerenciador de logs não está disponível.

- Dificuldade em detectar serviços conectados suspeitos e experiência algum retardamento.

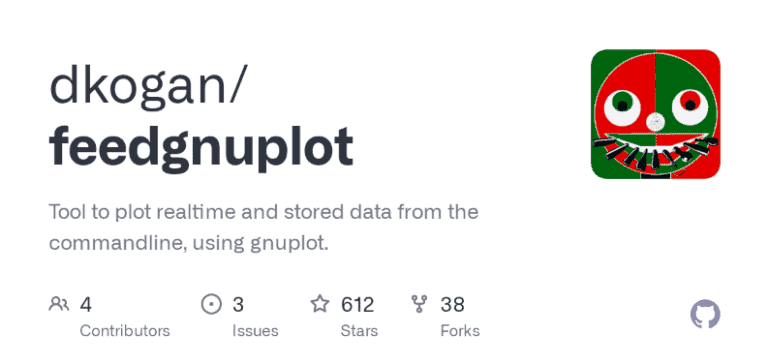

8. Gnuplot

Gnuplot é outra ferramenta de código aberto que ajuda a detectar anomalias nos dados. Além disso, Gnuplot possui muitos casos de uso, como detecção de anomalias no tráfego de rede, atividade do sistema de arquivos e logs de aplicativos. Também é usado para gerar gráficos dos resultados de uma simulação ou modelagem.

Evidentemente, o Gnuplot é uma ferramenta confiável de caça a ameaças, visualização de dados e análise utilizada para detectar anomalias nos dados. O primeiro passo para usar o Gnuplot é configurar seu diretório de trabalho. Este será o local onde você salvará seus arquivos de dados de entrada e arquivos de saída.

Recursos

- Suporta scripting web.

- Utiliza mecanismo de plotagem.

- Suporta diferentes tipos de saída.

- Ferramenta de linha de comando.

Vantagens do Gnuplot

- O software de código aberto permite a plotagem de dados em duas e três dimensões.

- Utiliza ferramentas de visualização de dados para monitorar e descobrir outliers estatísticos.

- Usando a ferramenta de linha de comando, os caçadores podem alimentar o gnuplot com volumes enormes de dados delimitados e obter resultados imediatos.

Desvantagens do Gnuplot

- Interface web não disponível.

9. Exabeam Fusion

Exabeam é uma empresa de análise de dados que fornece produtos para organizações do governo e do setor privado. Ajuda na detecção de ameaças internas, prevenção de ataques cibernéticos e gerenciamento de risco. A Exabeam tem mais de uma década de experiência na busca por ameaças internas.

O produto principal da Exabeam é o Exabeam Fusion – uma solução única que combina análise de conteúdo com aprendizado de máquina para identificar funcionários de alto risco com base em suas pegadas digitais e comportamentos.

Recursos

- Detecção, investigação e resposta a ameaças (TDIR).

- Conformidade de relatórios.

- Gerenciamento de logs.

- Análise comportamental.

- Suporta integração.

- Aplicativos de produtividade SaaS.

- Tipos de gráficos pré-construídos.

- Inteligência de ameaça integrada inteligência.

Vantagens do Exabeam Fusion

- Coleta dados relacionados às suas atividades de aplicativos e examina arquivos de log.

- Oferece cobertura total e ajuda a alcançar o sucesso nas operações de segurança.

- Suporta mais de500 integrações e tipos de gráficos pré-construídos.

Contras do Exabeam Fusion

- Se um endpoint não tiver conexão com a rede, ele não será seguro.

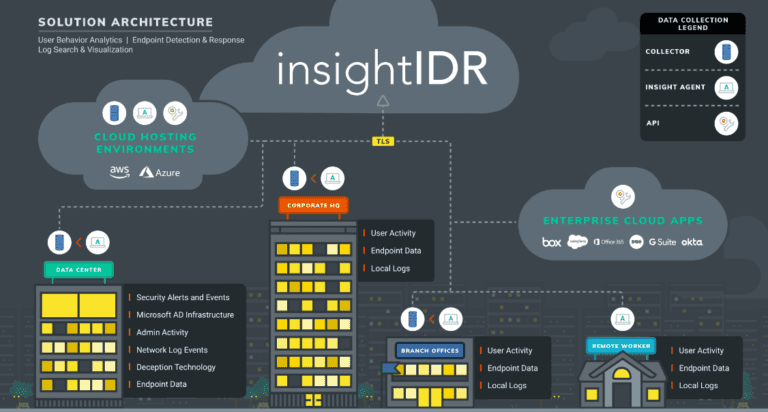

10. Rapid7 InsightIDR

Rapid7 InsightIDR é um produto de inteligência cibernética que é usado por organizações para identificar ameaças cibernéticas. O produto usa aprendizado de máquina para identificar a ameaça mais provável e fornece insights de ação. Os insights revelam o que a ameaça faz, como se espalha e quem ela atinge.

O Rapid7 InsightIDR detecta automaticamente malware desconhecido usando análise heurística de arquivos em uma máquina de usuário ou em um compartilhamento de rede. Ele também detecta novos malwares monitorando mudanças no sistema de arquivos.

Recursos

- Inteligência de ameaças.

- Detecção de ameaças baseada em anomalias.

- Detecção de ameaças baseada em assinaturas.

- Detecção e resposta a incidentes.

- Análise de Comportamento de Usuários e Entidades.

- Solução leve e nativa de nuvem.

- Resposta automatizada.

- Gerenciamento de vulnerabilidades.

Vantagens do Rapid7 InsightIDR

- Investir e avaliar resultados em dias em vez de meses.

- Aumentar sua produtividade para liberar mais tempo no seu dia.

- A solução nativa de nuvem oferece detecções prontas e personalizadas.

Desvantagens do Rapid7 InsightIDR

- Os usuários precisam pagar extra pelo SOAR.

- Os indicadores de comprometimento são complexos de analisar.

- A execução de varreduras no sistema consome fortemente a largura de banda da rede, retardando os processos.

Obrigado por ler as 10 Melhores Ferramentas de Caça a Ameaças em Segurança Cibernética. Vamos concluir agora.

As 10 Melhores Ferramentas de Caça a Ameaças em Segurança Cibernética (Prós e Contras) Conclusão

A caça a ameaças é o processo de identificar e remover a ameaça que não foi detectada por nenhum sistema de segurança. A busca por ameaças é uma tarefa demorada e também muito crucial para a segurança da empresa. Com uma ferramenta de caça a ameaças, torna-se muito mais fácil encontrar ameaças. A ferramenta pode usar diferentes técnicas, como mineração de dados, análise de tráfego de rede, etc. A maioria das organizações confia nessas ferramentas de caça a ameaças para encontrar malware em redes ou em e-mails de entrada ou saída.

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/