Uma identidade pode existir sem ser referenciada por outra identidade? Como saberíamos?

Isso pode parecer um pouco filosófico para um artigo sobre tecnologia de segurança, mas é um ponto importante a ser considerado ao abordar o assunto de identidades não-humanas. Uma pergunta melhor sobre segurança seria, “Deve uma identidade existir se não pode ser interagida?” Pode ser que não consigamos alcançar a resposta para essa primeira pergunta, já que provar a natureza da realidade está um pouco fora do escopo da ciência da computação. No entanto, muitas pessoas têm trabalhado arduamente na construção das ferramentas de Governança NHI para determinar se uma identidade de máquina existe, por que ela existe e responder à pergunta se ela deveria existir.

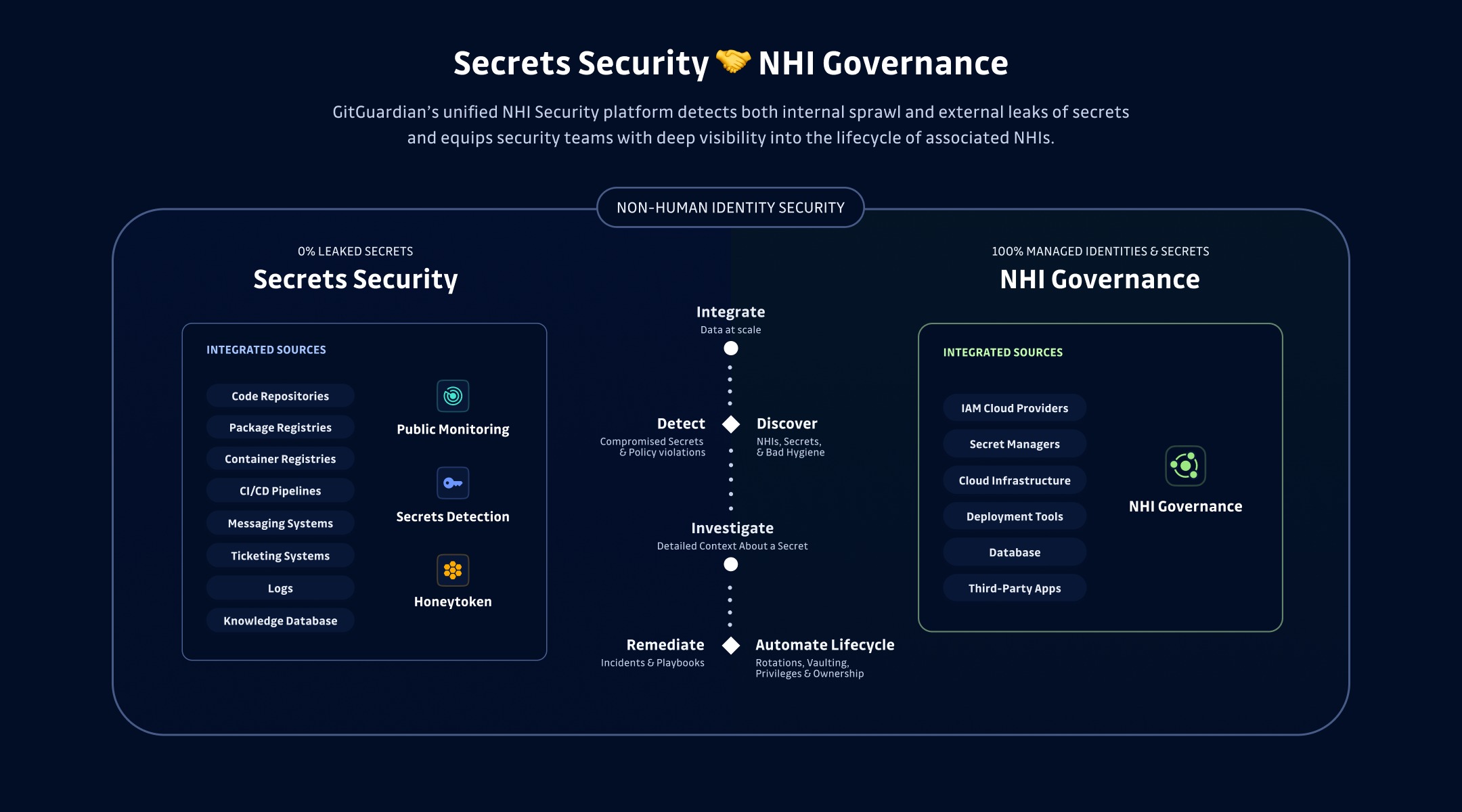

O futuro da eliminação da proliferação de segredos significa entender os ciclos de vida e as interdependências das identidades não-humanas que dependem de segredos. Mas por que agora? Vamos dar um passo atrás e reexaminar algumas de nossas suposições sobre NHIs e sua existência.

O que são identidades não-humanas?

Antes de prosseguir, vamos definir NHI no contexto desta conversa.

In the simplest terms, a non-human identity, also commonly referred to as a machine identity or a workload identity, is any entity that is not human and can perform an action within your system, most commonly interacting exclusively with other non-humans.

Isso poderia ser um pod Kubernetes que precisa interagir com uma fonte de dados e enviar os dados processados para um sistema de relatórios. Isso poderia ser um sensor da Internet das Coisas (IoT) alimentando dados para um servidor central. Isso poderia ser um chatbot baseado no Slack. Se nenhuma entrada humana for diretamente necessária após a criação inicial para que a entidade execute seu trabalho, então devemos considerar essa identidade ‘não-humana.’

A única coisa que todos esses exemplos têm em comum é que eles interagem com outro sistema. Se quisermos que eles se comuniquem com o mundo inteiro, isso é fácil, pois simplesmente apontamos para as outras identidades não humanas e descrevemos programaticamente como elas devem interagir. No entanto, é muito provável que queiramos que esses sistemas se comuniquem de forma segura, autorizando apenas identidades específicas em circunstâncias específicas. Isso impulsionou a evolução de segredos para o gerenciamento de acesso, de simples pares de nome de usuário/senha a chaves de API e certificados.

Admitidamente, essa é uma definição ampla de NHI. No entanto, podemos nos concentrar no que é importante com identidades de máquina, analisando como essas entidades se relacionam umas com as outras por meio de seus segredos, permitindo acesso e comunicação.

Todas as NHIs se Conectam a Outros Sistemas

Você pode construir um aplicativo autônomo que não receba nenhuma entrada, não produza nenhuma saída e não tenha uma interface endereçável? Existe tal aplicativo fora de um experimento mental? Embora seja divertido pensar sobre isso, a realidade é que todas as NHIs que nos importam existem para se comunicar com outras identidades.

As NHIs exigem conexões com outros sistemas e serviços para cumprir seu propósito. Essa interconectividade significa que cada NHI se torna um nó em uma teia de interdependências. Do ponto de vista da governança de NHIs, isso exige manter um inventário preciso e dinâmico dessas conexões para gerenciar os riscos associados. Por exemplo, se uma única NHI for comprometida, com o que ela está conectada e o que um invasor seria capaz de acessar para se mover lateralmente?

Uma governança NHI adequada deve incluir ferramentas para mapear e monitorar essas relações. Embora haja muitas maneiras de fazer isso manualmente, o que realmente queremos é uma maneira automatizada de saber o que está conectado a quê, para que serve e por quem é utilizado. Ao pensar em proteger nossos sistemas, podemos aproveitar outro fato importante sobre todos os NHIs em um aplicativo seguro para construir esse mapa, eles todos, necessariamente, possuem segredos.

Todos os NHIs seguros devem ter um segredo

Para estabelecer uma comunicação confiável entre dois NHIs, um segredo único, como uma chave de API, token ou certificado, deve existir para que essas entidades se autentiquem. Podemos usar o segredo para verificar a identidade de um NHI e mapeá-lo no ecossistema. A questão é, onde procuramos por esses segredos?

Na empresa moderna, especialmente nas maiores, há basicamente apenas dois lugares onde um segredo pode estar. Sua primeira opção é a melhor prática e opção mais segura: um sistema de gerenciamento de segredos, como o Conjur da CyberArk, o Vault da HashiCorp ou o AWS Secrets Manager. A outra opção é muito menos segura, mas, infelizmente, muito comum: fora de um cofre, no código ou na configuração em texto simples.

Plataformas de gestão de segredos empresariais, frequentemente referidas como cofres, são essenciais para armazenar e proteger segredos utilizados por NHIs. Os cofres podem fornecer uma única fonte de verdade para todos os segredos, garantindo que estejam criptografados em repouso, com controle de acesso rigoroso e monitorados para tentativas de acesso não autorizadas. Isso pressupõe que você tenha padronizado em uma única plataforma de gestão de segredos empresariais. A maioria das organizações, na verdade, tem muitos cofres em uso ao mesmo tempo, o que torna a sincronização entre todos os cofres um desafio adicional.

As equipes podem mapear todas as identidades de máquinas existentes com base na existência desses segredos. Para empresas com várias soluções de gestão de segredos em vigor, é necessário saber quais cofres contêm ou não um segredo e reduzir o trabalho redundante de armazenar a mesma chave em vários cofres.

Todos os Segredos de NHI têm uma História de Origem

As máquinas não podem conceder permissões e acesso a si mesmas. Cada identidade de máquina foi criada por ou representa uma identidade humana. A governança de NHIs deve incluir o rastreamento da criação de segredos para garantir que cada segredo seja rastreável até sua origem, distribuído de forma segura e vinculado a uma identidade legítima. Embora esse aspecto possa ser considerado com o uso adequado de uma plataforma de gestão de segredos, nossos dados continuam nos mostrando que um certo percentual de segredos vaza ano após ano porque não estamos utilizando consistentemente essas soluções de cofres.

Sabemos, a partir de anos de experiência ajudando equipes a remediar incidentes, que o criador de um segredo quase sempre será a pessoa que primeiro introduz a credencial em um ecossistema. Também podemos identificar a partir do histórico de código ou de outras informações de carimbo de data/hora do sistema quando isso foi visto pela primeira vez, o que é o momento mais provável para ser criado ou pelo menos surgir de forma significativa.

Este é um detalhe crítico que talvez nunca tenha sido devidamente registrado ou documentado em nenhum outro lugar. Uma vez que você entende quem criou um segredo para poder aproveitar um NHI, então você realmente compreende o início do ciclo de vida do nosso NHI.

Todos os Segredos do NHI Devem Conceder Algum Conjunto de Permissões

Ao ser criado, todo segredo do NHI deve ser concedido um certo conjunto de permissões. O escopo determina quais ações uma identidade pode realizar e em quais sistemas. Isso torna a delimitação e a execução de permissões componentes cruciais da governança.

Essencialmente, dois riscos tornam a compreensão do escopo de um segredo crucial para a segurança empresarial. O primeiro é que segredos mal configurados ou com privilégios excessivos podem inadvertidamente conceder acesso a dados sensíveis ou sistemas críticos, aumentando significativamente a superfície de ataque. Imagine conceder acidentalmente privilégios de escrita a um sistema que pode acessar as informações pessoais de seus clientes. Isso é como um relógio esperando que um ator mal-intencionado o encontre e o explore.

Além disso, o que é ainda mais preocupante é que, quando um segredo é vazado ou comprometido, uma equipe não pode substituí-lo até que primeiro entenda como essas permissões foram configuradas. Por exemplo, suponha que você saiba que o segredo de um microsserviço crítico para a missão foi acidentalmente enviado para um repositório público do GitHub. Nesse caso, é apenas uma questão de tempo até que seja descoberto e utilizado por alguém fora de sua organização. Em nosso recente relatório Voz do Praticante, os tomadores de decisão de TI admitiram que levou, em média, 27 dias para girar esses segredos críticos. As equipes deveriam ser capazes de agir em segundos ou minutos, não em dias.

Ferramentas que fornecem contexto adicional sobre segredos detectados, incluindo seus papéis e permissões, são necessárias. Compreender rapidamente quais ativos estão expostos quando ocorre um vazamento e quais danos potenciais podem ser infligidos por um ator de ameaça é fundamental ao responder a um incidente. Saber exatamente como substituí-lo a partir de uma visualização de painel ou chamada de API pode significar a diferença entre uma violação e um atacante frustrado descobrindo que a chave que possui é inválida.

Todos os Segredos NHI Precisam Ser Rotacionados

Uma identidade de máquina pode, e provavelmente deve, ter muitos segredos ao longo de sua vida útil. Se as credenciais forem deixadas para viver por meses ou anos, ou no pior caso, para sempre, a exposição ou comprometimento dos segredos de NHI se torna cada vez mais provável. A rotação manual é propensa a erros e operacionalmente desgastante, especialmente em ambientes com milhares de NHIs. Automatizar o processo de rotação de segredos é um pilar da governança de NHI, garantindo que os segredos sejam atualizados antes de expirarem ou vazarem.

Para qualquer um dos segredos em seus cofres, a rotação deve ser uma questão simples de script. A maioria das plataformas de gerenciamento de segredos fornece scripts ou algum outro mecanismo para lidar com a delicada dança de substituir e revogar com segurança o segredo antigo.

Mas e quanto aos segredos de NHI que estão fora desses cofres, ou talvez o mesmo segredo que está espalhado por vários cofres? Uma boa plataforma de varredura de segredos precisa de integração perfeita com esses cofres para que sua equipe possa encontrar e armazenar com segurança esses segredos no gerenciador de segredos e preparar o caminho para a rotação automatizada. A implementação de referência da GitGuardian com o Conjur da CyberArk entra em mais detalhes sobre como você pode automatizar totalmente todo o processo de armazenamento e rotação.

Ao identificar todos os NHIs e saber quando foram criados, também podemos prever quando precisam ser rotacionados. Embora cada equipe julgue exatamente quanto tempo cada segredo deve durar, quaisquer segredos que nunca tenham sido rotacionados após a criação estão prontos para serem substituídos. Qualquer segredo com mais de um ano, ou para alguns sistemas críticos para missão, alguns dias, também deve ser priorizado para rotação o mais rápido possível.

Todos os NHIs Terão um Fim de Vida

NHIs, assim como seus homólogos humanos, têm ciclos de vida finitos. Eles podem ser desativados quando um serviço é aposentado, substituído ou não é mais necessário. Sem abordar a desativação e limpeza de NHIs para evitar a persistência de segredos não utilizados ou conexões obsoletas, estamos criando pontos cegos de segurança. Mas como sabemos quando chegamos ao fim do caminho para um NHI, especialmente se seu segredo ainda estiver válido?

Uma resposta é que ele não deve mais existir quando um NHI não se conecta mais a outro sistema ativo. Isso garante que os atacantes não possam explorar segredos de NHIs inativos para obter uma posição em seu ambiente. Lembre-se de que os atacantes não se importam com como um segredo deve ser usado adequadamente; eles só se preocupam com o que podem fazer com ele.

Ao mapear todos os relacionamentos permitidos pelos segredos de um NHI, é possível identificar quando um sistema não está mais conectado a nenhuma outra identidade. Uma vez que não haja mais formas para uma identidade se comunicar, então ela e seus segredos não devem mais existir. Isso também significa que o segredo não precisa mais ser armazenado em seus gerenciadores de segredos, dando a você uma preocupação a menos para armazenar e gerenciar.

Entender o Mundo ao Redor de Seus NHIs é Fundamental para a Segurança

Em 2022, a pesquisa da CyberArk mostrou que para cada identidade humana em um ambiente, pelo menos 45 identidades não humanas precisam ser gerenciadas. Essa proporção hoje provavelmente está mais próxima de 1 para 100 e está crescendo constantemente. O melhor momento para lidar com sua governança de NHI e gerenciamento de ciclo de vida foi há anos. O próximo melhor momento é agora.

É hora de uma abordagem de ciclo completo para a segurança de identidade não humana, mapeando não apenas onde estão seus segredos de NHI, mas, igualmente importante, quais outras NHIs estão conectadas. Estamos atrasados, em todas as indústrias, para implementar a governança de NHI em larga escala. Encontrar e armazenar corretamente seus segredos é apenas o começo da história. Precisamos documentar e entender melhor o escopo dos segredos de NHI, sua idade, quem os implementou e outras informações contextuais, como quando devem ser rotacionados.

Embora as identidades de máquina superem o número de seres humanos, não há razão para trabalhar sozinho para resolver esse problema; estamos todos juntos nessa.

Source:

https://dzone.com/articles/understanding-non-human-identities-governance