هل يمكن للهوية أن توجد دون أن تُشارَ إليها بواسطة هوية أُخرى؟ كيف يمكننا أن نعرف؟

قد يبدو ذلك قليلاً فلسفيًا لمقال تقنية الأمان، ولكنه نقطة هامة تجب أن تبقى في الاعتبار عند التعامل مع موضوع الهويات غير البشرية. السؤال الأفضل فيما يتعلق بالأمان هو في الواقع، “هل ينبغي أن توجد هوية إذا كانت غير قابلة للتفاعل؟” قد لا نتمكن من الوصول إلى إجابة على تلك السؤال الأول، حيث أن إثبات طبيعة الواقع خارج نطاق علم الحاسوب. ومع ذلك، لقد بذل الكثيرون جهودًا كبيرة في بناء أدوات حكمية لإدارة الهويات غير البشرية لتحديد ما إذا كانت هوية الجهاز موجودة، ولماذا هي موجودة، والإجابة على سؤال ما إذا كان ينبغي أن توجد.

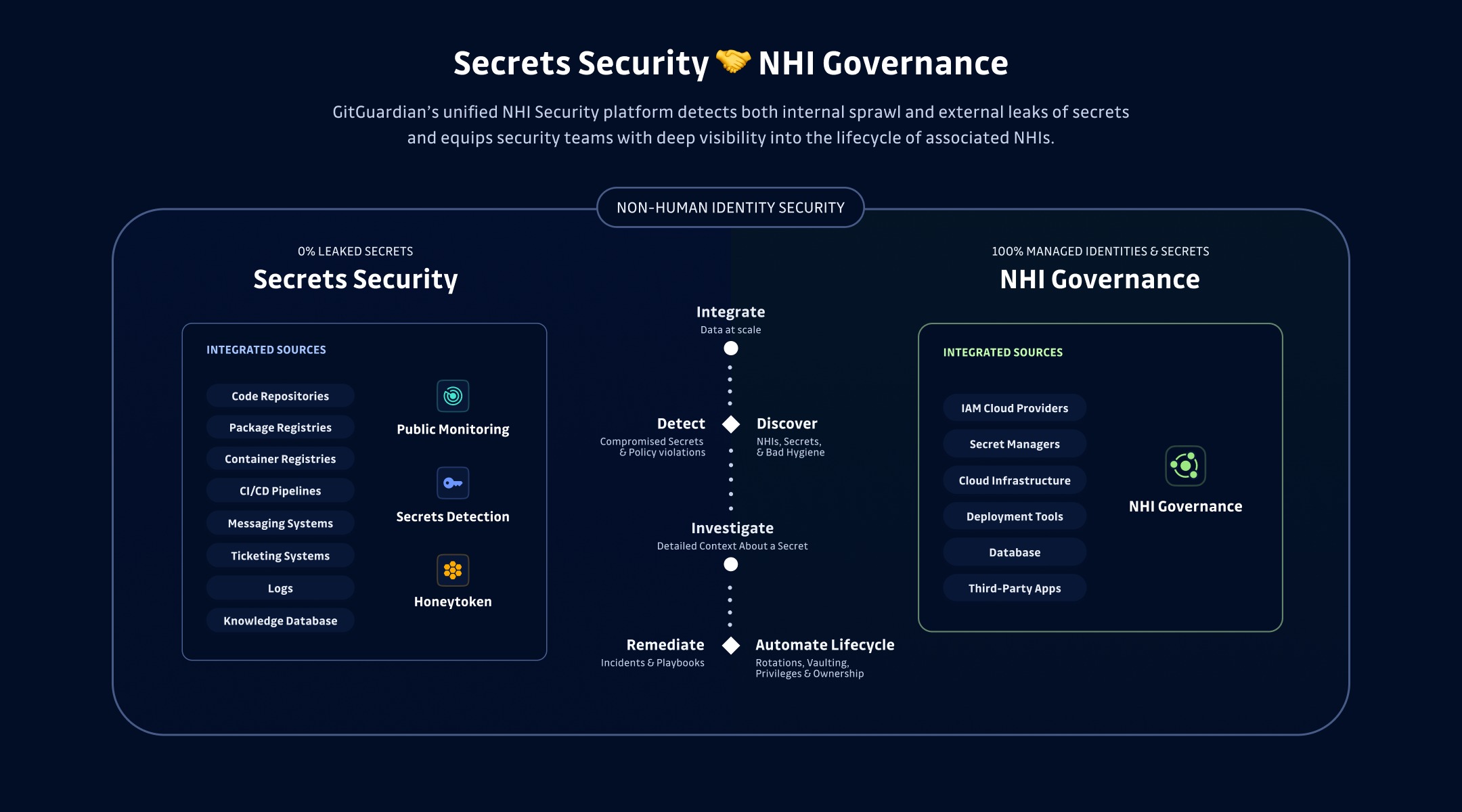

مستقبل القضاء على انتشار الأسرار يعني التحكم في دورات حياة والتبعيات للهويات غير البشرية التي تعتمد على الأسرار. لكن لماذا الآن؟ دعنا نعود خطوةً للوراء ونعيد فحص بعض افتراضاتنا حول الهويات غير البشرية ووجودها.

ما هي الهويات غير البشرية؟

قبل أن نواصل، دعونا نحدد الهويات غير البشرية في سياق هذه المحادثة.

In the simplest terms, a non-human identity, also commonly referred to as a machine identity or a workload identity, is any entity that is not human and can perform an action within your system, most commonly interacting exclusively with other non-humans.

يمكن أن تكون هذه وحدة Kubernetes التي تحتاج للتفاعل مع مصدر بيانات وإرسال البيانات المعالجة إلى نظام تقارير. يمكن أن تكون جهاز استشعار إنترنت الأشياء (IoT) يزود بيانات إلى خادم مركزي. يمكن أن تكون هذه روبوت محادثة مُستند إلى Slack. إذا لم يكن هناك حاجة مباشرة لإدخال بشري بعد الإنشاء الأولي لكيان لإنجاز العمل، فيجب علينا أن نعتبر تلك الهوية ‘غير بشرية’.

الشيء الوحيد الذي تشترك فيه جميع هذه الأمثلة هو أنها تتفاعل مع نظام آخر. إذا أردنا منها أن تتواصل مع العالم بأسره، فإن ذلك سهل، حيث نوجه ببساطة إلى الهويات غير الإنسانية الأخرى ونصف برمجيًا كيف يجب أن تتفاعل. ومع ذلك، من المحتمل جدًا أن نريد لهذه الأنظمة أن تتواصل بشكل آمن، مما يسمح فقط لهويات محددة في ظروف معينة. لقد أدى ذلك إلى تطور الأسرار لإدارة الوصول، من مجموعات أسماء المستخدمين وكلمات المرور البسيطة إلى مفاتيح واجهة برمجة التطبيقات إلى الشهادات.

بالطبع، هذه تعريف واسع للهويات غير الإنسانية. ومع ذلك، يمكننا تضييق ما نهتم به فيما يتعلق بالهويات الآلية من خلال التراجع والنظر في كيفية ارتباط هذه الكيانات ببعضها البعض من خلال عدسة أسرارها، مما يسمح بالوصول والتواصل.

تتصل جميع الهويات غير الإنسانية بأنظمة أخرى

هل يمكنك بناء تطبيق مستقل لا يأخذ أي مدخلات، ولا ينتج أي مخرجات، ولا يمتلك واجهة قابلة للتوجيه؟ هل يوجد مثل هذا التطبيق خارج إطار التجربة الفكرية؟ على الرغم من أنه من الممتع التفكير في ذلك، فإن الواقع هو أن جميع الهويات غير الإنسانية التي تهمنا موجودة للتواصل مع هويات أخرى.

تتطلب الهويات غير الإنسانية بشكل جوهري اتصالات مع أنظمة وخدمات أخرى لتحقيق غرضها. يعني هذا الترابط أن كل هوية غير إنسانية تصبح نقطة في شبكة من الاعتماد المتبادل. من منظور إدارة الهويات غير الإنسانية، يتطلب ذلك الحفاظ على جرد دقيق وديناميكي لهذه الاتصالات لإدارة المخاطر المرتبطة بها. على سبيل المثال، إذا تم اختراق هوية غير إنسانية واحدة، فبماذا تتصل، وماذا سيكون بإمكان المهاجم الوصول إليه للانتقال بشكل جانبي؟

يجب أن تتضمن حوكمة NHI المناسبة أدوات لرسم خريطة ومراقبة هذه العلاقات. في حين أن هناك العديد من الطرق للقيام بذلك يدويًا، ما نريده فعليًا هو طريقة آلية لمعرفة ما هو متصل بما، وما يُستخدم من أجل ماذا، ومن يستخدمه. عند التفكير من حيث تأمين أنظمةنا، يمكننا الاستفادة من حقيقة مهمة أخرى حول جميع NHIs في تطبيق مؤمن لبناء تلك الخريطة، وهي أنها جميعًا، بالضرورة، تحتوي على أسرار.

يجب أن تحتوي جميع NHIs الآمنة على سر

من أجل إقامة اتصال موثوق بين أي اثنين من NHIs، يجب أن يوجد سر فريد، مثل مفتاح API، أو توكن، أو شهادة، لتلك الكيانات لتوثيق الهوية. يمكننا استخدام السر لإثبات هوية NHI ورسمها في النظام البيئي. السؤال يصبح، أين نبحث عن هذه الأسرار؟

في المؤسسة الحديثة، خاصة الكبيرة منها، هناك في الأساس مكانان فقط يمكن أن يعيش فيهما سر. خيارك الأول هو أفضل ممارسة وأكثر الخيارات أمانًا: نظام إدارة الأسرار، مثل Conjur من CyberArk، أو Vault من HashiCorp، أو AWS Secrets Manager. الخيار الآخر أقل أمانًا بكثير ولكنه، للأسف، شائع جدًا: خارج الخزنة، في الكود، أو التكوين بصيغة نص عادي.

تعتبر منصات إدارة أسرار المؤسسات، التي يشار إليها غالبًا باسم الخزائن، ضرورية لتخزين وحماية الأسرار المستخدمة من قبل الهويات غير البشرية (NHIs). يمكن أن توفر الخزائن مصدرًا واحدًا للحقيقة لجميع الأسرار، مما يضمن تشفيرها أثناء السكون، والتحكم في الوصول إليها بشكل صارم، ومراقبتها لمحاولات الوصول غير المصرح بها. هذا يفترض أنك قد قمت بتوحيد استخدام منصة واحدة لإدارة أسرار المؤسسات. في الواقع، تستخدم معظم المنظمات العديد من الخزائن في نفس الوقت، مما يجعل التزامن بين جميع الخزائن تحديًا إضافيًا.

يمكن للفرق رسم جميع الهويات الآلية الحالية بناءً على وجود هذه الأسرار. بالنسبة للمؤسسات التي لديها حلول متعددة لإدارة الأسرار، تحتاج إلى معرفة أي الخزائن تحتوي على سر وأيها لا تحتوي عليه، وتقليل الأعباء الناتجة عن تخزين نفس المفتاح بشكل مكرر عبر عدة خزائن.

جميع أسرار NHIs لها قصة أصل

لا يمكن للآلات منح نفسها الأذونات والوصول. تم إنشاء كل هوية آلة بواسطة أو تمثل هوية بشرية. يجب أن تشمل إدارة NHIs تتبع إنشاء الأسرار لضمان إمكانية تتبع كل سر إلى أصله، وتوزيعه بشكل آمن، وربطه بهوية مشروعة. بينما يمكن حساب هذا الجانب من خلال الاستخدام المناسب لمنصة إدارة الأسرار، تستمر بياناتنا في إخبارنا بأن نسبة معينة من الأسرار تتسرب عامًا بعد عام لأننا لا نستخدم هذه الحلول الخزائن بشكل متسق.

نعلم من خلال سنوات من الخبرة في مساعدة الفرق على معالجة الحوادث أن منشئ السر سيكون تقريبًا دائمًا الشخص الذي يقدم الاعتماد لأول مرة في نظام بيئي. يمكننا أيضًا أن نعرف من تاريخ الكود أو معلومات الطوابع الزمنية الأخرى للنظام متى تم رؤيته لأول مرة، وهو الوقت الأكثر احتمالًا لإنشائه أو على الأقل ظهوره بطريقة ذات معنى.

هذه تفاصيل حاسمة قد لا تكون تم تسجيلها أو توثيقها بشكل صحيح في أي مكان آخر. بمجرد أن تفهم من أنشأ سرًا لتتمكن من الاستفادة من NHI، فإنك تفهم حقًا بداية دورة حياة NHI الخاصة بنا.

يجب أن تمنح جميع أسرار NHI مجموعة معينة من الأذونات

عند الإنشاء، يجب أن يتم منح كل سر NHI مجموعة معينة من الأذونات. يحدد النطاق ما الإجراءات التي يمكن لهوية معينة القيام بها وعلى أي أنظمة. وهذا يجعل تحديد الأذونات وفرضها مكونات حاسمة للحكم.

أساسًا، هناك خطران يجعلان فهم نطاق السر أمرًا حاسمًا لأمن المؤسسة. الأول هو أن الأسرار التي تم تكوينها بشكل خاطئ أو التي تتمتع بامتيازات مفرطة يمكن أن تمنح عن غير قصد الوصول إلى بيانات حساسة أو أنظمة حاسمة، مما يزيد بشكل كبير من سطح الهجوم. تخيل إعطاء امتيازات الكتابة عن طريق الخطأ لنظام يمكنه الوصول إلى معلومات التعريف الشخصية لعملائك. إن ذلك بمثابة ساعة تكتك في انتظار أن يجدها مهاجم ويستغلها.

أيضًا، من المقلق جدًا أنه عندما يتم تسريب سر أو تعريضه، لا يمكن للفريق استبداله حتى يفهموا أولا كيف تم تكوين تلك الأذونات. على سبيل المثال، لنفترض أنك تعلم بأن سر خدمة ميكروسيرفس حيوي للمهمة تم نشره عن طريق الخطأ في مستودع GitHub العام. في هذه الحالة، فإنه مسألة وقت قبل أن يتم اكتشافه واستخدامه من قبل شخص خارج منظمتك. في تقريرنا الأخير “صوت الممارس”، اعترف صناع القرار في تكنولوجيا المعلومات بأنه استغرق، في المتوسط، 27 يومًا لتدوير هذه الأسرار الحيوية. يجب على الفرق أن تكون قادرة على التصرف في ثوانٍ أو دقائق، لا في أيام.

الأدوات التي توفر سياقًا إضافيًا حول الأسرار المكتشفة، بما في ذلك أدوارها وأذوناتها، ضرورية. فهم السرعة فيما تكون الموجودات المعرضة عند حدوث تسرب وما الضرر المحتمل الذي يمكن أن يتسببه مهاجم يذهب بعيدًا عند الاستجابة لحادثة. معرفة كيفية استبداله بالضبط من واجهة لوحة المعلومات أو استدعاء واجهة برمجة تطبيقات يمكن أن يكون الفارق بين اختراق ومهاجم محبط يكتشف أن المفتاح الذي يملكه غير صالح.

جميع الأسرار NHI يجب أن تدور

يمكن لهوية الجهاز أن تمتلك، وعلى الأرجح يجب، العديد من الأسرار خلال حياتها. إذا تركت الاعتماديات تعيش لعدة أشهر أو سنوات، أو في أسوأ الحالات، إلى الأبد، يصبح تعرض أسرار NHI للكشف أو التعرض للخطر أكثر احتمالا. دورة التدوير اليدوية عرضة للأخطاء وتتطلب الكثير من الجهد التشغيلي، خاصة في البيئات التي تحتوي على آلاف من NHIs. تعتبر الأتمتة في عملية تدوير الأسرار أساسية في حوكمة NHI، مضمونة أن تتم تجديد الأسرار قبل انتهاء صلاحيتها أو تسربها.

بالنسبة لأي من الأسرار في خزائنك، يجب أن يكون التدوير مسألة بسيطة تتم من خلال كتابة سكريبت. معظم منصات إدارة الأسرار توفر سكريبتات أو آلية أخرى للتعامل مع الرقصة الدقيقة لاستبدال السر القديم بشكل آمن وإلغائه.

لكن ماذا عن أسرار NHI التي تعيش خارج هذه الخزائن، أو ربما نفس السر الذي ينتشر عبر عدة خزائن؟ يحتاج منصة فحص الأسرار الجيدة إلى تكامل سلس مع هذه الخزائن بحيث يمكن لفريقك العثور بسهولة أكبر على هذه الأسرار وتخزينها بشكل آمن في مدير الأسرار والاستعداد لعملية التدوير التلقائي. التنفيذ المرجعي لـ GitGuardian مع Conjur من CyberArk يتناول التفاصيل أكثر حول كيفية يمكنك أتمتة العملية الكاملة لتخزين وتدوير الأسرار.

من خلال تحديد جميع الهويات الموحدة للشبكة ومعرفة متى تم إنشاؤها، يمكننا أيضًا التنبؤ بموعد تحتاج فيه إلى أن تتم دورتها. بينما سيحدد كل فريق بدقة مقدار الوقت الذي ينبغي لكل سرّ أن يعيش، فإن أي سر لم يُدار بعد الإنشاء جاهز للتبديل. ينبغي أيضًا إيلاء الأولوية لتدوير أي سر أكبر من عام، أو بالنسبة لبعض الأنظمة الحيوية للمهمة، بضعة أيام على الأكثر.

ستكون لجميع الهويات الموحدة للشبكة نهاية محددة

الهويات الموحدة للشبكة، مثل نظرائها البشرية، لديها دورات حياة محددة. يمكن إلغاؤها عندما يتم التقاعد عن خدمة ما، أو استبدالها، أو عدم الحاجة إليها بعد الآن. بدون التعامل مع إلغاء تنشيط وتنظيف الهويات الموحدة للشبكة لمنع استمرار السرائر غير المستخدمة أو الاتصالات العفنة، نقوم بخلق نقاط عمياء في الأمان. ولكن كيف نعرف عندما نصل إلى نهاية الطريق بالنسبة لهوية موحدة للشبكة، خصوصا إذا بقي سرّها صالحًا؟

إحدى الإجابات هي أنه يجب أن لا تكون موجودة عندما لا تتصل هوية موحدة للشبكة بأي نظام نشط آخر. يضمن ذلك عدم قدرة المهاجمين على استغلال أسرار الهويات الموحدة العفا عنها للحصول على قاعدة في بيئتك. تذكر أن المهاجمين لا يهتمون بكيفية استخدام سرّ بشكل مناسب؛ بل إنهم يهتمون فقط بما يمكنهم فعله به.

من خلال رسم جميع العلاقات التي تسمح بها أسرار هوية موحدة للشبكة، يمكنك تحديد متى لم يعد النظام متصلاً بأي هوية أخرى. بمجرد عدم وجود مزيد من الطرق للتواصل مع هوية ما، فإنها وأسرارها لا يجب أن تظل موجودة بعد الآن. وهذا يعني أيضًا أن السر لم يعد بحاجة ليتم تخزينه في مديري السرائر الخاصة بك، مما يمنحك شيئًا أقل لتخزينه وإدارته.

فهم العالم من حول هوياتك الموحدة للشبكة أمر حاسم للأمان

في عام 2022، أظهرت أبحاث CyberArk أنه مقابل كل هوية بشرية في بيئة معينة، يجب إدارة ما لا يقل عن 45 هوية غير بشرية. من المحتمل أن يكون هذا النسبة اليوم أقرب إلى 1 إلى 100 وهي في زيادة مستمرة. كان أفضل وقت للتصالح مع إدارة هوياتك غير البشرية وإدارة دورة حياتها هو قبل سنوات. وأفضل وقت تالي هو الآن.

لقد حان الوقت لتبني نهج شامل لدورة حياة أمان الهوية غير البشرية، ليس فقط لتحديد مكان أسرارك غير البشرية، ولكن أيضًا، بنفس القدر من الأهمية، ما هي الهويات غير البشرية الأخرى المتصلة بها. نحن متأخرون، عبر جميع الصناعات، في تنفيذ إدارة الهويات غير البشرية على نطاق واسع. العثور على أسرارك وتخزينها بشكل صحيح هو مجرد بداية القصة. يجب علينا توثيق وفهم نطاق أسرار الهوية غير البشرية، وعمرها، ومن نفذها، ومعلومات سياقية أخرى، مثل متى يجب تدويرها.

على الرغم من أن الهويات الآلية تفوق عدد البشر، فلا يوجد سبب للعمل بمفردك لحل هذه المشكلة؛ نحن جميعًا في هذا معًا.

Source:

https://dzone.com/articles/understanding-non-human-identities-governance