Lorsqu’un système d’exploitation tel que Linux est en cours d’exécution, de nombreux événements se produisent et des processus s’exécutent en arrière-plan pour permettre une utilisation efficace et fiable des ressources système. Ces événements peuvent se produire dans les logiciels système tels que le processus init ou systemd, ou dans des applications utilisateur telles que Apache, MySQL, FTP, et bien d’autres encore.

Pour comprendre l’état du système et des différentes applications ainsi que leur fonctionnement, les administrateurs système doivent examiner régulièrement les fichiers journaux dans les environnements de production.

Vous pouvez imaginer devoir examiner les fichiers journaux de plusieurs zones système et applications, c’est là que les systèmes de journalisation sont utiles. Ils aident à surveiller, examiner, analyser, voire générer des rapports à partir de différents fichiers journaux tels que configurés par un administrateur système.

Dans cet article, nous examinerons les quatre principaux systèmes de gestion de journaux open-source les plus utilisés sous Linux aujourd’hui. Le protocole de journalisation standard dans la plupart, sinon toutes les distributions aujourd’hui, est Syslog.

Table des matières

1. Gestionnaire d’événements EventLog Analyzer

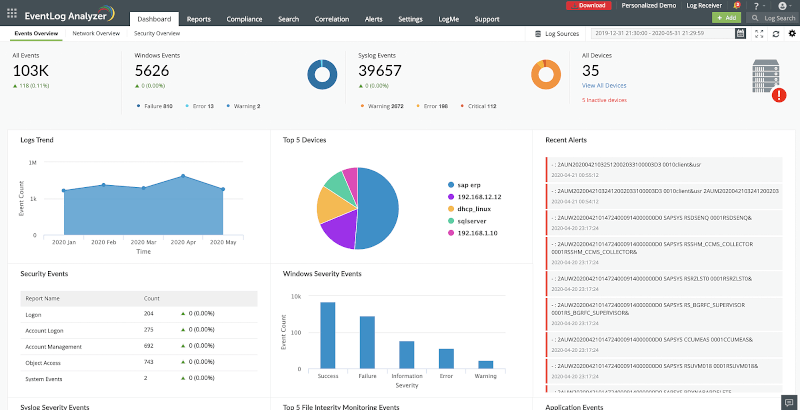

ManageEngine EventLog Analyzer est une solution de gestion des journaux sur site conçue pour les entreprises de toutes tailles et de divers secteurs tels que les technologies de l’information, la santé, la vente au détail, la finance, l’éducation, et plus encore. La solution offre aux utilisateurs à la fois une collecte de journaux basée sur des agents et sans agent, des capacités d’analyse de journaux, un puissant moteur de recherche de journaux et des options d’archivage des journaux.

Avec une fonctionnalité d’audit des périphériques réseau, il permet aux utilisateurs de surveiller leurs périphériques d’utilisateur final, pare-feu, routeurs, commutateurs, et plus encore en temps réel. La solution affiche les données analysées sous forme de graphiques et de rapports intuitifs.

Les mécanismes de détection d’incidents d’EventLog Analyzer tels que la corrélation des journaux d’événements, le renseignement sur les menaces, la mise en œuvre du cadre MITRE ATT&CK, les analyses avancées des menaces, et plus encore, aident à repérer les menaces à la sécurité dès qu’elles se produisent.

Le système d’alerte en temps réel alerte les utilisateurs des activités suspectes, afin qu’ils puissent donner la priorité aux menaces à la sécurité à haut risque. Avec un système de réponse aux incidents automatisé, les centres opérationnels de sécurité peuvent atténuer les menaces potentielles.

La solution aide également les utilisateurs à se conformer à diverses normes de conformité en matière de technologies de l’information telles que PCI DSS, ISO 27001, GLBA, SOX, HIPAA, CCPA, GDPR, et plus encore. Des services basés sur l’abonnement sont proposés en fonction du nombre de sources de journaux à surveiller. Un support est mis à la disposition des utilisateurs via téléphone, des vidéos produit, et une base de connaissances en ligne.

2. Graylog 2

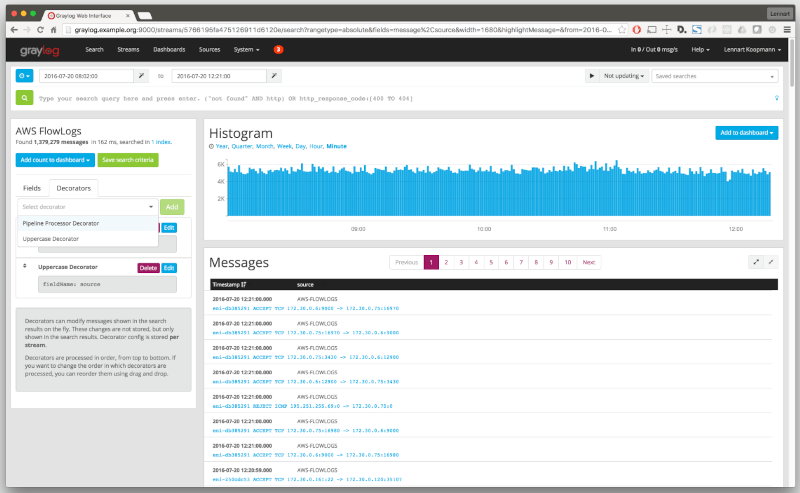

Graylog est un outil de gestion de journalisation centralisée open-source de premier plan et robuste qui est largement utilisé pour collecter et examiner des journaux dans divers environnements, y compris les environnements de test et de production. Il est facile à configurer et est fortement recommandé pour les petites entreprises.

Graylog vous aide à collecter facilement des données à partir de plusieurs appareils, y compris des commutateurs réseau, des routeurs, et des points d’accès sans fil. Il s’intègre avec le moteur d’analyse Elasticsearch et exploite MongoDB pour stocker les données et les journaux collectés offrent des insights approfondis et sont utiles pour dépanner les défauts et les erreurs système.

Avec Graylog, vous obtenez une interface Web soignée et conviviale avec des tableaux de bord intéressants qui vous aident à suivre facilement les données. De plus, vous obtenez un ensemble d’outils astucieux et de fonctionnalités qui facilitent la conformité à l’audit, la recherche de menaces et bien plus encore. Vous pouvez activer des notifications de manière à déclencher une alerte lorsqu’une certaine condition est remplie ou qu’un problème survient.

Globalement, Graylog fait un assez bon travail de regroupement de grandes quantités de données et simplifie la recherche et l’analyse de données. La dernière version est Graylog 5.2.4 et propose de nouvelles fonctionnalités telles que le mode sombre, l’intégration avec Slack et ElasticSearch et bien plus encore.

3. Logcheck

Logcheck est un autre outil de surveillance des journaux open-source qui est exécuté en tant que tâche cron. Il passe au crible des milliers de fichiers journaux pour détecter les violations ou les événements système déclenchés. Logcheck envoie ensuite un résumé détaillé des alertes à une adresse e-mail configurée pour alerter les équipes opérationnelles d’un problème tel qu’une violation non autorisée ou un défaut système.

Trois niveaux différents de filtrage des journaux sont développés dans ce système de journalisation, notamment:

- Paranoïaque: est destiné aux systèmes haute sécurité qui exécutent le moins de services possible.

- Serveur : c’est le niveau de filtrage par défaut pour logcheck et ses règles sont définies pour de nombreux démons système différents. Les règles définies sous le niveau paranoïaque sont également incluses sous ce niveau.

- Poste de travail : il est destiné aux systèmes protégés et aide à filtrer la plupart des messages. Il inclut également les règles définies sous les niveaux paranoïaque et serveur.

Logcheck est également capable de trier les messages à signaler en trois couches possibles qui incluent les événements de sécurité, les événements système et les alertes d’attaque système. Un administrateur système peut choisir le niveau de détails auquel les événements système sont signalés en fonction du niveau de filtrage, bien que cela n’affecte pas les événements de sécurité et les alertes d’attaque système.

Logcheck fournit les fonctionnalités suivantes :

- Modèles de rapports prédéfinis.

- A mechanism for filtering logs using regular expressions.

- Notifications par e-mail instantanées.

- Alertes de sécurité instantanées.

4. Logwatch

Logwatch est une application de collecte et d’analyse de journaux open source et hautement personnalisable. Il analyse à la fois les journaux système et d’application et génère un rapport sur le fonctionnement des applications. Le rapport est livré soit en ligne de commande soit via une adresse e-mail dédiée.

Vous pouvez facilement personnaliser Logwatch selon vos préférences en modifiant les paramètres dans le chemin /etc/logwatch/conf. Il fournit également quelque chose de plus sous forme de scripts PERL pré-écrits pour faciliter l’analyse des journaux.

Logwatch est livré avec une approche étagée et il existe 3 emplacements principaux où les détails de configuration sont définis :

- /usr/share/logwatch/default.conf/*

- /etc/logwatch/conf/dist.conf/*

- /etc/logwatch/conf/*

Tous les paramètres par défaut sont définis dans le fichier /usr/share/logwatch/default.conf/logwatch.conf. La pratique recommandée est de laisser ce fichier intact et de créer plutôt votre propre fichier de configuration dans le chemin /etc/logwatch/conf/ en copiant le fichier de configuration original, puis en définissant vos paramètres personnalisés.

La dernière version de Logwatch est la version 7.10 et elle prend en charge l’interrogation du journal systemd directement en utilisant journalctl. Si vous ne pouvez pas vous permettre un outil de gestion des journaux propriétaire, Logwatch vous donnera la tranquillité d’esprit en sachant que tous les événements seront journalisés et que des notifications seront envoyées en cas de problème.

5. Logstash

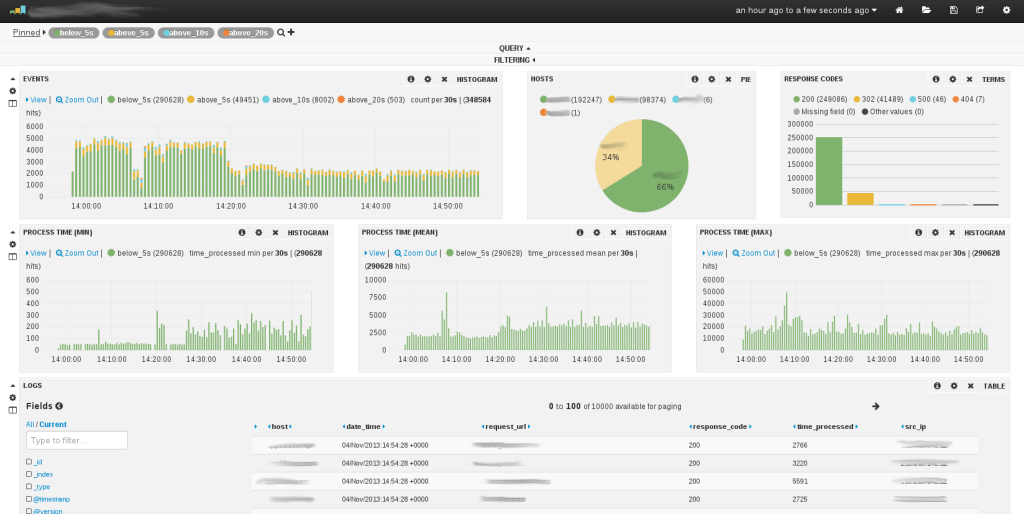

Logstash est un pipeline de traitement de données côté serveur open source qui accepte des données de nombreuses sources, y compris des fichiers locaux, ou des systèmes distribués comme S3. Il traite ensuite les journaux et les achemine vers des plateformes telles que Elasticsearch où ils sont analysés et archivés ultérieurement. C’est un outil assez puissant car il peut ingérer des volumes de journaux provenant de plusieurs applications et les renvoyer ultérieurement vers différentes bases de données ou moteurs en même temps.

Logstash structure les données non structurées et effectue des recherches de géolocalisation, anonymise les données personnelles et s’échelonne sur plusieurs nœuds également. Il existe une liste étendue de sources de données auxquelles vous pouvez faire écouter Logstash, y compris SNMP, des battements cardiaques, Syslog, Kafka, puppet, le journal des événements de Windows, etc.

Logstash s’appuie sur des ‘beats’ qui sont des expéditeurs de données légers qui alimentent Logstash pour le parsing et la structuration, etc. Les données sont ensuite envoyées vers d’autres destinations telles que Google Cloud, MongoDB et Elasticsearch pour l’indexation. Logstash est un composant clé de la pile Elastic qui permet aux utilisateurs de regrouper des données sous n’importe quelle forme, de les analyser et de les visualiser sur des tableaux de bord interactifs.

De plus, Logstash bénéficie d’un large soutien de la communauté et de mises à jour régulières.

Résumé

C’est tout pour le moment et rappelez-vous que ce ne sont pas tous les systèmes de gestion des journaux disponibles que vous pouvez utiliser sur Linux. Nous continuerons à examiner et à mettre à jour la liste dans les futurs articles. J’espère que vous trouverez cet article utile et vous pouvez nous informer d’autres outils ou systèmes de journalisation importants en laissant un commentaire.

Source:

https://www.tecmint.com/best-linux-log-monitoring-and-management-tools/