A sound analysis of a computer network begins by understanding what are the available tools to perform the task, how to pick the right one(s) for each step of the way, and last but not least, where to begin.

這是LFCE(Linux Foundation Certified Engineer)系列的最後一部分,我們將回顧一些用於檢查網絡性能並增強安全性的知名工具,以及在事情不如預期時應該怎麼辦。

介紹Linux基金會認證計劃

請注意,此列表並不意味著全面,所以如果您想添加其他有用的工具,請隨時在底部使用表單發表評論。

正在運行的服務以及原因是什麼?

系統管理員需要知道有關每個系統正在運行的服務以及其原因的第一件事情之一。擁有這些信息後,明智的決定是停用所有不是絕對必要的服務並避免在同一物理機器上託管過多的服務器。

例如,如果您的網絡不需要FTP服務器(順便說一句,有更安全的方法在網絡上共享文件),則應該將其停用。此外,應該避免在同一系統上擁有Web服務器和數據庫服務器。如果其中一個組件受到破壞,其他組件也有被破壞的風險。

使用ss調查套接字連接

ss用於轉儲套接字統計信息,並顯示類似於netstat的信息,但它可以顯示比其他工具更多的TCP和狀態信息。此外,它在man netstat中被列為netstat的替代品,後者已經過時。

然而,本文將專注於僅與網絡安全相關的信息。

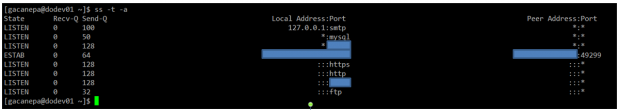

示例1:顯示我們服務器上所有打開的TCP端口(套接字)

所有運行在它們默認端口上的服務(即http在80端口,mysql在3306端口)都以它們各自的名稱表示。其他(因隱私原因在此處被遮蔽)則以它們的數字形式顯示。

# ss -t -a

第一列顯示了TCP狀態,而第二和第三列顯示了當前排隊接收和傳輸的數據量。第四和第五列顯示了每個連接的源套接字和目的地套接字。

另外一個注意事項是,您可能希望查看RFC 793來刷新您對可能的TCP狀態的記憶,因為您還需要檢查打開的TCP連接的數量和狀態,以便意識到(D)DoS攻擊。

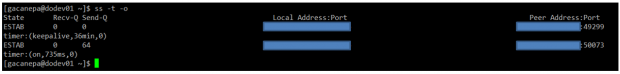

示例2:顯示所有活動的TCP連接及其計時器

# ss -t -o

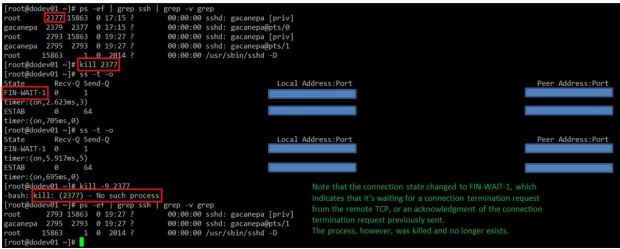

在上面的輸出中,您可以看到有2個已建立的SSH連接。如果您注意到計時器的第二個字段的值,您將注意到第一個連接中的值為36分鐘。這是直到下一次保持活動探測將被發送的時間量。

由於這是一個保持活動的連接,您可以安全地假設這是一個非活動的連接,因此可以在找到其PID後殺死進程。

至於第二個連接,您可以看到它目前正在使用中(由on指示)。

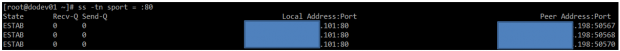

示例3:按套接字篩選連接

假設您想要按套接字來篩選 TCP 連接。從伺服器的角度來看,您需要檢查源端口為 80 的連接。

# ss -tn sport = :80

導致..

使用 NMAP 來防止端口掃描

端口掃描是黑客常用的一種技術,用於識別網絡上的活動主機和開放的端口。一旦發現漏洞,就會利用它來獲取系統訪問權。

A wise sysadmin needs to check how his or her systems are seen by outsiders, and make sure nothing is left to chance by auditing them frequently. That is called “defensive port scanning”.

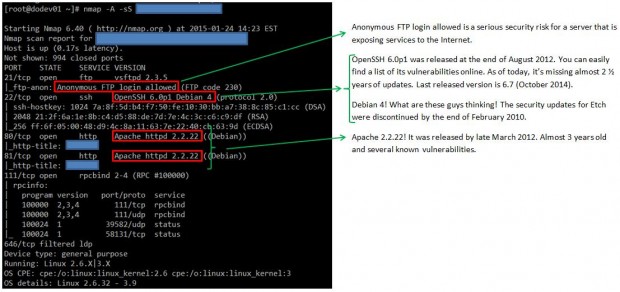

示例 4:顯示有關開放端口的信息

您可以使用以下命令來掃描系統或遠程主機上開放的端口:

# nmap -A -sS [IP address or hostname]

以上命令將掃描主機進行操作系統和版本檢測,端口信息和路由跟踪(-A)。最後,-sS 發送 TCP SYN 掃描,防止 nmap 完成 3 次握手,因此通常不會在目標機器上留下日誌。

在進行下一個示例之前,請記住 端口掃描並不是非法活動。非法的是將結果用於惡意目的。

例如,對本地大學的主要伺服器運行上述命令的輸出返回以下內容(出於簡潔起見,僅顯示部分結果):

如您所見,我們發現了幾個異常,我們應該向這所本地大學的系統管理員報告。

此特定的端口掃描操作提供了所有其他命令也可以獲得的信息,例如:

範例 5:顯示有關本地或遠端系統特定端口的信息

# nmap -p [port] [hostname or address]

範例 6:顯示到特定主機的路由跟蹤,並查找服務和操作系統類型、主機名稱

# nmap -A [hostname or address]

範例 7:同時掃描多個端口或主機

您還可以掃描多個端口(範圍)或子網,如下:

# nmap -p 21,22,80 192.168.0.0/24

注意:上述命令掃描該網絡段中所有主機的端口21、22和80。

您可以查看手冊頁面以獲得有關執行其他類型端口掃描的更多詳細信息。 Nmap確實是一個非常強大且多才多藝的網絡映射工具,為了保護您負責的系統免受外部攻擊者進行惡意端口掃描後發起的攻擊,您應該對其非常熟悉。

Source:

https://www.tecmint.com/audit-network-performance-security-and-troubleshooting-in-linux/