A sound analysis of a computer network begins by understanding what are the available tools to perform the task, how to pick the right one(s) for each step of the way, and last but not least, where to begin.

Dit is het laatste deel van de LFCE (Linux Foundation Certified Engineer) serie, hier zullen we enkele bekende tools doornemen om de prestaties te onderzoeken en de beveiliging van een netwerk te verhogen, en wat te doen wanneer dingen niet gaan zoals verwacht.

Introductie van het Linux Foundation-certificeringsprogramma

Houd er rekening mee dat deze lijst niet volledig pretendeert te zijn, dus voel je vrij om commentaar te geven op dit bericht met het formulier onderaan als je nog een andere handige tool wilt toevoegen die we misschien over het hoofd zien.

Welke Services worden uitgevoerd en waarom?

Een van de eerste dingen die een systeembeheerder moet weten over elk systeem is welke services worden uitgevoerd en waarom. Met die informatie bij de hand is het verstandig om al diegenen die niet strikt noodzakelijk zijn uit te schakelen en te vermijden om te veel servers op dezelfde fysieke machine te hosten.

Zo moet je bijvoorbeeld je FTP-server uitschakelen als je netwerk er geen nodig heeft (er zijn overigens veiligere methoden om bestanden te delen via een netwerk). Bovendien moet je proberen te voorkomen dat een webserver en een database server op hetzelfde systeem draaien. Als een onderdeel gecompromitteerd raakt, lopen de andere het risico ook gecompromitteerd te worden.

Onderzoek van Socketverbindingen met ss

ss wordt gebruikt om socketstatistieken te dumpen en toont informatie die vergelijkbaar is met netstat, hoewel het meer TCP- en statusinformatie kan weergeven dan andere tools. Bovendien wordt het vermeld in man netstat als vervanging voor netstat, dat verouderd is.

Echter, in dit artikel zullen we ons alleen richten op de informatie met betrekking tot netwerkbeveiliging.

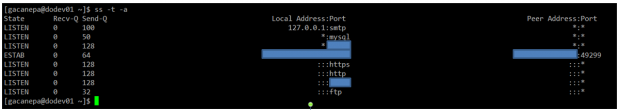

Voorbeeld 1: Het tonen van ALLE TCP-poorten (sockets) die open zijn op onze server

Alle services die draaien op hun standaard poorten (bijv. http op 80, mysql op 3306) worden aangegeven met hun respectievelijke namen. Andere (hier om privacyredenen geblurd) worden weergegeven in hun numerieke vorm.

# ss -t -a

De eerste kolom toont de TCP-status, terwijl de tweede en derde kolom de hoeveelheid gegevens tonen die momenteel in de wachtrij staan voor ontvangst en verzending. De vierde en vijfde kolom tonen de bron- en doelsockets van elke verbinding.

Terzijde, je kunt RFC 793 controleren om je geheugen op te frissen over mogelijke TCP-statussen, omdat je ook het aantal en de status van openstaande TCP-verbindingen moet controleren om op de hoogte te blijven van (D)DoS-aanvallen.

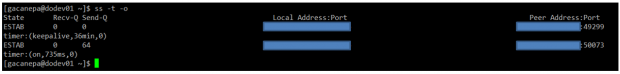

Voorbeeld 2: Het tonen van ALLE actieve TCP-verbindingen met hun timers

# ss -t -o

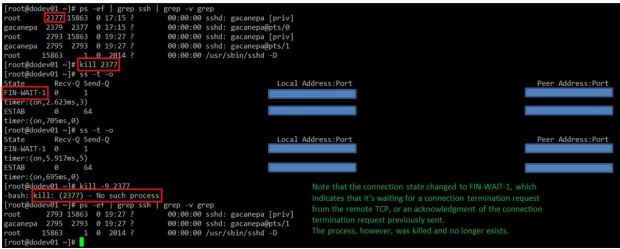

In de bovenstaande uitvoer kun je zien dat er 2 gevestigde SSH-verbindingen zijn. Als je de waarde van het tweede veld van timer: opmerkt, zul je een waarde van 36 minuten zien in de eerste verbinding. Dat is de tijd tot de volgende keepalive-probe wordt verzonden.

Aangezien het een verbinding is die in stand wordt gehouden, kun je veilig aannemen dat het een inactieve verbinding is en dus het proces kunt beëindigen nadat je de bijbehorende PID hebt gevonden.

Wat betreft de tweede verbinding, kun je zien dat deze momenteel in gebruik is (zoals aangegeven door “on”).

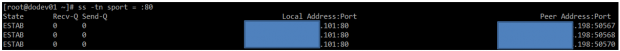

Voorbeeld 3: Het filteren van verbindingen op socket

Stel dat je TCP-verbindingen per socket wilt filteren. Vanuit het perspectief van de server moet je controleren op verbindingen waarbij de bronpoort 80 is.

# ss -tn sport = :80

Met als resultaat..

Bescherming tegen poortscannen met NMAP

Poortscannen is een veelgebruikte techniek door krakers om actieve hosts en open poorten op een netwerk te identificeren. Zodra er een kwetsbaarheid wordt ontdekt, wordt deze uitgebuit om toegang te krijgen tot het systeem.

A wise sysadmin needs to check how his or her systems are seen by outsiders, and make sure nothing is left to chance by auditing them frequently. That is called “defensive port scanning”.

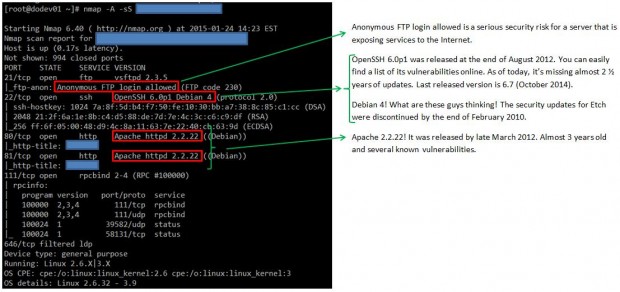

Voorbeeld 4: Weergeven van informatie over open poorten

Je kunt de volgende opdracht gebruiken om te scannen welke poorten open zijn op je systeem of op een externe host:

# nmap -A -sS [IP address or hostname]

De bovenstaande opdracht zal de host scannen voor OS en versie detectie, poortinformatie, en traceroute (-A). Tenslotte verzendt -sS een TCP SYN scan, waardoor nmap de 3-way TCP-handshake niet voltooit en doorgaans geen logs achterlaat op de doelmachine.

Voordat we doorgaan met het volgende voorbeeld, onthoud alsjeblieft dat poortscannen geen illegale activiteit is. Wat WEL illegaal is, is het gebruiken van de resultaten voor kwaadwillige doeleinden.

Bijvoorbeeld, de uitvoer van de bovenstaande opdracht uitgevoerd tegen de hoofdserver van een lokale universiteit geeft het volgende terug (slechts een deel van het resultaat wordt getoond ter wille van de beknoptheid):

Zoals je kunt zien, hebben we verschillende afwijkingen ontdekt die we goed zouden doen om te melden aan de systeembeheerders van deze lokale universiteit.

Deze specifieke poortscanoperatie biedt alle informatie die ook verkregen kan worden met andere opdrachten, zoals:

Voorbeeld 5: Het weergeven van informatie over een specifieke poort in een lokaal of extern systeem

# nmap -p [port] [hostname or address]

Voorbeeld 6: Het tonen van traceroute naar, en het vinden van de versie van services en het OS-type, de hostnaam

# nmap -A [hostname or address]

Voorbeeld 7: Gelijktijdig scannen van meerdere poorten of hosts

U kunt ook meerdere poorten (reeks) of subnets scannen, als volgt:

# nmap -p 21,22,80 192.168.0.0/24

Let op: Dat het bovenstaande commando poorten 21, 22 en 80 scant op alle hosts in dat netwerksegment.

U kunt de man-pagina raadplegen voor verdere details over hoe u andere soorten poortscans kunt uitvoeren. Nmap is inderdaad een zeer krachtig en veelzijdig netwerkkaart-hulpprogramma, en u moet er zeer goed mee vertrouwd zijn om de systemen waarvoor u verantwoordelijk bent te verdedigen tegen aanvallen die voortkomen uit een kwaadwillige poortscan van buitenaf.

Source:

https://www.tecmint.com/audit-network-performance-security-and-troubleshooting-in-linux/