Как создать и связать GPO в Active Directory (шаг за шагом). В динамичном мире управления Active Directory овладение искусством объектов групповой политики (GPO) является ключевым навыком для любого администратора. Этот пошаговый руководитель раскрывает безупречный процесс создания и связывания GPO, предоставляя всестороннюю дорожную карту для ориентации в тонкостях Active Directory. Эта статья гарантирует, что мы не только усвоим основы, но и приобретем уверенность в эффективном использовании GPO в нашем сетевом администрировании.

Как создать и связать GPO в Active Directory (шаг за шагом)

Краткий обзор объектов групповой политики

Объекты групповой политики (GPO) являются основой централизованного управления в среде Windows Active Directory. По сути, GPO представляют собой набор правил, конфигураций и параметров, которые администраторы определяют для управления поведением пользователей и компьютеров в сети. Реализуя GPO, администраторы обеспечивают соблюдение политики безопасности, регулируют системные настройки, развертывают программное обеспечение и оптимизируют различные аспекты управления сетью.

Этот мощный инструмент не только повышает эффективность организации, но также обеспечивает последовательную и безопасную вычислительную среду, позволяя администраторам осуществлять контроль и применять политики на множестве устройств и пользователей.

Также читайте Попробуйте отчеты GPO Active Directory InfraSOS

Работа с объектами групповой политики

ГПО работают двумя разными способами: либо на локальной машине с использованием Локального редактора групповых политик, либо на нашей корпоративной системе с использованием Консоли управления групповыми политиками (GPMC). Для поддержания и создания устойчивой среды мы сосредотачиваемся на корпоративном сценарии в этой статье, поскольку локальные политики обрабатываются первыми (перед доменными политиками).

Установка инструмента Group Policy RSAT

Один из компонентов классического Инструмента удаленного администрирования сервера (RSAT) – это Консоль управления групповыми политиками. Мы можем установить это решение на основе MMC (Консоль управления Microsoft) в Windows, используя текущее приложение Windows Settings.

Мы храним настройки групповых политик в общей папке ‘SYSVOL’ на контроллере домена (DC), и при необходимости реплицируем эти настройки на каждый другой DC в домене и лесу. Этот процесс описывает встроенную избыточность инфраструктуры групповых политик.

Для продолжения мы покажем, как установить Консоль управления групповой политикой :

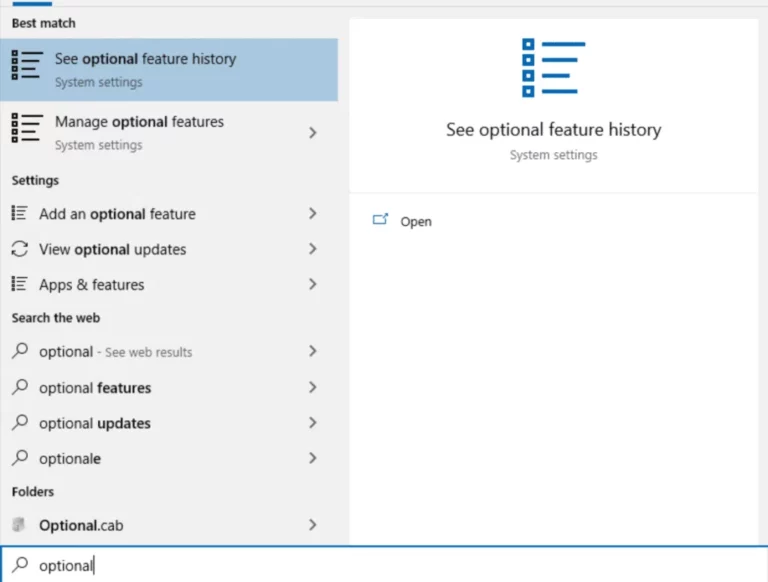

- Сначала нажмите кнопку Пуск и выполните поиск по ключевому слову ‘optional ‘.

- Нажмите на ‘Управление дополнительными функциями ‘и кнопку ‘+ Добавить функцию ‘ вверху.

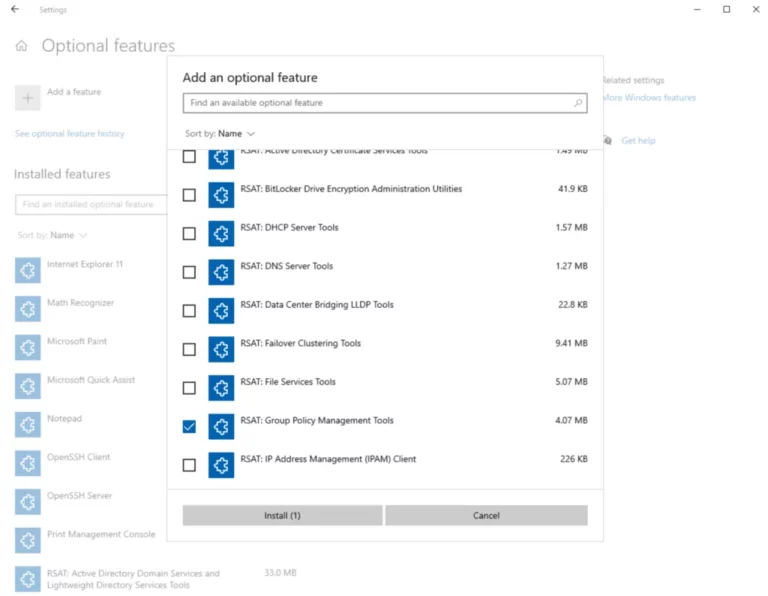

- Прокрутите вниз, установите флажок ‘RSAT: Инструменты управления групповой политикой’ и нажмите Установить.

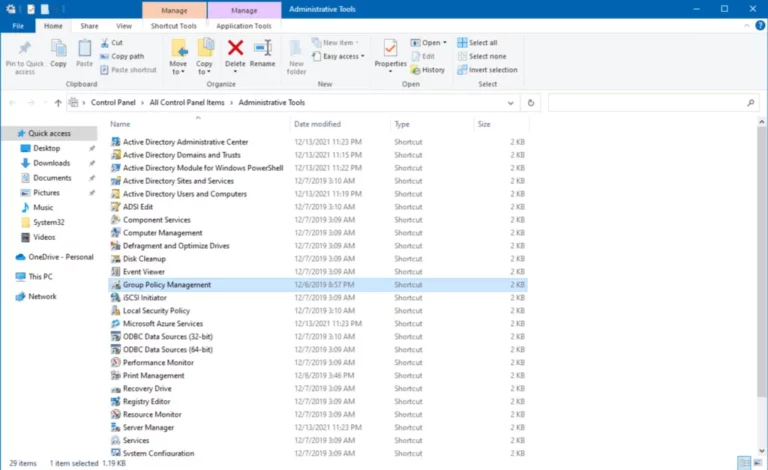

С этого момента консоль управления групповой политикой доступна. Чтобы открыть Консоль управления групповой политикой (GPMC), выполните следующие шаги:

- Используя диалоговое окно Выполнить:

- Нажмите

- клавиши Windows + R для открытия диалогового окна Выполнить.

- Введите gpmc.msc и нажмите Enter.

2. Через меню Пуск:

-

- Щелкните кнопку Пуск.

- Введите “Консоль управления групповыми политиками” в строке поиска.

- Выберите соответствующий результат.

3. Через Менеджер серверов (Windows Server):

-

- Если мы используем Windows Server, мы открываем Менеджер сервера.

- В окне Менеджера сервера нажмите на “Инструменты” в правом верхнем углу.

- Выберите “Управление групповой политикой” из списка.

Теперь мы видим консоль управления групповой политикой. Здесь мы рассказываем, как мы организуем групповую политику и как мы настраиваем конкретные логические сущности в нашей организации.

С помощью консоли управления групповой политикой мы выполняем несколько следующих функций. Например, мы изменяем существующие объекты групповой политики (GPO), создаем новые GPO, настраиваем фильтрацию конкретных GPO на уровне группы и используем Фильтрацию WMI для выявления конкретных компьютеров. В следующем разделе мы начнем с создания нового GPO.

Также прочтите Проверьте инструмент отчетности Active Directory от InfraSOS

Создание нового объекта стратегии группы

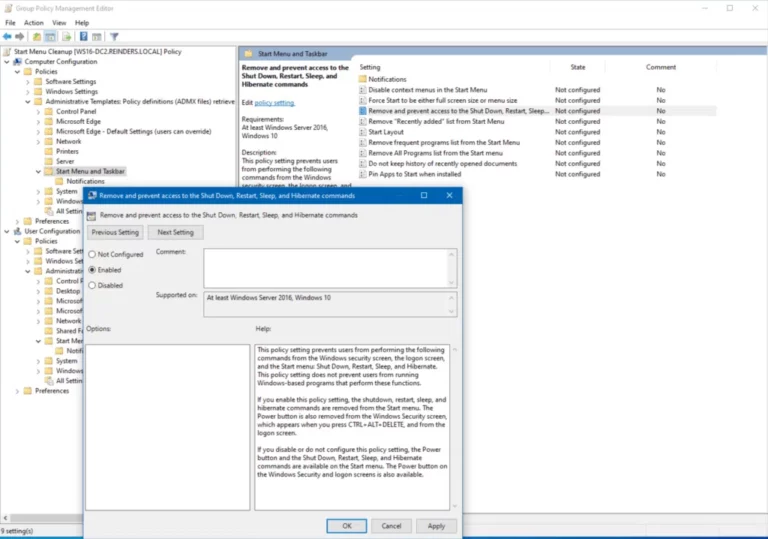

Теперь попробуем создать новый объект стратегии группы:

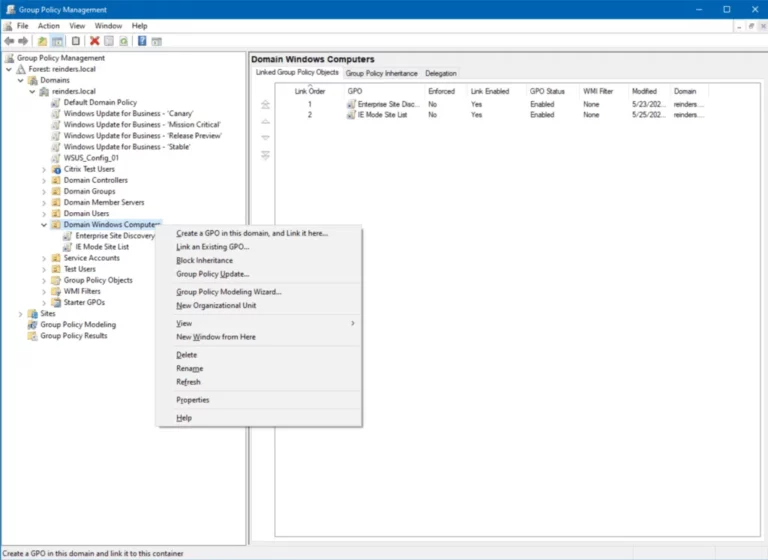

- Щелкните правой кнопкой мыши на ” Компьютеры Windows домена “и выберите ” Создать GPO в домене и привязать его здесь… “

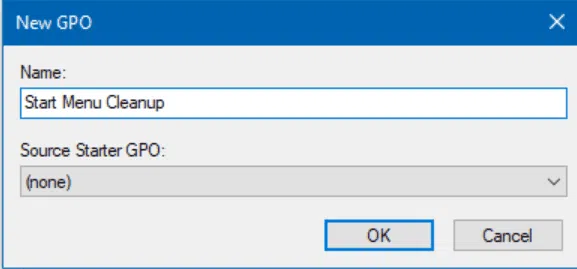

2. Дадим ему имя ” Очистка меню Пуск “и нажмите ОК.

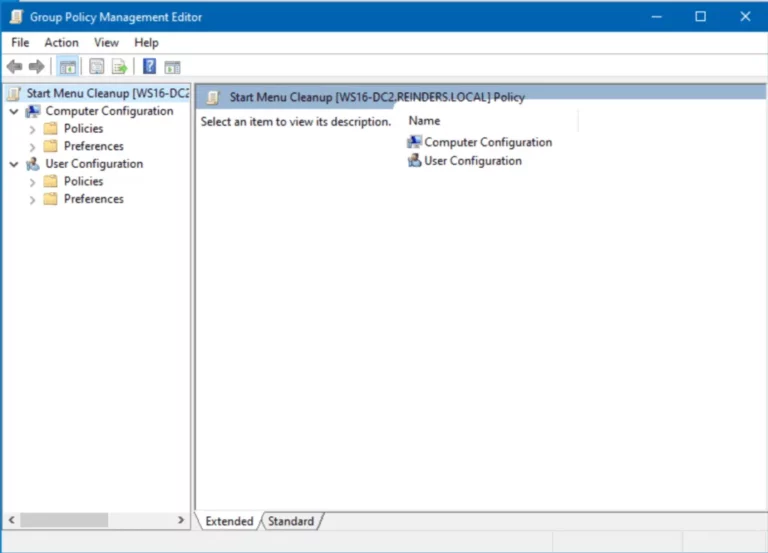

3. Изменить GPO: Щелкните правой кнопкой мыши на связанном GPO и выберите Редактировать.

4. Перейдите к настройке политики:

-

- В редакторе управления групповой политикой перейдите в следующие меню:

- Конфигурация компьютера -> Политики -> Настройки Windows -> Настройка безопасности -> Локальные политики -> Права пользователей.

5. Измените настройки политики:

-

- Найдите нужную политику, как в приведенном ниже примере:

- Дважды щелкните по политике, выберите “Определить эти настройки политики” и выберите “Включено”.

6. Сохраните и закройте:

-

- Нажмите “ОК”, чтобы применить изменения.

- Закройте редактор управления групповыми политиками.

Принудительное обновление или ожидание применения политики группы

Обратите внимание, что это настройка активна в среде; после следующего обновления все объекты компьютеров в этом OU ее увидят. Политика группы обрабатывается по умолчанию доменными ПК и серверами каждые 90 минут с случайным смещением в 30 минут. Тем не менее, команда gpresult является ценным инструментом для тестирования и устранения неполадок.

Используя наш терминал или оболочку по умолчанию, мы используем команду gpupdate для принудительного обновления политики групп на компьютере. Эта команда обрабатывает все изменения политики групп для компьютера и вошедшего в систему пользователя. Без запроса разрешения мы можем применить изменения с помощью переключателя «/force».

gpupdate /forceДля проверки мы видим, что наша система теперь скрывает объекты путем правого клика на Старткнопку и выбора Выключить или Выйти из системы меню.

Мы предотвращаем перезагрузку или выключение машин пользователями с помощью этой относительно простой модификации. Эти виды настроек имеют множество переменных и приложений.

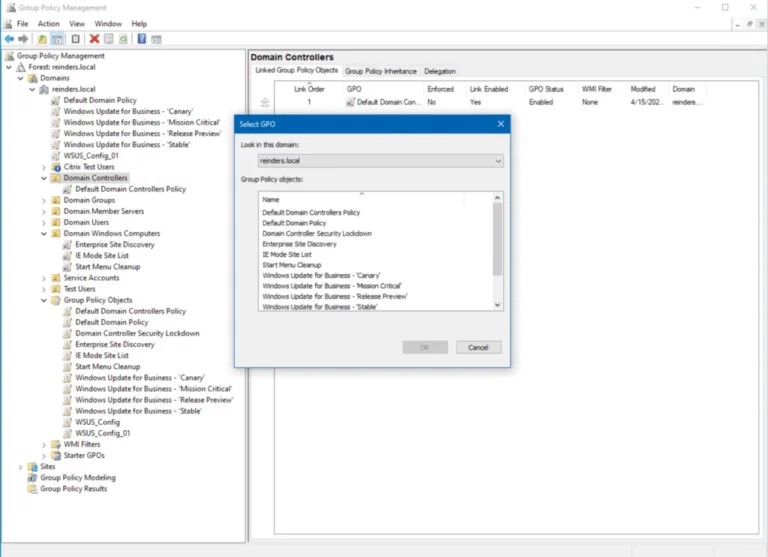

Связывание объекта групповой политики

- Свяжите GPO с подразделением организации (OU) или доменом:

-

- Перейдите к целевому OU или домену, где мы хотим связать GPO.

- Щелкните правой кнопкой мыши на OU или домене, выберите “Связать существующий GPO” и выберите “Безопасность контроллера домена”.

2. Подтвердите связь:

-

- A dialog box appears. Confirm our selection by clicking “Yes.”

3. Проверьте ссылку:

-

- В GPMC, под целевым OU или доменом, подтвердите, что GPO “Блокировка безопасности контроллера домена” теперь указан как связанный.

4. Принудительное обновление или ожидание применения политики группы:

-

- Принудительно обновите групповую политику на контроллерах домена с помощью gpupdate /force в командной строке или дождитесь применения политики во время следующего обновления.

Теперь, когда GPO и контроллеры домена связаны, наши контроллеры домена обрабатывают настройки в этом GPO при следующей проверке изменений групповых политик. После создания и настройки коллекции настроек один раз быстро связывайте или развертывайте их в контейнере в нашей среде.

Также прочтите Как настроить Active Directory на Windows Server 2022

Изменение существующего объекта групповой политики

Мы ожидаем найти сотни или тысячи объектов групповой политики в одном домене в крупных компаниях. Работа с дочерними ОУ, локальными объектами групповой политики и локальными политиками в смеси, а также сложность наследования конкретных объектов групповой политики и использование WMI для нацеливания на конкретные ОС, пугает. Кроме того, есть общие штрафы в производительности, когда ПК запускаются и пользователи входят в систему из-за огромного количества объектов групповой политики в нашем домене.

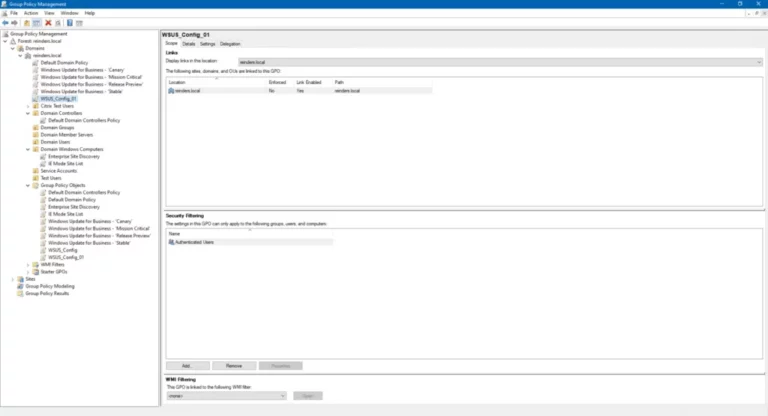

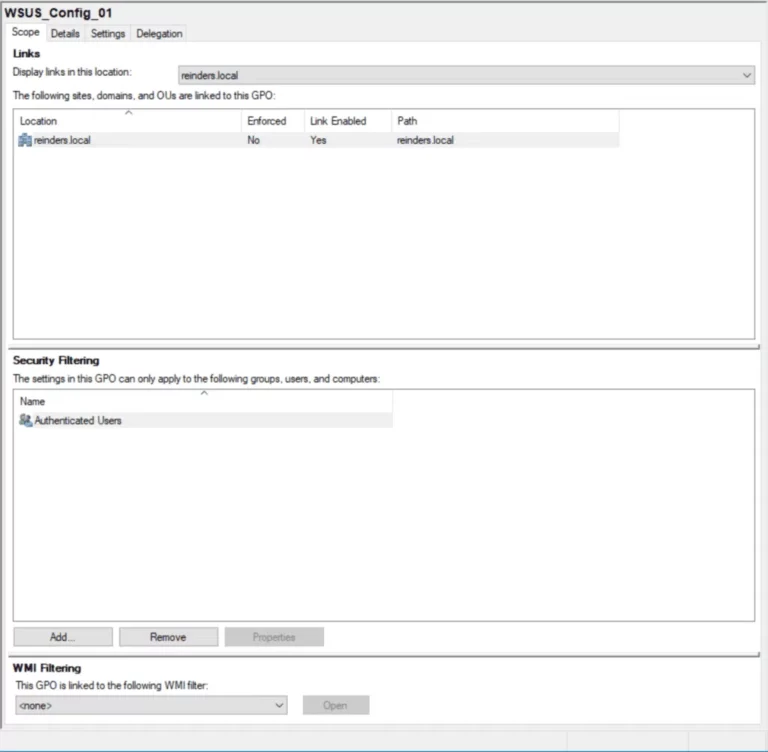

Область объекта групповой политики

Корень домена – это место, где мы размещаем большинство наших объектов групповой политики. Именно благодаря этой процедуре каждый объект машины и сервера в пределах домена видит и использует этот объект групповой политики по умолчанию. Опять же, есть техники, чтобы исключить определенных людей, машины, организационные единицы и группы безопасности.

Этот процесс позволяет нам отображать группу Authenticated Users в разделе Фильтрация безопасности. Это фильтрование эффективно говорит: “Каждый“: этот объект групповой политики виден любой учетной записи, аутентифицированной в домене.

Редактирование объекта групповой политики

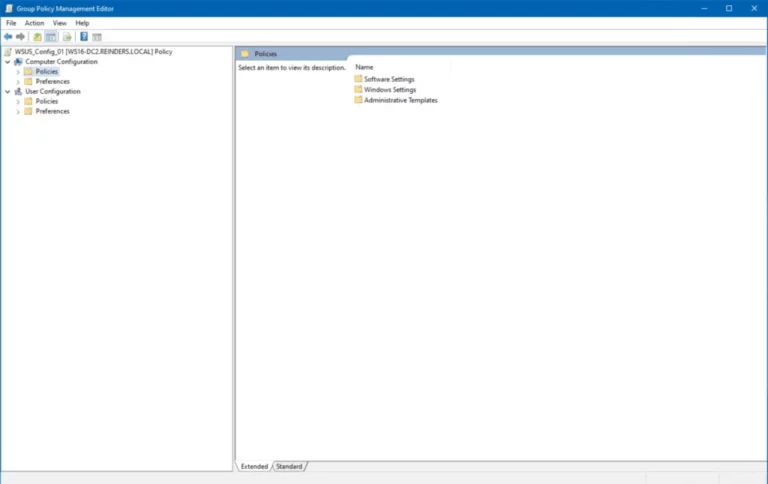

Теперь давайте попробуем отредактировать текущий объект групповой политики:

- Щелкните правой кнопкой мыши на целевом объекте групповой политики и выберите «Правка», чтобы начать процесс изменения.

- Перейдите через логическое структурирование, которое включаетКонфигурацию компьютераиКонфигурацию пользователядеревья.

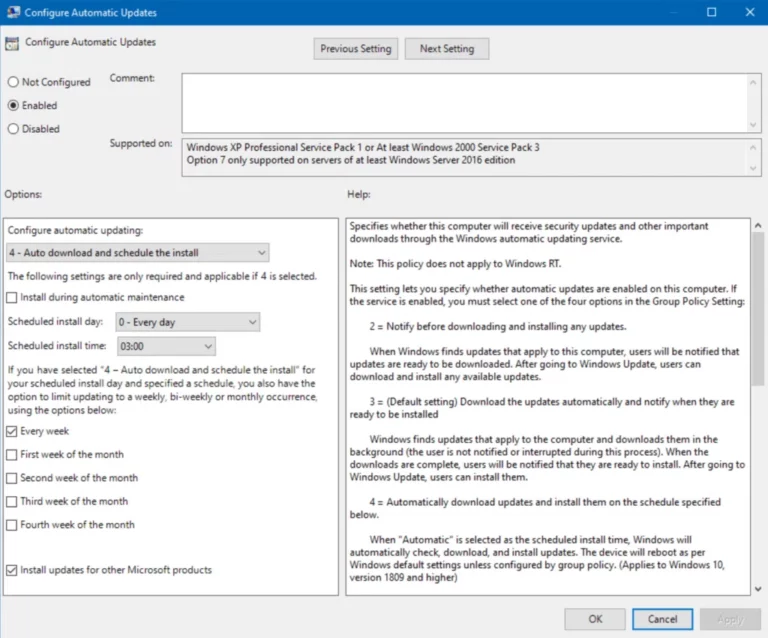

- Чтобы найти и настроить настройки WSUS вКонфигурации компьютера, расширьте -> Политики ->Adapter Шаблоны административных политик -> Объекты Windows -> Windows Update.

- Определите конкретные настройки, которые вы хотите изменить,例如 ‘Настроить автоматические обновления.’

- Обратитесь к свойствам выбранных настроек, чтобы получить доступ и анализировать опции настройки.

- Внесите необходимые корректировки, чтобы согласовать GPO со значениями политики, которые вам нужны.

Этот процесс включает более детальные настройки. Эти настройки определяют, как мы обновляем Windows Update в моей домене. Но основной вывод здесь заключается в том, что мы управляем всеми нашими компьютерами (или подмножеством) центрально.

Этот процесс иллюстрирует, как объекты групповой политики (GPO) накладывают ограничения на настройки компьютера. Предположим, мы рассматриваем расширенные параметры в разделе Обновление Windows на этой рабочей станции. В этом случае мы видим, что начальная настройка “Получать обновления для других продуктов Microsoft при обновлении Windows” теперь контролируется групповой политикой.

Технически говоря, это означает, что мы применяем некоторые групповые политики к этому компьютеру, но не можем изменить эти настройки.

Управление объектами групповой политики

При создании нового домена наш сервер Windows создает два GPO в качестве конфигурации по умолчанию – а именно, ‘ Политика по умолчанию для домена‘ и ‘ Политика по умолчанию для контроллеров домена.‘ Эти GPO, как минимум, определяют параметры политик паролей домена, политик блокировки учетных записей, политик Kerberos, основные параметры безопасности и различные другие конфигурации сетевой безопасности.

Десятилетиями существует практика, согласно которой мы не должны изменять эти две политики – вместо этого мы должны создавать новые GPO. Существует несколько причин для этого, но самая фундаментальная состоит в том, что при устранении неполадок в нашем домене мы должны знать, что не следует изменять эти настройки по умолчанию.

Отключить объект групповой политики

Для деактивации GPO и блокирования его настроек для будущих компьютеров, щелкните правой кнопкой мыши на GPO и выберите Отключить ссылку. Это действие отсоединит ссылку и переведет GPO в неактивное или замороженное.

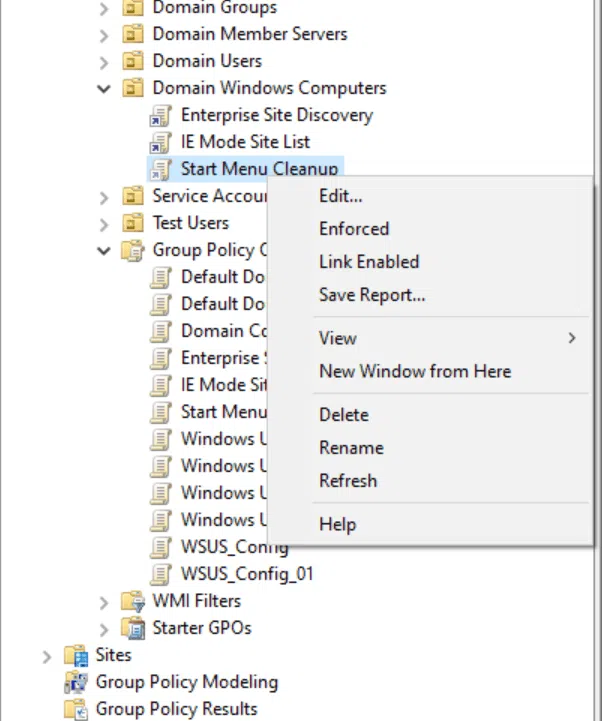

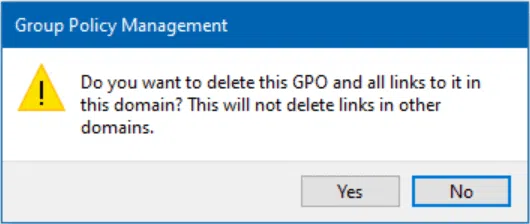

Удаление объекта групповой политики

Во время задач по очистке и устранению неполадок, удаление GPO выполняется путем щелчка правой кнопкой мыши на нем и выбора “Удалить”. Для комплексного и упрощенного подхода переместитесь к представлению объектов групповой политики в дереве и начните процесс удаления.

Как создать и привязать GPO в Active Directory Заключение

В заключение, овладение созданием и привязкой объектов групповой политики (GPO) в Active Directory является незаменимым навыком для администраторов, ориентирующихся в сложном ландшафте управления сетью. Это пошаговое руководств

Source:

https://infrasos.com/how-to-create-and-link-a-gpo-in-active-directory/