Резервное копирование данных критически важно для предотвращения потери данных и быстрого восстановления. Частьюsecure и устойчивой стратегии защиты данных является шифрование резервных копий, чтобы предотвратить violate и доступ к данным неавторизованных лиц. Эта запись в блоге охватывает типы шифрования в зависимости от места шифрования данных и объясняет, как конкретный подход может быть использован для эффективной стратегии шифрования резервных копий.

Типы шифрования резервных копий

Шифрование можно классифицировать по различным категориям в зависимости от алгоритма шифрования, длины ключа и места, где происходит шифрование. Источник-сторона шифрования и целевая сторона шифрования — это термины, используемые в контексте шифрования данных, особенно когда данные передаются между системами, такими как облачное хранилище или сценарии резервного копирования данных. Они относятся к тому, где occur процессы шифрования и расшифрования.

Источник-сторона шифрования

Источник-сторона шифрования, также известная как клиент-сторона шифрования, involves шифрование данных на системе клиента (источника) до их передачи в другую систему, такую как облачное хранилище или удаленный сервер. Этот процесс обеспечивает защиту данных с момента их выхода из контроля клиента, поддерживая их конфиденциальность и целостность на протяжении всей передачи и хранения.

ЗАМЕЧАНИЕ: Источник-сторона шифрования тесно связана с тем, что часто называется клиент-сторона шифрования. Фактически, эти два термина часто используются как синонимы, хотя контекст может варьироваться в зависимости от конкретного приложения или системы.

Как работает шифрование на стороне источника

Когда пользователь или приложение генерирует данные на устройстве, таком как компьютер или сервер, данные сначала шифруются локально на этом устройстве. Процесс шифрования использует сильный алгоритм шифрования, такой как AES (Advanced Encryption Standard), который преобразует читаемые данные в зашифрованный формат, который неудаляем без соответствующего ключа дешифрования. Этот ключ шифрования обычно управляется клиентом, что означает, что только клиент — или авторизованные лица с доступом к ключу — могут расшифровать и получить доступ к исходным данным.

После шифрования данные передаются в целевую систему. Во время этой передачи данные остаются зашифрованными, что снижает риск утечек, если они перехвачены. Поскольку данные уже зашифрованы до того, как покидают среду клиента, принимающая система не должна знать их содержимое или иметь возможность расшифровать их.

После достижения целевой системы данные хранятся в зашифрованном состоянии. Сервер или служба хранения содержит только зашифрованные данные и обычно не имеет доступа к ключам дешифрования, что означает, что он не может расшифровать данные самостоятель но. Эта конфигурация обеспечивает безопасность данных даже в случае компрометации системы хранения, так как данные нельзя прочитать без правильного ключа дешифрования.

Когда клиент или авторизованный пользователь нуждается в доступе к хранящимся данным, зашифрованные данные извлекаются из целевой системы и возвращаются клиенту (исходной системе). Клиент затем использует исходный ключ дешифрования для локального расшифрования данных, преобразуя их обратно в исходный читаемый формат. Этот процесс дешифрования occurs entirely на системе клиента, что обеспечивает сохранение данных под контролем клиента на протяжении всего их жизненного цикла.

Шифрование на стороне источника особенно ценно в сценариях, где клиент хочет Maintain контроль над безопасностью данных, таких как хранение конфиденциальной информации в облачных средах. Однако это также требует от клиента безопасно управлять ключами шифрования, так как потеря этих ключей приведет к тому, что данные станут навсегда недоступными. Этот подход обеспечивает высокий уровень защиты данных.

Преимущества шифрования на стороне источника

Шифрование на стороне источника позволяет клиенту Maintain полный контроль над процессом шифрования, включая ключи шифрования. Этот подход обеспечивает защиту данных до их выхода из среды клиента, предоставляя более высокий уровень доверия и автономии. Клиент может адаптировать методы шифрования и стратегии управления ключами для удовлетворения конкретных требований безопасности и compliance, что делает этот подход особенно полезным для чувствительных или regulatable данных.

Безопасность

Одним из основных преимуществ безопасности шифрования на стороне источника является то, что данные шифруются в их origin, что означает, что они защищены во время передачи и в состоянии покоя. Поскольку клиент контролирует ключи шифрования, данные остаются недоступными для кого-либо, включая провайдеров услуг или третих сторон, которые не possess ключи. В результате риск несанкционированного доступа или утечек данных значительно снижается, даже если система хранения была скомпрометирована. Кроме того, шифрование является end-to-end, что обеспечивает защиту данных на протяжении всего их жизненного цикла.

Производительность

Шифрование с стороны источника может оказать заметное влияние на производительность, так как процессы шифрования и дешифрования occur на устройстве клиента (источника). В зависимости от размера и сложности данных это может потребовать значительных вычислительных ресурсов, потенциально замедляя операции, особенно для больших наборов данных или устройств с ограниченными ресурсами. Управление ключами также может добавить сложность, требуя careful handling для избежания узких мест в производительности или потенциальной потери данных, если ключи werden falsch behandelt.

Шифрование с стороны цели

Шифрование с стороны цели, также известное как шифрование с стороны сервера, refers к процессу шифрования данных системой цели (например, провайдером облачных услуг, удаленным сервером или базой данных) после их получения от источника (клиента). Этот подход шифрования widely используется в облачных службах хранения, базах данных и других сценариях, где данные необходимо защищать после их получения и хранения. Этот метод возлагает ответственность за шифрование и защиту данных на сервер (цель), а не на клиента (источник).

Как работает шифрование с стороны цели

Когда клиент отправляет данные в целевую систему, данные typically arrive в виде plain text, хотя они могут быть защищены во время передачи с использованием протоколов безопасности транспортного уровня, таких как TLS/SSL. Once данные достигают целевой системы, сервер берет на себя процесс шифрования. Сервер использует мощный алгоритм шифрования, такой как AES (Advanced Encryption Standard), чтобы convert данные в зашифрованный формат. Это ensures, что данные защищены и неудаляемы для любых пользователей или приложений, которые могут получить неавторизованный доступ к хранилищу сервера.

Целевой сервер управляет криптографическими ключами, необходимыми для этого процесса. Эти ключи могут генерироваться и храниться сервером самим, или ими могут управлять через dedicateдованную службу управления ключами (KMS). Криптографические ключи критически важны как для шифрования, так и для расшифровки данных, и их управление является центральным моментом для обеспечения безопасности зашифрованных данных.

After encrypting the data, the target server stores it in its encrypted form, whether on disk, in a database, or within a cloud storage system. The data remains encrypted at rest, meaning that even if the physical storage medium is accessed by unauthorized individuals, they would only see the encrypted data, which would be useless without the decryption key.

When an authorized user or system requests the data, the server decrypts it before delivering it back to the client. This decryption process is typically not visible to the client, who may not even be aware that the data was encrypted during storage. The client receives the data in its original, readable form, ready for use.

Целочностное шифрование упрощает процесс для клиента (стороны источника), так как клиенту не нужно беспокоиться оの庁 handling шифрования или управлении ключами. Сервер или провайдер облачных услуг береет на себя эти обязанности, обеспечивая, чтобы данные были единообразно зашифрованы и защищены в соответствии с политиками безопасности провайдера. Однако это также означает, что клиент должен доверять серверу в управлении криптографическими ключами безопасно и в правильном выполнении процессов шифрования и расшифровки.

Этот метод commonly используется в облачных сервисах хранения данных, базах данных и других средах, где необходимо securely хранить large amounts of data. Он предоставляет эффективный способ защиты данных в состоянии покоя, делая его popular выбором для организаций, которые хотят обеспечить безопасность данных, не добавляя сложность на стороне клиента.

Преимущества шифрования на стороне целевого устройства

Шифрование на стороне целевого устройства упрощает процесс шифрования для клиента на стороне источника, перенося ответственность на целевой сервер или провайдера облачных услуг. Клиенту не нужно беспокоиться о реализации алгоритмов шифрования или управлении ключами шифрования, так как эти задачи выполняет целевая система. Это упрощает интеграцию шифрования в существующие рабочие процессы, особенно в средах, где важны простота использования и масштабируемость. Также оно обеспечивает единообразное применение политик шифрования для всех данных, хранящихся на сервере.

Безопасность

Хотя шифрование на стороне целевого устройства обеспечивает шифрование данных в состоянии покоя, оно требует, чтобы клиент доверял серверу или провайдеру облачных услуг в управлении процессом шифрования и защите ключей шифрования. Безопасность данных зависит от способности сервера правильно управлять ключами и enforce security policies. Однако, если сервер будет скомпрометирован, существует потенциальный риск, что неавторизованные пользователи могут получить доступ как к зашифрованным данным, так и к ключам, необходимым для их расшифровки. Чтобы смягчить это, многие услуги предлагают дополнительные функции безопасности, такие как сервисы управления ключами (KMS) и аппаратные модули безопасности (HSM) для усиления защиты ключей.

Производительность

Клиентская (источниковая) сторона шифрования обычно имеет меньшее влияние на производительность, так как основная нагрузка по шифрованию и расшифровке ложится на целевой сервер. Это может привести к лучшей производительности на стороне клиента, особенно для устройств с ограниченной вычислительной мощностью. Однако процессы шифрования и расшифровки все равно потребляют ресурсы сервера, что может повлиять на производительность сервера, особенно в условиях высокой нагрузки. Кроме того, необходимость расшифровывать данные на сервере перед отправкой их обратно клиенту может introduce некоторую задержку, хотя в хорошо оптимизированных системах это часто минимально.

Шифрование на стороне источника vs Шифрование на стороне целевого устройства

Приведенная ниже таблица перечисляет основные параметры для обобщения различий между шифрованием на стороне источника и шифрованием на стороне целевого устройства (шифрование на стороне клиента vs шифрование на стороне сервера).

| Feature/Aspect | Source-Side Encryption | Target-Side Encryption |

| Definition | Шифрование данных выполняется на источнике перед их передачей. | Шифрование данных выполняется после их прибытия в целевое место назначения. |

| Control | Как правило, владелец данных или отправитель имеет контроль над процессом шифрования и ключами. | Получатель данных или провайдер услуг хранения обычно управляет процессом шифрования и ключами. |

| Key management | Ключи обычно контролируются и управляются отправителем/владельцем данных. | Ключи управляются получателем данных или провайдером услуг хранения. |

| Security responsibility | Основная ответственность lies с отправителя данных за обеспечение шифрования данных перед передачей. | Основная ответственность lies с получателя данных или провайдера услуг хранения за шифрование данных после получения. |

| Transmission security | Данные шифруются во время传输, обеспечивая защиту от перехвата. | Данные могут быть потенциально перехвачены в виде простого текста во время传输, если они не зашифрованы; больше внимания уделяется защите хранящихся данных. |

| Integration complexity | Может потребовать больше работы по интеграции со стороны отправителя данных для внедрения механизмов шифрования. | Обычно easier для внедрения, так как процесс шифрования происходит после получения, часто используя стандартные инструменты服务的. |

| Performance impact | Потенциальное влияние на производительность на стороне клиента из-за процессов шифрования перед отправкой данных. | Меньшее влияние на стороне клиента; влияние на производительность приходится на сторону сервера или хранения из-за процессов шифрования после получения. |

| Compliance and policy | Позволяет отправителям соответствовать конкретным политикам и требованиям защиты данных, контролируя шифрование самостоятельно. | Может удовлетворить требования соответствия, связанные с политиками шифрования данных в состоянии покоя и обязанностями хранителя данных. |

| Use cases | Polезно в сценариях, где критически важно безопасная передача, таких как обмен конфиденциальными данными. | Распространено в решениях облачного хранения и хранилищ данных, где защита данных требуется в первую очередь для хранящихся данных. |

Шифрование резервного копирования с стороны источника с использованием NAKIVO

Для резервного копирования можно использовать как шифрование с стороны источника, так и с стороны получателя. Давайте рассмотрим шифрование с стороны источника в контексте резервного копирования.

NAKIVO Backup & Replication – это avanziruemye reshenie po zashite dannych, podderzhivayuschee shifrovaniye rezervnykh kopyy. V reshenii NAKIVO ispol’zuyetsya silnyy algoritm AES-256 (dlina kluchya shifrovaniya 256 bitov) dlya shifrovaniya. Shifrovaniye mozhet byt’ konfigurirovano na urovne khozyaystva rezervnykh kopyy (dlya vsex rezervnykh kopyy, hranimykh v rezervnom khozyaystve) v kachestve tselevogo shifrovaniya. Drugoy variant – konfigurirovat’ shifrovaniye na urovne rezervnoy zadachi, ispol’zuya shifrovaniye s tochnoy storony. V rezultate rezervnye kopyy shifruyutsya pri peredache i hranятся v vide shifrovannykh dannыx v rezervnom khozyaystve.

Shifrovaniye rezervnykh kopyy s tochnoy storony trebuyet vvedeniye parolya. Silnyy hash, generiruemyy na osnove predostavlennoy paroly, ispol’zuyetsya dlya sozdaniya kluchya shifrovaniya/de-shifrovaniya. Vazhno ne uteryat’ parol dlya shifrovaniya, tak kak vy ne smozhete vosstanovit’ dannye iz shifrovannoy rezervnoy kopyi bez parolya.

Trebovaniya dlya shifrovaniya s tochnoy storony:

- NAKIVO Backup & Replication v11.0 ili novshey

- Tip hraneniya dannыx: inkremental’nyy s polnym rezervirovaniem (podderzhivaetsya takzhe lenta)

Konfigurirovanie shifrovaniya s tochnoy storony

Shifrovaniye dlya rezervnykh kopyy s tochnoy storony konfiguriруется v veb-interfeysе na urovne zadachi.

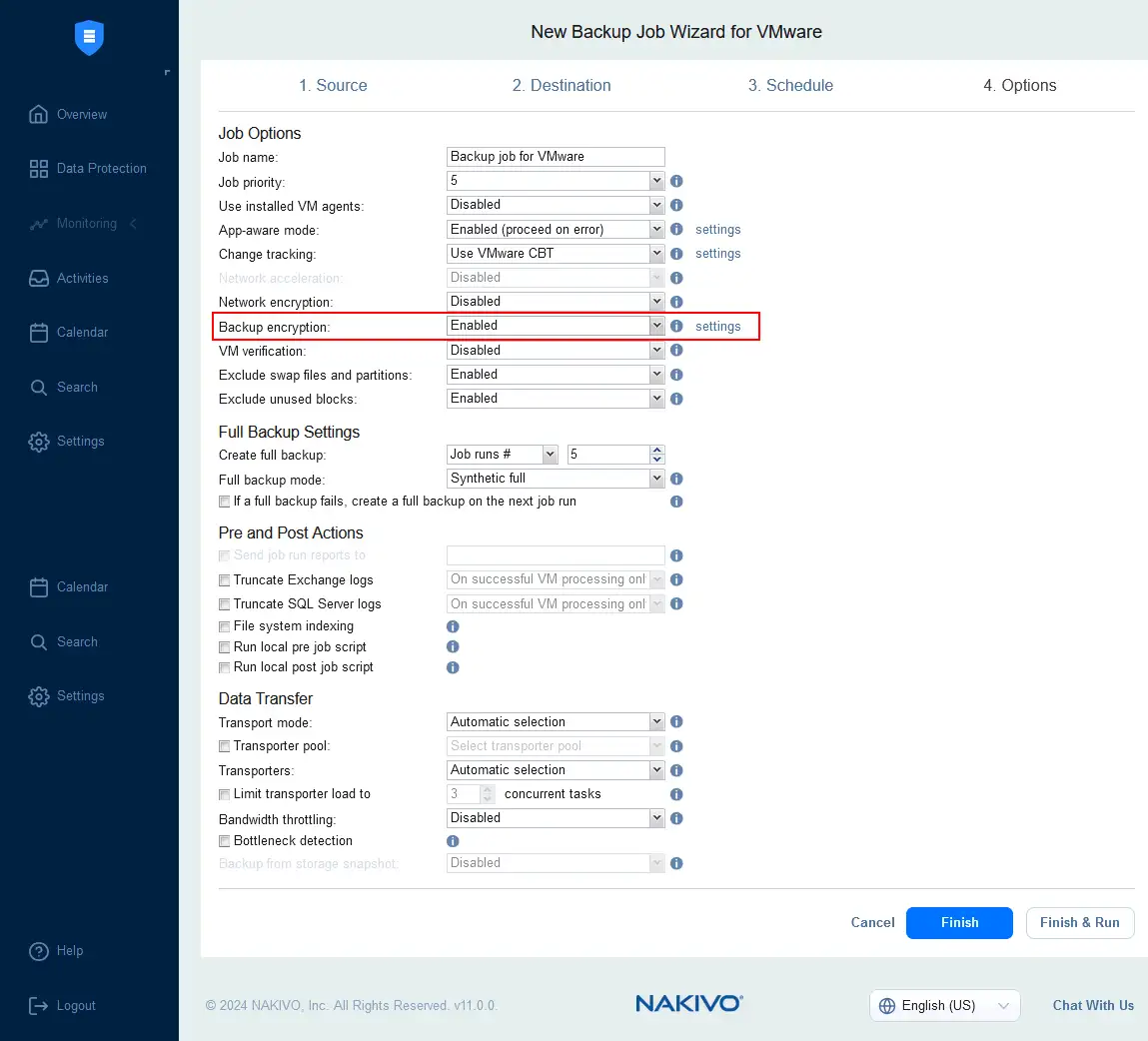

- Perейdyte k etapu Optsiyi v master rezervirovaniya v NAKIVO Backup & Replication dlya ustanovki optsiy shifrovaniya.

- Установите параметр Шифрование резервного копирования в положение Включено, чтобы реализовать шифрование с стороны источника для резервного копирования.

Заметка: Когда включено сетевое шифрование, резервируемые данные шифруются перед передачей по сети и desencriptados при записи в целевой резервный репозиторий. Загрузка Транспортеров увеличивается для шифрования и desencriptación данных. Когда включено шифрование резервного копирования, данные шифруются на стороне источника, передаются в зашифрованном виде и хранятся в виде зашифрованных данных в резервном репозитории. Включение как шифрования резервного копирования, так и сетевого шифрования увеличивает нагрузку на двукратное шифрование данных и не является необходимым.

- Нажмите Настройки, чтобы задать ключ шифрования.

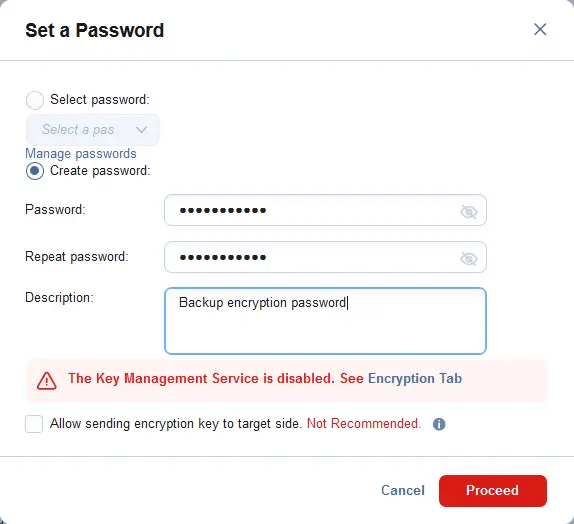

- Установите необходимые параметры в окне Задать пароль.

- Создайте новый пароль и подтвердите его.

- Введите описание, например, Шифрование резервного копирования пароль.

При нажатии Продолжить, новый пароль сохраняется в базе данных NAKIVO Director, и вы можете позже выбрать этот пароль для других задач резервного копирования.

You can also set up a Key Management Service (KMS) for additional protection measures. NAKIVO Backup & Replication supports AWS KMS.

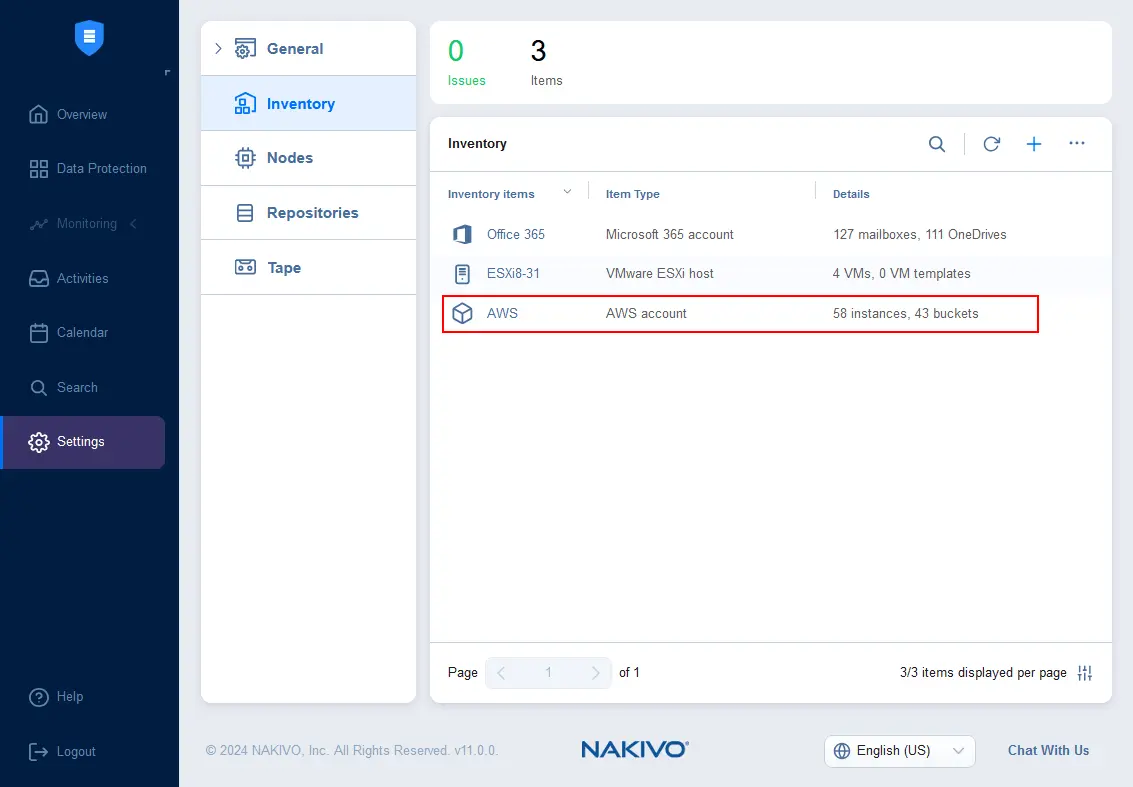

- To enable AWS KMS, you need to add an AWS account to the NAKIVO inventory.

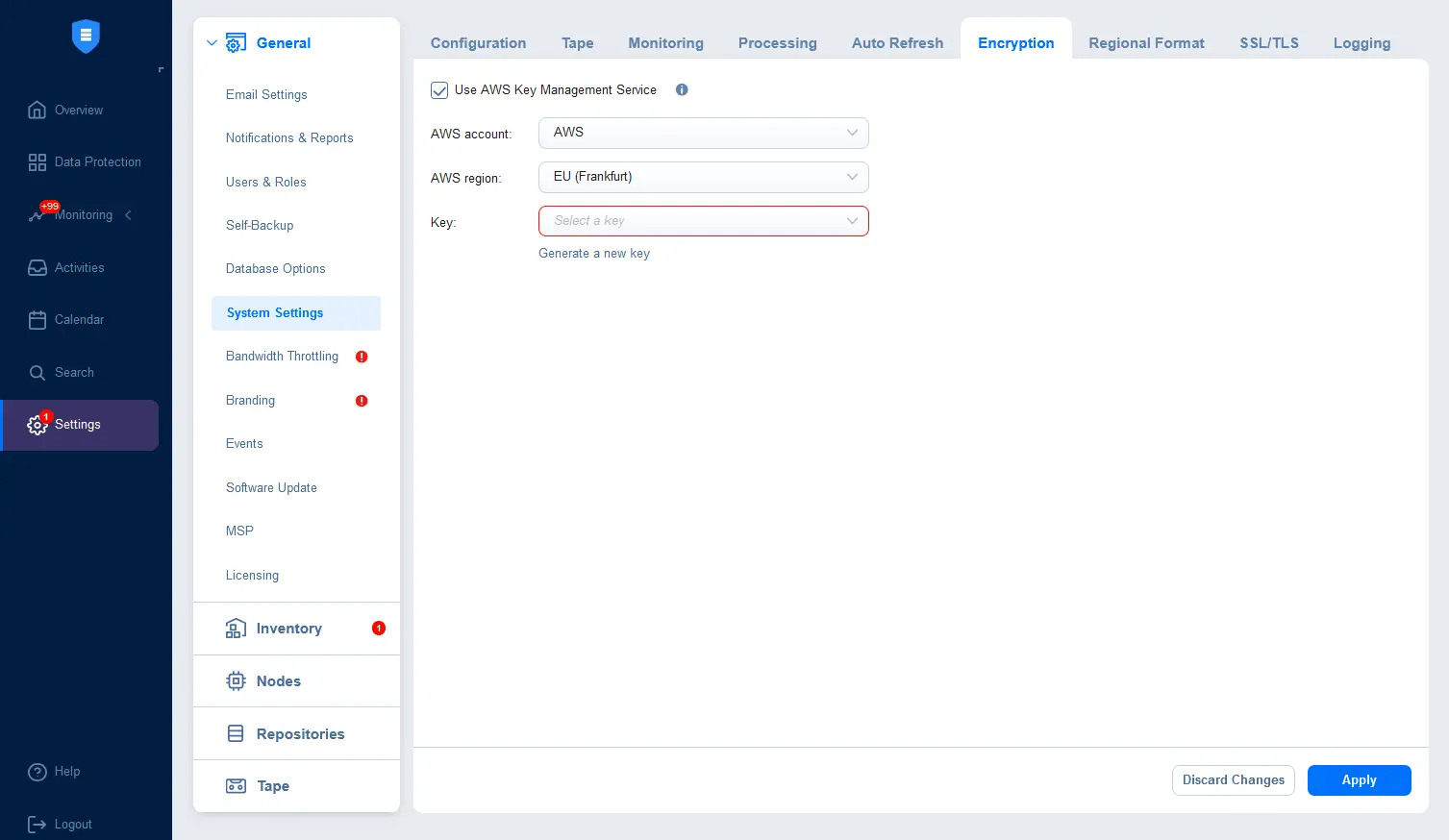

- To enable the AWS Key Management Service for backup encryption, go to Settings > General > System Settings and switch to the Encryption tab.

- Select the Use AWS Key Management Service checkbox.

- Select an AWS account added to the NAKIVO inventory.

- Select an AWS region.

- Select a key.

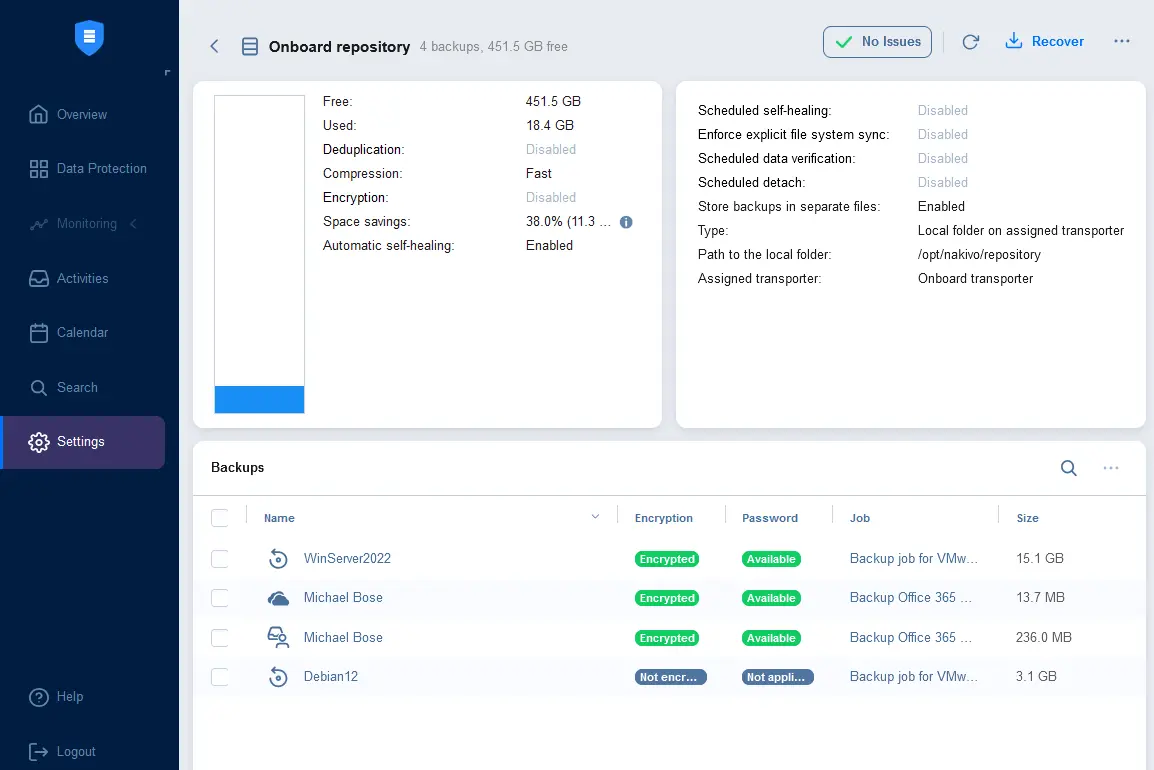

Вы можете проверить статус шифрования, перейдя в Настройки> хранилища и выбрав резервное копирование хранилища (например, Хранилище Onboard). Нажмите на имя хранилища, чтобы увидеть список резервных копий в этом хранилище.

Эта страница отображает имя резервной копии, статус шифрования, статус пароля шифрования, имя задачи и размер.

Статус шифрования резервной копии:

- Зашифровано

- Не зашифровано

Статус пароля шифрования:

- Доступен – соответствующий хеш пароля сохранен в базе данных NAKIVO Director.

- Недоступен – резервная копия (точка восстановления) зашифрована, но хеш пароля шифрования недоступен в базе данных Director.

- Не применяется – отображается, если точка восстановления резервной копии не зашифрована.

Вы можете编辑ать параметры задачи резервного копирования в любое время и изменить настройки шифрования резервного копирования.

Заключение

Шифрование с стороны источника является надежной и эффективной мерой для защиты резервных копий данных при их передаче по сети и хранении в целевом хранилище резервных копий. Этот тип шифрования резервных копий эффективен для различных сценариев, включая локальное резервное копирование и резервное копирование в публичное облако. Использование паролей для генерации ключей шифрования является доступным и удобным для пользователей. 此外, можно использовать advanced Key Management Service, такой как AWS KMS, чтобы избежать потери и забывания ключей шифрования.

Загрузите最新ую версию NAKIVO Backup & Replication, которая поддерживает шифрование на стороне источника и шифрование на стороне назначения для эффективного внедрения вашей стратегии резервного копирования.

Source:

https://www.nakivo.com/blog/backup-encryption-options/