Para integrar um Appliance vCenter Server (VCSA) com o Microsoft Active Directory como fonte de identidade, simplifica e melhora a segurança do gerenciamento de acesso. Conectando o vCenter a um domínio AD, os administradores do vSphere da VMware podem usar a mesma fonte de identidade utilizada para conceder acesso a servidores de arquivos e outros recursos na rede para conceder acesso a objetos vSphere. Continue lendo para aprender os passos para juntar o vCenter ao domínio.

Como Adicionar o vCenter a um Domínio Active Directory

O Active Directory é um padrão comum para a autenticação centralizada de usuários em muitas organizações. O Active Directory também pode ser usado para autenticar usuários VMware ESXi e VMware vCenter. Em seguida, podemos atribuir as permissões vSphere necessárias para usuários de domínio autenticados do Active Directory.

Requisitos

Existem algumas exigências para configurar a integração vCenter AD:

- Um controlador de domínio Active Directory deve estar configurado. O controlador de domínio deve ser gravável (e não apenas no modo de somente leitura).

- O sufixo DNS usado para o nome de domínio completo (FQDN) do vCenter Server deve ser correto.

- As configurações de DNS do VCSA para se comunicar com o controlador de domínio devem estar corretas.

- O Appliance vCenter Server (VCSA) deve resolver o nome de domínio do controlador de domínio Active Directory para uma endereço IP.

Nota: Também é possível juntar um host ESXi independente ao domínio AD.

Como juntar o vCenter ao domínio

Precisamos associar nosso appliance VCSA ao Active Directory como um objeto para habilitar a Autenticação Integrada do Windows (Active Directory). Essa opção nos permite passar as credenciais do usuário do Windows conectado como autenticação para o cliente da Web do vCenter. Observe que neste tutorial estamos usando o Appliance do Servidor vCenter 7.0 com um controlador de serviço de plataforma embutido.

Complete as seguintes etapas para configurar a conexão com o AD:

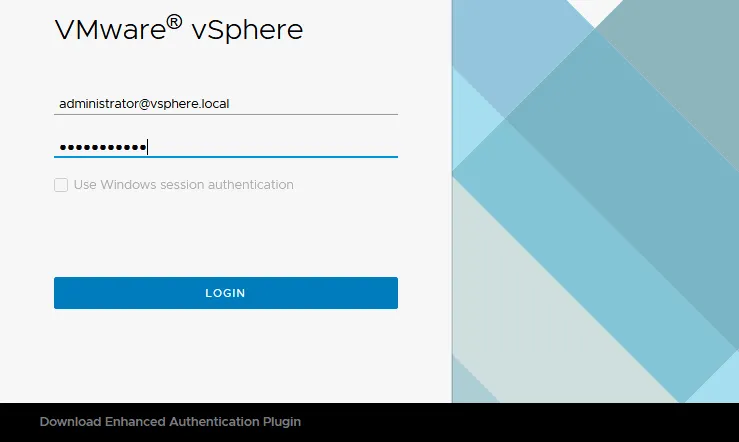

- Faça login como o administrador do SSO no vCenter usando um navegador da Web e acessando a página do Cliente VMware vSphere. O nome de administrador padrão é [email protected] (abordado em um post anterior sobre o domínio SSO do vSphere), que é o usuário administrador configurado durante a instalação do VCSA. Além disso, lembre-se de que este não é um usuário de domínio do Active Directory do Windows. No entanto, você pode usar a opção Usar autenticação de sessão do Windows ao integrar o vCenter com o Active Directory.

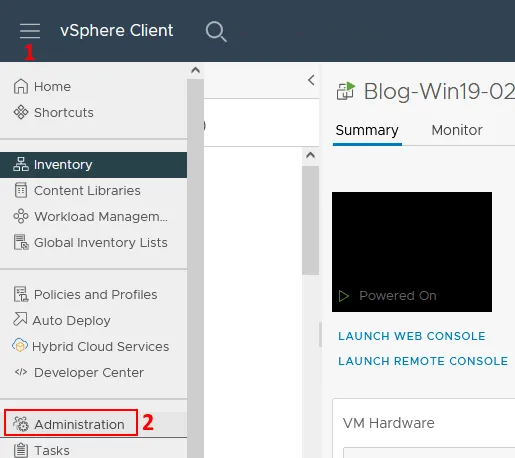

- Assim que estiver logado no Cliente da Web como o administrador do SSO, clique no ícone de menu no canto superior esquerdo. Clique em Administração no menu que abrir.

- Clique em Configuração na página de Administração na seção de Single Sign On. Selecione a aba de Fornecedor de Identidade, clique em Domínio do Active Directory, e clique em ENTRAR NO AD para associar o vCenter ao domínio.

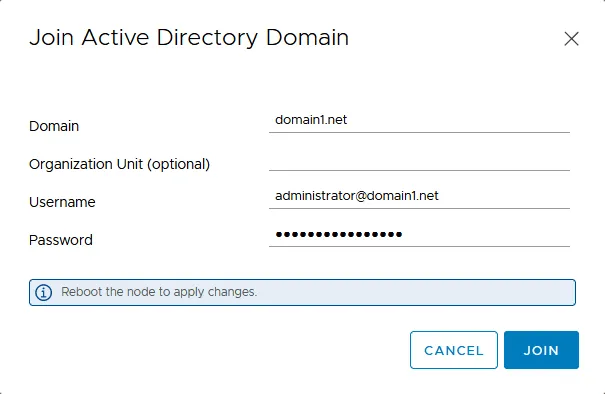

- Isso irá abrir uma caixa de diálogo para digitar o Domínio, Unidade Organizacional, Nome de Usuário e Senha.

- Insira o nome do domínio do Active Directory, por exemplo, domain1.net. Note que o nome do seu domínio local SSO existente (vsphere.local no nosso caso) e o domínio do Active Directory (domain1.net no nosso caso) devem ser diferentes. Se você usar o mesmo nome de domínio AD, receberá um erro e não poderá ingressar no domínio e integrar o vCenter com o Active Directory.

- Configurar uma unidade organizacional pode ser útil para quem está familiarizado com o LDAP. Se o campo Unidade Organizacional for deixado em branco, então uma conta de computador no AD será criada no local padrão, que é um container Computers. Você sempre pode mover um objeto de computador para a unidade organizacional necessária no seu controlador de domínio do Active Directory. Um exemplo de como preencher o campo Unidade Organizacional:

OU=Unidade1,DC=domain1,DC=net

-

Insira o nome de usuário do administrador do domínio do Active Directory e a senha. Nosso administrador de domínio é [email protected]. No entanto, você pode criar um usuário dedicado (por exemplo, vmwareadmin) no controlador de domínio e adicionar esse usuário ao grupo de administradores de domínio apropriado.

Após completar a caixa de diálogo, clique em Ingressar e você será solicitado a reiniciar seu appliance vCenter.

Nota: Se você vir um erro como:

Exceção do cliente Idm: Erro ao tentar ingressar no AD, código de erro [11], usuário [domain1/administrator], domínio [domain1.net], orgUnit[]

tente executar o seguinte comando no shell (linha de comando) do VCSA como root com o nome do seu domínio e nome do administrador do domínio:

/opt/likewise/bin/domainjoin-cli join domain1.net administrator

-

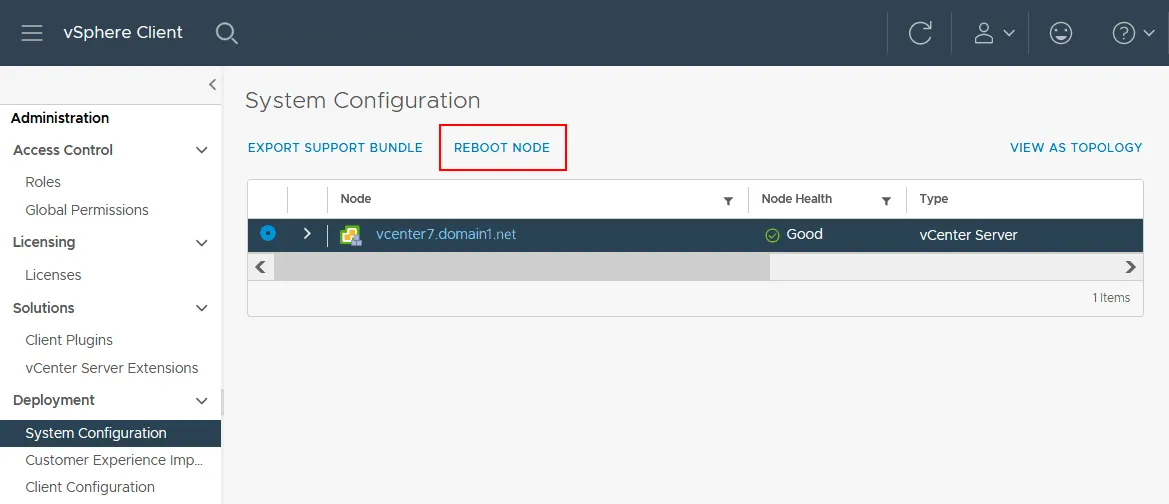

Para reiniciar o servidor vCenter a partir da interface do Cliente VMware vSphere, vá para Administração > Configuração do Sistema, selecione o nó do seu vCenter e clique em Reiniciar nó.

Alternativamente, você pode fazer login no Cliente Host VMware do host ESXi no qual a VM do Appliance do Servidor vCenter está sendo executada e reiniciar a VM do VCSA. Outra solução é usar a interface de usuário do Console Direto (DCUI) no VCSA e usar a opção Reiniciar lá.

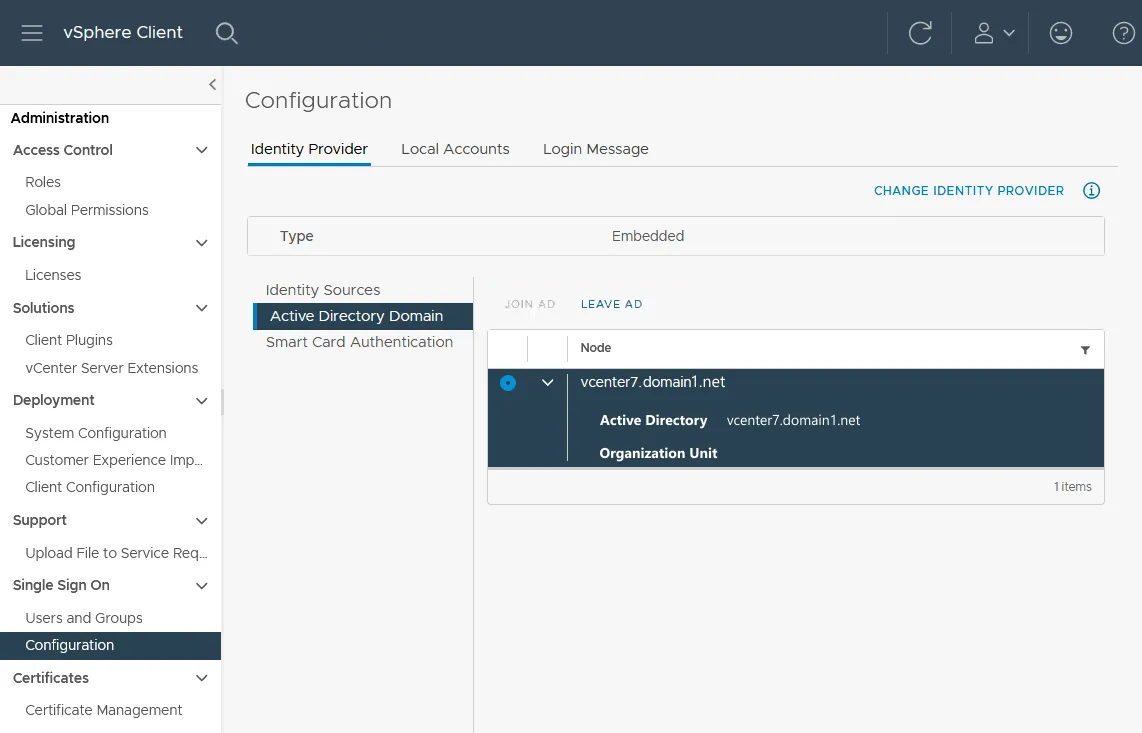

- Após a reinicialização do vCenter, você pode ir para Administração > Logon Único > Configuração > Provedor de Identidade > Domínio do Active Directory (como você fez anteriormente) e garantir que a conexão com o controlador de domínio seja bem-sucedida e que seu vCenter agora seja um membro do domínio.

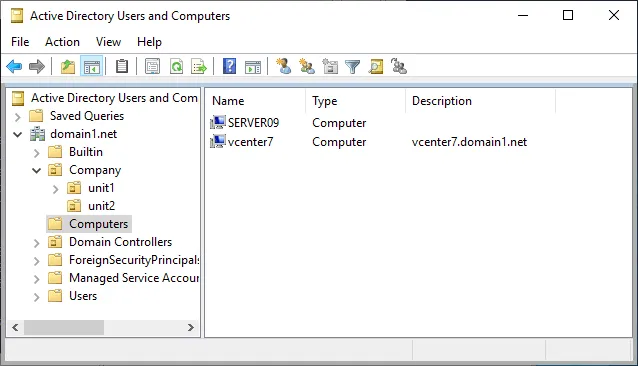

- Você também pode garantir que sua máquina vCenter tenha se juntado ao domínio no Windows Server atuando como um controlador de domínio. Para isso, abra Usuários e Computadores do Active Directory, selecione seu domínio e clique em Computadores. Você pode ver que nossa máquina vcenter7 é um membro do nosso domínio do Active Directory na captura de tela abaixo.

Adicionando a fonte de identidade

Depois que o Appliance do vCenter Server (VCSA) foi integrado ao domínio e reiniciado, estamos prontos para adicionar nossa fonte de identidade do Active Directory:

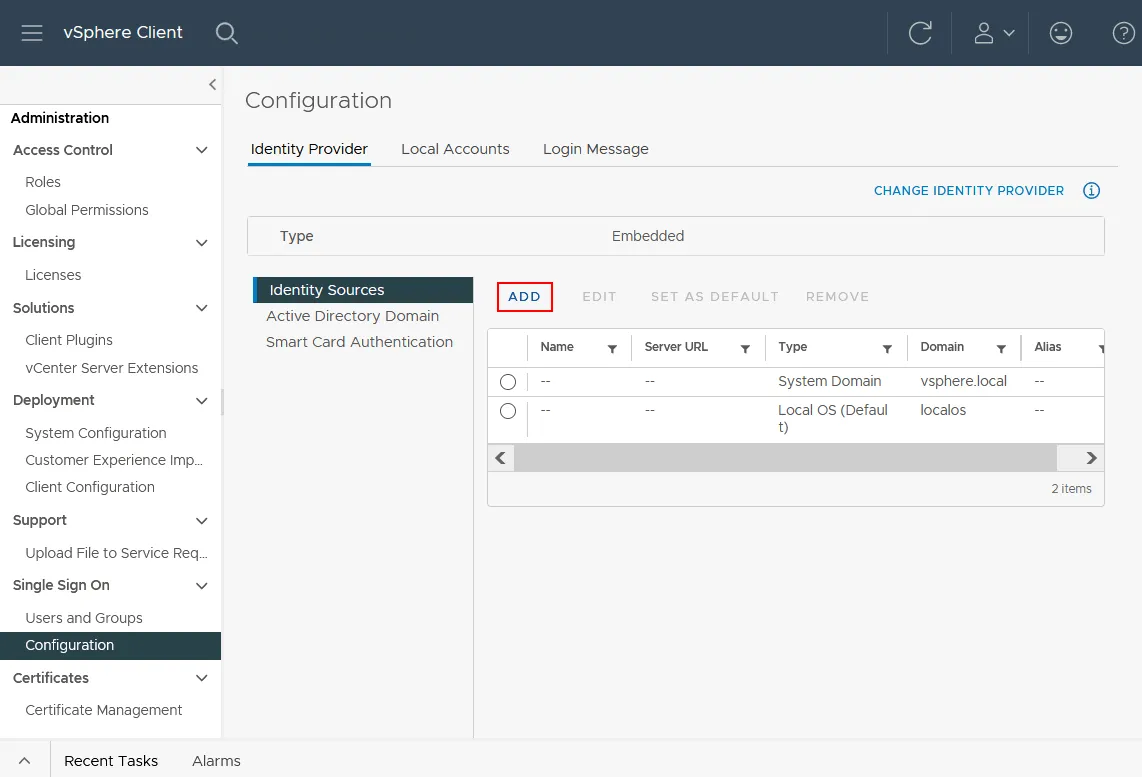

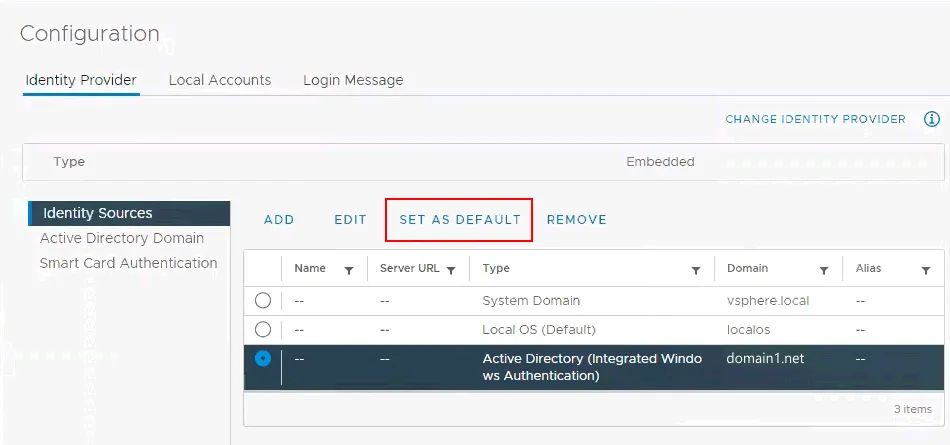

- Volte para Administração e clique em Configuração no menu Entrada Única. Clique em Fontes de Identidade na aba Fornecedor de Identidade e então clique no botão ADICIONAR para adicionar uma fonte de identidade.

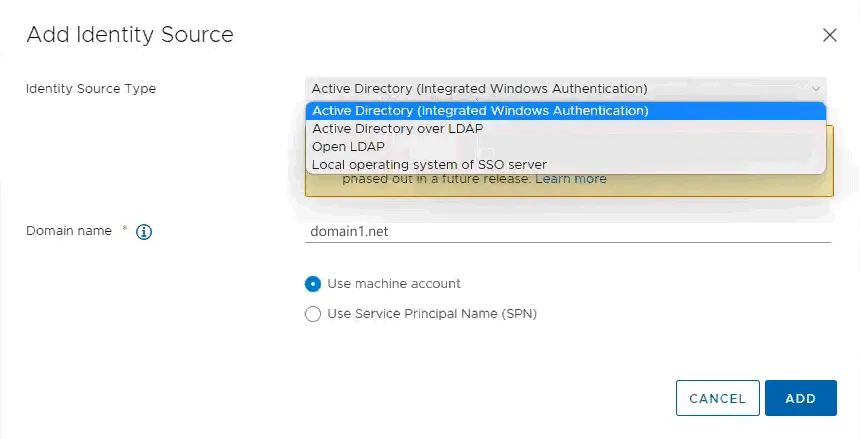

- Selecionamos a opção Active Directory (Autenticação Integrada do Windows). Agora que integramos nosso vCenter ao domínio, o campo Nome do Domínio é preenchido automaticamente com o nome do nosso domínio. Podemos deixar a opção Usar conta da máquina como a opção padrão aqui. Por fim, complete a configuração da fonte de identidade e clique em Adicionar.

- Agora, sob a fonte de identidade, podemos ver nosso domínio. Você pode clicar em Definir como padrão para usar este domínio do Active Directory por padrão.

Em seguida, você pode criar funções no vCenter e atribuir privilégios a essas funções e depois associar uma função a um usuário do Active Directory.

Conclusão

Ter um sistema centralizado para autenticação de usuários em seu ambiente e usar o Active Directory para autenticação de usuários do vSphere é útil em muitas situações. Certifique-se de fazer backup do seu controlador de domínio do Active Directory e do appliance do vCenter Server regularmente para evitar tempo de inatividade e problemas causados pela incapacidade de autenticar usuários e gerenciar a infraestrutura. O NAKIVO Backup & Replication é uma solução completa de proteção de dados para ambientes VMware vSphere. Use a solução para fazer backup de suas VMs e aplicativos como o Microsoft Active Directory.

Source:

https://www.nakivo.com/blog/vmware-vsphere-active-directory-integration/