Você já se viu perdido no labirinto das linhas de comando, se perguntando quem você é dentro do seu sistema de computador? Adivinha só? Você não está sozinho nesta busca pela autodescoberta dentro do reino digital. Não se preocupe, porém! O comando whoami pode ajudar a revelar sua identidade digital.

Neste tutorial, você entenderá a perspectiva do seu sistema sobre você e obterá insights que elevarão sua habilidade técnica para um novo patamar.

Prepare-se, pois você está prestes a descobrir um lado de si mesmo que estava escondido à vista de todos!

Pré-requisitos

Antes de mergulhar de cabeça no intricado mundo da identificação de usuário do sistema operacional, certifique-se de ter acesso a um computador com Windows, macOS ou Linux. Este tutorial utiliza o Windows 11 e o macOS 12.5 (Monterey) para demonstrações.

Recuperando o Nome de Usuário Logado via o Comando whoami

Cada usuário tem uma identidade distinta que governa seu acesso e ações. Explorar sua identidade não se trata apenas de digitar comandos; é sobre revelar as camadas de sua identidade digital.

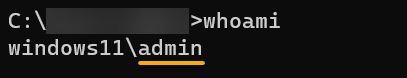

Abra um terminal ou PowerShell e execute o comando whoami abaixo para adquirir informações sobre o usuário atualmente logado.

Abaixo, a saída exibe o nome de usuário (ou seja, admin) associado à sessão atual.

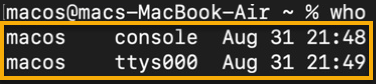

Agora, execute o seguinte comando who, no macOS, para listar todos os usuários conectados em seu sistema macOS.

? Este comando não existe no Windows.

A saída abaixo indica que o usuário macos fez login duas vezes, uma através do console e outra através do terminal ttys000. Ambos os logins começaram em 31 de agosto em horários diferentes (21:48 e 21:49).

Usuários que abrem múltiplas janelas de terminal ou fazem login várias vezes podem ser designados com diferentes nomes de dispositivos de terminal, como ttys001, ttys002, e assim por diante. Esses nomes de dispositivos ajudam a identificar e gerenciar outras sessões de terminal ocorrendo simultaneamente no sistema.

Verificação da Associação de Grupo de um Usuário

Além do uso básico, o comando whoami oferece opções adicionais para fornecer informações mais detalhadas sobre o usuário atual. Dê um passo adiante para entender a intricada teia de associações de grupos.

O comando whoami permite que você descubra uma camada fascinante da sua identidade digital – os grupos dos quais você faz parte. Esta visão valiosa capacita você a navegar pelas permissões do sistema, direitos de acesso e ambientes colaborativos de forma mais eficaz.

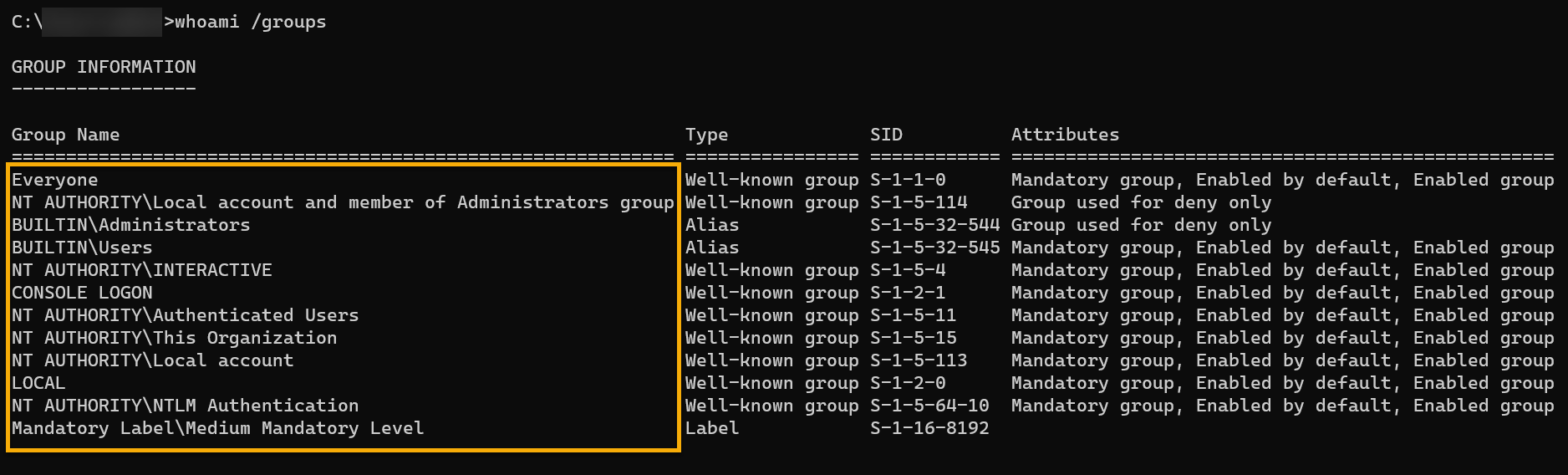

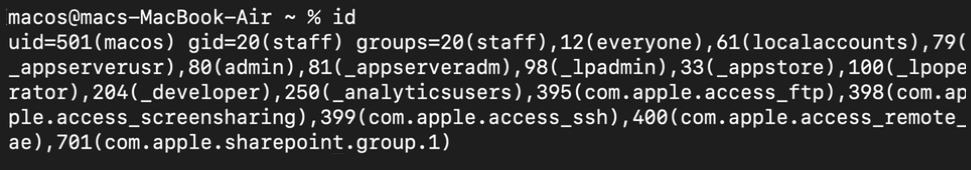

Execute o comando whoami abaixo para ver a associação de grupos da sua conta de usuário (/groups).

A saída abaixo exibe uma lista de grupos aos quais seu usuário atual pertence, fornecendo informações valiosas sobre direitos de acesso e privilégios.

Os grupos de usuários simplificam o processo de atribuição de permissões e direitos de acesso. Em vez de configurar permissões individuais para cada usuário, você pode atribuir permissões a grupos e usuários que são membros desses grupos para herdar as permissões do grupo.

Obtenção do Identificador de Segurança do Usuário (SID)

Seu SID de usuário é seu cartão de identificação digital dentro do seu domínio Windows. Assim como seu ID físico ajuda a acessar determinados lugares, o SID ajuda seu sistema a gerenciar quem pode acessar o quê.

O SID age como um segurança, garantindo que apenas usuários autorizados possam acessar recursos, arquivos e pastas específicos configurando permissões granulares.

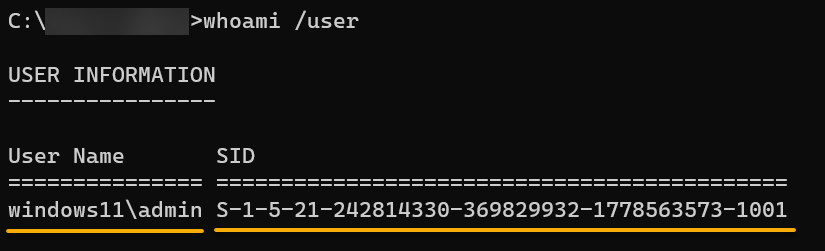

Execute o seguinte comando para recuperar o SID do usuário atual (/user).

Abaixo, junto com o nome de usuário, está o SID correspondente do usuário (para Windows), que inclui uma série de componentes numéricos que identificam o seguinte:

- Revisão – Indica a versão da estrutura do SID.

- Autoridade de Identificação – Um valor único atribuído a cada autoridade que gera SIDs.

- Identificador de Domínio – Representa o domínio ou autoridade de segurança.

- Identificador Relativo (RID) – Um número único atribuído a cada principal de segurança dentro do domínio.

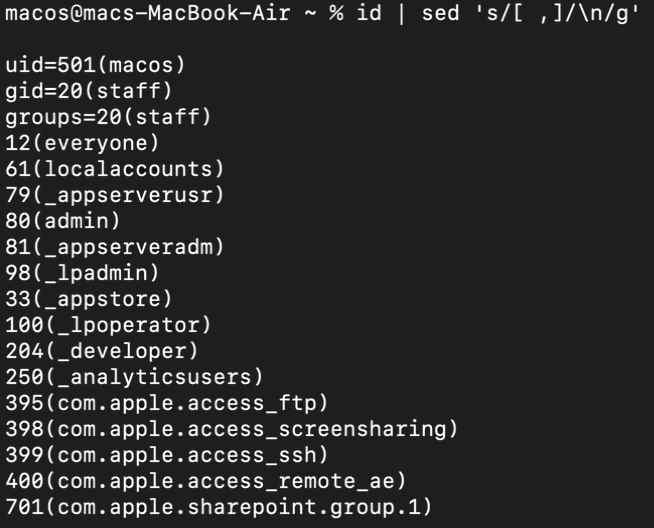

Em um sistema macOS/Linux, o comando id exibe informações de usuário e grupo, incluindo o nome de usuário, UID (ID do usuário), GID (ID do grupo) e IDs de grupo suplementares conforme abaixo.

Exibindo os Privilégios de Segurança do Usuário Logado

O comando whoami não se trata apenas de conhecer seu nome de usuário, mas também é uma chave para entender a extensão de sua autoridade digital. Adentre um reino que afeta diretamente como você interage com seu ambiente digital — privilégios de segurança.

Privilégios se referem a direitos e permissões específicos que controlam as ações de sua conta de usuário no sistema. Ao entender quais privilégios estão habilitados ou desabilitados, você pode identificar vulnerabilidades potenciais e tomar medidas apropriadas para mitigá-las.

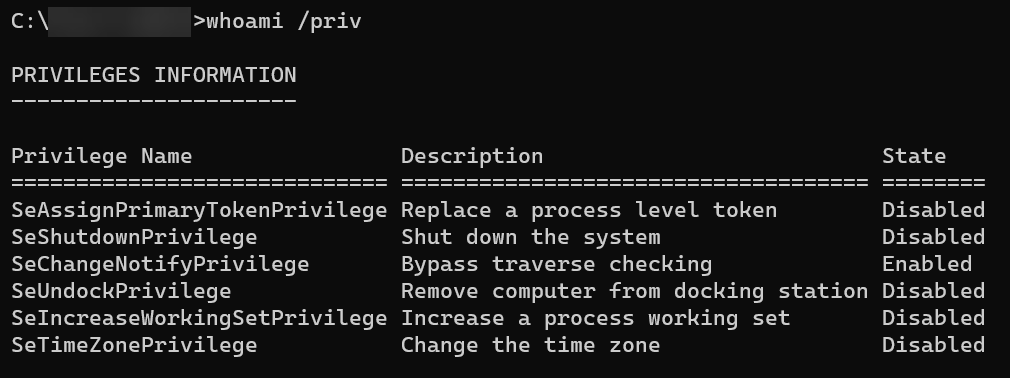

Execute o comando abaixo para exibir os privilégios de segurança do usuário atual (/priv).

? Sistemas baseados em Unix não têm um equivalente direto do comando do Windows

whoami /priv. Em vez disso, o comandoidougroupspodem ser alternativas. Privilégios de segurança são gerenciados por meio de permissões de arquivo, contas de usuário e mecanismos de controle de acesso.

Você verá uma saída semelhante à ilustrada abaixo, onde:

- Nome do Privilégio – Mostra os nomes dos diferentes privilégios disponíveis para o usuário.

- Descrição – Uma breve descrição do que cada privilégio permite que o usuário faça.

- Estado – Indica o estado atual de cada privilégio para o usuário, e existem dois estados possíveis da seguinte forma:

| State | Details |

|---|---|

| Enabled | Indicates the user has been granted that specific privilege and can exercise the associated actions on the system. |

| Disabled | Indicates the user does not have the corresponding privilege and is not allowed to perform actions associated with that privilege. |

Formatando a Saída do Comando whoami

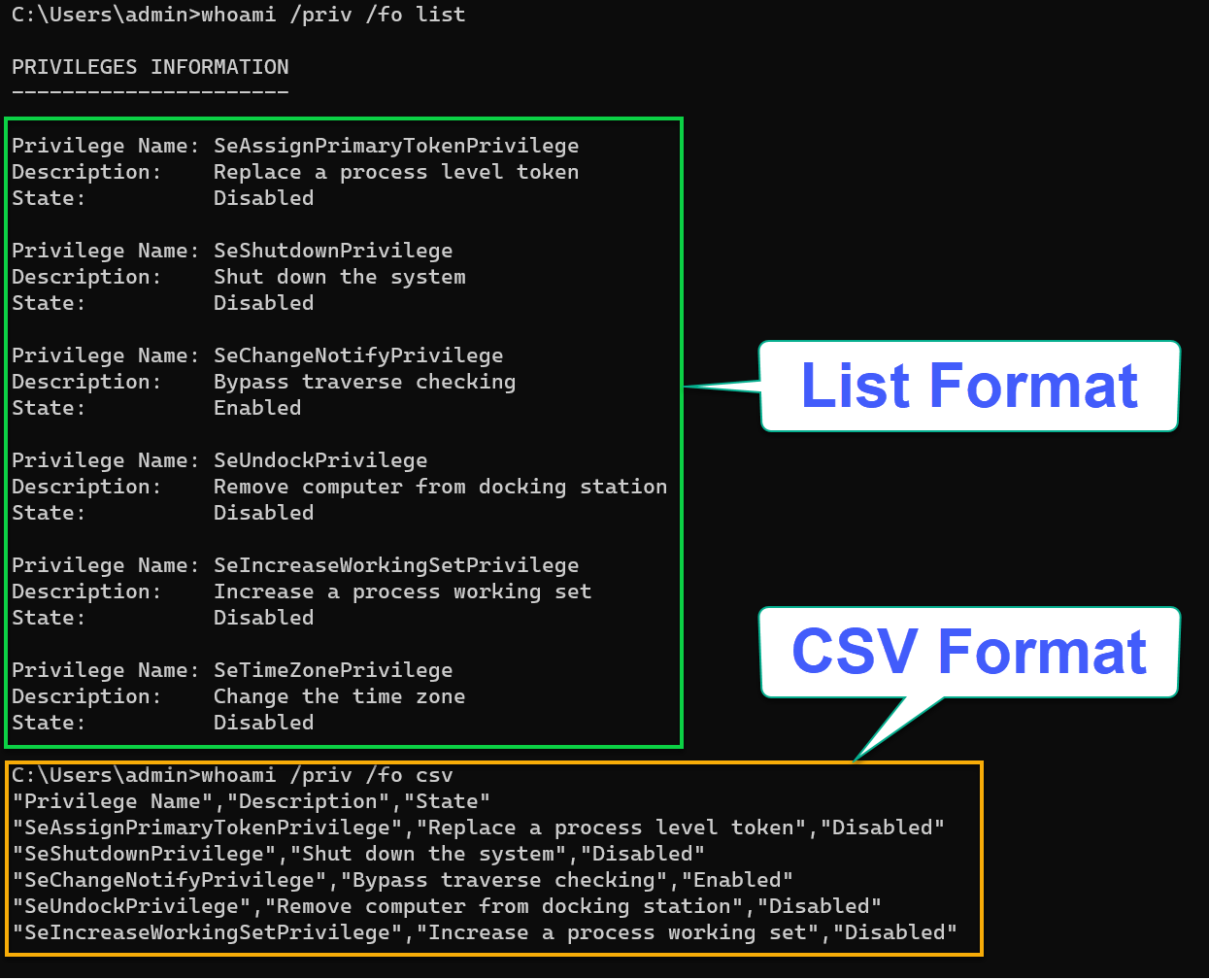

Formatar a saída do comando whoami pode parecer um detalhe pequeno, mas é um truque útil que pode tornar sua vida no terminal muito mais suave. O comando whoami possui opções para escolher o formato de saída que melhor atenda às suas necessidades: uma lista ou um formato CSV.

Execute cada comando whoami abaixo para mostrar os privilégios de segurança do usuário atual (/priv) em dois formatos diferentes.

O formato de lista (/fo list) pode ser útil se você deseja uma exibição mais compacta. Mas se você precisa de informações para processamento adicional ou análise em um aplicativo de planilha, o formato CSV (/fo csv) é mais apropriado.

Como ilustrado abaixo, em vez de piscar para um emaranhado de caracteres, você obtém uma saída limpa e organizada.

Seja você um usuário casual ou um ninja do terminal, formatar a saída do comando whoami não se trata apenas de estética, mas de comunicação eficaz.

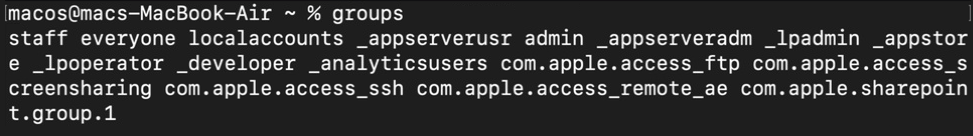

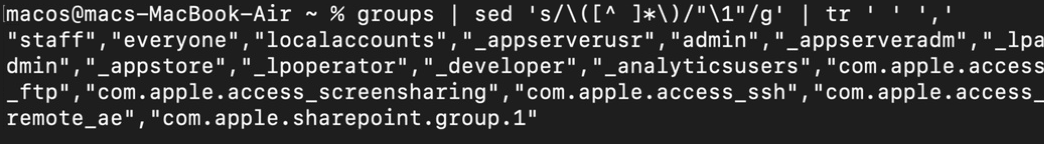

whoami command’s outputAlternativamente, execute o comando id ou groups, encadeado (|) com o comando de editor de fluxo (sed) para formatar a saída, como mostrado abaixo. Sistemas baseados em Unix não possuem comandos equivalentes para whoami /priv /fo list ou whoami /priv /fo csv.

Os comandos abaixo usam Regex para realizar o seguinte:

- Substituir espaços e vírgulas (

[ ,]) delimitadores por nova linha (/\n/) para cada string. - Substituir espaços por vírgulas (

tr ' ' ','), capturar textos não espaçados (\([^ ]*\)), e envolvê-los com aspas duplas ("\1").

id command’s output in list format

groups command’s output in csv formatConclusão

Ao longo deste tutorial, você mergulhou na arte intricada de descobrir e entender identidades de usuário via comando whoami. Você aprendeu a adquirir o nome de usuário, a associação ao grupo e até mesmo o identificador de segurança do usuário (SID).

Com sua compreensão da identificação do usuário para várias tarefas administrativas, solução de problemas de permissões e garantia de acesso seguro ao sistema estão ao seu alcance.

Agora, por que não se imergir no mundo dos mecanismos de autenticação e autorização? Que tal autenticação de múltiplos fatores (MFA), controle de acesso baseado em função (RBAC) e controle de acesso baseado em atributos (ABAC)? Compreender como esses mecanismos funcionam pode melhorar significativamente sua compreensão sobre gerenciamento de usuários e segurança do sistema.