¿Alguna vez te has encontrado perdido en el laberinto de líneas de comando, preguntándote quién eres dentro de tu sistema informático? ¡Adivina qué! No estás solo en esta búsqueda de autodescubrimiento dentro del ámbito digital. ¡No te preocupes, sin embargo! El comando whoami puede ayudar a revelar tu identidad digital.

En este tutorial, comprenderás la perspectiva de tu sistema sobre ti y obtendrás ideas que elevarán tu destreza tecnológica a un nivel completamente nuevo.

¡Prepárate porque estás a punto de descubrir un lado de ti mismo que ha estado oculto a simple vista!

Prerrequisitos

Antes de sumergirte de cabeza en el intrincado mundo de la identificación de usuarios del sistema operativo, asegúrate de tener acceso a una máquina con Windows, macOS o Linux. Este tutorial utiliza Windows 11 y macOS 12.5 (Monterey) para las demostraciones.

Obtención del Nombre de Usuario Iniciado Sesión mediante el Comando whoami

Cada usuario tiene una identidad distinta que rige su acceso y acciones. Explorar tu identidad no se trata solo de escribir comandos; se trata de desvelar las capas de tu identidad digital.

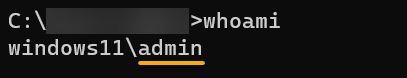

Abre un terminal o PowerShell y ejecuta el siguiente comando whoami para obtener información sobre el usuario que ha iniciado sesión actualmente.

A continuación, la salida muestra el nombre de usuario (es decir, admin) asociado con la sesión actual.

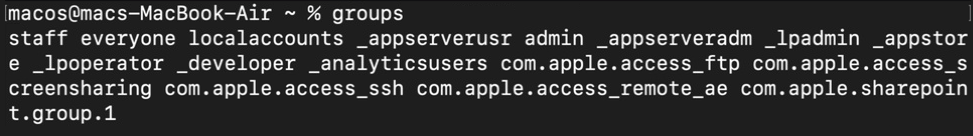

Ahora, ejecuta el siguiente comando who, en macOS, para listar todos los usuarios conectados en tu sistema macOS.

? Este comando no existe en Windows.

La salida a continuación indica que el usuario macos inició sesión dos veces, una a través de la consola y otra a través del terminal ttys000. Ambos inicios de sesión ocurrieron el 31 de agosto en diferentes momentos (21:48 y 21:49).

Los usuarios que abren múltiples ventanas de terminal o inician sesión varias veces pueden recibir diferentes nombres de dispositivos terminales como ttys001, ttys002, y así sucesivamente. Estos nombres de dispositivos ayudan a identificar y gestionar otras sesiones de terminal que ocurren simultáneamente en el sistema.

Verificar la membresía de un usuario en un grupo

Además del uso básico, el comando whoami ofrece opciones adicionales para proporcionar información más detallada sobre el usuario actual. Avanza un paso más en la comprensión de la intrincada red de pertenencia a grupos.

El comando whoami te permite descubrir un fascinante aspecto de tu identidad digital: los grupos a los que perteneces. Esta visión invaluable te prepara para navegar de manera más efectiva entre permisos del sistema, derechos de acceso y entornos colaborativos.

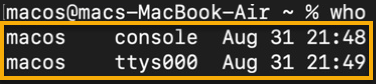

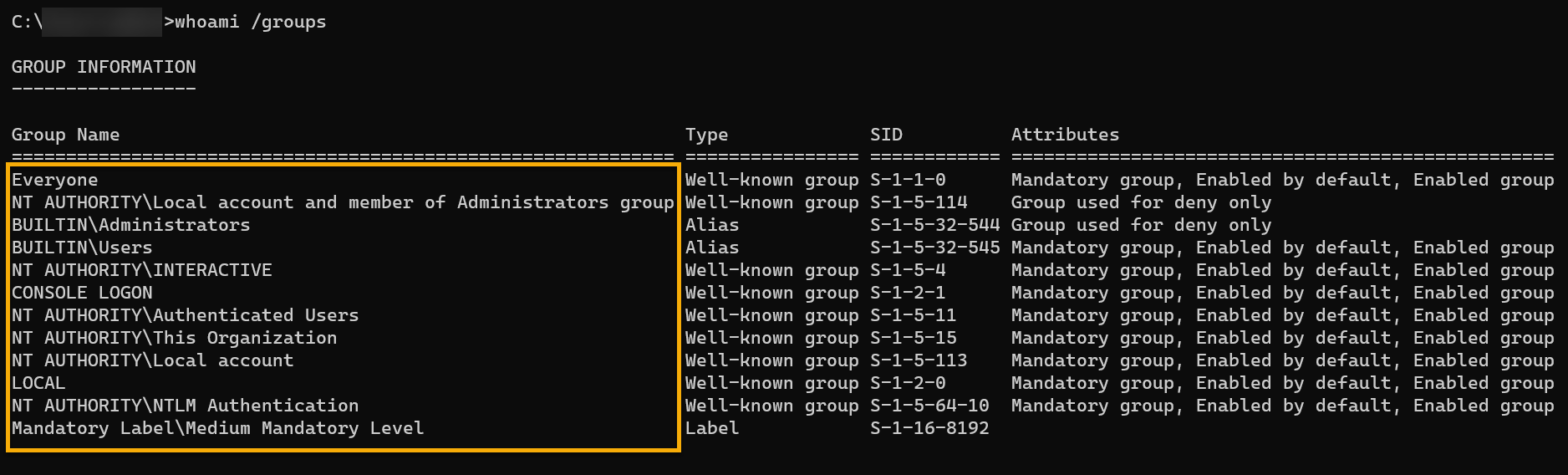

Ejecuta el comando whoami a continuación para ver la membresía del grupo de tu cuenta de usuario (/groups).

La siguiente salida muestra una lista de grupos a los que pertenece su usuario actual, proporcionando información valiosa sobre los derechos de acceso y privilegios.

Los grupos de usuarios simplifican el proceso de asignación de permisos y derechos de acceso. En lugar de establecer permisos individuales para cada usuario, puede asignar permisos a grupos y a los usuarios que son miembros de esos grupos para heredar los permisos del grupo.

Obtención del Identificador de Seguridad del Usuario (SID)

Su SID de usuario es su tarjeta de identificación digital dentro de su dominio de Windows. Al igual que su identificación física le ayuda a acceder a ciertos lugares, el SID ayuda a su sistema a gestionar quién puede acceder a qué.

El SID actúa como un guardia de seguridad, asegurando que solo los usuarios autorizados puedan acceder a recursos específicos, archivos y carpetas configurando permisos detallados.

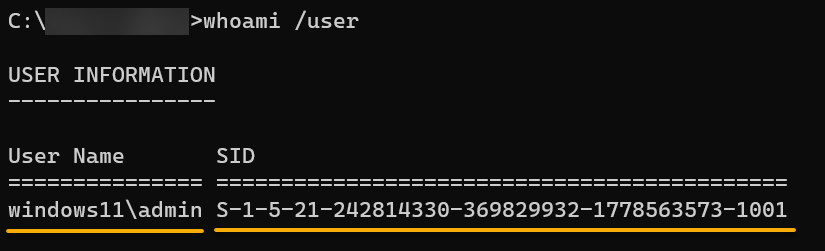

Ejecute el siguiente comando para recuperar el SID (/usuario) del usuario actual.

A continuación, junto con el nombre de usuario, se encuentra el SID correspondiente del usuario (para Windows), que incluye una serie de componentes numéricos que identifican lo siguiente:

- Revisión – Indica la versión de la estructura SID.

- Autoridad de Identificación – Un valor único asignado a cada autoridad que genera SIDs.

- Identificador de Dominio – Representa el dominio o la autoridad de seguridad.

- Identificador Relativo (RID) – Un número único asignado a cada principal de seguridad dentro del dominio.

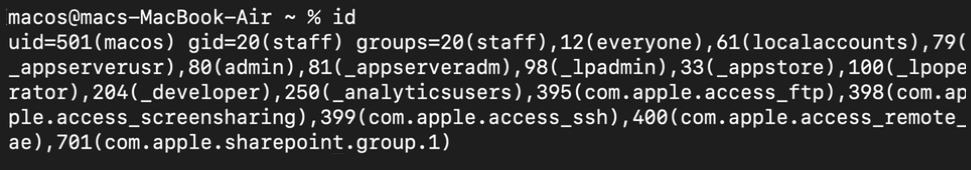

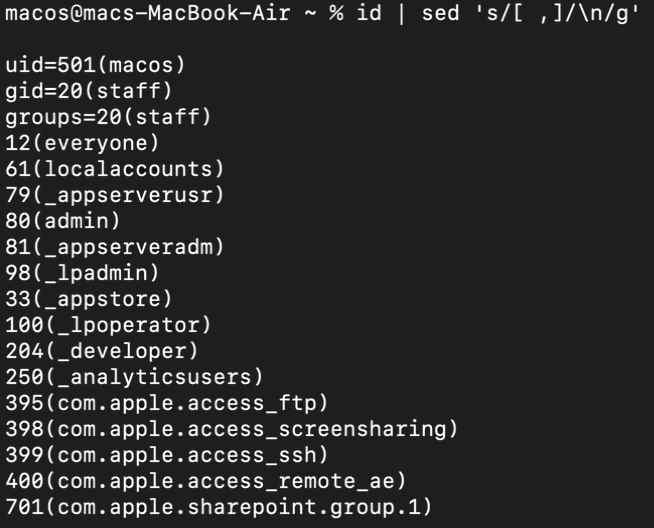

En un sistema macOS/Linux, el comando id muestra información sobre el usuario y el grupo, incluyendo el nombre de usuario, UID (identificador de usuario), GID (identificador de grupo) y los IDs de grupo suplementarios como se muestra a continuación.

Mostrando los Privilegios de Seguridad del Usuario Conectado

El comando whoami no se trata solo de conocer tu nombre de usuario, sino también de entender la extensión de tu autoridad digital. Adéntrate en un reino que afecta directamente cómo interactúas con tu entorno digital: los privilegios de seguridad.

Los privilegios se refieren a derechos y permisos específicos que controlan las acciones de tu cuenta de usuario en el sistema. Al entender qué privilegios están habilitados o deshabilitados, puedes identificar posibles vulnerabilidades y tomar medidas apropiadas para mitigarlas.

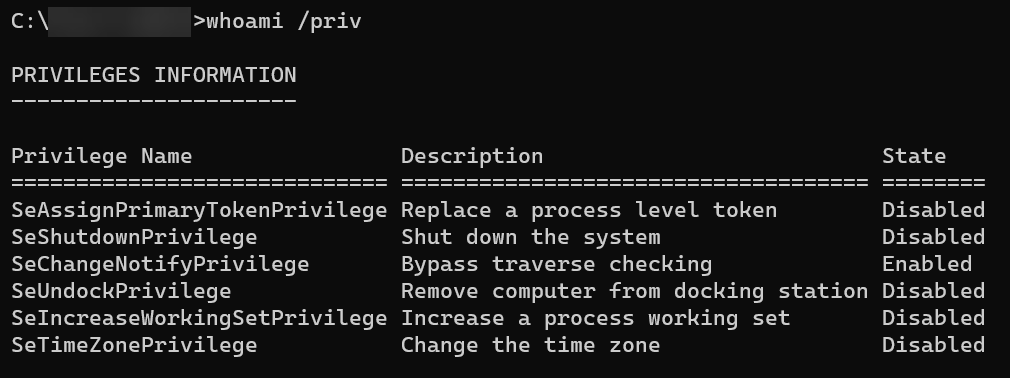

Ejecuta el siguiente comando para mostrar los privilegios de seguridad del usuario actual (/priv).

? Los sistemas basados en Unix no tienen un equivalente directo del comando

whoami /privde Windows. En su lugar, el comandoidogroupspueden ser alternativas. Los privilegios de seguridad se gestionan a través de permisos de archivo, cuentas de usuario y mecanismos de control de acceso.

Verás una salida similar a la ilustrada abajo, donde:

- Nombre del Privilegio – Muestra los nombres de los diferentes privilegios disponibles para el usuario.

- Descripción – Una breve descripción de lo que permite hacer cada privilegio al usuario.

- Estado – Indica el estado actual de cada privilegio para el usuario, y hay dos estados posibles de la siguiente manera:

| State | Details |

|---|---|

| Enabled | Indicates the user has been granted that specific privilege and can exercise the associated actions on the system. |

| Disabled | Indicates the user does not have the corresponding privilege and is not allowed to perform actions associated with that privilege. |

Formateando la salida del comando whoami

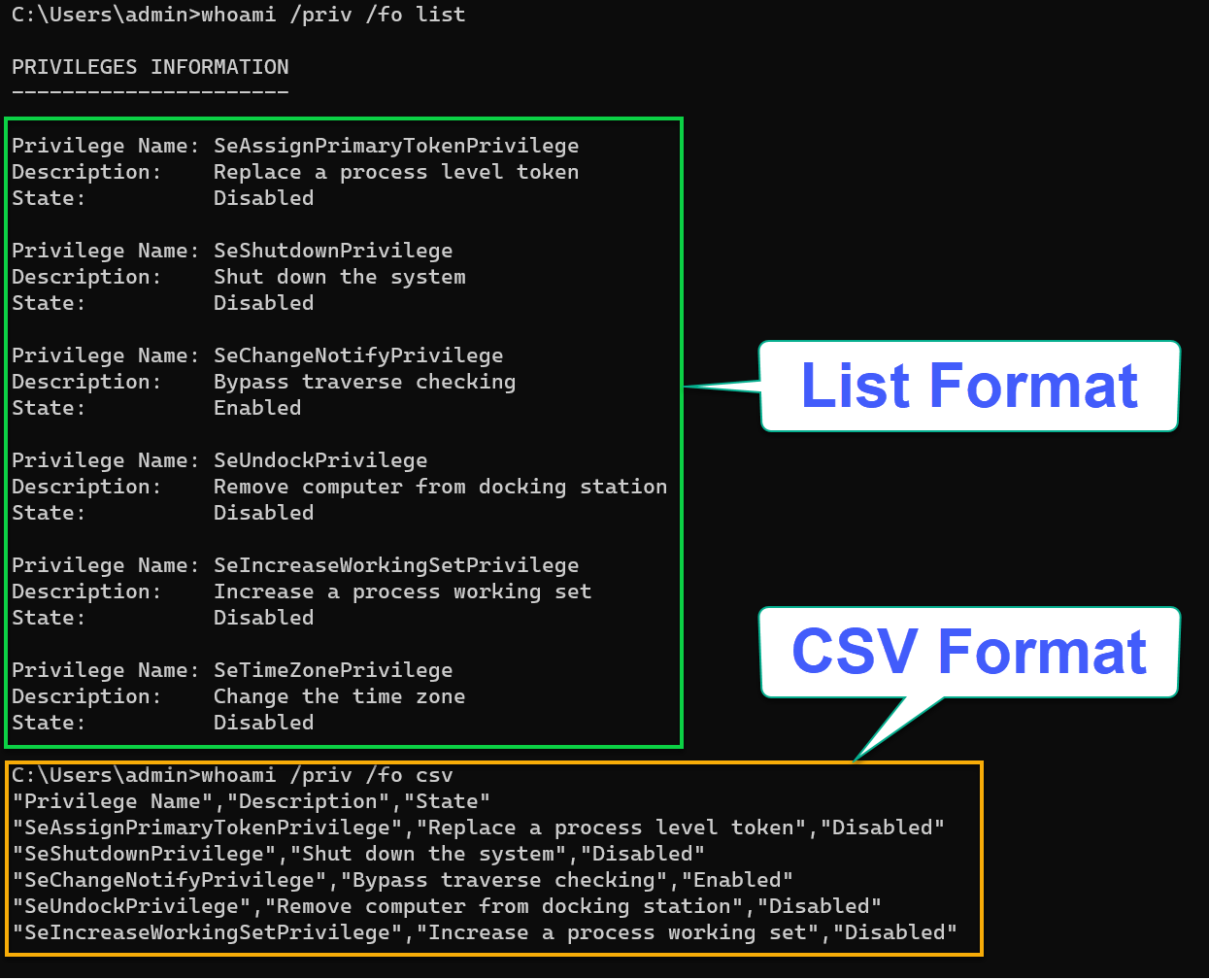

Formatear la salida del comando whoami puede parecer un detalle pequeño, pero es un truco ingenioso que puede facilitar tu vida en la terminal. El comando whoami tiene opciones para elegir el formato de salida que mejor se adapte a tus necesidades: una lista o un formato CSV.

Ejecuta cada comando whoami a continuación para mostrar los privilegios de seguridad del usuario actual (/priv) en dos formatos diferentes.

El formato de lista (/fo list) puede ser útil si deseas una visualización más compacta. Pero si necesitas información para procesamiento adicional o análisis en una aplicación de hoja de cálculo, el formato CSV (/fo csv) es más apropiado.

Como se ilustra a continuación, en lugar de entrecerrar los ojos ante un revoltijo de caracteres, obtienes una salida ordenada y organizada.

Ya seas un usuario casual o un ninja de la terminal, formatear la salida del comando whoami no se trata solo de estética, sino de comunicación efectiva.

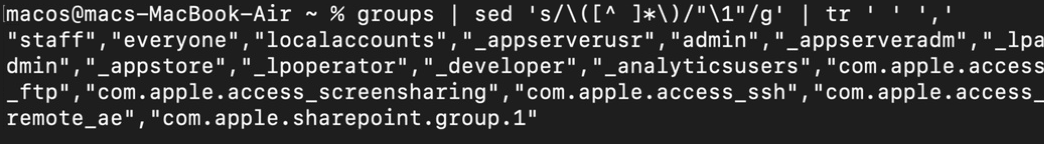

whoami command’s outputAlternativamente, ejecuta los comandos id o groups, canalizados (|) al comando del editor de secuencias (sed) para formatear la salida, como se muestra a continuación. Los sistemas basados en Unix no tienen comandos equivalentes para whoami /priv /fo list o whoami /priv /fo csv.

Los siguientes comandos utilizan expresiones regulares para realizar lo siguiente:

- Reemplazar los delimitadores de espacio y coma (

[ ,]) con salto de línea (/\n/) para cada cadena. - Reemplazar espacios con coma (

tr ' ' ','), capturar textos que no sean espacios (\([^ ]*\)), y encerrarlos entre comillas dobles ("\1").

id command’s output in list format

groups command’s output in csv formatConclusión

A lo largo de este tutorial, has profundizado en el arte intrincado de descubrir y entender las identidades de usuario a través del comando whoami. Has aprendido a obtener el nombre de usuario, la membresía del grupo e incluso el identificador de seguridad del usuario (SID).

Con tu comprensión de la identificación de usuario para diversas tareas administrativas, solución de problemas de permisos y garantía de un acceso seguro al sistema, tienes todo al alcance de tu mano.

Ahora, ¿por qué no te sumerges en el mundo de los mecanismos de autenticación y autorización? ¿Qué tal la autenticación multifactor (MFA), el control de acceso basado en roles (RBAC) y el control de acceso basado en atributos (ABAC)? Comprender cómo funcionan estos mecanismos puede mejorar significativamente tu comprensión de la gestión de usuarios y la seguridad del sistema.