Strategieën en Tools voor het Back-uppen van Active Directory (Beste Praktijken). Active Directory vormt de hoeksteen van de IT-infrastructuur van ondernemingen, en dient als een robuuste LDAP-oplossing die essentiële diensten zoals authenticatie en DNS ondersteunt. De naadloze werking van deze diensten is van vitaal belang voor de bedrijfscontinuïteit, waardoor de betrouwbaarheid van Active Directory een cruciaal aspect is van de IT-servicelevering. Om de ononderbroken functionaliteit te waarborgen, moeten organisaties uitgebreide back-up- en rampenherstelstrategieën vaststellen en de juiste tools selecteren.

Deze tekst gaat dieper in op de kritieke componenten van back-up en herstel van Active Directory. Van het begrijpen wat er moet worden back-upped tot het selecteren van de juiste tools en het implementeren van teststrategieën, verkennen we de essentiële aspecten van het beschermen van deze cruciale dienst.

Strategie voor het Back-uppen van Active Directory

Wat te back-uppen in Active Directory

Het eerste is om te identificeren wat er moet worden back-upped. In een scenario waarin je een enkele domeincontroller hebt (wat niet wordt aanbevolen), moet je een volledige serverback-up uitvoeren. Om er zeker van te zijn dat je een bare-metal herstel kunt uitvoeren, indien nodig.

In geval van meerdere domeincontrollers, overweeg het volgende:

- Back-uppen van de systeemstatus (kritieke systeemcomponenten, zoals de register, de SYSVOL map en de Active Directory database) is voldoende.

- Het back-uppen van slechts één server per fysieke locatie is voldoende, omdat ze gekopieerd worden en allemaal dezelfde informatie hebben.

- In een multi- domeinomgeving moet u minstens één domeincontroller uit elke domein in uw bos back-uppen.

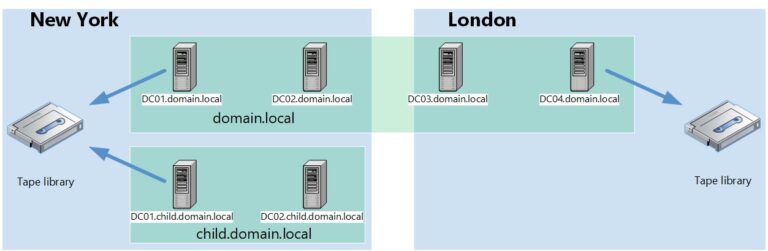

Bijvoorbeeld, in het onderstaande diagram, is er een Active Directory-infrastructuur met 2 fysieke locaties en 2 domeinen – het rootdomein domain.local en het subdomein child.domain.local.

Hier back-uppen we drie domeincontrollers – twee van domain.local, omdat het in twee locaties ligt, en een van child.domain.local.

Hoe vaak back-uppen

Deze beslissing hangt af van uw恢复 punt doel. Als het in orde is om een dag van wijzigingen die zijn geschreven naar de domeincontroller te verliezen, werkt dagelijkse back-uppen uitstekend. Het is ook nodig om de vereiste back-uptypen te identificeren. Hoe vaak moet u volledige back-ups en inkomende back-ups uitvoeren? Is het nodig om differentiële back-ups te maken? De meest populaire aanpak is het elke week een volledige back-up maken en dagelijkse inkomende back-ups.

Active Directory-back-uptools die u moet overwegen

Gewoonlijk ondersteunen systemen gerepliceerd tussen meerdere servers, zoals Active Directory, geen tijdreizen. Dit betekent dat wanneer de virtuele machine van de domeincontroller mislukt, je deze niet eenvoudig kunt herstellen vanuit een momentopname en terug kunt plaatsen in productie. Elke domeincontroller heeft een Update Sequence Number (USN) dat toeneemt telkens wanneer een nieuwe wijzigingsbewerking naar de database wordt geschreven. Als je bijvoorbeeld meerdere domeincontrollers hebt, en een daarvan mislukt en je deze hebt hersteld met behulp van de eenvoudige momentopname, is de USN ervan onjuist (verouderd, gelijk aan de USN-waarde vanaf het moment dat de momentopname werd genomen) en de replicatie is verbroken (een meer gedetailleerd voorbeeld is hier te vinden). Bovendien heeft elk object binnen de AD-database zijn eigen versie, wat ook in overweging moet worden genomen tijdens back-up/herstelbewerkingen. Daarom moeten alleen de tools die consistente herstelbewerkingen uitvoeren worden gebruikt voor het maken van back-ups van Active Directory. Gelukkig zijn er beschikbare tools, zowel ingebouwd in Windows Server als geleverd door derden.

Houd rekening met het volgende:

- Vereiste opties – als bijvoorbeeld de bedrijfsbeleidslijnen vereisen dat volledige en incrementele back-ups worden gemaakt, selecteer dan de tool die incrementele back-ups van Active Directory uitvoert.

- Doelback-upopslag – als je back-ups wilt opslaan met behulp van tape-opslag, moet je een oplossing van een derde partij aanschaffen, omdat de ingebouwde Windows Server Backup niet het schrijven naar tapes ondersteunt.

- Frequentie van herstel – kies voor regelmatig herstel van verwijderde objecten uit Active Directory een tool die het herstellen van individuele objecten mogelijk maakt zonder dat de hele database moet worden hersteld. Veel back-upsysteem van derden op enterprise-niveau maken het mogelijk om individuele objecten in een paar klikken te herstellen, bijvoorbeeld deze en deze

- Budget – moet altijd in overweging worden genomen. Als uw bedrijf geen budget heeft voor tools van derden, kan de ingebouwde Windows Server Backup in het besturingssysteem aan de essentiële behoeften voldoen.

Testen van het Active Directory-herstelproces

De gouden regel van back-ups is om altijd het herstelproces te testen. De situatie waarin een systeemingenieur denkt dat alles in orde is met hun back-up alleen omdat de back-uptool geen fouten geeft, komt zeer vaak voor. Dan, wanneer de daadwerkelijke ramp zich voordoet, blijkt dat de reservekopie inconsistent is en het herstel onmogelijk is. Om dergelijke scenario’s te voorkomen, is het cruciaal om het herstelproces minstens jaarlijks te testen. De goede praktijken zijn:

- Een goed gedocumenteerd plan van het herstelproces te maken.

Een testinfrastructuur te hebben waar u regelmatig hersteltests uitvoert. - Om een testinfrastructuur te hebben waarin je regelmatig hersteltests uitvoert.

- Om de wachtwoorden van de beheerders van de Directory Services Restore Mode (DSRM) van alle domeincontrollers veilig en beschikbaar te houden.

- Om regelmatig hersteltests uit te voeren met behulp van verschillende scenario’s.

Als je het wachtwoord van de DSRM-beheerder niet hebt, is het beter om het te resetten met behulp van de NTDSutil-tool, zoals hier beschreven, en ervoor zorgen dat het op een veilige plaats wordt opgeslagen om beschikbaar te zijn in geval van een ramp.

Scenario’s voor het herstellen van Active Directory

Scenario 1. Uitval van de enige domeincontroller

Als je slechts één domeincontroller hebt en deze uitvalt, overweeg dan het volgende:

- Herstel vanaf bare-metal is vereist.

- Er wordt een service-onderbreking verwacht – in tegenstelling tot andere scenario’s, herstel de server zo snel mogelijk om de impact te minimaliseren.

- Gegevensverlies wordt verwacht – alle wijzigingen die je hebt aangebracht in AD-objecten sinds de laatste back-up gaan verloren.

Zorg ervoor dat de back-ups regelmatig worden gemaakt (om het verlies van gegevens te minimaliseren) en er niet te veel inkomende back-ups zijn (er meer inkomende back-ups zijn, des te langer duurt de herstelproces). De algemeene aanpak is om elke avond een back-up te maken en minstens eenmaal per week een volledige back-up.

Dit scenario moet zoveel mogelijk worden vermijd, aangezien Active Directory is ontworpen voor hoge beschikbaarheid en geschikt is voor een multi-server-infrastructuur.

Scenario 2. Fout op Domain Controller in Multi-Server Infrastructure

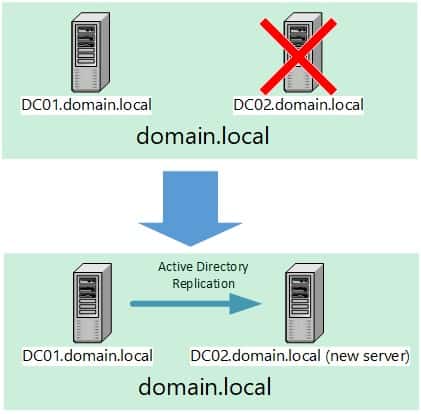

Bij verschillende domeincontrollers als er een van hen faalt, is er geen behoefte aan herstel van een back-up. Het is effectiever om de foutieve server en haar metadata uit de catalogus te verwijderen en een nieuwe server met dezelfde naam en IP-adres in te zetten. Het hoog niveau herstelproces is als volgt:

- Controleer of de foutieve server enige Flexible Single Master Operations (FSMO) rollen bezat. Als dat zo was, zijn de rollen aan een andere controller over te dragen met behulp van de NTDSutil-tool of PowerShell, zoals beschreven in dit artikel

- Verwijder de foutieve server en schoon zijn metadata op (de detailproces wordt beschreven hier).

- Implementeer een nieuwe virtuele machine met dezelfde naam en IP-adres. Het wordt aanbevolen de naam en het adres niet te veranderen, omdat domeincontrollers vaak als DNS-servers fungeren, en andere machines misschien het IP-adres van de mislukte domeincontroller als primaire DNS-server hebben ingesteld op hun netwerkkaartconfiguratie.

- Promoveer de nieuwe server tot de rol van domeincontroller.

Scenario 3. Herstellen van object Hard deleted uit Active Directory

Indien een object zoals een gebruiker, per ongeluk is verwijderd uit de catalogus, herstel het vanuit back-up. Als u een derde-partijgereedschap gebruikt voor back-up, volg dan de instructies van de leverancier. Als u Active Directory back-ups maakte met Windows Server Backup, gebruik dan het volgende hoogniveau herstelproces:

- Gebruik de back-up om de herstel domeincontroller te maken.

- Meld u aan bij de herstel domeincontroller met behulp van de DSRM-beheerderwachtwoord.

- Voer de autoritaire herstel uit van het object met behulp van het NTDSutil-hulpmiddel. Het herstelde toestand van het object wordt beschouwd als de meest actuele toestand door AD-replicatie, en wordt gekopieerd naar alle andere domeincontrollers.

- Gebruik de Ldifdetool om de groepsleden van het object te herstellen.

Meer gedetailleerde informatie vindt u in dit artikel.

Conclusie Active Directory Backupstrategieën en Tools (Best Practices)

Dit artikel beschrijft de essentiële elementen van Active Directory-backup en -herstel, en richt zich op de belangrijkheid van een goed gedefinieerde strategie.

Belangrijke conclusies omvatten het identificeren van wat u moet back-uppen, hoe vaak u moet back-uppen, en welke tools u moet gebruiken op basis van uw organisatie’s unieke vereisten en budget. Het testen van strategieën en best practices is ook gemarkeerd om een betrouwbaar herstelproces te verzekeren.

We hebben scenario’s onderzocht, variërend van het falen van een enkele domeincontroller tot het herstellen van permanent verwijderde objecten in Active Directory. In het volgende artikel onderzoeken we meer complexe scenario’s voor rampenherstel, waarbij we organisaties een uitgebreide gids bieden om hun Active Directory-infrastructuur te beschermen. Blijf op de hoogte voor het volgende deel, waar we dieper ingaan op het beschermen van dit kritieke onderdeel van enterprise IT.

Source:

https://infrasos.com/active-directory-backup-strategies-and-tools/