Heeft u een veilige, versleutelde manier nodig om toegang te krijgen tot uw internet? Waarom niet OpenVPN op Window Server gebruiken? Het opzetten van uw eerste VPN kan een uitdaging zijn, maar u bent hier aan het juiste adres!

In deze tutorial leert u hoe u een gratis VPN instelt en kwaadaardige entiteiten buiten uw Windows Server houdt.

Klaar om uw netwerk te beveiligen? Nou, duik er meteen in!

Vereisten

Deze tutorial zal een hands-on demonstratie zijn. Als u wilt meedoen, zorg er dan voor dat u het volgende hebt:

- A Windows Server – This tutorial uses Window Server 2019 R2.

- A client machine to test the VPN server – This demo uses Windows 10 64 bit.

- Maak verbinding met het bureaublad op een Windows Server via Remote Desktop (RDP) of uw voorkeursclient voor bureaubladbeheer – Deze demo gebruikt de standaard RDP vensterclient.

OpenVPN installeren op Window Server

OpenVPN werkt op verschillende besturingssystemen, maar het wordt niet standaard meegeleverd met uw OS-installatie. Begin deze tutorial door OpenVPN op uw server te installeren.

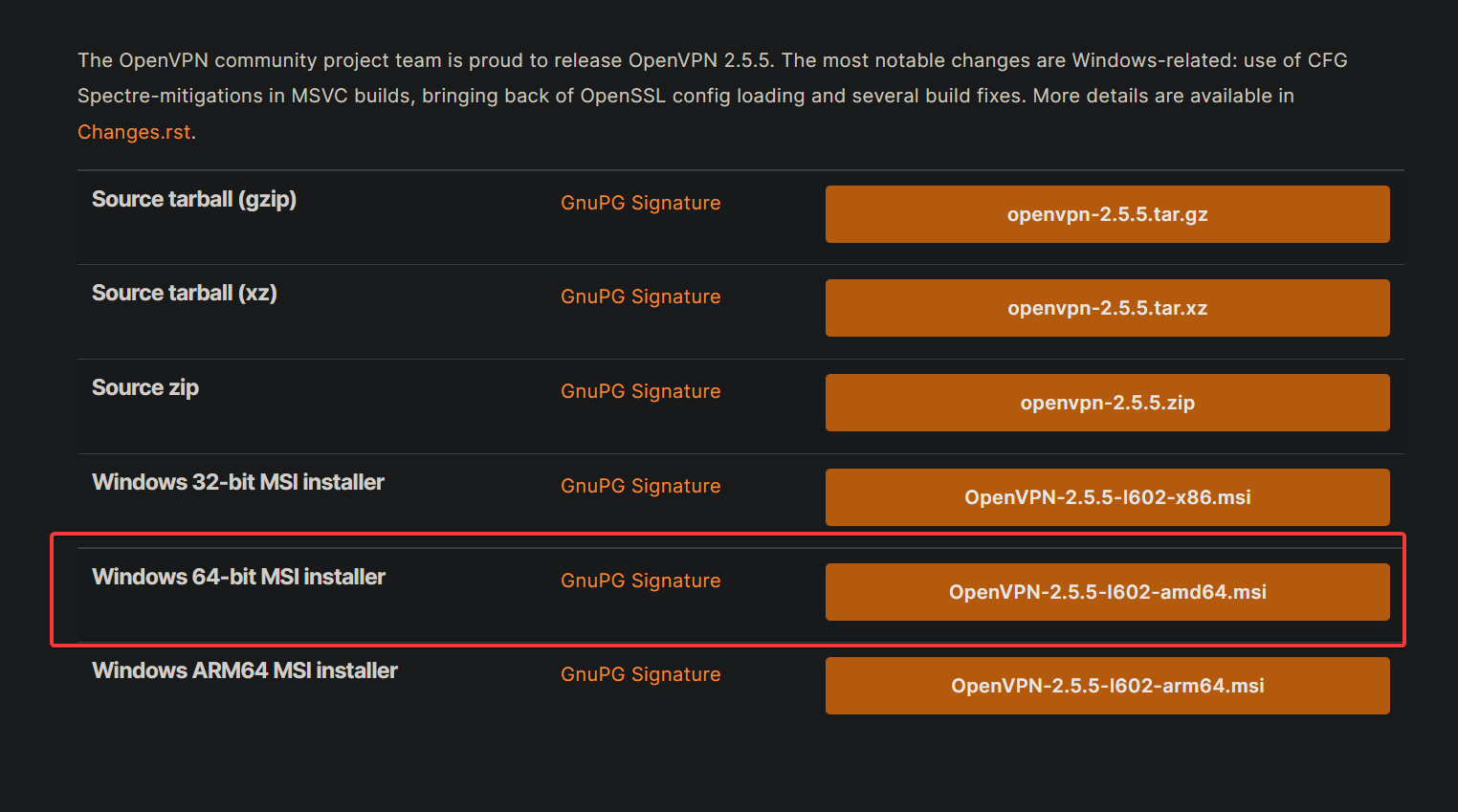

1. Open je favoriete browser en ga naar de OpenVPN download-pagina. Download het Windows 64-bits MSI-installatieprogramma naar je server en voer het installatieprogramma uit.

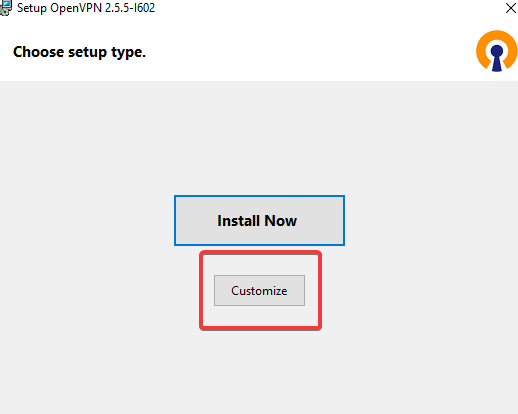

2. Klik vervolgens op Aanpassen op de eerste pagina van de installatiewizard, zoals hieronder weergegeven. De Aanpassen-optie stelt je in staat extra items te installeren voor je VPN-server.

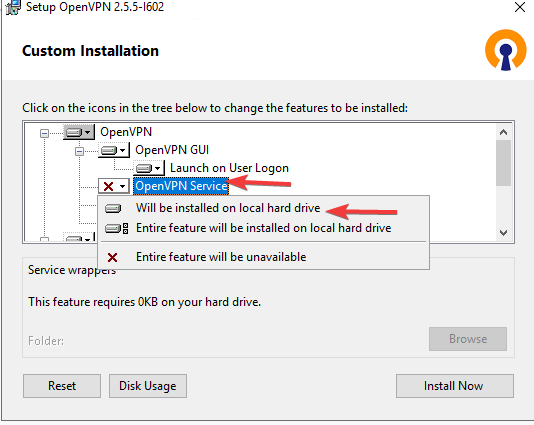

3. Op de pagina Aangepaste installatie, klik op het dropdown-menu OpenVPN-service —> Zal op de lokale harde schijf worden geïnstalleerd om de OpenVPN-service op je systeem te installeren. Deze optie activeert ook de OpenVPN-service bij het opstarten van je systeem.

4. Scroll nu naar beneden en klik op het dropdown-menu OpenSSL-hulpprogramma’s —> optie Zal op de lokale harde schijf worden geïnstalleerd. Deze optie maakt OpenSSL-bibliotheken en ontwikkelingsheaders beschikbaar voor de OpenVPN-service en is vereist voor bepaalde cryptografische functies van de OpenVPN-service.

Klik op Nu installeren om OpenVPN op je server te installeren.

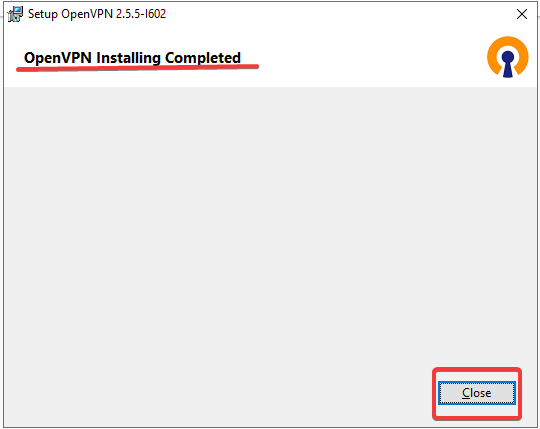

5. Klik ten slotte op Sluiten wanneer de installatie is voltooid.

Het genereren van certificaten en sleutels voor de server en clients

Je hebt nu OpenVPN geïnstalleerd op je server, maar hoe beveilig je de verbinding van je server naar de client(s)? Je zult certificaten en sleutels genereren voor je server en client(s).

Certificaten en sleutels worden gebruikt om een versleutelde verbinding te bieden tussen uw server en client(s). U krijgt een unieke openbare en privésleutel bij het genereren van een certificaat.

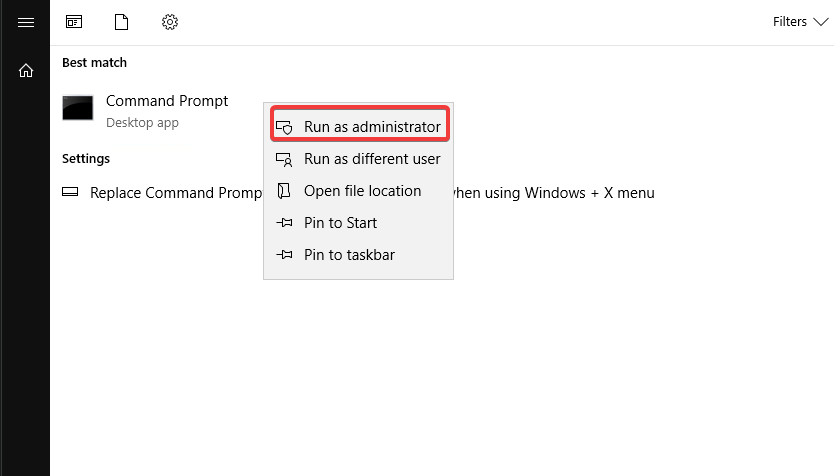

1. Open uw opdrachtprompt als beheerder. Sommige OpenVPN-opdrachten vereisen verhoogde rechten om uit te voeren.

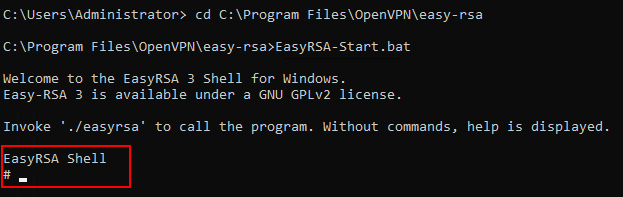

2. Voer vervolgens de onderstaande opdrachten uit om de easy-rsa shell te starten. De easy-rsa shell wordt gebruikt om certificaten, sleutels en configuraties te beheren.

EasyRSA zal uw belangrijkste opdrachtregelinterface zijn voor de rest van de tutorial.

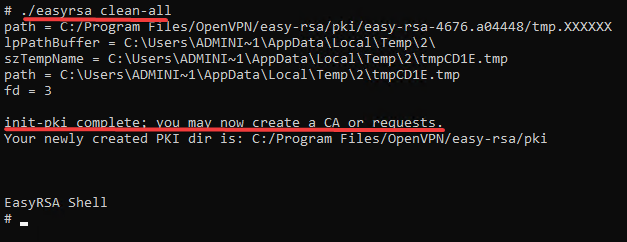

3. Voer de opdracht ./easyrsa clean-all hieronder uit om eventuele bestaande sleutels en configuraties te wissen. Met deze opdracht zorgt u ervoor dat u met een schone configuratie begint.

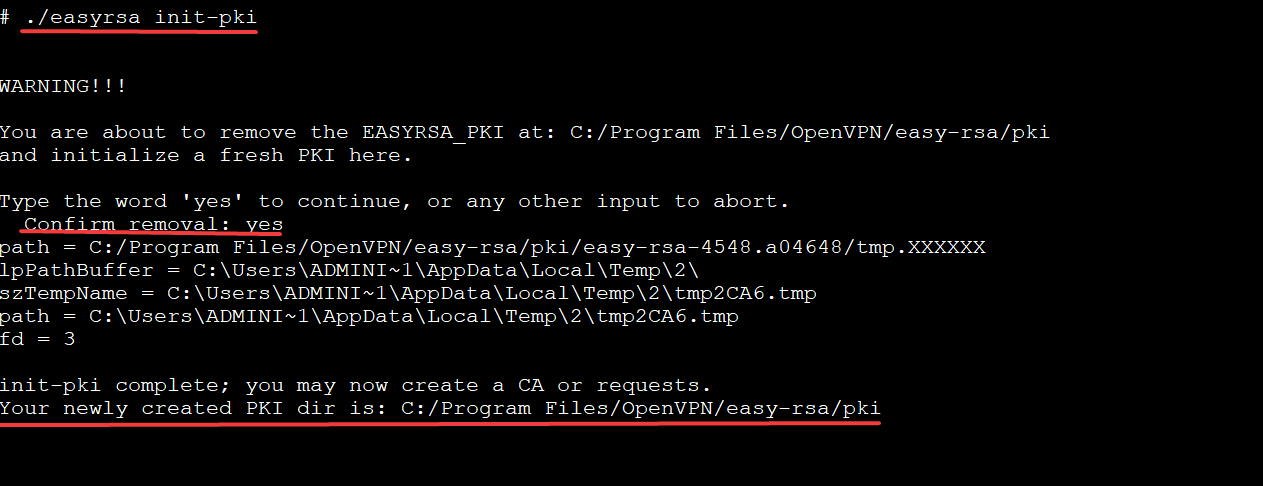

4. Voer nu de opdracht ./easyrsa init-pki uit om de Public Key Infrastructure (PKI) te initialiseren en een nieuwe mappenstructuur te maken voor uw certificaten en sleutels.

Public Key Infrastructure (PKI) is een raamwerk waarmee u openbare en privésleutels kunt maken en beheren voor uw server en client(s) om te gebruiken.

Typ ja in en druk op Enter om te bevestigen dat je eventuele bestaande sleutels wilt vernietigen en een nieuwe PKI wilt maken, zoals hieronder weergegeven.

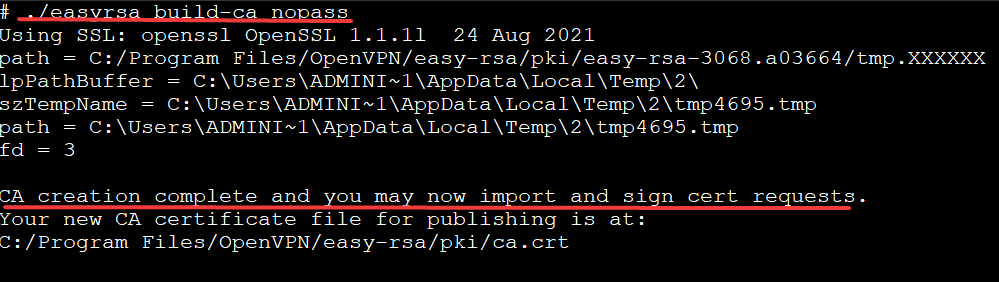

5. Voer de onderstaande opdracht uit om de Certificate Authority (CA) (build-ca) te maken. De CA is verantwoordelijk voor het uitgeven van certificaten aan servers en clients, het ondertekenen van die certificaten, het intrekken van certificaten, enzovoort.

De nopass-optie wordt gebruikt, zodat je niet telkens een wachtwoord hoeft in te voeren wanneer je de certificaten en sleutels naar je clients kopieert. ./easyrsa build-ca nopass

Bij het configureren van je VPN moet je een certificaat genereren voor je server en client(s) dat is ondertekend door de Certificate Authority (CA).

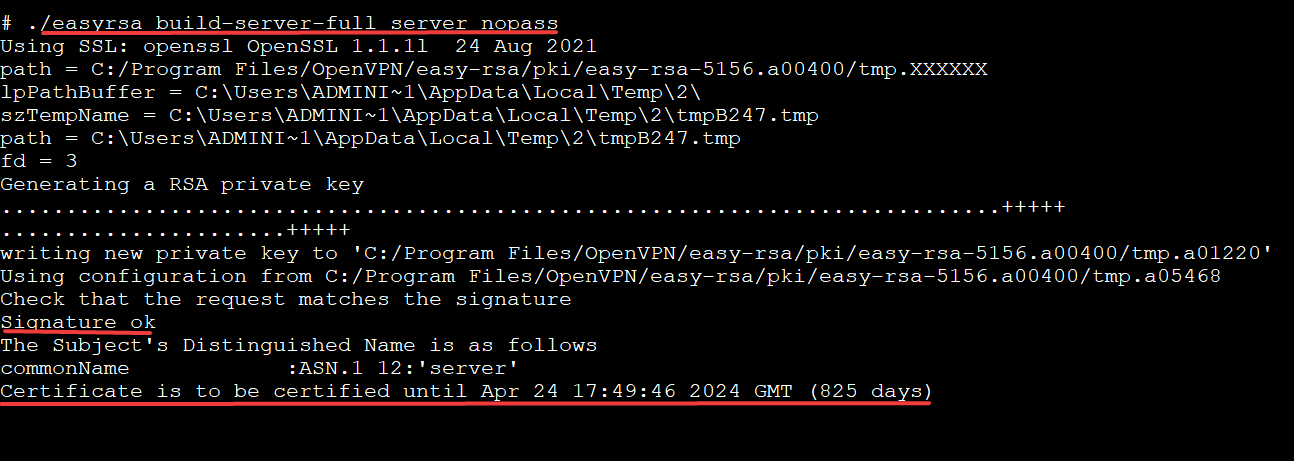

6. Voer de onderstaande opdracht uit om het servercertificaat en de sleutel te maken (build-server-full). Deze opdracht maakt het OpenVPN-servercertificaat en de sleutel, ondertekent het met je CA en plaatst de bestanden in de submap ‘keys’.

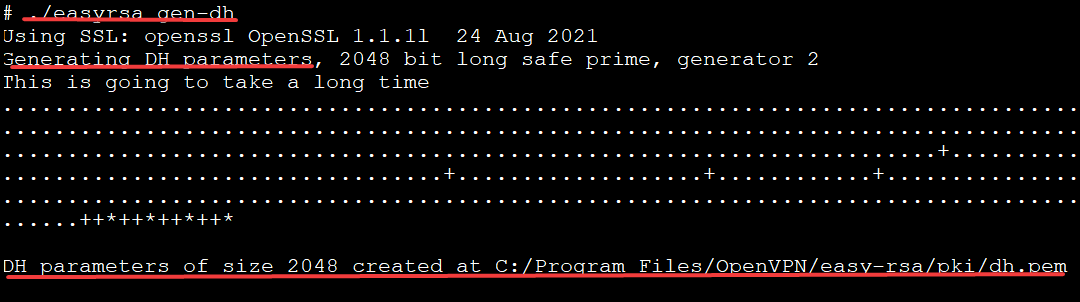

7. Voer vervolgens de volgende opdracht uit om de Diffie-Hellman-parameters te genereren (gen-dh), sluit vervolgens je easyrsa-shell.

Diffie-Hellman is een protocol waarmee twee gebruikers cryptografische sleutels kunnen uitwisselen via een onbeveiligde verbinding. Diffie-Hellman is nodig om ervoor te zorgen dat je VPN veilig blijft, zelfs als je encryptiesleutels worden gestolen.

Op dit moment heb je alle benodigde SSL/TLS-sleutelbestanden voor je OpenVPN-service, zoals vermeld in de onderstaande tabel.

| Folder Path | Content |

| C:\Program Files\OpenVPN\easy-rsa\pki | CA file, DH file, and other OpenSSL-related files like a config file. |

| C:\Program Files\OpenVPN\easy-rsa\pki\private | Include the private key files of CA, Server, and Client certificates. |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued | Contains issued server and client certificates. |

8. Tenslotte, open uw Verkenner en kopieer de onderstaande bestanden naar de C:\Program Files\OpenVPN\config-auto en C:\Program Files\OpenVPN\easy-rsa\pki\private mappen.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key |

Configureren van uw Windows Firewall-regels

Nu u uw OpenVPN-server hebt geconfigureerd, is uw volgende stap ervoor te zorgen dat u toegang heeft tot de service. U moet de Windows Firewall configureren om OpenVPN-verkeer toe te staan.

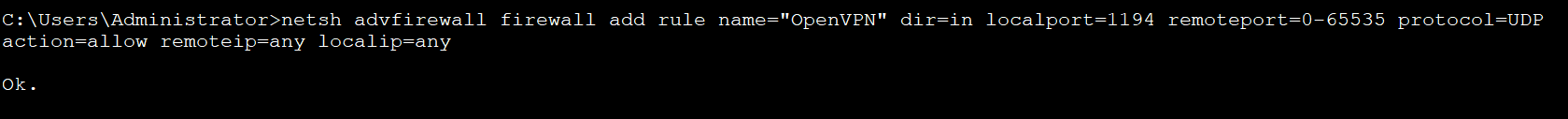

1. Voer de netsh opdracht hieronder uit om verkeer door uw Windows firewall toe te staan met het volgende:

- Configureert (

advfirewall) Windows Firewall (firewall) door een regel met de naamOpenVPN(add rule name="OpenVPN") toe te voegen aan de Windows Firewall. - Staat (

action=allow) alle lokale IP-adressen (localip=any) en externe apparaten (remoteip=any) toe om via deze regel te communiceren. - Vertelt de server welke poort te openen (

localport=1194 remoteport=0-65535) en welk type protocol te gebruiken (protocol=UDP).

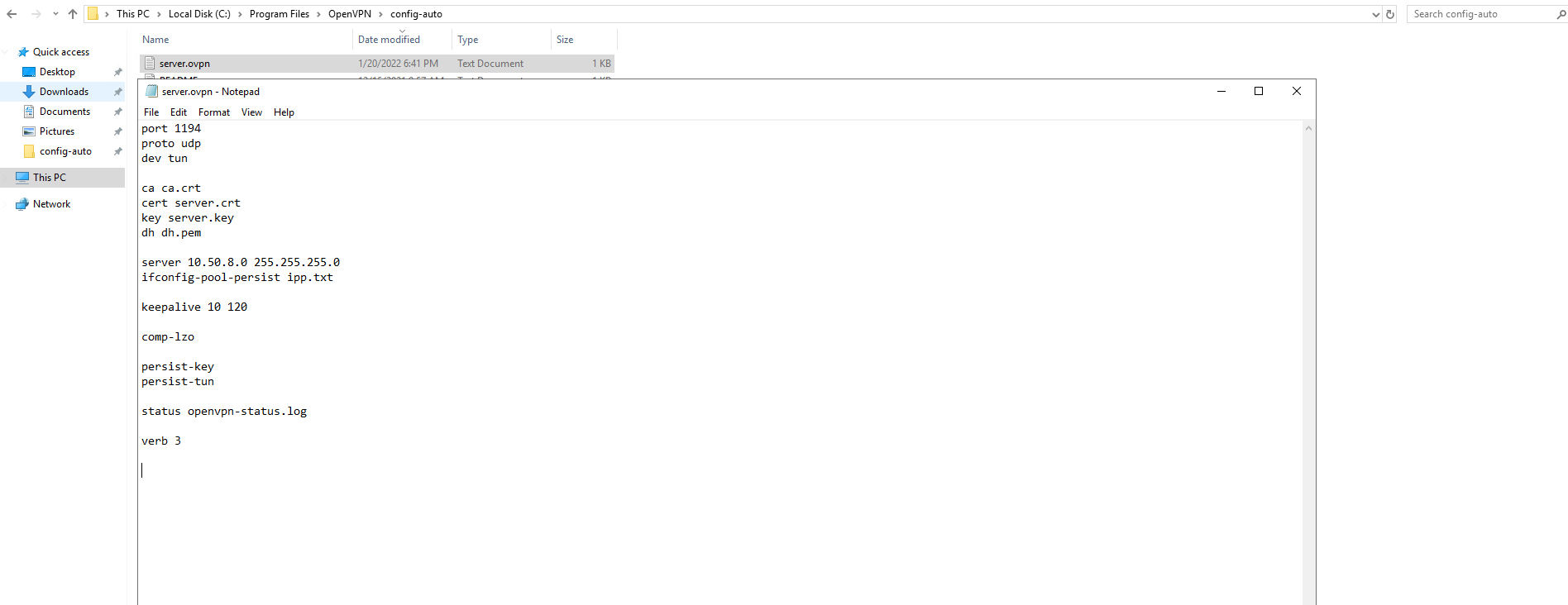

2. Open uw C:\Program Files\OpenVPN\config-auto\server.ovpn bestand in uw voorkeursteksteditor om de inhoud ervan te bekijken, zoals hieronder wordt weergegeven.

Een .ovpn-bestand is een OpenVPN configuratiebestand. Het bevat alle informatie die OpenVPN nodig heeft om verbinding te maken met een VPN, zoals versleuteling en authenticatiesleutels. Voor deze handleiding heb je een .ovpn-bestand nodig om je verbinding met je VPN-server te configureren.

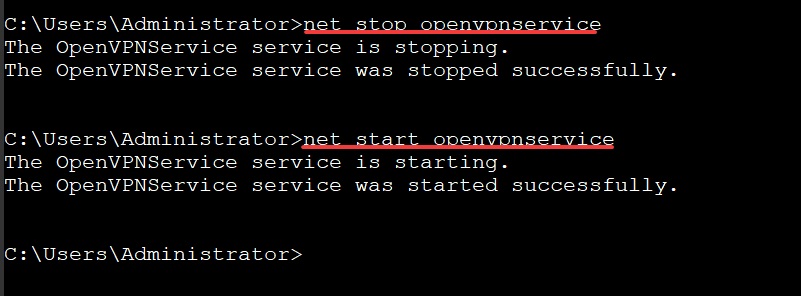

Voer ten slotte de volgende commando’s uit om je OpenVPN-service opnieuw te starten om de wijzigingen toe te passen.

Je client configureren

Naast het configureren van je server om OpenVPN-verkeer toe te staan, moet je ook je client configureren. In OpenVPN is een client elke machine die verbinding maakt met de VPN. Deze demo maakt verbinding met de server met behulp van Windows 10.

1. Installeer OpenVPN op je client zoals je hebt gedaan in de sectie “OpenVPN installeren op je server”.

2. Kopieer de onderstaande bestanden van je server naar de map C:\Program Files\OpenVPN\config op je client.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.crt |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.key |

3. Open ten slotte het bestand C:\Program Files\OpenVPN\config\client.ovpn en vul het bestand in met de onderstaande inhoud. Vervang JOUW_OPENVPN_IP door het daadwerkelijke IP-adres van je Windows Server.

Het testen van de VPN-verbinding van uw klant

Nu u zowel de server als de client hebt geïnstalleerd en geconfigureerd, is het tijd om te testen of de verbinding tussen hen goed werkt.

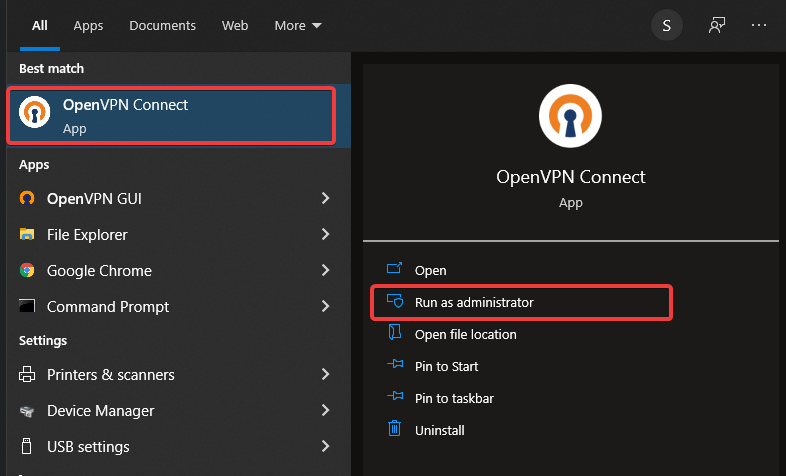

Op uw Windows 10-client voert u de OpenVPN GUI uit.

Klik met de rechtermuisknop op het OpenVPN-statuspictogram (monitor met een hangslotsymbool) in het meldingsgebied en kies Verbinden om de client met uw VPN te verbinden.

Zodra de client is verbonden, wordt het OpenVPN-statuspictogram groen en ontvangt u een vpn is nu verbonden melding, zoals hieronder weergegeven.

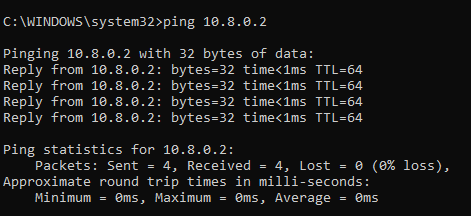

Voor dubbele controle kunt u ping uw VPN-server gebruiken met het toegewezen IP-adres (10.8.0.2).

De onderstaande uitvoer bevestigt dat uw VPN werkt zoals bedoeld.

Conclusie

In deze handleiding heeft u de juiste stappen geleerd om OpenVPN te installeren op Windows Server. U hebt ook geleerd om de OpenVPN-server en -client te configureren via een OpenVPN-configuratiebestand (.ovpn). Op dit moment hebt u een volledig functionele VPN-service waarmee u uw internetverbinding kunt beveiligen om veilig op het web te surfen.

Nu, waarom breidt u uw VPN-connectiviteit naar Amazon AWS VPC uit met behulp van de AWS VPC VPN Gateway-service niet uit met deze nieuw verworven kennis?