A Linux killswitch is a must for any serious Linux VPN user. It guards your data against leaking to the internet by preventing anyone from accessing your data even if disconnected from the VPN. It also ensures that all information remains confidential regardless of what happens in between.

Voor een cybercrimineel is een kill switch een nachtmerrie. Het is een belangrijk obstakel dat tussen hen en hun doel staat. Als de verbinding met je VPN zelfs maar een seconde wegvalt omdat je computer of telefoon vastloopt, uitvalt of je per ongeluk de verbinding verbreekt – zolang je een kill switch hebt ingeschakeld – kan geen van die gegevens door iemand worden benaderd.

Vereisten

Om mee te doen, heb je nodig:

- Het configuratiebestand om verbinding te maken met je VPN-provider. Dit artikel maakt gebruik van NordVPN als de VPN-provider.

- A Ubuntu device with the OpenVPN client. The examples will use Ubuntu 20.04 and OpenVPN 2.5.3.

Het installeren van de Uncomplicated Firewall (UFW)

In deze tutorial draait de Linux-killswitch om de configuratie van de firewall. Begin eerst met het installeren van de Uncomplicated Firewall (UFW) op je apparaat en stel de firewall zo in dat deze fungeert als de kill switch.

Voordat je begint, zorg ervoor dat je Linux-distributie up-to-date is, anders werkt je UFW-firewall mogelijk niet zoals verwacht. Bijvoorbeeld, de UFW laadt mogelijk de instellingen niet bij het opstarten of een toegevoegde/verwijderde regel laadt niet.

1. Voer sudo apt install ufw -y uit om de firewall te installeren.

De UFW-firewall is standaard geïnstalleerd op de meeste Ubuntu-distributies, dus je hebt mogelijk al UFW geïnstalleerd.

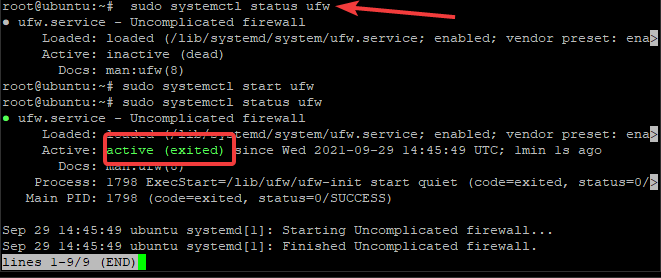

2. Start de UFW-service met sudo systemctl start ufw.

3. Controleer of de UFW-installatie succesvol was. Voer het commando sudo systemctl status ufw uit en als het succesvol is, toont de uitvoer een Actief (afgesloten) in het groen zoals hieronder te zien is.

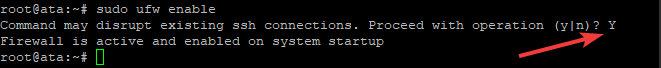

4. Start UFW met het commando sudo ufw enable. Druk op Y en vervolgens op Enter wanneer gevraagd wordt of je de Operatie wilt uitvoeren (j|n)?

Toegang verlenen tot externe protocollen

Nu de firewall is geïnstalleerd, moet je UFW configureren om alle protocollen toe te staan die je wilt gebruiken met de VPN.

Begin met ervoor te zorgen dat je niet buitengesloten bent op je client: je moet mogelijk inloggen via SSH als er iets misgaat met je OpenVPN-verbinding. Als de verbinding verbroken is en je niet via SSH kunt inloggen, moet je fysiek toegang krijgen tot het apparaat om weer verbinding te maken.

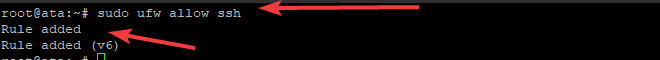

1. Sta SSH-verbindingen toe met het commando sudo ufw allow ssh. De UFW-firewall leest de poorten en het protocol in het bestand /etc/services en opent de poorten dienovereenkomstig. Je kunt de uitvoer van het commando hieronder controleren.

Het wordt sterk aanbevolen om een extra beveiligingslaag toe te voegen door je gebruikers te verplichten zich te authenticeren met een SSH-sleutel bij het verbinden via OpenVPN. Deze procedure beschermt tegen brute force-aanvallen en ongeautoriseerde verbindingen.

2. Voeg vervolgens regels toe om het VNC-protocol toe te staan door verkeer op de overeenkomstige poorten toe te staan.

Wat betreft het VNC-protocol, het is optioneel. VNC staat externe toegang toe, vergelijkbaar met SSH. VNC biedt een grafische console, terwijl SSH alleen een tekstconsole toestaat. Sta VNC-verkeer toe met het sudo ufw allow 5901:5910/tcp commando.

Deze commando’s geven een uitvoer zoals hieronder weergegeven.

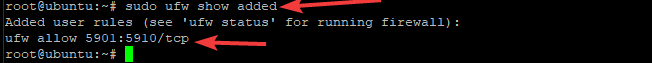

3. Zodra uw regels zijn toegevoegd, zorg ervoor dat ze succesvol worden toegepast. Het sudo ufw show added commando zal alle toegevoegde regels weergeven, zoals u hieronder kunt zien.

Configureren van de VPN Kill Switch

In deze sectie leert u hoe u de daadwerkelijke kill switch instelt met behulp van de UFW-firewall. Voer de volgende twee commando’s uit om te beginnen.

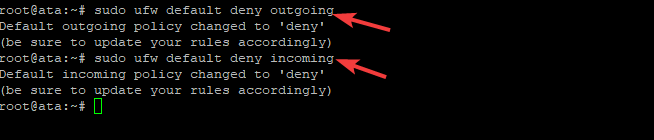

sudo ufw default deny outgoingsudo ufw default deny incoming

Het ufw default deny commando blokkeert al het uitgaande/inkomende verkeer van/naar uw machine, behalve de expliciet toegestane SSH-verbinding en externe protocollen die u heeft ingesteld in de vorige secties. U kunt het resultaat van de commando’s zien in de onderstaande schermafbeelding.

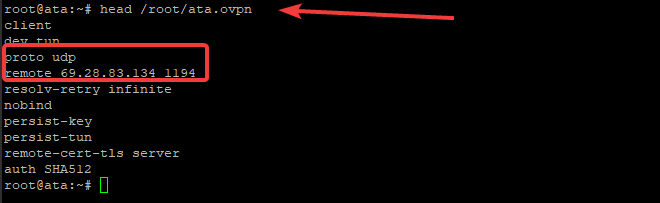

Voeg vervolgens een uitzondering toe aan de UFW-regelset zodat uw machine verbinding kan maken met de VPN-server: u heeft uw VPN-serverconfiguratiebestand nodig. In deze handleiding is het OpenVPN-bestand genaamd ata.ovpn en gedownload van de NordVPN-site.

Uw OpenVPN-configuratiebestandsnaam kan anders zijn. Deze handleiding gebruikt de naamconventie “ata”, maar voel u vrij om die van u te noemen zoals u dat passend acht!

Kijk vervolgens in het ata.opvn OpenVPN-configuratiebestand met het commando sudo head /etc/ata.ovpn. De resulterende uitvoer bevat informatie zoals de poort, protocol en IP-adres van de VPN-server waarmee je verbinding maakt, met NordVPN als voorbeeld hieronder getoond.

Om het juiste UFW-commando te maken, let op de poort, protocol en openbare IP-adres informatie uitvoer uit het configuratiebestand.

Vervolgens maak je het ufw allow out commando als volgt: sudo ufw allow out naar 69.28.83.134 poort 1194 proto udp. Zoals je kunt zien, worden het IP-adres en de poort gebruikt van de configuratieregel die begint met remote en het protocol van de regel die begint met proto.

Deze voorbeeld gebruikt NordVPN als de VPN-provider. Voor NordVPN moet poort 1194 UDP open zijn. Als je bijvoorbeeld Express VPN gebruikt, moet poort 1195 UDP open zijn, niet poort 1194. Elke VPN-provider kan unieke UDP-poorten hebben.

Het maken van een Firewall-uitzondering voor OpenVPN

Natuurlijk, voor een goede bruikbaarheid moet je OpenVPN toestaan via de firewall. Tot nu toe heb je al het inkomende en uitgaande verkeer geblokkeerd, met uitzondering van een paar poorten.

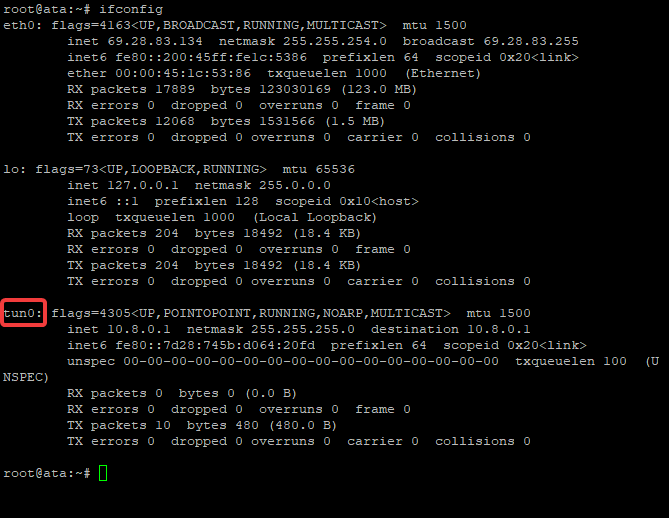

Om te beginnen, moet je de naam van de netwerkinterface vinden die de OpenVPN-client gebruikt. Voer het ifconfig-commando uit om alle geconfigureerde netwerkinterface namen te tonen, zoals hieronder weergegeven.

Let op de netwerkinterface met de naam tun0 in de resulterende lijst. De tun0-interface is de VPN-interface waar al het inkomende en uitgaande verkeer doorheen wordt gerouteerd en de interface die je moet toestaan. Het is een virtuele interface die bij het opstarten wordt toegevoegd, wat simpelweg betekent dat het geen fysieke verbinding is. Deze interface is de standaard in OpenVPN.

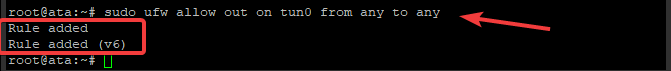

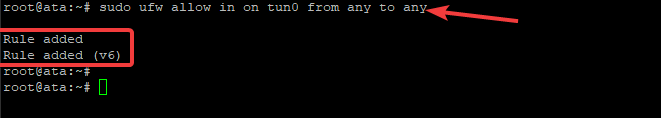

Voeg een firewall-uitzondering toe voor de VPN-tunnelinterface die je hebt gevonden met ifconfig om al het verkeer erdoorheen te dwingen. Anders is er geen internettoegang en zal je kill switch niet werken. Voer het onderstaande commando uit om een uitzondering toe te voegen voor OpenVPN-verkeer op de tun0-interface.

Sommige applicaties, zoals het gebruik van een spraakchatapplicatie tijdens het spelen van games, vereisen inkomende verbindingen via de VPN. Om inkomende verbindingen toe te staan, voer je het volgende commando uit:

Configuratie van de OpenVPN-client

In deze laatste sectie configureer je de OpenVPN-client om als een service te draaien met behulp van de eerder gemaakte configuratie.

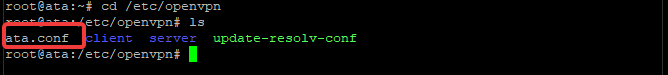

Begin met het hernoemen van je plain-text **(je bestandsnaam kan verschillen)** ata.opvn bestand naar ata.conf. Om de OpenVPN-client als een achtergrondsystem-service uit te voeren, moet de bestandsnaam eindigen op de extensie *.conf. Verplaats daarnaast het bestand naar de /etc/openvpn map.

Verplaats het configuratiebestand met sudo mv /root/ata.ovpn /etc/openvpn/ata.conf.

Verander nu de map naar /etc/openvpn en controleer of het bestand daar aanwezig is.

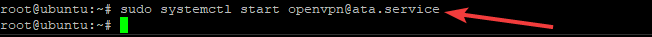

Met het configuratiebestand in de /etc/openvpn map, start je de OpenVPN-client service met het systemctl commando. Om de service te starten, voer je het volgende uit: sudo systemctl start [email protected].

Het “ata” gedeelte van de OpenVPN-clientnaam is afkomstig van de naam van het gebruikte configuratiebestand. Die van jou kan verschillen afhankelijk van de bestandsnaam.

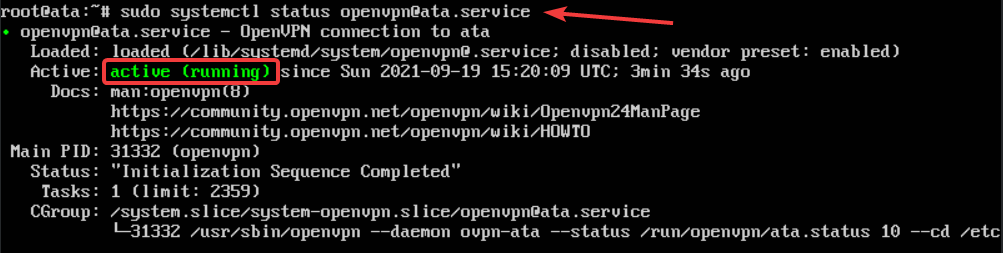

Om te controleren of de OpenVPN-service actief is, gebruik je het systemctl status commando zoals hieronder weergegeven.

Zoals hieronder getoond, wordt de groene status actief (running) van de OpenVPN-service weergegeven.

Tenslotte moet je je apparaat configureren om automatisch verbinding te maken met je VPN-service. Door automatisch verbinding te maken met de VPN, zorg je ervoor dat OpenVPN altijd actief is, zelfs als je je machine opnieuw opstart.

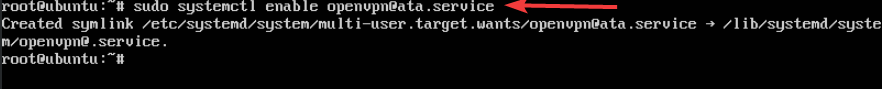

Voer het sudo systemctl enable [email protected] commando uit, en vanaf nu zal, zodra de OpenVPN-service start, je apparaat automatisch verbinding maken met de VPN.

Conclusie

Dit artikel heeft jeD alleit stappen laten artikel zien heeft die je nod alleig st zijnappen om laten een zien Linux die kill nodswitch inig te zijn stellen om voor een je Linux VPN kill-switchverb ininding te. stellen Een voor kill je switch VPN verb-reeverbkt deinding. Een net kill switch verbwerkreektverb de netindingwerk vanverb jeinding computer van als je de computer verb alsinding de on verbverindingw onverachtw wordtacht verbroken weg,valt wa,ard waoorard het leoork gekenge vanvens gelekgevensken worden wordt voork voomen en jeork onlineomen veilig blij enft je. online veilig blijft.