צריך דרך מאובטחת ומוצפנת לגשת לאינטרנט שלך? למה לא לפנות ל-OpenVPN על שרת חלונות? התקנת ה-VPN הראשון שלך עשויה להיות כואבת, אך הגעת למקום הנכון!

במדריך הזה, תלמד כיצד להתקין VPN חינמי ולשמור על גופים זדוניים מהשרת שלך בחלונות.

מוכן לאבטח את הרשת שלך? נכנסים לעניין!

דרישות מוקדמות

מדריך זה יהיה הדגמה מעשית. אם ברצונך להמשיך עם ההדגמה, היה בטוח שיש לך את הבאים:

- A Windows Server – This tutorial uses Window Server 2019 R2.

- A client machine to test the VPN server – This demo uses Windows 10 64 bit.

- התחברות לשולחן העבודה בשרת חלונות באמצעות Remote Desktop (RDP) או לקוח מנהל השולחן המועדף עליך – בדמו הזה ישמש לקוח החלון RDP.

התקנת OpenVPN על שרת חלונות

OpenVPN פועל על מגוון מערכות הפעלה שונות, אך הוא אינו כלול בהתקנת המערכת התקנית שלך. התחל את המדריך על ידי התקנת OpenVPN על השרת שלך.

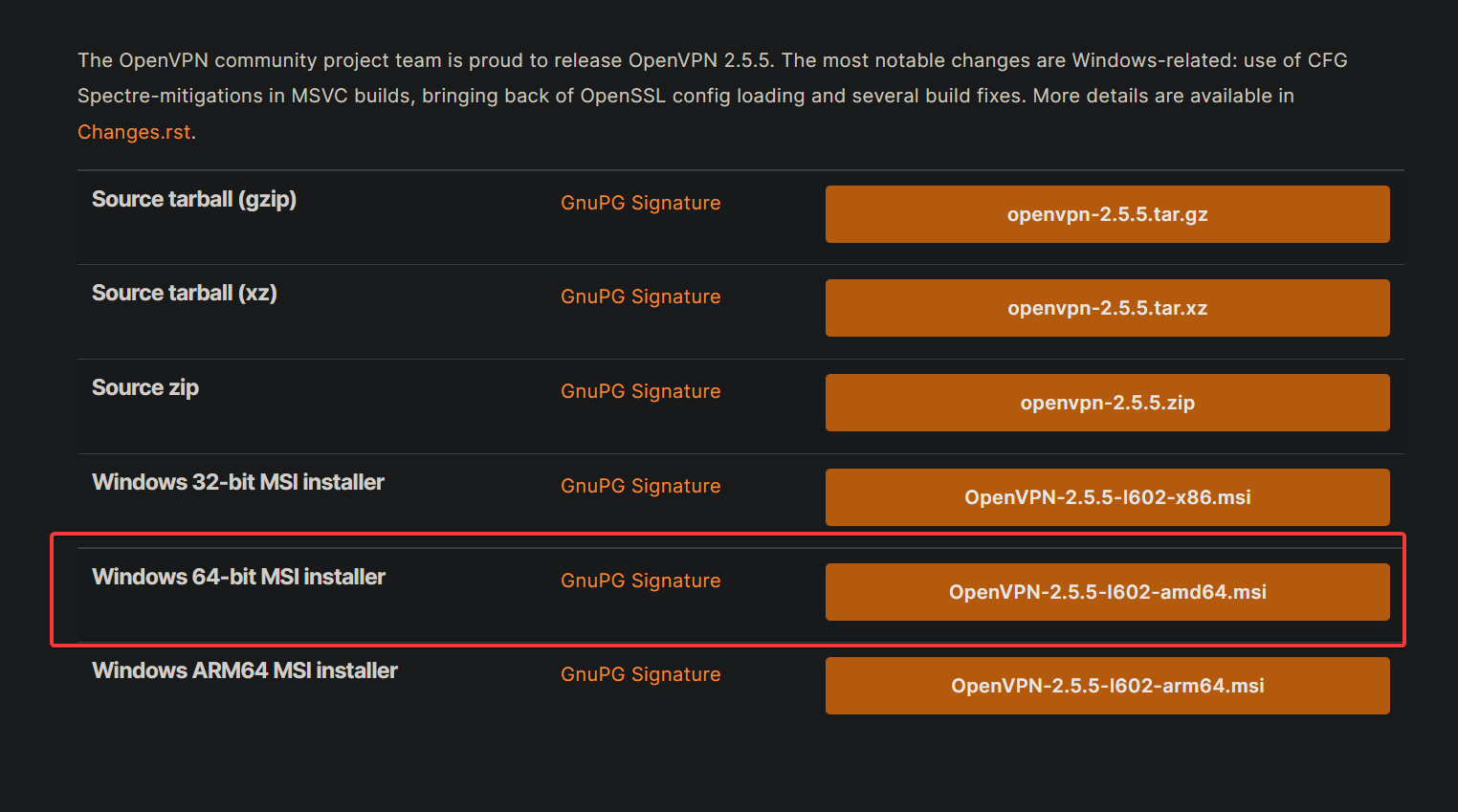

1. פתח את הדפדפן האהוב עליך ונווט לדף הורדת ה-OpenVPN download. הורד את חבילת ההתקנה Windows 64-bit MSI לשרת שלך והפעל את התקנת התוכנה.

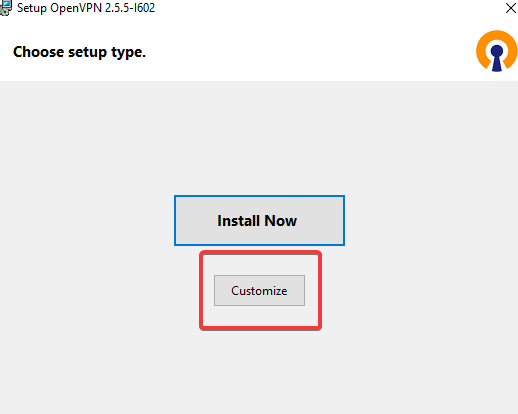

2. לאחר מכן, לחץ על התאמה אישית בעמוד ההתקנה הראשוני של האשף, כפי שמוצג למטה. האפשרות התאמה אישית מאפשרת לך להתקין פריטים נוספים עבור שרת ה-VPN שלך.

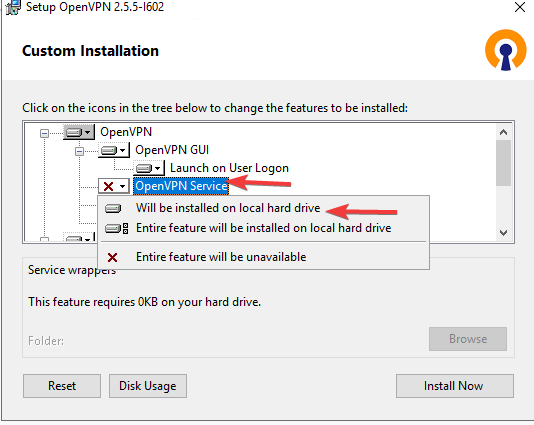

3. בעמוד התקנה אישית, לחץ על תפריט הנפתח של שירות OpenVPN —> יתקין בכונן הקשיח המקומי כדי להתקין את שירות OpenVPN במערכת שלך. אפשרות זו גם מאפשרת ל-OpenVPN להתחיל בזמן ההפעלה של המערכת.

4. כעת, גלול למטה ולחץ על תפריט הנפתח של כלי OpenSSL —> יתקין בכונן הקשיח המקומי. אפשרות זו מצמיחה ספריות OpenSSL וכותרות פיתוח המתקבלות לשירות OpenVPN והנדרשות על ידי השירות עבור פונקציות הצפרות מסוימות.

לחץ על התקן כעת כדי להתקין את OpenVPN בשרת שלך.

5. לבסוף, לחץ על סגור כאשר ההתקנה הושלמה.

יצירת תעודות ומפתחות עבור השרת והלקוחות

כעת יש לך את OpenVPN מותקן על השרת שלך, אך איך תאבטח את החיבור של השרת ללקוח(ות)? יש לך ליצור תעודות ומפתחות עבור השרת והלקוח(ות).

התעודות והמפתחות משמשים לספק חיבור מוצפן בין השרת שלך ללקוחות. אתה מקבל מפתח ציבורי ופרטי ייחודי בעת יצירת תעודה.

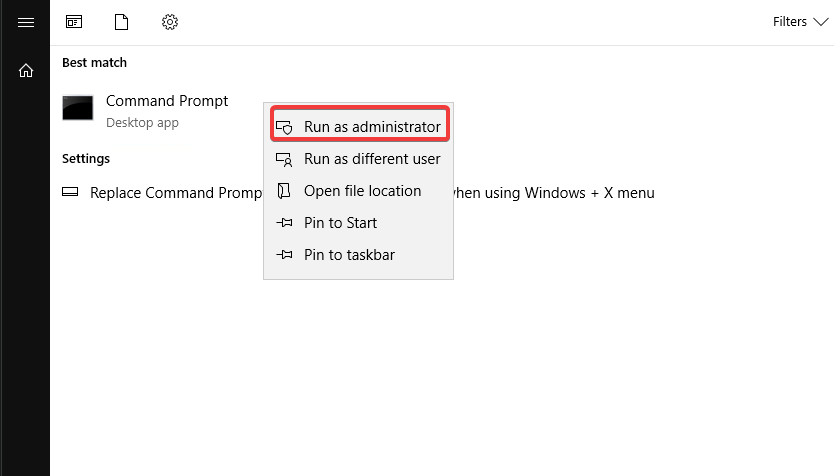

1. פתח את מקוד הפקודות כמנהל מערכת. פקודות OpenVPN מצריכות הרשאות גבוהות כדי לרוץ.

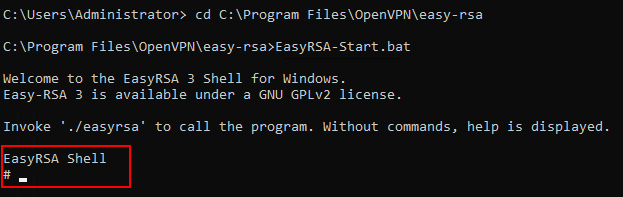

2. לאחר מכן, הפעל את הפקודות להפעלת השאלית easy-rsa. השאלית easy-rsa משמשת לניהול תעודות, מפתחות והגדרות.

EasyRSA תהיה הממשק הראשי שלך לשורת הפקודות לשאר ההדרכה.

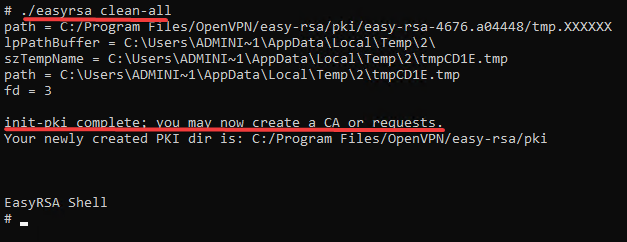

3. הרץ את הפקודה ./easyrsa clean-all לניקוי כל המפתחות וההגדרות הקיימות. פקודה זו מבטיחה שתתחיל עם הגדרה נקייה.

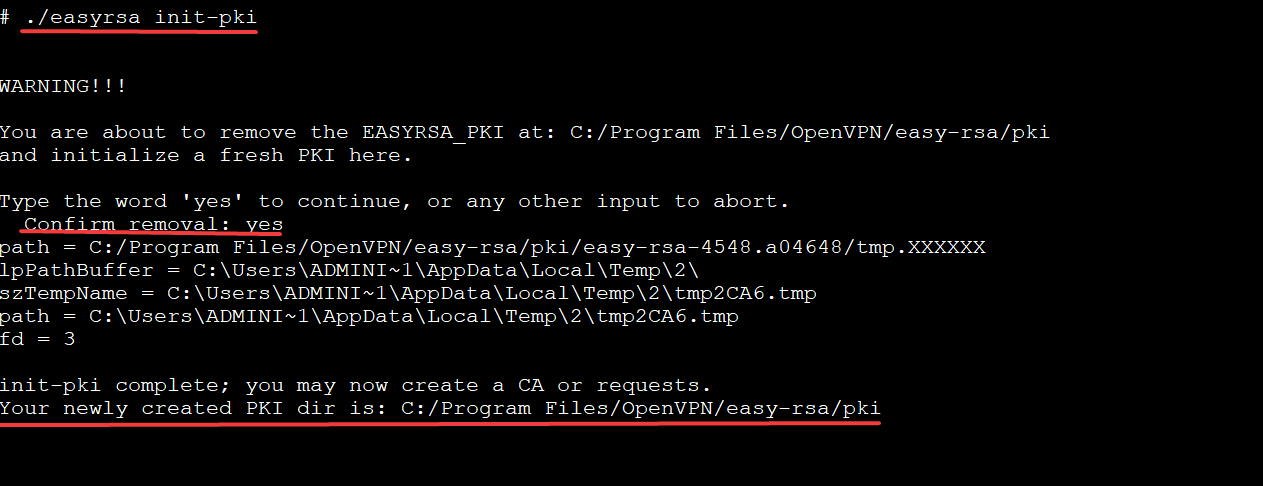

4. עכשיו, הפעל את הפקודה ./easyrsa init-pki כדי לאתחל את תשתית המפתחות הציבורית (PKI) וליצור מבנה ספריות חדש לתעודות ולמפתחות שלך.

תשתית המפתחות הציבורית (PKI) היא מסגרת שמאפשרת לך ליצור ולנהל מפתחות ציבוריים ופרטיים לשרת וללקוחות שלך לשימוש.

הקלד כן ולחץ על Enter כדי לאשר שברצונך להשמיד את כל המפתחות הקיימים וליצור PKI חדש, כפי שמוצג למטה.

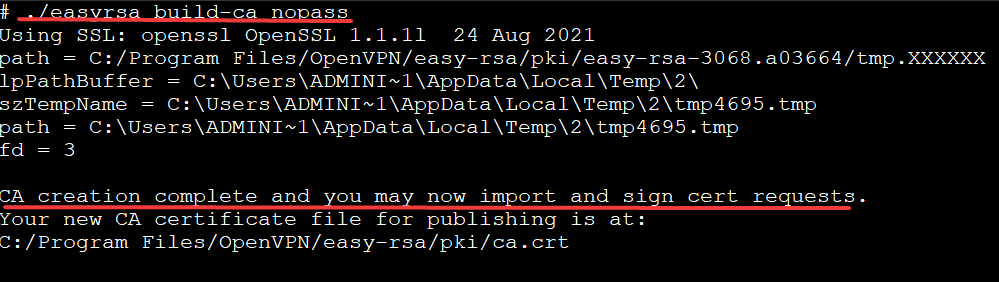

5. הפעל את הפקודה שלמטה כדי ליצור את מקור האישורים (CA) (build-ca). ה-CA אחראית להנפקת תעודות לשרתים וללקוחות, לחתימה על תעודות אלה, לאיחוד תעודות, ועוד.

האפשרות nopass משמשת, כך שלא תצטרך להזין סיסמה בכל פעם שאתה מעתיק את התעודות והמפתחות ללקוחות שלך. ./easyrsa build-ca nopass

כאשר אתה מגדיר את ה-VPN שלך, תצטרך ליצור תעודה עבור השרת שלך ולקוחות (client(s)) החתומים על ידי מקור האישורים (CA).

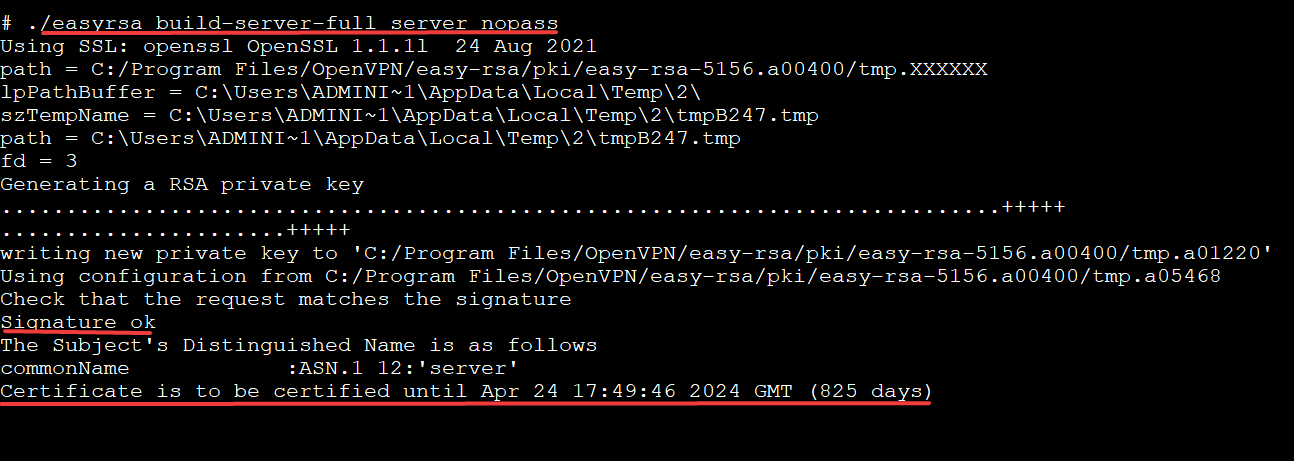

6. הפעל את הפקודה שלמטה כדי לבנות את תעודת השרת והמפתח (build-server-full). הפקודה הזו יוצרת את תעודת השרת והמפתח של OpenVPN, חותמת אותם עם ה-CA שלך, ומניחה את הקבצים בתת-תיקיית המפתחות.

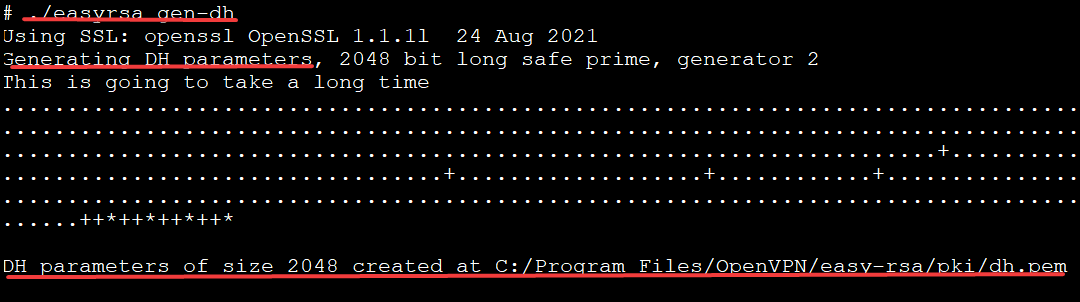

7. לאחר מכן, הפעל את הפקודה הבאה כדי ליצור את הפרמטרים של דיפי-הלמן (gen-dh), ואז סגור את מסוף ה-easyrsa שלך.

דיפי-הלמן הוא פרוטוקול שמאפשר לשני משתמשים להחליף מפתחות קריפטוגרפיים דרך חיבור לא מאובטח. דיפי-הלמן יידרש כדי להבטיח שה-VPN שלך יישאר מאובטח גם אם מפתחות ההצפנה שלך נגנבים.

עד כאן, יש לך את כל קבצי המפתחות SSL/TLS הנדרשים לשירות OpenVPN שלך, המוצגים בטבלה למטה.

| Folder Path | Content |

| C:\Program Files\OpenVPN\easy-rsa\pki | CA file, DH file, and other OpenSSL-related files like a config file. |

| C:\Program Files\OpenVPN\easy-rsa\pki\private | Include the private key files of CA, Server, and Client certificates. |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued | Contains issued server and client certificates. |

8. לבסוף, פתח את אוחזי הקבצים שלך והעתק את הקבצים הרשומים למטה לתיקיות C:\Program Files\OpenVPN\config-auto ו C:\Program Files\OpenVPN\easy-rsa\pki\private.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key |

הגדרת כללי חומת האש של Windows שלך

עכשיו שהגדרת את שרת ה- OpenVPN שלך, השלב הבא שלך הוא לוודא שיש לך גישה לשירות. עליך להגדיר את חומת האש של Windows כך שתאפשר תעבורת OpenVPN.

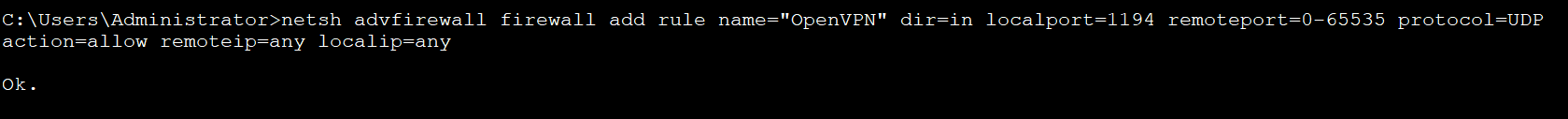

1. הריץ את הפקודה netsh להרשאת תעבורת דרך חומת האש של Windows שלך עם התקנה הבאה:

-

מגדיר (

advfirewall) חומת האש של Windows (firewall) על ידי הוספת כלל בשםOpenVPN(add rule name="OpenVPN") לחומת האש של Windows. -

מאפשר (

action=allow) לכל כתובות ה-IP המקומיות (localip=any) והתקנים חיצוניים (remoteip=any) לתקשר דרך כלל זה. -

מגיד לשרת איזה יציאה לפתוח (

localport=1194 remoteport=0-65535) ואיזה סוג של פרוטוקול להשתמש (protocol=UDP).

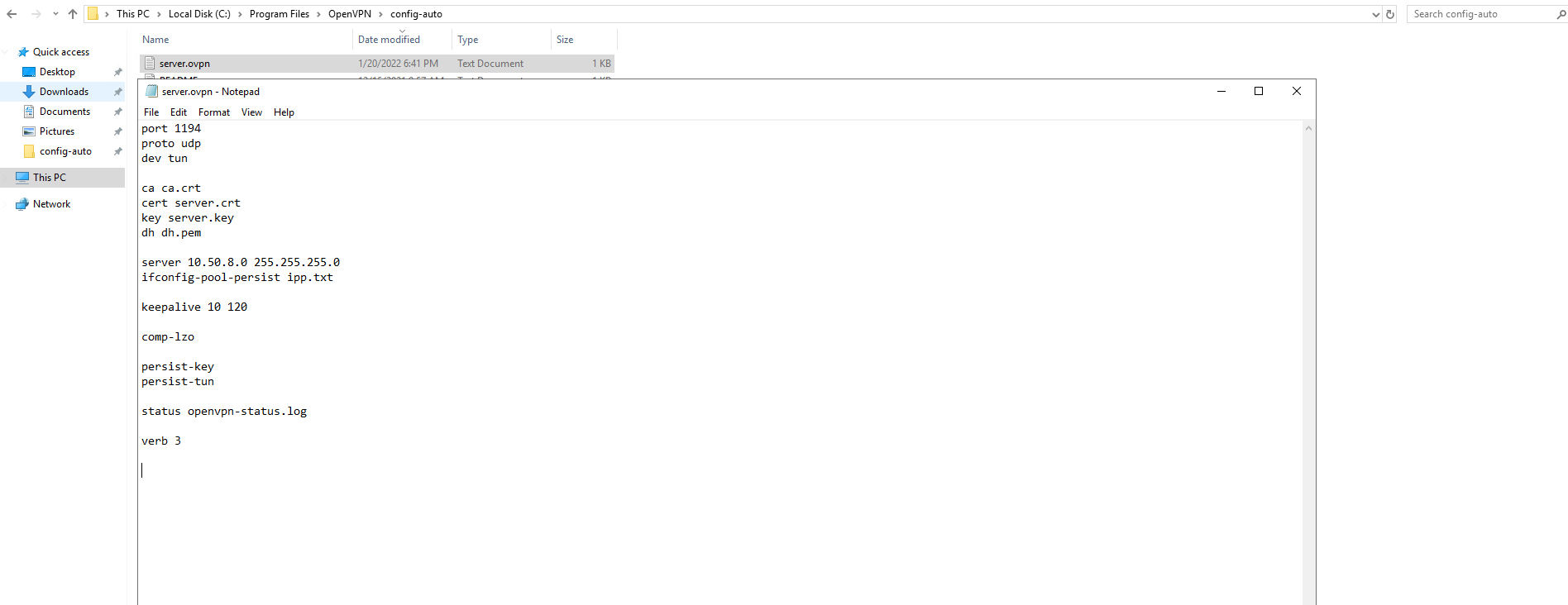

2. פתח את הקובץ C:\Program Files\OpenVPN\config-auto\server.ovpn בעורך טקסט מועדף כדי להציג את תוכנו, כפי שמוצג למטה.

קובץ .ovpn הוא קובץ הגדרת OpenVPN. הוא מכיל את כל המידע שנדרש ל-OpenVPN כדי להתחבר ל-VPN, כמו מפתחות הצפנה ואימות. עבור המדריך הזה, תצטרכו קובץ .ovpn כדי להגדיר את החיבור שלכם עם שרת ה-VPN שלכם.

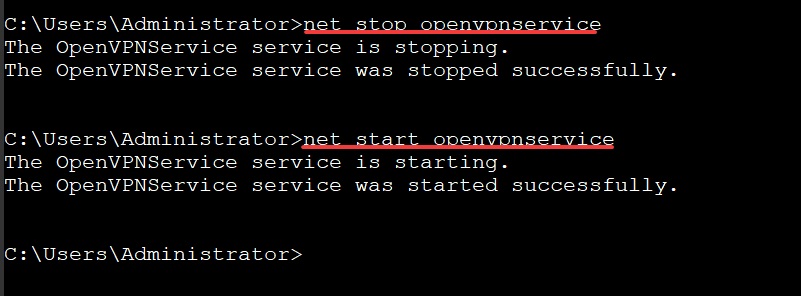

לבסוף, הפעילו את הפקודות הבאות כדי לאתחל מחדש את שירות ה-OpenVPN כדי להחיל את השינויים שלכם.

הגדרת הלקוח שלכם

בנוסף להגדרת השרת שלכם כך שיאפשר תעבורת OpenVPN, עליכם גם להגדיר את הלקוח שלכם. ב-OpenVPN, לקוח הוא כל מכונה שנתקלת ב-VPN. בדגם זה, אנו משתמשים ב- Windows 10 כדי להתחבר לשרת.

1. התקינו את OpenVPN על הלקוח שלכם כפי שעשיתם במקטע "התקנת OpenVPN על השרת שלכם".

2. העתיקו את הקבצים הרשומים למטה מהשרת שלכם לתיקיית C:\Program Files\OpenVPN\config של הלקוח שלכם.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.crt |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.key |

3. לבסוף, פתחו את הקובץ C:\Program Files\OpenVPN\config\client.ovpn ומלאו את הקובץ בתוכן שלמטה. החליפו YOUR_OPENVPN_IP עם כתובת ה-IP האמיתית של שרת ה- Windows שלכם.

בדיקת חיבור VPN של לקוח

עכשיו שהתקנת והגדרת את השרת והלקוח, הגיע הזמן לבדוק האם החיבור ביניהם עובד כראוי.

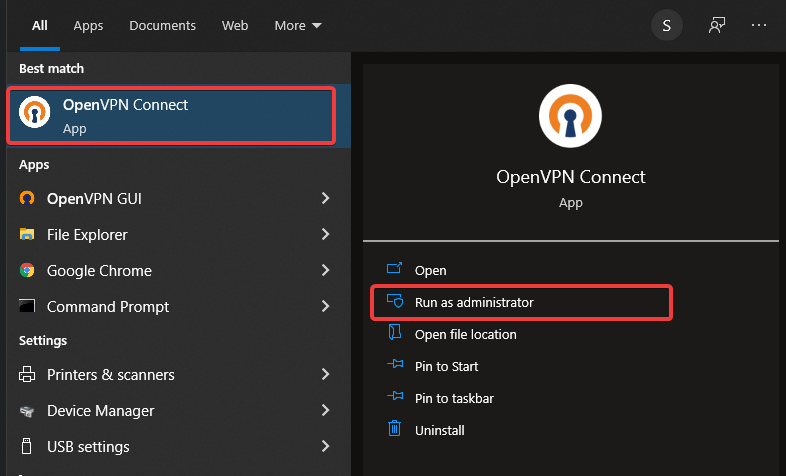

על הלקוח שלך בווינדוס 10, הפעל את ה-OpenVPN GUI.

לחץ ימנית על סמל מצב OpenVPN (מוניטור עם סמל מנעול) באזור ההתראות, ובחר התחבר כדי להתחבר את הלקוח ל-VPN שלך.

כאשר הלקוח מחובר, סמל מצב OpenVPN משתנה לצבע ירוק, ותקבל התראת ה-VPN מחובר כעת, כפי שמוצג למטה.

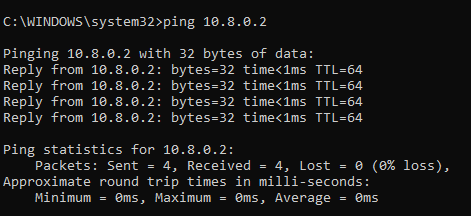

לבדיקה נוספת, תוכל להפעיל ping לשרת ה-VPN שלך באמצעות כתובת ה-IP שהוקצתה (10.8.0.2).

הפלט למטה מאשר שה-VPN שלך עובד כמתוכנן.

מסקנה

במדריך זה, למדת את השלבים הנכונים להתקנת OpenVPN על שרת Windows. גם למדת להגדיר את השרת והלקוח של OpenVPN דרך קובץ התצורה של OpenVPN (.ovpn). בנקודה זו, יש לך עכשיו שירות VPN פועל לחלוטין שתוכל להשתמש בו כדי לאבטח את חיבור האינטרנט שלך ולגלוש ברשת בצורה בטוחה.

עכשיו, למה לא להרחיב את שירות ההתחברות VPN שלך ל- Amazon AWS VPC באמצעות שער VPN של AWS VPC עם הידע החדש הזה?