Active Directory (AD) is een directory service die centrale authenticatie- en autorisatiediensten biedt. Organisaties hosten AD op domeincontrollers (DC’s) die informatie tussen hen repliceren in een multi-master configuratie. Flexible Single Master Operation (FSMO) rollen zorgen voor consistente en betrouwbare gegevens over alle gegevensbronnen heen.

FSMO-rollen helpen bij het soepel laten verlopen van AD-replicatie en zorgen ervoor dat zoveel andere kritieke services werken zoals bedoeld. In dit artikel leer je wat FSMO-rollen zijn, hoe ze van invloed zijn op AD en hoe je ze veilig kunt manipuleren in een AD-forest.

Tegen het einde van dit artikel zul je een beter begrip hebben van FSMO-rollen en hoe je ze kunt beheren voor een gezonde AD-omgeving.

Wat zijn FSMO-rollen?

FSMO-rollen zijn services die elk onafhankelijk gehost worden op een DC in een AD-forest. Elke rol heeft een specifiek doel, zoals het synchroniseren van tijd over apparaten, het beheren van beveiligingsidentificatoren (SIDs), enzovoort.

FSMO-rollen zijn beperkt tot het niveau van het forest of domein en zijn uniek voor dat niveau, zoals hieronder getoond. Bijvoorbeeld, een forest met twee domeinen zal één DC in elk domein hebben (twee in totaal) die de RID Master-rol hosten, terwijl slechts één DC de Schema Master-rol host.

| FSMO Role | Scope |

| Schema Master | Forest |

| Domain Naming Master | Forest |

| Primary Domain Controller Emulator | Domain |

| RID Master | Domain |

| Infrastructure Master | Domain |

A DC can hold multiple roles at one time.

Schema Master

A critical component of AD is the database. The database, like all other databases, has a schema that dictates its structure with various partitions or naming contexts. The AD schema is a database partition that contains metadata about AD objects. For example, it contains classes like person, group, or msPKI-Key-RecoveryAgent and attributes like phone number, badPwdCount, or dNS-HostName.

De AD-schema is de meest “delicate” partitie in de Active Directory-database.

AD heeft een service nodig om het schema te beheren, daarom de Schema Master rol. De Schema Master rol heeft de taak om veranderingen in het AD schema te controleren. Als je ooit het AD schema hebt uitgebreid om producten zoals Exchange te installeren of een forest functioneel niveau te verhogen, heb je met de Schema Master rol gewerkt.

Elke verandering aan het AD schema moet je uitvoeren via de Schema Master rol, maar alleen onder strikte voorwaarden op één DC. Je wilt geen veranderingen maken op twee DC’s en wachten op replicatie om te zien welke verandering “wint” via replicatie.

Domeinnaam Master

Een AD-database bevat meerdere partities, zowel op het niveau van het bos als het domein. AD maakt af en toe veranderingen in deze partities en heeft een service nodig om dat te doen, vandaar de Domeinnaam Master FSMO-rol.

Wanneer je veranderingen aanbrengt in de bosdomeinruimte (partities toevoegen aan het bos), schrijft de Domeinnaam Master deze veranderingen in Configuratie\\Partities Deze activiteit vindt plaats wanneer een domeincontroller wordt gepromoveerd of gedegradeerd, bijvoorbeeld.

Primaire Domein Controller Emulator (PDCe)

Misschien wel de meest essentiële FSMO-rol in AD is de PDCe. De PDCe-rol is verantwoordelijk voor taken zoals synchronisaties van wachtwoordwijzigingen, accountvergrendelingen (en ontgrendelingen), tijdsynchronisatie en nog veel meer.

Terug in de vroege dagen van Active Directory (Windows NT) was de Primary Domain Controller (PDC) de enige beschrijfbare DC in een AD-domein. Alle andere DC’s waren Backup Domain Controllers (BDC’s) die alleen werden gebruikt voor authenticatieverzoeken

. Vanaf Windows 2000 werden alle DC’s beschrijfbaar, met uitzondering van read-only domain controllers (RODC’s), die werden geïntroduceerd in Windows Server 2008. Omdat AD nog steeds de functionaliteit van de PDC nodig had maar technisch gezien geen PDC meer had, introduceerde Microsoft de PDC emulator (PDCe)-rol.

Omleiden van Legacy-applicaties

Een van de meest basale functies van de PDCe-rol is beschikbaar zijn voor legacy-applicaties om hen op de hoogte te stellen dat de DC waarop het wordt gehost de locatie is waar AD wijzigingen kan aanbrengen. Als je bijvoorbeeld pech hebt en nog steeds werkt met een Windows NT-service en die service weet niet waar het wijzigingen moet aanbrengen in de AD-database, zal het contact opnemen met de PDCe voor hulp.

Tijdsynchronisatie

Het is belangrijk dat alle apparaten die zijn aangesloten op een domein een consistente tijd behouden. Kerberos-authenticatie (de standaard authenticatiemodus) vereist een maximale kloof van vijf minuten tussen een client en een DC of tussen DC-replicatiepartners.

De PDCe-rol is de centrale tijdbron voor alle andere computers in een AD-forest.

- Alle clientcomputers synchroniseren de tijd vanaf de DC waarop ze zijn ingelogd.

- Alle DC’s synchroniseren de tijd vanaf de PDCe in hun domein.

- In multi-domein AD-bossen synchroniseren DC’s die de PDCe-rol hosten hun tijd vanaf de PDCe in het ouderdomein.

- De PDCe-rol in het hoofddomein gebruikt vervolgens een betrouwbare externe tijdsbron om te synchroniseren.

Beheer van Wachtwoordwijzigingen

Wanneer er een AD-wijziging wordt aangebracht, wordt die wijziging niet onmiddellijk gerepliceerd naar alle DC’s; het volgt in plaats daarvan het AD-replicatieschema. Wachtwoordwijzigingen worden echter iets anders gerepliceerd. Wachtwoordwijzigingen worden altijd eerst gerepliceerd vanaf de oorspronkelijke DC naar de DC die de PDCe-rol heeft en vervolgens naar de andere DC’s in de topologie.

Als bijvoorbeeld een DC momenteel niet het laatste wachtwoord heeft en een gebruiker probeert zich te authenticeren met het oude wachtwoord, neemt de authenticerende DC eerst contact op met de DC die de PDCe-rol heeft om te controleren op een bijgewerkt wachtwoord voordat authenticatie wordt geweigerd.

Je zult onmiddellijk problemen met de PDCe opmerken wanneer je ontdekt dat gebruikers die het wachtwoord hebben gewijzigd, problemen hebben met het verbinden met andere DC’s die het nieuwe wachtwoord nog niet hebben gerepliceerd.

Verwerking van Accountvergrendelingen

De PDCe-rol verwerkt ook accountvergrendelingen. In tegenstelling tot wachtwoordwijzigingen volgen accountvergrendelingen niet de reguliere replicatie-intervallen. Accountvergrendelingen worden onmiddellijk gerepliceerd naar de andere DC’s via een mechanisme dat repliceer enkel object wordt genoemd. Dit is een beveiligingsmaatregel om ervoor te zorgen dat een vergrendeld account niet kan inloggen op een andere DC die nog niet is gerepliceerd.

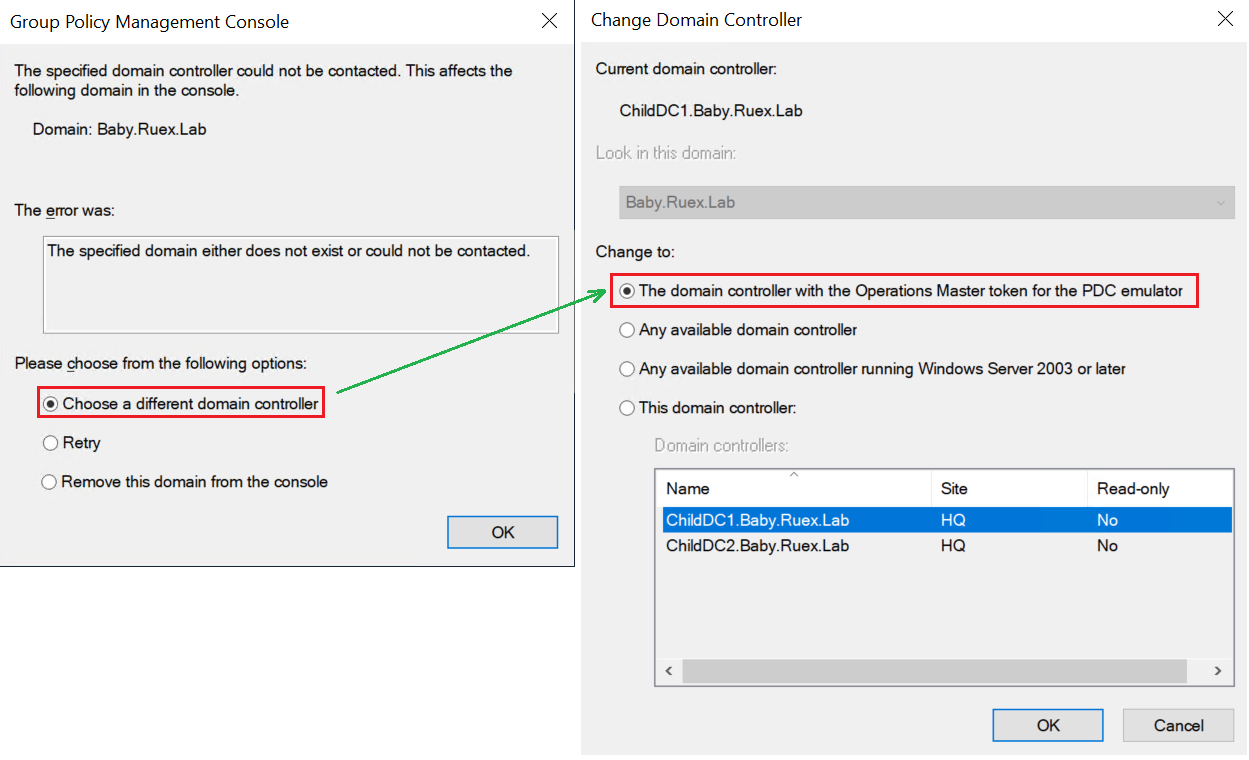

Standaard doel voor de Group Policy Management Console (GPMC)

Het beheren van Group Policy gebeurt met behulp van de Group Policy Management Console (GPMC)-tool. Om wijzigingen aan te brengen in AD moet de GPMC verbinding maken met een DC. Standaard maakt de GPMC altijd verbinding met de DC die de PDCe-rol heeft, zelfs als deze zich in een andere AD-site bevindt. Als de PDCe niet bereikbaar is, ontvangt u een waarschuwing waarin staat dat de PDCe-rol niet bereikbaar is en zal de GPMC u vragen om een andere DC te kiezen.

Gerelateerd: Wat is Group Policy en hoe werkt het (in detail)

Verstrekken van Distributed File System (DFS) Namespace-informatie

Om de functionaliteit van de PDCe FSMO-rol compleet te maken, verstrekt de PDCe-rol DFS-namespace-informatie. Periodiek zullen DFS-rootservers bijgewerkte DFS-namespace-informatie aanvragen bij de PDCe, die gezaghebbende DFS-informatie bevat.

Hoewel normaal gesproken geen overmatige belasting voor de PDCe FSMO-rol is, verandert u het standaardgedrag van DFS-naamruimteopzoeken in omgevingen met een groot aantal DFS-servers.

RID Master

Elk object in een AD-domein moet een unieke ID hebben om het te onderscheiden van alle andere vergelijkbare objecten. Het is van cruciaal belang dat AD altijd een unieke ID toewijst aan elk nieuw object, genaamd een beveiligings-ID of SID.

Elke SID is samengesteld uit verschillende componenten: S (voor SID), het Revisienummer, I -de Identifier Authority-, de domein-ID en de relatieve ID. De domein-ID is uniek voor elk domein in een forest. De relatieve ID is uniek voor elk object in een domein. Een SID ziet er als volgt uit, met een DomeinId die de domein-ID vertegenwoordigt en RelatieveId die de relatieve ID vertegenwoordigt.

De Rol van de Relatieve ID (RID) Master zorgt ervoor dat de SID die aan elk AD-object is toegewezen, uniek is.

Sommige RID’s zijn gereserveerd voor speciale accounts en bekende groepen.

De eerste DC in het domein wordt automatisch de RID Master, om de uitgifte van RID’s onder controle te houden.

De DC met de rol van RID Master speelt voornamelijk een rol in drie verschillende gebeurtenissen:

DC Promotie/Demotie

Elke keer dat een nieuwe DC wordt gepromoveerd, wijst de RID Master het een blok van 500 RID’s toe. Deze RID’s worden vervolgens toegewezen (in incrementele volgorde) wanneer een nieuw account dat een SID nodig heeft, wordt aangemaakt op die DC.

Bijvoorbeeld, als het laatste blok toegewezen RID’s was van 5501 tot 6000, zal de volgende DC die een blok nodig heeft (ofwel een nieuw gepromoveerde DC of een DC die zijn huidige blok heeft uitgeput) …6001 tot …6500 ontvangen, enzovoort.

Wanneer een DC uit de AD-database wordt verwijderd, ziet de RID Master dit en zorgt ervoor dat geen van de RID’s die de DC had, wordt toegewezen als een veiligheidsmaatregel om dubbele SIDs te voorkomen.

RID Uitputting

Wanneer een DC 50% van de RID-capaciteit bereikt, zal het naar de RID Master gaan en een nieuw blok RID’s aanvragen. DC’s vragen nieuwe RID’s aan bij 50%, voor het geval dat de RID Master offline is, wat voldoende buffer tijd geeft om ervoor te zorgen dat de toewijzing van RID’s niet wordt uitgeput.

RID Master Rol Overname

Beheerders kunnen rollen van de ene DC naar de andere verplaatsen via FSMO-rolovername of -overdracht. Wanneer een beheerder de rol van RID Master van de ene DC naar de andere verplaatst, wordt het volgende beschikbare RID-nummer verhoogd met 10000.

Gerelateerd: Hoe FSMO-rollen over te dragen (GUI en PowerShell)

Het verhogen van de volgende beschikbare RID met 10000 is een veiligheidsmechanisme dat is ingesteld om duplicaat SIDs te voorkomen. Als bijvoorbeeld een beheerder de rol van RID Master overneemt en de oude RID Master weer online komt, kan deze duplicaat SIDs gaan uitgeven samen met de nieuwe RID Master.

Infrastructure Master

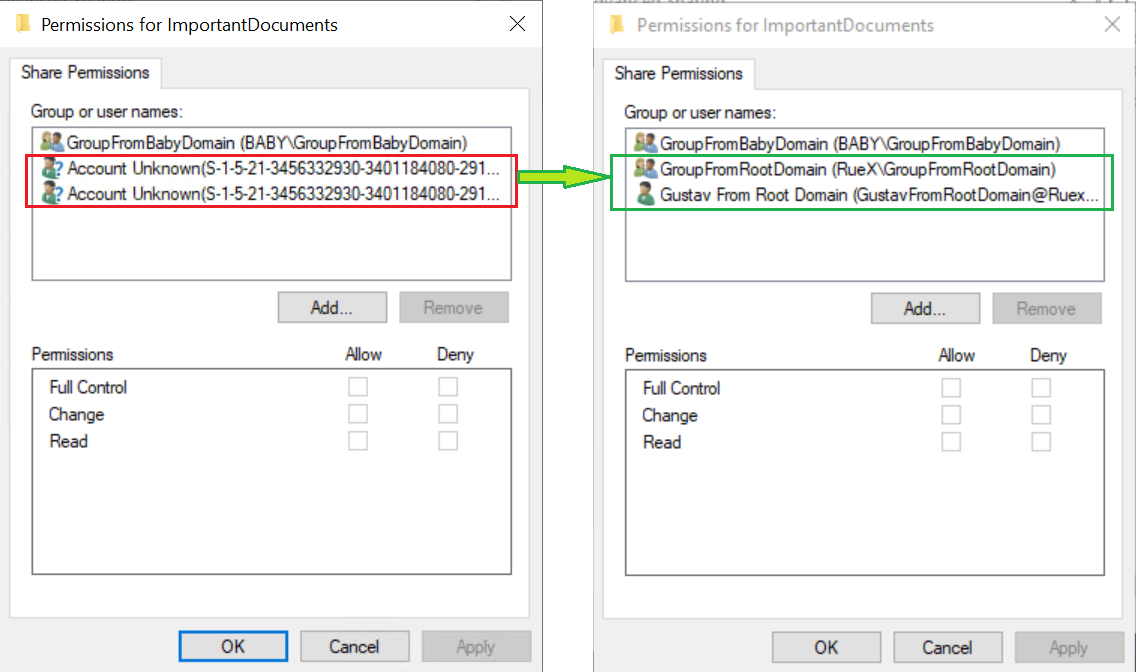

Elk AD-object heeft een SID toegewezen gekregen door de RID Master FSMO-rol. Wanneer je gebruikers, groepen en andere AD-informatie bekijkt, willen wij mensen een naam zien en geen SID; dit is waar de rol van de Infrastructure Master van pas komt.

Standaard is elke DC geconfigureerd als een global catalogus (GC). Een GC bevat informatie van alle domeinen in een forest. Een manier om de replicatietraffic tussen sites te verminderen, was door sommige DC’s niet als GC’s te configureren.

Als je geauthenticeerd was bij een DC die geen GC was, was de Infrastructure Master verantwoordelijk voor het vertalen van SIDs van andere domeinen naar mensvriendelijke namen.

Bijvoorbeeld, vanaf een computer die is aangesloten op een domein, controleer het Beveiliging of Delen tabblad van een map in Windows Verkenner met machtigingen ingesteld voor accounts in een ander domein. Je ziet de namen van gebruikers, computers en groepen; niet hun SIDs. Als je computer de rol van de Infrastructure Master niet kan vinden in het domein, zie je alleen de SIDs van accounts in andere domeinen.

Als je Active Directory Recycle Bin inschakelt, gedragen alle DC’s zich technisch gezien als houders van de rol van de Infrastructure Master. De AD Recycle Bin maakt de rol van de Infrastructure Master volgens Microsoft’s woorden niet belangrijk.

Gerelateerd: Hoe u uw spek kunt redden met de Active Directory Recycle Bin

Conclusie

AD FSMO-rollen zijn een cruciaal onderdeel om ervoor te zorgen dat AD blijft functioneren zoals ontworpen. Hoewel je meestal niet bezorgd hoeft te zijn over FSMO-rollen, is het nog steeds belangrijk om te begrijpen hoe ze functioneren wanneer de tijd daar is!