매년 네트워킹 요구사항은 계속해서 증가합니다. 현대 네트워크는 높은 속도, 낮은 지연 시간, 그리고 높은 확장성을 제공할 것으로 기대됩니다. 또 다른 공통 요구사항은 네트워크 세그먼트의 안전한 격리입니다. 데이터 센터의 가상화는 물리적 네트워크 인프라에 대한 요구를 증가시키며, 잠재적인 네트워크 문제로 전통적인 네트워킹은 비합리적입니다.

네트워크 가상화는 기본 물리적 네트워크로부터 추상화하고 확장 가능하고 논리적인 네트워크를 생성하는 데 사용됩니다. 이것은 컴퓨팅 리소스 (프로세서, 메모리 및 저장소와 같은)의 가상화와 유사하게 작동하여 이러한 리소스를 추상화된 레이어에서 작업할 수 있도록 합니다.

VXLAN이란 무엇인가요?

가상 확장 가능한 로컬 영역 네트워크(VXLAN)는 오버레이 네트워크 기술입니다. 이것은 계층 3 (L3) 네트워크 위에 계층 2 (L2) 연결의 터널링을 제공하는 캡슐화 프로토콜입니다 (아래에 일곱 개의 OSI 계층이 있는 표를 찾을 수 있습니다). 오버레이 네트워크는 기존 네트워크 위에 생성된 네트워크입니다. 언더레이 네트워크는 오버레이 네트워크가 구축된 기존 네트워크의 물리적 인프라입니다.

언더레이 물리적 네트워크의 구성 요소에는 물리적 하드웨어, 케이블 및 네트워크 프로토콜이 포함됩니다. 경계 게이트웨이 프로토콜 (BGP) 및 오픈 최단 경로 우선 (OSPF)은 L3 라우팅에 널리 사용되는 프로토콜입니다. 오버레이 네트워크의 일반적인 예는 다양한 유형의 가상 사설 네트워크 (VPN), IPSec 터널 및 피어 투 피어 네트워크입니다.

VXLAN 사양

VXLAN은 인터넷 엔지니어링 작업군(IETF)의 RFC 7348 표준으로 정의됩니다. VXLAN 프로토콜의 표준화된 사양은 Cisco, VMware 및 Arista의 협력으로 개발되었지만, 해당 표준은 특정 공급업체에 종속되지 않습니다. VXLAN은 VMware의 가상화 소프트웨어 및 다양한 공급업체의 라우터와 같은 하드웨어 장치에서 지원됩니다.

VXLAN 이해

VXLAN을 사용하면 멀티테넌트 브로드캐스트 도메인과 물리 네트워크 경계를 넘어서는 높은 확장성을 가진 논리적 네트워크를 생성할 수 있습니다. 이러한 논리적 네트워크는 오버레이 네트워크입니다. 가상 네트워크를 물리 네트워크에서 분리하면 복잡한 초기 구성에도 불구하고 대규모 네트워크의 관리가 단순화됩니다. VXLAN을 사용하면 오버레이 네트워크를 다시 구성하지 않고도 언더레이(물리) 네트워크를 재구성할 수 있습니다. 가상 오버레이 L2 네트워크 도메인을 배포하기 위해 두 개 이상의 언더레이 L3 네트워크를 사용할 수 있습니다. Leaf-Spine 네트워크 토폴로지는 대규모 데이터 센터에서 VXLAN 오버레이 네트워크를 구성하는 데 좋은 솔루션입니다.

VXLAN을 사용할 수 있는 곳은 어디인가요?

가장 일반적인 VXLAN의 사용은 소프트웨어 정의된 데이터 센터를 배포할 때 기존 물리적 및 논리적 네트워크 인프라 위에 가상 네트워크를 생성하는 데 사용됩니다. 소프트웨어 정의된 데이터 센터(SDDC)에서 가상화를 위해 기존 물리적 인프라에서 추상화가 이루어집니다. VXLAN 및 VMware 가상화 솔루션을 사용하면 네트워크 및 컴퓨팅 리소스가 가상화된 완전히 가상화된 데이터 센터를 구성할 수 있습니다. 이 목적을 위한 두 가지 소프트웨어 제품은 VMware vSphere와 VMware NSX입니다. VMware 네트워크 가상화 솔루션에는 두 가지 에디션인 NSX-V 및 NSX-T가 있습니다.

VXLAN을 사용하면 VMware vSphere에서 실행되는 가상 머신(VM)은 다른 ESXi 호스트, 클러스터 또는 심지어 다른 데이터 센터에 위치한 경우에도 필요한 논리적 네트워크에 연결하여 서로 통신할 수 있습니다. VXLAN 논리적 네트워크는 기존 물리적 네트워크에서 추상화되며 VM은 기본 하드웨어에서 추상화됩니다.

VXLAN이 없으면, VM이 실행되고 네트워크에 연결되는 데이터 센터에서 물리적 네트워크 장비에서 미디어 액세스 제어(MAC) 주소를 다루는 요구가 더 높아집니다. 현대적인 데이터 센터(가상화 서버를 보유한 데이터 센터 포함)는 리프-스파인 네트워크 토폴로지와 탑 오브 랙(TOR) 연결 계획을 사용합니다. VM이 물리적 네트워크를 사용할 때에도 두 번째 계층의 네트워크 세그먼트를 VLAN(가상 로컬 에어리어 네트워크) 분리하여 사용하더라도, 랙 서버가 연결된 TOR 스위치는 물리적 네트워크 장치와 VM 네트워크 어댑터의 MAC 주소로 L2 연결성을 제공하기 위해 작동해야 합니다(링크당 한 개의 MAC 주소를 학습하는 대신). MAC 주소 테이블이 너무 커져 스위치 과부하를 일으키고, 비가상화 환경에 비해 MAC 주소 테이블의 용량 요구가 크게 높아집니다. 테이블 오버플로우가 발생하면 스위치는 새로운 MAC 주소를 학습하지 못하고 네트워크 문제가 발생합니다.

전통적인 VLAN, 스패닝 트리 프로토콜(STP), 그리고 동등 비용 다중 경로(ECMP)는 가상화된 데이터 센터의 모든 네트워크 문제를 완벽하게 해결할 수 없습니다. VXLAN을 사용하여 오버레이 네트워크를 사용하면 이 문제를 해결할 수 있습니다. VM MAC 주소는 가상 오버레이 네트워크(VXLAN 네트워크)에서만 작동하며, 언더레이 네트워크의 물리적 스위치로 전송되지 않습니다. 게다가, L2 도메인의 네트워크 분리 및 다중 테넌트 환경에 사용되는 VLAN은 VLAN과 비교하여 더 높은 한도를 제공합니다. VXLAN 대 VLAN을 비교하여 두 가지의 주요 차이점을 살펴보겠습니다.

VXLAN 대 VLAN 비교

이 네트워크 프로토콜들 간의 주요 차이점은 VLAN이 레이어 2 언더레이 네트워크를 사용하여 프레임을 캡슐화하는 반면, VXLAN은 이 목적으로 레이어 3을 사용한다는 것입니다. 오버레이 네트워크의 최대 수는 VXLAN이 더 높습니다.

VLAN은 IEEE 802.1Q 표준에 문서화되어 있습니다. 12비트 세그먼트 ID로 인해 지원되는 최대 VLAN 수는 4094입니다: $$2^{12}=4096$$, VLAN ID 0 – 4095, 2개의 예약된 VLAN ID(0과 4095는 예약됨). 요즘, 대규모 클라우드 서비스 제공업체에게는 4094개는 충분하지 않습니다. VLAN 태깅을 사용할 때, 이더넷 프레임의 크기는 1518바이트에서 1522바이트로 증가합니다. VLAN을 사용할 때, 네트워크는 802.1Q 태그를 사용하여 L2에서 논리적으로 격리됩니다. 물리적 네트워크 장비의 구성은 네트워크 세분화를 위해 수행됩니다.

VXLAN은 VLAN의 확장된 아날로그입니다. VLAN과 VXLAN의 주요 차이점 중 일부는 다음과 같습니다:

- VXLAN이 지원하는 가상 네트워크의 최대 수는 네트워크 식별자의 24비트 길이 때문에 1600만 개 이상입니다($$2^{24}= 16,777,216$$).

- VXLAN과 VLAN은 다른 캡슐화 기술을 사용합니다. VXLAN은 VLAN과 달리 트렁킹이 필요 없으며, STP도 필요하지 않습니다. VXLAN 네트워크 식별자가 사용될 때 VLAN 태그를 사용할 필요가 없습니다.

- VXLAN 구성을 위해 물리적 네트워크 장비를 재구성할 필요가 없습니다.

- 대규모 분산 물리 인프라에서 대규모 L2 네트워크를 관리하는 것은 어렵습니다. L3 네트워크를 관리하는 것이 더 편리합니다. 기존 L3 네트워크 상에서 작동하는 VXLAN 오버레이 네트워크를 사용하면, 일반적으로 L2 네트워크의 단점을 피할 수 있습니다. L2 네트워크가 VXLAN을 사용하여 가상화되며 실제 네트워크의 물리적 경계에 의존하지 않기 때문입니다.

다음 블로그 게시물의 다음 섹션에서 7계층 OSI 모델을 상기하고 VXLAN 네트워크의 작동 원리를 살펴보겠습니다.

7계층 개방형 시스템 상호연결(OSI) 모델:

| 레이어 | 프로토콜 데이터 유닛 | 프로토콜의 예 | |

| 7 | 응용 | 데이터 | HTTP, FTP, SSH, DNS |

| 6 | 프레젠테이션 | 데이터 | SSL, IMAP |

| 5 | 세션 | 데이터 | 다양한 API, 소켓 |

| 4 | 전송 | 세그먼트, 데이터그램 | TCP, UDP |

| 3 | 네트워크 | 패킷 | IP, IPSec, ICMP, IGMP |

| 2 | 데이터 링크 | 프레임 | 이더넷, PPP, FDDI |

| 1 | 물리 | 비트 | 와이어, 광섬유, 무선 |

공간

VXLAN은 어떻게 작동합니까?

VXLAN은 내부 L2 이더넷 프레임을 UDP 데이터그램을 사용하여 L3 IP 패킷으로 캡슐화하고 기존 IP 네트워크를 통해 전송합니다. VXLAN 캡슐화 유형은 MAC-in-UDP로 알려져 있으며 이는 기술에 대한 보다 정확한 용어입니다.

왜 UDP를 사용하는가? 왜 VXLAN 프레임의 캡슐화가 외부 IP 패킷에 직접 수행되지 않는가? L3 네트워크는 관리가 편리하며, 앞서 언급했듯이, L3 네트워크는 VXLAN 네트워크의 언더레이 네트워크입니다(오버레이 네트워크인 VXLAN 네트워크).

8바이트 길이인 VXLAN 헤더가 원래 이더넷 프레임(내부 프레임)에 추가됩니다. 이 VXLAN 헤더는 반대쪽의 스위치가 프레임이 속한 VXLAN 네트워크 식별자(VNI)를 식별할 수 있도록 필요합니다. 아마 대부분의 경우 우리는 원래 프레임을 VXLAN 헤더와 함께 IP 패킷에 담고 싶어할 것입니다. 이는 L3 터널링 프로토콜인 제네릭 라우팅 캡슐화(GRE) 프로토콜과 유사합니다.

IP 헤더(아래 이미지 참조)에는 현재 IP 패킷에 포장되는 상위 레이어 프로토콜 데이터(위의 OSI 모델 테이블 참조)를 정의하는 프로토콜 필드가 있습니다. GRE는 외부 IP 패킷의 프로토콜 필드에 정의된 프로토콜 번호 47을 사용합니다. VXLAN에는 연결된 프로토콜 번호가 없으며, 이와 같은 패키징이 외부 IP 패킷에 직접적으로 이루어지면 문제가 발생합니다. 이러한 이유로 VXLAN은 UDP를 사용하여 패키징되며, 그 후 IP 패킷으로 캡슐화됩니다. GPRS 터널링 프로토콜(GTP)도 유사한 접근 방식을 사용합니다. VXLAN UDP 포트 번호는 4789입니다. 이 VXLAN 포트 번호는 기본적으로 대상 UDP 포트로 사용되어야 합니다.

아마도 생각하고 있을 거예요: TCP가 더 신뢰할 수 있다는 점. 왜 TCP 대신 UDP를 사용할까요? TCP에는 데이터가 손실되지 않고 성공적으로 수신되고 전송되었는지 확인하는 메커니즘이 있습니다. 데이터가 손실된 경우, 데이터가 다시 전송됩니다. UDP에는 이러한 메커니즘이 없습니다. 연결 문제로 인해 데이터가 손실된 경우 이 데이터는 다시 전송되지 않습니다. UDP는 TCP와 같이 세션 및 타임아웃을 사용하지 않습니다.

만약 TCP 위에 TCP를 사용한다면, 하위 세션에서 패킷이 손실되면 상위 세션에서도 손실됩니다. 패킷 재전송은 하위 및 상위 TCP 세션에서 시작되며, 이는 네트워크 성능 저하를 일으킵니다. UDP가 점대점 (P2P) 세션을 시작하지 않는 사실은 VXLAN 캡슐화의 경우 장점입니다. TCP 연결에는 점대다중 (P2MP) 세션이 사용할 수 없음에 유의하십시오.

VNI 또는 VNID는 VXLAN 네트워크 식별자입니다. 24비트 VXLAN 네트워크 식별자 (segment ID라고도 함)가 사용되며, 최대 지원되는 VXLAN 네트워크 수를 정의합니다.

VXLAN 터널 엔드포인트 (VTEP)는 L2 프레임의 캡슐화 및 해제 책임이 있는 객체입니다. VTEP는 서비스 집약 노드 인 공급 엣지 (PE) 라우터의 아날로그입니다. VTEP는 하드웨어 게이트웨이 또는 VMware NSX (소프트웨어 VTEP)와 같은 가상화된 솔루션으로 구현할 수 있습니다. VXLAN 터널은 VXLAN 터널 엔드포인트에서 시작하고 종료됩니다.

동일한 VXLAN 세그먼트에 연결된 VM들은 서로 통신할 수 있습니다. 호스트 1(VM1)가 VTEP A 뒤에 있고 호스트 2(VM2)가 VTEP B 뒤에 있으면, 두 호스트(VMs)는 모두 동일한 VNI에 연결된 네트워크 인터페이스를 가져야 합니다(마치 VLAN을 사용할 때 네트워크 구성에서 호스트가 동일한 VLAN ID를 사용해야 하는 것과 유사합니다).

VXLAN 프레임 캡슐화

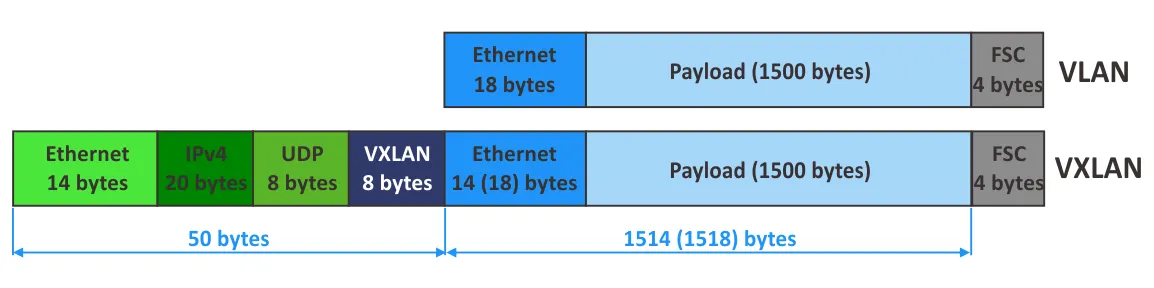

이제 VXLAN 프레임 캡슐화의 구조를 자세히 살펴보겠습니다. 아래 이미지에서는 VXLAN 캡슐화된 프레임의 구조를 볼 수 있습니다. VXLAN 네트워크에서 사용되는 외부 이더넷 헤더, 외부 IP 헤더, UDP 헤더, VXLAN 헤더 및 내부 이더넷 프레임이 표시됩니다.

외부 이더넷(MAC) 헤더

- 외부 대상 MAC은 가장 가까운 라우터에 로컬인 경우 대상 VTEP의 MAC 주소이거나 VTEP가 라우터 뒤에 있는 경우 라우터의 MAC 주소입니다.

- 외부 소스 MAC은 소스 VTEP의 MAC 주소입니다.

- VLAN 유형(옵션)은 선택적인 필드입니다. 0x8100은 프레임이 VLAN 태그가 있는 것을 나타냅니다.

- 외부 802.1 VLAN 태그는 VLAN 태그를 정의하는 선택적인 필드입니다(VXLAN 네트워크에는 필요하지 않음).

- 이더 타입은 이 프레임으로 전송되는 패킷의 유형을 정의합니다. 0x800은 IPv4 패킷을 나타냅니다.

외부 IP 헤더

- IP 헤더 기타 데이터에는 버전, 헤더 길이, 서비스 유형 등이 포함됩니다.

- IP 프로토콜. 이 필드는 IP 패킷에 의해 데이터가 전달되는 기본 네트워크 프로토콜을 정의하는 데 사용됩니다. 0x11은 UDP를 정의합니다.

- 헤더 체크섬은 IP 헤더의 데이터 무결성을 보장하기 위해 사용됩니다.

- 외부 소스 IP은 소스 VTEP의 IP 주소입니다.

- 외부 대상 IP은 대상 VTEP의 IP 주소입니다.

UDP 헤더

- UDP 소스 포트은 데이터를 전송하는 VTEP에서 설정한 포트입니다.

- UDP 대상 포트는 VXLAN IANA(4789)에 의해 할당된 포트입니다.

- UDP 길이는 UDP 헤더와 UDP 데이터의 길이입니다.

- UDP 체크섬은 VXLAN의 경우 0x0000으로 설정해야 합니다. 이 경우, 수신 VTEP은 체크섬 검증을 피하고 잘못된 체크섬으로 인해 프레임이 삭제되는 것을 피합니다(프레임이 삭제되면 패키지 데이터가 해독되지 않습니다).

VXLAN 헤더

- VXLAN 플래그는 다른 플래그입니다. I 플래그는 1로 설정됩니다. 다른 7비트는 현재 예약되어 있으며 0으로 설정해야 합니다.

- 예약됨 – 아직 사용되지 않는 예약된 필드이며 0으로 설정됩니다.

- VNI는 VNI를 정의하는 24비트 필드입니다.

- 프레임 검사 순서(FCS)는 오류를 감지하고 제어하기 위한 4바이트 필드입니다.

VXLAN 오버헤드

- VXLAN을 사용할 때 오버헤드를 계산해 봅시다:

8바이트(VXLAN 헤더) + 8바이트(UDP 헤더) + 20바이트(IPv4 헤더) + 14바이트(외부 L2 헤더) = 50바이트(내부 프레임에 VLAN 태그가 사용되지 않은 경우). 클라이언트가 VLAN 태깅을 사용하는 경우 4바이트를 추가해야 하며 결과는 54바이트입니다.

- 전체 네트워크의 외부 프레임 크기를 계산해 봅시다:

1514 (내부 프레임) + 4 (내부 VLAN 태그) + 50 (VXLAN) + 4 (VXLAN 전송 VLAN 태그) = 1572 바이트

- 만약 IPv6를 사용한다면, IP 헤더 크기가 20바이트 증가합니다:

1514 (내부 프레임) + 4 (내부 VLAN 태그) + 70 (IPv6 VXLAN) + 4 (VXLAN 전송 VLAN 태그) = 1592 바이트

- IPv6의 경우 추가적으로 8바이트가 선택적으로 추가될 수 있습니다. 이 경우, 외부 프레임 크기는 1600 바이트입니다.

- 스위치 구성에서 최대 전송 단위(MTU) 값을 변경할 수 있습니다 (예: 50, 54, 70 또는 74 바이트). 이 경우, 표준 1518 바이트보다 큰 크기의 Jumbo 프레임 지원이 필요합니다.

실제 네트워크에서 가상 VXLAN 네트워크를 사용할 때 프레임 크기를 늘리는 것이 좋습니다. VMware는 분산 가상 스위치에서 MTU를 1600 바이트 이상으로 설정하는 것을 권장합니다.

참고: 이더넷 프레임 크기와 MTU는 프레임의 중요한 특성입니다. MTU는 이더넷 프레임에 캡슐화된 페이로드의 최대 크기를 가리킵니다 (Jumbo 프레임을 사용하지 않았을 때의 기본값인 1500 바이트의 IP 패킷 크기). 이더넷 프레임 크기는 페이로드 크기, 이더넷 헤더 크기 및 FCS로 구성됩니다.

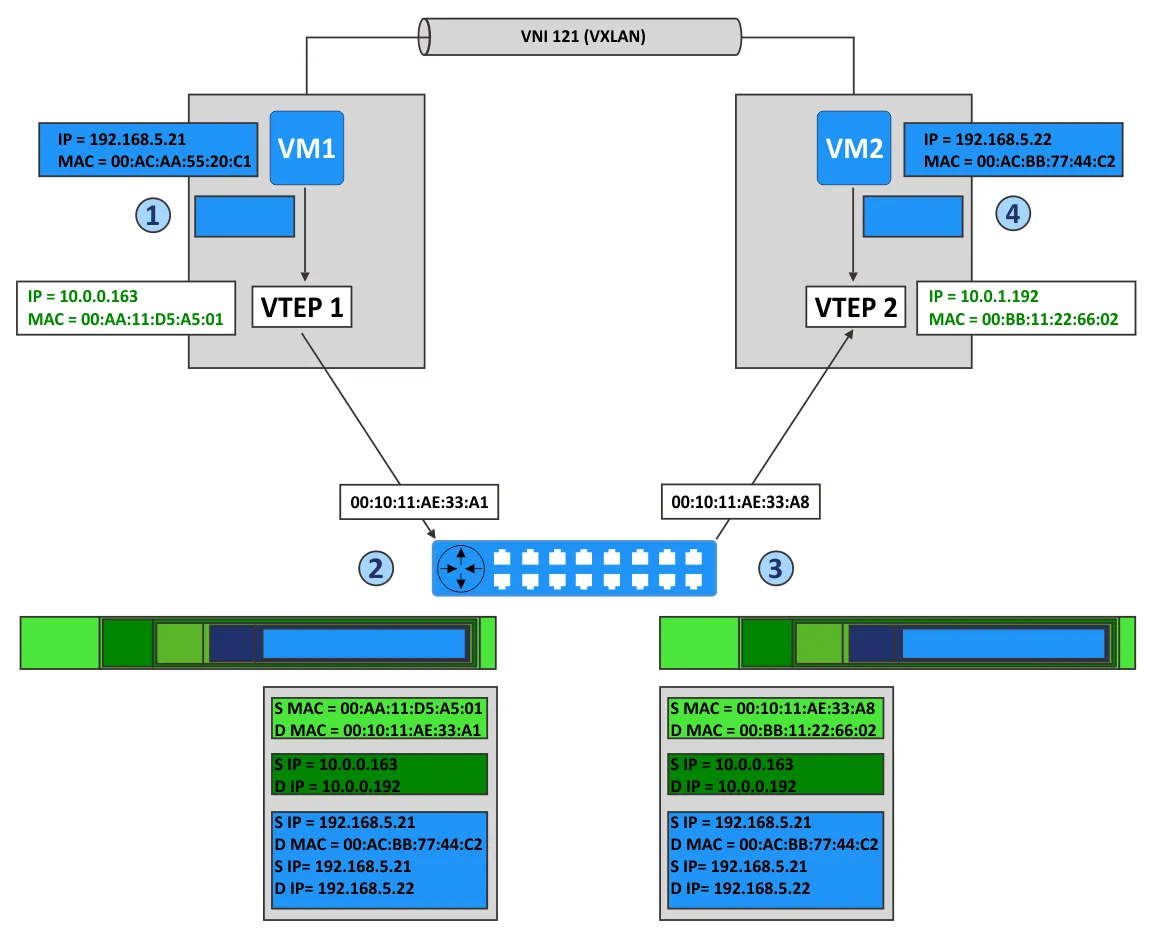

VXLAN에서 데이터 전송 예제

VMware VXLAN을 사용하는 네트워크에서 데이터 전송 예제를 살펴보겠습니다. VXLAN 구성과 작동 원리를 더 잘 이해하기 위해.

VMware vSphere 환경에서 VMware NSX가 구성된 두 개의 ESXi 호스트가 있다고 가정해보십시오. VM1은 첫 번째 ESXi 호스트에서 실행되고, VM2는 두 번째 ESXi 호스트에서 실행됩니다. 두 VM의 가상 네트워크 어댑터는 VNI 121로 연결된 동일한 VXLAN 네트워크에 연결되어 있습니다. ESXi 호스트는 물리적 네트워크의 서로 다른 서브넷에 연결되어 있습니다.

단계 1

VM1은 VM2에 패킷을 전송하려고 합니다. 이 상황에서 무슨 일이 일어나는지 살펴보겠습니다.

- VM1은 IP 주소가 192.168.5.22인 호스트의 MAC 주소를 요청하기 위해 ARP 패킷을 전송합니다.

- 첫 번째 ESXi 호스트에 위치한 VTEP1은 VNI 121과 관련된 멀티캐스트 패킷에 ARP 패킷을 캡슐화합니다.

- 멀티캐스트 패킷을 수신하는 다른 VTEP들은 VXLAN 테이블에 VTEP1-VM1 연결을 추가합니다.

- 두 번째 ESXi 호스트의 VTEP2는 이 패킷을 수신하고, 이 패킷을 해제(decapsulate)하고, VNI 121과 해당 VXLAN 네트워크와 연관된 가상 스위치의 포트 그룹에 대해 브로드캐스트를 전송합니다.

- 이 포트 그룹 중 하나에 위치한 VM2는 ARP 패킷을 수신하고, 자신의 MAC 주소(VM2의 MAC 주소)로 응답을 전송합니다.

- 두 번째 ESXi 호스트의 VTEP2는 유니캐스트 패킷을 생성하고, VM2의 ARP 응답을 이 패킷에 캡슐화한 다음, IP 라우팅을 통해 VTEP1로 패킷을 전송합니다.

- VTEP1은 수신한 패킷을 해제(decapsulate)하고, 해제된 데이터를 VM1에 전달합니다.

공백

단계 2

이제 VM1은 VM2의 MAC 주소를 알고 있으며, VM 간 통신을 위해 위의 도표에 표시된대로 패킷을 VM2로 전송할 수 있습니다.

- VM1이 자신의 IP 주소(192.168.5.21)에서 VM2의 IP 주소(192.168.5.22)로 IP 패킷을 보냅니다.

- VTEP1은 이 패킷을 캡슐화하고 다음과 같은 헤더를 추가합니다:

- VNI=121인 VXLAN 헤더

- VXLAN 포트(UDP 4789)를 사용하는 표준 UDP 헤더

- VTEP의 대상 IP 주소와 캡슐화에 사용되는 UDP 프로토콜을 정의하는 0x011 값이 포함된 표준 IP 헤더

- 다음 L2 장치(다음 홉)의 MAC 주소를 포함하는 표준 MAC 헤더. 이 예에서는 MAC 주소가 00:10:11:AE:33:A1인 라우터 인터페이스입니다. 이 라우터에 의해 VTEP1에서 VTEP2로 패킷이 전송됩니다.

- VTEP2는 대상 주소로 VTEP2의 MAC 주소가 정의되어 있기 때문에 패킷을 수신합니다.

- VTEP2는 패킷을 역캡슐화하고 UDP 포트 4789를 식별한 다음 운반되는 VXLAN 헤더를 식별합니다.

- VTEP는 대상으로 VM2가 VNI 121에서 프레임을 수신할 수 있는지 확인하고 올바른 포트 그룹에 연결되어 있는지 확인합니다.

- 역캡슐화 후, 내부 IP 패킷이 VNI 121과 연결된 포트 그룹에 연결된 VM2의 가상 NIC로 전송됩니다.

- VM2는 내부 패킷을 수신하고 이를 일반적인 IP 패킷처럼 처리합니다.

- 패킷은 동일한 방식으로 VM2에서 VM1로 전송됩니다.

멀티캐스트 지원

VXLAN 오버레이 네트워크는 네트워크에서 유니캐스트, 브로드캐스트 및 멀티캐스트 통신 모드를 지원합니다.

- 유니캐스트 통신은 네트워크의 두 호스트 간에 데이터를 전송하는 데 사용됩니다. 원격 VTEP는 일반적으로 정적으로 정의됩니다.

- 브로드캐스트 통신은 한 호스트가 네트워크의 모든 호스트에 데이터를 보내는 모드입니다.

- 멀티캐스트 통신은 다대다 통신 유형입니다. 데이터가 모든 호스트에게가 아닌 선택된 호스트에게 전송됩니다. 멀티캐스트 사용의 일반적인 예는 온라인 비디오 스트리밍입니다. 멀티캐스트 통신에는 인터넷 그룹 관리 프로토콜(IGMP)이 사용됩니다. L2 스위치에서 IGMP 스누핑 및 라우터(L3)에서 IGMP 쿼리어를 활성화해야 합니다.

멀티캐스트 트래픽에 대한 VXLAN 사용 가능성은 MAC-in-UDP 캡슐화 방법(위에서 설명함)으로 인해 발생하며, 이를 통해 P2MP 연결을 설정할 수 있습니다. 멀티캐스트 모드에서는 모든 이웃을 수동으로 정의할 필요 없이 원격 VTEP를 자동으로 찾을 수 있습니다. VNI와 관련된 멀티캐스트 그룹을 정의할 수 있으며, 그런 다음 VTEP는 이 그룹을 청취하기 시작합니다. 다른 VTEP의 동작은 유사하며, 올바르게 VNIs가 설정되면 해당 그룹을 청취하기 시작합니다.

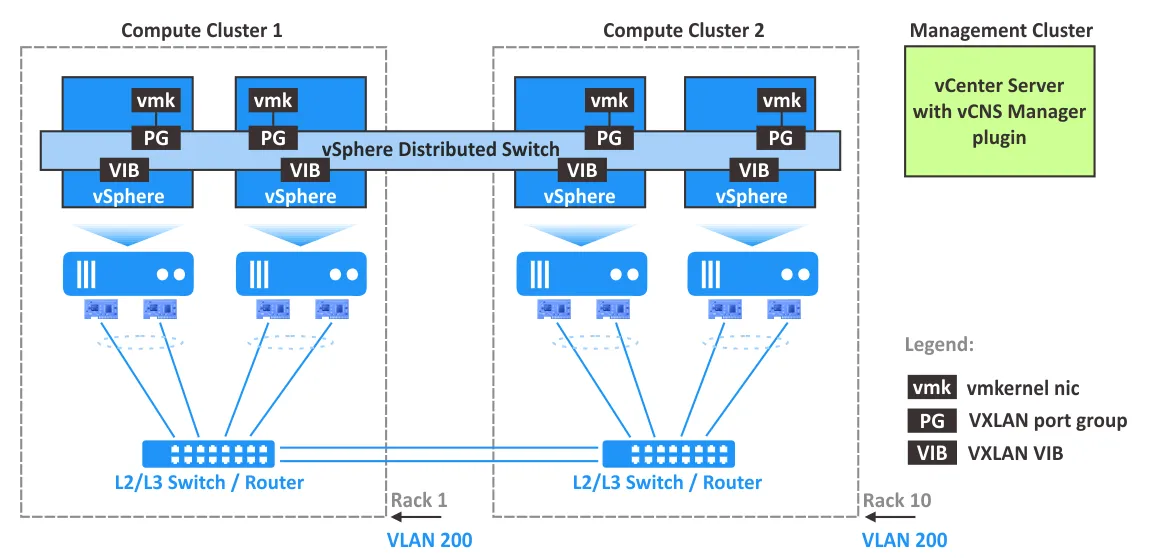

VMware VXLAN 구성 요소

VMware vSphere, ESXi 호스트, vCenter 및 NSX를 사용하여 VXLAN 지원을 통한 네트워크 가상화를 구성하는 데 필요한 소프트웨어 스위트입니다. VMware VXLAN 구성 요소와 VXLAN 네트워크 배포에서의 역할을 설명해 보겠습니다.

NSX-V는 VMware vSphere에서 데이터 센터 내 가상 네트워크를 구축하는 솔루션입니다.

VMware NSX-V에서 VMware vSphere와 함께 분산 가상 스위치 (분산 vSwitch 또는 DVS)는 VXLAN과 함께 네트워크 추상화에 사용됩니다. 표준 vSwitch 사용은 권장되지 않습니다.

VXLAN 캡슐화는 VM의 가상 인터페이스 컨트롤러(NIC)와 분산 vSwitch의 논리 포트 간에 수행되며, 이는 기반 L3 네트워크와 VM에 대해 투명성을 제공합니다.

NSX Edge 서비스 게이트웨이 애플라이언스는 VXLAN 호스트(VM)와 비-VXLAN 호스트 간의 게이트웨이로 작동합니다. 비-VXLAN 호스트의 예로는 인터넷 라우터, 물리적 네트워크에 연결된 물리 서버 등이 있습니다. 엣지 게이트웨이는 VXLAN 네트워크 세그먼트의 VXLAN ID를 변환하여 비-VXLAN 호스트가 VXLAN 네트워크의 호스트 또는 VM과 통신할 수 있도록 합니다.

NSX Controller, 중앙 제어 평면이라고 불리며, 오버레이 전송 터널 및 가상 네트워크를 제어하기 위한 분산 상태 관리 시스템으로 라우팅 및 논리 스위칭 기능을 제공합니다. NSX Controller는 VXLAN 네트워크를 구성하는 데 필요하며 고가용성 가상 어플라이언스 클러스터로 배포되어야 합니다.VXLAN VIB 패키지는 VXLAN 기능을 지원하기 위해 ESXi 호스트에 설치되어야 합니다. 이는 VTEP 기능을 포함합니다.

vmknic 가상 어댑터는 제어 트래픽을 운반하며 DHCP 요청, ARP 요청 및 멀티캐스트 가입 요청에 응답합니다. 각 ESXi 호스트의 VTEP에는 생성된 호스트 간 터널에서 VXLAN 트래픽을 운반하기 위한 고유한 IP 주소가 사용됩니다.

가상 스위치의 VXLAN 포트 그룹은 입력 및 출력 VXLAN 트래픽이 VTEP 및 ESXi 호스트의 물리적 네트워크 어댑터를 통해 전송되는 방법을 정의하는 데 구성됩니다.

각 ESXi 호스트의 VTEP 구성은 vCloud Networking and Security Manager에서 관리되며, 이는 가상화된 네트워크를 관리하기 위한 중앙 위치입니다.

가상 스위치에서의 VXLAN 포트 그룹은 입력 및 출력 VXLAN 트래픽이 VTEP 및 ESXi 호스트의 물리 네트워크 어댑터를 통해 전달되는 방식을 정의하는 구성이다.

각 ESXi 호스트의 VTEP 구성은 가상화된 네트워크를 관리하는 중앙 위치인 vCloud Networking and Security Manager에서 관리된다.

VMware vSphere의 분산 가상 스위치에서 NIC 팀링 정책, 장애 조치 설정 및 로드 밸런싱을 계획하는 것이 좋으며, VMware NSX와 VMware VXLAN 지원을 배포할 때 권장된다.

VXLAN 장단점 요약

VXLAN 구성 및 VMware VXLAN 구현의 작동 원리를 다룬 후 VXLAN의 장단점을 살펴보겠다.

VXLAN 장점:

- 높은 확장성의 네트워크: 다수의 L2 도메인이 여러 데이터 센터 간에 확장될 수 있다.

- 멀티캐스트, 다중 테넌시 및 네트워크 분할 지원.

- 유연성: STP가 필요하지 않음. 기본 네트워크로서 L3 네트워크가 사용된다.

- 두 번째 계층에서 물리 네트워크의 과부하가 없다. VM을 네트워크에 연결할 때 물리 스위치에서 MAC 테이블 오버플로우를 피할 수 있다.

- 중앙 집중식 네트워크 관리. 배포 및 구성 후 편리한 관리.

VXLAN 단점:

- 배포 및 초기 VXLAN 구성이 복잡하다.

- 오버레이 네트워크를 관리하는 데 사용되는 중앙 집중식 컨트롤러의 확장이 어려울 수 있다.

- 캡슐화 기술로 인한 헤더 오버헤드가 있습니다.

- 언더레이 네트워크는 브로드캐스트, 알 수 없는 유니캐스트 및 멀티캐스트 (BUM) 트래픽을 지원해야 합니다.

결론

VXLAN은 가상화 환경에서 많은 수의 가상 머신이 네트워크에 연결되어야 할 때 채택되는 네트워크 캡슐화 프로토콜입니다. VXLAN은 MAC-in-UDP 캡슐화 기술을 사용하여 기존 L3 물리 네트워크 위에 가상 L2 네트워크를 구축할 수 있습니다. VXLAN 네트워크 가상화는 컴퓨팅 자원의 가상화 이후 소프트웨어 정의 데이터 센터를 구축하는 다음 단계입니다. VMware NSX VXLAN은 VMware 네트워크 가상화를 지원하며 VMware vSphere와 결합하여 사용됩니다. 이 조합은 특히 대형 데이터 센터에서 클라우드 서비스 제공업체에 널리 사용됩니다.

서버 룸이나 데이터 센터에서 VMware vSphere VM을 사용한다면, NAKIVO Backup & Replication과 같은 포괄적인 VMware ESX 백업 솔루션을 선택하십시오. NAKIVO의 솔루션은 증분, 앱 인식 백업을 포함한 강력한 기능을 제공합니다.

NAKIVO Backup & Replication은 멀티테넌트 모드로 설치되어 백업 서비스 및 재해 복구 서비스를 제공할 수 있습니다. MSP 클라이언트는 다른 클라이언트에 영향을 주지 않고 데이터를 안전하게 백업할 수 있습니다.

NAKIVO Backup & Replication의 무료 버전을 다운로드하여 솔루션을 사용해보세요!