As exigências de rede continuam a crescer a cada ano. As redes modernas devem proporcionar alta velocidade, baixa latência e alta escalabilidade. Outra exigência comum é o isolamento seguro de segmentos de rede. A virtualização em datacenters também aumenta as demandas na infraestrutura de rede física, e as redes tradicionais se tornam irracionais com possíveis problemas de rede.

A virtualização de rede é usada para abstrair das redes físicas subjacentes e criar redes escaláveis e lógicas. Ela funciona de maneira semelhante à virtualização de recursos de computação (como processador, memória e armazenamento), o que torna possível trabalhar com esses recursos em uma camada abstraída.

O que é VXLAN?

Virtual Extensible Local Area Network (VXLAN) é uma tecnologia de rede de sobreposição. É um protocolo de encapsulamento que fornece tunelamento de conexões de camada 2 (L2) sobre uma rede de camada 3 (L3) subjacente (abaixo você pode encontrar uma tabela com sete camadas OSI). A rede de sobreposição é uma rede criada em cima de qualquer rede existente. A rede de subordinação é a infraestrutura física usada para uma rede existente acima da qual a rede de sobreposição é construída.

Os componentes da rede física de subordinação incluem hardware físico, cabos e protocolos de rede. Border Gateway Protocol (BGP) e Open Shortest Path First (OSPF) são protocolos amplamente usados para roteamento na L3. Exemplos comuns de redes de sobreposição são diferentes tipos de redes privadas virtuais (VPNs), túneis IPSec e redes ponto a ponto.

Especificação VXLAN

VXLAN é definido pelo padrão RFC 7348 do Internet Engineering Task Force (IETF). A especificação padronizada do protocolo VXLAN foi desenvolvida em colaboração entre Cisco, VMware e Arista, embora o padrão não seja bloqueado pelo fornecedor. VXLAN é suportado por soluções como o software de virtualização da VMware e dispositivos de hardware como roteadores de vários fornecedores.

Compreensão do VXLAN

O VXLAN permite que você crie redes lógicas altamente escaláveis com suporte a domínios de broadcast multi-tenant e abrangem os limites da rede física. Essas redes lógicas são redes de sobreposição. Quando você desacopla a rede virtual de uma rede física, simplifica a gestão de grandes redes, apesar da configuração inicial complexa. Quando o VXLAN é usado, você pode redesenhar a rede de sobreposição sem precisar reconfigurar a rede subjacente (física). É possível usar duas ou mais redes L3 subjacentes para implantar um domínio de rede L2 de sobreposição virtual. A topologia de rede Folha-Espinha é uma boa solução para a rede subjacente para configurar redes de sobreposição VXLAN em data centers grandes.

Onde o VXLAN pode ser usado?

A utilização mais comum do VXLAN é para criar redes virtuais sobre a infraestrutura de rede física e lógica existente ao implantar um datacenter definido por software. A abstração da infraestrutura física subjacente é feita para virtualização em datacenters definidos por software (SDDC). As soluções de virtualização VXLAN e VMware permitem que você configure um datacenter totalmente virtualizado, no qual redes e recursos de computação são virtualizados. Os dois produtos de software para este fim são o VMware vSphere e VMware NSX. Existem duas edições da solução de virtualização de rede VMware: NSX-V e NSX-T.

Com o VXLAN, as máquinas virtuais (VMs) em execução no VMware vSphere podem se conectar à rede lógica necessária e se comunicar entre si, mesmo que estejam localizadas em hosts ESXi diferentes em clusters diferentes ou até em datacenters diferentes. As redes lógicas VXLAN são abstraídas das redes físicas subjacentes, e as VMs são abstraídas do hardware subjacente.

Sem VXLAN, há maiores demandas de operação com endereços de Controle de Acesso à Mídia (MAC) em equipamentos de rede física em datacenters onde as VMs estão em execução e conectadas à rede. Muitos datacenters modernos (incluindo datacenters que possuem servidores de virtualização) usam a topologia de rede folha-espinha e o esquema de conexão top-of-rack (ToR). Quando as VMs usam uma rede física, mesmo com isolamento de segmentos de rede (VLAN) no segundo nível, os switches ToR (aos quais os servidores de rack estão conectados) devem operar com os endereços MAC de dispositivos de rede física e adaptadores de rede VM para fornecer a conectividade L2 (em vez de aprender um endereço MAC por link). As tabelas de endereços MAC se tornam muito grandes, o que causa sobrecarga de switch e demandas de capacidade significativamente maiores das tabelas de endereços MAC em comparação com ambientes não virtualizados. Quando ocorre overflow da tabela, um switch não pode aprender novos endereços MAC e ocorrem problemas de rede.

A VLAN tradicional, o protocolo de árvore de expansão (STP) e o Caminho Múltiplo de Custos Iguais (ECMP) não conseguem resolver perfeitamente todos os problemas de rede em um datacenter virtualizado. O uso de redes de sobreposição com VXLAN ajuda a resolver esse problema. Os endereços MAC de VMs operam apenas em uma rede de sobreposição virtual (rede VXLAN) e não são enviados para switches físicos de uma rede subjacente. Além disso, as VLANs que são usadas para isolamento de rede de domínios L2 e em ambientes de vários inquilinos fornecem limites mais altos em comparação com VLAN. Vamos comparar VXLAN vs VLAN para ver as principais diferenças entre os dois.

Comparação entre VXLAN e VLAN

A principal diferença entre esses protocolos de rede é que a VLAN usa uma rede de suporte de camada 2 para encapsulamento de quadros, enquanto o VXLAN usa a camada 3 para esse fim. O número máximo de redes de sobreposição é maior para o VXLAN.

A VLAN está documentada no padrão IEEE 802.1Q. O número máximo de VLANs suportadas é 4094 devido ao ID de segmento de 12 bits: 2^12=4096, IDs de VLAN de 0 a 4095, 2 IDs de VLAN reservados (0 e 4095 são reservados). Hoje em dia, 4094 não é suficiente para grandes provedores de serviços de nuvem. Ao usar marcação VLAN, o tamanho de um quadro Ethernet é aumentado de 1518 para 1522 bytes. Ao usar a VLAN, as redes são logicamente isoladas na L2 usando tags 802.1Q. A configuração de equipamentos de rede física é realizada para segmentação de rede.

O VXLAN é uma analogia estendida da VLAN. Algumas das principais diferenças entre VLAN e VXLAN incluem:

- O número máximo de redes virtuais suportadas pelo VXLAN é mais de 16 milhões (2^24= 16,777,216) devido ao comprimento de 24 bits do identificador de rede.

- O VXLAN e a VLAN usam técnicas de encapsulamento diferentes. O VXLAN não requer trunking, ao contrário da VLAN, e o STP não é necessário. Não é necessário usar tags VLAN quando os identificadores de rede VXLAN são usados.

- Não é necessário reconfigurar equipamentos de rede física para uma configuração VXLAN.

- Gerenciar grandes redes L2 se torna difícil em infraestruturas físicas distribuídas. Gerenciar redes L3 é mais conveniente. As redes de sobreposição VXLAN que funcionam sobre redes L3 existentes permitem aos administradores evitar as desvantagens usuais das redes L2 tradicionais quando as redes L2 são virtualizadas usando VXLAN e não dependem dos limites físicos das redes reais.

Vamos relembrar o modelo OSI de 7 camadas e explorar o princípio de funcionamento das redes VXLAN na próxima seção deste post de blog.

O modelo OSI de Interconexão de Sistemas Abertos (OSI) de 7 camadas:

| Camada | Unidade de Dados do Protocolo | Exemplos de protocolos | |

| 7 | Aplicação | Dados | HTTP, FTP, SSH, DNS |

| 6 | Apresentação | Dados | SSL, IMAP |

| 5 | Sessão | Dados | Várias APIs, soquetes |

| 4 | Transporte | Segmento, Datagrama | TCP, UDP |

| 3 | Rede | Pacote | IP, IPSec, ICMP, IGMP |

| 2 | Vínculo de Dados | Quadro | Ethernet, PPP, FDDI |

| 1 | Física | Bits | Fios, Fibra, Sem Fio |

espaço

Como Funciona o VXLAN?

O VXLAN encapsula quadros Ethernet da camada L2 interna em pacotes IP da camada L3 usando datagramas UDP e os transmite por uma rede IP existente. O tipo de encapsulamento VXLAN é conhecido como MAC-in-UDP, que é um termo mais preciso para a tecnologia.

Por que o UDP é usado? Por que a encapsulação de quadros VXLAN não é feita diretamente em pacotes IP externos? As redes L3 são convenientes para administração, e, como mencionamos anteriormente, a rede L3 é a rede subjacente para a rede VXLAN (que é a rede em camadas).

O cabeçalho VXLAN, que tem 8 bytes de comprimento, é adicionado ao quadro Ethernet original (o quadro interno). Esse cabeçalho VXLAN é necessário para permitir que um switch do outro lado identifique o Identificador de Rede VXLAN (VNI) ao qual o quadro pertence. A maioria de nós provavelmente gostaria de embalar o quadro original com o cabeçalho VXLAN em um pacote IP, semelhante ao protocolo de encapsulação de roteamento genérico (GRE) que é o protocolo de tunelamento L3.

Existe um Protocolo campo no cabeçalho IP (veja a imagem abaixo) usado para definir os dados do protocolo de camada superior (veja a tabela com o modelo OSI acima) que é embalado no pacote IP atual. O GRE tem o número de protocolo 47, que é definido no Protocolo campo do pacote IP externo. O VXLAN não tem nenhum número de protocolo associado e tal embalagem direta em um pacote IP externo causaria problemas. Por essa razão, o VXLAN é embalado usando UDP e, em seguida, é encapsulado em pacotes IP. O Protocolo de Tunelamento GPRS (GTP) usa uma abordagem semelhante. O número da porta UDP VXLAN é 4789. Esse número de porta VXLAN deve ser usado como a porta UDP de destino por padrão.

Pode estar a pensar: O TCP é mais confiável. Por que é que o UDP é utilizado, e não o TCP? O TCP possui um mecanismo para verificar se os dados foram recebidos e transmitidos com sucesso, sem perdas. Se os dados forem perdidos, os dados são enviados novamente. O UDP não possui esses mecanismos. Se os dados forem perdidos devido a problemas de conexão, esses dados nunca são reenviados. O UDP não utiliza sessões e timeouts como o TCP.

Se utilizássemos TCP sobre TCP, e os pacotes fossem perdidos na sessão subjacente, eles também seriam perdidos na sessão sobreposta. A retransmissão de pacotes é iniciada nas sessões TCP subjacentes e sobrepostas, o que causa degradação no desempenho da rede. O fato de o UDP não iniciar uma sessão ponto a ponto (P2P) é uma vantagem no caso de encapsulamento VXLAN. Note que as sessões ponto a multiponto (P2MP) não estão disponíveis para conexões TCP.

VNI ou VNID é o identificador de rede VXLAN. O identificador de rede VXLAN de 24 bits (também chamado de ID de segmento) é utilizado e define o número máximo suportado de redes VXLAN.

O Ponto Final do Túnel VXLAN (VTEP) é um objeto responsável pela encapsulação e desencapsulação de quadros L2. O VTEP é o análogo de um Roteador de Borda do Provedor (PE), que é um nó para agregação de serviços. O VTEP pode ser implementado como um gateway de hardware ou uma solução virtualizada como o VMware NSX (o VTEP de software). Os túneis VXLAN começam e terminam nos Pontos Finais do Túnel VXLAN.

VMs conectadas ao mesmo segmento VXLAN podem se comunicar entre si. Se o host 1 (VM1) estiver localizado atrás do VTEP A e o host 2 (VM2) estiver localizado atrás do VTEP B, ambos os hosts (VMs) devem ter uma interface de rede conectada ao mesmo VNI (semelhante a como os hosts devem usar o mesmo ID de VLAN em sua configuração de rede ao usar VLAN).

Encapsulamento de Quadro VXLAN

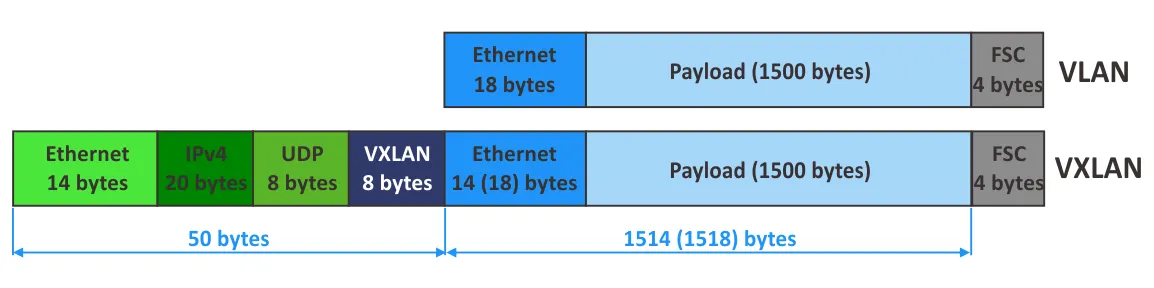

Agora é hora de explorar a estrutura de um encapsulamento de quadro VXLAN em detalhes. Na imagem abaixo, você vê a estrutura de um quadro encapsulado VXLAN. O cabeçalho Ethernet externo, cabeçalho IP externo, cabeçalho UDP, cabeçalho VXLAN e quadro Ethernet interno usado em uma rede VXLAN são mostrados.

Cabeçalho Ethernet Externo (MAC)

- O endereço MAC de destino externo é o endereço MAC de um VTEP de destino se o VTEP estiver local para o roteador mais próximo, ou o endereço MAC de um roteador se o VTEP estiver localizado atrás do roteador.

- MAC de origem externa é o endereço MAC de um VTEP de origem.

- Tipo de VLAN (opcional) é o campo opcional. 0x8100 indica que um quadro está marcado com VLAN.

- Tag VLAN 802.1 Externa é o campo opcional para definir uma marca VLAN (não necessário para redes VXLAN).

- Tipo Ethernet define o tipo de pacote transportado por este quadro. 0x800 refere-se a um pacote IPv4.

Cabeçalho IP Externo

- Dados diversos do cabeçalho IP contém versão, comprimento do cabeçalho, tipo de serviço e outros dados.

- Protocolo IP. Este campo é usado para definir um protocolo de rede subjacente pelo qual os dados são transportados pelo pacote IP. 0x11 define UDP.

- Checksum do cabeçalho é usado para garantir a integridade dos dados apenas para o cabeçalho IP.

- IP de origem externa é o endereço IP de um VTEP de origem.

- IP de destino externo é o endereço IP de um VTEP de destino.

Cabeçalho UDP

- Porta de origem UDP é uma porta definida pelo VTEP que está transmitindo dados.

- Porta de destino UDP é a porta atribuída pela VXLAN IANA (4789).

- Comprimento UDP é o comprimento de um cabeçalho UDP mais dados UDP.

- Checksum UDP deve ser definido como 0x0000 para VXLAN. Nesse caso, o VTEP receptor evita a verificação de checksum e evita descartar um quadro em caso de checksum incorreto (se um quadro for descartado, os dados encapsulados não são decapsulados).

Cabeçalho VXLAN

- As bandeiras VXLAN são diferentes bandeiras. A bandeira I é definida como 1. Os outros 7 bits são agora reservados e devem ser definidos como 0.

- Reservado – campos reservados que ainda não são usados e são definidos como 0.

- VNI é o campo de 24 bits para definir o VNI.

- Sequência de Verificação de Quadro (FCS) é o campo de 4 bytes para detectar e controlar erros.

Sobrecarga VXLAN

- Vamos calcular a sobrecarga ao usar VXLAN:

8 bytes (cabeçalho VXLAN) + 8 bytes (cabeçalho UDP) + 20 bytes (cabeçalho IPv4) + 14 bytes (cabeçalho L2 externo) = 50 bytes (se a marcação VLAN não for usada nos quadros internos que estão encapsulados). Se os clientes usarem marcação VLAN, 4 bytes devem ser adicionados, e o resultado é 54 bytes.

- Vamos calcular o tamanho total das molduras externas na rede física:

1514 (moldura interna) + 4 (tag VLAN interna) + 50 (VXLAN) + 4 (Tag VLAN de Transporte VXLAN) = 1572 bytes

- Se IPv6 for usado, o tamanho do cabeçalho IP é aumentado em 20 bytes:

1514 (moldura interna) + 4 (tag VLAN interna) + 70 (IPv6 VXLAN) + 4 (Tag VLAN de Transporte VXLAN) = 1592 bytes

- Um extra de 8 bytes pode ser adicionado opcionalmente para IPv6. Neste caso, o tamanho da moldura externa é de 1600 bytes.

- Você pode alterar os valores do Máximo de Unidade de Transmissão (MTU) na configuração do switch de acordo (por exemplo, em 50, 54, 70 ou 74 bytes). O suporte a quadros Jumbo (quadros com um tamanho maior que o padrão de 1518 bytes) é necessário neste caso.

É recomendável aumentar o tamanho da moldura ao usar redes virtuais VXLAN em uma rede real. A VMware recomenda que você defina o MTU para 1600 bytes ou mais em switches virtuais distribuídos.

Nota:O tamanho da moldura Ethernet e o MTU são características importantes da moldura. O MTU aponta para o tamanho máximo de uma carga encapsulada na moldura Ethernet (o tamanho do pacote IP, que tem um valor padrão de 1500 bytes quando quadros Jumbo não são usados). O tamanho da moldura Ethernet consiste no tamanho da carga útil, no tamanho do cabeçalho Ethernet e no FCS.

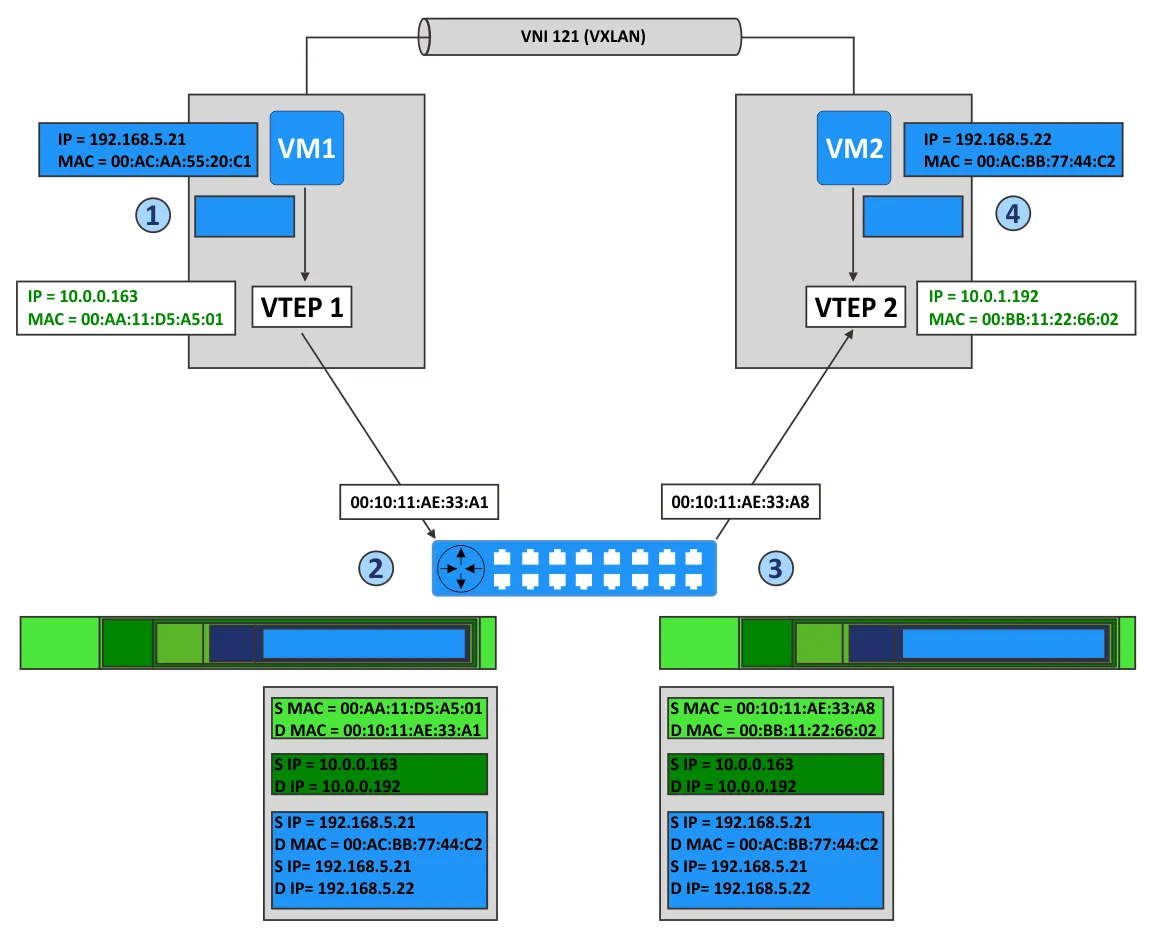

Exemplo de Transferência de Dados em VXLAN

Vamos considerar um exemplo de transferência de dados em uma rede com VMware VXLAN para entender melhor a configuração e o princípio de funcionamento do VXLAN.

Imaginemos que temos dois hosts ESXi em um ambiente VMware vSphere com VMware NSX configurado. O VM1 está sendo executado no primeiro host ESXi, e o VM2 está sendo executado no segundo host ESXi. Os adaptadores de rede virtual de ambos os VMs estão conectados à mesma rede VXLAN com VNI 121. Os hosts ESXi estão conectados a sub-redes diferentes da rede física.

Estágio 1

O VM1 deseja enviar um pacote para o VM2. Vamos explorar o que acontece nesta situação.

- O VM1 envia o pacote ARP para solicitar o endereço MAC do host com o endereço IP 192.168.5.22.

- O VTEP1, localizado no primeiro host ESXi, encapsula o pacote ARP no pacote de multidifusão associado à rede virtual com VNI 121.

- Outros VTEPs que recebem o pacote de multidifusão adicionam a associação VTEP1-VM1 às suas tabelas VXLAN.

- O VTEP2 recebe o pacote, desencapsula este pacote e envia um broadcast nos grupos de porta das switches virtuais que estão associados ao VNI 121 e à rede VXLAN apropriada.

- O VM2, localizado em um desses grupos de porta, recebe o pacote ARP e envia uma resposta com seu endereço MAC (endereço MAC do VM2).

- O VTEP2, no segundo host ESXi, cria um pacote unicast, encapsula a resposta ARP do VM2 neste pacote e envia o pacote usando roteamento IP de volta para o VTEP1.

- O VTEP1 desencapsula o pacote recebido e passa os dados desencapsulados para o VM1.

espaço

Estágio 2

Agora o VM1 conhece o endereço MAC do VM2 e pode enviar pacotes para o VM2, conforme exibido no esquema acima para comunicação de VM para VM.

- VM1 envia o pacote IP do seu endereço IP (192.168.5.21) para o endereço IP do VM2 (192.168.5.22).

- VTEP1 encapsula este pacote e adiciona os cabeçalhos:

- Um cabeçalho VXLAN com VNI=121

- Um cabeçalho UDP padrão com a porta VXLAN (UDP 4789)

- Um cabeçalho IP padrão que contém o endereço IP de destino do VTEP e o valor 0x011 para definir o protocolo UDP usado para encapsulamento

- Um cabeçalho MAC padrão com o endereço MAC do próximo dispositivo L2 (o próximo salto). Neste exemplo, este é a interface do roteador que possui o endereço MAC 00:10:11:AE:33:A1. O roteamento é realizado por este roteador para transferir pacotes de VTEP1 para VTEP2.

- VTEP2 recebe o pacote porque o endereço MAC de VTEP2 é definido como o endereço de destino.

- VTEP2 decapsula o pacote e detecta que há dados VXLAN (VTEP2 identifica a porta UDP 4789 e então identifica os cabeçalhos VXLAN transportados).

- VTEP verifica se o VM2 como destino tem permissão para receber quadros do VNI 121 e está conectado ao grupo de portas correto.

- Após a decapsulação, o pacote IP interno é transmitido para a NIC virtual do VM2 conectado ao grupo de portas com VNI 121.

- VM2 recebe o pacote interno e trata este pacote como qualquer pacote IP usual.

- Os pacotes são transferidos do VM2 para o VM1 da mesma maneira.

Suporte a Multicast

Redes de sobreposição VXLAN oferecem suporte a modos de comunicação unicast, broadcast e multicast na rede.

- Comunicação unicast é usada para transferir dados entre dois hosts na rede. Os VTEPs remotos geralmente são definidos estaticamente.

- Comunicação broadcast é o modo em que um host envia dados para todos os hosts na rede.

- Comunicação multicast é outro tipo de comunicação um-para-muitos. Dados são enviados para hosts selecionados na rede, não para todos os hosts. Um exemplo comum de uso de multicast é a transmissão de vídeo online. O Protocolo de Gerenciamento de Grupos na Internet (IGMP) é usado para comunicação multicast. O IGMP snooping em switches L2 e o IGMP Querier em roteadores (L3) devem ser habilitados.

Observe que a capacidade de usar VXLAN para tráfego multicast resulta do método de encapsulamento MAC-in-UDP (explicado acima), que permite estabelecer conexões P2MP. No modo multicast, os VTEPs remotos podem ser encontrados automaticamente sem a necessidade de definir manualmente todos os vizinhos. Você pode definir um grupo multicast associado a um VNI, então o VTEP começa a ouvir esse grupo. O comportamento de outros VTEPs é semelhante, e eles começam a ouvir o grupo se os VNIs estiverem configurados corretamente.

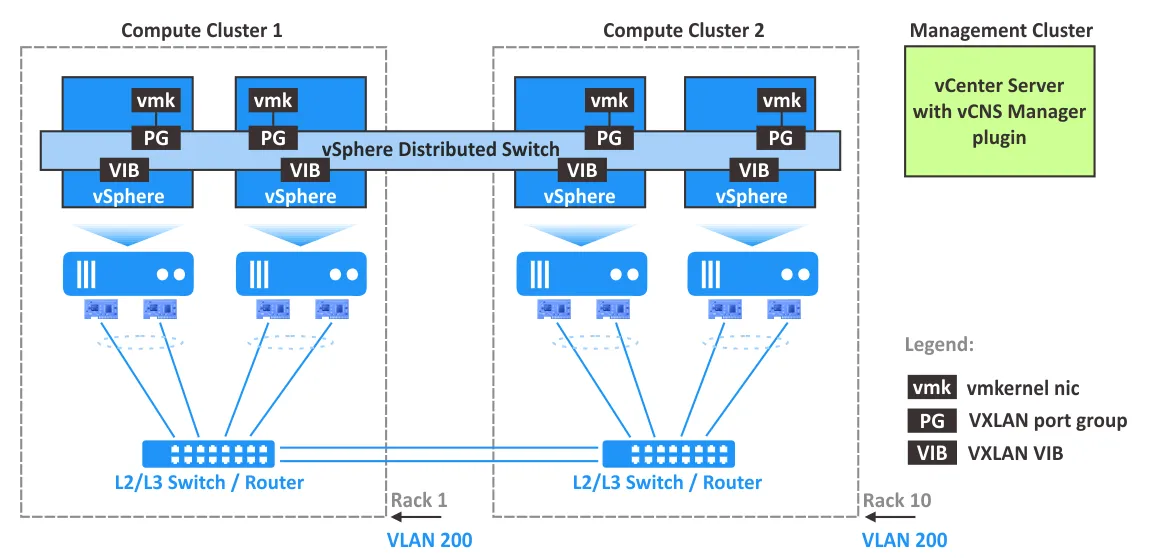

Componentes VMware VXLAN

O VMware vSphere, com hosts ESXi, vCenter e NSX, é o conjunto de software necessário para configurar a virtualização de rede com o suporte de VXLAN. Vamos explicar os componentes VMware VXLAN e seu papel na implantação de redes VXLAN.

NSX-V é uma solução para criar redes virtuais em um datacenter com VMware vSphere.

Em VMware vSphere com VMware NSX-V, comutadores virtuais distribuídos (DVS, na sigla em inglês) são usados com VXLAN para abstração de rede. O uso de um vSwitch padrão não é recomendado.

A encapsulação VXLAN é realizada entre o controlador de interface virtual (NIC) de uma VM e a porta lógica de um comutador virtual distribuído, que fornece transparência para a rede L3 subjacente e as VMs.

O aparelho de gateway de serviços NSX Edge atua como um gateway entre hosts VXLAN (VMs) e hosts não-VXLAN. Exemplos de hosts não-VXLAN são um roteador de internet, um servidor físico conectado a uma rede física, etc. O gateway de borda pode traduzir IDs VXLAN de segmentos de rede VXLAN para permitir que hosts não-VXLAN se comuniquem com hosts ou VMs em redes VXLAN.

Controlador NSX, chamado de plano de controle central, é um sistema distribuído de gerenciamento de estado para controlar túneis de transporte de sobreposição e redes virtuais, fornecendo capacidades de roteamento e comutação lógica. O Controlador NSX é necessário para configurar redes VXLAN e deve ser implantado como um cluster de dispositivos virtuais altamente disponíveis.Pacotes VXLAN VIB devem ser instalados nos hosts ESXi para suportar as capacidades VXLAN, incluindo funcionalidades VTEP.

O adaptador virtual

Grupos de portas VXLAN em switches virtuais são configurados para definir como o tráfego VXLAN de entrada e saída é transferido através de VTEP e adaptadores de rede física dos hosts ESXi.

A configuração do VTEP em cada host ESXi é gerenciada no Gerenciador de Rede e Segurança vCloud, que é um local central para gerenciar redes virtualizadas.

Grupos de portas VXLAN em switches virtuais são configurados para definir como o tráfego VXLAN de entrada e saída é transferido através de VTEP e adaptadores de rede física dos hosts ESXi.

A configuração do VTEP em cada host ESXi é gerenciada no Gerenciador de Rede e Segurança do vCloud, que é um local central para gerenciar redes virtualizadas.

É recomendado que você planeje a política de teaming de NIC, configurações de failover e balanceamento de carga em um switch virtual distribuído no VMware vSphere ao implantar o VMware NSX com suporte ao VMware VXLAN.

Resumo das Vantagens e Desvantagens do VXLAN

Com os princípios de funcionamento da configuração do VXLAN e a implementação do VMware VXLAN cobertos, vamos analisar as vantagens e desvantagens do VXLAN.

Vantagens do VXLAN:

- Redes altamente escaláveis: um grande número de domínios L2 que podem ser estendidos entre vários datacenters.

- Suporte a multicast, multi-inquilino e segmentação de rede.

- Flexibilidade: STP não é necessário. Redes L3 são usadas como a rede subjacente.

- Sem sobrecarga de redes físicas na segunda camada. Evitando a sobrecarga da tabela MAC em switches físicos ao conectar VMs às redes.

- Gerenciamento de rede centralizado. Gerenciamento conveniente após implantação e configuração.

Desvantagens do VXLAN:

- A implantação e configuração inicial do VXLAN são complicadas.

- Pode ser difícil escalar um controlador centralizado usado para gerenciar redes sobrepostas.

- Há um overhead para cabeçalhos devido às técnicas de encapsulamento.

- A rede subjacente deve suportar multicast para tráfego de broadcast, unicast desconhecido e multicast (BUM).

Conclusão

O VXLAN é um protocolo de encapsulamento de rede adotado para ambientes de virtualização onde um grande número de VMs deve ser conectado a uma rede. O VXLAN permite construir uma rede virtual L2 sobre uma rede física L3 existente usando a técnica de encapsulamento MAC-in-UDP. A virtualização de rede VXLAN é o próximo passo após a virtualização de recursos de computação para implantar um datacenter definido por software. O suporte VXLAN do VMware NSX para virtualização de rede VMware combinado com o VMware vSphere é a solução certa para esse fim. Essa combinação é amplamente utilizada por provedores de serviços de nuvem, especialmente em grandes datacenters.

Se você usa VMs VMware vSphere em sua sala de servidores ou datacenter, opte por soluções abrangentes de backup VMware ESX como o NAKIVO Backup & Replication. A solução da NAKIVO oferece recursos poderosos, incluindo backups incrementais e conscientes de aplicativos.

O NAKIVO Backup & Replication pode ser instalado no modo multi-inquilino para oferecer backup como serviço e recuperação de desastres como serviço. Os clientes MSP podem então fazer backup de seus dados com segurança sem impactar outros clientes.

Baixe a Edição Gratuita do NAKIVO Backup & Replication e experimente a solução!