인터넷에 안전하고 암호화된 방식으로 액세스하려면 OpenVPN을 Windows Server에 사용해 보는 것은 어떨까요? 첫 번째 VPN을 설정하는 것은 귀찮을 수도 있지만, 여기에 올바른 곳에 오셨습니다!

이 자습서에서는 무료 VPN을 설정하고 Windows Server에서 악성 개체를 차단하는 방법을 배우게 됩니다.

네트워크를 보호하려면 바로 시작해 보세요!

사전 준비 사항

이 자습서는 실습을 통한 설명입니다. 따라하려면 다음 사항이 있어야 합니다:

- A Windows Server – This tutorial uses Window Server 2019 R2.

- A client machine to test the VPN server – This demo uses Windows 10 64 bit.

- Windows Server에서 데스크톱에 연결하기 위해 원격 데스크톱(RDP) 또는 선호하는 데스크톱 관리자 클라이언트에 연결 – 이 데모에서는 기본 RDP 창 클라이언트를 사용합니다.

Windows Server에 OpenVPN 설치

OpenVPN은 다른 운영 체제에서 작동하지만, 운영 체제 설치에 포함되어 있지 않습니다. 이 자습서에서는 서버에 OpenVPN을 설치하여 시작합니다.

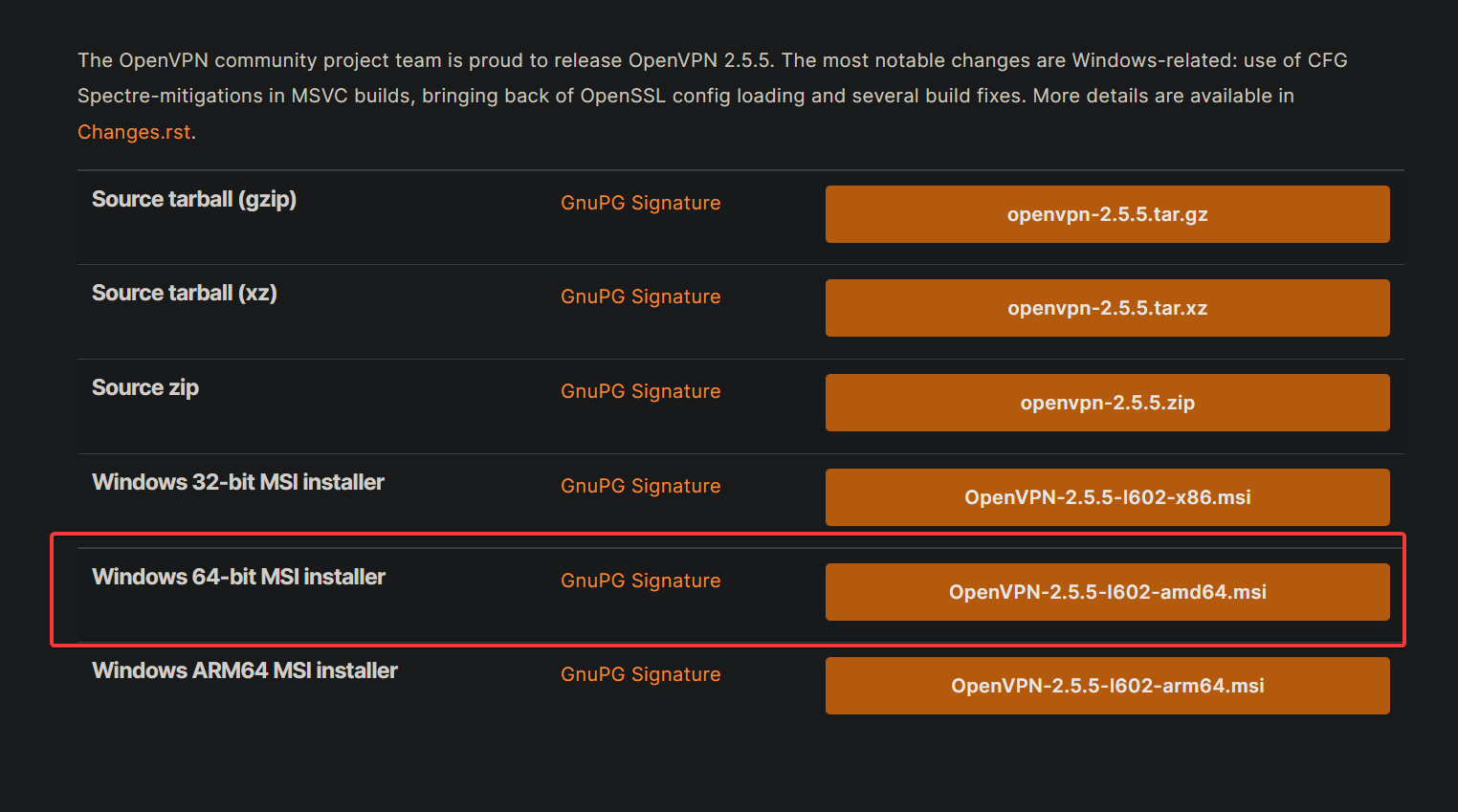

1. 즐겨찾는 브라우저를 열고 OpenVPN 다운로드 페이지로 이동합니다. 서버에 Windows 64-bit MSI 설치 프로그램을 다운로드하고 설치 프로그램을 실행합니다.

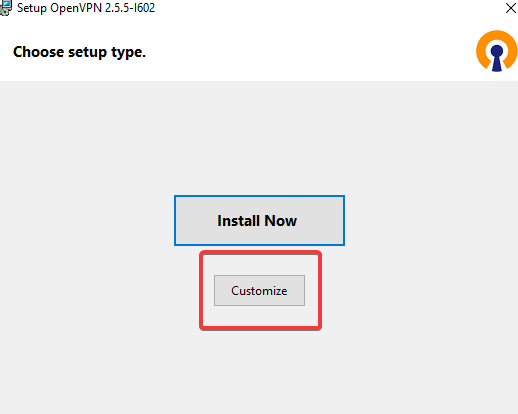

2. 다음으로 설치 프로그램 마법사의 초기 페이지에서 사용자 정의를 클릭합니다. 사용자 정의 옵션을 사용하면 VPN 서버에 추가 항목을 설치할 수 있습니다.

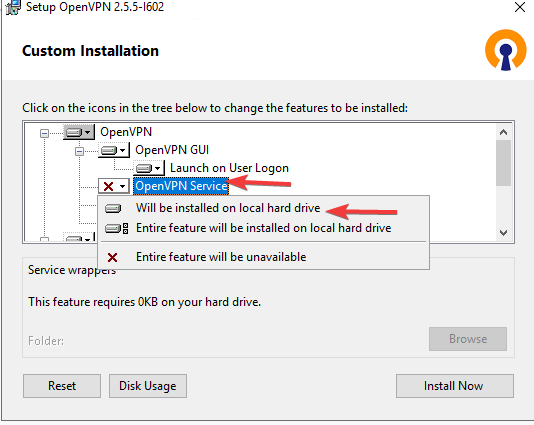

3. 사용자 정의 설치 페이지에서 OpenVPN 서비스 드롭다운 메뉴를 클릭하여 시스템에 OpenVPN 서비스를 설치합니다. 이 옵션은 시스템 부팅 시 OpenVPN 서비스를 활성화합니다.

4. 이제 아래로 스크롤하여 OpenSSL 유틸리티 드롭다운 메뉴를 클릭하고 로컬 하드 드라이브에 설치됩니다 옵션을 선택합니다. 이 옵션은 OpenVPN 서비스에서 OpenSSL 라이브러리와 개발 헤더를 사용할 수 있도록 하며 OpenVPN 서비스에서 특정 암호화 기능을 위해 필요합니다.

이제 서버에 OpenVPN을 설치하려면 지금 설치를 클릭합니다.

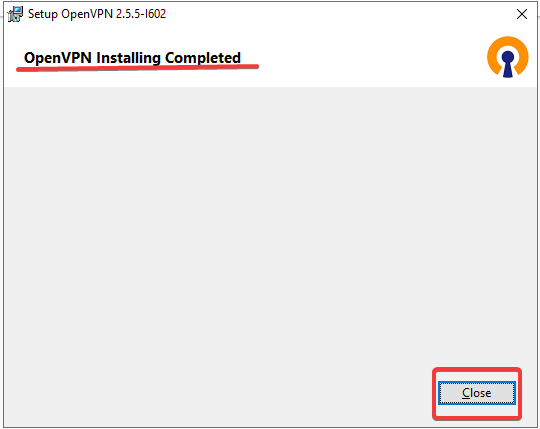

5. 마지막으로 설치가 완료되면 닫기를 클릭합니다.

서버 및 클라이언트의 인증서 및 키 생성

이제 서버에 OpenVPN이 설치되었지만, 서버와 클라이언트 간의 연결을 어떻게 보안할 것인가요? 서버 및 클라이언트의 인증서 및 키를 생성하게 됩니다.

인증서와 키는 귀하의 서버와 클라이언트 간의 암호화된 연결을 제공하는 데 사용됩니다. 인증서를 생성하면 고유한 공개 및 개인 키가 생성됩니다.

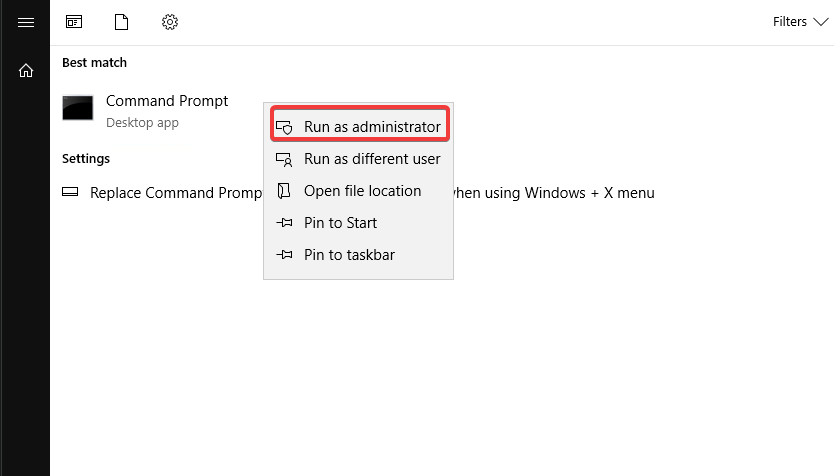

1. 관리자 권한으로 명령 프롬프트를 엽니다. 일부 OpenVPN 명령은 실행에 높은 권한이 필요합니다.

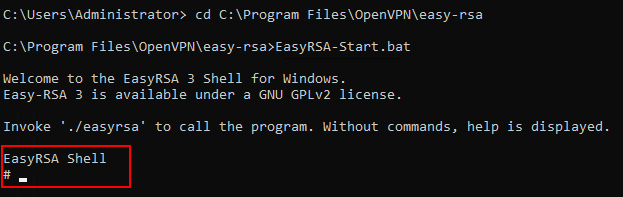

2. 그런 다음 아래 명령을 실행하여 easy-rsa 셸을 시작합니다. easy-rsa 셸은 인증서, 키 및 구성을 관리하는 데 사용됩니다.

EasyRSA는 튜토리얼의 나머지 부분에서 주요 명령 줄 인터페이스가 될 것입니다.

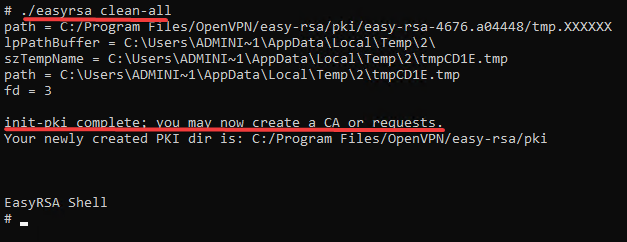

3. 아래 명령을 실행하여 기존 키 및 구성을 지우려면 ./easyrsa clean-all 명령을 실행합니다. 이 명령은 깨끗한 구성으로 시작하도록합니다.

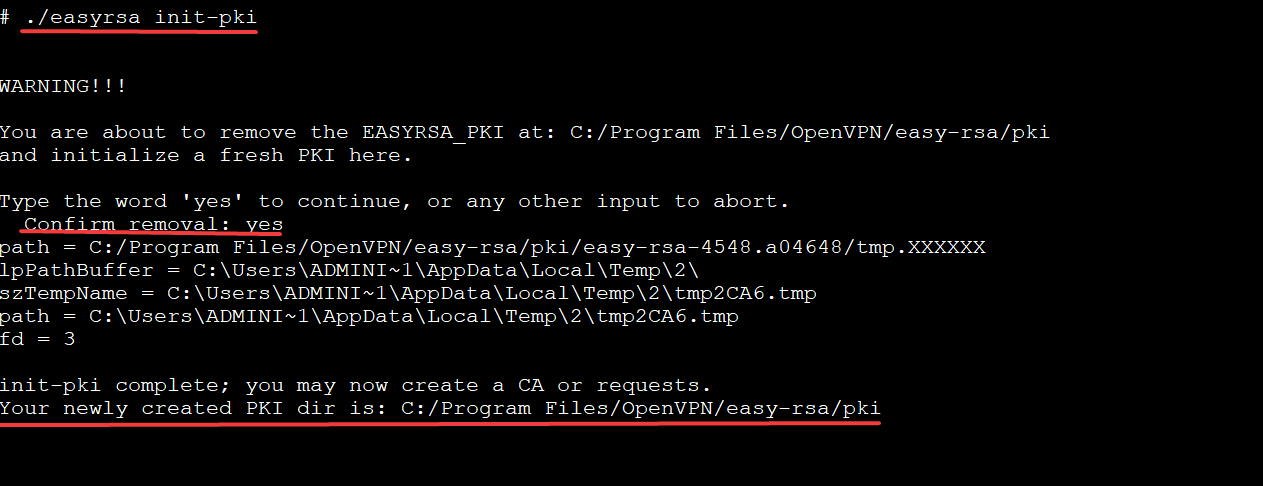

4. 이제 ./easyrsa init-pki 명령을 실행하여 공개 키 인프라 (PKI)를 초기화하고 인증서 및 키에 대한 새 디렉토리 구조를 만듭니다.

공개 키 인프라 (PKI)는 귀하의 서버 및 클라이언트가 사용할 공개 및 개인 키를 생성 및 관리할 수 있는 프레임워크입니다.

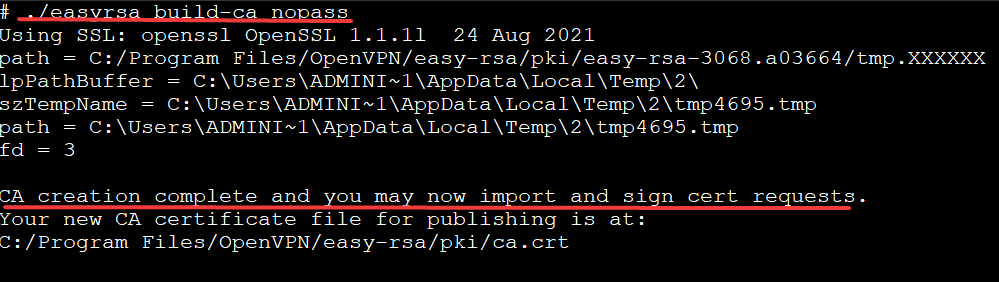

5. 인증 기관(CA) (build-ca)를 생성하려면 아래 명령을 실행하십시오. CA는 서버 및 클라이언트에 인증서를 발급하고 이를 서명하며 인증서를 폐기하는 등의 역할을 담당합니다.

nopass 옵션이 사용되므로 인증서와 키를 클라이언트로 복사할 때마다 비밀번호를 입력할 필요가 없습니다. ./easyrsa build-ca nopass

VPN을 구성할 때 인증서를 생성해야 합니다. 이 인증서는 CA에 의해 서명된 서버 및 클라이언트용입니다.

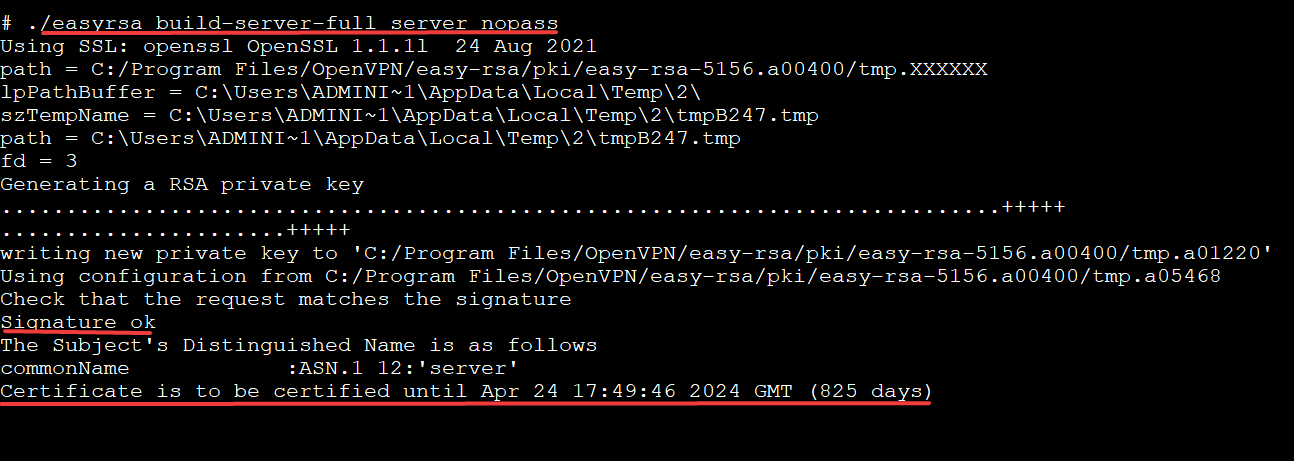

6. 아래 명령을 실행하여 서버 인증서 및 키를 생성하십시오 (build-server-full). 이 명령은 OpenVPN 서버 인증서와 키를 생성하고 CA로 서명한 다음 파일을 keys 하위 디렉토리에 배치합니다.

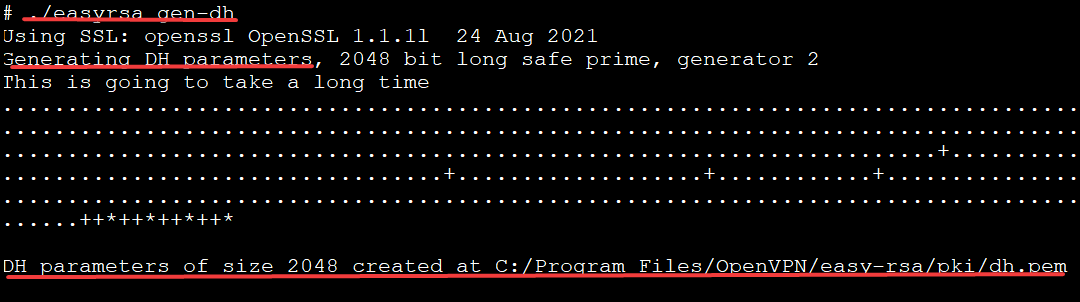

7. 다음으로 아래 명령을 실행하여 디피-헬만(Diffie-Hellman) 파라미터를 생성하고 easyrsa 쉘을 닫으십시오.

디피-헬만은 두 사용자가 안전하지 않은 연결을 통해 암호 키를 교환할 수 있게 하는 프로토콜입니다. 암호 키가 도난당해도 VPN이 안전하게 유지되도록 디피-헬만이 필요합니다.

이제 OpenVPN 서비스에 필요한 모든 SSL/TLS 키 파일이 아래 표에 나열되어 있습니다.

| Folder Path | Content |

| C:\Program Files\OpenVPN\easy-rsa\pki | CA file, DH file, and other OpenSSL-related files like a config file. |

| C:\Program Files\OpenVPN\easy-rsa\pki\private | Include the private key files of CA, Server, and Client certificates. |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued | Contains issued server and client certificates. |

8. 마지막으로, 파일 탐색기를 열고 아래 나열된 파일을 C:\Program Files\OpenVPN\config-auto 및 C:\Program Files\OpenVPN\easy-rsa\pki\private 폴더로 복사합니다.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key |

Windows 방화벽 규칙 구성

이제 OpenVPN 서버를 구성했으므로 다음 단계는 서비스에 액세스할 수 있는지 확인하는 것입니다. Windows 방화벽을 구성하여 OpenVPN 트래픽을 허용해야 합니다.

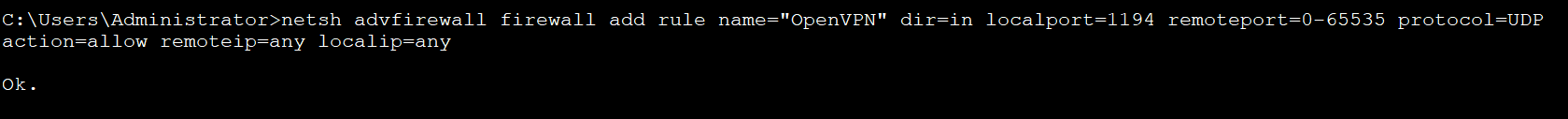

1. 다음 netsh 명령을 실행하여 Windows 방화벽을 통해 트래픽을 허용하십시오:

- (

advfirewall) Windows 방화벽에OpenVPN이라는 규칙을 추가하여 (add rule name="OpenVPN") 구성합니다. - (

action=allow) 모든 로컬 IP 주소 (localip=any) 및 외부 장치 (remoteip=any)가 이 규칙을 통해 통신할 수 있도록 허용합니다. - 서버에게 열 포트(

localport=1194 remoteport=0-65535) 및 사용할 프로토콜 유형(protocol=UDP)을 알려줍니다.

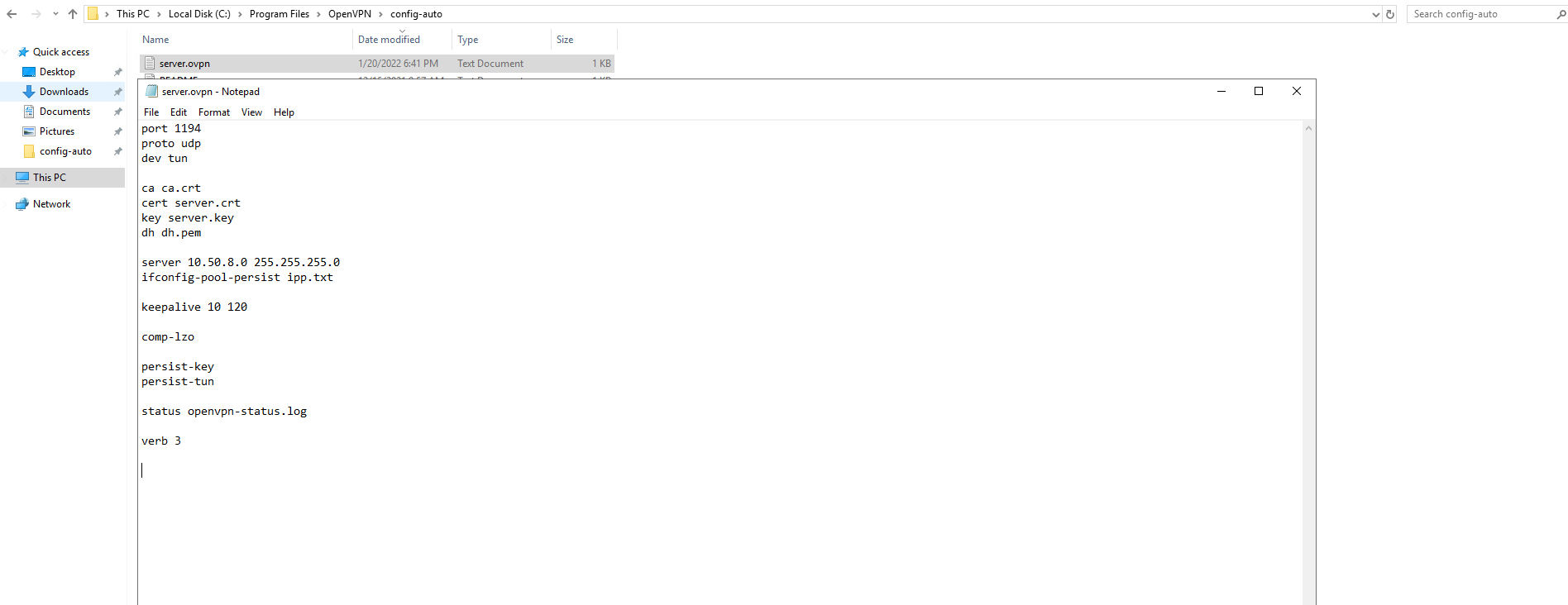

2. 선호하는 텍스트 편집기에서 C:\Program Files\OpenVPN\config-auto\server.ovpn 파일을 열어 내용을 미리보세요.

.ovpn 파일은 OpenVPN 구성 파일입니다. VPN에 연결하기 위해 OpenVPN이 필요로 하는 모든 정보를 포함하고 있습니다. 암호화 및 인증 키와 같은 것입니다. 이 튜토리얼에서는 VPN 서버와의 연결을 구성하기 위해 .ovpn 파일이 필요합니다.

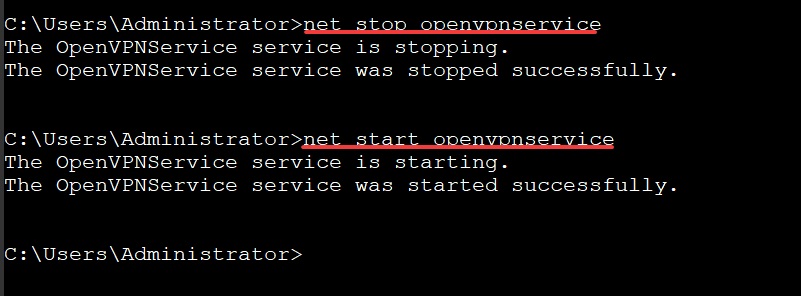

마지막으로, 변경 사항을 적용하려면 OpenVPN 서비스를 다시 시작하는 다음 명령을 실행하십시오.

클라이언트 구성

OpenVPN 트래픽을 허용하도록 서버를 구성하는 것 외에도 클라이언트를 구성해야합니다. OpenVPN에서 클라이언트는 VPN에 연결하는 모든 기계입니다. 이 데모에서는 Windows 10을 사용하여 서버에 연결합니다.

1. 클라이언트에 OpenVPN을 설치하십시오. “서버에 OpenVPN 설치” 섹션에서 수행한 것과 같이.

2. 아래 나열된 파일을 서버에서 클라이언트의 C:\Program Files\OpenVPN\config 폴더로 복사하십시오.

| C:\Program Files\OpenVPN\easy-rsa\pki\ca.cert |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.crt |

| C:\Program Files\OpenVPN\easy-rsa\pki\issued\client.key |

3. 마지막으로, C:\Program Files\OpenVPN\config\client.ovpn 파일을 열고 아래 내용으로 파일을 채웁니다. 실제 Windows 서버 IP 주소로 YOUR_OPENVPN_IP를 대체하십시오.

VPN 연결 테스트

서버와 클라이언트를 모두 설치하고 구성했으므로, 이제 그들 간의 연결이 올바르게 작동하는지 테스트할 시간입니다.

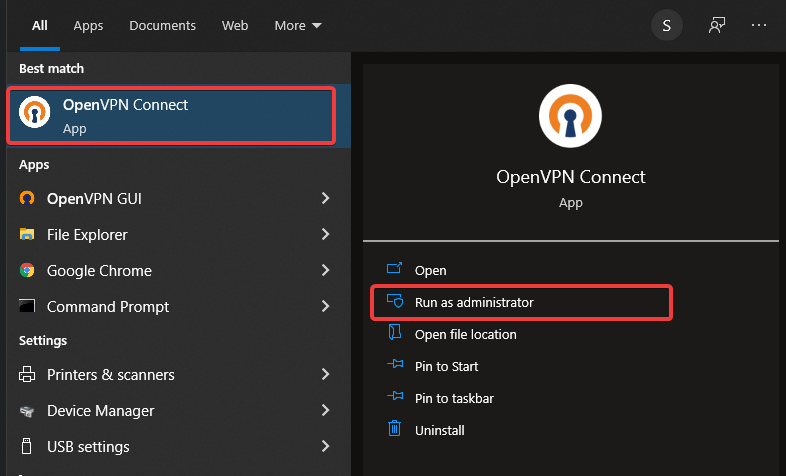

Windows 10 클라이언트에서 OpenVPN GUI를 실행합니다.

알림 영역에 있는 OpenVPN 상태 아이콘(자물쇠 아이콘이 있는 모니터)을 마우스 오른쪽 버튼으로 클릭하고, VPN에 클라이언트를 연결하려면 연결을 선택합니다.

클라이언트가 연결되면, OpenVPN 상태 아이콘이 녹색으로 바뀌고 아래에 표시된 것처럼 vpn이 연결됨 알림을 받게 됩니다.

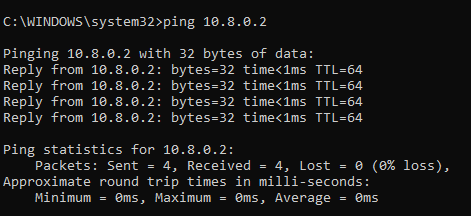

더블 체크를 위해 할당된 IP 주소(10.8.0.2)를 사용하여 VPN 서버에 ping합니다.

아래 출력은 VPN이 의도한대로 작동함을 확인합니다.

결론

이 튜토리얼에서는 Windows Server에 OpenVPN을 설치하는 올바른 단계를 배웠습니다. 또한 OpenVPN 구성 파일(.ovpn)을 통해 OpenVPN 서버와 클라이언트를 구성하는 방법을 배웠습니다. 이제 안전하게 웹을 탐색하기 위해 사용할 수 있는 완전히 작동하는 VPN 서비스를 보유하고 있습니다.

지금, 왜 당신의 새로운 지식을 사용하여 Amazon AWS VPC VPN Gateway를 사용하여 VPN 연결을 Amazon AWS VPC에 확장하지 않을까요?