Active Directoryのバックアップ戦略とツール(ベストプラクティス)。Active Directoryは企業のITインフラの要として立ち、認証や DNSなどの重要なサービスを支える堅牢なLDAPソリューションとして機能しています。これらのサービスのスムーズな運用はビジネスの継続性にとって重要であり、Active Directoryの信頼性はITサービス提供の重要な側面となっています。中断なく機能するためには、組織は包括的なバックアップと災害復旧戦略を確立し、適切なツールを選択する必要があります。

この記事では、Active Directoryのバックアップとリカバリの重要な要素について掘り下げます。バックアップすべきものを理解し、適切なツールを選択し、テスト戦略を実装することから、この重要なサービスを保護するための基本的な側面を探求します。

Active Directoryのバックアップ戦略

Active Directoryでバックアップするもの

最初にバックアップすべきものを特定することが重要です。単一のドメインコントローラー(お勧めされていない)がある場合は、フルサーバーバックアップを実行する必要があります。必要に応じてベアメタルリカバリを実行できることを確認してください。

複数のドメインコントローラーがある場合は、以下を考慮してください。

- システム状態(レジストリ、SYSVOLディレクトリ、およびActive Directoryデータベースなどの重要なシステムコンポーネント)のバックアップが十分です。

- 物理サイトごとに1台のサーバーのバックアップが十分です。それらは複製されており、すべて同じ情報を持っています。

- マルチドメイン環境では、フォレスト内の各ドメインから少なくとも1つのドメインコントローラーをバックアップしてください。

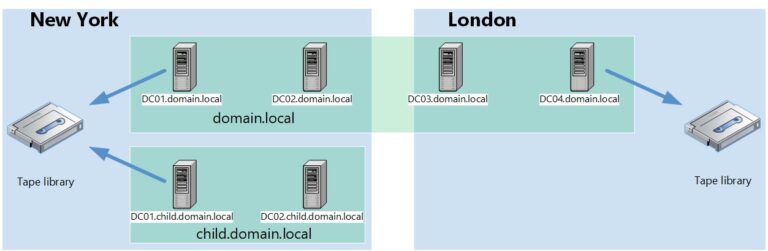

たとえば、以下の図では、2つの物理サイトと2つのドメイン(ルートドメインdomain.localとサブドメインchild.domain.local)を持つActive Directoryインフラストラクチャがあります。

ここでは、3つのドメインコントローラーをバックアップします – 2つはdomain.localから(2つのサイトに配置されているため)、1つはchild.domain.localからです。

バックアップの頻度はどのくらいですか?

この決定は、リカバリーポイント目標に依存します。ドメインコントローラーに書き込まれた1日分の変更を失っても問題ない場合、毎日のバックアップはうまく機能します。必要なバックアップタイプを特定することも重要です。完全バックアップと増分バックアップをどのくらいの頻度で行うか?差分バックアップは必要ですか?最も一般的なアプローチは、完全バックアップを週1回、増分バックアップを毎日行うことです。

検討すべきActive Directoryバックアップツール

通常、Active Directoryなどの複数のサーバー間で複製されるシステムは、タイムトラベルをサポートしていません。つまり、ドメインコントローラーの仮想マシンが失敗した場合、単純にスナップショットから復元して本番環境に戻すことはできません。各ドメインコントローラーには、データベースに新しい変更操作が書き込まれるたびに増加する更新シーケンス番号(USN)があります。たとえば、複数のドメインコントローラーがある場合、1つが失敗し、単純なスナップショットを使用して復元した場合、そのUSNは正しくありません(古く、スナップショットが取られた時点のUSN値と同じです)、そしてレプリケーションが壊れます(詳細な例はこちらで見つけることができます)。さらに、ADデータベース内の各オブジェクトには、バックアップ/リストア操作中に考慮すべき独自のバージョンがあります。したがって、Active Directoryのバックアップには一貫したリストアを実行するツールのみを使用する必要があります。幸いなことに、Windows Serverに組み込まれているツールとサードパーティーのベンダーによって提供されるツールが利用可能です。

以下を考慮してください:

- 必要なオプション – たとえば、企業のポリシーが完全および増分バックアップを作成することを要求している場合、Active Directoryの増分バックアップを実行するツールを選択してください。

- ターゲットバックアップストレージ – バックアップをテープストレージに保存したい場合、Windows Server Backupにはテープへの書き込みをサポートしていないため、サードパーティーのソリューションを購入する必要があります。

- 復元頻度 – Active Directory から削除されたオブジェクトを定期的に復元するためには、データベース全体を復元する必要なく個々のオブジェクトを復元できるツールを選択してください。多くの企業レベルのサードパーティーのバックアップシステムは、たとえば、this one と this one

- など、数クリックで個々のオブジェクトを復元できます。予算 – 常に考慮すべきです。会社にサードパーティーツールの資金がない場合、オペレーティングシステムに組み込まれたWindows Server Backupが必要なニーズをカバーできます。

Active Directory の復元プロセスのテスト

バックアップの黄金律は、常に復元プロセスをテストすることです。バックアップツールがエラーを表示しないために、システムエンジニアがバックアップに問題がないと考える状況は非常に一般的です。その後、実際の災害が発生すると、予備コピーが不整合であり、復元が不可能であることが明らかになります。このようなシナリオを避けるためには、少なくとも年に一度は復元プロセスをテストすることが重要です。良い実践方法は:

- 復元プロセスの計画を十分に文書化すること。

- 定期の復元テストを実行するテストインフラを持つこと。

- すべてのドメインコントローラーのDirectory Services Restore Mode(DSRM)管理者パスワードを安全かつ利用可能な状態に保つこと。

- 異なるシナリオを使用して定期的な復元テストを実行すること。

DSRM管理者パスワードを持っていない場合は、NTDSutilツールを使用してリセットすることが良いです。ここで説明されているように、災害が発生した場合に利用可能な安全な場所に保存されていることを確認してください。こちら。

Active Directoryの復元シナリオ

シナリオ1. 唯一のドメインコントローラーの障害

唯一のドメインコントローラーを持っている場合、障害が発生した場合は、以下を考慮してください:

- ベアメタルリカバリが必要です。

- サービスの停止が予想されます – 他のシナリオとは異なり、サーバーをできるだけ早く復元して影響を最小限に抑える必要があります。

- データの損失が予想されます – 最後のバックアップ以降にADオブジェクトに行ったすべての変更が失われます。

バックアップが頻繁に作成されるようにしてください(データ損失を最小限に抑えるため)、そしてインクリメンタルバックアップがあまり多くないようにしてください(インクリメンタルバックアップが多いほど、復元プロセスが長くなります)。一般的なアプローチは、毎晩バックアップを取り、少なくとも週に1回フルバックアップを行うことです。

このシナリオは可能な限り避けるべきです。なぜなら、Active Directoryは高い可用性のために構築され、複数のサーバーインフラストラクチャに対応するように設計されているからです。

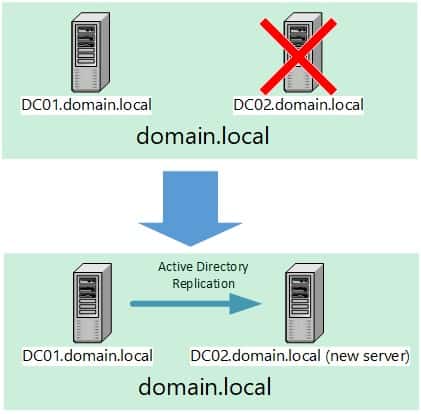

シナリオ2. マルチサーバーインフラストラクチャでのドメインコントローラーの障害

複数のドメインコントローラーが存在し、そのうちの1つが障害を起こした場合、バックアップからの復元は必要ありません。障害を起こしたサーバーとそのメタデータをカタログから削除し、同じ名前とIPアドレスを持つ新しいサーバーを展開する方が効率的です。高レベルの復元プロセスは以下の通りです:

- 障害を起こしたサーバーが柔軟な単一マスター操作(FSMO)ロールを所有していたかどうかを確認します。もし所有していた場合は、NTDSutilツールやPowerShellを使用して他のコントローラーにロールを移行します。詳細はこの記事で説明されています。

- 障害を起こしたサーバーを削除し、そのメタデータをクリーンアップします(詳細なプロセスはこちらで説明されています)。

- 同じ名前とIPアドレスで新しい仮想マシンを展開してください。ドメインコントローラはしばしばDNSサーバーとして機能し、他のマシンはネットワークインターフェースカードの構成で障害したドメインコントローラのIPアドレスをプライマリDNSサーバーとして持っている可能性があるため、名前とアドレスを変更しないことが推奨されています。

- 新しいサーバーをドメインコントローラの役割に昇格させてください。

また、こちらもお読みください Active Directoryからドメインコントローラを削除(昇格解除)する方法(ガイド)

シナリオ3. Active Directoryからハード削除されたオブジェクトの復元

カタログからユーザーなどのオブジェクトが誤って削除された場合、バックアップからそれを復元してください。バックアップにサードパーティツールを使用している場合は、ベンダーの指示に従ってください。Active DirectoryのバックアップにWindows Server Backupを使用している場合は、次の高レベルの復元プロセスを使用してください:

- バックアップを使用して復元ドメインコントローラを作成してください。

- DSRM管理者パスワードを使用して復元ドメインコントローラにログインしてください。

- NTDSutilツールを使用してオブジェクトの権威ある復元を実行してください。オブジェクトの復元状態はADレプリケーションによって最も実際の状態と見なされ、他のすべてのドメインコントローラにコピーされます。

- Ldifde ツールを使用してオブジェクトのグループメンバーシップを復元します。

より詳細な説明はこの記事で見つけることができます。

Active Directoryバックアップ戦略とツール(ベストプラクティス)結論

この記事では、Active Directoryのバックアップと復旧の基本要素について説明し、明確な戦略の重要性を強調しました。

主要なポイントには、何をバックアップするか、どのくらいの頻度でバックアップするか、および組織の固有の要件と予算に基づいてどのツールを使用するかを特定する必要があることが含まれます。戦略とベストプラクティスのテストも強調されており、信頼性の高い復旧プロセスを確実にするために重要です。

様々なシナリオを検証しました。1つのドメインコントローラの障害からActive Directoryでのハードデリートされたオブジェクトの復元までをカバーしています。次回の記事では、より複雑な災害復旧シナリオについて探求し、組織がActive Directoryインフラを保護する包括的なガイドを提供します。次回のインストールメントをお楽しみに。企業ITの重要なコンポーネントを保護するために更に掘り下げていきます。

Source:

https://infrasos.com/active-directory-backup-strategies-and-tools/