常に高い攻撃レベルとLinuxサーバーへのポートスキャンが発生しており、適切にファイアウォールを構成し、定期的なセキュリティシステムのアップデートが追加の防御層を提供しますが、誰かが侵入していないかも頻繁に監視する必要があります。これにより、サーバーが正常な動作を妨げる目的のプログラムから無事であることが確認できます。

この記事で紹介されているツールは、これらのセキュリティスキャンのために作成されており、ウイルス、マルウェア、ルートキット、悪意ある動作を特定することができます。これらのツールを使用して、例えば毎晩定期的にシステムスキャンを行い、メールでレポートを自分のメールアドレスに送信することができます。

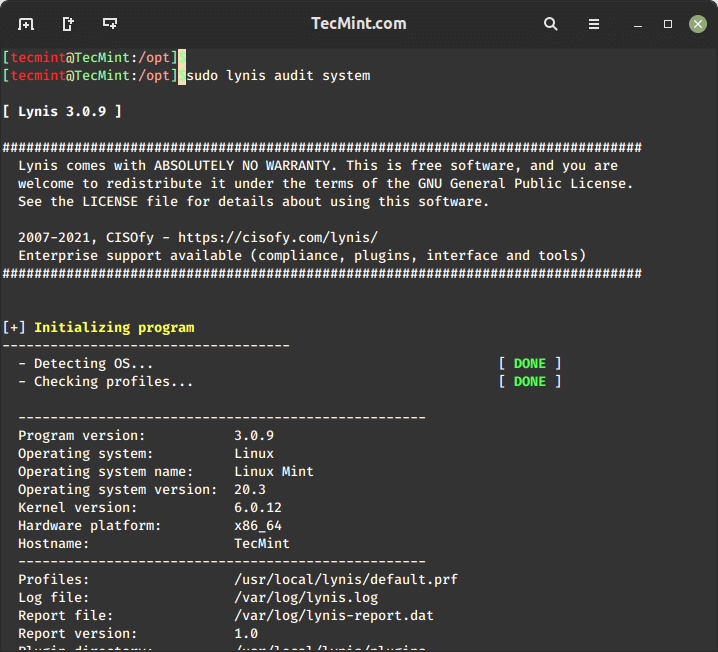

1. Lynis – セキュリティ監査とルートキットスキャナー

Lynisは、無料でオープンソースの、強力で人気のあるセキュリティ監査およびスキャンツールで、Unix/Linuxに似たオペレーティングシステム用です。これは、システムのセキュリティ情報や問題、ファイルの完全性、設定エラーをスキャンするマルウェアスキャナーであり、ファイアウォール監査を実行し、インストールされたソフトウェア、ファイル/ディレクトリの権限などをチェックします。

重要なのは、それがシステムの強化を自動的に行わないことですが、単にサーバーを強化するための提案を提供しています。

次のコマンドを使用して、Lynis(バージョン3.0.9)の最新バージョンをソースからインストールします。

cd /opt/ sudo wget https://downloads.cisofy.com/lynis/lynis-3.0.9.tar.gz sudo tar xvzf lynis-3.0.9.tar.gz sudo mv lynis /usr/local/ sudo ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

以下のコマンドでシステムスキャンを実行できます。

sudo lynis audit system

毎晩lynisを自動的に実行するには、次のcronエントリを追加し、午前3時に実行してレポートをメールアドレスに送信します。

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" [email protected]

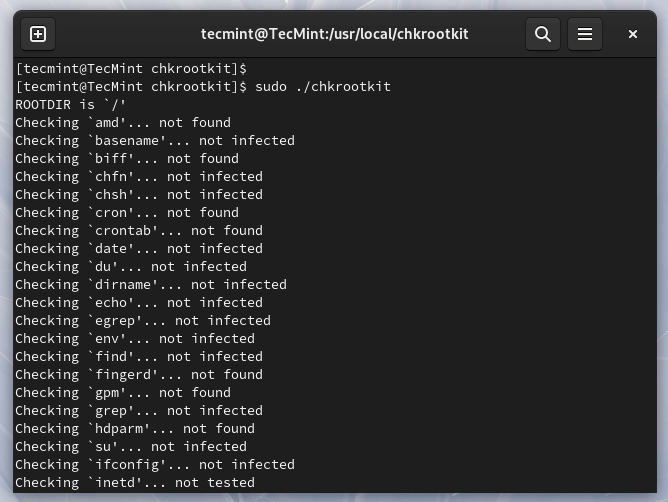

2. Chkrootkit – Linuxルートキットスキャナー

Chkrootkitは、Unix系システムでルートキットの兆候をローカルでチェックする、別の無料のオープンソースのルートキット検出器です。隠れたセキュリティホールの検出に役立ちます。

chkrootkitパッケージには、シェルスクリプトによるシステムバイナリのルートキット変更のチェックと、さまざまなセキュリティ問題をチェックするプログラムが含まれています。

chkrootkitツールは、Debianベースのシステムで次のコマンドを使用してインストールできます。

sudo apt install chkrootkit

RHELベースのシステムでは、以下のコマンドを使用してソースからインストールする必要があります。

sudo yum update sudo yum install wget gcc-c++ glibc-static sudo wget -c ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz sudo tar –xzf chkrootkit.tar.gz sudo mkdir /usr/local/chkrootkit sudo mv chkrootkit-0.58b/* /usr/local/chkrootkit cd /usr/local/chkrootkit sudo make sense

Chkrootkitでサーバーをチェックするには、以下のコマンドを実行します。

sudo chkrootkit OR sudo /usr/local/chkrootkit/chkrootkit

実行すると、既知のマルウェアやルートキットを含むシステムのチェックを開始し、プロセスが完了すると、レポートの概要を確認できます。

Chkrootkitを毎晩自動的に実行するには、以下のcronエントリを追加します。これにより、夜3時に実行され、レポートがメールアドレスに送信されます。

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" [email protected]

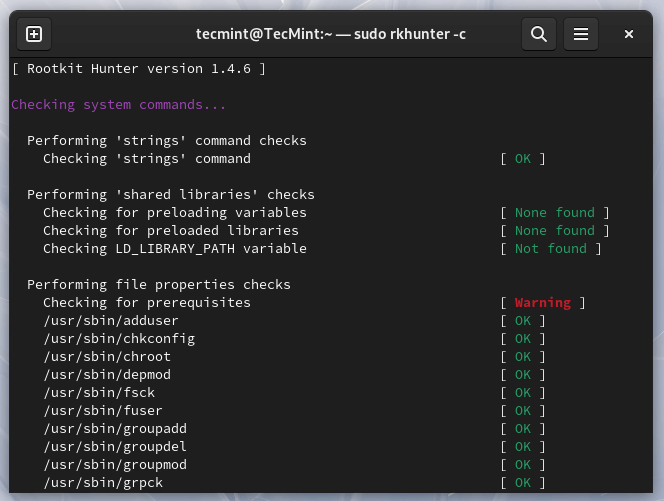

3. Rkhunter – Linux Rootkitスキャナー

RootKit Hunterは、LinuxなどのPOSIX互換システムで使用可能な無料、オープンソース、強力で使いやすいツールで、バックドア、ルートキット、ローカルの脆弱性をスキャンします。

名前が示す通り、ルートキットを検索するツールであり、システムを徹底的に検査して隠れたセキュリティホールを検出する監視および分析ツールです。

rkhunterツールは、UbuntuおよびRHELベースのシステムで以下のコマンドを使用してインストールできます。

sudo apt install rkhunter [On Debian systems] sudo yum install rkhunter [On RHEL systems]

rkhunterでサーバーをチェックするには、以下のコマンドを実行します。

sudo rkhunter -c

rkhunterを毎晩自動的に実行するには、以下のcronエントリを追加します。これにより、夜3時に実行され、レポートがメールアドレスに送信されます。

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" [email protected]

4. ClamAV – ウイルス対策ソフトウェア・ツールキット

ClamAVは、オープンソース、汎用性、人気、そしてクロスプラットフォームのウイルス対策エンジンで、コンピュータ上のウイルス、マルウェア、トロイの木馬、その他の悪意あるプログラムを検出するためのものです。

これは、最高の無料ウイルス対策プログラムの1つであり、Linuxのオープンソース標準であり、ほとんどすべてのメールファイル形式をサポートするメールゲートウェイスキャニングソフトウェアです。

それは、すべてのシステムでウイルスデータベースの更新をサポートし、Linuxのみでオンアクセススキャニングをサポートしています。さらに、アーカイブおよび圧縮ファイル内をスキャンでき、Zip、Tar、7Zip、Rarなどの形式を含む他の機能もサポートしています。

ClamAVは、以下のコマンドを使用してDebianベースのシステムにインストールできます。

sudo apt install clamav

ClamAVは、RHELベースのシステムで次のコマンドを使用してインストールできます。

sudo yum -y update sudo -y install clamav

インストール後、シグネチャを更新し、次のコマンドでディレクトリをスキャンできます。

# freshclam sudo clamscan -r -i DIRECTORY

ここでDIRECTORYはスキャンする場所です。オプション-rは再帰的にスキャンすることを意味し、-iは感染したファイルのみを表示することを意味します。

5. LMD – Linux Malware Detect

LMD (Linux Malware Detect)は、特にシェアードホステッド環境向けに設計されたオープンソースの強力で包括的なLinux用マルウェアスキャナーですが、任意のLinuxシステムで脅威を検出するために使用できます。ClamAVスキャナーエンジンと統合してより良いパフォーマンスを実現できます。

現在および過去のスキャン結果を表示する完全なレポートシステムを提供し、各スキャン実行後に電子メールアラートレポートをサポートするなど、他にも多くの便利な機能があります。

LMDのインストールと使用方法については、記事How to Install LMD with ClamAV as an Antivirus Engine in Linuxをお読みください。

以上です。この記事では、Linuxサーバーのマルウェアとルートキットをスキャンするための5つのツールのリストを共有しました。コメントセクションであなたの考えを教えてください。

Source:

https://www.tecmint.com/scan-linux-for-malware-and-rootkits/