Azure AD特権ロール:特権アクセスを管理および監視します。Azure ADで特権ロールとアクセスを効果的に管理および監視したいですか?この記事では、この目標を成功裏に達成するための包括的な情報を提供します。

この要件を満たすために、記事はまず、Azure AD特権ロールについて説明します。これが何を意味し、なぜこれらのロールを監視することが重要かを説明します。

その後、Azure Active Directoryツールを使用して特権または強化された権限を監視および管理するための3つの方法を提供します。

Azure Active Directory特権ロールとは何ですか

ユーザーにロールが直接割り当てられるか、グループを介して割り当てられると、ユーザーはそのロールに関連付けられた権限を取得します。しかし、ここで簡単な部分が終わります。

Azure ADロールの割り当てを通じて権限を付与することに加えて、ITセキュリティ管理者はセキュリティ戦略が3つのテストをパスすることを確認する必要があります。

まず、IT管理者が役割要件を超えた不必要な権限を持つことが許可されていないことを確認する必要があります。さらに、特権アクセスは限られた期間だけ付与されるべきです。

最後に、役割、特権、およびアクセス許可を定期的に監視することは、過剰なユーザーの権限を特定して取り消すために重要です。

幸いなことに、Azure Active Directoryはこれらの役割と権限の管理要件を満たすためのさまざまなツールと機能を提供しています。

この記事の後続セクションでは、Azure AD特権アクセスの監視と管理のためのさまざまな方法を説明します。

また、こちらもご覧くださいAzure ADロールとアクセス許可:ユーザーとグループの役割を割り当てて管理する

Azure Active Directoryで特権ロールを管理および監視する方法

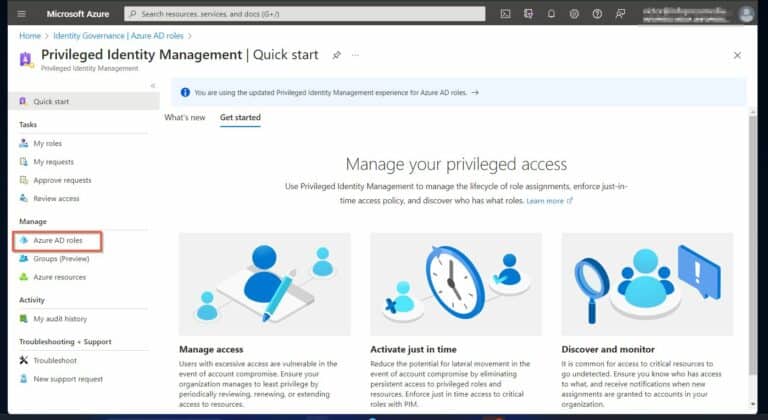

オプション1:PIMでAzure ADロールのアクセスレビューを作成する

ユーザーの特権アクセス要件は定期的に変更されます。その結果、ユーザーに必要な正確な権限が割り当てられていることを確認するために定期的な監視が必要です。

Azure AD 特権アイデンティティ管理(PIM)は、特権アクセスのためのアクセスレビューを作成するオプションを提供します。具体的には、Azure リソースまたは Azure Active Directory ロールへの特権アクセスを監視するために、アクセスレビューが作成されます。

ただし、アクセスレビューを作成する前に、アカウントがライセンスと役割の要件を満たしていることを確認してください。

Azure AD Premium P2 がライセンスの前提条件です。また、アクセスレビューを作成するには、ユーザーにグローバル管理者または特権ロール管理者の役割が割り当てられている必要があります。

アカウントがライセンスと役割の割り当て要件を満たしている場合は、Azure AD ロールのアクセスレビューを作成する手順に従ってください。

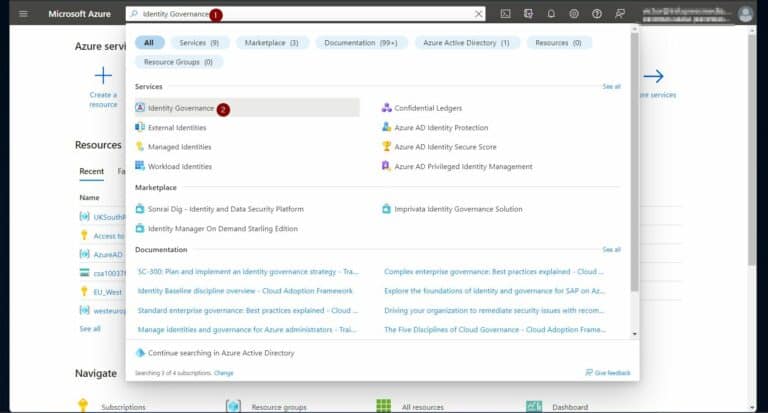

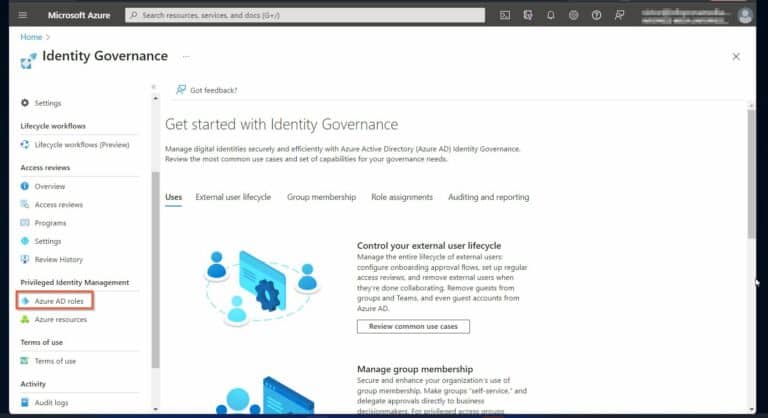

1. portal.azure.com にサインインし、「Identity Governance」を検索してサービスを開きます。

また、Azure ADカスタムロールの詳細はこちらをご覧ください:Azure ADのカスタムロールの作成と管理方法

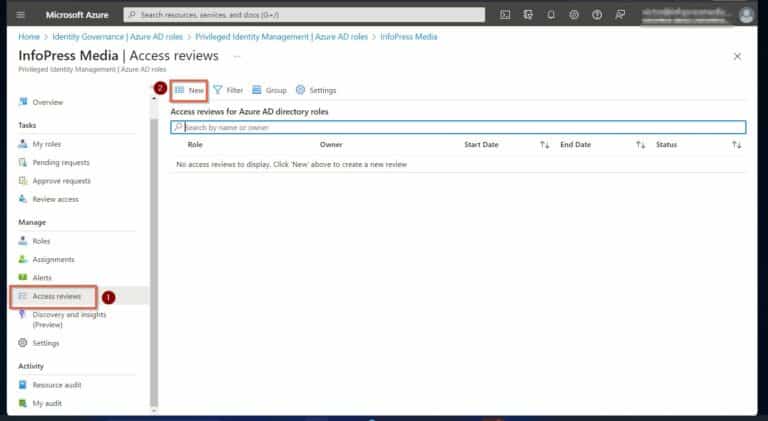

3. 次に、「管理」メニューで「Azure ADの役割」を選択し、「管理」の下で「アクセスレビュー」をクリックし、「新規」をクリックして新しいアクセスレビューを作成します。

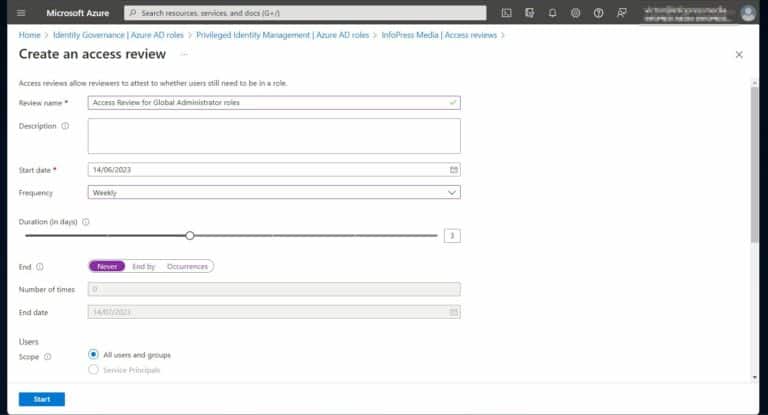

4. 最後に、「アクセスレビューの作成」ページに必要な詳細を入力し、「開始」をクリックしてください。

アクセスレビューのセクションの説明をご希望の場合は、作成時に使用するオプションを決定するのに役立ちます。アクセスレビューのセクションの説明を参照してください。

また、Azure ADにおける役割ベースのアクセス制御の重要性についてはこちらをご覧ください:Azure ADにおける役割ベースのアクセス制御の重要性

オプション2:ユーザーまたはグループに割り当てられたAzure ADの役割の一覧

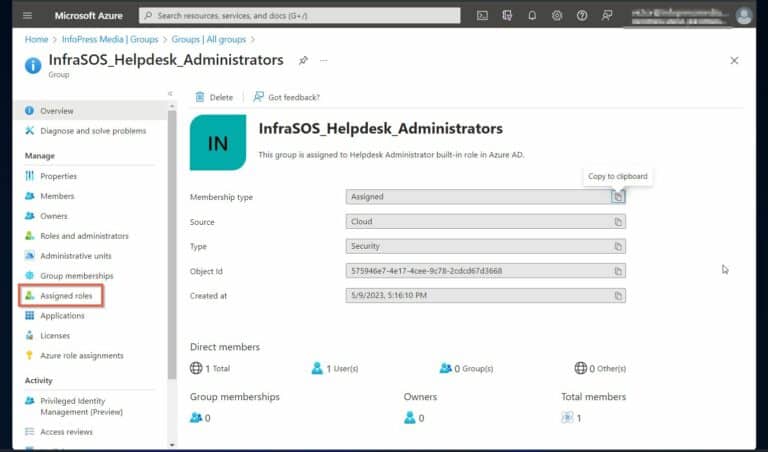

Azure Active Directoryを使用して、ユーザーまたはグループに割り当てられた役割を確認することができます。これは個々の役割の割り当てを確認することで行われます。

ユーザーまたはグループの役割の割り当てを表示するには、以下の手順に従ってください。

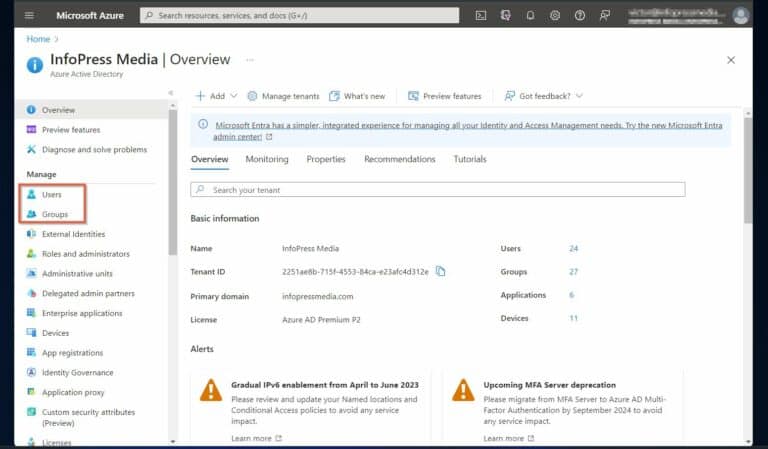

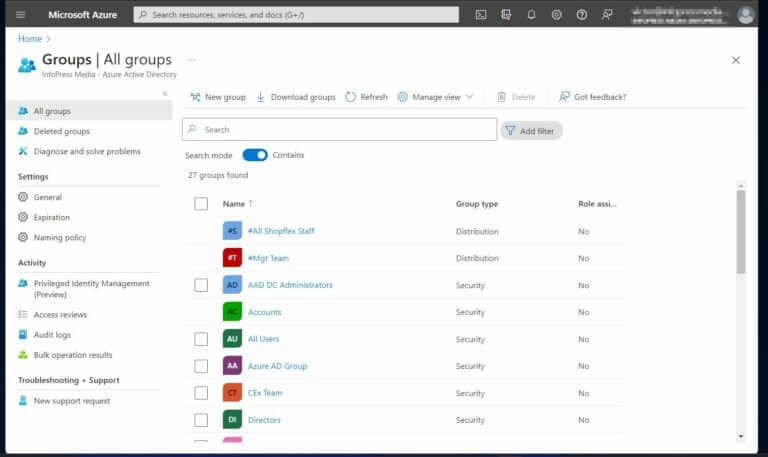

1. portal.azure.com にサインインして、Azure Active Directory を開きます。次に、「ユーザー」または「グループ」メニューをクリックします。

I will click Groups to show how to list the role assignment for a group.

オプション 3: Azure AD 役割リソース監査履歴の確認

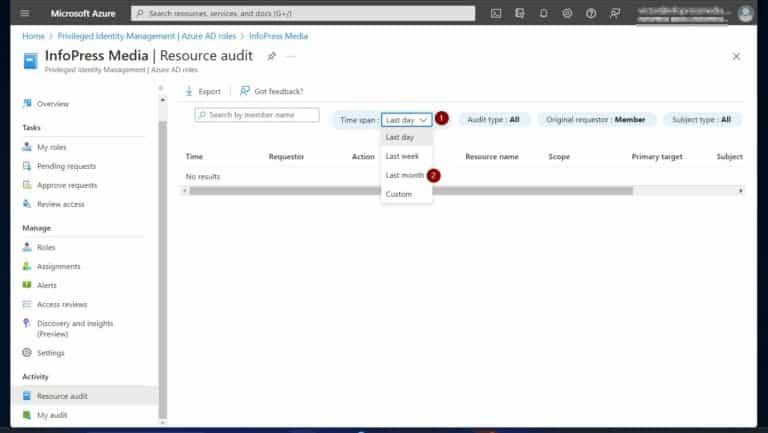

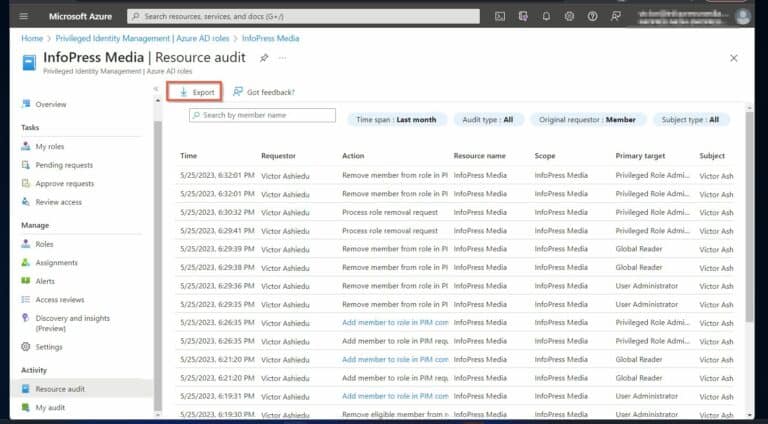

Azure 特権アイデンティティ管理 (PIM) は、過去 30 日間のすべての特権役割の割り当てまたは削除の監査履歴を保持しています。IT 管理者は、このツールを使用して、過去 30 日間に特権役割が割り当てられたユーザーを特定します。

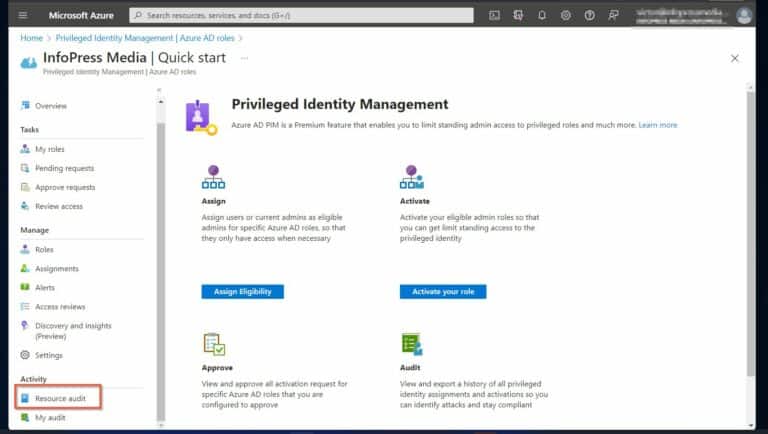

以下は、Azure PIM の「リソース監査」ログを使用する手順です。

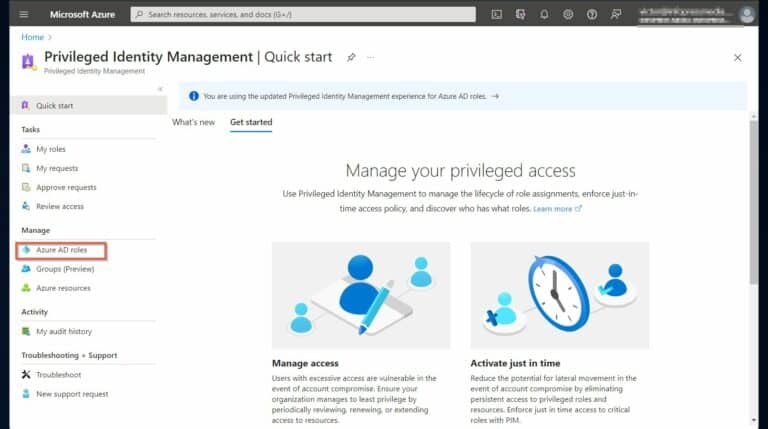

1. Azure ポータルで「特権アイデンティティ管理」を開きます。次に、管理 メニューで「Azure AD 役割」を選択します。

最後に、Azure ADロールリソース監査履歴をCSV形式でエクスポートして解析してください。

また、以下の記事も参照してください:Azure ADロールベースのアクセス制御のベストプラクティス:Azure ADロールと権限の効果的な使用方法

Azure AD特権ロール:特権アクセスの管理と監視の結論

Azure ADでは、最大60の特権ロールが提供され、特定の機能を実行するために割り当てることができます。ただし、組織は2つの理由で役割の割り当てを積極的に監視する必要があります。

まず、ユーザーが仕事をするために必要以上の権限を持っていないことを確認します。第二に、役割の割り当てを監視することで、ユーザーが必要以上に特権ロールに割り当てられていないことを確認します。

これらの2つの目標を達成するために、この記事では特権ロールについて説明しました。さらに、Azure ADで特権アクセスを管理および監視する3つの方法を探りました。

Source:

https://infrasos.com/azure-ad-privileged-roles-manage-monitor-privileged-access/