תפקידי Azure AD מיוחדים: ניהול ומעקב אחר גישה מיוחדת. האם אתה מחפש לנהל ולפקח ביעילות על תפקידים מיוחדים וגישה ב-Azure AD? המאמר הזה מספק מידע מקיף כדי לעזור לך להשיג מטרה זו בהצלחה. לנהל ולפקח על תפקידים מיוחדים וגישה

כדי לעמוד בדרישה זו, המאמר מתחיל בהסבר על תפקידים מיוחדים של Azure AD. אנו מסבירים מה זה אומר ולמה חשוב לפקח על התפקידים הללו.

לאחר מכן, אנו מציעים 3 דרכים להשתמש בכלים של Azure Active Directory כדי לפקח ו לנהל רשותים מיוחדות או מוגברות .

כמו כן, קרא תפקידי Azure AD וזכותות: מודל Azure AD RBAC

מהם תפקידים מיוחדים של Azure Active Directory

כשתפקיד מוקצה ישירות למשתמש או דרך קבוצה, המשתמש מקבל את הרשאות המשויכות לתפקיד . עם זאת, כאן החלק הקל מסתיים.

בנוסף להענקת הרשאות דרך הקצאת תפקיד Azure AD , מנהלי אבטחת ה-IT חייבים לוודא שאסטרטגיית האבטחה שלהם עוברת שלוש בדיקות.

ראשית, עליהם לוודא שמנהלי ה-IT לא מורשים לקבל הרשאות מיותרות שאינן נדרשות למשימתם. בנוסף, גישה פריווליגיות צריכה להינתן רק לתקופות זמן מוגבלות.

לבסוף, ניטור באופן קבוע של תפקידים, הרשאות והיתרים הינו חיוני כדי לזהות ולבטל הרשאות מיותרות למשתמשים.

למזלנו, תיק Azure Active Directory מספק כלים ותכונות שונים לעמידה בדרישות ניהול תפקידים והרשאות אלו.

במקטעים הבאים של מאמר זה, אנו מסבירים שיטות שונות לניטור וניהול גישה פריווליגיות ב-Azure AD.

איך לנהל ולנטר תפקידים פריווליגיים ב-Azure Active Directory

אפשרות 1: צור ביקורת גישה של תפקידים ב-Azure AD ב-PIM

דרישות הגישה הפריווליגיות של המשתמשים משתנות מדי פעם. כתוצאה מכך, נדרש ניטור קבוע כדי לוודא שהמשתמשים מקושרים להרשאות המדויקות שהם זקוקים אליהן.

Azure AD ניהול זהות פרטי (PIM) מציע אפשרות ליצירת ביקורות גישה עבור גישה פרטית. במיוחד, ביקורות גישה נוצרות כדי לעקוב אחר גישה פרטית למשאבי Azure או תפקידי מנהלי זיהוי Azure Active Directory.

עם זאת, וודא שחשבונך עומד בדרישות הרישיון והתפקיד לפני יצירת ביקורות גישה.

הרישיון של Azure AD Premium P2 הוא דרישה מוקדמת. בנוסף, כדי ליצור ביקורות גישה, משתמש חייב להיות מוקצה לתפקיד מנהל גלובלי או לתפקיד מנהל תפקיד פרטי.

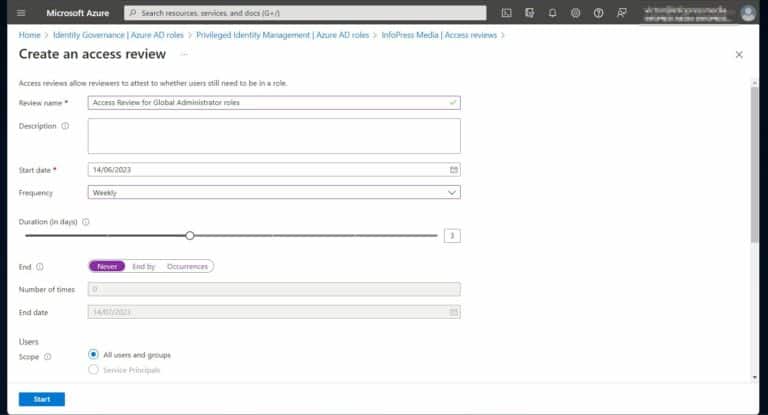

אם חשבונך עומד בדרישות הרישיון וההקצאת תפקיד, עקוב אחר השלבים האלה כדי ליצור ביקורות גישה עבור תפקידי Azure AD:

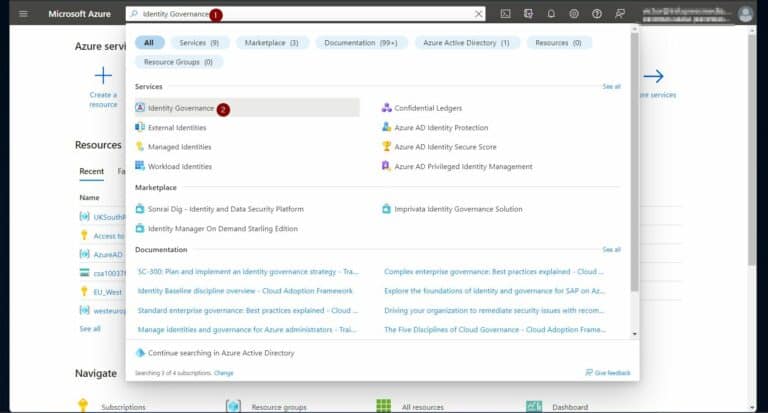

1. התחבר ל־portal.azure.com, חפש "שלטון זיהוי", ופתח את השירות.

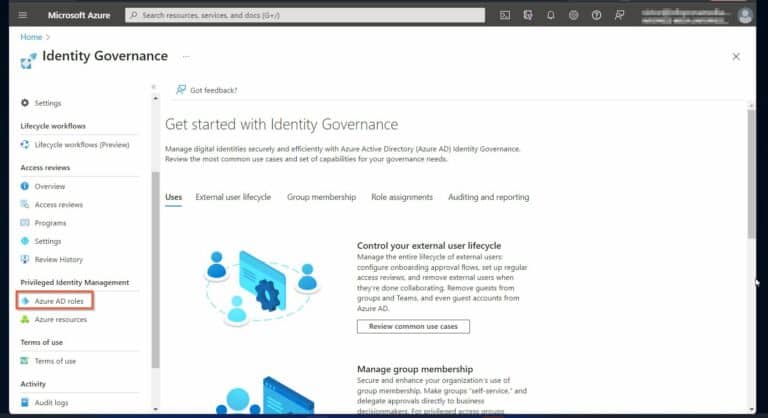

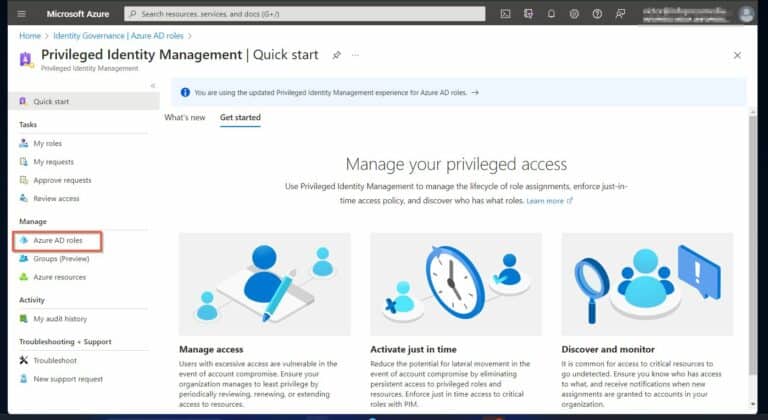

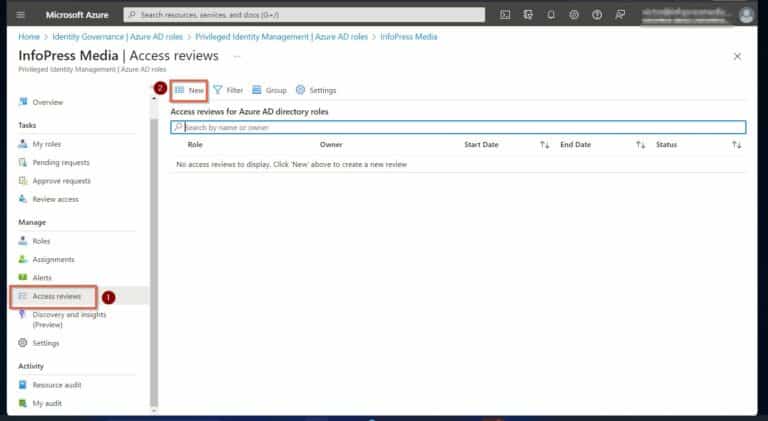

3. לאחר מכן, בחר "תפקידי Azure AD" בתפריט "ניהול", לאחר מכן, תחת "ניהול", לחץ על "סקירות גישה" ולאחר מכן "חדש" כדי ליצור סקירת גישה חדשה.

4. לבסוף, הזן את הפרטים הנדרשים בדף "צור סקירת גישה" ולחץ על התחל.

אם נדרשת לך עזרה בקביעת אילו אפשרויות להשתמש בהם ביצירת הסקירה שלך, קבל את ההסברים של קטעי הסקירה.

אפשרות 2: הצג תפקידים שהוקצו ב-Azure AD למשתמשים או קבוצות

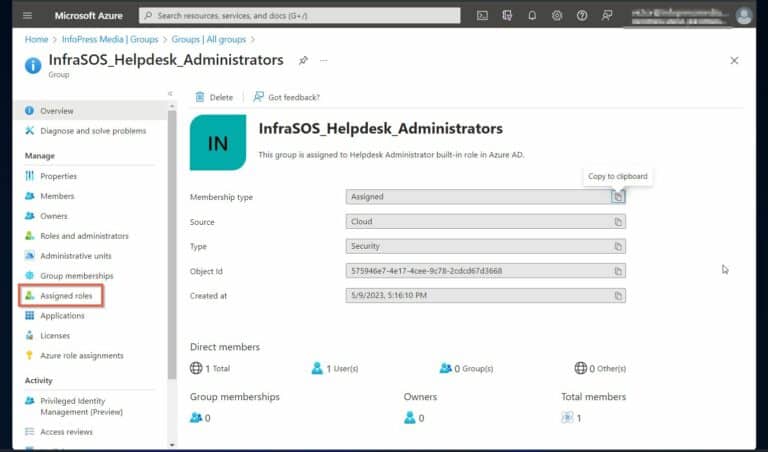

ב-Azure Active Directory ניתן לבדוק את התפקיד המוקצה למשתמשים או לקבוצות. פעולה זו נעשית על ידי סקירת ההקצאות לתפקידים אישיים.

עקוב אחר השלבים הללו כדי לצפות בהקצאות תפקיד למשתמש או קבוצה.

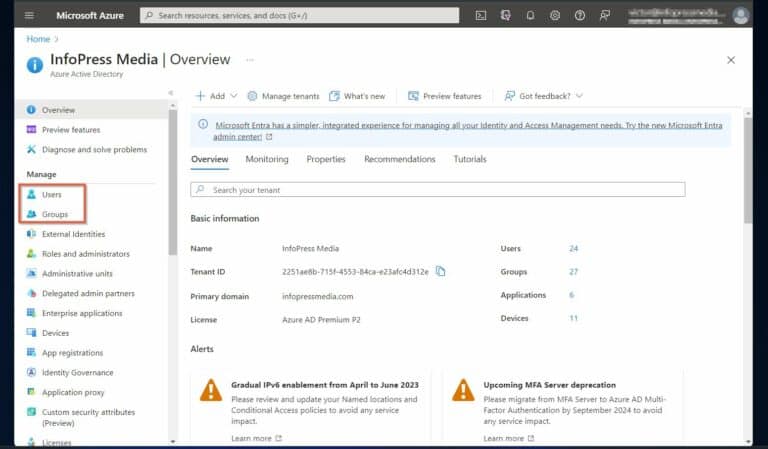

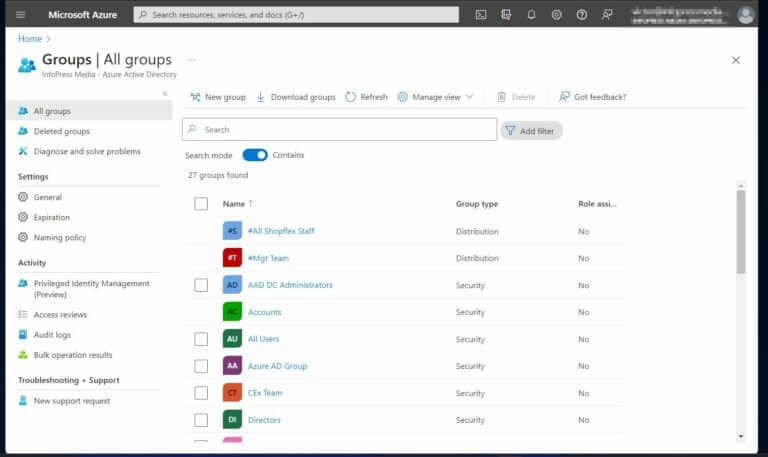

1. היכנסו ל- portal.azure.com ופתחו את Azure Active Directory. לאחר מכן, לחצו על תפריט "משתמשים" או "קבוצות".

I will click Groups to show how to list the role assignment for a group.

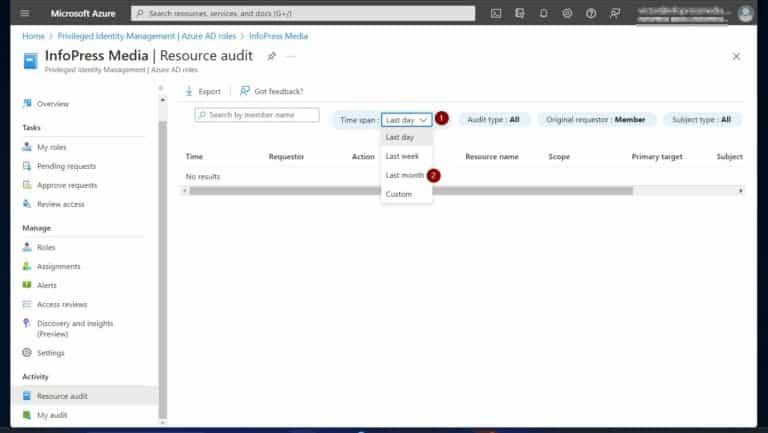

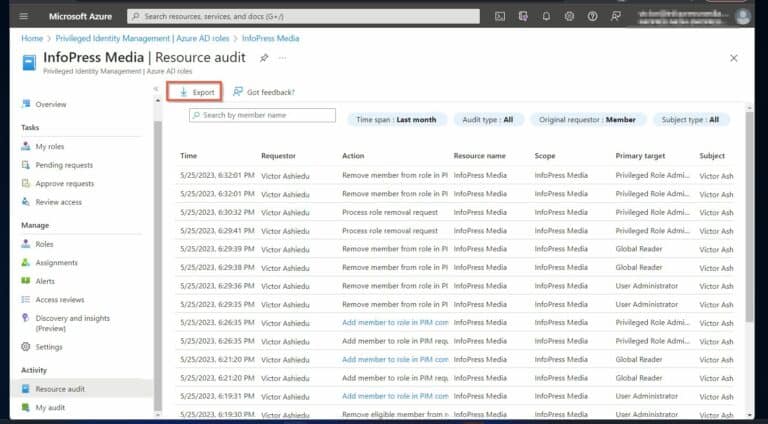

אפשרות 3: בדיקת היסטוריית בדיקת משאבי תפקידי Azure AD

מנהלי זיהוי זכויות גישה גבוהות (PIM) שומרים היסטוריית בדיקה של 30 יום של כל הקצאות או הסרות של תפקידים פריבילגיים. מנהלי מערכות המידע משתמשים בכלי זה כדי לקבוע מי קיבל תפקיד פריבילגי ב-30 הימים האחרונים.

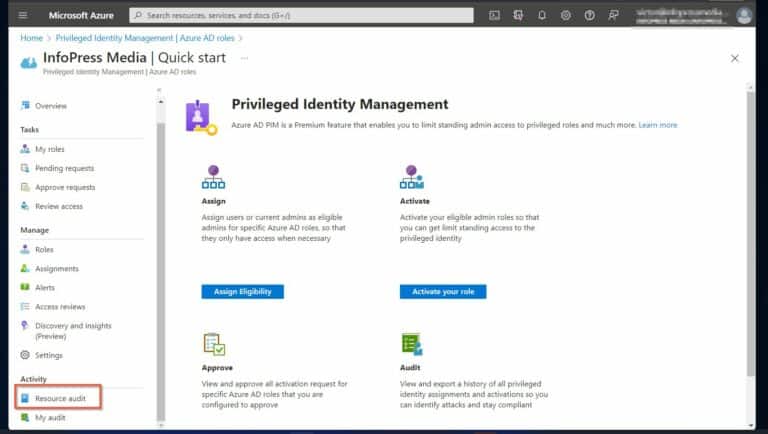

הנה השלבים לשימוש ביומן "בדיקת משאב" ב-PIM של Azure:

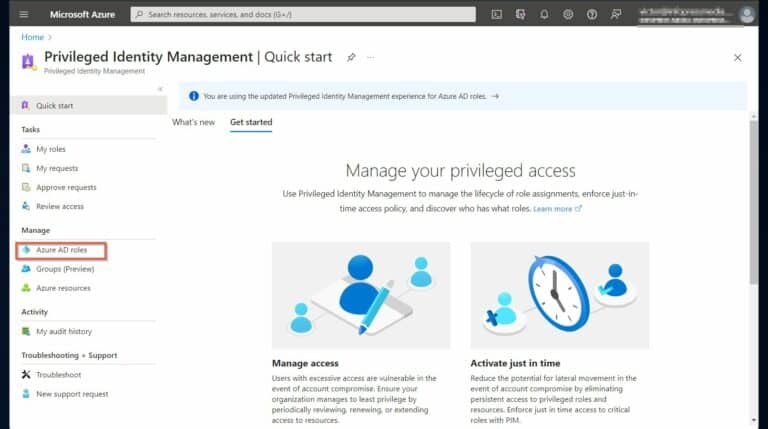

1. פתחו "מינהל זהויות פריבילגיות" בפורטל של Azure. לאחר מכן, בחרו "תפקידי Azure AD" בתפריט "ניהול".

תפקידים רגישים ב-Azure AD: ניהול ומעקב על גישה רגישה סיכום

ב-Azure AD מוצעים לארגונים עד 60 תפקידים רגישים שניתן להקצות לביצוע פונקציות ספציפיות. אולם, על הארגונים לעקוב בצורה פעילה אחר הקצאות התפקידים משני סיבות.

ראשית, יש לוודא כי המשתמשים אינם מקבלים יותר הרשאות מאשר הנדרש לביצוע משימותיהם. שנית, עליך לעקוב אחר הקצאות התפקידים כדי לוודא כי המשתמשים אינם מקוצצים בתפקידים רגישים לזמן רב יותר מאשר הנדרש.

כדי לסייע בהשגת המטרות שנתונות, המאמר מסביר מהם תפקידי הגישה הרגישים. כמו כן, חוקר שלושה אופנים ל ניהול ומעקב על גישה רגישה ב-Azure AD.

Source:

https://infrasos.com/azure-ad-privileged-roles-manage-monitor-privileged-access/