Strategie e strumenti di backup di Active Directory (Best Practices). Active Directory si pone come pietra miliare dell’infrastruttura IT aziendale, fungendo da solida soluzione LDAP che sottende servizi cruciali come l’autenticazione e DNS. Il funzionamento senza interruzioni di questi servizi è vitale per la continuità aziendale, rendendo l’affidabilità di Active Directory un aspetto critico della consegna dei servizi IT. Per garantire la sua funzionalità ininterrotta, le organizzazioni devono stabilire strategie di backup e di recupero dai disastri complete e selezionare gli strumenti appropriati.

Questo articolo approfondisce i componenti critici del backup e del recupero di Active Directory. Dalla comprensione di ciò che deve essere eseguito il backup alla selezione degli strumenti giusti e all’implementazione di strategie di test, esploriamo gli aspetti essenziali per salvaguardare questo servizio cruciale.

Strategia di backup di Active Directory

Cosa eseguire il backup in Active Directory

La prima cosa è identificare cosa dovrebbe essere eseguito il backup. In uno scenario in cui si dispone di un singolo controller di dominio (che non è consigliato), si dovrebbe eseguire un backup completo del server. Per essere sicuri di poter eseguire un recupero bare-metal, se necessario.

In caso di più controller di dominio, considerare quanto segue:

- Il backup dello stato del sistema (componenti critici del sistema, come il registro, la directory SYSVOL e il database di Active Directory) è sufficiente.

- Il backup di un solo server per sito fisico è sufficiente, poiché si replicano e tutti hanno le stesse informazioni.

- In un ambiente multi-dominio, eseguire il backup di almeno un controller di dominio per ogni dominio nel proprio insieme di domini.

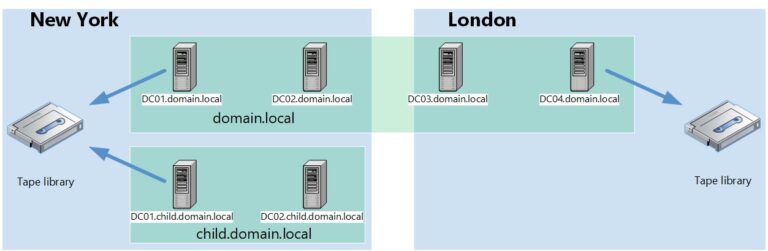

Ad esempio, nel diagramma sottostante, c’è un’infrastruttura di Active Directory con 2 siti fisici e 2 domini: il dominio radice domain.local e il sottodominio child.domain.local.

Qui eseguiamo il backup di tre controller di dominio: due da domain.local, poiché si trova in due siti, e uno da child.domain.local.

Quanto spesso eseguire il Backup

Questa decisione dipende dal proprio obiettivo di punto di ripristino. Se è accettabile perdere un giorno di modifiche scritte sul controller di dominio, il backup giornaliero va bene. È anche necessario identificare i tipi di backup richiesti. Quanto spesso eseguire il backup completo e i backup incrementali? Sono necessari backup differenziali? L’approccio più popolare è quello di effettuare backup completi settimanalmente e backup incrementali quotidianamente.

Strumenti di backup di Active Directory da considerare

Di solito, i sistemi replicati tra più server, come Active Directory, non supportano il viaggio nel tempo. Ciò significa che, quando la macchina virtuale del controller di dominio fallisce, non è possibile ripristinarla semplicemente da uno snapshot e rimetterla in produzione. Ogni controller di dominio ha un numero di sequenza di aggiornamento (USN) che aumenta ogni volta che viene scritta una nuova operazione di modifica nel database. Ad esempio, se hai diversi controller di dominio, uno di essi ha fallito e lo hai ripristinato utilizzando lo snapshot. Il suo USN non è corretto (obsoleto, uguale al valore dell’USN al momento dello snapshot) e la replica è interrotta (un esempio più dettagliato può essere trovato qui). Inoltre, ogni oggetto all’interno del database AD ha la sua propria versione, che dovrebbe essere presa in considerazione durante le operazioni di backup/ripristino. Pertanto, dovrebbero essere utilizzati solo gli strumenti che eseguono un ripristino coerente per il backup di Active Directory. Fortunatamente, ci sono strumenti disponibili, sia integrati in Windows Server che forniti da fornitori terzi.

Considera quanto segue:

- Opzioni richieste – ad esempio, se le tue politiche aziendali richiedono di effettuare backup completi e incrementali, seleziona lo strumento che esegue backup incrementali di Active Directory.

- Archiviazione di backup di destinazione – se vuoi archiviare i backup utilizzando archivi a nastro, devi acquistare una soluzione di terze parti, poiché il backup integrato di Windows Server non supporta la scrittura su nastri.

- Frequenza di ripristino – per il ripristino regolare di oggetti eliminati da Active Directory, scegliere uno strumento che permetta il ripristino di singoli oggetti senza la necessità di ripristinare l’intero database. Molti sistemi di backup di livello aziendale di terze parti consentono di ripristinare singoli oggetti in pochi clic, ad esempio, questo e questo

- Budget – dovrebbe sempre essere preso in considerazione. Se la tua azienda non dispone di fondi per strumenti di terze parti, il backup del server Windows integrato nel sistema operativo potrebbe coprire le esigenze essenziali.

Test del processo di ripristino di Active Directory

La regola d’oro del backup è sempre testare il processo di ripristino. È molto comune la situazione in cui un ingegnere di sistema pensa che tutto sia a posto con il loro backup solo perché lo strumento di backup non segnala errori. Poi, quando si verifica il disastro effettivo, appare che la copia di riserva è inconsistente e il ripristino è impossibile. Per evitare tali scenari, è fondamentale testare il processo di ripristino almeno annualmente. Le buone pratiche sono:

- Creare un piano ben documentato del processo di ripristino.

- Per avere un’infrastruttura di test dove eseguire i test di ripristino regolari.

- Per mantenere le password di amministratore della Modalità di Ripristino dei Servizi di Directory (DSRM) di tutti i controller di dominio sicure e disponibili.

- Per eseguire test di ripristino regolari utilizzando diversi scenari.

Nel caso in cui non si disponga della password di amministratore DSRM, è meglio reimpostarla utilizzando lo strumento NTDSutil, come descritto qui, e assicurarsi che sia conservata in un luogo sicuro per essere disponibile in caso di disastro.

Scenari di Ripristino di Active Directory

Scenario 1. Guasto dell’unico Controller di Dominio

Se si dispone di un solo controller di dominio, in caso di guasto, considerare quanto segue:

- È richiesto un ripristino completo.

- Si prevede un’interruzione del servizio – a differenza di altri scenari, ripristinare il server il più velocemente possibile per minimizzare l’impatto.

- Si prevede una perdita di dati – tutti i cambiamenti apportati agli oggetti AD dall’ultimo backup andranno persi.

Quindi fate in modo che le copie di sicurezza siano eseguite spesso (per minimizzare la perdita di dati) e che non ci siano troppe copie incrementali (più incrementali sono state eseguite, più lungo è il processo di ripristino). L’approccio comune è di fare una copia di sicurezza ogni notte con almeno una copia completa settimanale.

Questo scenario dovrebbe essere evitato in ogni modo possibile poiché Active Directory è progettato per un alto livello di disponibilità e pensato per infrastrutture multi-server.

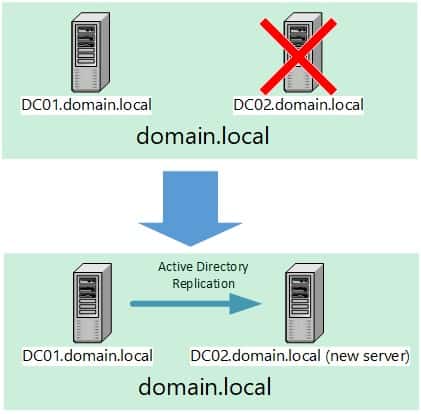

Scenario 2. Fallimento del Domain Controller in un’infrastruttura multi-server

In caso di diversi controller di dominio tra cui uno fallisce, non è necessario eseguire il ripristino da una copia di sicurezza. È più efficiente rimuovere il server fallito e i suoi metadati dal catalogo e deploy un nuovo server con lo stesso nome e indirizzo IP. Il processo di ripristino ad alto livello è il seguente:

- Verificare se il server fallito era in possesso di alcuni ruoli di Operazioni Single Master Flexible (FSMO). Se lo era, trasferire i ruoli ad un altro controller utilizzando il tool NTDSutil o PowerShell, come descritto in questo articolo

- Rimuovere il server fallito e pulire i suoi metadati (il processo dettagliato è descritto qui).

- Imposta una nuova macchina virtuale con lo stesso nome e indirizzo IP. È raccomandato non cambiare il nome e l’indirizzo poiché i controller di dominio spesso fanno da server DNS, e altre macchine possono avere l’indirizzo IP del controller di dominio fallito come server DNS primario nella loro configurazione della scheda di rete.

- Promuovere il nuovo server al ruolo di controller di dominio.

Scenario 3. Ripristino di un oggetto cancellato a seguito di un’operazione di cancellazione forzata da Active Directory

Se qualche oggetto, ad esempio utente, è stato accidentalmente rimosso dalla directory, ripristinalo da un backup. Se utilizzi uno strumento di backup di terze parti, segui le istruzioni del fornitore. Se hai fatto backup di Active Directory con Windows Server Backup, usa il seguente processo di ripristino di alto livello:

- Usa il backup per creare il controller di dominio di ripristino.

- Accedi al controller di dominio di ripristino utilizzando la password di amministratore DSRM.

- Esegui il ripristino autoritario dell’oggetto utilizzando l’strumento NTDSutil. L’ stato ripristinato dell’oggetto è considerato come l’ stato più aggiornato da parte della replica di AD, e viene copiato in tutti i controller di dominio.

- Utilizzare lo strumento Ldifde per ripristinare l’appartenenza al gruppo dell’oggetto.

Una descrizione più dettagliata si trova in questo articolo.

Strategie e strumenti di backup di Active Directory (Best Practices) Conclusione

Questo articolo ha descritto gli elementi essenziali del backup e del recupero di Active Directory, evidenziando l’importanza di una strategia ben definita.

I punti chiave includono la necessità di identificare cosa eseguire il backup, con quale frequenza eseguire il backup e quali strumenti utilizzare in base alle esigenze uniche e al budget della propria organizzazione. Sono stati inoltre enfatizzati le strategie di test e le best practices per garantire un processo di recupero affidabile.

Abbiamo esaminato scenari che vanno dal fallimento di un singolo controller di dominio al ripristino di oggetti eliminati in modo permanente in Active Directory. Nel prossimo articolo, esploreremo scenari di ripristino da disastro più complessi, fornendo alle organizzazioni una guida completa per proteggere la propria infrastruttura di Active Directory. Restate sintonizzati per il prossimo capitolo, dove approfondiremo la protezione di questo componente critico dell’IT aziendale.

Source:

https://infrasos.com/active-directory-backup-strategies-and-tools/