Hai mai avuto la sensazione di perdersi nel labirinto delle righe di comando, chiedendoti chi tu sia all’interno del sistema del tuo computer? Indovina un po’? Non sei solo in questa ricerca di autoscoperta nel regno digitale. Non preoccuparti, però! Il comando whoami può aiutare a svelare la tua identità digitale.

In questo tutorial, capirai la prospettiva del tuo sistema su di te e otterrai approfondimenti che alzeranno il livello della tua competenza tecnologica a un livello completamente nuovo.

Allaccia le cinture, perché stai per scoprire un lato di te che è stato nascosto sotto i tuoi occhi!

Prerequisiti

Prima di tuffarti a capofitto nell’intricato mondo dell’identificazione dell’utente del sistema operativo, assicurati di avere accesso a una macchina con Windows, macOS o Linux. Questo tutorial utilizza Windows 11 e macOS 12.5 (Monterey) per le dimostrazioni.

Ottenere il nome utente loggato tramite il comando whoami

Ogni utente ha un’identità distinta che governa il loro accesso e le loro azioni. Esplorare la tua identità non riguarda solo la digitazione di comandi; si tratta di svelare gli strati della tua identità digitale.

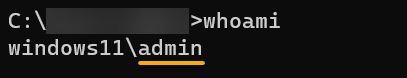

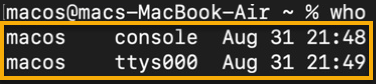

Apri un terminale o PowerShell e esegui il comando whoami sottostante per ottenere informazioni sull’utente attualmente loggato.

Di seguito, l’output visualizza il nome utente (cioè, admin) associato alla sessione corrente.

Ora, esegui il seguente comando who, su macOS, per elencare tutti gli utenti connessi nel tuo sistema macOS.

? Questo comando non esiste in Windows.

L’output qui sotto indica che l’utente macos ha effettuato l’accesso due volte, una tramite la console e un’altra tramite il terminale ttys000. Entrambi gli accessi sono iniziati il 31 agosto in momenti diversi (21:48 e 21:49).

Gli utenti che aprono più finestre del terminale o effettuano l’accesso più volte potrebbero essere assegnati a nomi di dispositivi terminali diversi come ttys001, ttys002, e così via. Questi nomi di dispositivo aiutano a identificare e gestire le altre sessioni terminali che si verificano contemporaneamente nel sistema.

Verifica dell’appartenenza di un utente a un gruppo

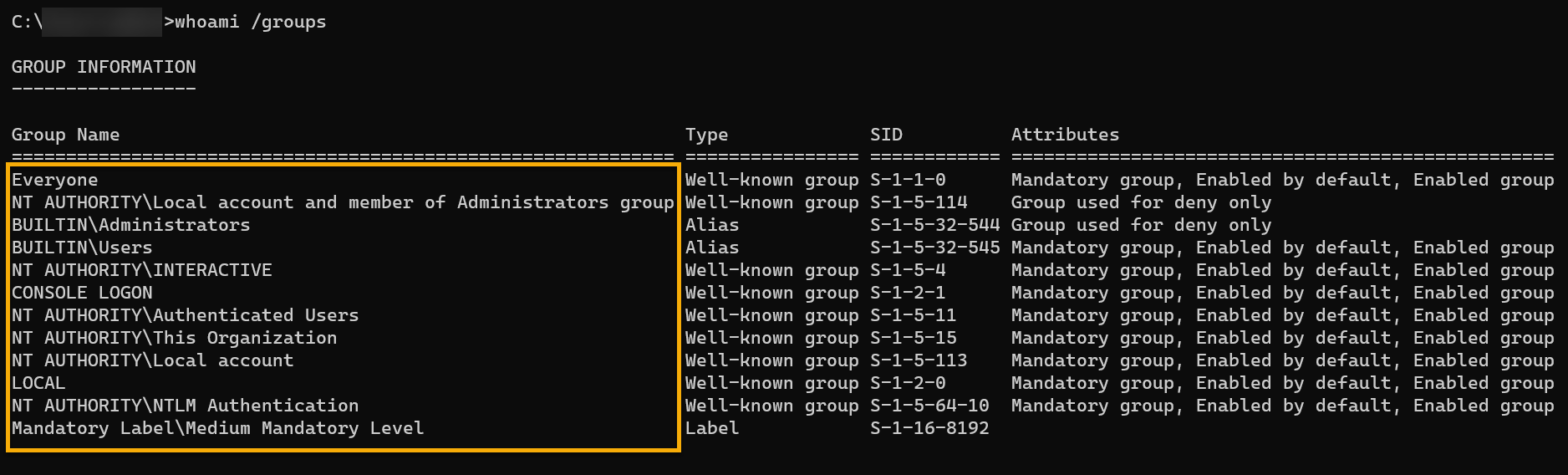

Oltre all’uso di base, il comando whoami offre opzioni aggiuntive per fornire informazioni più dettagliate sull’utente corrente. Fai un passo avanti nella comprensione della complessa rete di appartenenze a gruppi.

Il comando whoami ti permette di scoprire uno strato affascinante della tua identità digitale: i gruppi di cui fai parte. Questa preziosa conoscenza ti permette di navigare in modo più efficace tra le autorizzazioni di sistema, i diritti di accesso e gli ambienti collaborativi.

Esegui il comando whoami qui sotto per vedere l’appartenenza del tuo account utente ai gruppi (/groups).

Il risultato qui sotto mostra un elenco dei gruppi ai quali il tuo utente attuale appartiene, fornendo preziose informazioni sui diritti di accesso e i privilegi.

I gruppi utente semplificano il processo di assegnazione di autorizzazioni e diritti di accesso. Invece di impostare autorizzazioni individuali per ogni utente, puoi assegnare autorizzazioni a gruppi e agli utenti che ne fanno parte per ereditare le autorizzazioni del gruppo.

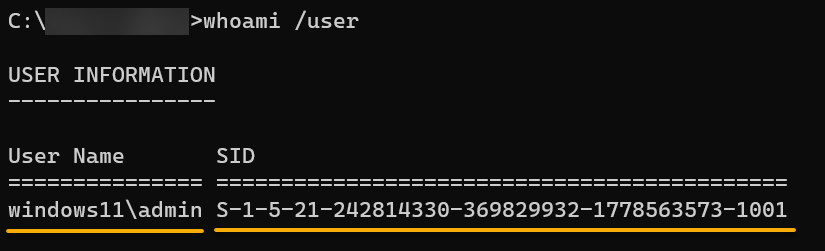

Ottenere l’identificatore di sicurezza dell’utente (SID)

Il SID dell’utente è la tua carta d’identità digitale nel dominio Windows. Proprio come la tua carta d’identità fisica ti aiuta ad accedere a determinati luoghi, il SID aiuta il tuo sistema a gestire chi può accedere a cosa.

Il SID agisce come un buttafuori, garantendo che solo gli utenti autorizzati possano accedere a risorse specifiche, file e cartelle impostando autorizzazioni granulari.

Di seguito, insieme al nome utente, è presente il SID corrispondente dell’utente (per Windows), che include una serie di componenti numerici che identificano quanto segue:

- Revisione – Indica la versione della struttura del SID.

- Autorità Identificatore – Un valore unico assegnato a ciascuna autorità che genera SID.

- Identificatore Dominio – Rappresenta il dominio o l’autorità di sicurezza.

- Identificatore Relativo (RID) – Un numero unico assegnato a ciascun principale di sicurezza all’interno del dominio.

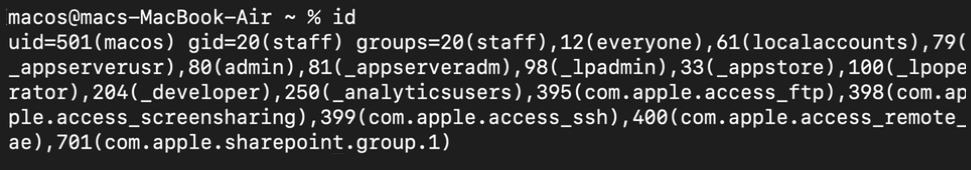

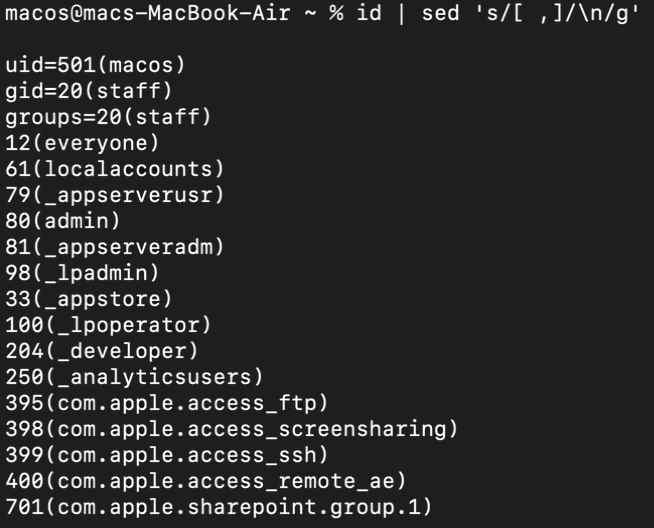

In un sistema macOS/Linux, il comando id visualizza informazioni sull’utente e sul gruppo, inclusi il nome utente, UID (ID utente), GID (ID gruppo) e gli ID del gruppo supplementare come di seguito.

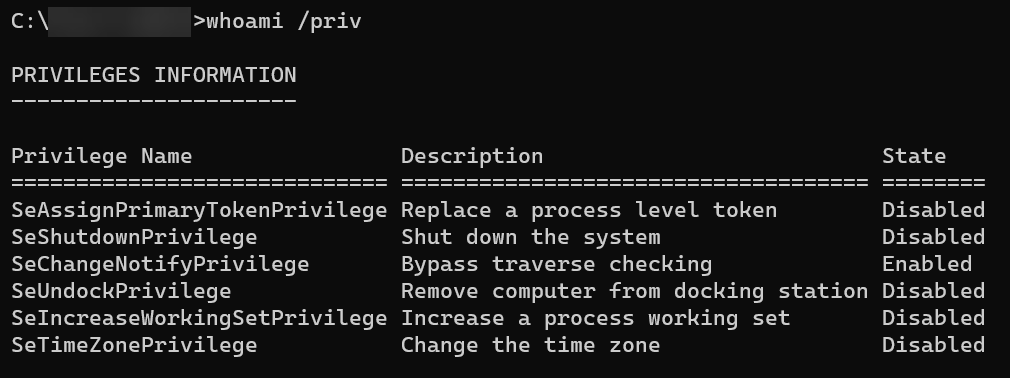

Visualizzazione dei privilegi di sicurezza dell’utente connesso

Il comando whoami non riguarda solo la conoscenza del tuo nome utente, ma è anche una chiave per comprendere l’estensione della tua autorità digitale. Tuffati in un mondo che influisce direttamente su come interagisci con l’ambiente digitale: i privilegi di sicurezza.

I privilegi si riferiscono a diritti e autorizzazioni specifici che controllano le azioni del tuo account utente sul sistema. Comprendendo quali privilegi sono abilitati o disabilitati, puoi individuare vulnerabilità potenziali e adottare misure appropriate per mitigarle.

Esegui il comando sottostante per visualizzare i privilegi di sicurezza dell’utente attuale (/priv).

? I sistemi basati su Unix non hanno un equivalente diretto del comando Windows

whoami /priv. Invece, il comandoidogroupspuò essere un’alternativa. I privilegi di sicurezza sono gestiti attraverso le autorizzazioni dei file, gli account utente e i meccanismi di controllo dell’accesso.

Vedrai un output simile a quanto illustrato di seguito dove:

- Nome Privilegio – Mostra i nomi dei diversi privilegi disponibili per l’utente.

- Descrizione – Una breve descrizione di ciò che consente di fare ciascun privilegio all’utente.

- Stato – Indica lo stato attuale di ciascun privilegio per l’utente e ci sono due possibili stati come segue:

| State | Details |

|---|---|

| Enabled | Indicates the user has been granted that specific privilege and can exercise the associated actions on the system. |

| Disabled | Indicates the user does not have the corresponding privilege and is not allowed to perform actions associated with that privilege. |

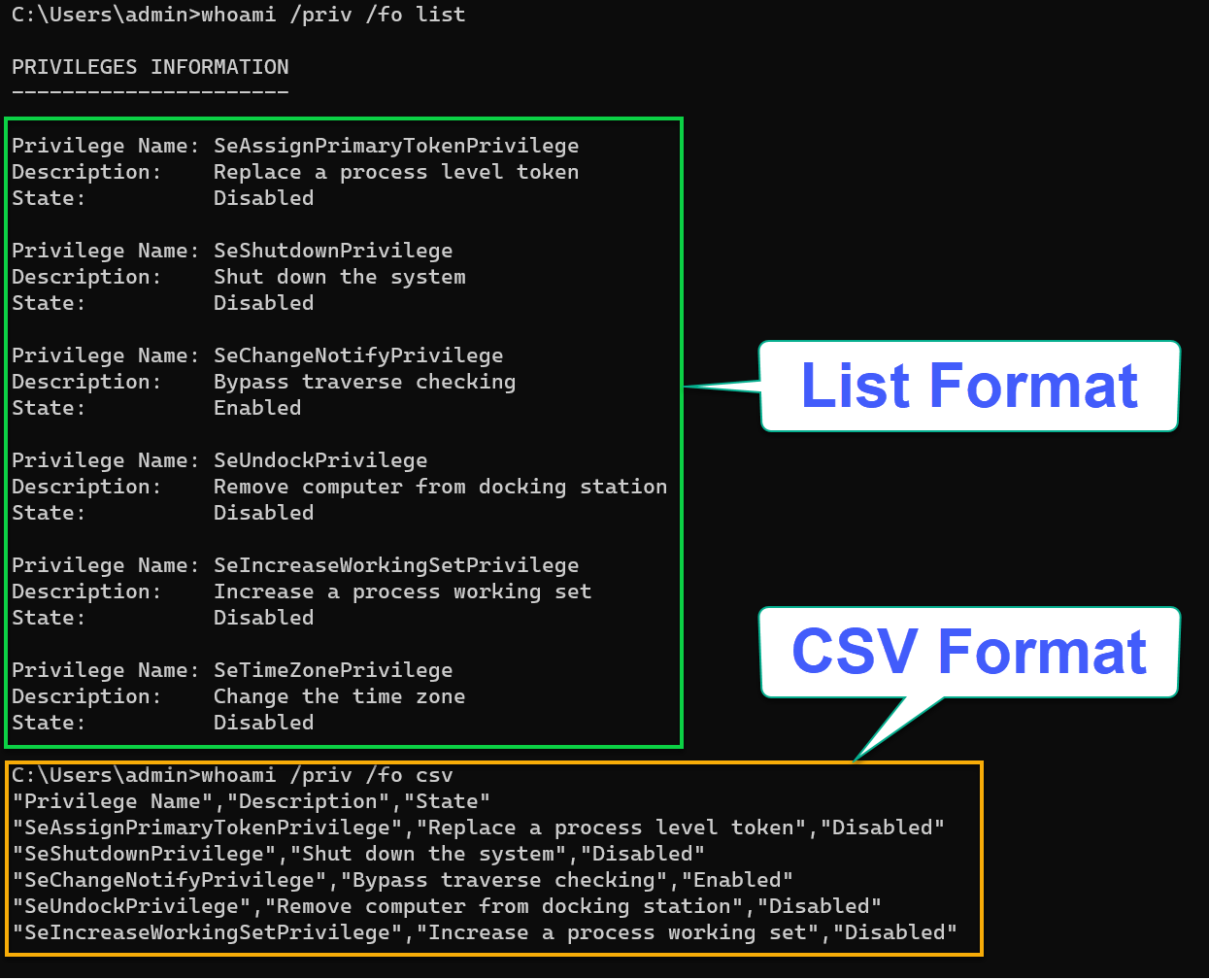

Formattazione dell’output del comando whoami

Formattare l’output del comando whoami potrebbe sembrare un dettaglio insignificante, ma è un trucco astuto che può rendere la tua vita nel terminale molto più agevole. Il comando whoami ha opzioni per scegliere il formato di output che meglio si adatta alle tue esigenze: una lista o un formato CSV.

Esegui ciascun comando whoami di seguito per mostrare i privilegi di sicurezza dell’utente corrente (/priv) in due formati diversi.

Il formato lista (/fo list) può essere utile se desideri una visualizzazione più compatta. Ma se hai bisogno di informazioni per ulteriori elaborazioni o analisi in un’applicazione di fogli di calcolo, il formato CSV (/fo csv) è più appropriato.

Come illustrato di seguito, anziché strizzare gli occhi su un groviglio di caratteri, ottieni un output ordinato e organizzato.

Se sei un utente occasionale o un ninja del terminale, formattare l’output del comando whoami non riguarda solo l’estetica ma anche la comunicazione efficace.

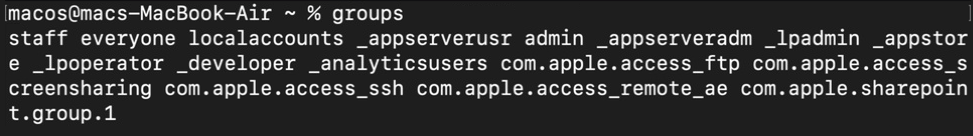

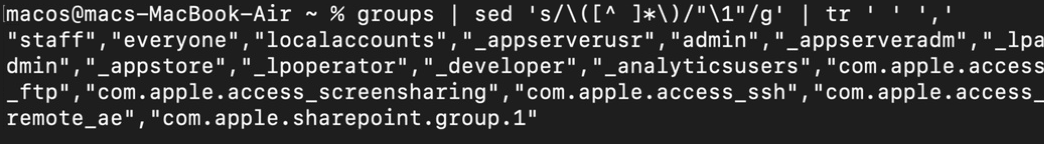

whoami command’s outputIn alternativa, esegui il comando id o groups, con il carattere pipe (|) al comando dell’editor di flusso (sed) per formattare l’output, come mostrato di seguito. I sistemi basati su Unix non hanno comandi equivalenti per whoami /priv /fo list o whoami /priv /fo csv.

I comandi seguenti utilizzano le espressioni regolari per eseguire le seguenti operazioni:

- Sostituisci spazi e virgole (

[ ,]) delimitatori con un carattere di nuova riga (/\n/) per ogni stringa. - Sostituisci gli spazi con la virgola (

tr ' ' ','), cattura i testi non spazi (\([^ ]*\)) e racchiudili tra virgolette doppie ("\1").

id command’s output in list format

groups command’s output in csv formatConclusione

In tutto questo tutorial, hai approfondito l’arte intricata di scoprire e comprendere le identità degli utenti tramite il comando whoami. Hai imparato ad ottenere il nome utente, l’appartenenza al gruppo e persino l’identificatore di sicurezza (SID) dell’utente.

Con la tua comprensione dell’identificazione degli utenti per varie attività amministrative, la risoluzione dei problemi legati ai permessi e garantire un accesso sicuro al sistema è a portata di mano.

Ora, perché non ti immergi nel mondo dei meccanismi di autenticazione e autorizzazione? Cosa ne dici dell’autenticazione multi-fattore (MFA), del controllo degli accessi basato sui ruoli (RBAC) e del controllo degli accessi basato sugli attributi (ABAC)? Comprendere come funzionano questi meccanismi può migliorare significativamente la tua comprensione della gestione degli utenti e della sicurezza del sistema.