לשלב את מערך השרתים של vCenter (VCSA) עם מאגר מידע פעיל של Microsoft (Active Directory) כמקור הזהות מספק פשטות ושיפור באבטחת ניהול גישה. על ידי הצטרפות vCenter לתחום AD, מנהלים במערכת VMware vSphere יכולים להשתמש באותו מקור הזהות המשמש להענקת גישה לשרתי קבצים ומשאבים אחרים ברשת כדי להעניק גישה לאובייקטים של vSphere. קרא כדי ללמוד את השלבים להצטרפות את vCenter לתחום.

איך להוסיף את vCenter לתחום של Active Directory

Active Directory הוא סטנדרט נפוץ לאימות מרכזי של משתמשים בארגונים רבים. ניתן גם להשתמש ב-Active Directory לאימות משתמשים ב-VMware ESXi ו-VMware vCenter. לאחר מכן, נוכל להקצות את ההרשאות הנדרשות של vSphere למשתמשים מאתחלים בתחום Active Directory שמאומתים.

דרישות

קיימות כמה דרישות להגדרת שילוב AD של vCenter:

- יש להגדיר שלט של תחום Active Directory. שלט זה חייב להיות ניתן לכתיבה (ולא רק במצב קריאה בלבד).

- סיומת DNS המשמשת עבור שם דומיין מלא (FQDN) של שרת vCenter חייבת להיות נכונה.

- הגדרות DNS של VCSA כדי לתקשר עם שלט התחום חייבות להיות נכונות.

- VCSA חייב לפתור את שם DNS של שלט התחום בקרבת מקום.

הערה: ניתן גם להצטרף למארח ESXi בודד לתחום AD.

איך להצטרף את vCenter לתחום

אנו צריכים להצטרף את המכשיר VCSA שלנו ל-Active Directory כאובייקט כדי לאפשר אימות משולב של Active Directory (Integrated Windows Authentication). אפשרות זו מאפשרת לנו להעביר את הפרטיות של המשתמש המחובר ב-Windows כאימות ללקוח האינטרנט של vCenter. שימו לב שבמדריך זה, אנו משתמשים ב- vCenter Server Appliance 7.0 עם שלט שירות פלטפורמה משולב.

השלימו את השלבים הבאים כדי להגדיר את החיבור ל-AD:

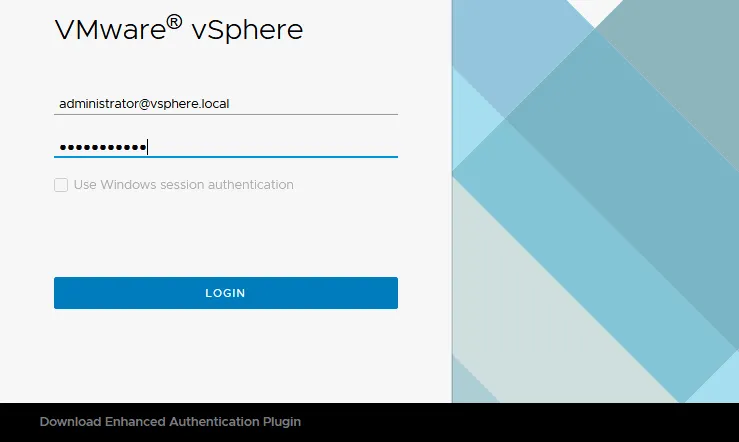

- התחברו כמנהל ה-SSO ל-vCenter באמצעות דפדפן רשת ועברו לדף הלקוח של VMware vSphere. שם, שם המנהל המוגדר כברירת מחדל הוא [email protected] (כפורסם בתגובה קודמת על תחום ה-SSO של vSphere), שהוא המשתמש האדמיניסטרטור שהוגדר במהלך ההתקנה של VCSA. כן, שימו לב, זהו לא משתמש בתחום Active Directory של Windows. אפסוה ניתן להשתמש באפשרות השתמש באימות ההפעלה של Windows כאשר אתה משתמש באינטגרציה של vCenter עם Active Directory.

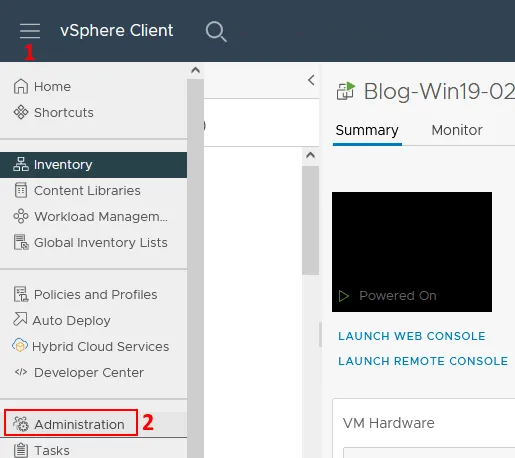

- ברגע שתתחברו ל-Web Client כמנהל ה-SSO, לחצו על סמל התפריט בפינה השמאלית העליונה. לחצו על ניהול בתפריט שנפתח.

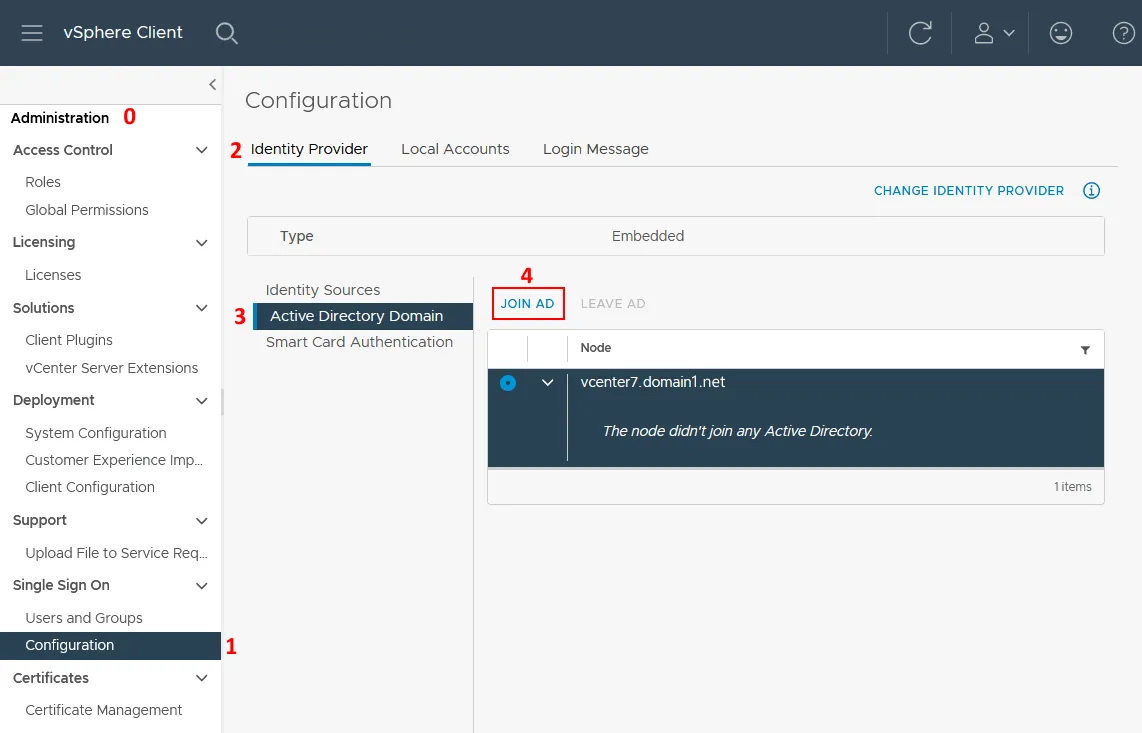

- תצורה לחץ על דף הניהול בחלק כניסה יחידה. בחר בכרטיסיית הספק זהות, לחץ על תחום של Active Directory, ולחץ על צטרף ל-AD כדי להצטרף את vCenter לדומיין.

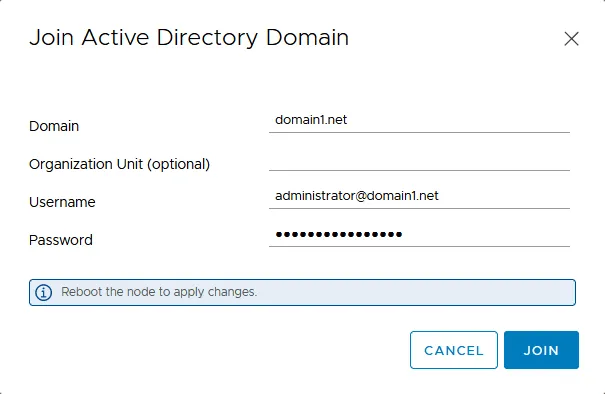

- זה יעלה תיבת דו-שיח כדי להקליד את הדומיין, יחידת הארגון, שם משתמש וסיסמה.

- הזן את שם דומיין Active Directory, לדוגמה, domain1.net. שים לב שהשם של דומיין ה-SSO המקומי הקיים שלך (vsphere.local במקרה שלנו) ודומיין ה-Active Directory (domain1.net במקרה שלנו) חייבים להיות שונים. אם אתה משתמש באותו שם דומיין של AD, תקבל שגיאה ולא תוכל להצטרף לדומיין ולשלב את vCenter עם Active Directory.

- הגדרת יחידת ארגון יכולה להיות שימושית לאלה שמכירים ב- LDAP. אם שדה יחידת הארגון נשאר ריק, אז נוצר חשבון מחשב ב-AD במיקום המוגדר כברירת מחדל, שהוא תיבת מחשבים. תמיד ניתן להעביר אובייקט מחשב ליחידת הארגון הרצויה בשרת בקרת הדומיין שלך ב-Active Directory. דוגמה למילוי שדה יחידת הארגון:

OU=Unit1,DC=domain1,DC=net

-

הזן את שם משתמש מנהל דומיין Active Directory והסיסמה. המנהל של הדומיין שלנו הוא [email protected]. אפשר ליצור משתמש מיוחד (לדוגמה, vmwareadmin) על שלט הבקרה של הדומיין ולהוסיף משתמש זה לקבוצת המנהלים הרלוונטית של הדומיין.

לאחר השלמת תיבת הדו-שיח, לחץ על הצטרף ויתבקש ממך לאתחל את חפץ ה-vCenter שלך מחדש.

הערה: אם אתה רואה שגיאה כמו:

Idm client exception: Error trying to join AD, error code [11], user [domain1/administrator], domain [domain1.net], orgUnit[]

נסה להריץ את הפקודה הבאה בקונסול ה-VCSA (שורת פקודה) כששורת הבקרה היא root עם שם הדומיין שלך ושם מנהל הדומיין:

/opt/likewise/bin/domainjoin-cli join domain1.net administrator

-

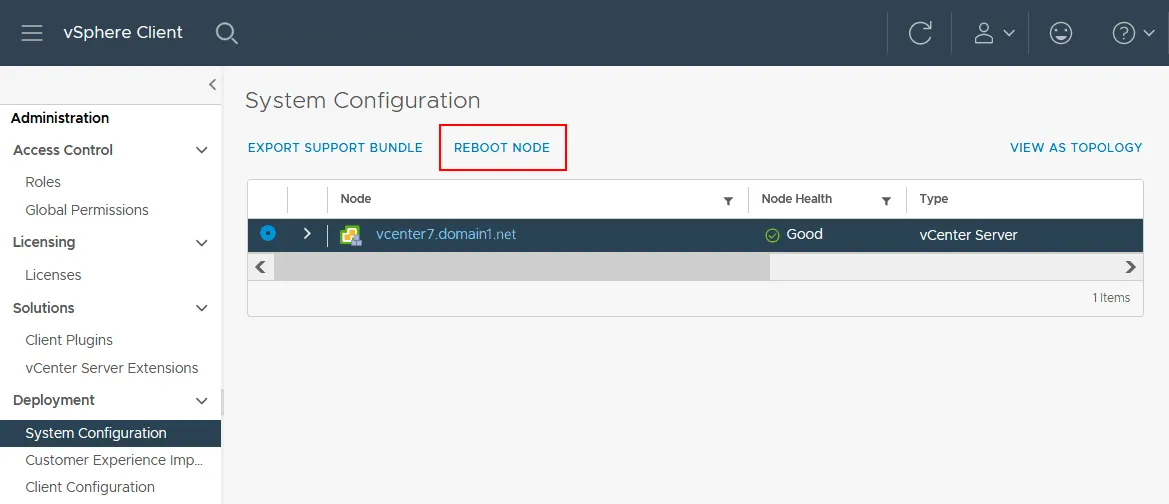

כדי לאתחל את שרת ה- vCenter מממשק של הלקוח של VMware vSphere, עבור אל ניהול > תצורת מערכת, בחר את הצומת שלך במרכז השליטה, ולחץ על אתחול צומת.

בנוסף, תוכל להתחבר ללקוח המארח של VMware של המארח ESXi בו הופעלה מכונת ה-VCSA שלך ולאתחל את מכונת ה-VCSA שם. פתרון נוסף הוא להשתמש בממשק המשתמש הישיר (DCUI) ב-VCSA ולהשתמש באפשרות האתחול שם.

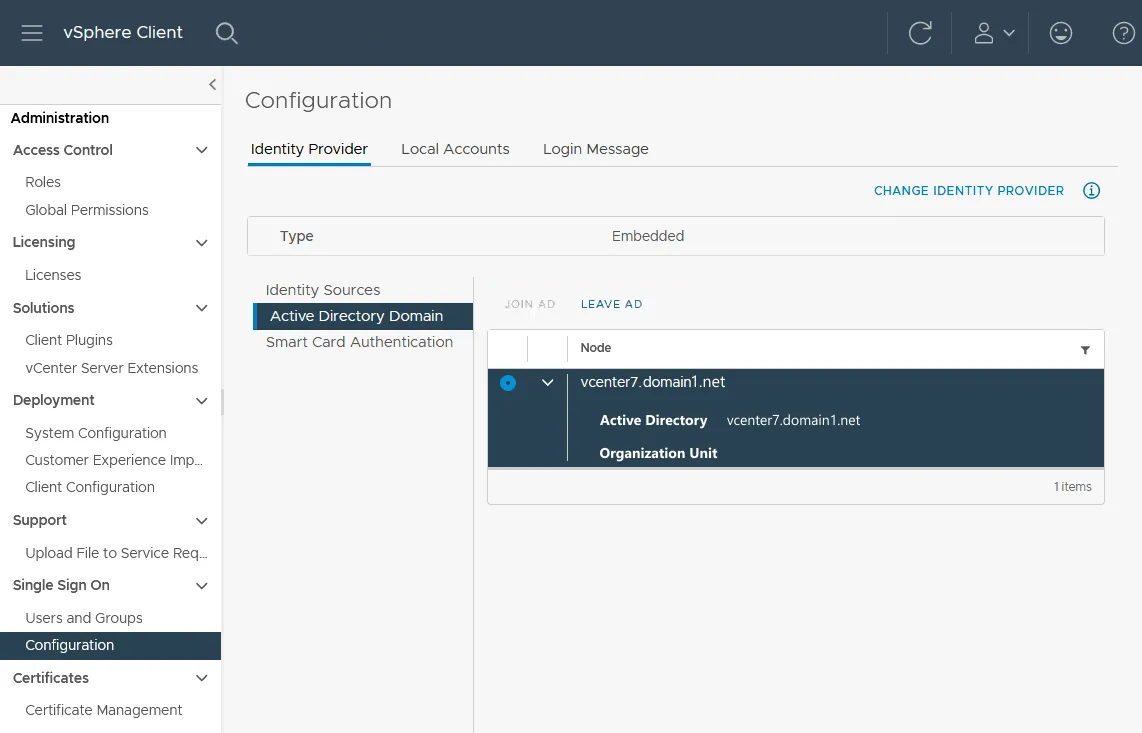

- לאחר האתחול של vCenter, תוכל לעבור אל ניהול > התחברות יחידה > הגדרות > ספק זהות > תחום Active Directory (כמו שעשית קודם) ולוודא שהתחברות לשרת הרשות הצליחה ושה-vCenter שלך הוא כעת חבר בתחום.

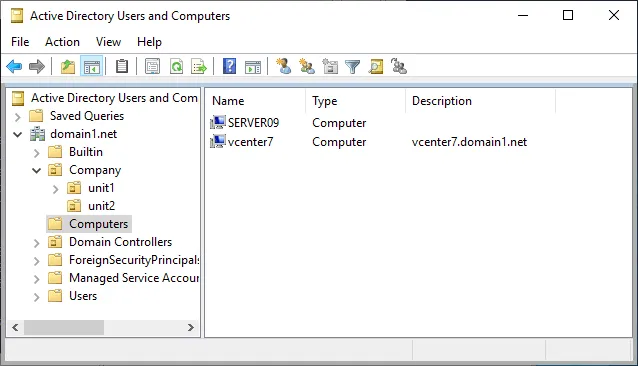

- בנוסף, תוכל לוודא שמכונת ה-vCenter שלך הצטרפה לתחום ב-Windows Server שמשמש כשרת של שרת הרשות. למטרה זו, פתח את משתמשים ומחשבים בפעולה, בחר בתחום שלך, ולחץ על מחשבים. תראה שמכונת ה-vcenter7 שלנו היא חברת התחום הפעיל שלנו בתמונת המסך למטה.

הוספת מקור זהות

אחרי ששרת ה-vCenter Server Appliance (VCSA) הצטרף לדומיין והופעל מחדש, אנו מוכנים כעת להוסיף את מקור הזהות של Active Directory שלנו:

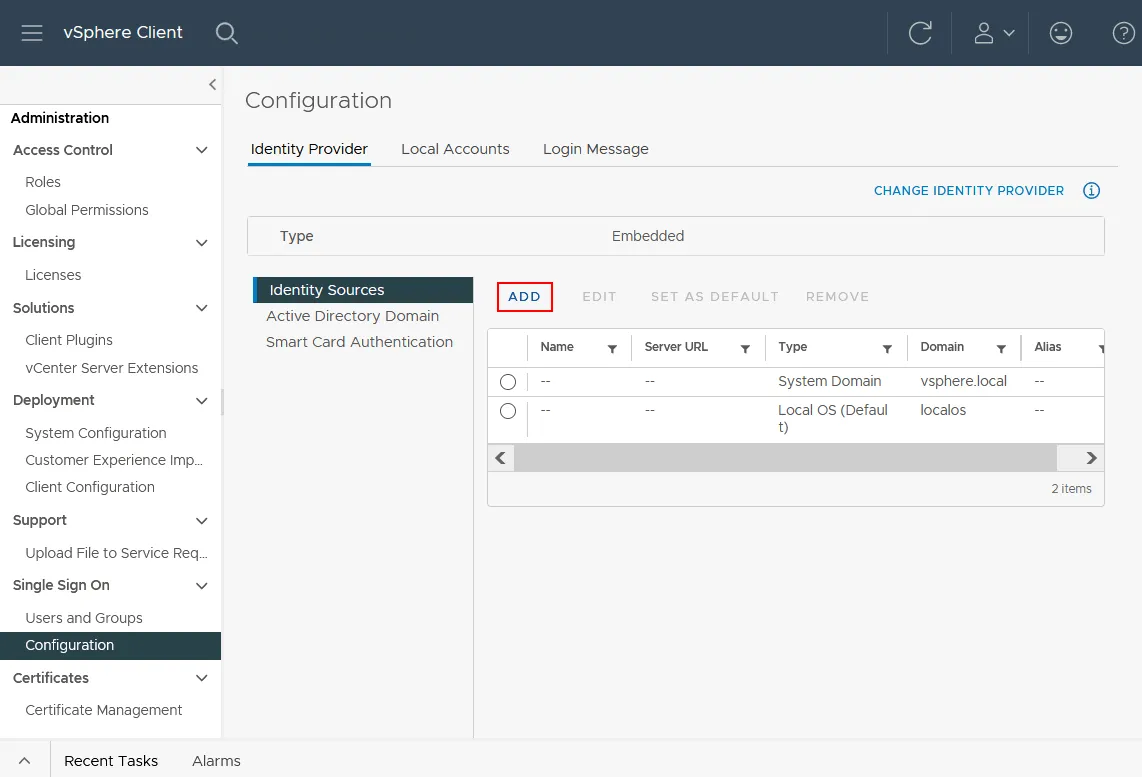

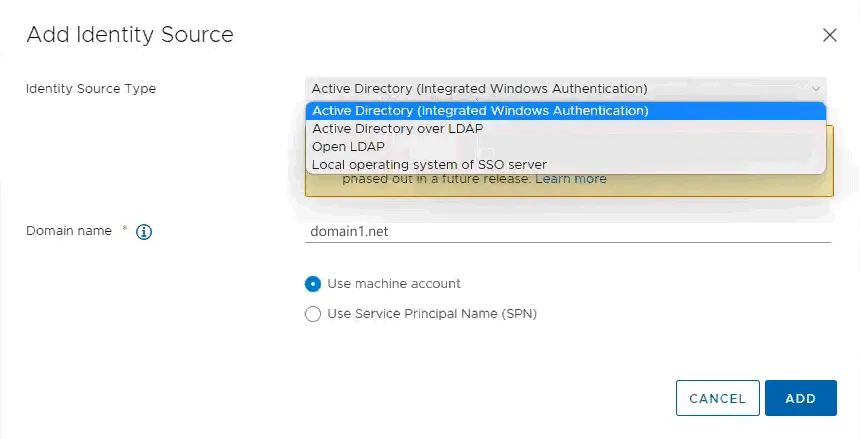

- חזור אל הניהול ולחץ על הגדרות תחת התפריט התחברות יחידה. לחץ על מקורות זהות בלשונית ספק זיהוי ולאחר מכן לחץ על הלחצן הוסף כדי להוסיף מקור זהות.

- בחרנו באפשרות Active Directory (אימות משולב של Windows). עכשיו שהשתתפנו את שרת ה-vCenter שלנו בדומיין, שדה שם הדומיין מוזן אוטומטית בשם הדומיין שלנו. נוכל להשאיר את האפשרות השתמש בחשבון המכונה כאן כאפשרות ברירת המחדל. לבסוף, השלם את ההגדרות של מקור הזהות ולחץ על הוסף.

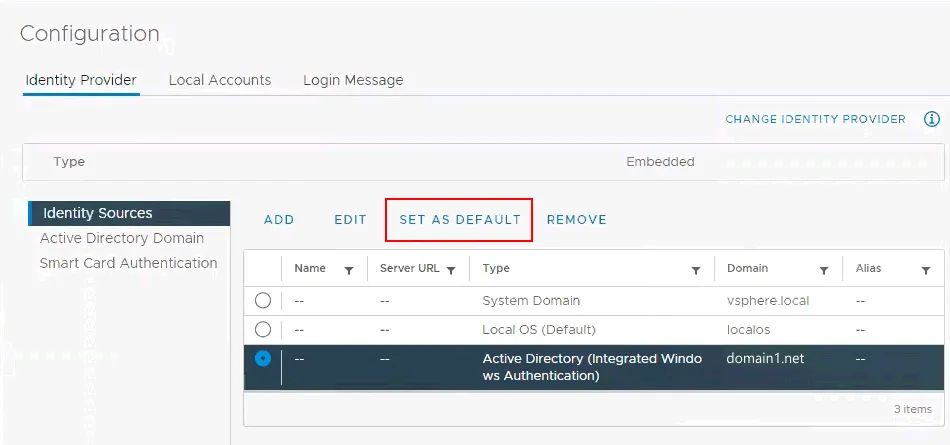

- העכשיו, מתחת למקור הזהות, אנו יכולים לראות את התחום שלנו. ניתן ללחוץ הגדר כברירת מחדל כדי להשתמש בדומיין זה של Active Directory כברירת המחדל.

אז תוכל ליצור תפקידים ב-vCenter ולהקצות הרשאות לאותם תפקידים ולאחר מכן לצרף תפקיד למשתמש ב-Active Directory.

מסקנה

להיות בעל מערכת מרכזית לאימות משתמשים בסביבתך ולהשתמש ב-Active Directory עבור אימות משתמשי vSphere שימושי במקרים רבים. ודא שאתה עושה גיבוי לשרת הבקרת דומיין שלך ולשרת האפליקציות של vCenter באופן קבוע כדי למנוע זמן השהייה ובעיות הנגרמות מאי אפשרות לאמת משתמשים ולנהל את התשתיות. NAKIVO Backup & Replication הוא פתרון מוגן מסיכון להגנת נתונים לסביבות VMware vSphere. השתמש בפתרון כדי לגבות את ה-VMs שלך ואפליקציות כמו Microsoft Active Directory.

Source:

https://www.nakivo.com/blog/vmware-vsphere-active-directory-integration/