Vous êtes-vous déjà retrouvé(e) perdu(e) dans le labyrinthe des lignes de commande, vous demandant qui vous êtes au sein de votre système informatique ? Devinez quoi ? Vous n’êtes pas seul(e) dans cette quête de découverte de soi dans le royaume numérique. Ne vous inquiétez pas, cependant ! La commande whoami peut vous aider à révéler votre identité numérique.

Dans ce tutoriel, vous comprendrez la perspective de votre système sur vous et obtiendrez des informations qui élèveront votre savoir-faire technique à un tout autre niveau.

Attachez vos ceintures car vous êtes sur le point de découvrir un côté de vous-même qui se cache en plein jour !

Prérequis

Avant de plonger tête baissée dans le monde complexe de l’identification des utilisateurs du système d’exploitation, assurez-vous d’avoir accès à une machine Windows, macOS ou Linux. Ce tutoriel utilise Windows 11 et macOS 12.5 (Monterey) pour les démonstrations.

Récupérer le nom d’utilisateur connecté via la commande whoami

Chaque utilisateur a une identité distincte qui régit son accès et ses actions. Explorer votre identité ne consiste pas seulement à taper des commandes ; il s’agit de dévoiler les couches de votre identité numérique.

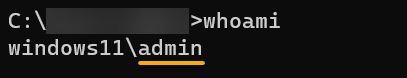

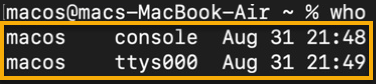

Ouvrez un terminal ou PowerShell, et exécutez la commande whoami ci-dessous pour obtenir des informations sur l’utilisateur actuellement connecté.

Ci-dessous, la sortie affiche le nom d’utilisateur (c’est-à-dire, admin) associé à la session en cours.

À présent, exécutez la commande who suivante, sur macOS, pour répertorier tous les utilisateurs connectés sur votre système macOS.

? Cette commande n’existe pas sous Windows.

La sortie ci-dessous indique que l’utilisateur macos est connecté deux fois, une fois via la console et une autre via le terminal ttys000. Les deux connexions ont commencé le 31 août à des moments différents (21h48 et 21h49).

Les utilisateurs qui ouvrent plusieurs fenêtres de terminal ou se connectent plusieurs fois peuvent se voir attribuer différents noms de périphériques de terminal tels que ttys001, ttys002, et ainsi de suite. Ces noms de périphériques aident à identifier et à gérer les autres sessions de terminal se déroulant simultanément sur le système.

Vérification de l’appartenance à un groupe d’utilisateurs

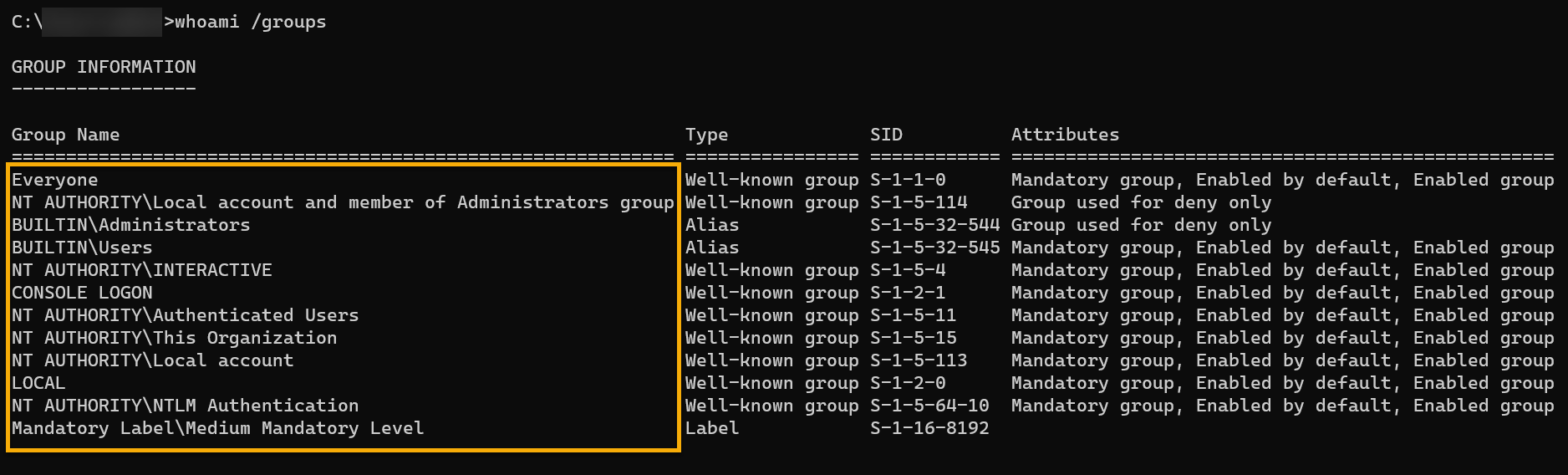

Outre l’utilisation de base, la commande whoami offre des options supplémentaires pour fournir des informations plus détaillées sur l’utilisateur actuel. Plongez plus profondément dans la compréhension du réseau complexe des appartenances à des groupes.

La commande whoami vous permet de découvrir une couche fascinante de votre identité numérique – les groupes auxquels vous appartenez. Cette perspicacité inestimable vous permet de naviguer plus efficacement dans les permissions du système, les droits d’accès et les environnements collaboratifs.

Exécutez la commande whoami ci-dessous pour voir l’appartenance à un groupe de votre compte utilisateur (/groups).

Le résultat ci-dessous affiche une liste des groupes auxquels votre utilisateur actuel appartient, fournissant des informations précieuses sur les droits d’accès et les privilèges.

Les groupes d’utilisateurs simplifient le processus d’attribution des autorisations et des droits d’accès. Au lieu de définir des autorisations individuelles pour chaque utilisateur, vous pouvez attribuer des autorisations aux groupes et aux utilisateurs qui sont membres de ces groupes pour hériter des autorisations du groupe.

Obtention de l’identifiant de sécurité de l’utilisateur (SID)

Votre SID utilisateur est votre carte d’identité numérique au sein de votre domaine Windows. Tout comme votre carte d’identité physique vous aide à accéder à certains endroits, le SID aide votre système à gérer qui peut accéder à quoi.

Le SID agit comme un videur, veillant à ce que seuls les utilisateurs autorisés puissent accéder à des ressources spécifiques, des fichiers et des dossiers en configurant des autorisations granulaires.

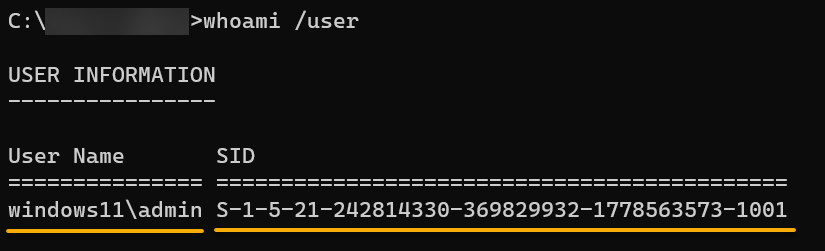

Exécutez la commande suivante pour récupérer le SID de l’utilisateur actuel (/utilisateur).

Ci-dessous, avec le nom d’utilisateur, se trouve le SID correspondant de l’utilisateur (pour Windows), qui comprend une série de composants numériques identifiant ce qui suit:

- Révision – Indique la version de la structure du SID.

- Autorité d’identification – Une valeur unique attribuée à chaque autorité qui génère des SIDs.

- Identifiant de domaine – Représente le domaine ou l’autorité de sécurité.

- Identifiant relatif (RID) – Un numéro unique attribué à chaque principal de sécurité au sein du domaine.

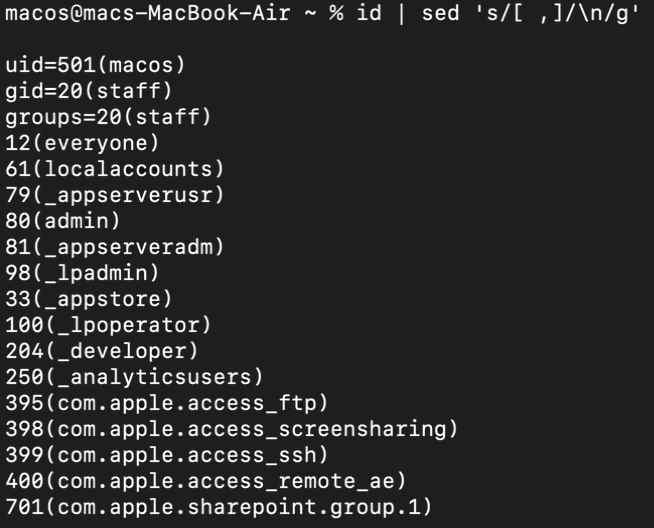

Dans un système macOS/Linux, la commande id affiche des informations sur l’utilisateur et le groupe, y compris le nom d’utilisateur, l’UID (identifiant de l’utilisateur), le GID (identifiant du groupe) et les identifiants de groupe supplémentaires comme ci-dessous.

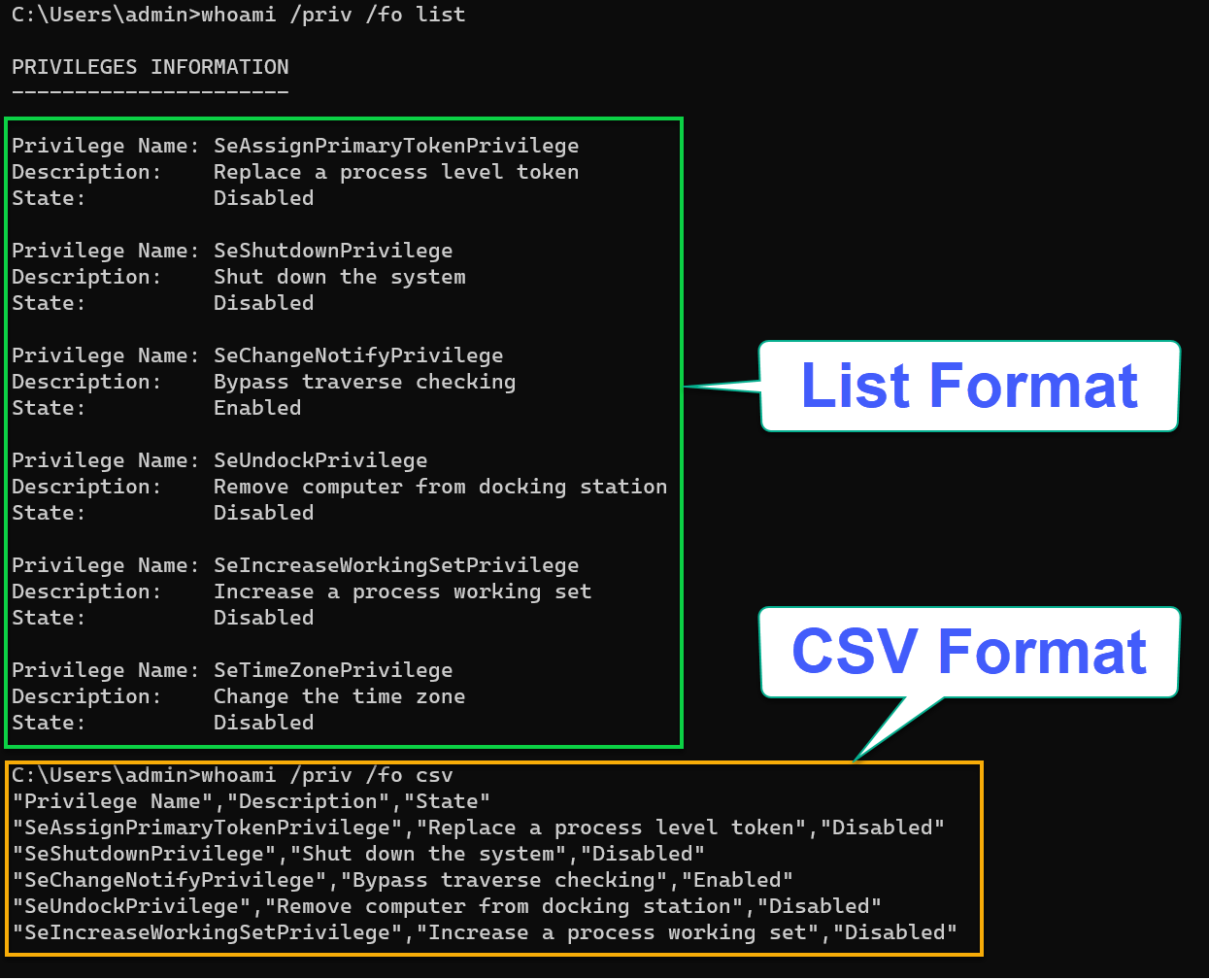

Affichage des privilèges de sécurité de l’utilisateur connecté

La commande whoami ne se limite pas à connaître votre nom d’utilisateur, elle est également clé pour comprendre l’étendue de votre autorité numérique. Plongez dans un domaine qui affecte directement votre interaction avec votre environnement numérique – les privilèges de sécurité.

Les privilèges font référence à des droits et autorisations spécifiques qui contrôlent les actions de votre compte utilisateur sur le système. En comprenant quels privilèges sont activés ou désactivés, vous pouvez identifier des vulnérabilités potentielles et prendre des mesures appropriées pour les atténuer.

Exécutez la commande suivante pour afficher les privilèges de sécurité de l’utilisateur actuel (/priv).

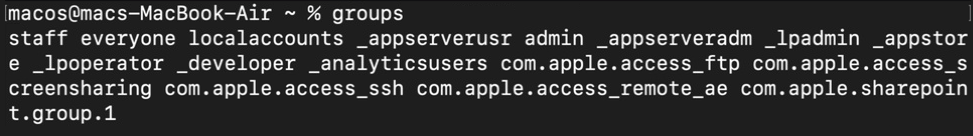

? Les systèmes de type Unix n’ont pas d’équivalent direct de la commande Windows

whoami /priv. À la place, les commandesidougroupspeuvent être des alternatives. Les privilèges de sécurité sont gérés via les autorisations de fichiers, les comptes utilisateurs et les mécanismes de contrôle d’accès.

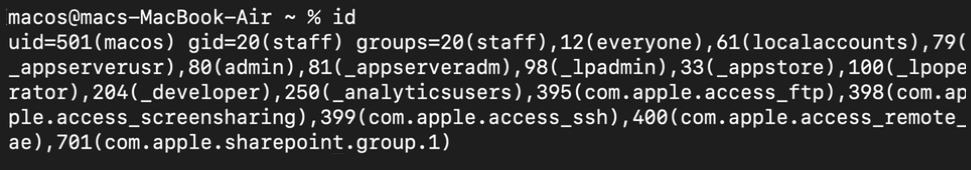

Vous verrez une sortie similaire comme illustré ci-dessous où:

- Nom du privilège – Affiche les noms des différents privilèges disponibles pour l’utilisateur.

- Description – Une brève description de ce que permet chaque privilège à l’utilisateur.

- État – Indique l’état actuel de chaque privilège pour l’utilisateur, avec deux états possibles comme suit:

| State | Details |

|---|---|

| Enabled | Indicates the user has been granted that specific privilege and can exercise the associated actions on the system. |

| Disabled | Indicates the user does not have the corresponding privilege and is not allowed to perform actions associated with that privilege. |

Formatage de la sortie de la commande whoami

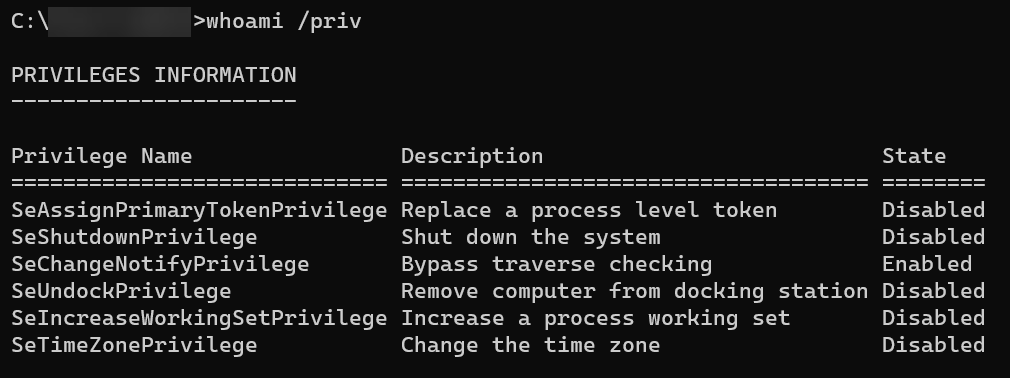

Le formatage de la sortie de la commande whoami peut sembler être un petit détail, mais c’est une astuce astucieuse qui peut rendre votre vie dans le terminal beaucoup plus fluide. La commande whoami propose des options pour choisir le format de sortie qui convient le mieux à vos besoins : une liste ou un format CSV.

Exécutez chaque commande whoami ci-dessous pour afficher les privilèges de sécurité de l’utilisateur actuel (/priv) dans deux formats différents.

Le format de liste (/fo list) peut être utile si vous souhaitez un affichage plus compact. Mais si vous avez besoin d’informations pour un traitement ultérieur ou une analyse dans une application de tableur, le format CSV (/fo csv) est plus approprié.

Comme illustré ci-dessous, au lieu de plisser les yeux devant un amas de caractères, vous obtenez une sortie soignée et organisée.

Que vous soyez un utilisateur occasionnel ou un ninja du terminal, le formatage de la sortie de la commande whoami ne concerne pas seulement l’esthétique, mais aussi une communication efficace.

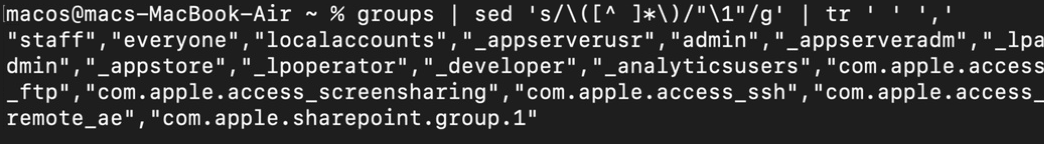

whoami command’s outputEn alternance, exécutez la commande id ou groups, relayée (|) à la commande d’éditeur de flux (sed) pour formater la sortie, comme indiqué ci-dessous. Les systèmes basés sur Unix n’ont pas d’équivalent pour les commandes whoami /priv /fo list ou whoami /priv /fo csv.

Les commandes ci-dessous utilisent des expressions régulières pour effectuer les opérations suivantes:

- Remplacer les délimiteurs d’espace et de virgule (

[ ,]) par un retour à la ligne (/\n/) pour chaque chaîne. - Remplacer les espaces par des virgules (

tr ' ' ','), capturer les textes non espacés (\([^ ]*\)), et les encadrer de guillemets doubles ("\1").

id command’s output in list format

groups command’s output in csv formatConclusion

Tout au long de ce tutoriel, vous avez plongé dans l’art complexe de la découverte et de la compréhension des identités utilisateur via la commande whoami. Vous avez appris à obtenir le nom d’utilisateur, l’appartenance à un groupe, et même l’identifiant de sécurité de l’utilisateur (SID).

Avec votre compréhension de l’identification des utilisateurs pour diverses tâches administratives, le dépannage des autorisations et la garantie d’un accès sécurisé au système sont à votre portée.

Maintenant, pourquoi ne pas vous immerger dans le monde des mécanismes d’authentification et d’autorisation ? Que diriez-vous de l’authentification multi-facteurs (MFA), du contrôle d’accès basé sur les rôles (RBAC) et du contrôle d’accès basé sur les attributs (ABAC) ? Comprendre le fonctionnement de ces mécanismes peut considérablement améliorer votre compréhension de la gestion des utilisateurs et de la sécurité du système.