Roles Privilegiados de Azure AD: Gestionar y Supervisar el Acceso Privilegiado. ¿Está buscando gestionar y supervisar de manera efectiva roles y accesos privilegiados en Azure AD? Este artículo ofrece información completa para ayudarlo a lograr con éxito este objetivo.

Para cumplir con este requisito, el artículo comienza explicando los roles privilegiados de Azure AD. Explicamos qué significa esto y por qué es crítico supervisar estos roles.

Después de eso, ofrecemos 3 formas de utilizar las herramientas de Azure Active Directory para supervisar y gestionar permisos privilegiados o mejorados.

¿Qué son los Roles Privilegiados de Azure Active Directory

Cuando un rol se asigna directamente a un usuario o a través de un grupo, el usuario adquiere los permisos asociados con el rol. Sin embargo, aquí es donde termina la parte fácil.

Además de otorgar permisos a través de asignación de roles de Azure AD, los administradores de seguridad de TI deben asegurarse de que su estrategia de seguridad supere tres pruebas.

Primero, deben asegurarse de que los administradores de TI no tengan permisos innecesarios más allá de los requerimientos de sus tareas. Además, el acceso privilegiado solo debe otorgarse por períodos limitados.

Finalmente, monitorear regularmente roles, privilegios y permisos es crucial para identificar y revocar permisos de usuario excesivos.

Afortunadamente, Azure Active Directory proporciona varias herramientas y características para cumplir con estos requisitos de gestión de roles y permisos.

En las secciones posteriores de este artículo, explicamos varios métodos para monitorear y gestionar el acceso privilegiado de Azure AD.

Cómo Gestionar y Monitorear Roles Privilegiados en Azure Active Directory

Opción 1: Crear una Revisión de Acceso de roles de Azure AD en PIM

Los requisitos de acceso privilegiado de los usuarios cambian periódicamente. Por lo tanto, es necesario un monitoreo regular para asegurar que los usuarios estén asignados con los permisos exactos que necesitan.

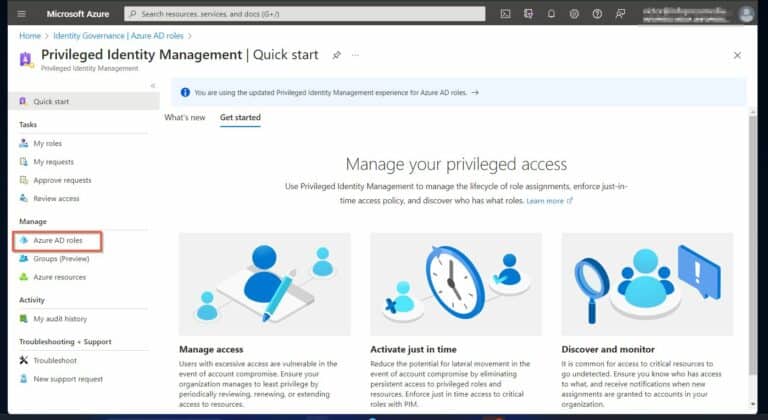

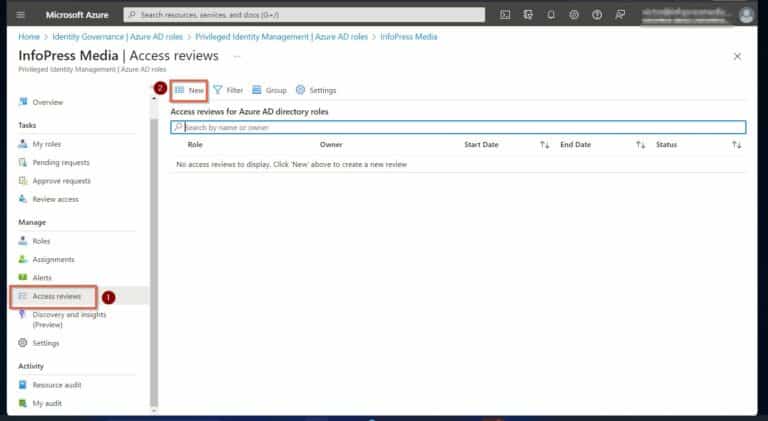

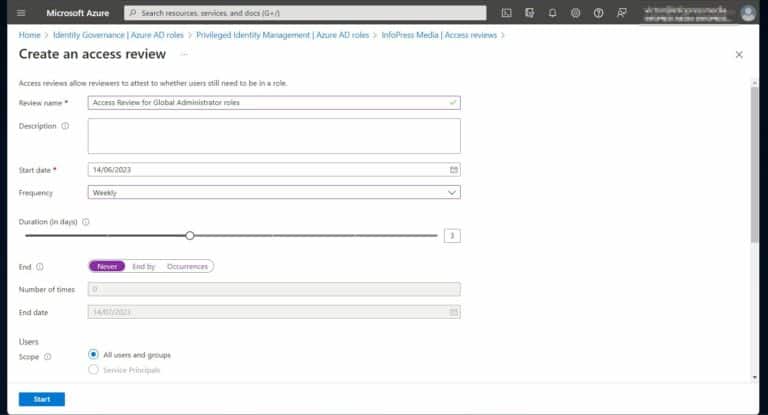

Azure AD Privileged Identity Management (PIM) ofrece la opción de crear revisiones de acceso para acceso privilegiado. Específicamente, se crean revisiones de acceso para supervisar el acceso privilegiado a recursos de Azure o roles de Azure Active Directory.

Sin embargo, asegúrese de que su cuenta cumpla con los requisitos de licencia y rol antes de crear revisiones de acceso.

Azure AD Premium P2 es el requisito de licencia. Además, para crear revisiones de acceso, el usuario debe tener asignado el rol de Administrador Global o el rol de Administrador de Roles Privilegiados.

Si su cuenta cumple con los requisitos de licencia y asignación de roles, siga estos pasos para crear revisiones de acceso para roles de Azure AD:

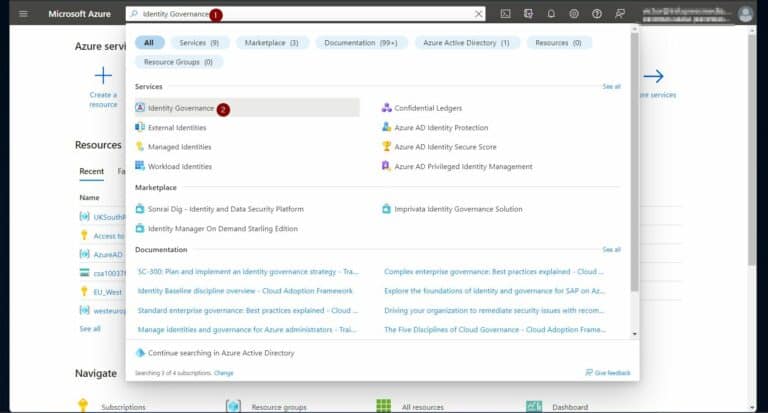

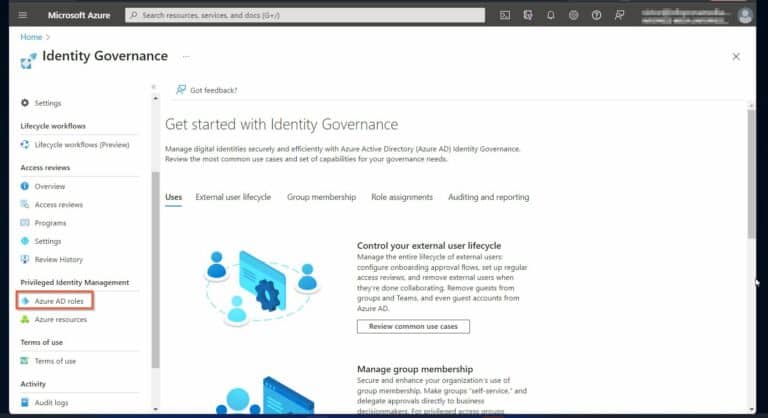

1. Inicie sesión en portal.azure.com, busque “Identity Governance” y abra el servicio.

3. A continuación, selecciona “Roles de Azure AD” en el menú “Administrar”, luego, bajo “Administrar”, haz clic en “Revisiones de acceso” y luego en “Nuevo” para crear una nueva revisión de acceso.

4. Por último, ingresa los detalles requeridos en la página “Crear una revisión de acceso” y haz clic en Iniciar.

Si necesitas ayuda para determinar qué opciones usar al crear tu revisión de acceso, obtén las explicaciones de las secciones de la revisión de acceso.

Opción 2: Listar roles asignados de Azure AD para usuarios o grupos

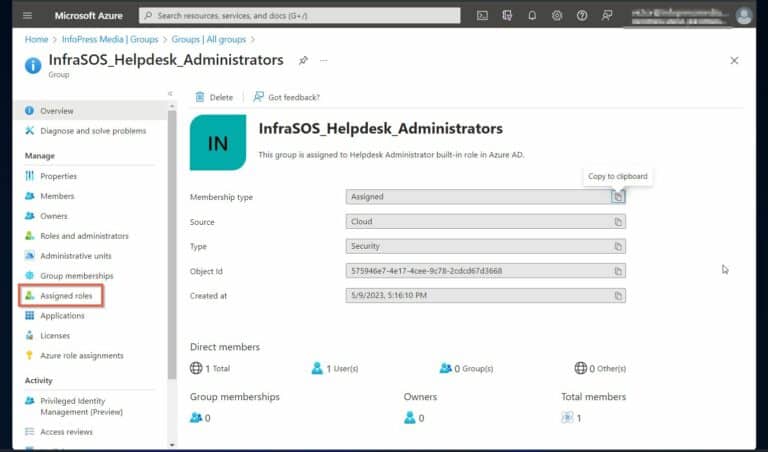

Azure Active Directory permite verificar el rol asignado a usuarios o grupos. Esto se realiza revisando asignaciones de roles individuales.

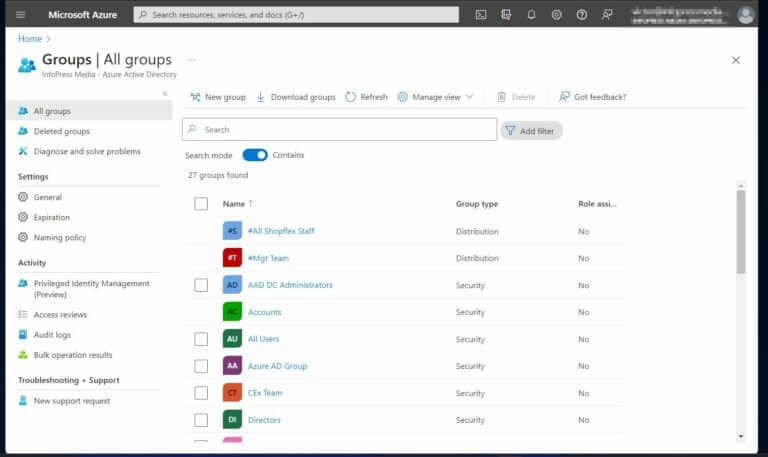

Sigue estos pasos para ver las asignaciones de roles para un usuario o rol de grupo.

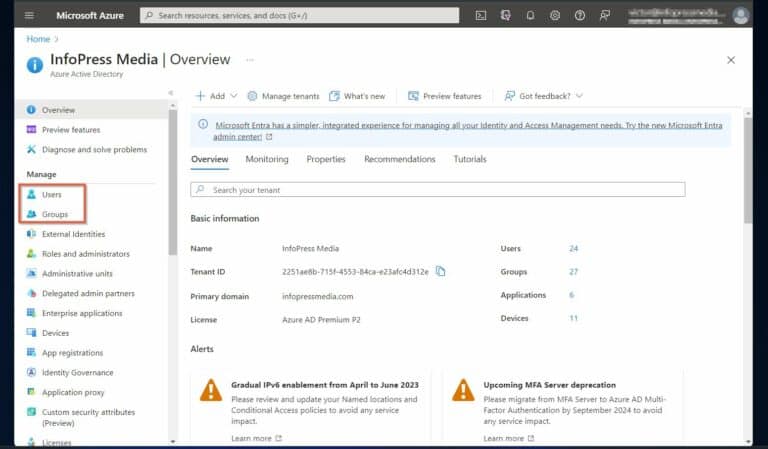

1. Inicie sesión en portal.azure.com y abra Azure Active Directory. A continuación, haga clic en el menú “Usuarios” o “Grupos”.

I will click Groups to show how to list the role assignment for a group.

Opción 3: Revisar el Historial de Auditoría de Recursos de Roles de Azure AD

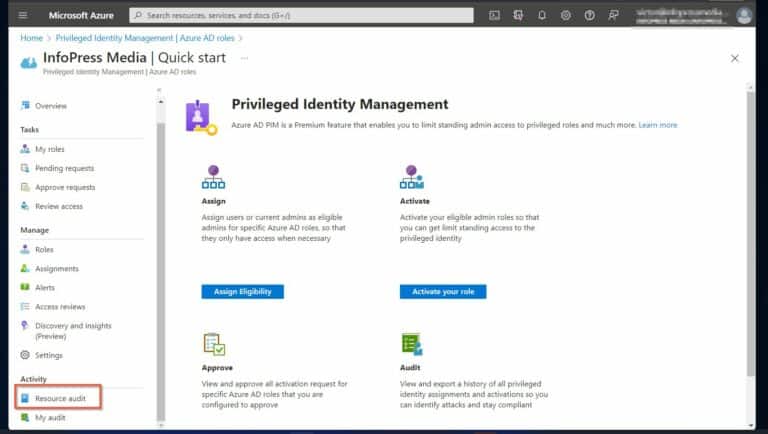

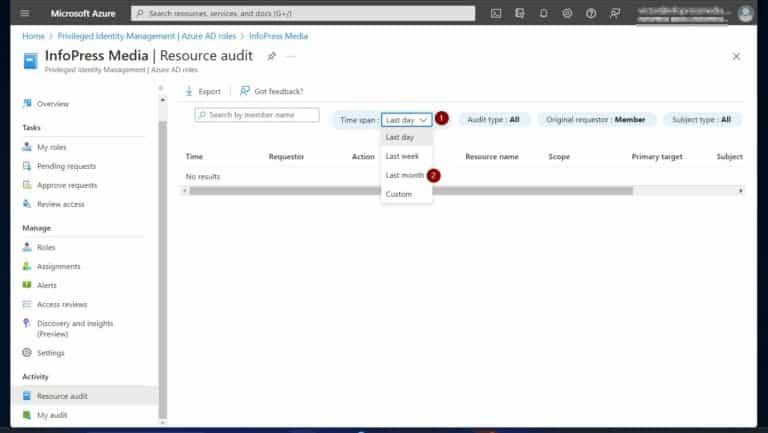

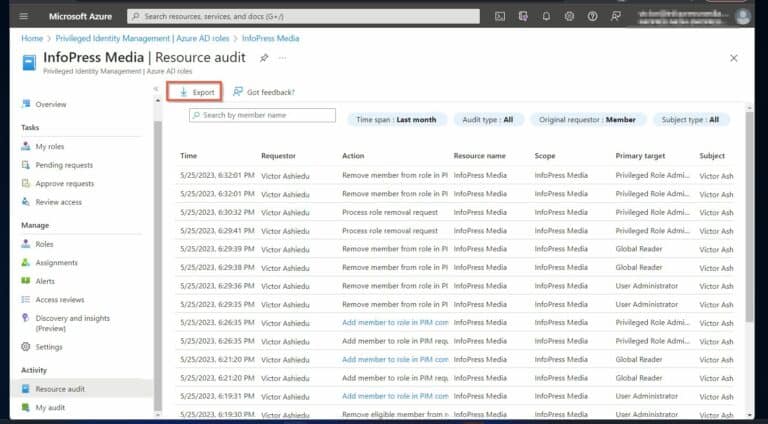

La Gestión de Identidades Privilegiadas de Azure (PIM) mantiene un historial de auditoría de 30 días de todas las asignaciones o eliminaciones de roles privilegiados. Los administradores de TI utilizan esta herramienta para determinar quién ha sido asignado a un rol privilegiado en los últimos 30 días.

Aquí están los pasos para utilizar el registro de auditoría de recursos en Azure PIM:

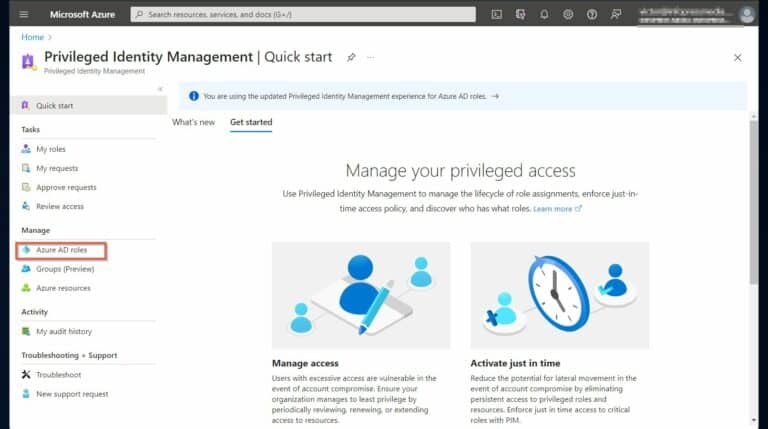

1. Abra “Gestión de Identidades Privilegiadas” en el Portal de Azure. A continuación, seleccione “Roles de Azure AD” en el menú Administrar.

Roles privilegiados de Azure AD: Gestión y supervisión del acceso privilegiado Conclusión

Azure AD ofrece a las organizaciones hasta 60 roles privilegiados que pueden asignarse para realizar funciones específicas. Sin embargo, las organizaciones deben monitorear activamente las asignaciones de roles por dos razones.

Primero, asegurarse de que los usuarios no tengan más permisos de los necesarios para realizar sus trabajos. En segundo lugar, monitorear las asignaciones de roles garantiza que los usuarios no tengan roles privilegiados asignados durante más tiempo del necesario.

Para ayudarte a lograr los dos objetivos, este artículo explica qué son los roles privilegiados. Además, explora tres métodos para Gestionar y supervisar el acceso privilegiado en Azure AD.

Source:

https://infrasos.com/azure-ad-privileged-roles-manage-monitor-privileged-access/