Active Directory (AD) es un servicio de directorio que proporciona servicios de autenticación y autorización centralizados. Las organizaciones alojan AD en controladores de dominio (DC) que replican información entre ellos en una configuración de multi-maestro. Los roles de Operación Maestra Única Flexible (FSMO) garantizan datos consistentes y confiables en todas las fuentes de datos.

Los roles de FSMO ayudan a que la replicación de AD funcione sin problemas y aseguran que muchas otros servicios críticos operen según lo previsto. En este artículo, aprenderás qué son los roles de FSMO, cómo afectan a AD y cómo puedes manipularlos de manera segura en un bosque de AD.

Al final de este artículo, comprenderás mejor los roles de FSMO y cómo administrarlos para un entorno de AD saludable.

¿Qué son los Roles de FSMO?

Los roles de FSMO son servicios alojados de forma independiente en un DC en un bosque de AD. Cada rol tiene un propósito específico, como mantener la sincronización del tiempo en todos los dispositivos, administrar identificadores de seguridad (SIDs), y así sucesivamente.

Los roles de FSMO tienen un alcance en el nivel del bosque o del dominio y son únicos para ese ámbito, como se muestra a continuación. Por ejemplo, un bosque con dos dominios tendrá uno DC en cada dominio (dos en total) que alojarán el rol de Maestro de RID mientras que solo un DC alojará el rol de Maestro de Esquema.

| FSMO Role | Scope |

| Schema Master | Forest |

| Domain Naming Master | Forest |

| Primary Domain Controller Emulator | Domain |

| RID Master | Domain |

| Infrastructure Master | Domain |

A DC can hold multiple roles at one time.

Maestro de Esquema

A critical component of AD is the database. The database, like all other databases, has a schema that dictates its structure with various partitions or naming contexts. The AD schema is a database partition that contains metadata about AD objects. For example, it contains classes like person, group, or msPKI-Key-RecoveryAgent and attributes like phone number, badPwdCount, or dNS-HostName.

El esquema de AD es la partición más “delicada” en la base de datos de Active Directory.

AD necesita un servicio para gestionar el esquema, de ahí el rol de Maestro de Esquema. El rol de Maestro de Esquema tiene la responsabilidad de controlar los cambios en el esquema de AD. Si alguna vez has ampliado el esquema de AD para instalar productos como Exchange o elevar el nivel funcional del bosque, has trabajado con el rol de Maestro de Esquema.

Debes realizar cambios en el esquema de AD a través del rol de Maestro de Esquema solo bajo condiciones estrictas en un único controlador de dominio. No querrás realizar cambios en dos controladores de dominio y esperar a la replicación para ver cuál cambio “gana” mediante la replicación.

Maestro de Nombres de Dominio

Una base de datos de AD contiene múltiples particiones tanto a nivel de bosque como de dominio. AD realiza cambios ocasionalmente en estas particiones y necesita un servicio para hacerlo, de ahí el rol de Maestro de Nombres de Dominio FSMO.

Cuando realizas cambios en el espacio de dominio del bosque (agregar particiones al bosque), el Maestro de Nombres de Dominio registra estos cambios en Configuration\\Partitions. Esta actividad ocurre cuando se promociona o degrada un controlador de dominio, por ejemplo.

Emulador de Controlador de Dominio Principal (PDCe)

Argumentablemente, el rol FSMO más esencial en AD es el PDCe. El rol PDCe es responsable de tareas como la sincronización de cambios de contraseña, bloqueos (y desbloqueos) de cuentas, sincronización de tiempo y muchas más.

En los primeros días de Active Directory (Windows NT), el Controlador de Dominio Primario (PDC) era el único DC (Controlador de Dominio) escribible en un dominio AD. Todos los demás DC eran Controladores de Dominio de Respaldo (BDC) utilizados únicamente para solicitudes de autenticación

Desde Windows 2000, todos los DC se volvieron escribibles, excepto los Controladores de Dominio de Solo Lectura (RODCs), que fueron introducidos en Windows Server 2008. Debido a que AD todavía necesitaba la funcionalidad del PDC pero técnicamente ya no tenía un PDC, Microsoft introdujo el rol de Emulador de PDC (PDCe).

Redireccionamiento de Aplicaciones Heredadas

Una de las características más básicas del rol de PDCe es estar disponible para aplicaciones heredadas que le notifiquen que el DC en el que está alojado es donde AD puede escribir cambios. Por ejemplo, si tiene la mala suerte de seguir trabajando con un servicio de Windows NT y ese servicio no sabe dónde escribir cambios en la base de datos de AD, contactará al PDCe para obtener ayuda.

Sincronización de Tiempo

Es importante que todos los dispositivos unidos a un dominio mantengan un tiempo consistente. La autenticación Kerberos (el modo de autenticación predeterminado) requiere una diferencia máxima de cinco minutos entre un cliente y un DC o entre socios de replicación de DC.

El rol de PDCe es la fuente de tiempo central para todas las demás computadoras en un bosque AD.

- Todas las computadoras cliente sincronizan el tiempo desde el DC en el que inician sesión.

- Todos los DC sincronizan la hora desde el PDCe en su dominio.

- En bosques de AD multi-dominio, los DC que alojan la función PDCe sincronizan su hora desde el PDCe en el dominio padre.

- La función PDCe en el dominio raíz luego utiliza una fuente de tiempo externa confiable para sincronizarse.

Gestión de cambios de contraseña

Cuando se realiza un cambio en AD, ese cambio no se replica inmediatamente en todos los DC; sigue en cambio el cronograma de replicación de AD. Sin embargo, los cambios de contraseña se replican un poco diferente. Los cambios de contraseña siempre se replican primero desde el DC de origen al DC que tiene el rol de PDCe y luego a los otros DC en la topología.

Si, por ejemplo, un DC no tiene actualmente la última contraseña y un usuario intenta autenticarse con la contraseña antigua, el DC que autentica primero contacta al DC que tiene el rol de PDCe para verificar si hay una contraseña actualizada antes de denegar la autenticación.

Notarás problemas con el PDCe de inmediato cuando descubras que los usuarios que han cambiado la contraseña tienen problemas para conectarse a otros DC que aún no han replicado la nueva contraseña.

Procesamiento de bloqueos de cuenta

El rol PDCe también procesa bloqueos de cuentas. A diferencia de los cambios de contraseña, los bloqueos de cuentas no siguen los intervalos regulares de replicación. Los bloqueos de cuentas se replican inmediatamente a los otros DC a través de un mecanismo llamado \texttt{replicar objeto único}. Esto es una medida de seguridad para asegurarse de que una cuenta bloqueada no pueda iniciar sesión en otro DC que aún no se ha replicado.

Objetivo predeterminado para la Consola de Administración de Directivas de Grupo (GPMC)

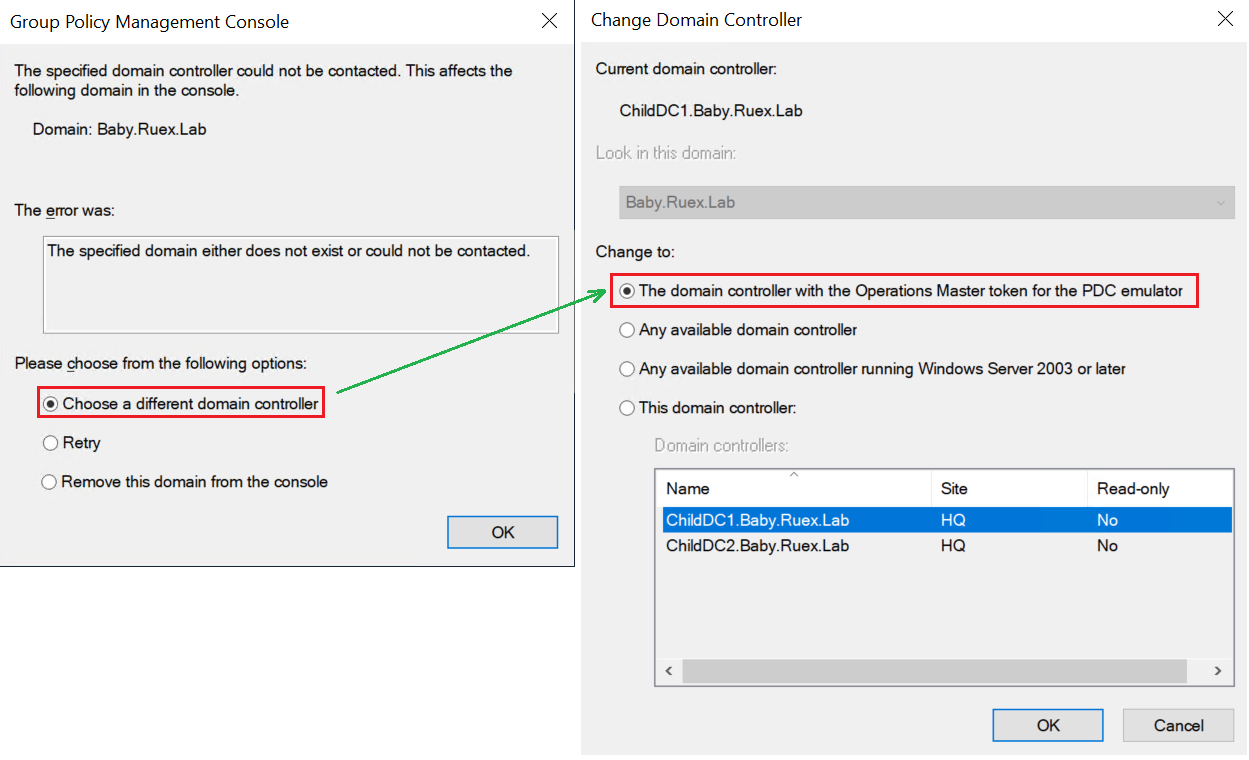

La administración de directivas de grupo se realiza con la herramienta Consola de Administración de Directivas de Grupo (GPMC). Para realizar cambios en AD, la GPMC necesita conectarse a un DC. Por defecto, la GPMC siempre se conectará al DC que tiene el rol PDCe, incluso si está ubicado en un sitio de AD diferente. Si el PDCe no es accesible, recibirás una advertencia indicando que el rol PDCe no es accesible y la GPMC te pedirá que elijas un DC diferente.

Relacionado: ¿Qué es la Directiva de Grupo y cómo funciona (detalles)

Proporcionar Información de Espacio de Nombres del Sistema de Archivos Distribuido (DFS)

Para completar la funcionalidad del rol FSMO PDCe, el rol PDCe proporciona información de espacio de nombres del DFS. Periódicamente, los servidores raíz del DFS solicitarán información actualizada del espacio de nombres del DFS al PDCe, que mantiene información autoritaria del DFS.

Mientras normalmente no es una carga excesiva para el rol PDCe FSMO, cambias el comportamiento predeterminado de búsqueda del espacio de nombres DFS en entornos con un gran número de servidores DFS.

RID Master

Cada objeto en un dominio AD debe tener un ID único para diferenciarlo de todos los demás objetos similares. Es crucial que AD siempre asigne un ID único a cada nuevo objeto llamado identificador de seguridad o SID.

Cada SID está compuesto por varios componentes: S (para SID), el número de Revisión, I -la Autoridad del Identificador-, el ID del dominio y el ID relativo. El ID del dominio es único para cada dominio en un bosque. El ID relativo es único para cada objeto en un dominio. Un SID se ve así con un DomainId que representa el ID del dominio y RelativeId que representa el ID relativo.

El rol de Maestro de ID Relativo (RID) asegura que el SID asignado a cada objeto AD sea único.

Algunos RID están reservados para cuentas especiales y grupos conocidos.

El primer controlador de dominio (DC) en el dominio se convierte automáticamente en el Maestro RID para mantener el control sobre la emisión de RID.

El DC que tiene el papel de Maestro RID juega un papel principal en tres eventos diferentes:

Promoción/Destitución de DC

Cada vez que se promociona un nuevo DC, el Maestro RID le asigna un bloque de 500 RID. Estos RID se asignan luego (en orden incremental) cuando se crea una nueva cuenta que necesita un Identificador de Seguridad (SID) en ese DC.

Por ejemplo, si el último bloque de RID asignado fue de 5501 a 6000, el próximo DC que necesite un bloque (ya sea un DC recién promocionado o un DC que haya agotado su bloque actual) recibirá 6001 a 6500, y así sucesivamente.

Cuando se elimina un DC de la base de datos de Active Directory (AD), el Maestro RID lo detecta y se asegura de no asignar ninguno de los RID que tenía ese DC como medida de seguridad para evitar SIDs duplicados.

Agotamiento de RID

Cuando un DC alcanza el 50% de capacidad de RID, solicitará al Maestro RID un nuevo bloque de RID. Los DC solicitan nuevos RID al 50% en caso de que el Maestro RID esté desconectado, lo que le da tiempo suficiente para garantizar que su asignación de RID no se agote.

Secuestro del Papel de Maestro RID

Los administradores pueden transferir roles de un DC a otro mediante el secuestro o transferencia del papel de Maestro de Operaciones de Esquema Flexible (FSMO). Cuando un administrador mueve el papel de Maestro RID de un DC a otro, su próximo número de RID disponible se incrementa en 10000.

Relacionado: Cómo Transferir Roles FSMO (Interfaz Gráfica de Usuario y PowerShell)

Incrementar el próximo RID disponible en 10000 es un mecanismo de seguridad implementado para evitar duplicados de SIDs. Si un administrador toma el rol de RID Master, por ejemplo, y el antiguo RID Master vuelve en línea, podría comenzar a emitir SIDs duplicados junto con el nuevo RID Master.

Rol de Infrastructure Master

Cada objeto de AD tiene un SID asignado por el rol de RID Master FSMO. Cuando visualizamos usuarios, grupos y otra información de AD, los humanos queremos ver un nombre y no un SID; aquí es donde entra en juego el rol de Infrastructure Master.

Por defecto, cada DC está configurado como un catálogo global (GC). Un GC almacena información de todos los dominios en un bosque. Una forma de reducir el tráfico de replicación entre sitios fue configurar algunos DC para que no fueran GC.

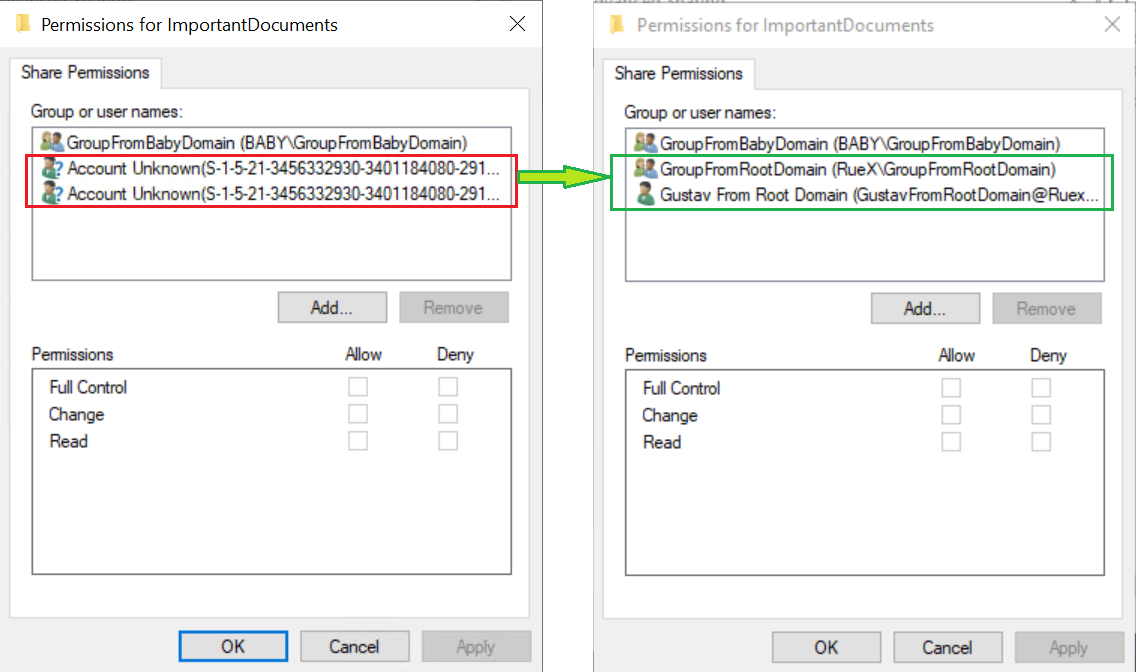

Si estás autenticado en un DC que no es un GC, el Infrastructure Master es responsable de traducir SIDs de otros dominios a nombres amigables para los humanos.

Por ejemplo, desde una computadora unida a un dominio, verifica la pestaña de Seguridad o Compartir de una carpeta en el Explorador de Windows con permisos configurados para cuentas en otro dominio. Verás los nombres de usuarios, computadoras y grupos; no sus SIDs. Si tu computadora no puede encontrar el rol de Infrastructure Master en el dominio, solo verás los SIDs de cuentas en otros dominios.

Si habilitas el Recycle Bin de Active Directory, todos los DCs técnicamente actúan como si tuvieran el rol de Infrastructure Master. El Recycle Bin de AD hace que el rol de Infrastructure Master, en palabras de Microsoft, sea no importante.

Relacionado: Cómo Salvar su Tocino con el Contenedor de Reciclaje de Active Directory

Conclusión

Los roles FSMO de AD son un componente crítico para garantizar que AD continúe funcionando según lo diseñado. Aunque la mayor parte del tiempo no necesitas preocuparte por los roles FSMO, ¡todavía es importante entender cómo funcionan cuando llegue el momento!