Aktive Directory-Backupstrategien und -tools (Best Practices). Active Directory bildet das Fundament der IT-Infrastruktur von Unternehmen und dient als robuste LDAP-Lösung, die wichtige Dienste wie Authentifizierung und DNS unterstützt. Der nahtlose Betrieb dieser Dienste ist entscheidend für die Geschäftskontinuität, weshalb die Zuverlässigkeit von Active Directory ein kritischer Aspekt der IT-Servicebereitstellung ist. Um seine unterbrechungsfreie Funktionalität zu gewährleisten, müssen Organisationen umfassende Backup- und Desaster-Recovery-Strategien etablieren und die geeigneten Tools auswählen.

In diesem Artikel werden die wesentlichen Bestandteile des Active Directory-Backups und der -Wiederherstellung behandelt. Vom Verständnis dessen, was gesichert werden muss, über die Auswahl der richtigen Tools bis hin zur Implementierung von Teststrategien erforschen wir die wesentlichen Aspekte der Absicherung dieses wichtigen Dienstes.

Auch lesenswert Active Directory-Forest vs. Domäne – Was ist der Unterschied?

Aktive Directory-Backupstrategie

Was in Active Directory gesichert werden soll

Das erste, was zu identifizieren ist, ist das, was gesichert werden sollte. In einem Szenario mit einem einzigen Domänencontroller (was nicht empfohlen wird), sollten Sie ein vollständiges Server-Backup durchführen. Um sicherzugehen, dass Sie bei Bedarf eine Bare-Metal-Wiederherstellung durchführen können.

Im Falle mehrerer Domänencontroller sollten Sie Folgendes beachten:

- Die Sicherung des Systemzustands (kritische Systemkomponenten wie Registrierung, SYSVOL-Verzeichnis und Active Directory-Datenbank) ist ausreichend.

- Es reicht aus, nur einen Server pro physischem Standort zu sichern, da sie replizieren und alle dieselben Informationen haben.

- In einer Multi-Domänen-Umgebung sollten Sie mindestens einen Domänencontroller aus jeder Domäne in Ihrer Gesamtstruktur sichern.

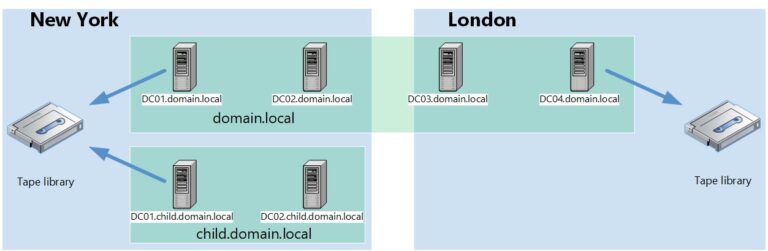

Zum Beispiel in der untenstehenden Abbildung gibt es eine Active Directory-Infrastruktur mit 2 physischen Standorten und 2 Domänen – Stamm-Domäne domain.local und Subdomäne child.domain.local.

Hier sichern wir drei Domänencontroller – zwei von domain.local, da es sich in zwei Standorten befindet, und einen von child.domain.local.

Wie oft sollte gesichert werden?

Diese Entscheidung hängt von Ihrem Wiederherstellungspunktziel ab. Wenn es in Ordnung ist, einen Tag an Änderungen, die auf den Domänencontroller geschrieben wurden, zu verlieren, reicht eine tägliche Sicherung aus. Es ist auch erforderlich, die erforderlichen Sicherungstypen zu identifizieren. Wie oft sollten Voll- und inkrementelle Sicherungen durchgeführt werden? Sind differentielle Sicherungen erforderlich? Der beliebteste Ansatz besteht darin, wöchentlich vollständige Sicherungen und täglich inkrementelle Sicherungen durchzuführen.

Zu berücksichtigende Active Directory-Sicherungstools

Normalerweise unterstützen Systeme, die zwischen mehreren Servern repliziert werden, wie Active Directory, keine Zeitreisen. Das bedeutet, wenn die virtuelle Maschine des Domänencontrollers ausfällt, können Sie sie nicht einfach aus einem Snapshot wiederherstellen und in Betrieb nehmen. Jeder Domänencontroller hat eine Update Sequence Number (USN), die jedes Mal erhöht wird, wenn eine neue Änderungsoperation in die Datenbank geschrieben wird. Wenn Sie zum Beispiel mehrere Domänencontroller haben, einer davon ausfällt und Sie ihn mit einem einfachen Snapshot wiederherstellen, ist seine USN inkorrekt (veraltet, gleich dem USN-Wert vom Moment der Snapshot-Erstellung), und die Replikation ist unterbrochen (ein detaillierteres Beispiel finden Sie hier). Zusätzlich hat jedes Objekt in der AD-Datenbank eine eigene Version, die ebenfalls während der Backup-/Restore-Vorgänge berücksichtigt werden sollte. Daher sollten nur Tools verwendet werden, die eine konsistente Wiederherstellung durchführen, um Active Directory zu sichern. Glücklicherweise stehen Tools zur Verfügung, sowohl integriert in Windows Server als auch von Drittanbietern bereitgestellt.

Bitte beachten Sie folgendes:

- Erforderliche Optionen – Wenn Ihre Unternehmensrichtlinien zum Beispiel vollständige und inkrementelle Backups erfordern, wählen Sie das Tool aus, das inkrementelle Backups von Active Directory durchführt.

- Ziel-Backup-Speicher – Wenn Sie Backups mit Bandspeichermedien speichern möchten, müssen Sie eine Lösung eines Drittanbieters erwerben, da die integrierte Windows Server-Sicherung das Schreiben auf Bänder nicht unterstützt.

- Wiederherstellungsfrequenz – Für die regelmäßige Wiederherstellung gelöschter Objekte aus dem Active Directory wählen Sie ein Tool, das die Wiederherstellung einzelner Objekte ohne die Notwendigkeit der Wiederherstellung der gesamten Datenbank ermöglicht. Viele Backup-Systeme von Drittanbietern auf Unternehmensebene ermöglichen die Wiederherstellung einzelner Objekte mit nur wenigen Klicks, zum Beispiel dieses hier und dieses hier

- Budget – sollte immer berücksichtigt werden. Wenn Ihr Unternehmen keine Mittel für Tools von Drittanbietern hat, kann die in das Betriebssystem integrierte Windows Server-Sicherung die grundlegenden Anforderungen abdecken.

Testen des Wiederherstellungsprozesses für das Active Directory

Die goldene Regel beim Sichern besteht darin, den Wiederherstellungsprozess immer zu testen. Die Situation, in der ein Systemingenieur denkt, dass mit seinem Backup alles in Ordnung ist, nur weil das Backup-Tool keine Fehler anzeigt, ist sehr häufig. Bei einem tatsächlichen Desaster stellt sich dann heraus, dass die Sicherungskopie inkonsistent ist und die Wiederherstellung nicht möglich ist. Um solche Szenarien zu vermeiden, ist es entscheidend, den Wiederherstellungsprozess mindestens einmal jährlich zu testen. Gute Praktiken sind:

- Erstellen Sie einen gut dokumentierten Plan für den Wiederherstellungsprozess.

- Um eine Testinfrastruktur zu haben, in der Sie regelmäßige Wiederherstellungstests durchführen können.

- Um die Administratorpasswörter des Directory Services Restore Mode (DSRM) aller Domänen-Controller sicher und verfügbar zu halten.

- Um regelmäßige Wiederherstellungstests mit verschiedenen Szenarien durchzuführen.

Wenn Sie das DSRM-Administratorpasswort nicht haben, ist es besser, es mithilfe des NTDSutil-Tools zurückzusetzen, wie hier beschrieben, und sicherzustellen, dass es an einem sicheren Ort aufbewahrt wird, um im Falle eines Notfalls verfügbar zu sein.

Szenarien für die Wiederherstellung des Active Directory

Szenario 1. Ausfall des einzigen Domänencontrollers

Wenn Sie nur einen Domänencontroller haben, sollten Sie im Falle seines Ausfalls das Folgende beachten:

- Eine Bare-Metal-Wiederherstellung ist erforderlich.

- Ein Serviceausfall wird erwartet – im Gegensatz zu anderen Szenarien sollte der Server so schnell wie möglich wiederhergestellt werden, um die Auswirkungen zu minimieren.

- Ein Datenverlust wird erwartet – alle Änderungen, die Sie an AD-Objekten seit dem letzten Backup vorgenommen haben, gehen verloren.

Stellen Sie sicher, dass die Backups häufig erstellt werden (um den Datenverlust zu minimieren) und dass nicht zu viele inkrementelle Backups vorhanden sind (je mehr inkrementelle Backups erstellt wurden, desto länger ist der Wiederherstellungsprozess). Der übliche Ansatz besteht darin, jede Nacht ein Backup durchzuführen, mindestens jedoch einmal wöchentlich ein vollständiges Backup.

Dieses Szenario sollte nach Möglichkeit vermieden werden, da Active Directory für hohe Verfügbarkeit ausgelegt ist und für eine Multi-Server-Infrastruktur entwickelt wurde.

Szenario 2. Ausfall des Domänencontrollers in einer Multi-Server-Infrastruktur.

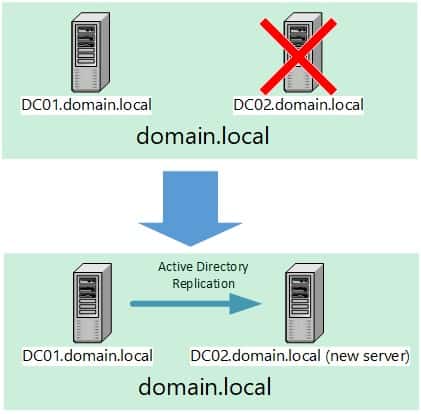

Wenn mehrere Domänencontroller vorhanden sind und einer von ihnen ausfällt, ist es nicht erforderlich, ein Backup wiederherzustellen. Es ist effizienter, den ausgefallenen Server und seine Metadaten aus dem Katalog zu entfernen und einen neuen Server mit demselben Namen und derselben IP-Adresse bereitzustellen. Der hochrangige Wiederherstellungsprozess ist wie folgt:

- Überprüfen Sie, ob der ausgefallene Server einige Flexible Single Master Operations (FSMO)-Rollen innehatte. Wenn ja, übertragen Sie die Rollen mithilfe des NTDSutil-Tools oder PowerShell auf einen anderen Controller, wie in diesem Artikelbeschrieben.

- Entfernen Sie den ausgefallenen Server und bereinigen Sie seine Metadaten (der detaillierte Prozess ist hierbeschrieben).

- Bereitstellen einer neuen virtuellen Maschine mit dem gleichen Namen und der gleichen IP-Adresse. Es wird empfohlen, den Namen und die Adresse nicht zu ändern, da Domänencontroller oft als DNS-Server fungieren, und andere Maschinen können die IP-Adresse des fehlerhaften Domänencontrollers als primären DNS-Server in ihrer Netzwerkkartenkonfiguration haben.

- Befördern Sie den neuen Server zum Domänencontroller-Rolle.

Szenario 3. Wiederherstellung eines hart gelöschten Objekts aus Active Directory

Falls ein Objekt, wie zum Beispiel ein Benutzer, versehentlich aus dem Katalog entfernt wurde, stellen Sie es aus dem Backup wieder her. Wenn Sie ein Drittanbieter-Tool zum Sichern verwenden, folgen Sie den Anweisungen des Anbieters. Wenn Sie Windows Server Backup verwendet haben, um Backups von Active Directory zu erstellen, verwenden Sie den folgenden allgemeinen Wiederherstellungsprozess:

- Verwenden Sie das Backup, um den Wiederherstellungsdomänencontroller zu erstellen.

- Melden Sie sich beim Wiederherstellungsdomänencontroller mit dem DSRM-Administratorkennwort an.

- Führen Sie eine autoritativen Wiederherstellung des Objekts mit dem NTDSutil-Tool durch. Der wiederhergestellte Zustand des Objekts wird von der AD-Replikation als aktuellster Zustand betrachtet und auf alle anderen Domänencontroller kopiert.

- Verwenden Sie das Ldifde -Tool, um die Gruppenmitgliedschaft des Objekts wiederherzustellen.

Weitere ausführliche Informationen finden Sie in diesem Artikel.

Abschluss der Active Directory-Backupstrategien und -tools (Best Practices)

In diesem Artikel werden die wesentlichen Elemente des Active Directory-Backups und der Wiederherstellung beschrieben, wobei die Bedeutung einer klar definierten Strategie hervorgehoben wird.

Zu den wichtigsten Erkenntnissen gehören die Notwendigkeit, festzulegen, was gesichert werden soll, wie oft gesichert werden soll und welche Tools je nach den einzigartigen Anforderungen und dem Budget Ihrer Organisation verwendet werden sollen. Es wird auch betont, Teststrategien und bewährte Verfahren zu nutzen, um einen zuverlässigen Wiederherstellungsprozess zu gewährleisten.

Wir haben Szenarien untersucht, die von einem Ausfall eines einzelnen Domänencontrollers bis zur Wiederherstellung von endgültig gelöschten Objekten in Active Directory reichen. Im nächsten Artikel erkunden wir komplexere Notfallszenarien und bieten Organisationen einen umfassenden Leitfaden zum Schutz ihrer Active Directory-Infrastruktur. Bleiben Sie dran für die nächste Ausgabe, in der wir tiefer in den Schutz dieser wichtigen Komponente der Unternehmens-IT eintauchen.

Source:

https://infrasos.com/active-directory-backup-strategies-and-tools/